Inleiding

Dit document beschrijft hoe u externe verificatie in Cisco DNA Center kunt configureren met behulp van Network Policy Server (NPS) in Windows Server als RADIUS.

Voorwaarden

Vereisten

Basiskennis over:

- Gebruikers en rollen van Cisco DNA Center

- Windows Server-netwerkbeleidsserver, RADIUS en actieve map

Gebruikte componenten

- Cisco DNA Center 2.3.5.x

- Microsoft Windows Server versie 2019 fungeert als domeincontroller, DNS-server, NPS en Active Directory

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Opmerking: het Cisco Technical Assistance Center (TAC) biedt geen technische ondersteuning voor de Microsoft Windows-server. Als u problemen ondervindt met de Microsoft Windows Server-configuratie, neemt u contact op met Microsoft Support voor technische assistentie.

Configureren

Rol van beheerder

- Klik in het Windows Start menu en zoek naar NPS. Selecteer vervolgens Network Policy Server:

Windows Start-menu

Windows Start-menu

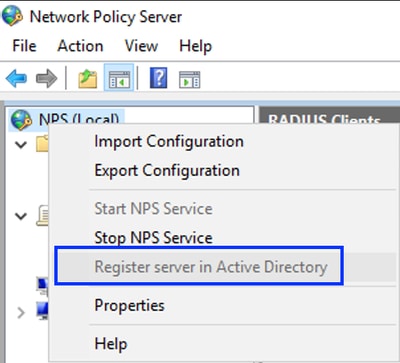

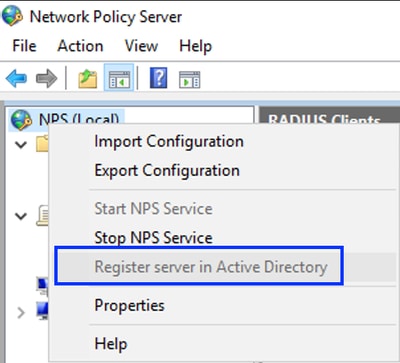

- Voer vanuit het navigatiedeelvenster aan de linkerkant een rechtsklik uit in de optie NPS (lokaal) en selecteer Server registreren in Active Directory:

Windows-netwerkbeleidsservice

Windows-netwerkbeleidsservice

- Klik tweemaal op OK.

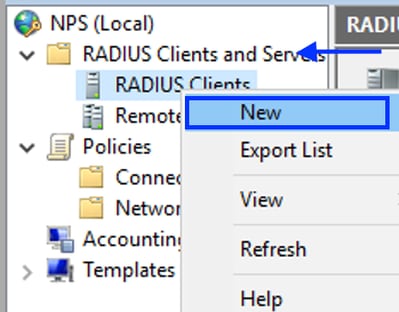

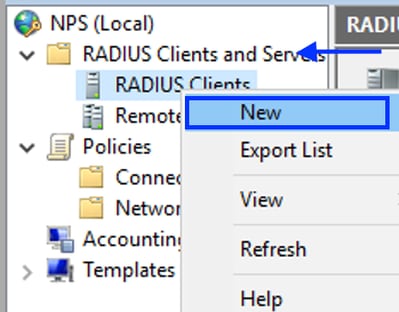

- Breid RADIUS-clients en -servers uit, klik met de rechtermuisknop op RADIUS-clients en selecteer Nieuw:

RADIUS-client toevoegen

RADIUS-client toevoegen

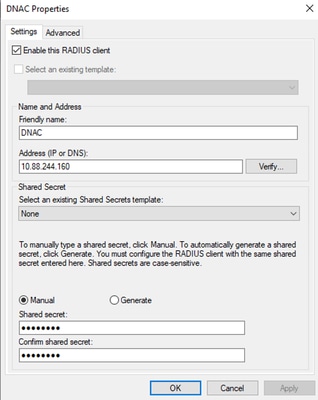

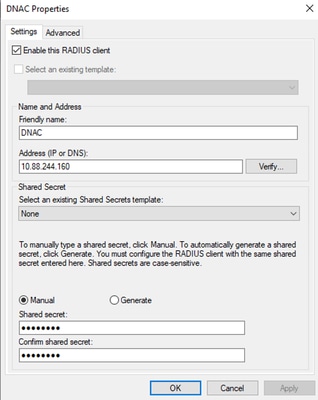

- Voer de Vriendelijke naam, het IP-adres van het Cisco DNA Center-beheer en een gedeeld geheim in (dit kan later worden gebruikt):

Configuratie van RADIUS-clients

Configuratie van RADIUS-clients

- Klik op OK om het op te slaan.

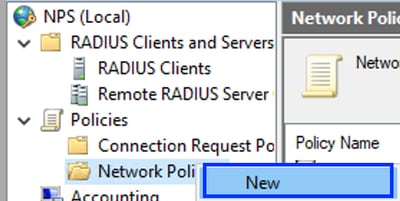

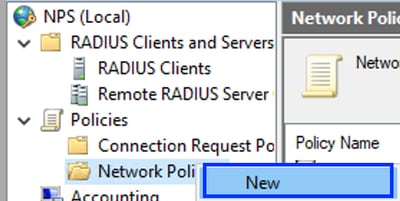

- Breid Beleid uit, klik met de rechtermuisknop op Netwerkbeleid en selecteer Nieuw:

Nieuw netwerkbeleid toevoegen

Nieuw netwerkbeleid toevoegen

- Voer een beleidsnaam in voor de regel en klik op Volgende:

Beleidsnaam

Beleidsnaam

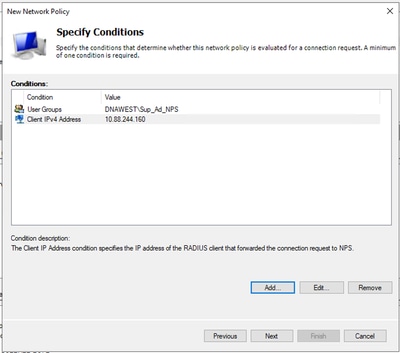

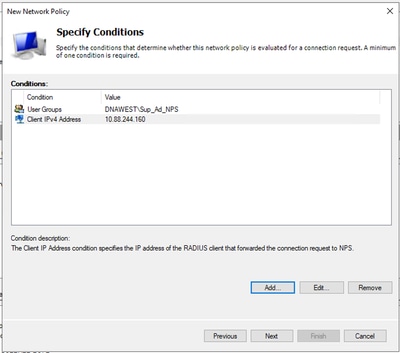

- Als u een specifieke domeingroep wilt toestaan, voegt u deze twee voorwaarden toe en klikt u op Volgende:

- Gebruikersgroep - Voeg uw domeingroep toe die een Admin Rol kan hebben op Cisco DNA Center (voor dit voorbeeld wordt Sup_Ad_NPS-groep gebruikt).

- ClientIPv4Address - Voeg uw IP-adres voor Cisco DNA Center-beheer toe.

Beleidsvoorwaarden

Beleidsvoorwaarden

- Selecteer Toegang verleend en klik op Volgende:

Toegang verleend gebruik

Toegang verleend gebruik

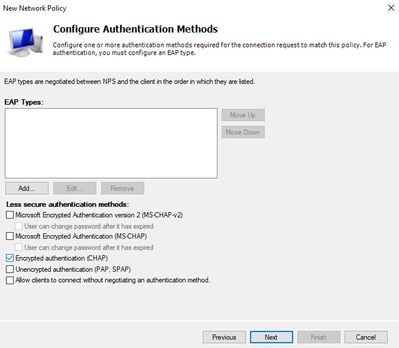

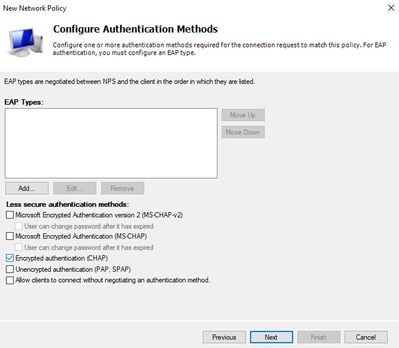

- Alleen verificatie versleutelen selecteren (PAP, SPAP):

Selecteer verificatie versleutelen

Selecteer verificatie versleutelen

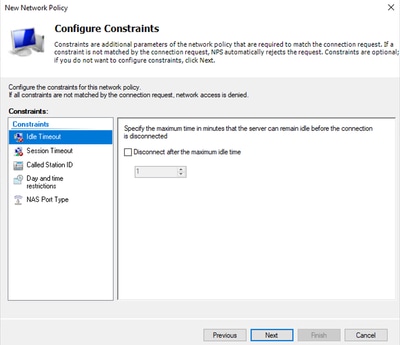

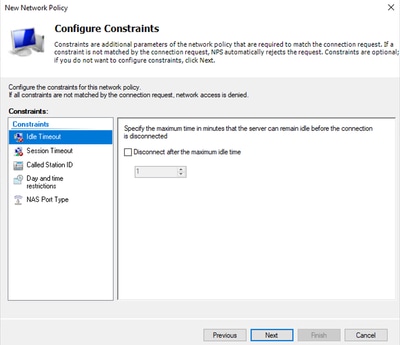

- Selecteer Volgende omdat er standaardwaarden worden gebruikt:

Constraint-venster configureren

Constraint-venster configureren

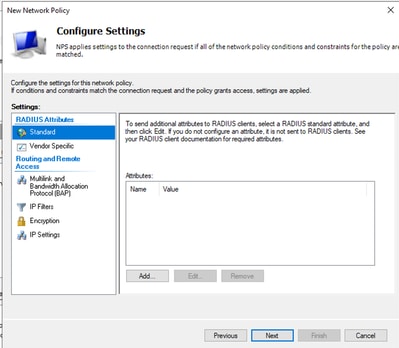

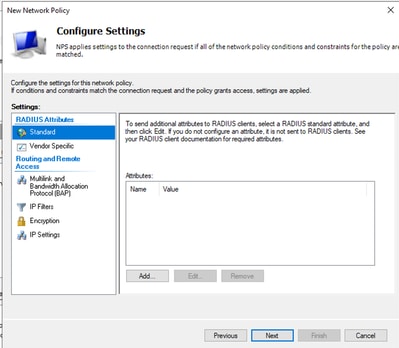

- Standaardkenmerken verwijderen:

Kenmerken definiëren voor gebruik

Kenmerken definiëren voor gebruik

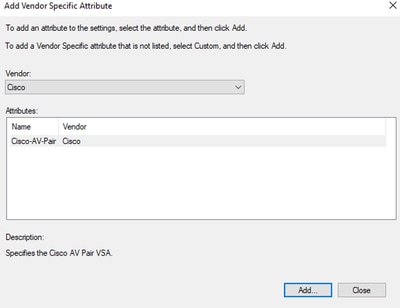

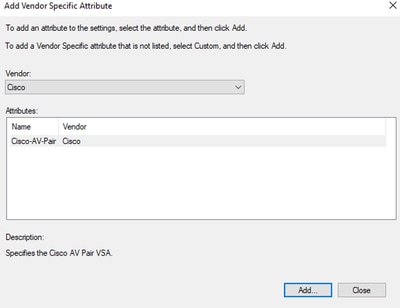

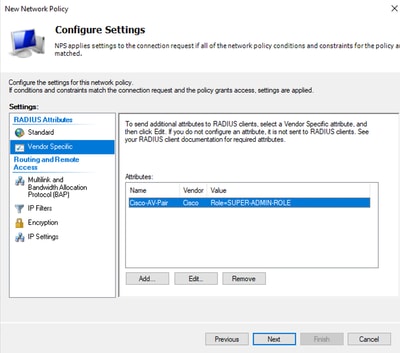

- Selecteer in het gedeelte RADIUS-kenmerken de optie Leverancier specifiek, klik vervolgens op Add, selecteer Cisco als leverancier en klik op Add:

Cisco AV-paar toevoegen

Cisco AV-paar toevoegen

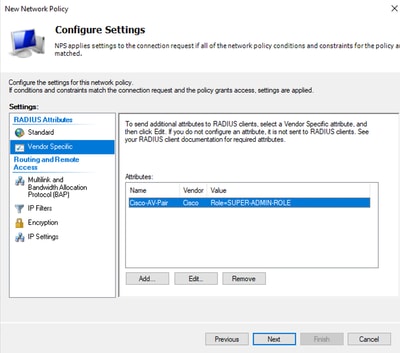

- Klik op Add, schrijf Role=SUPER-ADMIN-ROLE en klik tweemaal op OK:

Toegevoegd Cisco AV-paar attribuut

Toegevoegd Cisco AV-paar attribuut

- Selecteer Sluiten en selecteer vervolgens Volgende.

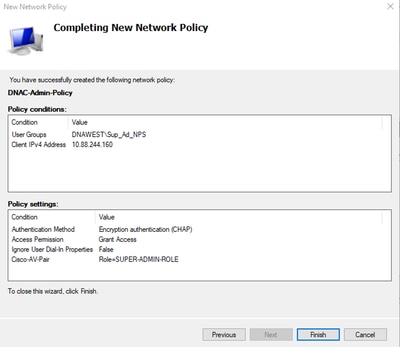

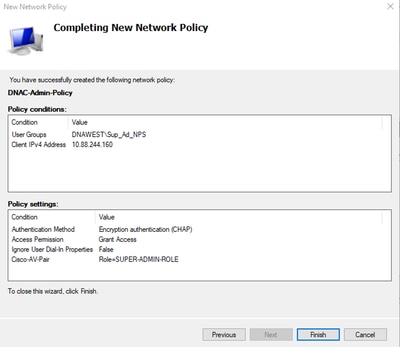

- Bekijk uw beleidsinstellingen en selecteer Voltooien om deze op te slaan.

Beleidsoverzicht

Beleidsoverzicht

Beleid inzake de rol van waarnemers.

- Klik in het Windows Start menu en zoek naar NPS. Selecteer vervolgens Network Policy Server.

- Voer vanuit het navigatiedeelvenster aan de linkerkant een rechtsklik uit in de optie NPS (lokaal) en selecteer Server registreren in Active Directory.

- Klik tweemaal op OK.

- Breid RADIUS-clients en -servers uit, klik met de rechtermuisknop op RADIUS-clients en selecteer Nieuw.

- Voer een Vriendelijke naam, het IP-adres van het Cisco DNA Center-beheer en een gedeeld geheim in (dit kan later worden gebruikt).

- Klik op OK om het op te slaan.

- Breid Beleid uit, klik met de rechtermuisknop op Netwerkbeleid en selecteer Nieuw.

- Voer een beleidsnaam in voor de regel en klik op Volgende.

- Om een specifieke domeingroep toe te staan, moet u deze twee voorwaarden toevoegen en Volgende selecteren.

- Gebruikersgroep - Voeg uw domeingroep toe om een Observer Role toe te wijzen aan Cisco DNA Center (in dit voorbeeld wordt de Observer_NPS-groep gebruikt).

- ClientIPv4Address - Voeg uw Cisco DNA Center management IP toe.

- Selecteer Toegang verleend en selecteer vervolgens Volgende.

- Alleen verificatie versleutelen selecteren (PAP, SPAP).

- Selecteer Volgende omdat er standaardwaarden worden gebruikt.

- Standaardkenmerken verwijderen.

- Selecteer in RADIUS-kenmerken de optie Leverancier Specific, klik vervolgens op Add, selecteer Cisco als leverancier en klik op Add.

- Selecteer Add, schrijf ROLE=OBSERVER-ROLE, en OK tweemaal.

- Selecteer Sluiten en vervolgens Volgende.

- Controleer uw beleidsinstellingen en selecteer Voltooien om deze op te slaan.

Externe verificatie inschakelen

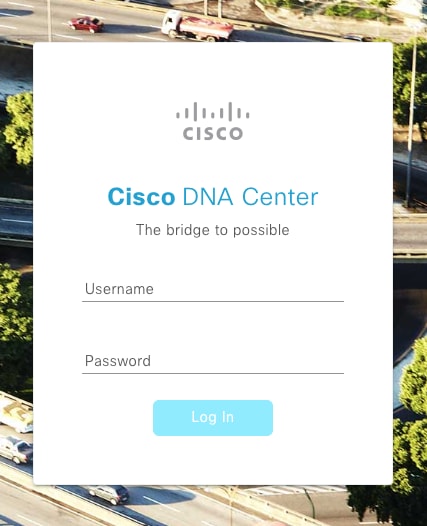

- Open de Cisco DNA Center Graphical User Interface (GUI) in een webbrowser en log in met een geprivilegieerde beheerdersaccount:

Aanmeldpagina voor Cisco DNA Center

Aanmeldpagina voor Cisco DNA Center

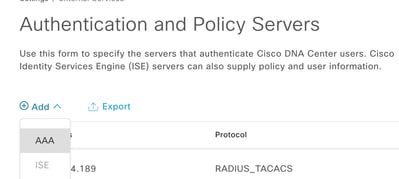

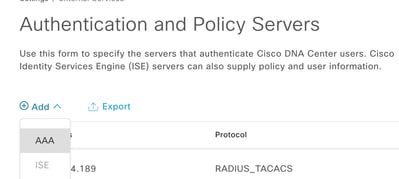

- Navigeer naar Menu > Systeem > Instelling > Verificatie- en beleidsservers en selecteer Toevoegen > AAA:

Windows-server toevoegen

Windows-server toevoegen

- Typ uw IP-adres van Windows Server en het gedeelde geheim dat in de vorige stappen is gebruikt en klik op Opslaan:

Windows-serverwaarden

Windows-serverwaarden

- Controleer of uw Windows Server-status actief is:

Samenvatting van Windows-server

Samenvatting van Windows-server

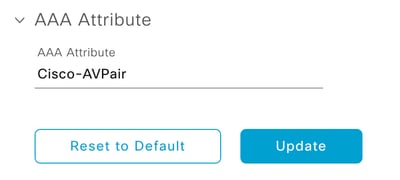

- Ga naar Menu > Systeem > Gebruikers & Rollen > Externe Verificatie en selecteer uw AAA-server:

Windows-server als AAA-server

Windows-server als AAA-server

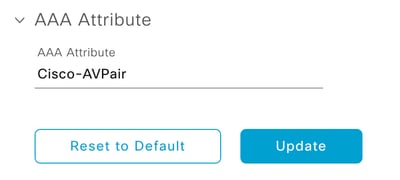

- Typ Cisco-AVPair als AAA-kenmerk en klik op Bijwerken:

AV-paar op externe gebruiker

AV-paar op externe gebruiker

- Klik in het aanvinkvakje Externe gebruiker inschakelen om externe verificatie in te schakelen:

Verifiëren

U kunt de grafische gebruikersinterface van Cisco DNA Center (GUI) openen in een webbrowser en u kunt inloggen met een externe gebruiker die in de Windows-server is geconfigureerd om te bevestigen dat u met succes kunt inloggen met behulp van externe verificatie.

Aanmeldpagina voor Cisco DNA Center

Aanmeldpagina voor Cisco DNA Center

Beleidsoverzicht

Beleidsoverzicht Aanmeldpagina voor Cisco DNA Center

Aanmeldpagina voor Cisco DNA Center

Feedback

Feedback