Gebruik AURA voor verbeterde zichtbaarheid in het DNA-centrum

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de opdrachtregeltool Cisco DNA Center Audit and Upgrade Readiness Analyzer (AURA).

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op het platform van Cisco DNA Center.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

AURA voert een verscheidenheid aan controles van de gezondheid, schaal en verbeteringsbereidheid voor het Cisco DNA Center en de rest van het netwerk van de Stof uit. De tool is extreem eenvoudig te gebruiken en wordt uitgevoerd op het Cisco DNA Center. De tool gebruikt API-oproepen (Application Programming Interface), leest en toont opdrachten (alleen-lezen bewerkingen) en heeft dus geen invloed op de prestaties of de invloed op het Cisco DNA Center of de netwerkapparaten.

Waarom is AURA Eenvoudig en Recht Voorwaarts te gebruiken

- Gebruikt ALLEEN huidige voorgeïnstalleerde bibliotheken/software.

- Automatisch PDF-rapport gegenereerd.

- Alleen invoer vereist - Cisco DNA Center-wachtwoorden (zowel beheer als geheugen).

- Zipped logs & Report kunnen automatisch worden geüpload naar Cisco SR (optioneel).

- Kopieer het bestand naar het Cisco DNA Center en voer het bestand in het Cisco DNA Center uit.

- Niet Intrusief - alleen database (DB) leest, toont opdrachten en API-aanroepen.

- Draaitijd - minder dan 15 minuten voor de controles van Cisco DNA Center en de tijd varieert voor de controles van de softwaregedefinieerde toegang (SDA) op basis van de schaal van het netwerk (ongeveer 30 minuten voor 30 apparaten).

- Werkt met 1.2.8, 1.2.10.x, 1.2.12.x, 1.3.x en 2.x releases.

Neem contact met ons op via dnac_sda_audit_tool@cisco.com voor eventuele problemen of feedback.

AURA Tool Controleer gebieden / functies

- Cisco DNA Center-schalingstest

- Cisco DNA Center-infra-gezondheid

- Cisco DNA Center Assurance Health

- WLC/WLC Assurance Health

- SDA apparaat-CLI-opname

- SDA-controle en -beveiligingsaudit

- Softwarebundels die upgrade-fouten veroorzaken

- Upgradegereedheidscontroles

- SDA-compatibiliteitscontrole (Switches, draadloze controllers en Identity Services Engine) voor 2.3.3.x

- Controles voor integratie met Digital Network Architecture Center (DNAC)-ISE

- Fabric Apparaten Configuraties Opnemen en vergelijken en gebruik ingebouwde diff tool

- Remote Launch van AURA (vanaf 1.2.0 release)

- Schema AURA met cron (vanaf 1.2.0 release)

- Syslog Server Integration (vanaf 1.2.0 release)

- Download testbeelden uit de cloud (vanaf 1.5.0 release)

Hoe het gereedschap uit te voeren (eenvoudige stappen)

Stap 1. Kopieer het uitvoerbare AURA-bestand naar het Cisco DNA Center. De meest recente versie is te vinden op https://github.com/CiscoDevNet/DNAC-AURA.

Stap 2. Draai de tool vanuit het Cisco DNA Center (als u een cluster hebt, raadpleeg dan voorbeeld 5 in de sectie AURA-opties van Cisco DNA Center).

$ ./dnac_aura

Hoe werkt het programma (gedetailleerde stappen)?

Als de versie van Cisco DNA Center 2.3.3.x en hoger is, heeft het Cisco DNA Center een beperkte behuizing die extra beveiliging vanaf versie 2.3.3.x mogelijk maakt. De standaard shell heet magshell en ondersteunt geen Linux commando's of de uitvoering van AURA. Schakel de beperkte shell uit en schakel de Bash shell in voordat u verder gaat met de volgende stap. Uitschakelen van beperkte shell op 2.3.3.x. Voor versies 2.3.4.x en hoger kan een toestemmingstoken worden vereist van Cisco Technical Assistance Center (TAC) om de beperkte shell uit te schakelen.

Stap 1. Kopieer het uitvoerbare bestand naar het Cisco DNA Center.

dnac_aura

Het bestand bevindt zich op https://github.com/CiscoDevNet/DNAC-AURA en er zijn een paar manieren om het te kopiëren naar het Cisco DNA Center.

Optie voor kopiëren van bestanden 1. Klik op de URL en download het bestand via uw browser:

Kopieer het bestand naar uw Cisco DNA Center en gebruik een software voor bestandsoverdracht (vergeet niet om Secure File Transfer Protocol (SFTP) te gebruiken met poort 222 en gebruikersnaam maglev).

Optie voor kopiëren van bestanden 2. Kopieer het bestand rechtstreeks naar het Cisco DNA Center en gebruik de GIT-opdrachten:

$ git clone https://github.com/CiscoDevNet/DNAC-AURA

Optie voor kopiëren van bestanden 3. Als een proxyserver is ingesteld, kopieert u het bestand naar het Cisco DNA Center en gebruikt u de GIT-opdrachten en de gegevens van de proxyserver:

$ https_proxy=https://<server>:<port> git clone https://github.com/CiscoDevNet/DNAC-AURA

Stap 2. Controleer of het bestand dnac_aura uitvoerbaar is.

Wanneer het bestand dnac_aura naar het Cisco DNA Center wordt gekopieerd, wordt dit meestal niet als uitvoerbaar gekopieerd. Voer de opdracht uit om deze uitvoerbaar te maken. Als u GIT heeft gebruikt, is deze stap niet nodig.

$ chmod 755 dnac_aura

Stap 3. (optioneel) Bevestig de hash van het bestand dnac_aura om er zeker van te zijn dat het juiste bestand is gedownload.

Om er zeker van te zijn dat het juiste bestand is gedownload, vergelijkt u de MD5-hash of de SHA256-hashwaarden die aan het einde van deze pagina beschikbaar zijn. Elke versie van AURA kan een unieke set hashwaarden hebben.

Optie 1. MD5 Hash verificatie.

Gebruik de opdracht md5sum (zoals aangegeven). Genereer de hash op uw Cisco DNA Center of een ander Linux-systeem en vergelijk de hashwaarde met de waarde aan het eind van deze pagina.

$ md5sum dnac_aura

52f429dd275e357fe3282600d38ba133 dnac_aura

Optie 2. SHA256 Hashverificatie.

Gebruik de opdracht sha256sum (zoals weergegeven). Genereer de hash op uw Cisco DNA Center of een ander Linux-systeem en vergelijk de hashwaarde met de waarde aan het eind van deze pagina.

$ sha256sum dnac_aura

c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e dnac_aura

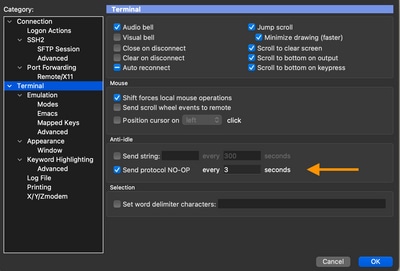

Stap 4. Stel een inactiviteitstimer in voor de SSH-sessie.

Latere versies (2.x+, 1.3.3.8+) van het Cisco DNA Center hebben een tijdelijke versie van SSH die niet actief is. Dit kan invloed hebben op AURA die wordt uitgevoerd vanaf een SSH-sessie. Zorg ervoor dat de ongebruikte tijd is ingesteld, anders kan de AURA-tool abrupt worden beëindigd.

Hier is een voorbeeld van het instellen van een 3 seconden inactiviteitstimer op SecureCRT.

Stap 5. Draai het gereedschap vanaf de opdrachtregel.

Kies de relevante optie op basis van waar het bestand zich bevindt om de controles op het Cisco DNA Center uit te voeren. (Wanneer u opties gebruikt, kunt u verschillende controles opnemen of uitsluiten).

$ ./dnac_aura

of

$ ./DNAC-AURA/dnac_aura

Afstandsbediening van AURA

Met dit script kunt u de AURA starten op een afgelegen Cisco DNA Center. Het maakt gebruik van paramiko- en scp-bibliotheken.

Te installeren procedure

Voor installatie wordt het gebruik van een virtuele omgeving aanbevolen. Deze lijnen kunnen een python3 virtuele omgeving creëren, activeren, upgraden van de pip en installeren van de benodigde bibliotheken.

python3 -m venv env3

source env3/bin/activate

pip install --upgrade pip

pip install -r requirements.txt

Sessietime-out

Latere versies (2.1+, 1.3.3.8+) van Cisco DNA Center hebben een tijdelijke versie zonder onderbreking. Dit kan van invloed zijn op AURA die wordt uitgevoerd vanaf een SSH-sessie, direct op DNAC, of indirect via het run_remote script of ansible.

Het werk eromheen is eenvoudig. Voor een ssh-verbinding kan de vlag -o ServerAliveInterval=3 keepalives verzenden en de sessie onderhouden. Dit wordt gebruikt in dit script, en kan ook worden gebruikt voor directe ssh-verbinding evenals ansible.

Het script gebruiken

Het script heeft drie argumenten:

- Dnac

- Admin wachtwoord (ook beschikbaar als omgevingsvariabele DNAC_ADMIN_PASS)

- maglev-wachtwoord (ook beschikbaar als omgevingsvariabele DNAC_MAGLEV_PASS)

- beheerder gebruiker (ook beschikbaar als omgevingsvariabele DNAC_ADMIN_USER). Deze optie is standaard ingesteld op "Admin" en hoeft alleen te worden gewijzigd als u externe auth en andere superUser-namen gebruikt. In veel gevallen is dit niet nodig, maar is beschikbaar als —admin-gebruiker

de eenvoudigste manier om het script met argumenten uit te voeren (zie de latere paragraaf over omgevingsvarianten) is

./run_remote.py --dnac 1.1.1.1 --admin-pass passwd --maglev-pass passwd

Als u bekend bent met shell omgevingsvariabelen, kan dit verder worden vereenvoudigd

export DNAC_ADMIN_PASS="passwd"

export DNAC_MAGLEV_PASS="passwd"

./run_remote.py --dnac 10.1.1.1

AURA-opties doorgeven (—)

Om AURA specifieke argumenten (bijvoorbeeld -s om SDA tests uit te voeren) door te geven moet u dit doen:

## note the extra --, due to a qwirk in the way argparse library works

./run_remote.py --dnac 10.1.1.1 -- -s

Zorg ervoor dat je alle run_remote opties, zoals —local-dir, all-cluster en —no-pull VOORDAT de "—" opneemt

AURA-specifieke opties zoals -n, —syslog, -d, -s moeten worden gevolgd door de "—"

AURA-uitvoer lokaal opslaan

AURA script ondersteunt de —json-summiere optie. Dit geeft een korte samenvatting van de testresultaten en de locatie van het rapport en logbestand op DNAC. Wanneer run_remote wordt geleverd met de —local-dir optie, kunnen de log en rapport bestanden worden terugverplaatst naar DNAC. Er kan een json-overview bestand worden gemaakt. Er wordt een directory voor de DNAC aangemaakt.

/home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --local-dir /home/aradford/RUN_REMOTE/logs

Na voltooiing van dit, kan de /home/aradford/RUN_REMOTE/logs folder bevatten:

ls RUN_REMOTE/logs/10.1.1.1

DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz

DNAC_AURA_Report_2020-09-08_23_20_11.json

DNAC_AURA_Report_2020-09-08_23_20_11.pdf

Het json-bestand bevat:

cat RUN_REMOTE/logs/*/DNAC_AURA_Report_2020-09-08_23_20_11.json

{

"json-summary": {

"check_count": 64,

"report-name": "/data/tmp/dnac_aura/reports/DNAC_AURA_Report_2020-09-08_23_20_11.pdf",

"logfile-name": "/data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz",

"ur_check_count": 19,

"ur_error_count": 0,

"warning_count": 5,

"assur_warning_count": 2,

"error_count": 5,

"ur_warning_count": 3,

"assur_check_count": 14,

"assur_error_count": 0

}

}

Clusteruitvoering

Als je de —all-cluster optie gebruikt, kan het script alle leden van het cluster vinden en AURA op elke groep uitvoeren.

Momenteel, is dit een seriële uitvoering. Het kan worden gebruikt met —local-dir om het rapport, logbestand en json-samenvatting terug van DNAC te kopiëren.

Of een VIP of fysiek adres kan worden verstrekt. Het script kan verbinding maken en zoeken naar alle fysieke IP in hetzelfde subnetje als het IP dat wordt gebruikt om verbinding te maken.

Overige opties

Het script kan ook uitgevoerd worden met de —no-pull optie. Dit stopt de git pull om te updaten naar de nieuwste versie van AURA, maar veronderstelt dat je aura gekopieerd hebt naar de home directory op DNA Center.

AURA met CRON

Cron is een uitdaging voor AURA vanwege het gebrek aan PTY. Het vereist ook dat de Crontab van het DNA Center wordt bewerkt.

run_remote waarschijnlijk een betere manier om AURA te runnen, omdat het het PTY probleem oplost en de noodzaak om de lokale DNA Center crontab te bewerken verwijdert. Op afstand werken in combinatie met —local-path betekent dat alle DNA Center logs op een externe server hetzelfde zijn.

Hier is een voorbeeldcrontab-ingang voor het uitvoeren van AURA op een DNAC elk uur. U moet de python-tolk expliciet leveren om de virtuele omgeving op te halen bevat paramiko en scp bibliotheken.

00 * * * * /home/aradford/RUN_REMOTE/env3/bin/python /home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --admin-pass passwd --maglev-pass passwd --local-dir /home/aradford/RUN_REMOTE/logs > /tmp/run

Dit kan verder worden verpakt door een shell script om de referenties te beschermen tegen opslag in onbewerkte tekst.

AURA-opties voor Cisco DNA Center

Tabel 1 - Controles/functionaliteit van de verschillende AURA-opties

| Geen opties (standaard) | -s | -d | -o | -c | |

| Gezondheidscontroles van DNA-centrum | X | X | X | ||

| DNA Center Assurance Health Checks | X | X | |||

| WLC/eWLC-betrouwbaarheidscontroles | X | X | |||

| Basis SDA-controles (inventariscontrole)NAC-ISE-integratie (alleen als ISE is geïntegreerd) | X | X | |||

| SDA (Fabric Device CLI-verzameling, Control Plane en Security Plane Audit en Compatibiliteitscontrole) | X | ||||

| Upgradegereedheidscontroles (inclusief bugs) | X | X | |||

| DNA Center Scale (Fabric en niet-Fabric schaalparameters) | X | X | X | ||

| Leg CLI-uitgangen van de fabric-apparaten vast en sla ze lokaal op het DNA Center op - commando en apparaatlijst geleverd via bestand captureFile.yaml2-bestanden opgenomen:.json - Command Runner default output.log - Human Readable | X | ||||

| Configuraties op meerdere apparaten vergelijken (op basis van opgenomen uitgangen en gebruik - o optie) | X |

Opdrachtregel Uitvoer van de AURA-opties

usage: dnac_aura [-h] [-v] [-V] [--json-summary] [-s] [-u U] [-n N] [--syslog SYSLOG] [--admin-pass ADMIN_PASS]

[--admin-user ADMIN_USER] [--maglev-pass MAGLEV_PASS] [-d] [--sdadevcheck] [-o] [-c] [--download-test]

Select options.

optional arguments:

-h, --help show this help message and exit

-v verbose logging

-V version information

--json-summary print json-summary

-s Run additional SDA checks. To execute these checks, the tool can login to other devices in the fabric

and collect show command outputs.

-u U Upload report and logs file to the SR. Please provide SR and password in the format sr_number:sr_password

-n N Add customer name to the PDF report on the first page (the summary page)

--syslog SYSLOG destination syslog server

--admin-pass ADMIN_PASS maglev admin password (this is the UI password for admin user)

--admin-user ADMIN_USER maglev admin user (webUI user, default is admin)

--maglev-pass MAGLEV_PASS maglev password (for sudo)

-d Perform all DNA Center Infrastructure Health checks only

--sdadevcheck to skip the SDA Device limit

-o To collect CLI outputs from the network devices via the Cisco DNA Center.

Ensure you have the captureFile.yaml in the same folder as this tool.

-c Compare configurations across multiple devices.

You can choose 2 timestamps from previous captures taken with the -o option.

PDF Report can be generated with the diffs.

--download-test To perform a download test of 3 test images of different sizes

from the DNAC Cloud Repo in AWS.

Voorbeelden van AURA uitvoeren met verschillende opties

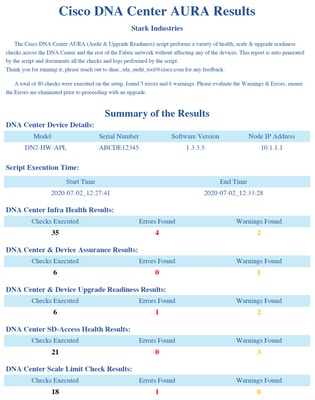

Voorbeeld 1: Om Stark Industries als bedrijfsnaam te selecteren, voert u standaard AURA-controles uit en kopieert u het bestand naar SR 611111111 met wachtwoord 123kjaksdhf. De opdracht is:

$ ./dnac_aura -n "Stark Industries" -u 611111111:123kjaksdhf

Voorbeeld 2: Om zowel Cisco DNA Center als SDA te kunnen controleren op Stark Industries van klant, is de opdracht:

$ ./dnac_aura -s -n "Stark Industries"

Voorbeeld 3: Gebruik de optie -o om de opdrachtoutput te tonen en in een bestand op het Cisco DNA Center op te slaan. De tool kan de opdrachtrunner van Cisco DNA Center gebruiken om de uitgangen voor u te halen. De opdracht is:

$ ./dnac_aura -o

Om de apparaten en de opdrachten te specificeren die op deze apparaten moeten worden uitgevoerd, moet de opnameFile.yaml beschikbaar zijn in dezelfde map. Het monster is aanwezig in github.

Voorbeeld 4: Om lopende configuraties van de Catalyst switches en/of de eWLC te vergelijken, gebruik je de optie -c. Zorg ervoor dat u eerder de optie -o hebt gebruikt om de uitgangen van de apparaten op te nemen. De opdracht is:

$ ./dnac_aura -c

Voorbeeld 5: Om AURA-controles op een cluster uit te voeren, kiest u voor elk knooppunt de juiste optie uit de tabel. Kies voor de overige twee knooppunten optie -d.

Op elk knooppunt:

$ ./dnac_aura

Op de overige 2 knooppunten:

$ ./dnac_aura -d

Voorbeeld 6: Om AURA te plannen, gebruik cron of om AURA op afstand uit te voeren, bekijk dit leesme-bestand op github.

https://github.com/CiscoDevNet/DNAC-AURA/tree/primary/run_remote

Voorbeeld 7: Om het pad naar de Cloud-reportage op AWS waar de DNA Center-beelden zijn opgeslagen te verifiëren, kunt u AURA met deze optie uitvoeren. De controle downloadt 3 beelden (klein - 50MB, gemiddeld - 150MB en groot - 650MB) en kan de tijd berekenen om deze drie dossiers te downloaden. De controle kan ervoor zorgen dat de testbeelden worden geschrapt en geen rapporten worden geproduceerd wanneer u deze optie kiest.

Voor elk knooppunt:

$./dnac_aura --download-test

Voorbeeld van de controle:

$./dnac_aura --download-test

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.5.0 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### The image download test can be executed and all other checks can be skipped. ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing login... [please provide UI admin level password]

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

#01:Checking:Download test image from the Cisco DNA Center Cloud Image Repository

INFO:This check can take up to 4 minutes to complete

INFO:Successfully downloaded a small test image of size 50MB from DNAC cloud repository in 3.4 seconds.

INFO:Successfully downloaded a medium test image of size 150MB from DNAC cloud repository in 3.2 seconds.

INFO:Successfully downloaded a large test image of size 650MB from DNAC cloud repository in 16.2 seconds.

$

Voorbeeld 7: Als AURA met de optie -s werkt, kan AURA de controles en beveiligingsonderzoeken uitvoeren voor maximaal 50 weefselapparaten per weefsellocatie. Gebruik de optie —sdadevcheck om deze limiet te elimineren.

Opmerking: de uitvoertijd van het gereedschap neemt toe met de extra apparaten toegevoegd.

$ ./dnac_aura -s --sdadevcheck

Uitvoer van het gereedschap

Wanneer het hulpprogramma wordt gestart, wordt u gevraagd om de gebruikersnaam/het wachtwoord voor de beheerder, gevolgd door het wachtwoord voor het maglev-bestand.

$ ./dnac_aura.py

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.4.6 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### All Cisco DNA Center based Health,Scale,Upgrade Readiness,Assurance & SDA checks can be run ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing maglev login...

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

INFO:User 'admin' logged into 'kong-frontend.maglev-system.svc.cluster.local' successfully

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

******

Cisco DNA Center AURA tool has successfully completed.

Report and Logs can be found at:

-- Cisco DNA Center AURA Report : /data/tmp/dnac_aura/reports/DNAC_AURA_Report_2021-02-25_05_27_45.pdf

-- Cisco DNA Center AURA Logs (tar.gz file) : /data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2021-02-25_05_27_45.tar.gz

$

De tool genereert 2 bestanden die zijn opgeslagen in /data/tmp/dnac_aura/:

- Een PDF-rapport in /data/tmp/dnac_aura/reports. Op de eerste pagina vindt u gegevens over het DNA-centrum (het model, het serienummer, de softwareversie en het IP-adres), de uitvoeringstijd van de tool en een samenvatting van alle uitgevoerde controles en de resultaten. De resterende pagina's geven meer details over de verschillende controles, met fragmenten van opdrachtoutput en de resultaten. Fouten en waarschuwingen zijn kleurgecodeerd en gemakkelijk doorzoekbaar. (Er wordt geen rapport gegenereerd met de optie -o).

- Alle logboeken van het Cisco DNA Center en tonen opdrachten van de apparaten worden gezipt in een tar.gz-bestand.

AURA Versies - Change Log

https://github.com/CiscoDevNet/DNAC-AURA/blob/primary/ChangeLog.md

Controles uitgevoerd door AURA

Cisco DNA Center - gezondheid en connectiviteit

#01:Controleer:Nieuwste versie van AURA

#02:controleren:Cisco DNA Center-producttype, serienummer, SW-versie en IP-knooppunt bepalen

#03:controleren:Cisco DNA Center-lid bepalen

#04:controleren:gemiddelde CPU-belasting

#05:Controleer:Schijfindeling

#06:controleren:instellingen voor schijfpartitie

#07:controleren:gebruik van schijfruimte en iNodes

#08:Controleer:als Glusterfs is gemonteerd

#09:controleren:voor niet-responsieve NFS-opstellingen

#10:Controleer:voor NFS-stapelbare bestandshandleiding

#11:Controleer:I/O-doorvoersnelheid schijf

#12:Controleer:TOTAAL BESCHIKBAAR GEHEUGEN

#13:Controleer:DRAM’s in het apparaat geïnstalleerd

#14:controleren:processorkernen ingeschakeld en status

#15:Controleer:Docker-status

#16:Controleer:Docker Proxy-instellingen

#17:controleren:Shell-omgevingsvariabelen

#18:Controleer:Kubelet-status

#19:Controleer:Syslog op Pleg-fouten

#20:Controleer:Versie van Cisco DNA Center deze is gemaakt van

#21:controleren:updategeschiedenis [dit is een benadering bij gebrek aan volledige gegevens]

#22:Controleer:haken toegepast

#23:Controleer:Cluster Node Reachability - knooppunten : [u'91.1.1.13', u'91.1.1.11', u'91.1.1.14']

#24:Controleer:Interface Reachability - alle knooppunten : [u'99.99.99.13', u'92.1.1.1', u'91.1.13', u'99.99.99.11', u'92.1.1.2', u'91.1.11', u'99.99.14', u'92.1.3', u'91.1 14']

#25:Check:VIP-bereikbaarheid - VIPs : [u'92.1.1.2', u'99.99.99.12', u'91.1.1.12']

#26:Controleer:Aantal DNS-servers geconfigureerd in ETCD op knooppunten (<=3)

#27:Controleer:Aantal /etc/resolv.conf-items (<=4)

#28:Controleer:DNS-configuratie - /etc/network/interfaces

#29:Controleer:DNS-bereikbaarheid - DNS: [u'8.8.8.8']

#30:Controleer:DNS-server kan Cisco Connect DNA oplossen

#31:Controleer:NTP-serversync : ['5.6.7.8', '1.2.3.4']

#32:Controleer:Cluster hostnaam is gedefinieerd

#33:Controleer:Standaard tijdzone-instelling op DNAC

#34:Controleer:interfaces voor fouten

#35:Controleer:DCBX stroomopwaarts waardoor de belasting daalt

#36:Controleer:VIP-schakelaar tussen knooppunten

#37:Controleer:controleer de kernel-logbestanden op fouten

#38:Controleer:Geldigheid en vervaldatum certificaat

#39:Controle:Vervaldatum van truststore-certificaten

#40:Controleer:NTP-servicestatus op het Cisco DNA Center

#41:controleren:NTP-servertijdsync

#42:Controleer:controleer op gecachede MTU op routes op interfaceniveau binnen de cluster

#43:Controleer:Status van PMTU-detectie

#44:controleren:Weergave knooppunt

#45:controleren:status knooppunt

#46:controleren:rapport over knooppunt-diagnose

#47:controleren:servicedistributie ...

#48:Controleer:Appstack-status

#49:Controleer:Endpoint status

#50:Controleer:Controleer de services voor hoge herstarttellingen

#51:Controle:Remdyctl wordt uitgevoerd

#52:Controle:Status van ISE-toestanden in DB

#53:Controleer:Externe verificatie geconfigureerd voor DNAC-gebruikers

#54:Controleer:Externe verificatie en failback-configuratie

#55:controleren:aantal schaalbare groepen, contracten en toegangsbeleid in DNAC-database controleren

#56:Controleer:GBAC-migratie/synchrone status

#57:controleren:Glusterfs-instanties

#58:Controle:Glusterfs NODE_NAME-controle

#59:Controleer:Glusterfs-clustering

#60:controleren:Gluster volume genezing statistieken

#61:Controleer:ETCD Cluster Health

#62:Controleer:ETCD-opslagformaat

#63:Controleer:ETCD-geheugengebruik

#64:Controleer:ETCD-binding aan loopback (localhost/127.0.0.1

#65:controleren:Postgres-clusterstatus

#66:controleren:postzegergrootte

#67:Controleer:MongoDB-clusterstatus en synchronisatiestatus

#68:Controleer:Controleer de status van de MongoDB-CPU in de docker

#69:controleren:grootte zwart-wit controleren

#70:Controle:Overloop tenantsegment

#71:controleren:InfluxDB Health

#72:controleren:InfluxDB-geheugengebruik

#73:controleren:gezondheid van Cassandra

#74:Controleer:Cassandra-status

#75:Controleer:Rabbitmq Cluster Health

#76:Controleer:Rabbitmq Cluster Status

#77:Controleer:Status Rabbitmq-wachtrij

#78:Controleer:Rabbitmq-wachtrijen met niet-herkende berichten

#79:Controleer:gezondheid van Zoökeeper-cluster

#80:Controleer:status Zoökeeper-cluster

#81:controleren:Zoökeeper-cluster-tijdvalidatie

#82:Controleer:Elasticsearch Cluster Status: Maglev-System

#83:Controleer:Elasticsearch Cluster Status: NDP

#84:Controle:Luisteren via Sidecars

#85:Controleer:REST API (BAPI) reageert

#86:Controleer:back-upgeschiedenis

#87:Controleer: bekend probleem waardoor LAN Auto niet kan worden gestart

#88:Controleer:Kritieke kwetsbaarheden in Apache Log4j - CVE-2021-44228 en CVE-2021-45046

Upgradegereedheid

#01:Controleer:Cluster/subnetoverlap met interne adressen

#02:controleren:RCA-bestanden/schijfgebruik

#03:Controle:Aantal uitgaande containers

#04:controleren:aantal niet-actieve punten

#05:Controleer:Maglev-catalogus-instellingen

#06:Controleer:Catalog Release Channel Details - GEEN VALIDERING - ALLEEN INFO VOOR REVIEW

#07:Check:Catalog System update pakketten - GEEN validatie - ALLEEN INFO VOOR review

#08:Controleer:Cataloguspakketten - GEEN VALIDERING - ALLEEN INFO VOOR REVIEW

#09:controleren:instellingen voor ouderopslagplaats

#10:Controleer:Proxy-verbinding met ciscoconnectdna via:http://a.b.c.d:80

#11:Controleer:Bestandsservice op ontbrekende FileID-toewijzingen

#12:Controle:Vervaldatum van Maglev Certs

#13:Controleer:verlopen van register CA cert

#14:Controle:Vervaldatum van CA Cert

#15:Controleer:Gecontroleerde certificaten

#16:controleren:op stabiele montagepunten controleren

#17:Controleer:Op Kubernetes-bevestigingen controleren

#18:Controleer:Collector-ISE-configuratie is opgeruimd na een vorige upgrade

#19:Controleer:werkstromen in behandeling

#20:Controleer:Back-upweergave om de laatste succesvolle back-up te vinden

#21:Controle:Voorziening mislukt vanwege ongeldige migratiestatusparameter

#22:Controleer:Servicestatus van installatieprogramma voor Maglev Hook op het Cisco DNA Center

#23:Controleer:testafbeelding downloaden vanuit de Cisco DNA Center Cloud Image Repository

#24:Controleer:Controleer of SSL-onderschepping in het netwerk is geconfigureerd

#25:Controleer:Proxy-wachtwoordcodering

#26:controleren:aantal sites voor SDA-implementatie

#27:Controleer:DNA Center upgrade-pad naar de laatste patch van 2.3.3.x

#28:Controleer:Catalyst-apparaten in bundelmodus

#29:Controleer:Recente updates en RCA-bestanden

#30:Controleer:Secundaire interfacestatus (alleen XL)

#31:Controleer:kubectl standaardnaamruimte

#32:controleren:op storingen door verfriste certs

#33:Controleer:Voor voldoende ruimte in schijfpartitie /boot/efi

#34:Controleer: compatibiliteit van fabric-apparaten met DNA Center versie 2.3.3.x

#35:controleren:IP-poolmigratie

#36:Controleer:Geconfigureerde AAA-servers en hun status

Cisco DNA Center Assurance

#01:controleren:gebruik van schijfruimte bij verzekeringspartitie

#02:controleren:status van betrouwbaarheidsservices

#03:controleren:controlebevestiging back-end opschonen taak

#04:Check:Check Assurance NDP Purge Job die Redis DB opruimt

#05:Controleer:Niet meer geheugen beschikbaar

#06:Controleer:status van verzekeringspijpleiding

#07:Controleren:Samenvatting van de apparaatstatus

#08:Controleren:Samenvatting van klantstatus

#09:Controleer:WLC-juiste telemetrie-API-aanroep

#10:Controleer de status van Cisco IOS® XE WLC-telemetrieverbinding

#11:Controleer:Cisco IOS XE WLC Netconf Yang Datastore-controle

#12:Controleer:Cisco IOS XE WLC-SDN-netwerk-infra-iwan Trustpoint en certificaten

#13:Controleer:Cisco IOS XE WLC DNAC-CA Trustpoint en certificaat

#14:Controleer:Cisco IOS XE WLC-netwerkbetrouwbaarheidsstatus voor apparaten

#15:controleren:AIREOS WLC-telemetrieverbinding - statuscontrole

#16:controleren:AIREOS WLC-telemetriecertificaat controleren

SD-Access status

#01:Controleer:Status van inventarisatie van fabric-apparaten

#02:Controleer:Fabricinventarisatie

#03:Controleer:SDA:Cisco DNA Center en ISE-integratiestatus

#04:Controleer:Controleer de SSH-connectiviteit tussen Cisco DNA Center en Cisco ISE-lijnkaart

#05:controleren:Cisco ISE-knooppunten - geheugengebruik

#06:controleren:gebruik van Cisco ISE-knooppunten op schijven

#07:Controleer:Status van de Cisco ISE-processen

#08:Controleer:Bepaal SGT’s en SGACL’s via API op het primaire ISE-knooppunt

#09:Controleer:SDA:Opdrachten vastleggen vanaf de randen/CP’s/randen

#10:controleren:SDA:softwareversie en aantal platforms

#11:Controle:SDA:Fabric-apparaten CPU gebruikscontrole

#12:controleren:SDA:Fabric-apparaten geheugengebruik controleren

#13:Controleer:SDA:Controleer het aantal LISP-sessies op de fabric-apparaten

#14:Controleer:SDA:Controleer de grootte van de LISP IPv4 EID-tabel op alle fabric-apparaten

#15:Controleer:SDA:Controleer de grootte van de cache in LISP IPv4 MAP op de randen

#16:Controleer:SDA:Controleer de status van de ISIS-sessies voor de fabric-apparaten

#17:Controleer:SDA: zorg ervoor dat de Fabric-apparaten meer dan één ISIS-sessie hebben - Redundantie-controle

#18:Controleer:SDA:Alleen randen:IPv4 BGP-sessies

#19:Controleer:SDA:Alleen randen:VPNv4 BGP-sessies

#20:Controleer:SDA:AAA-serverconnectiviteit via de apparaten

#21:Controleer:SDA:CTS PACS gedownload naar de apparaten

#22:Controleer:SDA:CTS-SGT's gedownload naar de apparaten

#23:Controleer:SDA:eWLC CPU-gebruikscontrole

#24:controleren:SDA:eWLC-geheugengebruikcontrole

#25:Controleer:WLC Fabric AP-controle

#26:Controleer:WLC Fabric WLAN-controle

Cisco DNA Center-schaal

#01:Controle:Schaal: aantal locaties

#02:Controle:Schaal: aantal regels voor toegangscontrole

#03:Controle:Schaal: aantal toegangscontracten

#04:Controle:Schaal: Totaal aantal apparaten (switch, router, draadloze controller)

#05:controleren:Schaal: aantal fabricdomeinen

#06:Controle:Schaal: aantal fabriclocaties

#07:Controle:Schaal: aantal SGT’s van de groep

#08:Controleren:Schaal: aantal IP-superpools

#09:Controle:Schaal: aantal ISE-verbindingen

#10:Controle:Schaal: Max. aantal AAA (straal)

#11:Controleer:Schaal: aantal SSID’s

#12:Controleren:Schaal: aantal virtuele netwerken per site

#13:Controleer:Schaal: aantal draadloze access points

#14:controleren:Schaal: aantal draadloze LAN-controllers

#15:controleren:Schaal: aantal draadloze sensoren

#16:Controleren:Schaal: aantal fabric-apparaten per locatie

#17:Controleer:Schaal: aantal fabric-randen per locatie

#18:Controleren:Schaal: aantal knooppunten van fabric-besturingsplane per locatie

Hashwaarden voor het dnac_aura bestand

| AURA versie | MD5-hash | SHA256-hash |

| 1.5.9 | 52f429dd275e357fe3282600d38ba133 | c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e |

| 1.6.0 | e01328f5e0e4e5f5c977c5a14f4a1e14 | 4f815d1f2f480efcdb0260cc5a9abb8a067f3cbac2c293a2615cb62b615f53e |

| 1.6.8 | f291e3e694fadb2af722726337f31af5 | fb7c125910d77c808add419b937a893174fb30649427ad578df75d63806a183 |

Problemen oplossen

Als u problemen ondervindt, kunt u terecht op dnac_sda_audit_tool@cisco.com met het PDF-rapport en de TAR-logbestanden.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

6.0 |

30-Apr-2024 |

Bijgewerkte MDF-tags. |

5.0 |

06-Mar-2023 |

Geïntegreerde informatie over de beperkte Shell in de procedure voor het uitvoeren van AURA.

Bijgewerkte Titel, Intro, SEO, Stijl Req, Machine Trans, Gerunds, enz. |

4.0 |

21-Feb-2023 |

Geïntegreerde informatie over de beperkte Shell in de uitgebreide procedure voor het uitvoeren van AURA. |

3.0 |

15-Dec-2021 |

Toegevoegd de MD5 en SHA256 checksum waarden voor het dnac_aura bestand. |

2.0 |

09-Nov-2021 |

Toegevoegd een optionele stap om Hash van het dnac_aura bestand te valideren. Ook, bijgewerkte extra controles. |

1.0 |

20-Jul-2020 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Rahul RammanoharHoofdingenieur

- Adam RadfordDistinguished Sales Architect

- Archana SeetharamanCritical Accounts Manager

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback