Inleiding

Dit document beschrijft hoe u RADIUS externe verificatie kunt configureren op Cisco DNA Center met behulp van een Cisco ISE-server waarop 3.1 release wordt uitgevoerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco DNA Center en Cisco ISE zijn al geïntegreerd en de integratie bevindt zich op Active Status.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco DNA Center 2.3.5.x release.

- Cisco ISE 3.1 release.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

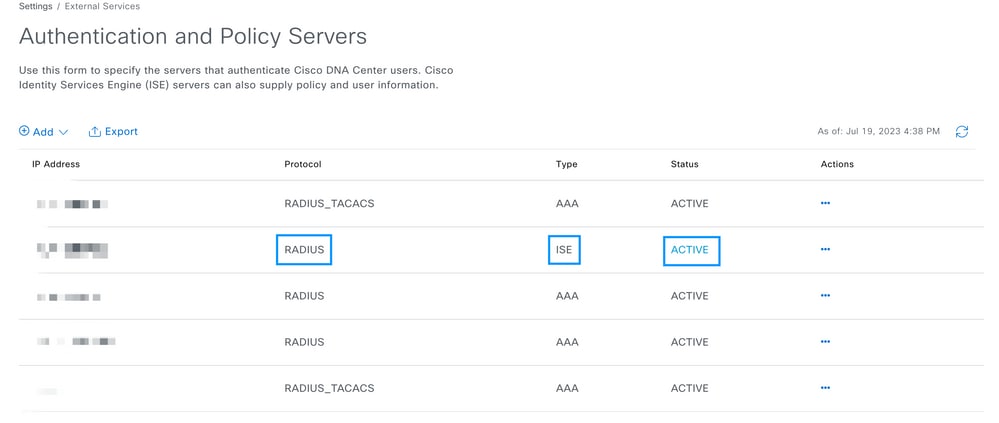

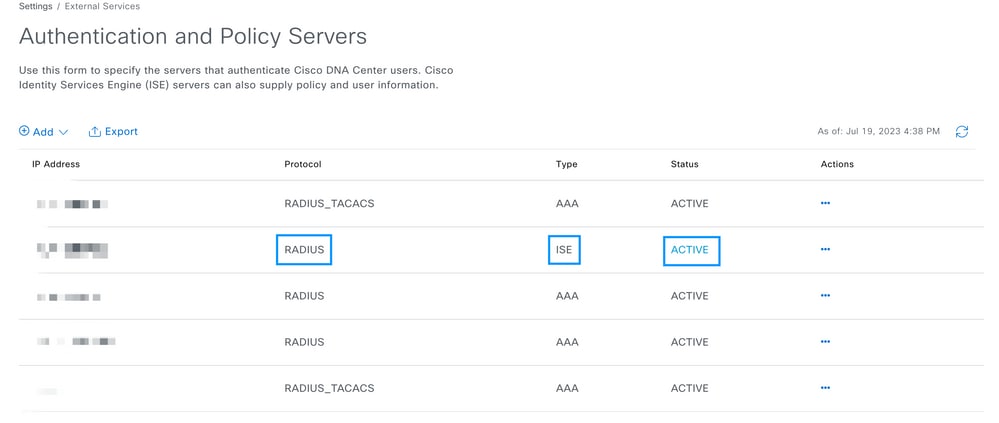

Stap 1. Log in op de Cisco DNA Center GUI en navigeer Verificatie- en beleidsservers.

Controleer of het RADIUS-protocol is geconfigureerd en of de ISE-status actief is voor de ISE Type-server.

Opmerking: het protocoltype RADIUS_TACACS werkt voor dit document.

Waarschuwing: als de ISE-server niet actief is, moet u eerst de integratie oplossen.

Stap 2. Op ISE-server navigeer naar Beheer > Netwerkbronnen > Netwerkapparaten, klik op het pictogram Filter, schrijf het IP-adres van Cisco DNA Center en bevestig als een ingang bestaat. Als dit het geval is, gaat u verder naar Stap 3.

Als het bericht ontbreekt, moet u het bericht Geen gegevens beschikbaar zien.

In dit geval moet u een netwerkapparaat maken voor Cisco DNA Center, dus klik op de knop Toevoegen.

Configureer de naam, beschrijving en IP-adres (of adressen) vanuit Cisco DNA Center. Alle andere instellingen zijn ingesteld op standaardwaarden en zijn niet nodig voor het doel van dit document.

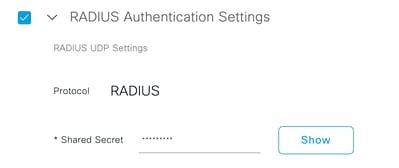

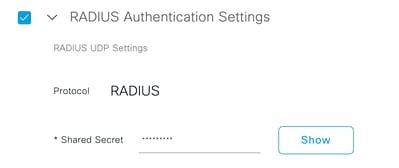

Scroll naar beneden en schakel de RADIUS-verificatie-instellingen in door op het aankruisvakje te klikken en een gedeeld geheim te configureren.

Tip: dit gedeelde geheim is later nodig, dus sla het ergens anders op.

Klik vervolgens op Verzenden.

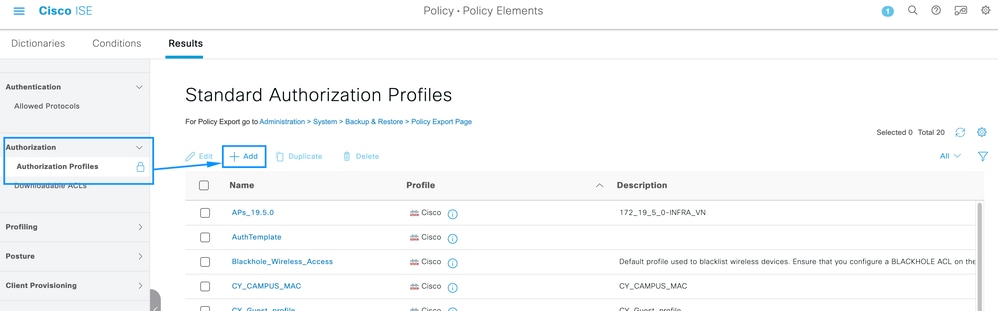

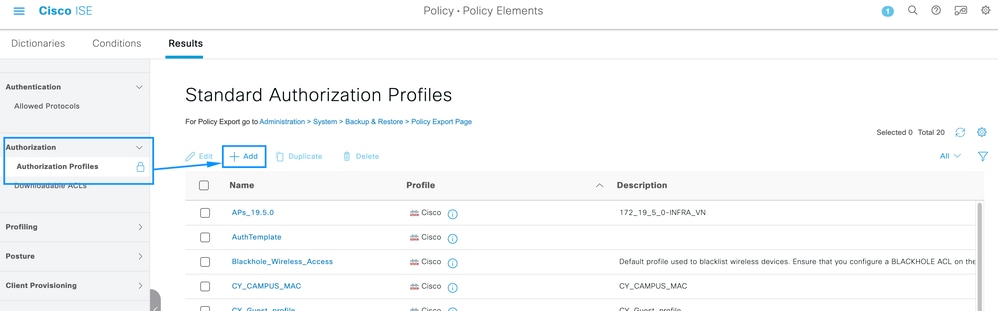

Stap 3. Op ISE Server navigeer naar Policy > Policy Elements > Results, om het autorisatieprofiel te maken.

Zorg ervoor dat u onder Autorisatie > Autorisatieprofielen staat en selecteer vervolgens de optie Toevoegen.

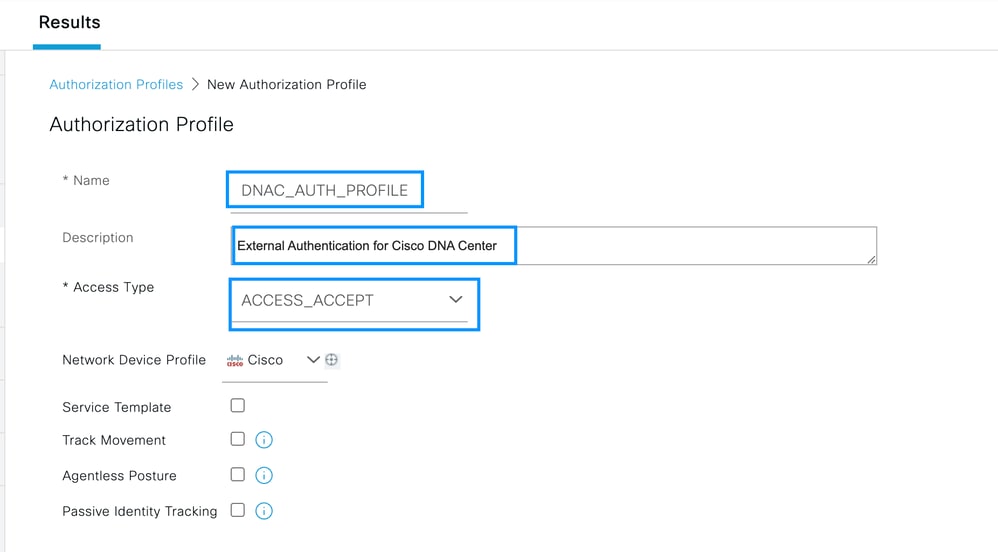

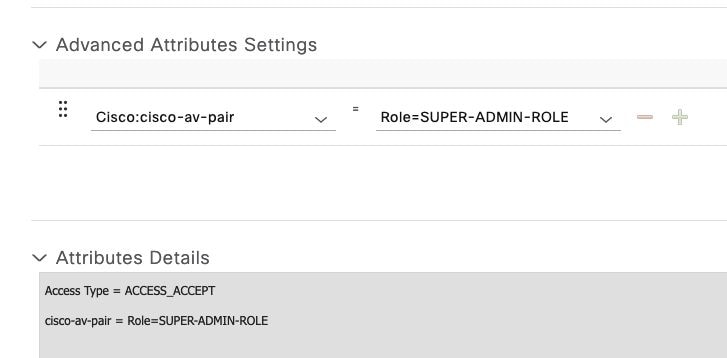

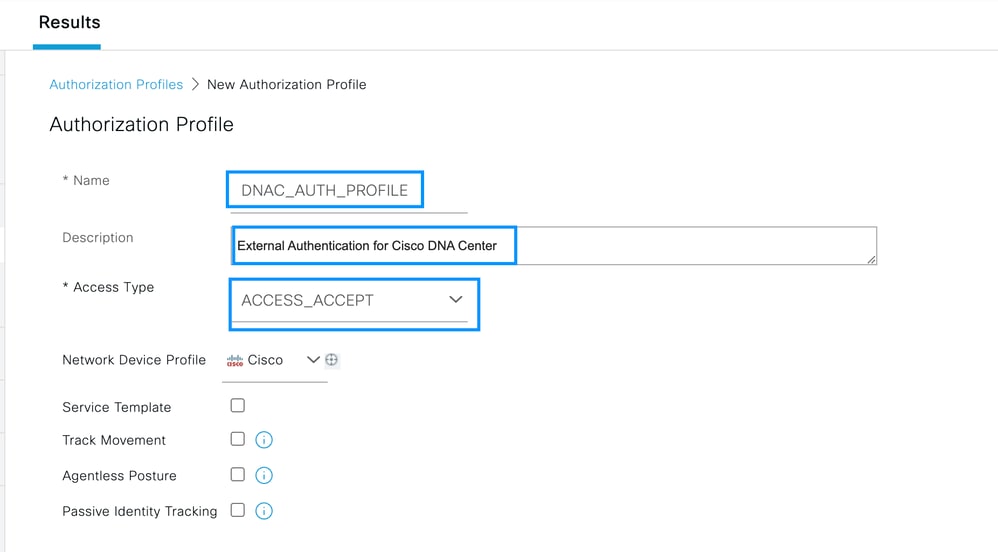

Naam configureren, een beschrijving toevoegen alleen om een record van het nieuwe profiel bij te houden en ervoor te zorgen dat het toegangstype is ingesteld op ACCES_ACCEPTEREN.

Blader naar beneden en configureer de geavanceerde instellingen voor kenmerken.

Zoek in de linkerkolom naar de optie Cisco-av-paar en selecteer deze optie.

Typ in de rechterkolom handmatig het type Role=SUPER-ADMIN-ROL.

Klik op Verzenden zodra de afbeelding hieronder lijkt.

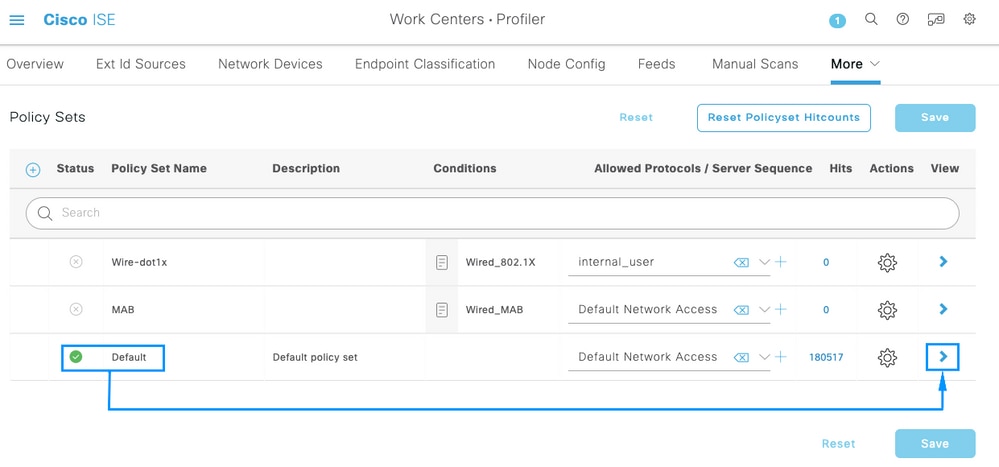

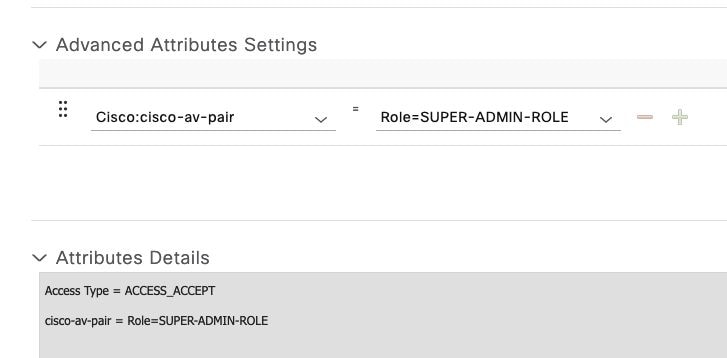

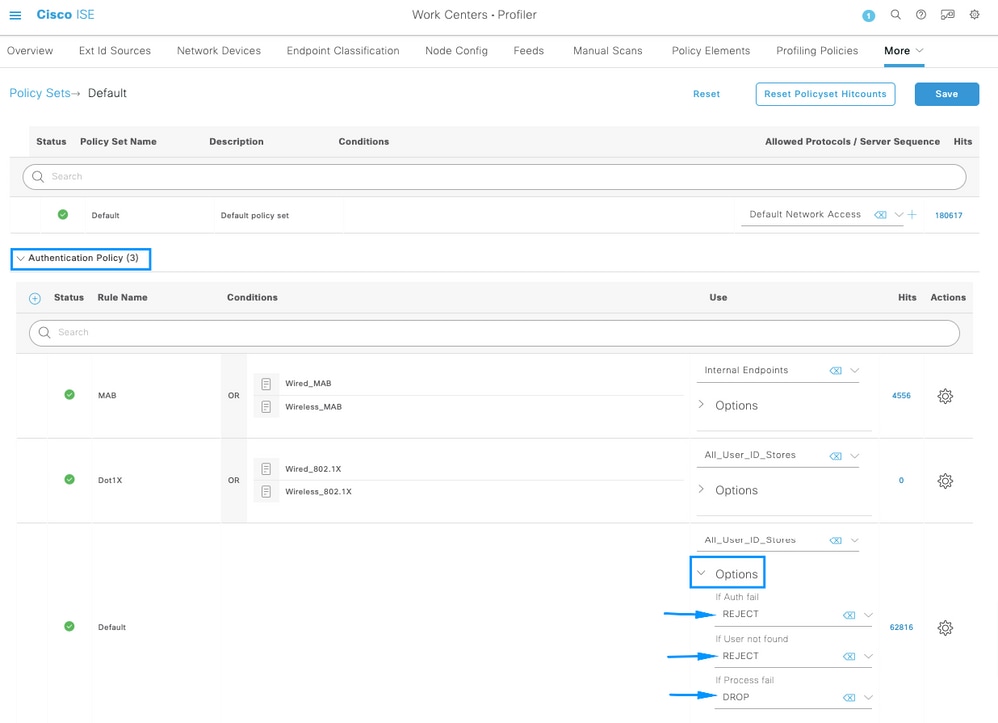

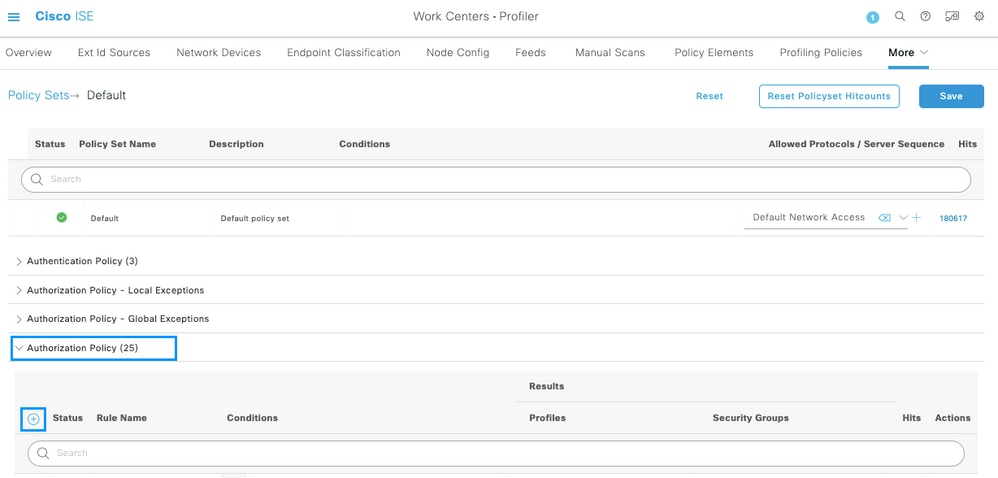

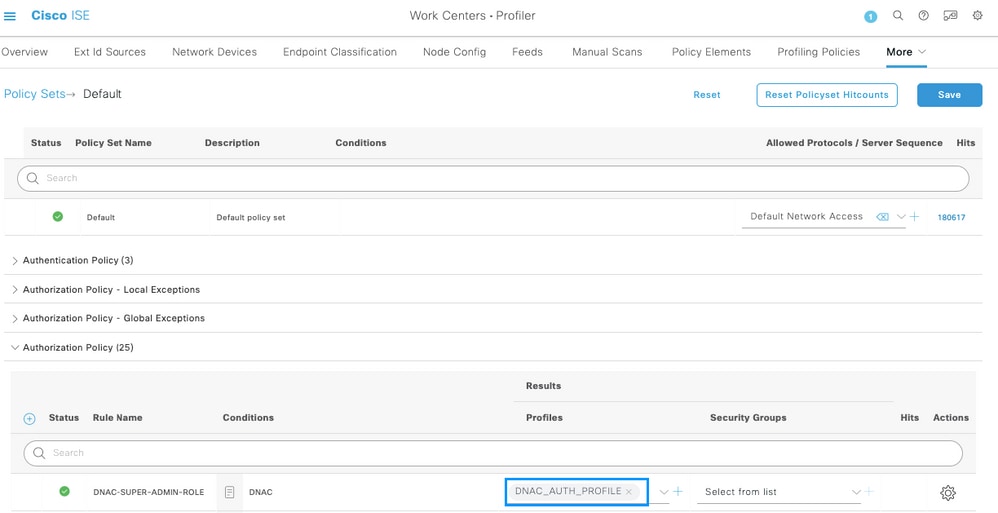

Stap 4. Ga op ISE-server naar Workcenters > Profiler > Policy Sets, om het verificatie- en autorisatiebeleid te configureren.

Identificeer het Standaardbeleid en klik op de blauwe pijl om het te configureren.

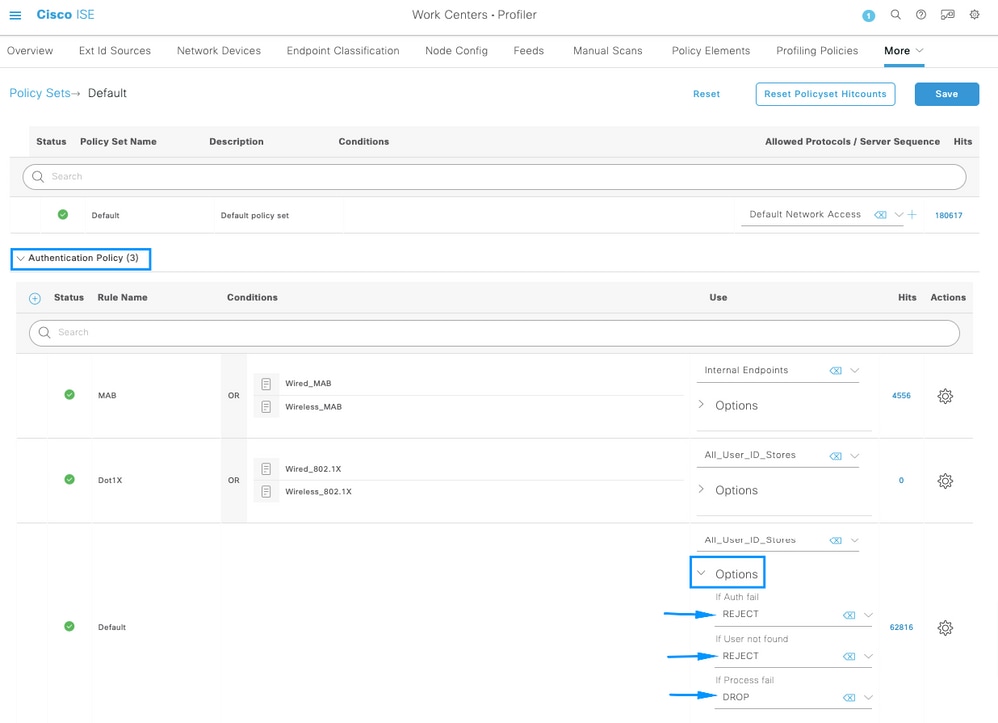

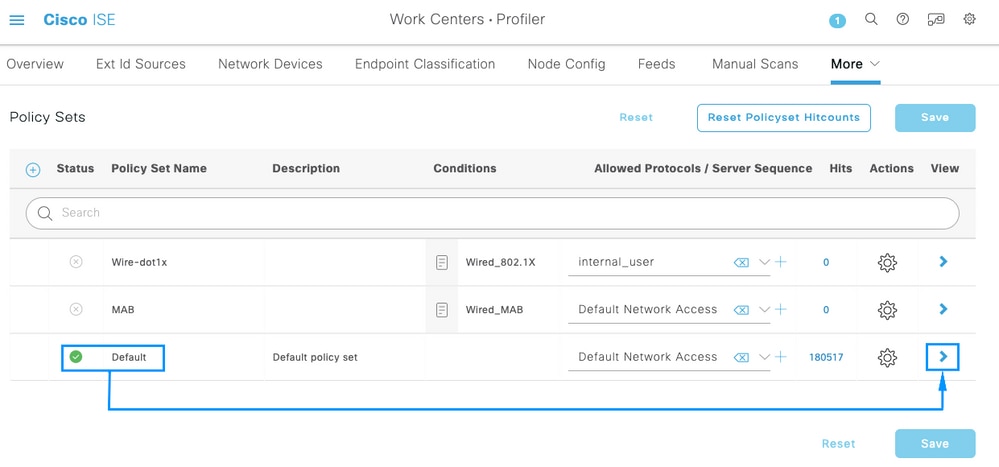

Vouw in de Default Policy Set het verificatiebeleid uit en vouw onder de sectie Default de opties uit en zorg ervoor dat deze overeenkomen met de onderstaande configuratie.

Tip: REJECT geconfigureerd op de 3 opties werkt ook

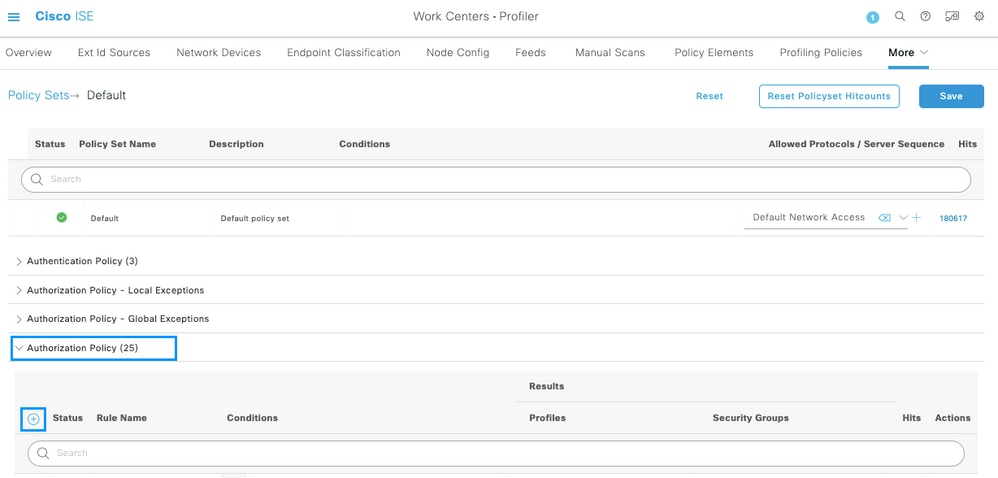

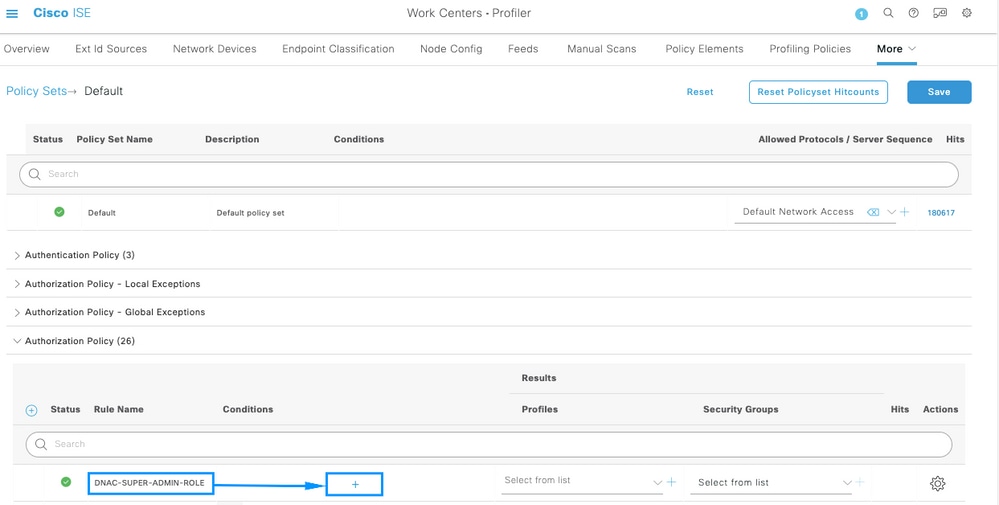

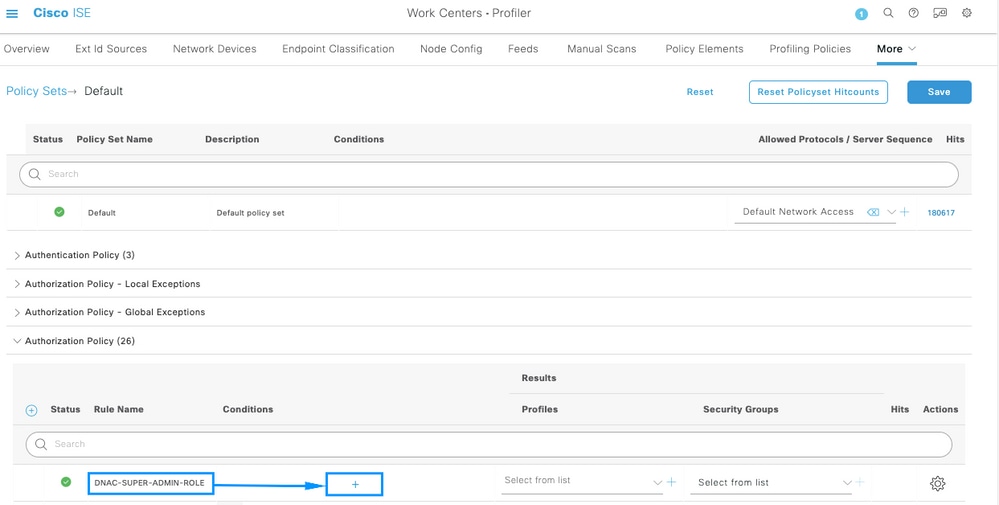

In de Default Policy Set vouwt u het autorisatiebeleid uit en selecteert u het pictogram Add om een nieuwe autorisatievoorwaarde te maken.

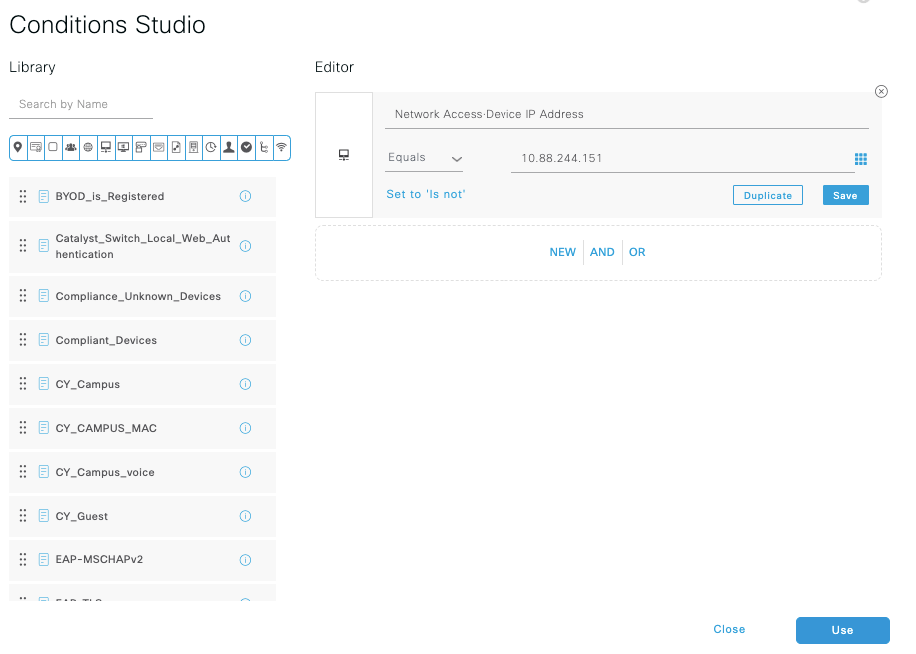

Configureer een regelnaam en klik op het pictogram Add om de Conditie te configureren.

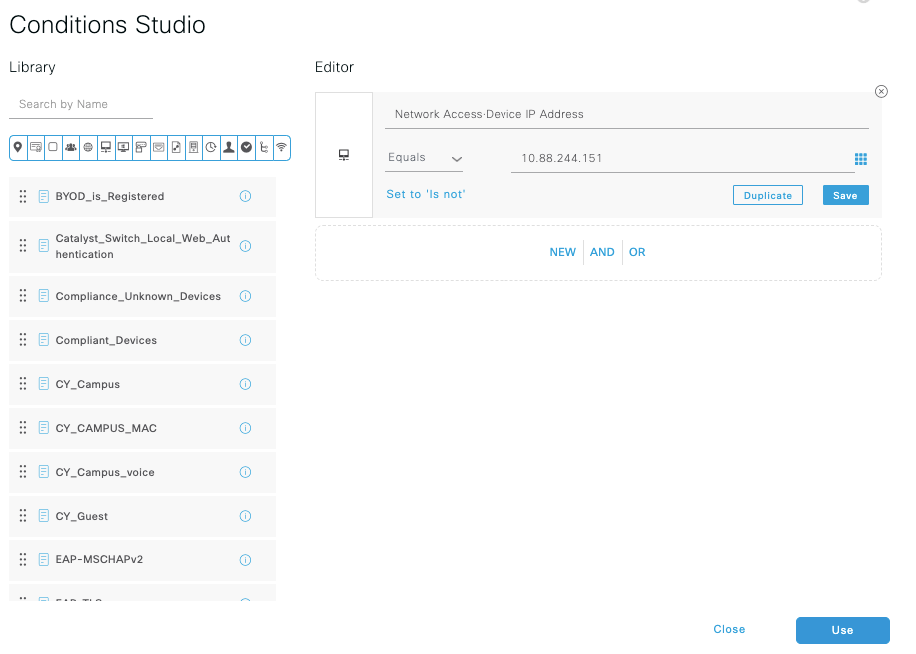

Als deel van de voorwaarde, associeer het met het IP-adres van het netwerkapparaat dat in stap 2 is geconfigureerd.

Klik op Opslaan.

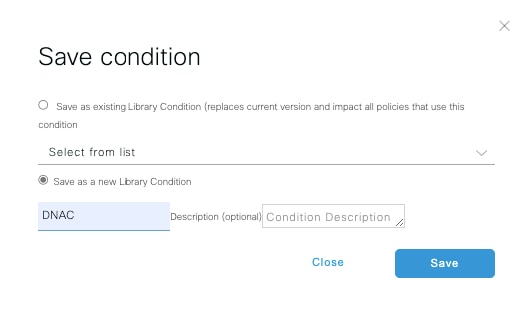

Sla het op als een nieuwe bibliotheekvoorwaarde, en noem het zoals u wilt, in deze zaak wordt het genoemd alsDNAC.

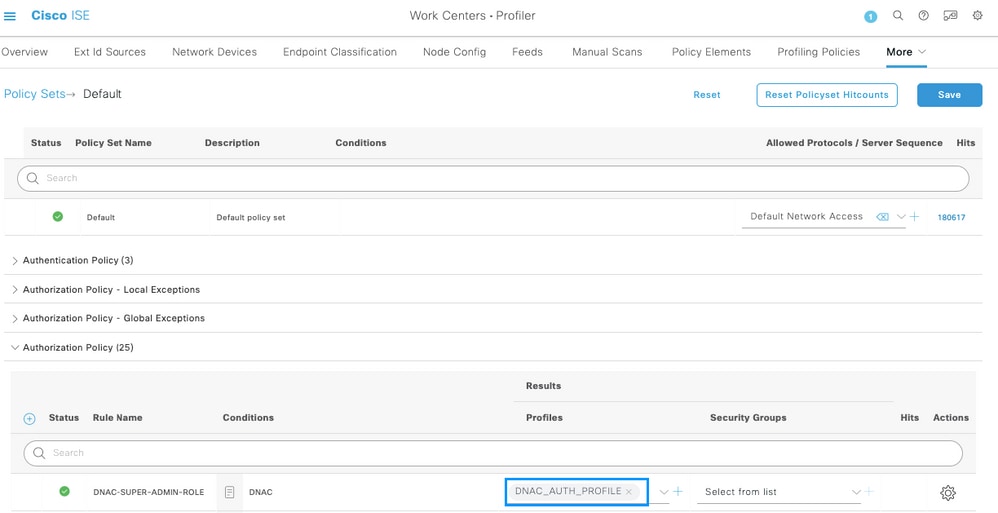

Configureer tot slot het profiel dat bij stap 3 is gemaakt.

Klik op Opslaan.

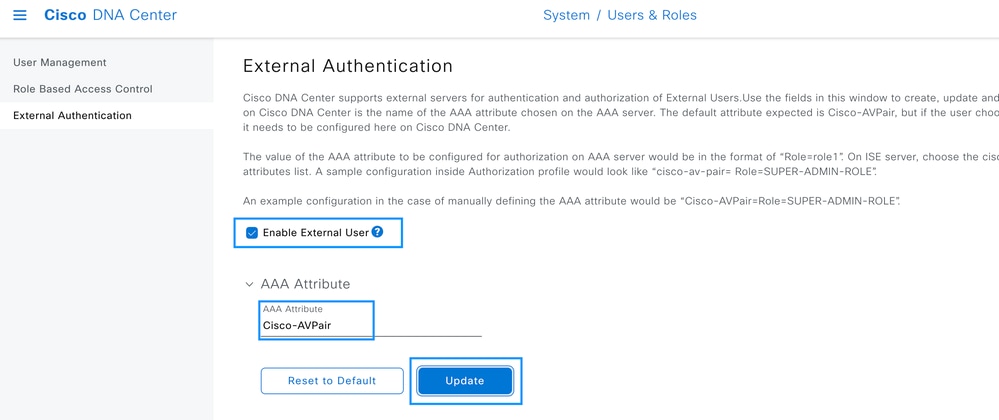

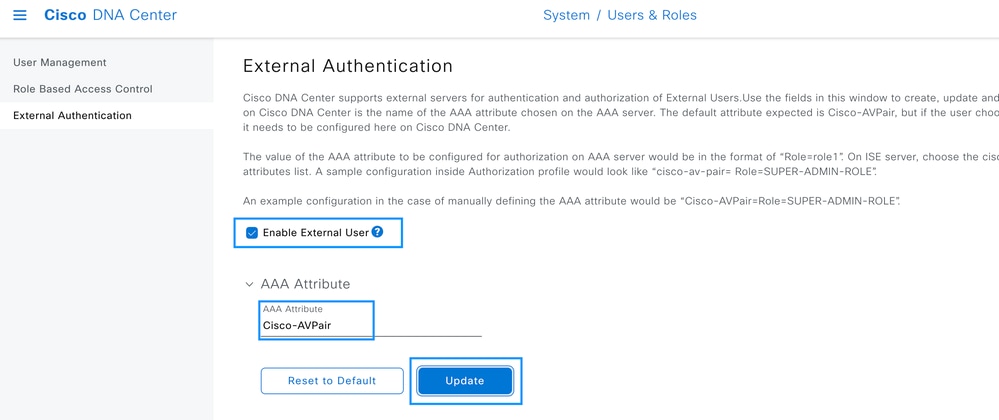

Stap 5. Log in op de Cisco DNA Center GUI en navigeer Externe verificatie.

Klik op de optie Externe gebruiker inschakelen en stel het AAA-kenmerk in als Cisco-AVPair.

Opmerking: ISE Server gebruikt het kenmerk Cisco-AVPair op de backend, dus de configuratie op Stap 3 is geldig.

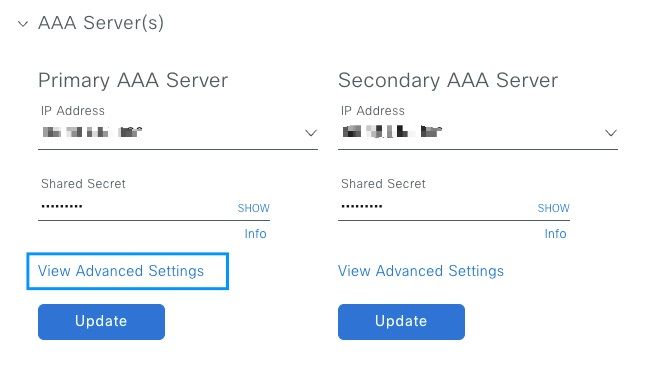

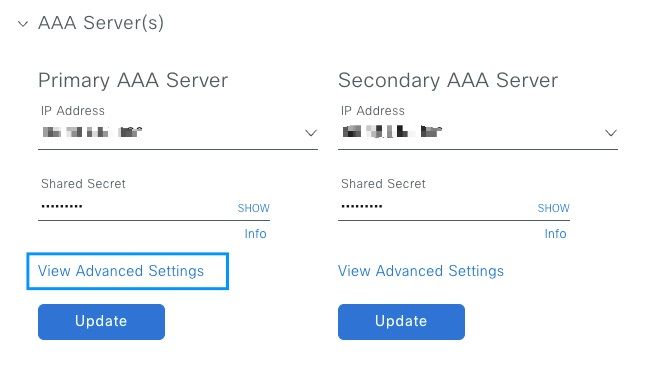

Blader omlaag om de configuratiesectie van de AAA-server(s) te zien. Configureer het IP-adres vanaf ISE-server in stap 1 en stel het gedeelde geheim in als configuratie in stap 3.

Klik vervolgens op Geavanceerde instellingen bekijken.

Controleer of de RADIUS-optie is geselecteerd en klik op de knop Bijwerken op beide servers.

U moet een Success-bericht zien voor elke sessie.

U kunt nu inloggen met een ISE-identiteit die is gemaakt in het menu ISE > Beheer > Identity Management > Identity > Identity > Gebruikers.

Mocht u nog geen aangemaakt hebben, meld u dan aan bij ISE, navigeer dan naar het bovenstaande pad en voeg een nieuwe gebruiker voor netwerktoegang toe.

Verifiëren

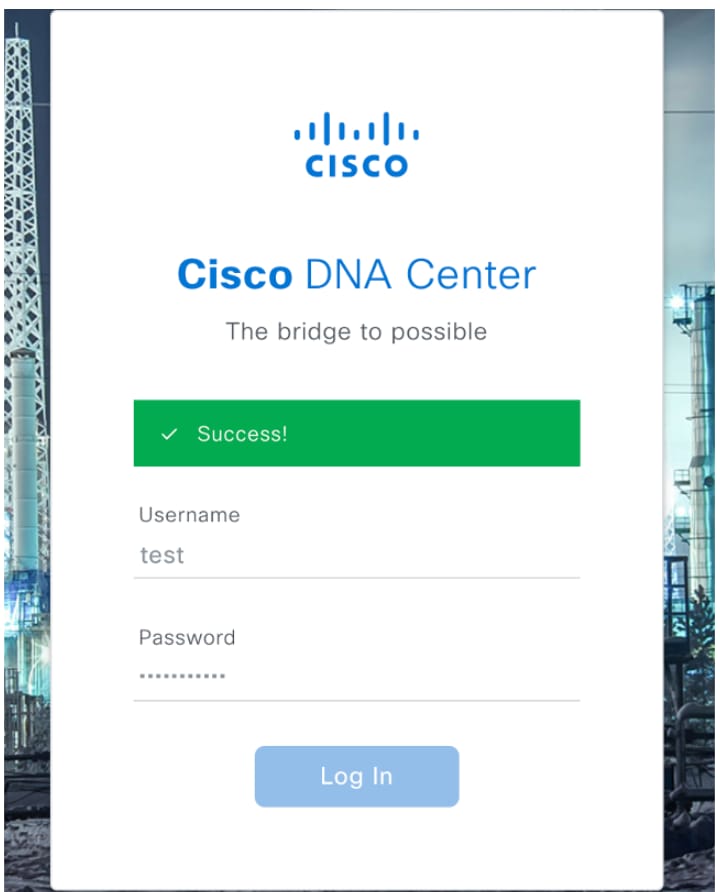

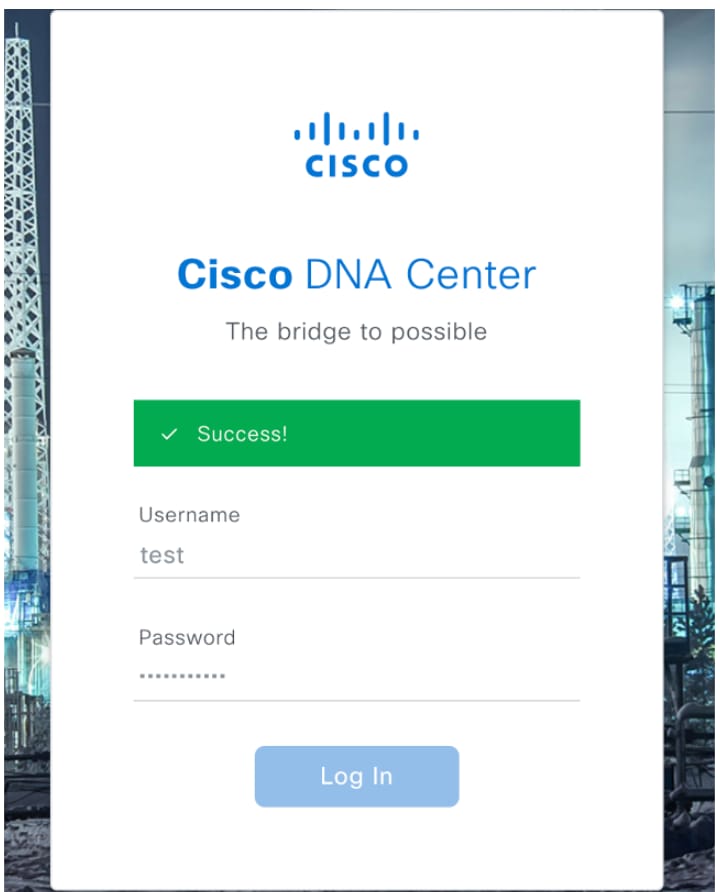

De Cisco DNA Center GUI laden en Log in met een gebruiker van ISE-identiteiten.

DNA Center inloggen

DNA Center inloggen

Opmerking: elke gebruiker van ISE-identiteiten kan nu inloggen. U kunt meer granulariteit toevoegen aan de verificatieregels op ISE-server.

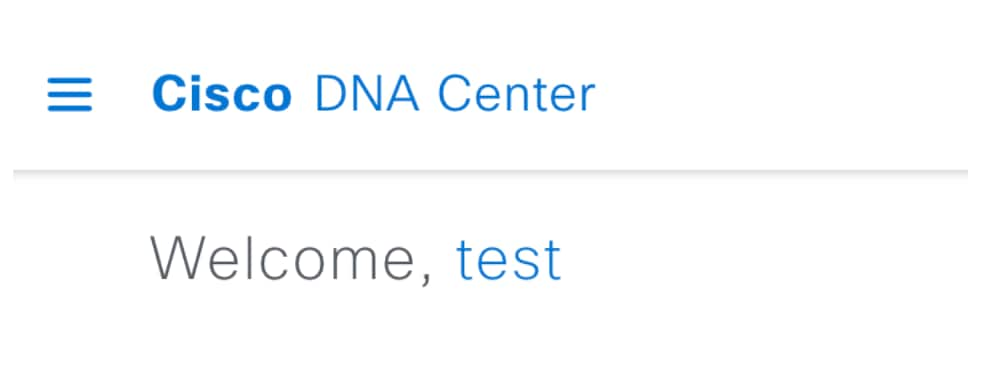

Nadat het inloggen is geslaagd, wordt de gebruikersnaam weergegeven op de Cisco DNA Center GUI

Welkomstscherm

Welkomstscherm

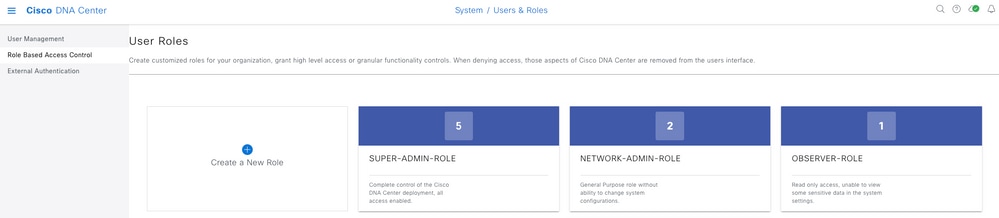

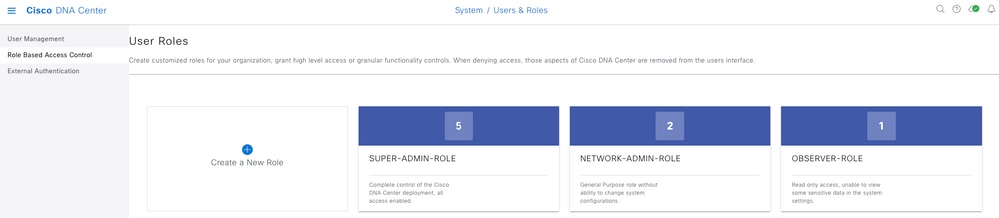

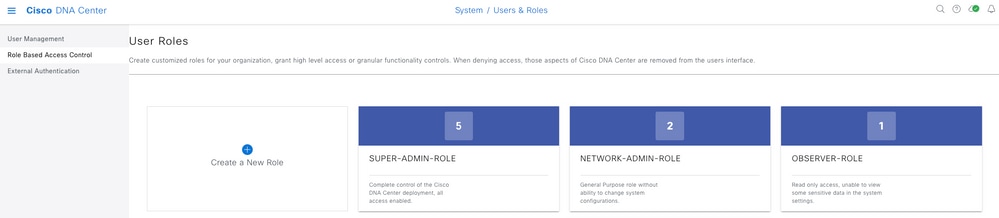

Meer rollen

U kunt deze stappen voor elke rol op Cisco DNA Center herhalen, standaard hebben we: SUPER-ADMIN-ROL, NETWORK-ADMIN-ROL en OBSERVER-ROL.

In dit document gebruiken we het voorbeeld SUPER-ADMIN-ROL, maar u kunt één autorisatieprofiel op ISE configureren voor elke rol in Cisco DNA Center. De enige overweging is dat de rol die op Stap 3 is geconfigureerd exact (hoofdlettergevoelig) moet overeenkomen met de Rol naam op Cisco DNA Center.

Feedback

Feedback