Inleiding

Dit document beschrijft het proces om een Certificaat Ondertekende Verzoek (CSR) te produceren om aangepaste Certificaten voor servers te creëren die door Intersight worden beheerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Intersight

- Certificaten van derden

- OpenSSL

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco UCS 6454 fabric interconnect, firmware 4.2(1 m)

- UCS B-B200-M5-bladeserver, firmware 4.2(1c)

- Intersiesoftware als een service (SaaS)

- MAC Computer met OpenSSL 1.1.1k

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In Intersight Managed Mode kunt u met het certificaatbeheerbeleid het certificaat en de privé-sleutelpaardetails voor een extern certificaat specificeren en het beleid aan servers toevoegen. U kunt het zelfde externe certificaat en privé zeer belangrijk-paar voor veelvoud uploaden en gebruiken Intersight Beheerde Servers.

Configureren

Dit document gebruikt OpenSSL om de bestanden te genereren die nodig zijn om de certificaatketen en het private sleutelpaar te verkrijgen.

| Stap 1. |

Maak de .cnf bestand met alle details van het certificaat (het moet de IP-adressen voor de IMC-verbinding met de servers bevatten). |

| Stap 2. |

Maak de privé-sleutel en de .csr bestanden via OpenSSL. |

| Stap 3. |

Leg het CSR-bestand voor aan een CA om het certificaat te ondertekenen. Als uw organisatie eigen zelfondertekende certificaten genereert, kunt u het CSR-bestand gebruiken om een zelfondertekend certificaat te genereren. |

| Stap 4. |

Maak het certificaatbeheerbeleid in Intersight en plak het certificaat en de private sleutelpaarketens. |

Het configuratiebestand maken (.cnf)

Gebruik een bestandseditor om het configuratiebestand met de extensie .cnf te maken. Vul de instellingen in op basis van uw organisatiegegevens.

[ req ]

default_bits = 2048

distinguished_name = req_distinguished_name

req_extensions = req_ext

prompt = no

[ req_distinguished_name ]

countryName = US

stateOrProvinceName = California

localityName = San Jose

organizationName = Cisco Systems

commonName = esxi01

[ req_ext ]

subjectAltName = @alt_names

[alt_names]

DNS.1 = 10.31.123.60

IP.1 = 10.31.123.32

IP.2 = 10.31.123.34

IP.3 = 10.31.123.35

Waarschuwing: gebruik de alternatieve onderwerpnaam of -namen om extra hostnamen of IP-adressen voor uw server(s) te specificeren. Als u het niet configureert of uitsluit van het geüploade certificaat, kan dit leiden tot het blokkeren van de toegang tot de Cisco IMC-interface door browsers.

Een privé-sleutel genereren (.key)

Gebruik openssl genrsa om een nieuwe sleutel te genereren.

Test-Laptop$ openssl genrsa -out cert.key 2048

Controleer het genoemde bestand cert.key wordt gecreëerd via het ls -la uit.

Test-Laptop$ ls -la | grep cert.key

-rw------- 1 user staff 1675 Dec 13 21:59 cert.key

MVO genereren

Gebruik openssl req -new om een .csr bestand met de persoonlijke sleutel en .cnf eerder gemaakte bestanden.

Test-Laptop$ openssl req -new -key cert.key -out cert.csr -config cert.cnf

Gebruik ls -la teneinde de cert.csr

Test-Laptop$ ls -la | grep .csr

-rw-r--r-- 1 user staff 1090 Dec 13 21:53 cert.csr

Opmerking: als uw organisatie een certificeringsinstantie (CA) gebruikt, kunt u deze CSR indienen om het certificaat door uw CA te laten ondertekenen.

Het certificaatbestand genereren

Genereer het .cer bestand met x509-codering.

Test-Laptop$ openssl x509 -in cert.csr -out certificate.cer -req -signkey cert.key -days 4000

Gebruik ls -la teneinde de certificate.cer

Test-Laptop$ ls -la | grep certificate.cer

-rw-r--r-- 1 user staff 1090 Dec 13 21:54 certificate.cer

Het certificaatbeheerbeleid in Intersight maken

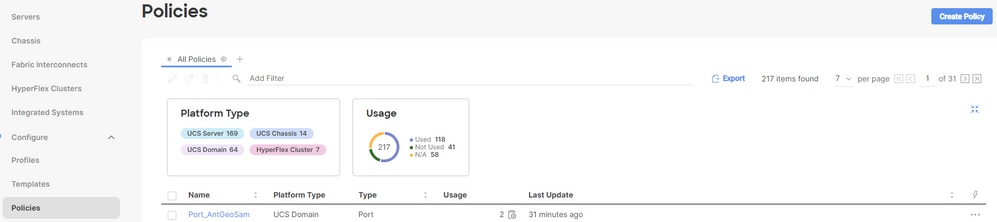

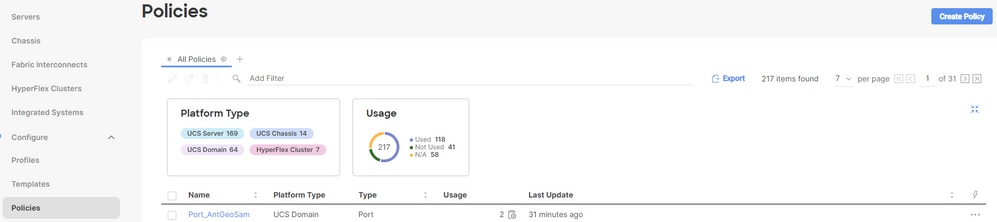

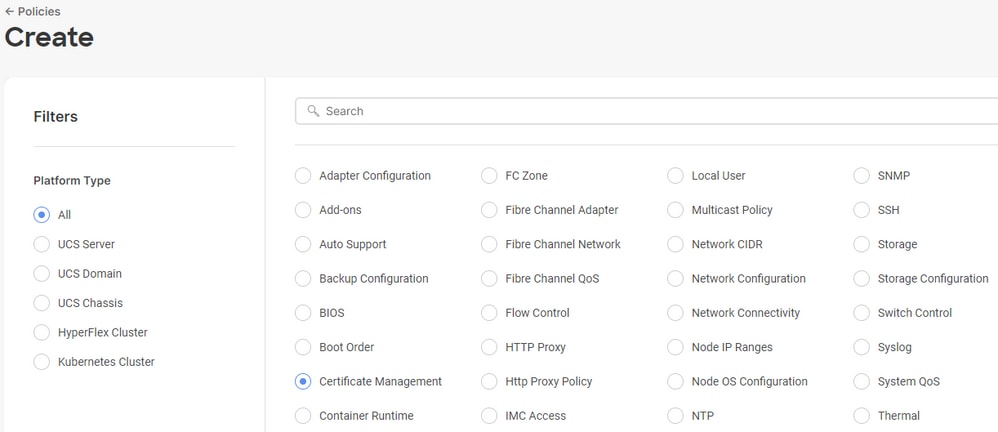

Meld u aan bij uw Intersight-account en navigeer naar Infrastructure Serviceklikt u op de Policies en klik vervolgens op Create Policy.

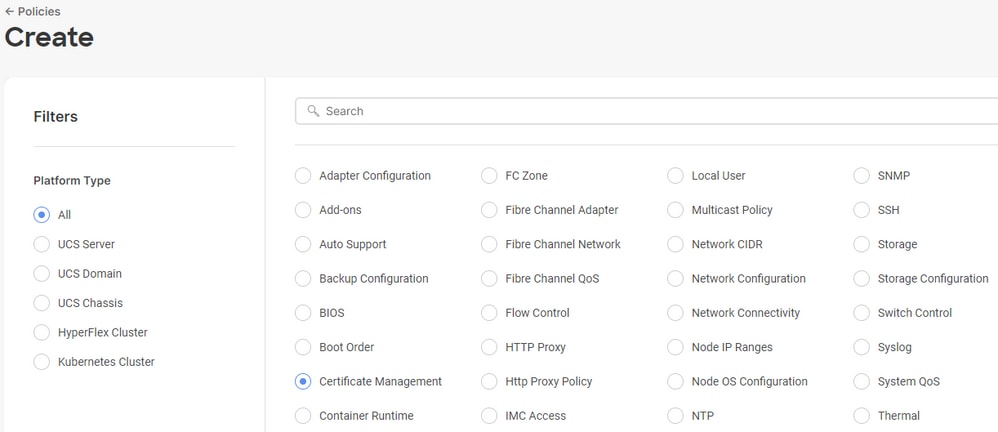

Filteren op UCS Server en kiezen Certificate Management.

Gebruik de cat Opdracht Om de inhoud van het certificaat te kopiëren (certificate.cert bestand) en het sleutelbestand (cert.key bestand) en plak ze op het certificaatbeheerbeleid in Intersight.

Test-Laptop$ cat certificate.cert

Test-Laptop$ cat cert.key

Controleer dat het beleid zonder fouten wordt gemaakt.

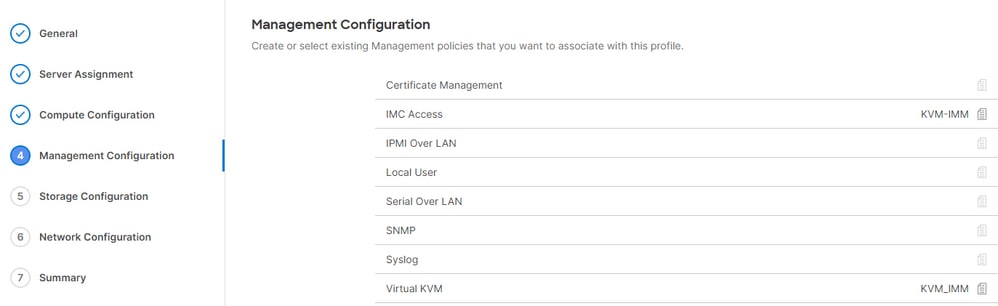

Het beleid aan een serverprofiel toevoegen

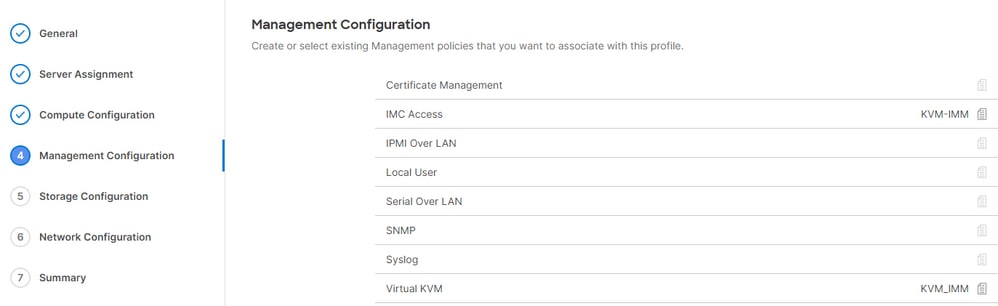

Naar het Profiles tabblad en wijzig een serverprofiel of maak een nieuw profiel en voeg indien nodig extra beleid toe. Dit voorbeeld wijzigt een serviceprofiel. Klik op de knop edit Ga verder, voeg het beleid toe en implementeer het serverprofiel.

Problemen oplossen

Als u de informatie in een Certificaat, CSR, of Privé Sleutel moet controleren, gebruik de OpenSSL bevelen zoals vermeld.

Om MVO-gegevens te controleren:

Test-Laptop$ openssl req -text -noout -verify -in cert.csr

Zo controleert u de gegevens van het certificaat:

Test-Laptop$ openssl x509 -in cert.cer -text -noout

Feedback

Feedback