Voorbereiden van .csv (Comma-Separated Value)-bestanden om nieuwe apparaten op FND te importeren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft stappen om .csv-bestand voor Veldnetwerkdirecteur (FND) voor te bereiden. Om een veilig netwerkbeheer te waarborgen, biedt de FND geen automatische of dynamische ontdekking en registratie van activa. Voordat een nieuw apparaat aan een FND-toepassing kan worden toegevoegd, moet er een unieke database voor worden gemaakt door een aangepast .csv-bestand te importeren via de web User Interface (UI).

Dit artikel biedt .csv-sjablonen die kunnen worden gebruikt en aangepast om nieuwe endpoints, veldgebiedrouters of head-end routers aan een bestaande oplossing toe te voegen. Daarnaast zal elk veld van de gegevensbank (OB) worden gedefinieerd en toegelicht om te helpen bij het ontwerp en de implementatie van nieuwe apparaten.

Opmerking: Voordat deze handleiding kan worden gebruikt, moet u een volledig geconfigureerd en geïnstalleerd Connected Grid Network Management System (CG-NMS)/FND-oplossing hebben.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- CG-NMS/FND toepassingsserver 1.0 of later geïnstalleerd en actief met web UI-toegang beschikbaar.

- TPS-proxy (Tunnel Provisioning Server) geïnstalleerd en actief.

- Oracle database server geïnstalleerd en correct ingesteld.

- SetupCgms.sh starten minstens één keer met een succesvol eerste db_migraat.

- U kunt deze handleiding nog steeds gebruiken als u uw DHCP-server(s) nog niet hebt geïnstalleerd en ingesteld, maar het is sterk aanbevolen dat uw organisatie, voordat u dit document gebruikt, IPv4- en IPv6-adresschema's voor de implementatie volledig heeft gepland. Dit omvat prefixlengte en bereik voor IPv4 IPSec-tunnels, IPv6 Generic Routing Encapsulation (GRE)-tunnels en dubbele stack adressering op Connected Grid-loopback (CGR).

- Het wordt ook sterk geadviseerd dat u reeds minstens 1 head-end router hebt aangeschaft of van plan bent te kopen, of minstens 1 head-end router, ten minste 1 veld gebied router en ten minste 1 eindpunt/meter.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- FND 3.0.1-36

- Op software gebaseerde SSM (ook 3.0.1-36)

- cgms-tools pakket geïnstalleerd op toepassingsserver (3.0.1-36)

- Alle Linux-servers die RHEL 6.5 draaien

- Alle Windows-servers die Windows Server 2008 R2 Enterprise gebruiken

- Cisco CSR-router (Cloud Services Router) 1000v die op een VM als head-end router draait

- CGR-1120/K9 gebruikt als veldgebiedrouter (FAR) met CG-OS 4(3)

Tijdens het maken van dit document werd een gecontroleerde FND-labomgeving gebruikt. Hoewel andere implementaties zullen verschillen, dient u alle minimumeisen uit de installatiehandleidingen in acht te nemen.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

.csv-bestanden voor toevoegen van apparaten in FND

VER

Deze sjabloon kan worden gebruikt voor FAR die voor het eerst in de oplossing wordt geïntroduceerd. Dit vindt u op de pagina Apparaten > Veldapparaten. Klik op de pagina Veldapparaten op het vervolgkeuzemenu Bulk Importeren en selecteer Apparaten toevoegen.

eid,deviceType,tunnelHerEid,certIssuerCommonName,meshPrefixConfig,tunnelSrcInterface1,ipsecTunnelDestAddr1,adminUsername,adminPassword,cgrusername1,cgrpassword1,ip,meshPanidConfig,wifiSsid,dhcpV4TunnelLink,dhcpV6TunnelLink,dhcpV4LoopbackLink,dhcpV6LoopbackLink

Element Identifier (eid) - Dit is een unieke identificator die wordt gebruikt om het apparaat in logberichten evenals de GUI te identificeren. Om verwarring te voorkomen, wordt aanbevolen dat uw organisatie een EID-systeem ontwikkelt. De aanbevolen regeling is het gebruik van het IDevID serienummer van het CGR als EID. Op deze routers gebruikt het serienummer deze formule: PID+SN. Bijvoorbeeld: CGR1120/K9+JAFXXXXX.

machineType - Dit wordt gebruikt om het hardwareplatform of de hardwareserie te identificeren. Voor zowel 1120 als 1240 modellen moet de waarde van het apparaattype cgr1000 zijn.

tunnelhaarofferfeest - Aangezien de FND het gebruik van 2 HER's in HA-paar of standalone toestaat, wordt het veldHaarEid gebruikt om te identificeren naar welke HER de VPN-tunnels in deze CGR zullen eindigen. Deze waarde zal eenvoudigweg de EID van de juiste HER zijn.

certIssuerCommonName - Dit veld is een vereiste van Zero Touch Deployment (ZTD) en is doorgaans dezelfde naam als de DNS van uw RSA-basiscertificeringsinstantie. Als je de algemene naam niet kent, kan je hem vinden en de opdracht tonen crypto ca certificaten uitvoeren. In de keten voor de LDevID trustpoint zie je de algemene naam van de basisuitgevende instelling in de onderwerpregel "CA-certificaat 0". In plaats hiervan kunt u ook eenvoudig de pagina Certificaten van het FND benaderen en het basiscertificaat bekijken.

vermaasdPrefixConfig - Deze waarde wordt aan de WPAN-modulaire interface toegewezen. Alle CGE’s die een RPL-boom (Routing Policy Language) met deze router vormen, ontvangen een IP-adres via DHCP (ervan uitgaande dat DHCP-relay correct is geconfigureerd) met deze waarde als netwerkvoorvoegsel.

tunnelSrcInterface1 - Voor implementaties die primaire en secundaire IPSec-tunnels gebruiken is deze waarde de interfacenaam van de tunnelbron voor uw primaire tunnels (zoals cellulair4/1). Als er een reservetunnel is dan zult u de broninterface toewijzen door een waarde voor tunnelSrcInterface2 toe te voegen. Als u slechts 1 WAN verbinding hebt dan zult u slechts het tunnelSrcInterface1 veld gebruiken.

ipsec TunnelDestAdresr1 - Deze waarde is het IPv4 tunneldoeladres voor de primaire IPSec-tunnel met de broninterface die aan tunnelSrcInterface1 is toegewezen.

adminUsername - Dit is de gebruikersnaam die het FND zal gebruiken wanneer u HTTPS- en Netconf-sessies naar de FAR opent. Het is vereist dat deze gebruiker volledige permissies van AAA krijgt of lokaal geconfigureerd met de rol van netwerkbeheerder.

Wachtwoord beheren - Het wachtwoord voor de AdminUser-account. U kunt deze gebruikersnaam in de GUI bekijken en naar het tabblad Config van de pagina van het apparaat navigeren en de naam van de beheerder in het gedeelte 'Credentials van de router' bekijken. Om fouten te voorkomen, moet dit wachtwoord eerst worden versleuteld met Signature_Tool uit het CSM-tools RPM-pakket. Dit gereedschap versleutelt alles in onbewerkte tekst met behulp van de certificeringsketen in het cgms_keystore. Om het signatuur gereedschap te gebruiken, verander folder naar /opt/cgms-tools/bin/ op de FND applicatieserver. Maak vervolgens een nieuw .txt-bestand met onbewerkte tekst dat het Wachtwoord bevat. Nadat u het tekstbestand hebt, voert u deze opdracht uit:

./signature-tool encrypt /opt/cgms/server/cgms/conf/cgms_keystore password-file.txt

Kopieer/plak de gecodeerde uitvoer naar het veld Wachtwoord voor beheerder van uw .csv-bestand. Het is een goed idee om het onbewerkte tekstwachtwoordbestand te verwijderen wanneer u het handgereedschap wilt gebruiken.

gebruikersnaam1 - Deze gebruikersaccount is niet vereist, maar als meerdere gebruikers met verschillende rollen zijn ingesteld op CGR, kunt u hier een andere gebruikersaccount toevoegen. Het is belangrijk om te weten dat alleen de adminUsername en adminPassword zullen worden gebruikt voor het beheer van het apparaat. Gebruik in deze labinstallatie dezelfde referenties als adminUsername.

wachtwoord1 - Het wachtwoord voor de gebruikersnaam1.

ip - Dit is de primaire beheers-IP. Wanneer pings of sporen van het FND worden uitgevoerd zullen zij dit IP gebruiken. HTTPS sessies voor Connected Grid ApparaatManager (CGDM) worden ook naar deze IP verzonden. In een typische opstelling, zal dit het IP adres zijn dat aan uw tunnelSrcInterface1 interface wordt toegewezen.

meshPanidConfig - de PAN-id wordt toegewezen aan de WPAN-interface van dit CGR.

wifiSsid - De SSID wordt ingesteld op de WPAN-interface.

dhcpV4TunnelLink - Het IPv4-adres dat het FND in zijn proxy-verzoek aan de DHCP-server zal gebruiken. In deze lab-omgeving is de DHCP-server een Cisco Network Registrar (CNR) en de DHCPv4 IPsec-pool wordt geconfigureerd voor het leasen van/31 subnetten. Als u de eerste IP in een beschikbaar/31-netwerk voor uw dhcpv4TunnelLink-waarde gebruikt, dan zal FND automatisch beide IP's van het point-to-point-subnet naar CGR's Tunnel 0 en de corresponderende tunnel van HER voorzien.

dhcpV6TunnelLink - Het IPv6-adres dat het FND in zijn proxy-verzoek aan de DHCP-server gebruikt voor de IPv6 Generic Routing Encapsulation (GRE)-tunnel. In deze labomgeving is de CNR ingesteld om adressen te leasen met het gebruik van /127 prefixes. Net zoals dhcpV4TunnelLink zal FND automatisch het tweede IP van het point-to-point subnet aan HER voorzien wanneer u zijn GRE-tunnel vormt.

dhcpV4LoopbackLink - Het IPv4-adres dat het FND in zijn proxy-verzoeken aan de DHCP-server zal gebruiken bij het configureren van de Loopback 0-interface van het CGR. In deze labomgeving werd de corresponderende DHCP-pool op de CNR geconfigureerd om /32 subnetten te leasen.

dhcpV6LoopbackLink - Het IPv6-adres dat het FND in zijn proxy-verzoeken aan de DHCP-server zal gebruiken wanneer u de Loopback 0-interface van het CGR configureren. In deze labomgeving werd de corresponderende pool geconfigureerd om 128 subnetten te leasen.

Head-end router (HER)

Wanneer u een head-end router voor het eerst toevoegt, kan deze sjabloon worden gebruikt:

eid,deviceType,name,status,lastHeard,runningFirmwareVersion,ip,netconfUsername,netconfPassword

deviceType - Wanneer u een ASR of CSR introduceert, moet de 'asr1000' waarde in dit veld gebruikt worden.

status - De geaccepteerde statuswaarden worden niet gehoord, omhoog en omlaag. Gebruik ongekend als het om een nieuwe import gaat.

lastheard - Als dit een nieuw apparaat is, kan dit veld leeg blijven.

runFirmwareVersie - Deze waarde kan ook leeg worden gelaten, maar als u de versie wilt importeren, gebruikt u het versienummer vanaf de bovenste regel van de uitvoer van de show versie. Bijvoorbeeld, in deze output, zou de "03.16.04b.S" string gebruikt moeten worden:

Router#show version Cisco IOS XE Software, Version 03.16.04b.S - Extended Support Release

netconfUsername - De gebruikersnaam van de gebruiker is ingesteld om volledige toegang tot NetConf/SSH te hebben tot de HER.

Wachtwoord - Het wachtwoord voor de gebruiker die in het veld Gebruikersnaam gespecificeerd is.

Connected Grid-endpoint (CGE)

Het toevoegen van een nieuw maaswijdteeindpunt aan de DB is zeer eenvoudig. U kunt deze sjabloon gebruiken:

EID,deviceType,lat,lng

deviceType - In deze labomgeving werd 'gaas' gebruikt om een slimme meter als CGE toe te voegen.

Lat - De GPS coördinaat waar de CGE wordt geïnstalleerd.

lng - de gps-lengte.

Voorbeelden

VERLAGING:

eid,deviceType,tunnelHerEid,certIssuerCommonName,meshPrefixConfig,tunnelSrcInterface1,ipsecTunnelDestAddr1,

adminUsername,adminPassword,cgrusername1,cgrpassword1,ip,meshPanidConfig,wifiSsid,dhcpV4TunnelLink,

dhcpV6TunnelLink,dhcpV4LoopbackLink,dhcpV6LoopbackLink CGR1120/K9+JAF########,cgr1000,ASR1006-X+JAB#########,root-ca-common-name,2001:db8::/32,cellular3/1,

192.0.2.1,Administrator,ajfiea30agbzhjelleabbjk3900=aazbzhje8903saadaio0eahgl,Administrator,

ajfiea30agbzhjelleabbjk3900=aazbzhje8903saadaio0eahgl,198.51.100.1,5,meshssid,203.0.113.1,2001:db8::1,

209.165.200.225,2001:db8::90FE

Haar toevoeging:

eid,deviceType,name,status,lastHeard,runningFirmwareVersion,ip,netconfUsername,netconfPassword ASR1006-X+JAB#########,CSR1000V+JAB########,asr1000,CSR1000V+JAB########,unheard,,,192.0.2.1,

Administrator,ofhel35s804502gagh=

CGE-toevoeging:

EID,deviceType,lat,lng ##############,cgmesh,64.434562,-102.750984

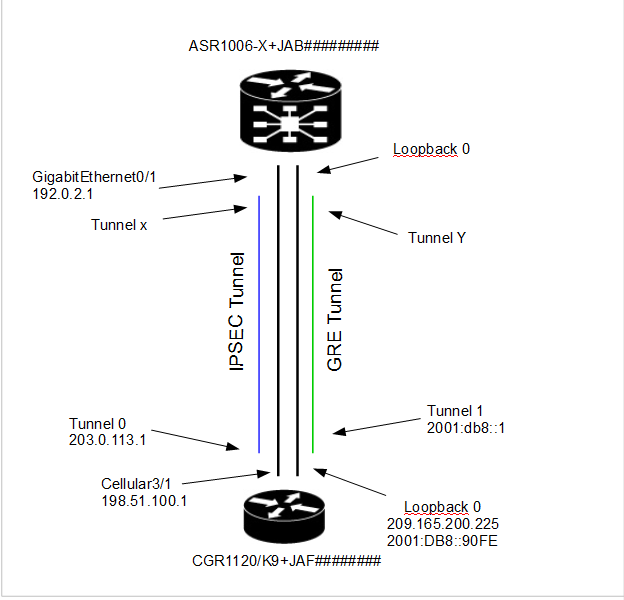

Netwerkdiagram

Opmerking: Tunnelprovisioning werkt anders op basis van de vraag of een FAR CG-OS of IOS runt. CG-OS: Er wordt een nieuwe IPSEC-tunnelinterface ingesteld in zowel de FAR als de HER. Het FND zal een proxy-verzoek naar de DHCP-server sturen voor 2 IP's per tunnel en vervolgens automatisch de tweede IP configureren op de corresponderende tunnelinterface: HER zal een Flex-VPN sjabloon gebruiken die een point-to-multipoint IPSEC-tunnel gebruikt. Met deze configuratie ontvangen alleen de VAR's nieuwe tunnelinterfaces.

In dit topologiediagram "Tunnel x" verwijst naar de relatieve IPSEC-tunnelinterface op de HER terwijl "Tunnel Y" overeenkomt met de GRE-tunnel die is opgebouwd van de loopback-interface op de HER. Bovendien komen de IP's en interfaces in het diagram rechtstreeks overeen met de configuratievoorbeelden in de .csv-sjablonen.

Bijgedragen door Cisco-engineers

- Ryan BowmanCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback