Inleiding

Dit document beschrijft hoe u een verzoek voor certificaatondertekening (CSR) kunt genereren en ondertekende certificaten kunt uploaden naar Cisco Meeting Server (CMS)

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van CMS Server

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Putty of soortgelijke software

- CMS 2.9 of hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Genereer de CSR

Er zijn twee manieren waarop u CSR kunt genereren, één daarvan is om de CSR direct op de CMS server te genereren via Command Line Interface (CLI) met admin toegang, de andere is om het te doen met externe 3rd party Certificate Authority (CA) zoals Open SSL.

In beide gevallen moet MVO met de juiste syntaxis worden gegenereerd om MCS-diensten goed te laten werken.

Stap 1. Syntaxisstructuur

pki csr <key/cert basename> <CN:value> [OU:<value>] [O:<value>] [ST:<-value>] [C:<value>] [subjectAltName:<value>]

- <key/cert basename> is een string die de nieuwe key en CSR naam identificeert. Het kan alfanumerieke, koppelteken of onderstreepteken tekens bevatten. Dit is een verplicht veld.

- <CN:value> is de algemene naam. Dit is de volledig gekwalificeerde domeinnaam (FQDN) die de exacte locatie van de server in het Domain Name System (DNS) specificeert. Dit is een verplicht veld.

- [OU:<value>] is de naam van de organisatorische eenheid of afdeling. Bijvoorbeeld Support, IT, Engineer, Finance. Dit is een optioneel veld.

- [O:<value>] is de naam van de organisatie of het bedrijf. Meestal de wettelijk erkende naam van een bedrijf. Dit is een optioneel veld.

- [ST:<value>] is de provincie, de regio, het district of de staat. Bijvoorbeeld Buckinghamshire California. Dit is een optioneel veld.

- [C:<waarde>] is het land. De tweeletterige ISO-code (International Organization for Standardization) voor het land waar uw organisatie is gevestigd. Bijvoorbeeld VS, GB, FR. Dit is een optioneel veld.

- [subjectAltName:<waarde>] is de alternatieve naam van het onderwerp (SAN). Vanaf X509, versie 3 (RFC 2459), zijn SSL-certificaten (Secure Socket Layers) toegestaan om meerdere namen op te geven die moeten overeenkomen met het certificaat. In dit veld kan het gegenereerde certificaat meerdere domeinen bestrijken. Het kan IP adressen, domeinnamen, e-mailadressen, regelmatige DNS hostnames, enz. bevatten, gescheiden door komma's. Als het wordt gespecificeerd, moet u ook de GN in deze lijst omvatten. Hoewel dit een optioneel veld is, moet het SAN-veld worden ingevuld zodat XMPP-clients (Extensible Messaging and Presence Protocol) een certificaat kunnen aanvaarden, anders wordt in de XMPP-clients een certificaatfout weergegeven.

Stap 2. Callbridge, Smpp, Webadmin en Webbridge CSR genereren

- Open de CMS CLI met Putty en Log in met de admin-account.

- Voer de volgende opdrachten uit om CSR te maken voor elke service die op CMS nodig is. Het is ook acceptabel om één cert te maken met een wild card (*.com) of het cluster FQDN als CN, FQDN’s van elke CMS-server en, indien nodig, bij URL te voegen.

| Service |

opdracht |

| Webadmin |

pki csr

CN:

|

| Webbridge |

pki csr

CN:

subjectAltName:

,

|

| callbridge OMKEREN Taakverdeling |

pki csr

CN:

|

- Als het CMS geclusterd is, voert u de volgende opdrachten uit.

| Service |

Opdracht |

| callbridge OMKEREN Taakverdeling |

pki csr

CN:

subjectAltName:

|

| XMPP |

pki csr

CN:

subjectAltName:

,

|

Stap 3. Genereert de Database Cluster CSR en gebruik ingebouwde CA om ze te ondertekenen

Sinds CMS 2.7 moet u beschikken over certificaten voor uw databasecluster. In 2.7 hebben we een ingebouwde CA opgenomen die kan worden gebruikt om de databasecertificaten te ondertekenen.

- Voor alle kernen, open database cluster verwijderen.

- Op de Primary, run pki zelfondertekend dbca CN. Voorbeeld:Pki selfsigned dbca CN:tplab.local

- Voer op de Primaire pagina pki csr dbserver CN:cmscore1.example.com subjectAltName uit. Voorbeeld:cmscore2.example.com, cmscore3.example.com.

- Maak op de Primaire pagina een cert voor database clientpki csr dbclient CN:postgres.

- Gebruik op de Primaire, dbca om de dbserver certpki sign dbserver dbca te ondertekenen.

- Gebruik op de Primaire, dbca om de dbclient cert pki teken dbclient dbca te ondertekenen.

- Kopieer de dbclient.crt naar alle servers die verbinding moeten maken met een database knooppunt

- Kopieer het bestand dbserver.crt naar alle servers die zijn aangesloten op de database (knooppunten waaruit het databasecluster bestaat).

- Kopieer het bestand dbca.crt naar alle servers.

- Voer op de primaire DB-server databasecluster certs dbserver.key dbserver.crt dbclient.key dbclient.crt dbca.crt uit. Dit gebruikt de dbca.crt als de wortel ca-cert.

- Op de Primaire DB-server, voer databasecluster localnode a.

- Voer op de primaire DB-server een databasecluster uit.

- Voer op de primaire DB-server de status van het databasecluster uit. Moet knooppunten zien: (me): Connected Primary.

- Op alle andere kernen die zijn aangesloten bij het databasecluster, voert u databasecluster certs dbserver.key dbserver.crt dbclient.key dbclient.crt dbca.crt uit.

- Op alle kernen die zijn aangesloten (niet op dezelfde locatie als een database) op het databasecluster, voert u databasecluster certs dbclient.key dbclient.crt dbca.crt uit

.

- Op kernen die aangesloten zijn (op dezelfde locatie als een database):

- voer databasecluster localnode a.

- databasecluster uitvoeren.

- ON-kernen die zijn aangesloten (niet op dezelfde locatie als een database):

- voer databasecluster localnode a uit

.

- run databasecluster connect

.

Stap 4. Controleer de ondertekende certificaten

- De geldigheid van het certificaat (vervaldatum) kan worden geverifieerd met certificaat inspectie, voer de opdracht pki inspect <filename>.

- U kunt bevestigen dat een certificaat overeenkomt met een privé-sleutel en de opdracht pki match <keyfile> <certificate-bestand>uitvoeren.

- Om te valideren dat een certificaat is ondertekend door de CA en dat de certificaatbundel kan worden gebruikt om dit te bevestigen, voert u de opdracht pki verify <cert> <certificaatbundel/root-CA>uit.

Stap 5. Ondertekende certificaten toepassen op componenten op CMS-servers

- Voer de volgende opdrachten uit om certificaten op Webadmin toe te passen:

webadmin disable

webadmin certs <keyfile> <certificate file> <certificate bundle/Root CA>

webadmin enable

- Voer de volgende opdrachten uit om certificaten op CallBridge toe te passen:

callbridge certs <keyfile> <certificate file> <certificate bundle/Root CA>

callbridge restart

- Om certificaten op Webbridge toe te passen, voert u de volgende opdrachten uit (vervangen door webbridge3 in CMS 3.x met nieuwe configuratievereisten):

webbridge disable

webbridge certs <keyfile> <certificate file> <certificate bundle/Root CA>

webbridge enable

- Als u certificaten op XMPP wilt toepassen, voert u de volgende opdrachten uit (niet beschikbaar in CMS 3.x):

xmpp disable

xmpp certs <keyfile> <certificate file> <certificate bundle/Root CA>

xmpp enable

- Als u certificaten op de database wilt toepassen of verlopen certificaten op het huidige DB-cluster wilt vervangen, voert u de volgende opdrachten uit:

database cluster remove (on all servers, noting who was primary before beginning)

database cluster certs <server_key> <server_certificate> <client_key> <client_certificate> <Root ca_crt>

database cluster initialize (only on primary node)

database cluster join <FQDN or IP of primary> (only on slave node)

database cluster connect <FQDN or IP of primary> (only on nodes that are not part of the database cluster)

- Voer de volgende opdrachten uit om certificaten toe te passen op turn:

turn disable

turn certs <keyfile> <certificate file> <certificate bundle/Root CA>

turn enable

Certificaat vertrouwensketens en -bundels

Sinds CMS 3.0, moet u certificaat vertrouwen ketens of volledige ketting trusts gebruiken. Ook is het belangrijk voor elke dienst dat je herkent hoe certs moeten worden gebouwd wanneer je bundels maakt.

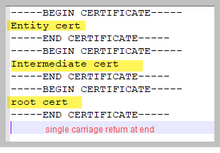

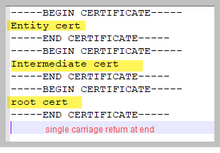

Wanneer u een certificaat vertrouwensketen, zoals vereist voor Web bridge 3, moet u het bouwen zoals getoond in het beeld, met de entiteit cert bovenop, de tussenpersonen in het midden, de wortel CA onderaan, dan een enkele wagenterugloop.

Telkens als u een bundel maakt, moet het certificaat slechts één wagenterugloop aan het eind hebben.

CA-bundels zouden hetzelfde zijn als getoond in de afbeelding, maar er zou natuurlijk geen entiteitscertificaat zijn.

Problemen oplossen

Als u een verlopen certificaat moet vervangen voor alle services, behalve databasecertificaten, is de eenvoudigste methode om nieuwe certs te uploaden met dezelfde naam als de oude certificaten. Als u dit doet, hoeft de service alleen opnieuw opgestart te worden en hoeft u de service niet opnieuw te configureren.

Als je pki csr uitvoert ... en die cert name overeenkomt met een huidige key, dan breekt het direct de service. Als de productie live is en u proactief een nieuwe CSR en Key maakt, gebruik een nieuwe naam. U kunt de naam van de momenteel actieve naam wijzigen voordat u de nieuwe cert naar de servers uploadt.

Als de database certificaten zijn verlopen, moet u met de database cluster status controleren wie de database Primair is, en op alle knooppunten, voer de commando database cluster verwijderen. Vervolgens kunt u de instructies uit Stap 3 gebruiken. Genereer het databasecluster CSR en gebruik een ingebouwde CA om ze te ondertekenen.

Gerelateerde informatie

Feedback

Feedback