CMS LDAP-integratie configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft het stapsgewijze proces van integratie van Lichtgewicht Directory Access Protocol (LDAP) met Cisco Meeting Server (CMS).

Voorwaarden

Vereisten

Cisco raadt u aan kennis van deze onderwerpen te hebben:

-

CMS Callbridge versie 2.9 of hoger

-

Microsoft Lichtgewicht Directory Access Protocol (LDAP)

Gebruikte componenten

De informatie in dit document is gebaseerd op CMS 3.0.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit document concentreert zich op een aantal onderwerpen die LDAP integratie met CMS behandelen. Het omvat ook stappen op hoe te migreren actieve indexconfiguraties van CMS GUI in Configuratie > Actieve Folder aan API.

Opmerking: de enige LDAP-servers die worden ondersteund voor CMS zijn Microsoft Active Directory, OpenLDAP, Directory LDAP3 en Oracle Internet Directory.

Opmerking: LDAP-configuraties in de web GUI kunnen worden verwijderd in toekomstige releases van CMS.

Configureren

Het enige scenario dat u de LDAP-configuratie binnen de Web Interface zou configureren is als u één LDAP-bron hebt om te importeren in CMS.

Opmerking: Active Directory kan uit de Web GUI worden verwijderd in de latere versies van CMS.

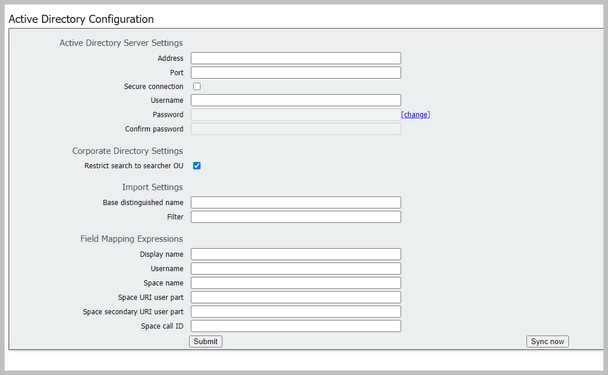

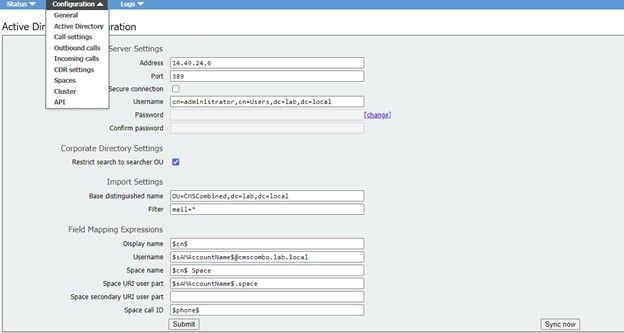

Instellingen voor Active Directory-server

De verbinding met de LDAP-server configureren met:

| Adres | Dit is de hostnaam of IP-adres van uw LDAP-server. |

| Port | 389 voor Unsecure & 636 voor beveiligde verbinding (kruis het vakje voor beveiligde verbinding aan) |

| Username | De kenmerkende naam (DN) van een geregistreerde gebruiker. U kunt een specifiek voor dit doel te gebruiken. Voorbeeld: cn=Tyler Evans,cn=users,OU=engineering,dc=yourCompany,dc=com |

| Wachtwoord | Het wachtwoord voor de gebruikersnaam die u gebruikt |

| Beveiligde verbinding | Controleer dit vakje bij gebruik van poort 636 |

Instellingen importeren

De instellingen voor importeren worden gebruikt om te bepalen welke gebruikers worden geïmporteerd:

| Gebaseerde onderscheidende naam | Het knooppunt in de LDAP-structuur waaruit gebruikers geïmporteerd kunnen worden. Dit voorbeeld is een verstandige keuze voor basis-DN om gebruikers te importeren |

Voorbeeld: cn=users,dc=sales,dc=yourCompany,dc=com |

| filteren | een filterexpressie waaraan de attribuutwaarden in een gebruikers-LDAP moeten voldoen verslag. De syntaxis voor het veld Filter wordt beschreven in rfc4515. |

Voorbeeld: mail=* |

Expressies voor veldtoewijzing

De veldtoewijzingsexpressies bepalen hoe de veldwaarden in de gebruikersrecords van de vergaderserver worden geconstrueerd op basis van die in de corresponderende LDAP-records.

| Display naam |

| Gebruikersnaam |

| Naam spatiebalk |

| Gebruikersonderdeel Space URI |

| Secundaire ruimte URI Gebruikersdeel |

| Identificatie ruimtegesprek |

Robuuste/schaalbare implementatie

Er zijn twee scenario's waar u LDAP binnen API zou moeten vormen. Eén scenario is wanneer u een geclusterde implementatie van 3 of meer knooppunten hebt en het tweede scenario is wanneer u meer dan één LDAP-bron hebt om gebruikers van te importeren.

Web interface-API

Navigeer naar de API-webinterface door in te loggen op uw webbeheerder van uw CMS > Configuration > API. Hier maakt u al uw API-configuraties.

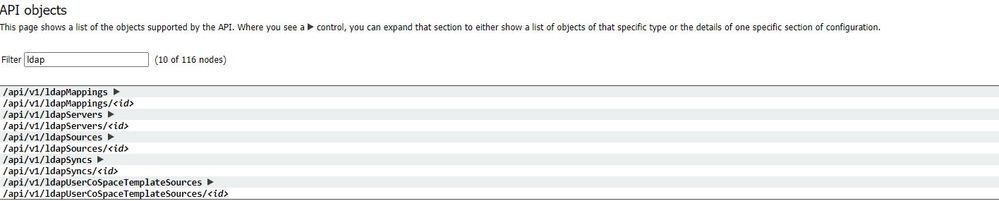

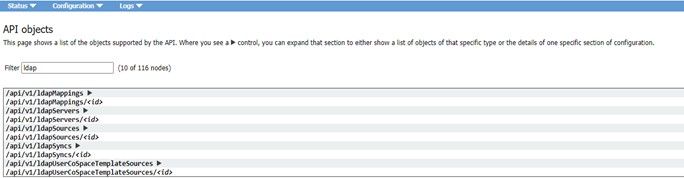

LDAP API-objecten

Na het navigeren naar de API, typ "ldap" in de filterbalk om alle LDAP configuraties weer te geven die u kunt maken.

Objecten in de hiërarchie die zich bevinden in de knooppunten "/ldapMappings", "/ldapServers" en "/ldapSources" in de objectstructuur hebben betrekking op de interactie van Meeting Servers met een of meer LDAP servers (bijvoorbeeld Active Directory) die worden gebruikt om gebruikersaccounts te importeren naar de Cisco Meeting Server.

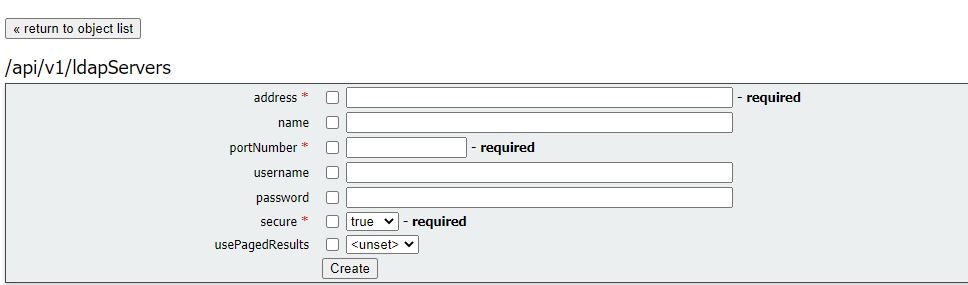

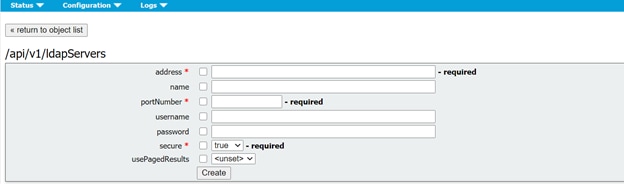

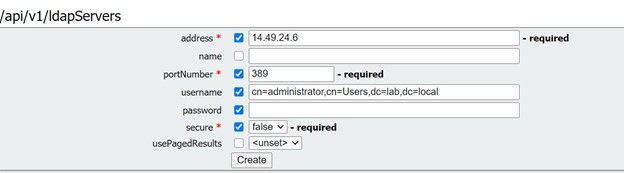

LDP-servers

Een of meer LDAP-servers moeten worden geconfigureerd, waarbij elke server een gebruikersnaam en wachtwoord heeft voor de vergaderserver om ermee verbinding te kunnen maken met als doel gebruikersaccountgegevens te kunnen ophalen.

* = vereist

| Adres* | adres van de LDAP-server waarmee verbinding kan worden gemaakt |

| Naam | geassocieerde naam (vanaf versie 2.9) |

| Poortnummer * | Port 389(onveilig) of Port 636(beveiligd) |

| Username | te gebruiken gebruikersnaam bij het ophalen van informatie van de LDAP-server |

| Wachtwoord | wachtwoord van de account gekoppeld aan gebruikersnaam |

| Beveiligd * | of een beveiligde verbinding met de LDAP-server moet worden gemaakt. Als "true" is, TLS wordt gebruikt; als "false", wordt TCP gebruikt. |

| gebruikspaginaResultaten | of de LDAP paged resultaten controle in zoekoperaties tijdens LDAP sync; als dit niet is ingesteld, wordt de paged results control gebruikt. Oracle internet Directory vereist dat deze parameter wordt ingesteld op "false" (van versie 2.1). |

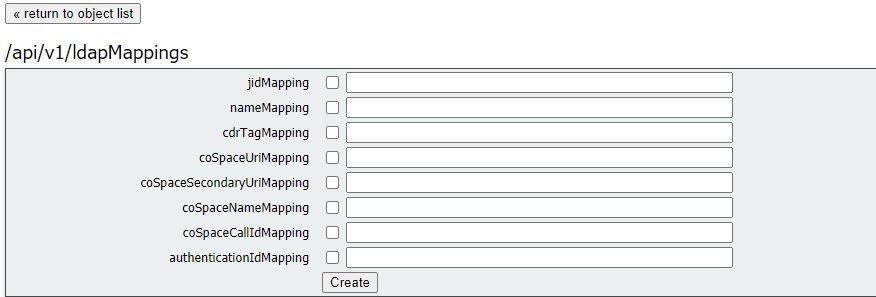

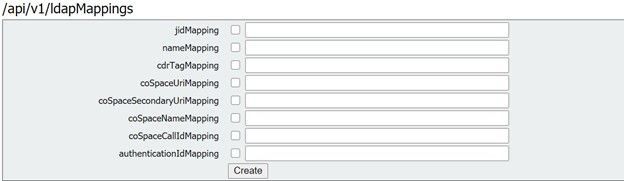

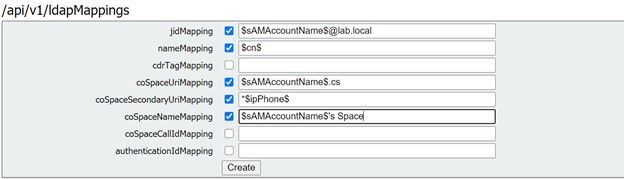

Toewijzing van langerlopende overeenkomsten

Er zijn ook een of meer LDAP-toewijzingen nodig, die de vorm van de namen van gebruikersaccounts definiëren die aan het systeem worden toegevoegd wanneer gebruikers worden geïmporteerd van geconfigureerde LDAP-servers.

* = vereist

| Toewijzing van jid* | Het sjabloon voor het genereren van gebruikers-JID’s van de gekoppelde LDAP serververmeldingen, bijvoorbeeld $AMAaccountName$@example.com. Opmerking: gebruikers-JID's die gegenereerd worden door jidMapping worden ook gebruikt als URI's Dit moet uniek zijn en niet hetzelfde als een URI of call ID. |

| naamtoewijzing | Het sjabloon voor het genereren van gebruikersnamen uit het gekoppelde bestand LDAP-serververmeldingen; bijvoorbeeld "$cn$" om de gebruikelijke naam. |

| Toewijzing van cdrtags | De sjabloon voor het genereren van een cdrTag waarde. Kan worden ingesteld hetzij tot een vaste waarde, hetzij geconstrueerd uit andere LDAP-velden voor die gebruiker. De cdrTag van de gebruiker wordt gebruikt in callLegStart CDRs. Zie de Cisco Meeting Server CDR-referentie voor meer informatie. |

| Toewijzing van CoSpaceUri | Als deze parameters worden meegeleverd, zorgen ze ervoor dat elke gebruiker account gegenereerd door deze LDAP-mapping heeft een gekoppeld persoonlijke coSpace. |

| CoSpaceSecondaryUriMapping | Om die coSpace naar behoefte in te stellen, moeten deze parameters de sjabloon leveren voor het instellen van de URI van de coSpaces’, weergegeven naam en geconfigureerde Call ID. Bijvoorbeeld, instelling coSpaceNameMapping aan "$cn$ persoonlijke coSpace" garandeert dat de naam van elke gebruiker op het etiket van de coSpace staat gevolgd door "persoonlijke coSpace". |

| Toewijzing van CoSpaceName | |

| Toewijzing van CoSpaceCallID | |

| verificatieID-toewijzing | Het sjabloon voor het genereren van verificatie-ID’s uit het gekoppelde LDAP-serververmeldingen, bijvoorbeeld "$userPrincipalName$" |

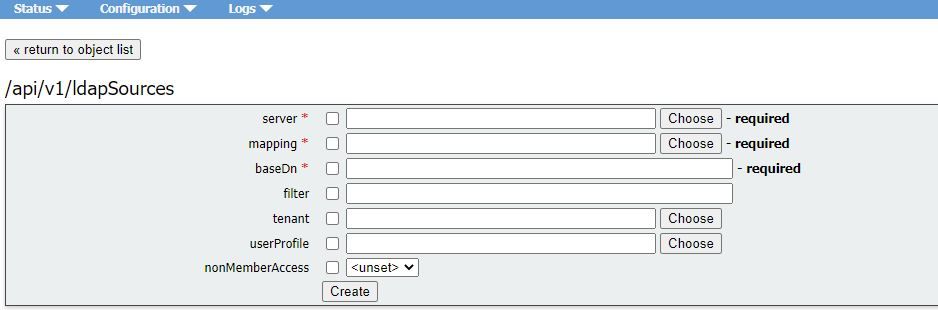

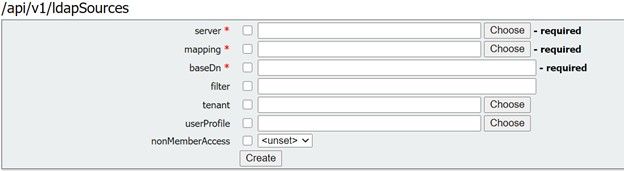

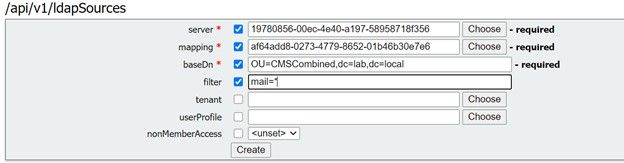

LdapSources

Er moet dan een set LDAP-bronnen worden geconfigureerd, die de geconfigureerde LDAP-servers en LDAP-toewijzingen met elkaar verbinden, samen met de eigen parameters, die overeenkomen met de werkelijke invoer van een set gebruikers. Een LDAP-bron neemt een LDAP-server/LDAP-mappingcombinatie en importeert een gefilterde set gebruikers van die LDAP-server. Deze filter wordt bepaald door de LDAP-bronnen "baseDn" (het knooppunt van de LDAP-serverboom waaronder de gebruikers kunnen worden gevonden) en een filter om ervoor te zorgen dat gebruikersaccounts alleen worden gemaakt voor LDAP-objecten die overeenkomen met een specifiek patroon.

* = vereist

| server* | De ID van een eerder geconfigureerde LDAP-server |

| mapping* | De ID van een eerder geconfigureerde LDAP-toewijzing ( |

| baseDn* | De voorname naam van het knooppunt in de LDAP-serverboom waaruit gebruikers moeten worden geïmporteerd, bijvoorbeeld "cn=users,dc=,dc=com" |

| filteren | |

| huurster | |

| gebruikersprofiel | |

| Toegang zonder lid |

WebGUI-configuraties migreren naar API

In deze sectie wordt besproken hoe u LDAP web GUI-configuraties naar API migreert. Als u momenteel Ldap-configuraties in de web GUI hebt en u deze informatie wilt migreren naar API, gebruik dan dit voorbeeld om verlies van gegevens te voorkomen.

Opmerking: wat gebeurt er als u AD van GUI naar API verplaatst? Als u eerst de API configureren voordat u de instellingen van de GUI Active directory verwijdert, blijft de gebruikersinformatie ongewijzigd; aanroep-ID en geheim blijven ook hetzelfde. Als u echter de GUI verwijdert voordat u de API later configureert, worden nieuwe vraag-ID en geheimen toegewezen aan gebruikers.

Stap 1. Instellingen voor actieve directory van webGUI noteren

Navigeer naar Configuraties > Active Directory om de LDAP-configuraties voor uw Web GUI te zien. Maak een screenshot van deze of kopieer en plak deze inhoud in een teksteditor die later gebruikt kan worden.

Stap 2: Navigeren naar LDAP-parameters binnen API

Navigeer naar Configuraties > API > Type "Ldap" in de filterbalk.

Er wordt een lijst weergegeven met LDAP-configuraties.

Stap 3. Creeer ladserver binnen API

Klik in deze lijst op ladapservers en selecteer vervolgens "Nieuw maken". Verwijs naar het het schermschot of teksteditor voor de inhoud die binnen uw Web GUI Active Directory was. U gaat nu de "Active Directory Server Settings" kopiëren van de Web Gui naar de overeenkomstige API-configuraties.

Stap 4. Creëer toewijzingen binnen API

Nadat u Stap 4 hebt voltooid, navigeer naar ldapMapping binnen de API. Configuraties > API > Filter "ldapMapping" en klik op Nieuw maken.

Kopieer de Expressies voor veldtoewijzing uit de Web GUI van Configuraties > Active Directory > Expressies voor bestandstoewijzing. Navigeer vervolgens naar Configuration > API > Filter "ldapmapping" en klik vervolgens op Maken.

| Expressies voor veldtoewijzing (Web GUI) |

API |

| Display naam |

naamtoewijzing |

| Username |

Jid Mapping |

| Naam ruimte |

|

| Gebruikersonderdeel Space URI |

CoSpaceURIMapping |

| Ruimte secundair URI Gebruikersdeel |

CoSpaceSecondaryUriMapping |

| Identificatie ruimtegesprek |

Stap 5. Creeer lapSources binnen API

Migreer nu de Corporate Directory/Import-instellingen van de Web GUI naar de LDAP Sources API-configuraties, Configuratie > API > filter "ldapSources" en klik op het pijltje naast LdapSources en selecteer vervolgens nieuw maken.

Selecteer de LDAP Mapping- en LDAP-server die u in de stappen 3 en 4 hebt geconfigureerd.

Selecteer de LDAP Mapping en LDAP server die u zojuist hebt geconfigureerd en voeg vervolgens de baseDN en filter toe uit de Web Gui aan de API-configuratie.

| Instellingen importeren (Web GUI) |

API LDP-bron |

| Benoemde basisnaam |

baseDn |

| filteren |

filteren |

Stap 6. Controleer instellingen wijzigen via ldapSync

U kunt nu bevestigen dat het werkt. Navigeer naar ldapSyncs in API, Configuration > API > Filter ‘ldapSyncs’ en klik erop en selecteer Create New.

U hoeft niets in te vullen, selecteert gewoon Maken. Hiermee begint het synchronisatieproces. Na 30 seconden - 1 min., verfris de pagina om te verifiëren dat u een volledige status krijgt en 200 OK wordt teruggegeven.

Verifiëren

Zorg ervoor dat alle velden goed zijn geconfigureerd.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

08-Sep-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Tyran CameronCisco TAC Engineer

- Darren McKinnonCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback