Lokale autorisatie van PCCE configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden de stappen beschreven die nodig zijn om de afhankelijkheid van Microsoft Active Directory (AD) te verwijderen om de autorisatie lokaal te kunnen beheren in onderdelen van Packet Contact Center Enterprise (PCCE).

Bijgedragen door Meenakshi Sundaram, Ramiro Amaya en Anuj Bhatia, Cisco TAC-engineers.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Packet Contact Center voor ondernemingen

- Microsoft Active Directory

Gebruikte componenten

De in het document gebruikte informatie is gebaseerd op PCCE 12.5(1) versie.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk levend is, zorg er dan voor dat u de mogelijke impact van een stap begrijpt.

Achtergrondinformatie

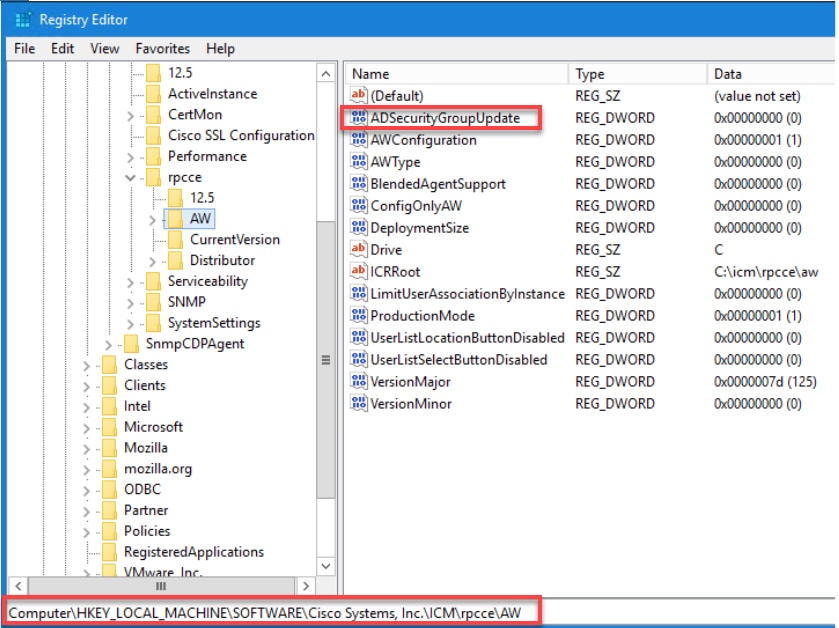

De release van PCCE 12.5 geeft gebruikersrechten aan lokale gebruikersgroepen op de beheerservers (AW), waardoor gebruikers toestemming kunnen verplaatsen uit Active Directory (AD). Dit wordt gecontroleerd door het register ADSSecurityGroupUpdate die standaard is ingeschakeld en het gebruik van Microsoft AD Security Group wordt vermeden om de toegangsrechten van gebruikers te controleren bij het uitvoeren van installatie- en configuratietaken.

Opmerking: De ondersteuning voor Local Authorization is gestart in Unified Contact Center Enterprise (UCCE) 12.0 en wordt nu ondersteund in PCCE 12.5.

Opmerking: Indien het bedrijf het eerdere gedrag moet laten uitvoeren (AD-autorisatie), kan de ADSSecurityGroupUpdate-vlag worden gewijzigd in 1.

Configureren

Om de groepstypen van UCEConfig in een lokale AW-server te verlenen, moeten eerst toegangsrechten op het registratieniveau worden verleend en vervolgens op het mappenniveau.

Stap 1. Instellen van de griffie.

1. Start het hulpprogramma regedit.exe.

2. Selecteer HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\WinSock2.

3. Selecteer in het tabblad Security de optie Config en controleer de optie volledig beheer toestaan.

4. Herhaal de voorgaande stappen om de UCS Config-groep voor deze registers volledige controle te geven.

- Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Cisco Systems, inch.\ICM

- Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Cisco Systems, inch.\ICM

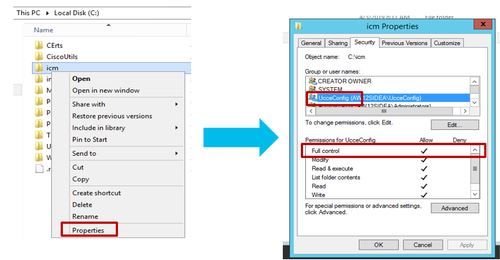

Stap 2. Maprechten instellen.

1. In Windows Verkenner, navigeer naar <ICM Geïnstalleerde map>:\icm en selecteer Properties.

2. Selecteer in het tabblad Security de optie Config en controleer de optie volledig beheer toestaan.

3. Selecteer OK om de wijzigingen op te slaan.

4. Herhaal de voorgaande stappen om de groep UCE Config voor C:\Temp folder volledige controle te geven.

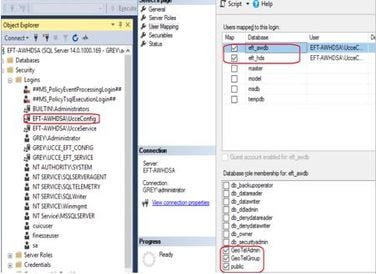

5. In SQL Management Studio doet u dit:

a) Navigeer naar beveiliging > Logins.

b) Zoek <naam van machine>\OfficeConfig.

c) Klik met de rechtermuisknop en selecteer eigenschappen.

d) Navigeer door gebruiker Mappings en selecteer de AWDB-database.

e) Vink de GoTelAdmin, GeoTelGroup en de openbare checkboxen aan.

f) Herhaal stap d) voor de historische gegevensbank (HDS).

Nadat de voorlopige configuratie is bereikt, volgt u de stappen van hoe u een domeingebruiker kunt promoten om configuratie- en setup-rechten te hebben.

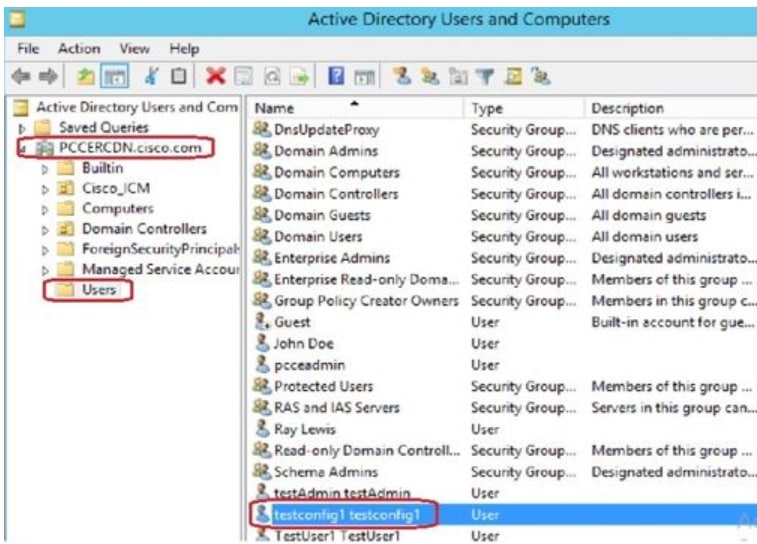

Stap 3. Configuratie van de domeingebruiker.

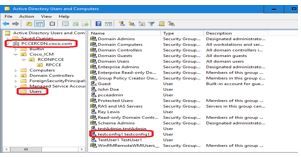

1. Maak een domeingebruiker in AD. Voor deze excercise werd testconfiguratie1 gebruiker gecreëerd.

2. Meld u aan bij de AW-server met een domeinbeheeraccount of een lokale beheeraccount.

2. Meld u aan bij de AW-server met een domeinbeheeraccount of een lokale beheeraccount.

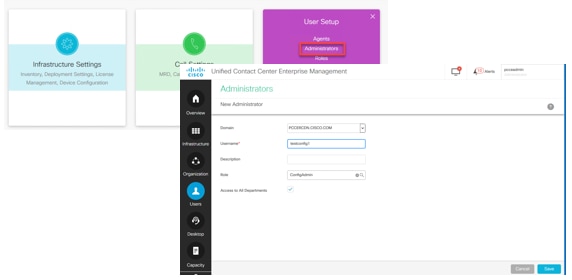

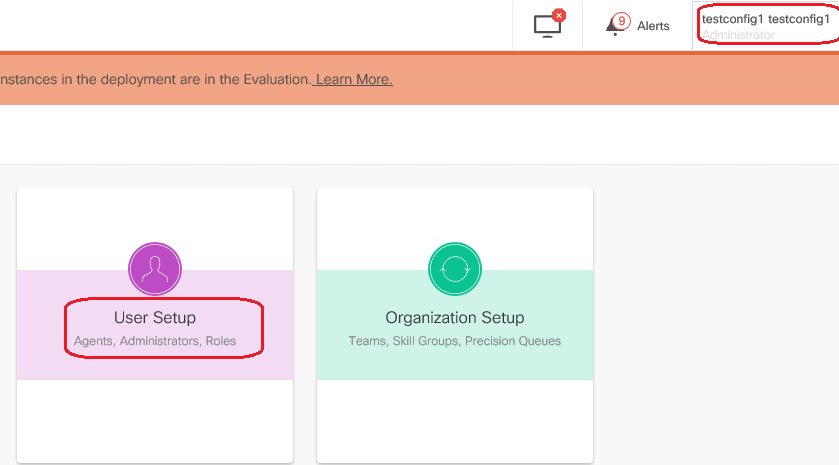

3. Open de CCE-beheerder in het ESW. Navigeren in naar de gebruikerssetup-kaart en selecteer Beheerders. Voeg de gebruiker toe en selecteer de rol ConfigAdmin.

Vóór 12.5 versie van PCCE zou deze wijziging de veiligheidsgroepen in Config in het domein onder een instantie-organisatie (OU) hebben bijgewerkt, maar met 12.5 moet het standaardgedrag niet aan de AD-groep worden toegevoegd. Zoals in de afbeelding wordt getoond, is er geen update van deze gebruiker in de beveiligingsgroep van het domein ICM Config.

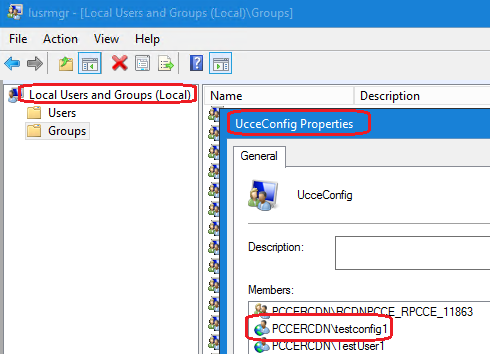

4. In de AW Server onder computerbeheer > Plaatselijke gebruikers en groepen > Groepen selecteert u UcceConfig en voegt u de als zodanig dienende configuratie1-gebruiker toe.

5. Meld u aan bij de machine en logt u in met de referenties van de geteste configuratie1-gebruiker. Aangezien deze gebruiker configuratierechten heeft, kan hij CCE configuratiegereedschappen zoals de CCE Admin, Script of de Internet Script Editor uitvoeren.

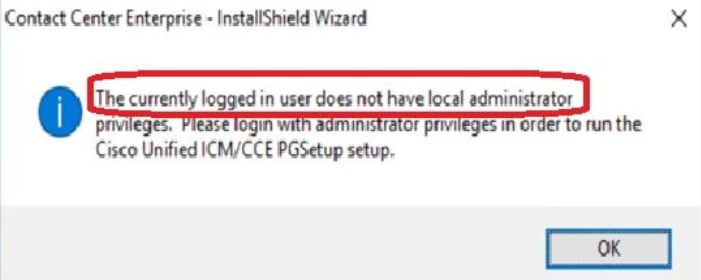

6. Als de gebruiker echter probeert om het even welke taak uit te voeren waarvoor setup-rechten vereist zijn, mislukt het. Deze gebruiker heeft geen toegang tot alle CCE Admin-bronnen of setup-gereedschappen.

Zoals in het beeld te zien is, probeert testfig1-gebruiker in PCCE 4K-implementatie de configuratie van de perifere gateway (PG) uit te voeren en het systeem beperkt de verandering met een waarschuwingsbericht.

7. Als het bedrijf van deze gebruiker eist dat hij setup-rechten heeft samen met configuratie, dan moet u er zeker van zijn dat de gebruikersrol in SystemAdmin is gewijzigd.

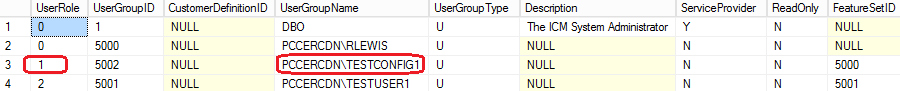

De gebruikersrol is als 1 (SystemAdmin) in de database bijgewerkt:

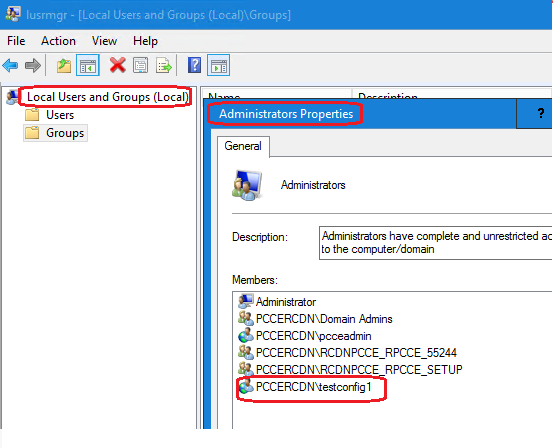

8. Meld u aan bij de AW-server met de account voor de domeinrechten of de lokale beheerrechten en via computerbeheer > Lokale gebruikers en groepen > Groepen selecteren groepen en in beheerders voegen de gebruiker toe aan de gebruiker.

10. De gebruiker kan nu alle bronnen van de CCE-toepassing in die AW-server benaderen en de gewenste wijzigingen aanbrengen.

Verifiëren

De verificatieprocedure maakt deel uit van het configuratieproces.

Problemen oplossen

Er zijn momenteel geen specifieke stappen beschikbaar om deze configuratie problemen op te lossen.

Gerelateerde informatie

Bijgedragen door Cisco-engineers

- Meenakshi SundaramCisco TAC-ingenieur

- Ramiro AmayaCisco TAC-ingenieur

- Anuj BhatiaCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback