Pakket CCE-oplossing: procedure voor het verkrijgen en uploaden van CA-certificaten van derden

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden de stappen beschreven die moeten worden uitgevoerd om een certificaat van de certificeringsinstantie (CA) te verkrijgen en te installeren dat is gegenereerd door een externe leverancier om een HTTPS-verbinding tot stand te brengen tussen Finesse en Cisco Unified Intelligence Center (CUIC)-servers.

Om HTTPS te gebruiken voor veilige communicatie tussen Finesse- en CUIC-servers, moeten beveiligingscertificaten worden ingesteld. Standaard bieden deze servers zelfondertekende certificaten die worden gebruikt of kunnen klanten CA-certificaten aanschaffen en installeren. Deze CA-certificaten kunnen worden verkregen bij een externe leverancier zoals VeriSign, Thawte, GeoTrust of kunnen intern worden geproduceerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Packet Contact Center Enterprise (PCE)

- CUIC

- Cisco Finesse

- CA-certificaten

Gebruikte componenten

De in het document gebruikte informatie is gebaseerd op de versie van PVC-oplossing 11.0 (1).

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, zorg er dan voor dat u de mogelijke impact van elke stap begrijpt.

Procedure

Voer de volgende stappen uit om certificaten voor HTTPS-communicatie in Finesse- en CUIC-servers in te stellen:

- Certificaat-ondertekeningsaanvraag genereren en downloaden (CSR)

- Ontvang root-, tussenproduct- (indien van toepassing) en aanvraagcertificaat van CA met behulp van CSR

- Uploadcertificaten naar de servers

CSR genereren en downloaden

1. De hier beschreven stappen zijn om MVO te genereren en te downloaden. Deze stappen zijn hetzelfde voor Finesse- en CUIC-servers.

2. Open Cisco Unified Communications Operating System Administration pagina met de URL en log in met de Operating System (OS) Admin-account die is gemaakt ten tijde van het installatieproces. https://hostname van primaire server/platform

3. Genereren van aanvraag voor certificaatondertekening.

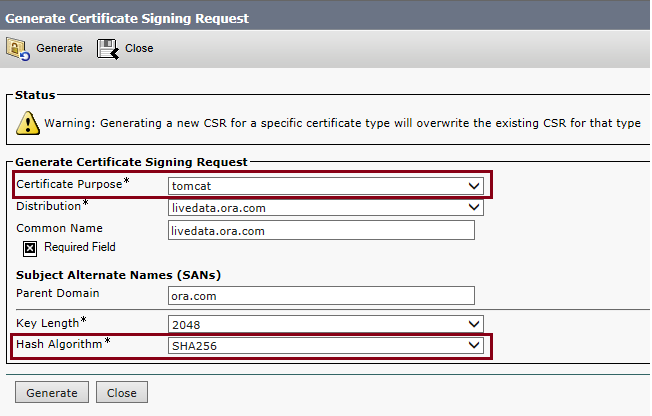

a. Navigeren naar Beveiliging > Certificaatbeheer > MVO genereren.

b. Selecteer tomcat in de vervolgkeuzelijst Doel* van certificaat.

c. Selecteer Hash Algorithm als SHA256.

d. Klik op Generate zoals in de afbeelding.

4. Download CSR.

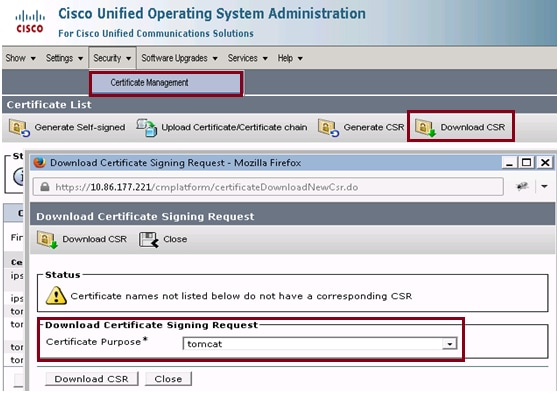

a. Navigeren naar Beveiliging > Certificaatbeheer > CSR downloaden.

b. Selecteer tomcat in de vervolgkeuzelijst Doel* van certificaat.

c. Klik op CSR downloaden zoals in de afbeelding.

Opmerking: Voer deze stappen uit op de secundaire server met de URL https://hostname van de secundaire server/platform om CSR’s voor CA te verkrijgen.

Verkrijg Wortel, Intermediate (indien van toepassing) en Toepassingscertificaat van CA

1. Verstrek de CSR-informatie van de primaire en secundaire server aan derden CA zoals VeriSign, Thawte, GeoTrust enz.

2. Van CA, moet u deze certificaatketting voor de primaire en secundaire servers ontvangen:

- Finesse-servers: Root, Intermediate en Application Certificate

- CUIC-servers: basis- en toepassingscertificaat

Certificaten uploaden naar servers

In dit gedeelte wordt beschreven hoe u de certificaatketen correct op Finesse- en CUIC-servers kunt uploaden.

Finesse-servers

1. Hoofdcertificaat van primaire Finesse-server uploaden:

a. Ga op de pagina Cisco Unified Communications Operating System Administration van de primaire server naar Security > Certificaatbeheer > Uploadcertificaat.

b. Selecteer tomcat-trust in de vervolgkeuzelijst Certificaatdoel.

c. Klik in het veld Upload File op Bladeren en blader naar het basiscertificaatbestand.

d. Klik op Uploadbestand.

2. Tussentijds certificaat voor primaire Finesse-server uploaden:

a. Selecteer tomcat-trust in de vervolgkeuzelijst Certificaatdoel.

b. Voer in het veld Root Certificate de naam in van het basiscertificaat dat in de vorige stap is geüpload. Dit is een .pem-bestand dat wordt gegenereerd toen het root/public certificaat werd geïnstalleerd.

Om dit bestand te bekijken, navigeer je naar Certificaatbeheer > Zoeken. In de certificaatlijst staat .pem bestandsnaam vermeld tegenover tomcat-trust.

c. Klik in het veld Upload File op Bladeren en blader door een tussenliggend certificaatbestand.

d. Klik op Uploadbestand.

Opmerking: aangezien tomcat-trust store wordt gerepliceerd tussen de primaire en secundaire servers, is het niet nodig om de primaire Finesse server root of tussenliggend certificaat te uploaden naar de secundaire Finesse server.

3. Certificaat van toepassing voor primaire Finesse-server uploaden:

a. Selecteer tomcat in de vervolgkeuzelijst Certificaatdoel.

b. Voer in het veld Basiscertificaat de naam in van het tussentijdse certificaat dat in de vorige stap is geüpload. Omvat de extensie .pem (bijvoorbeeld TEST-SSL-CA.pem).

c. Klik in het veld Upload File op Bladeren en blader door het toepassingscertificaatbestand.

d. Klik op Uploadbestand.

4. Upload secundaire Finesse-serverroot en tussenliggend certificaat:

a. Volg dezelfde stappen als vermeld in stap 1 en 2 op de secundaire server voor de certificaten.

Opmerking: omdat tomcat-trust store wordt gerepliceerd tussen de primaire en secundaire servers, is het niet nodig om de secundaire Finesse server root of tussenliggend certificaat te uploaden naar de primaire Finesse server.

5. Certificaat van toepassing voor secundaire Finesse-server uploaden:

a. Volg dezelfde stappen als in Stap 3. op de secundaire server voor de eigen certificaten.

6. Herstart servers:

a. Open de CLI op de primaire en secundaire Finesse-servers en voer het opnieuw opstarten van het systeem van de commando's uit om de servers opnieuw te starten.

CUC-servers

1. Upload CUC basisserverbasiscertificaat (openbaar):

a. Ga op de pagina Cisco Unified Communications Operating System Administration van de primaire server naar Security > Certificaatbeheer > Uploadcertificaat.

b. Selecteer tomcat-trust in de vervolgkeuzelijst Certificaatdoel.

c. Klik in het veld Upload File op Bladeren en blader naar het basiscertificaatbestand.

d. Klik op Uploadbestand.

Opmerking: omdat de Tomcat-trust store wordt gerepliceerd tussen de primaire en de secundaire servers, is het niet nodig om het basiscertificaat van de CUIC-server te uploaden naar de secundaire CUIC-servers.

2. Certificaat voor primaire toepassing CUIC-server uploaden (primair):

a. Selecteer tomcat in de vervolgkeuzelijst Certificaatdoel.

b. Voer in het veld Basiscertificaat de naam in van het basiscertificaat dat in de vorige stap is geüpload.

Dit is een .pem bestand dat gegenereerd wordt wanneer het root/public certificaat is geïnstalleerd. Om dit bestand te bekijken, bladert u naar certificaatbeheer > Zoeken .

In de certificaatlijst .pem staat de bestandsnaam vermeld tegenover tomcat-trust. Neem die .pem extensie op (bijvoorbeeld TEST-SSL-CA.pem).

c. Klik in het veld Upload File op Bladeren en blader door het primaire certificaatbestand van de toepassing.

d. Klik op Uploadbestand.

3. Upload CUIC-certificaat voor secundaire server root (openbaar):

a. Volg op de secundaire CUIC-server dezelfde stappen als in Stap 1. voor het basiscertificaat.

Opmerking: aangezien tomcat-trust store wordt gerepliceerd tussen de primaire en secundaire servers, is het niet nodig om het secundaire CUIC server root certificaat te uploaden naar de primaire CUIC server.

4. Certificaat voor de toepassing van de secundaire server voor uploaden van CUIC:

a. Volg dezelfde procedure als in Stap 2. op de secundaire server voor het eigen certificaat.

5. Start de servers opnieuw op:

a. Open de CLI op de primaire en secundaire CUIC-servers en voer het opnieuw opstarten van het systeem van de commando's uit om de servers opnieuw te starten.

Opmerking: om de waarschuwing voor de certificaatuitzondering te voorkomen, moet u de servers benaderen met de Fully Qualified Domain Name (FQDN).

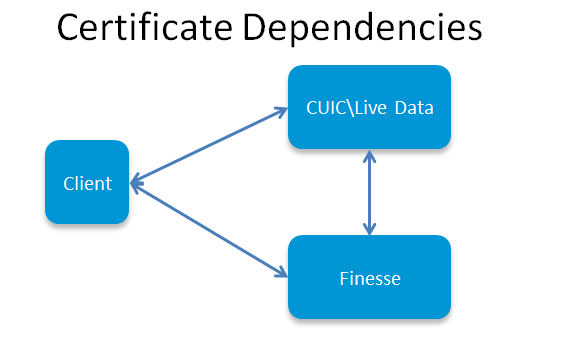

Certificaatafhankelijkheden

Aangezien Finesse-agenten en -toezichthouders CUIC-gadgets gebruiken voor rapportagedoeleinden, moet u ook basiscertificaten van deze servers uploaden, in de hier vermelde volgorde om de certificaatafhankelijkheden voor HTTPS-communicatie tussen deze servers en zoals in de afbeelding.

- Hoofdcertificaat van CUIC-servers uploaden op Finesse-primaire server

- Finesse root\tussencertificaat uploaden op CUIC primaire server

Hoofdcertificaat van CUC-servers uploaden op Finesse Primary Server

1. Open op de primaire Finesse-server de pagina Cisco Unified Communications Operating System Administration met de URL en log in met de OS-beheerdersaccount die tijdens het installatieproces is gemaakt:

https://hostname van primaire Finesse-server/platform

2. Upload primair CUIC-basiscertificaat.

a. Navigeer naar Security > Certificaatbeheer > Uploadcertificaat.

b. Selecteer tomcat-trust in de vervolgkeuzelijst Certificaatdoel.

c. Klik in het veld Upload File op Bladeren en blader naar het basiscertificaatbestand.

d. Klik op Uploadbestand.

3. Upload secundair CUIC-basiscertificaat.

a. Navigeer naar Security > Certificaatbeheer > Uploadcertificaat.

b. Selecteer tomcat-trust in de vervolgkeuzelijst Certificaatdoel.

c. Klik in het veld Upload File op Bladeren en blader naar het basiscertificaatbestand.

d. Klik op Uploadbestand.

Opmerking: aangezien tomcat-trust store wordt gerepliceerd tussen de primaire en secundaire servers, is het niet nodig om de CUIC root certificaten te uploaden naar de secundaire Finesse server.

4. Open de CLI op de primaire en secundaire Finesse-servers en voer het opnieuw opstarten van het systeem van de commando's uit om de servers opnieuw te starten.

Finesse Root/Intermediate Certificate uploaden op CUC Primaire Server

1. Open op de primaire CUIC-server de pagina Cisco Unified Communications Operating System Administration met de URL en log in met de OS-beheerdersaccount die is gemaakt ten tijde van het installatieproces:

https://hostname van primaire CUIC-server/platform

2. Primair Finesse-basiscertificaat uploaden:

a. Navigeer naar Security > Certificaatbeheer > Uploadcertificaat.

b. Selecteer tomcat-trust in de vervolgkeuzelijst Certificaatdoel.

c. Klik in het veld Upload File op Bladeren en blader naar het basiscertificaatbestand.

d. Klik op Uploadbestand.

3.Upload primair Finesse tussentijds certificaat:

a. Selecteer tomcat-trust in de vervolgkeuzelijst Certificaatdoel.

b. Voer in het veld Root Certificate de naam in van het basiscertificaat dat in de vorige stap is geüpload.

c. Klik in het veld Upload File op Bladeren en blader door een tussenliggend certificaatbestand.

d. Klik op Uploadbestand.

4. Voer dezelfde stappen 2 en 3 uit. voor secundaire Finesse root\Intermediate-certificaten op primaire server met live gegevens.

Opmerking: omdat tomcat-trust store wordt gerepliceerd tussen de primaire en secundaire servers, is het niet nodig om de Finesse root / tussenpersoon certificaat te uploaden naar de secundaire CUIC servers.

5. Open de CLI op de primaire en secundaire CUIC-servers en voer het opnieuw opstarten van het systeem van de commando's uit om de servers opnieuw te starten.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

08-Dec-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Anuj BhatiaCisco TAC Engineer

- Carl HaasCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback