Integratie van meerdere ISE-clusters met beveiligde web-applicatie voor op Tech gebaseerd beleid

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

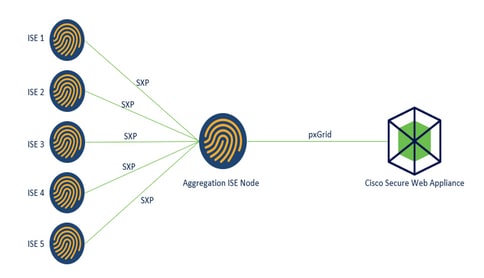

Dit document beschrijft de procedure om informatie over Security Group Tag (SGT) van meerdere ISE-implementaties naar één Cisco Secure Web Appliance (Officieel Web Security Appliance WSA) via pxGrid om voordeel te halen uit SGT-gebaseerd Web Access Policy in een TrustSec-implementatie.

Vóór versie 14.5 kan Secure Web Appliance alleen integreren met één ISE-cluster voor identiteitsbeleid op basis van SGT. Dankzij de introductie van deze nieuwe versie kan Secure Web Appliance nu samenwerken met informatie uit meerdere ISE-clusters met een afzonderlijk ISE-knooppunt dat tussen deze clusters aggregeert. Dit levert grote voordelen op en stelt ons in staat gebruikersgegevens uit verschillende ISE-clusters te exporteren en de vrijheid om het punt te controleren dat een gebruiker kan gebruiken zonder de noodzaak van een 1:1-integratie.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Identity Services Engine (ISE)

- Secure web-applicatie

- RADIUS-protocol

- TrustSec

- PxGrid

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Secure Web-applicatie 14.5

- ISE versie 3.1 P3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Beperkingen

- Alle ISE-clusters moeten uniforme wachtrijen voor SGT’s onderhouden.

- ISE Aggregation Node moet de SGTs naam/nummer van de rest van de ISE-clusters hebben.

- Secure Web Appliance kan alleen beleid (access/decryptie/routing) identificeren op basis van SGT Tag en niet groep of gebruikersnaam .

- Rapportage en tracering zijn op SGT gebaseerde .

- Bestaande parameters voor ISE/Secure Web Appliance blijven van toepassing voor deze functie.

Netwerkdiagram

Procesverloop:

1. Wanneer de eindgebruiker verbinding maakt met het netwerk, ontvangen zij een SGT op basis van het machtigingsbeleid in ISE.

2. De verschillende ISE-clusters sturen deze SGT-informatie vervolgens in de vorm van SGT-IP-mappings naar ISE Aggregation Node via SXP.

3. ISE Aggregation Node ontvangt deze informatie en deelt met de Secure Web Appliance via PxGrid.

4. De beveiligde webapplicatie gebruikt de SGT-informatie die zij heeft geleerd om toegang te bieden aan gebruikers op basis van een beleid voor webtoegang.

Configureren

ISE-configuratie

SXP inschakelen

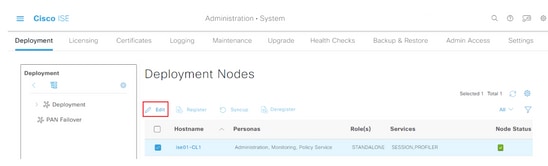

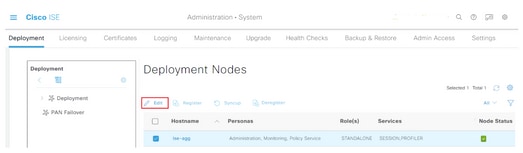

Stap 1. Selecteer het pictogram drie regels  bevinden zich in de linker bovenhoek en selecteer deze optie op Beheer > Systeem > Plaatsing.

bevinden zich in de linker bovenhoek en selecteer deze optie op Beheer > Systeem > Plaatsing.

Stap 2. Selecteer het knooppunt dat u wilt configureren en klik op Bewerken.

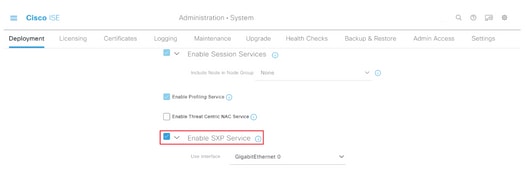

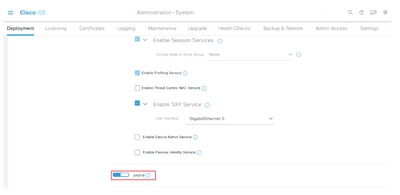

Stap 3. Vink het vakje Enable SXP Service aan om SXP in te schakelen

Stap 4. Scrolt naar de onderkant en klik op Opslaan

Opmerking: Herhaal alle stappen voor de rest van de ISE-knooppunten in elke cluster, inclusief het aggregatieknooppunt.

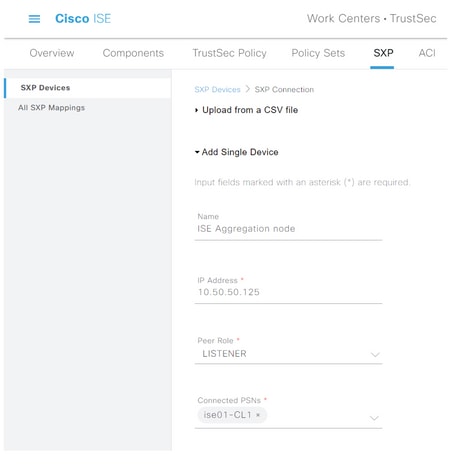

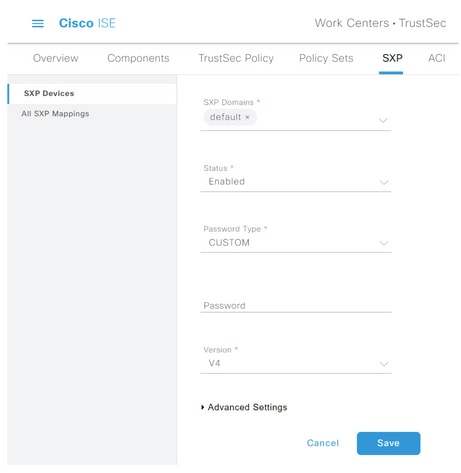

SXP op de clusterknooppunten configureren

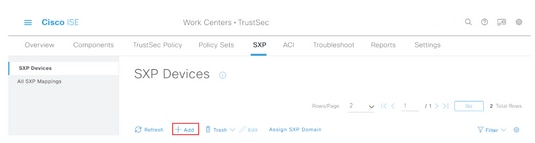

Stap 1. Selecteer het pictogram drie lijnen bevinden in de linker bovenhoek en selecteer in Workforce > TrustSec > SXP.

bevinden in de linker bovenhoek en selecteer in Workforce > TrustSec > SXP.

Stap 2. Klik op +Add om het ISE-aggregatieknooppunt te configureren als een SXP-peer.

Stap 3. Bepaal de naam en het IP-adres van het ISE-aggregatieknooppunt, selecteer Peerrol als LISTENER. Selecteer de gewenste PSN's onder Verbonden PSN's, vereiste SXP-domein, selecteer Ingeschakeld onder status en selecteer Wachtwoordtype en gewenste versie.

Stap 4. Klik op Opslaan

Opmerking: Herhaal alle stappen voor de rest van de ISE-knooppunten in elk cluster om een SXP-verbinding met het aggregatieknooppunt te maken. Herhaal hetzelfde proces voor het aggregatieknooppunt en selecteer SPEAKER als peer rol.

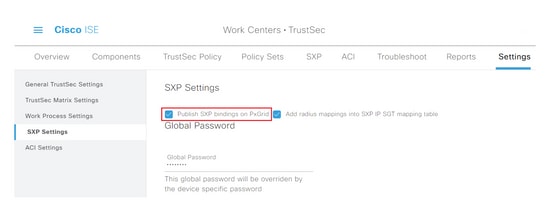

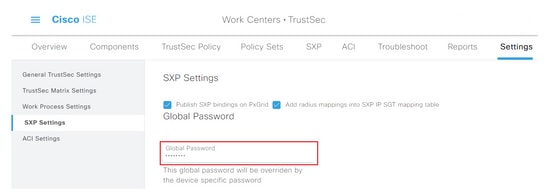

SXP op de aggregatieknop configureren

Stap 1. Selecteer het pictogram drie regels in de linker bovenhoek en selecteer deze optie op WorkCenter > TrustSec > Settings

Stap 2. Klik op het tabblad SXP-instellingen

Stap 3. Om de IP-SGT-mappings te propageren, vinkt u het vakje SXP-bindingen publiceren op pxGrid.

Stap 4 (optioneel). Defineert een standaardwachtwoord voor SXP-instellingen onder Global Password

Stap 5. Scrolt neer en klik op Opslaan.

PxGrid op het aggregatieknooppunt inschakelen

Stap 1. Selecteer het pictogram drie lijnen in de linker bovenhoek en selecteer dit op Beheer > Systeem > Plaatsing.

Stap 2. Selecteer het knooppunt dat u wilt configureren en klik op Bewerken.

Stap 3. Klik om pxGrid in te schakelen op de knop naast pxGrid.

Stap 4. Scrolt naar de onderkant en klik op Opslaan.

Automatische goedkeuring van pxGrid

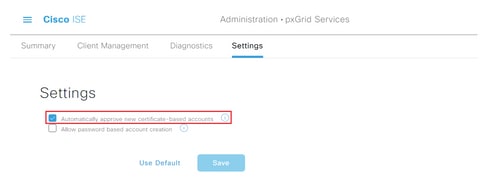

Stap 1. Navigeer naar het pictogram drie lijnen in de linker bovenhoek en selecteer Beheer > PxGrid Services > Instellingen.

Stap 2. Standaard keurt ISE niet automatisch pxGrid de verbindingsverzoeken van nieuwe PxGrid-clients goed. Daarom moet u deze instelling inschakelen door het selectieteken te selecteren en automatisch nieuwe op certificaat gebaseerde rekeningen goed te keuren.

Stap 3. Klik op Opslaan

Netwerkapparaten Instellingen voor vertrouwen

Voor Cisco ISE om verzoeken van TrustSec-enabled apparaten te verwerken, moet u deze TrustSec-enabled apparaten in Cisco ISE definiëren.

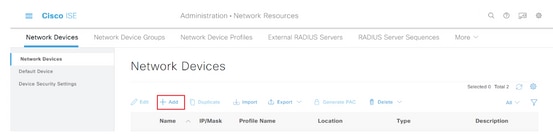

Stap 1. Navigeer naar de drie lijnen die linksboven zijn geplaatst en selecteer deze optie in Beheer > Netwerkbronnen > Netwerkapparaten.

Stap 2. Klik op +Add.

Stap 3. Voer de gewenste informatie in het gedeelte Netwerkapparaten en in de RADIUS-verificatie-instellingen.

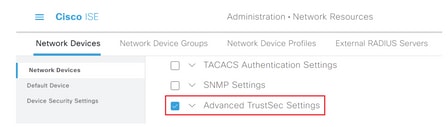

Stap 4. Controleer het vakje Advanced TrustSec Settings om een op TrustSec-enabled apparaat te configureren.

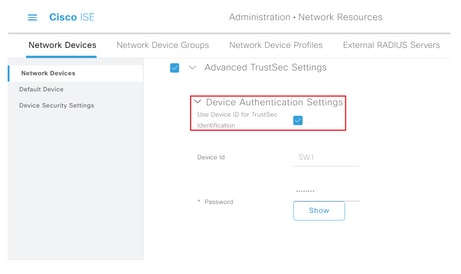

Stap 5. Klik op de optie Apparaat-ID gebruiken voor de optie TechSec-identificatie om automatisch de apparaatnaam te registreren die in het gedeelte Netwerkapparaten is opgenomen. Typ een wachtwoord in het veld Wachtwoord.

Opmerking: De ID en het wachtwoord moeten overeenkomen met de opdracht "cts aanmeldingsgegevens id <ID> wachtwoord <PW>" die later op de switch wordt ingesteld.

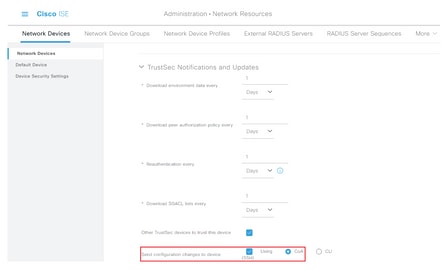

Stap 6. Controleer de configuratie-wijzigingen van het apparaat in het aanvinkvakje verzenden, zodat ISE TrustSec CoA-meldingen naar het apparaat kan verzenden.

Stap 7. Controleer of dit apparaat ook is gebruikt bij het aanvinken van het label voor het koppelen van de beveiligingsgroep.

Stap 8. Om ISE de configuratie van het netwerkapparaat te laten bewerken, typt u de gebruikersreferenties in de velden EXEC-mode en EXEC-mode wachtwoord. Typ desgewenst het wachtwoord in het veld Wachtwoord voor toegangsmodus.

Opmerking: Herhaal de stappen voor alle andere NAD's die bedoeld zijn om deel uit te maken van het TrustSec-domein.

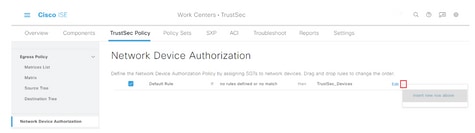

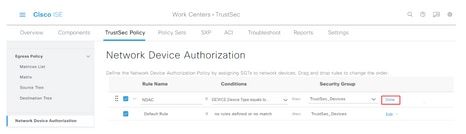

Verificatie van netwerkapparaten

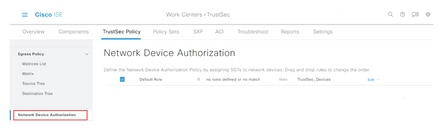

Stap 1. Selecteer het pictogram drie regels in de linker bovenhoek en selecteer deze optie in Workcenters > TrustSec > TrustSec Policy.

Stap 2. Klik in het linker deelvenster op Netwerkautorisatie.

Stap 3. Rechts gebruikt u de vervolgkeuzelijst naast Bewerken en invoegen van de nieuwe rij boven om een nieuwe NDA-regel te maken.

Stap 4. Defineer een Naam, Voorwaarden en selecteer de gewenste SGT in de vervolgkeuzelijst onder Beveiligingsgroepen.

Stap 5. Klik op Gereed naar rechts.

Stap 6. Scrolt neer en klik op Opslaan.

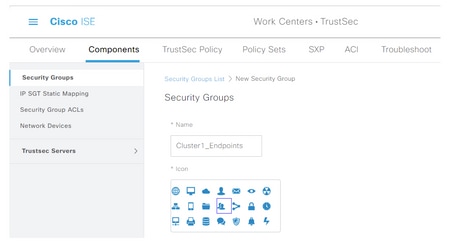

SGT

Stap 1. Selecteer het pictogram drie regels in de linker bovenhoek en selecteer deze optie op Workcenters > TrustSec > Componenten.

Stap 2. vouwt in het linker deelvenster beveiligingsgroepen uit.

Stap 3. Klik op +Add om een nieuwe SGT te maken.

Stap 4. Voer de naam in en kies een pictogram in de juiste velden.

Stap 5. Kies desgewenst een omschrijving en voer een tagwaarde in.

Opmerking: Om een tagwaarde handmatig in te kunnen voeren, navigeer naar werkcentra > TrustSec > Instellingen > General TrustSec Instellingen en selecteer de optie Gebruiker moet SGT Number handmatig invoeren onder Identificatie van de Security Group.

Stap 6. Scrolt neer en klik op Indienen

Opmerking: Herhaal deze stappen voor alle vereiste SGT's.

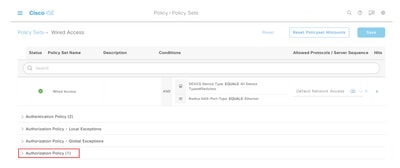

machtigingsbeleid

Stap 1. Selecteer het pictogram drie regels in de linker bovenhoek en selecteer deze optie in Beleidsformaten > Beleidsformaten.

Stap 2. Selecteer de gewenste beleidsset.

Stap 3. Binnen het vastgestelde beleid moet het machtigingsbeleid worden uitgebreid.

Stap 4. Klik op de  knop om een vergunningsbeleid te maken.

knop om een vergunningsbeleid te maken.

Stap 5. Bepaal de gewenste naam van de regel, voorwaarde/voorwaarden en profielen en selecteer de gewenste SGT in de vervolgkeuzelijst onder Beveiligingsgroepen.

Stap 6. Klik op Opslaan.

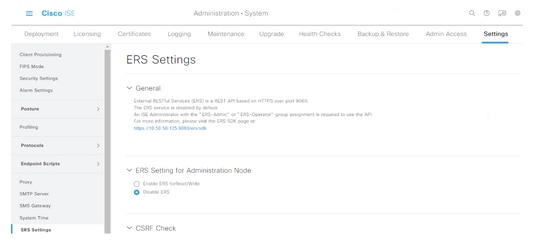

ERS inschakelen op ISE Aggregation Node (optioneel)

De Externe RESTful API Service (ERS) is een API die door de WSA voor groepsinformatie kan worden ingeroepen. De ERS-service is standaard uitgeschakeld op ISE. Als deze optie is ingeschakeld, kunnen klanten de API opnieuw vragen als ze zich als leden van de ERS Admin-groep op het ISE-knooppunt authentiseren. U kunt de service op ISE inschakelen en een account aan de juiste groep toevoegen door de volgende stappen te volgen:

Stap 1. Selecteer het pictogram drie regels in de linker bovenhoek en selecteer deze optie op Beheer > Systeem > Instellingen.

Stap 2. Klik in het linker venster op ERS-instellingen.

Stap 3. Selecteer de optie ERS voor lezen/schrijven inschakelen.

Stap 4. Klik op Opslaan en bevestig met OK.

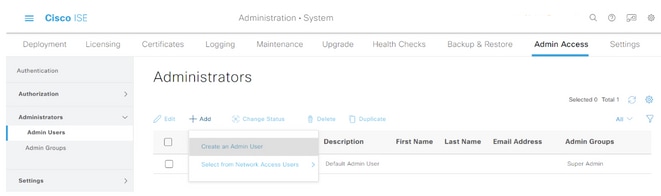

Gebruiker toevoegen aan ESR Admin-groep (optioneel)

Stap 1. Selecteer het pictogram drie regels in de linker bovenhoek en selecteer Beheer > Systeem > Admin Access

Stap 2. Vul in het linker venster de beheerders uit en klik op Admin-gebruikers.

Stap 3. Klik op +Add en selecteer Admin User uit de vervolgkeuzelijst.

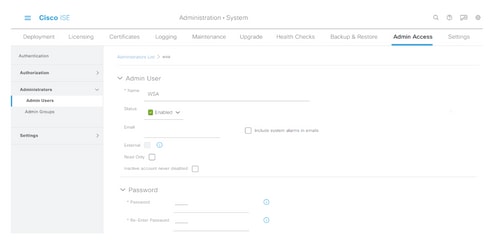

Stap 4. Voer in de juiste velden een gebruikersnaam en een wachtwoord in.

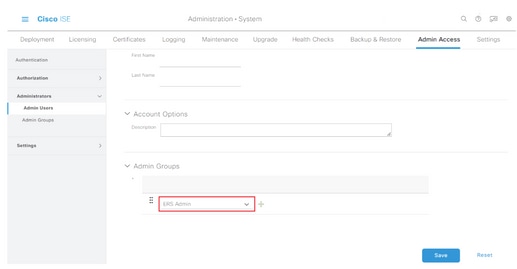

Stap 5. Gebruik in het veld Admin Groepen de vervolgkeuzelijst om ERS Admin te selecteren.

Stap 6. Klik op Opslaan.

Configuratie van beveiligde web-applicatie

Root-certificaat

Indien het integratieontwerp een interne certificeringsinstantie gebruikt als bron van vertrouwen voor de verbinding tussen de WSA en ISE, dan moet dit basiscertificaat op beide apparaten worden geïnstalleerd.

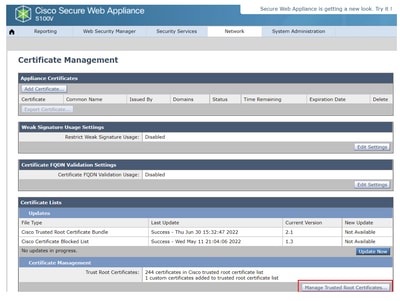

Stap 1 . Navigeer naar Netwerk > certificaatbeheer en klik op Trusted Root Certificates beheren om een CA-certificaat toe te voegen.

Stap 2. Klik op Importeren.

Stap 3. Klik op Kies bestand om de gegenereerde wortelen te vinden en klik op Verzenden.

Stap 4. Klik nogmaals op Indienen.

Stap 5. Klik rechtsboven op Aanpassen.

Stap 6. Klik nogmaals op Aanmelden voor wijzigingen.

PxGrid-certificaat

In de WSA, wordt de creatie van het zeer belangrijke paar en het certificaat voor gebruik door pxGrid voltooid als deel van de ISE dienstconfiguratie.

Stap 1. Navigeer naar Network > Identity Services Engine.

Stap 2. Klik op Instellingen inschakelen en bewerken.

Stap 3. Klik op Kies bestand om de gegenereerde wortelen te vinden en klik op Upload File.

Opmerking: Een veel voorkomende misconfiguratie is het uploaden van het ISE pxGrid-certificaat in deze sectie. Het basiscertificaat van CA moet worden geüpload naar het veld ISE PxGrid Node.

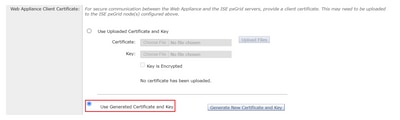

Stap 4. Selecteer in het gedeelte Web applicatie Client certificaatcertificaat, de optie Gegenereerd certificaat en sleutel gebruiken.

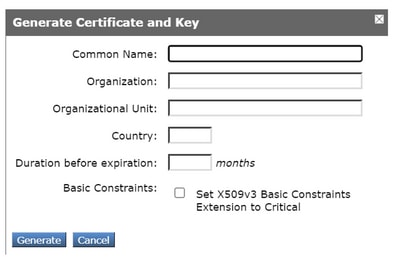

Stap 5. Klik op de knop Nieuw certificaat genereren en sleutel tot het invullen van de vereiste certificaatvelden.

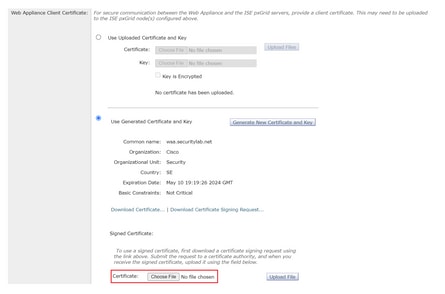

Stap 6. Klik op de aanvraag voor het downloaden van certificaten.

Opmerking: Het wordt aanbevolen de knop Indienen te selecteren om de wijzigingen in de ISE-configuratie aan te brengen. Als de sessie wordt overgelaten aan de tijdelijke versie voordat de wijzigingen worden verzonden, kunnen de sleutels en het certificaat dat werd gegenereerd verloren gaan, zelfs als de CSR was gedownload.

Stap 7. Klik nadat u de CSR met uw CA hebt ondertekend op Kies bestand om het certificaat te vinden.

Stap 8. Klik op Upload File.

Stap 9. Indienen en beloven.

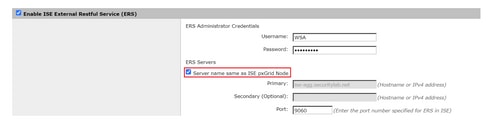

SXP en ERS inschakelen voor beveiligde webapplicatie

Stap 1. Klik op de knoppen Enable voor zowel SXP als ERS.

Stap 2. Voer in het veld Administrator Credentials van ERS de gebruikersinformatie in die op ISE is ingesteld.

Stap 3. Controleer het vakje voor Server dezelfde naam als ISE pxGrid Node om de vorige geconfigureerde informatie te erven. Voer anders de vereiste informatie in.

Stap 4. Indienen en beloven.

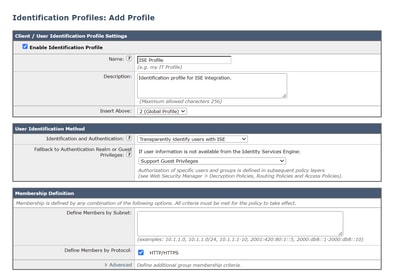

Identificatieprofiel

Om de veiligheidsgroeptags of ISE-groepsinformatie in het WSA-beleid te kunnen gebruiken, moet eerst een identificatieprofiel worden gecreëerd dat ISE gebruikt als middel om op transparante wijze gebruikers te identificeren.

Stap 1. Navigeer naar Web Security Manager > Verificatie > Identificatieprofielen.

Stap 2. Klik op Identificatieprofiel toevoegen.

Stap 3. Voer een naam in en kies een omschrijving.

Stap 4. In het gedeelte Identificatie en Verificatie, gebruik de vervolgkeuzelijst om gebruikers met ISE te kiezen.

Stap 5. Indienen en beloven.

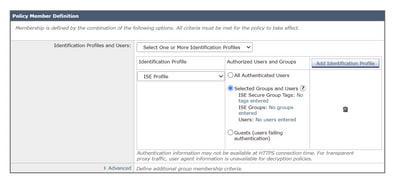

SGT-gebaseerd decryptiebeleid

Stap 1. Navigeer naar Web Security Manager > Web Policy > Decryptie Policy.

Stap 2. Klik op Add Policy.

Stap 3. Voer een naam in en kies een omschrijving.

Stap 4. Gebruik in het gedeelte Identificatieprofielen en gebruikers de vervolgkeuzelijst om een of meer identificatieprofielen te selecteren.

Stap 5. Gebruik in het gedeelte Identificatieprofielen de vervolgkeuzelijst om de naam van het ISE-identificatieprofiel te kiezen.

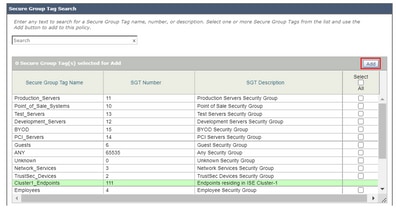

Stap 6. Selecteer in het gedeelte Geautoriseerde gebruikers en groepen de optie Geselecteerde groepen en gebruikers.

Stap 7. Klik op de hyperlink naast de ISE Secure Group-tags.

Stap 8. In het gedeelte Secure Group Search, kruis het vakje rechts van de gewenste SGT en klik op Add.

Stap 9. Klik op Gereedschap om terug te keren.

Stap 10. Indienen en beloven.

Switchconfiguratie

AAA

aaa new-model

aaa group server radius ISE

server name ise01-cl1

server name ise02-cl1

ip radius source-interface Vlan50

aaa authentication dot1x default group ISE

aaa authorization network ISE group ISE

aaa accounting update newinfo periodic 2440

aaa accounting dot1x default start-stop group ISE

aaa server radius dynamic-author

client 10.50.50.120 server-key Cisco123

client 10.50.50.121 server-key Cisco123

auth-type any

radius server ise01-cl1

address ipv4 10.50.50.121 auth-port 1812 acct-port 1813

pac key Cisco123

radius server ise02-cl1

address ipv4 10.50.50.120 auth-port 1812 acct-port 1813

pac key Cisco123

TrustSec

cts credentials id SW1 password Cisco123 (This is configured in Privileged EXEC Mode)

cts role-based enforcement

aaa authorization network cts-list group ISE

cts authorization list cts-list

Verifiëren

SGT toewijzing van ISE aan eindpunt.

Hier kunt u een eindpunt van ISE Cluster 1 zien die een SGT toegewezen heeft na succesvolle authenticatie en vergunning:

Hier kunt u een eindpunt van ISE Cluster 2 zien die een SGT toegewezen heeft na succesvolle authenticatie en vergunning:

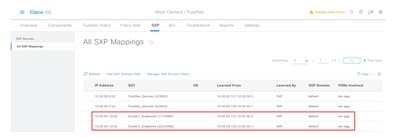

SXP-afbeeldingen

Aangezien SXP-communicatie tussen de clusterISE-knooppunten en de ISE-aggregatieknooppunt is ingeschakeld, worden deze SGT-IP-mappings geleerd door ISE-aggregatie via SXP:

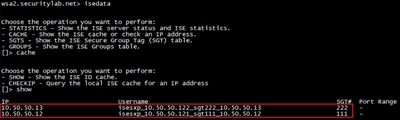

Deze SXP-mappings, van verschillende ISE-clusters, worden dan naar WSA via pxGrid door het ISE-aggregatieknooppunt verzonden:

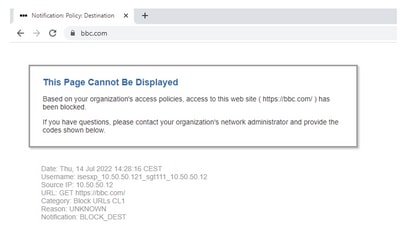

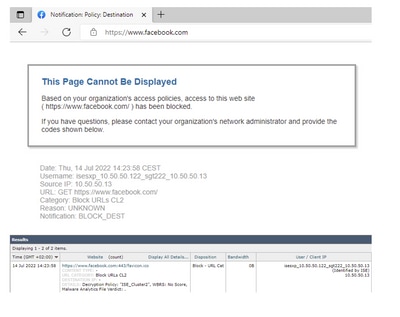

Op SGT gebaseerde beleidshandhaving

Hier zie je dat de verschillende endpoints overeenkomen met hun respectievelijke beleid en dat verkeer geblokkeerd is op basis van hun SGT:

Endpoint dat behoort tot ISE Cluster 1

Endpoint dat behoort tot ISE Cluster 2

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

22-Jul-2022 |

Eerste vrijgave |

Bijdrage van

- Emmanuel CanoCisco Security Consulting Engineer

- Deniz YildirimCisco Security Consulting Engineer

- Berenice GuerraCisco technische adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback