Inbel-VPDN-configuratie met VPDN-groepen en TACACS+

Inhoud

Inleiding

Dit document biedt een voorbeeldconfiguratie voor inbel-Virtual Private Dialup Networks (VPDN), met behulp van VPDN-groepen en Terminal Access Controller-toegangscontrolesysteem Plus (TACACS+).

Voorwaarden

Vereisten

Zorg ervoor dat u aan deze vereisten voldoet voordat u deze configuratie probeert:

U moet beschikken over:

-

Een Cisco-router voor clienttoegang (NAS/LAC) en een Cisco-router voor netwerktoegang (HGW/LNS) met IP-verbinding tussen beide.

-

Hostnamen van de routers, of lokale namen die op de VPDN-groepen moeten worden gebruikt.

-

Het te gebruiken tunnelprotocol. Dit kan Layer 2 Tunneling (L2T)-protocol of Layer 2 Forwarding (L2F)-protocol zijn.

-

Een wachtwoord voor de routers om tunnel te verifiëren.

-

Een tunnelcriterium. Dit kan de domeinnaam zijn, of de Dialed Number Identification Service (DNIS).

-

Gebruikersnamen en wachtwoorden voor de gebruiker (client-inbellen).

-

IP-adressen en -toetsen voor uw TACACS+-servers.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Achtergrondinformatie

Zie VPDN begrijpen voor een gedetailleerde inleiding op Virtual Private Dialup Networks (VPDN) en VPDN-groepen. Dit document breidt de VPDN-configuratie uit en voegt Terminal Access Controller Access Control System Plus (TACACS+) toe.

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik Command Lookup Tool (alleen voor geregistreerde klanten) voor meer informatie over de opdrachten die in dit document worden gebruikt.

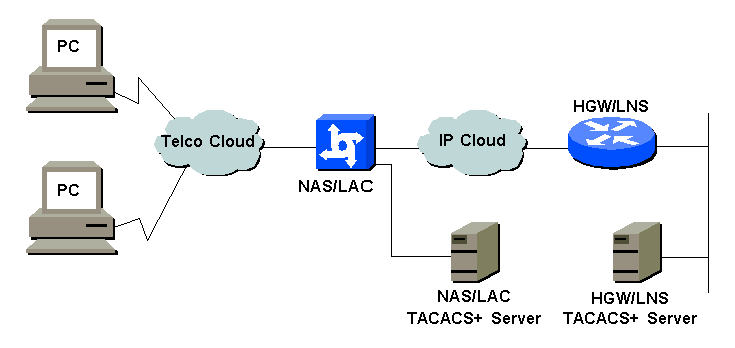

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Configuraties

Dit document gebruikt de volgende configuraties:

-

NAS/LAC

-

HGW/LNS

-

NAS-/LAC-bestand voor TACACS+ configuratie

-

HGW/LNS-bestand voor TACACS+ configuratie

| NAS/LAC |

|---|

! version 12.0 service timestamps debug datetime msec service timestamps log datetime msec ! hostname as5300 ! aaa new-model aaa authentication login default local aaa authentication login CONSOLE none aaa authentication ppp default if-needed group tacacs+ aaa authorization network default group tacacs+ enable password somethingSecret ! username john password 0 secret4me ! ip subnet-zero ! vpdn enable ! isdn switch-type primary-5ess ! controller T1 0 framing esf clock source line primary linecode b8zs pri-group timeslots 1-24 ! controller T1 1 framing esf clock source line secondary 1 linecode b8zs pri-group timeslots 1-24 ! controller T1 2 framing esf linecode b8zs pri-group timeslots 1-24 ! controller T1 3 framing esf linecode b8zs pri-group timeslots 1-24 ! interface Ethernet0 ip address 172.16.186.52 255.255.255.240 no ip directed-broadcast ! interface Serial023 no ip address no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer rotary-group 1 isdn switch-type primary-5ess isdn incoming-voice modem no cdp enable ! interface Serial123 no ip address no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer rotary-group 1 isdn switch-type primary-5ess isdn incoming-voice modem no cdp enable ! interface Serial223 no ip address no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer rotary-group 1 isdn switch-type primary-5ess isdn incoming-voice modem no cdp enable ! interface Serial323 no ip address no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer rotary-group 1 isdn switch-type primary-5ess isdn incoming-voice modem no cdp enable ! interface FastEthernet0 no ip address no ip directed-broadcast shutdown ! interface Group-Async1 ip unnumbered Ethernet0 no ip directed-broadcast encapsulation ppp ip tcp header-compression passive async mode interactive peer default ip address pool IPaddressPool no cdp enable ppp authentication chap group-range 1 96 ! interface Dialer1 ip unnumbered Ethernet0 no ip directed-broadcast encapsulation ppp ip tcp header-compression passive dialer-group 1 peer default ip address pool IPaddressPool no cdp enable ppp authentication chap ! ip local pool IPaddressPool 10.10.10.1 10.10.10.254 no ip http server ip classless ip route 0.0.0.0 0.0.0.0 172.16.186.49 ! tacacs-server host 172.16.171.9 tacacs-server key 2easy ! line con 0 login authentication CONSOLE transport input none line 1 96 autoselect during-login autoselect ppp modem Dialin line aux 0 line vty 0 4 ! end |

| HGW/LNS |

|---|

! version 12.0 service timestamps debug uptime service timestamps log uptime ! hostname access-9 ! aaa new-model aaa authentication login default local aaa authentication login CONSOLE none aaa authentication ppp default if-needed group tacacs+ aaa authorization network default group tacacs+ enable password somethingSecret ! ip subnet-zero ! vpdn enable ! vpdn-group DEFAULT ! Default L2TP VPDN group accept-dialin protocol any virtual-template 1 local name LNS lcp renegotiation always l2tp tunnel password 0 not2tell ! vpdn-group POP1 accept-dialin protocol l2tp virtual-template 2 terminate-from hostname LAC local name LNS l2tp tunnel password 0 2secret ! vpdn-group POP2 accept-dialin protocol l2f virtual-template 3 terminate-from hostname NAS local name HGW lcp renegotiation always ! interface FastEthernet0/0 ip address 172.16.186.1 255.255.255.240 no ip directed-broadcast ! interface Virtual-Template1 ip unnumbered FastEthernet0/0 no ip directed-broadcast ip tcp header-compression passive peer default ip address pool IPaddressPool ppp authentication chap ! interface Virtual-Template2 ip unnumbered Ethernet0/0 no ip directed-broadcast ip tcp header-compression passive peer default ip address pool IPaddressPoolPOP1 compress stac ppp authentication chap ! interface Virtual-Template3 ip unnumbered Ethernet0/0 no ip directed-broadcast ip tcp header-compression passive peer default ip address pool IPaddressPoolPOP2 ppp authentication pap ppp multilink ! ip local pool IPaddressPool 10.10.10.1 10.10.10.254 ip local pool IPaddressPoolPOP1 10.1.1.1 10.1.1.254 ip local pool IPaddressPoolPOP2 10.1.2.1 10.1.2.254 ip classless no ip http server ! tacacs-server host 172.16.186.9 tacacs-server key not2difficult ! line con 0 login authentication CONSOLE transport input none line 97 120 line aux 0 line vty 0 4 ! ! end |

| NAS-/LAC-bestand voor TACACS+ configuratie |

|---|

key = 2easy

# Use L2TP tunnel to 172.16.186.1 when 4085555100 is dialed

user = dnis:4085555100 {

service = ppp protocol = vpdn {

tunnel-id = anonymous

ip-addresses = 172.16.186.1

tunnel-type = l2tp

}

}

# Password for tunnel authentication

user = anonymous {

chap = cleartext not2tell

}

###

# Use L2TP tunnel to 172.16.186.1 when 4085555200 is dialed

user = dnis:4085555200 {

service = ppp protocol = vpdn {

tunnel-id = LAC

ip-addresses = 172.16.186.1

tunnel-type = l2tp

}

}

# Password for tunnel authentication

user = LAC {

chap = cleartext 2secret

}

###

# Use L2F tunnel to 172.16.186.1 when user authenticates with cisco.com domain

user = cisco.com {

service = ppp protocol = vpdn {

tunnel-id = NAS

ip-addresses = 172.16.186.1

tunnel-type = l2f

}

}

# Password for tunnel authentication

user = NAS {

chap = cleartext cisco

}

# Password for tunnel authentication

user = HGW {

chap = cleartext cisco

}

|

| HGW/LNS-bestand voor TACACS+ configuratie |

|---|

key = not2difficult

# Password for tunnel authentication

user = NAS {

chap = cleartext cisco

}

# Password for tunnel authentication

user = HGW {

chap = cleartext cisco

}

user = santiago {

chap = cleartext letmein

service = ppp protocol = lcp { }

service = ppp protocol = ip { }

}

user = santiago@cisco.com {

global = cleartext letmein

service = ppp protocol = lcp { }

service = ppp protocol = multilink { }

service = ppp protocol = ip { }

}

|

Verifiëren

Deze sectie bevat informatie die u kunt gebruiken om te controleren of uw configuratie correct werkt.

Bepaalde opdrachten met show worden ondersteund door de tool Output Interpreter (alleen voor geregistreerde klanten). Hiermee kunt u een analyse van de output van opdrachten met show genereren.

-

toon vpdn-tunnel alle—toont details van alle actieve tunnels.

-

toon gebruiker-toont de naam van de gebruiker die wordt verbonden.

-

toon interface virtuele toegang #—kunt u de status van een bepaalde virtuele interface op HGW/LNS controleren.

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Opdrachten voor troubleshooting

N.B.: Raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten uitgeeft.

-

debug vpdn l2x-events—toont de dialoog tussen NAS/LAC en HGW/LNS voor tunnel of sessieaanmaak.

-

debug ppp-verificatie—hiermee kunt u controleren of een client verificatie doorgeeft.

-

debug ppp onderhandeling-laat u toe om te controleren of een cliënt PPP onderhandeling overgaat. U kunt zien welke opties (zoals, callback, MLP, enzovoort) en welke protocollen (zoals IP, IPX, enzovoort) worden besproken.

-

debug ppp fout-toont protocolfouten en foutenstatistieken, verbonden aan PPP verbindingsonderhandeling en verrichting.

-

debug vtemplate—toont het klonen van virtuele toegangsinterfaces op de HGW/LNS. U kunt zien wanneer de interface wordt gemaakt (gekloond vanaf de virtuele sjabloon) aan het begin van de inbelverbinding en wanneer de interface wordt vernietigd wanneer de verbinding wordt uitgezet.

-

debug aaa authenticatie—hiermee kunt u controleren of de gebruiker of tunnel wordt geverifieerd door de verificatie-, autorisatie- en accounting (AAA) server.

-

debug aaa autorisatie—hiermee kunt u controleren of de gebruiker wordt geautoriseerd door de AAA-server.

-

debug een per-user—met behulp waarvan u kunt controleren wat er wordt toegepast op elke gebruiker die wordt geverifieerd. Dit is anders dan de hierboven genoemde algemene debugs.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

04-Feb-2010 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback