VPDN’s per gebruiker configureren zonder domein- of DNIS-informatie

Inhoud

Inleiding

Dit document biedt een voorbeeldconfiguratie voor VPDN’s per gebruiker zonder domein- of DNIS-informatie.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco IOS®-softwarerelease 12.1(4)of hoger

-

Cisco IOS-softwarerelease 12.1(4)T of hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Raadpleeg voor meer informatie over documentconventies de technische Tips van Cisco.

Achtergrondinformatie

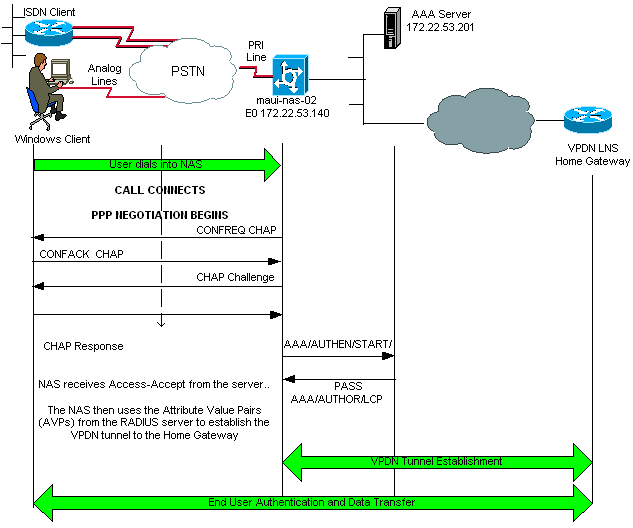

In VPDN-scenario's (Virtual Private dial-up Network) stelt de netwerktoegangsserver (NAS) (een L2TP-toegangsconcentrator of LAC) de VPDN-tunnel naar de Home Gateway (LNS) op basis van gebruikersspecifieke informatie in. Deze VPDN-tunnel kan niveau 2 Forwarding (L2F) of Layer 2 Tunneling Protocol (L2TP) zijn. Om te bepalen of een gebruiker een VPDN-tunnel moet gebruiken, controleert u:

-

Of de domeinnaam als deel van de gebruikersnaam is opgenomen. Bijvoorbeeld, met de gebruikersnaam tunnelme@cisco.com, stuurt NAS deze gebruiker naar de tunnel voor cisco.com.

-

De DNIS-dienst (Dited Number Information Service). Dit is aanroep-door-sturen gebaseerd op het aangeroepen nummer. Dit betekent dat de NAS alle oproepen met een bepaald nummer naar de juiste tunnel kan doorsturen. Als een inkomende oproep bijvoorbeeld het nummer 5551111 heeft, kan de oproep naar de VPDN-tunnel worden doorgestuurd, terwijl een oproep naar 5552222 niet wordt doorgestuurd. Deze optie vereist dat het Telco-netwerk aangeroepen nummerinformatie levert.

Zie VPDN-configuratie voor meer informatie over de VPDN-configuratie.

In sommige situaties kan het zijn dat u een VPDN-tunnel moet opstarten op basis van per-gebruikersnaam, met of zonder de noodzaak van een domeinnaam. De gebruiker cisco.com kan bijvoorbeeld worden getunneld naar cisco.com, terwijl andere gebruikers lokaal op de NAS kunnen worden afgesloten.

Opmerking: Deze gebruikersnaam bevat niet de domeininformatie zoals in het vorige voorbeeld.

De VPDN per-gebruiker configuratiefunctie stuurt de gehele gestructureerde gebruikersnaam naar de AAA-server (verificatie, autorisatie en accounting) de eerste keer dat de router de AAA-server contacteert. Dit stelt de Cisco IOS-software in staat om tunneleigenschappen voor individuele gebruikers aan te passen die een gemeenschappelijke domeinnaam of DNIS gebruiken.

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

N.B.: Als u aanvullende informatie wilt vinden over de opdrachten in dit document, gebruikt u het Opdrachtplanningprogramma (alleen geregistreerd klanten).

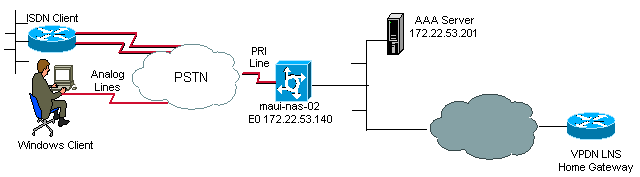

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Configuraties

De enige VPDN-opdrachten die op de NAS (LAC) nodig zijn om VPDN’s per gebruiker te ondersteunen, zijn de wereldwijde configuratieopdrachten vpdn voor en vpdn autoren-voor-forward. De vpdn autoren-voor-forward opdracht geeft de NAS (LAC) op de volledige gebruikersnaam te certificeren voordat deze een verzendingsbesluit neemt. Vervolgens wordt een VPDN-tunnel opgezet, op basis van de informatie die door de AAA-server voor deze individuele gebruiker wordt teruggegeven; Als er geen VPDN-informatie van de AAA-server wordt teruggegeven, wordt de gebruiker lokaal beëindigd. De configuratie in deze sectie toont de opdrachten die nodig zijn om tunnels te ondersteunen zonder de domeininformatie in de gebruikersnaam.

Opmerking: deze configuratie is niet uitgebreid. Alleen de bijbehorende VPDN-, interface- en AAA-opdrachten worden meegeleverd.

Opmerking: Het is buiten het toepassingsgebied van dit document om elk mogelijk tunnelprotocol en AAA-protocol te bespreken. Daarom voert deze configuratie een L2TP-tunnel uit met een AAA-RADIUS-server. Pas de beginselen en de configuratie aan die hier zijn besproken om andere tunneltypes of AAA protocollen te configureren.

Dit document gebruikt deze configuratie:

-

VPDN NAS (LAC)

| VPDN NAS (LAC) |

|---|

aaa new-model aaa authentication ppp default group radius !--- Use RADIUS authentication for PPP authentication. aaa authorization network default group radius !--- Obtain authorization information from the Radius server. !--- This command is required for the AAA server to provide VPDN attributes. ! vpdn enable !--- VPDN is enabled. vpdn authen-before-forward !--- Authenticate the complete username before making a forwarding decision. !--- The LAC sends the username to the AAA server for VPDN attributes. ! controller E1 0 pri-group timeslots 1-31 ! interface Serial0:15 dialer rotary-group 1 !--- D-channel for E1 0 is a member of the dialer rotary group 1. ! interface Dialer1 !--- Logical interface for dialer rotary group 1. ip unnumbered Ethernet0 encapsulation ppp dialer in-band dialer-group 1 ppp authentication chap pap callin ! radius-server host 172.22.53.201 !--- The IP address of the RADIUS server host. !--- This AAA server will supply the NAS(LAC) with the VPDN attributes for the user. radius-server key cisco !--- The RADIUS server key. |

Configuratie van RADIUS-servers

Hier zijn sommige gebruikersconfiguraties op een Cisco Secure voor Unix (CSU) RADIUS-server:

-

Een gebruiker die lokaal op de NAS moet worden afgesloten:

user1 Password = "cisco" Service-Type = Framed-User

-

Een gebruiker voor wie een VPDN-sessie moet worden ingesteld:

user2 Password = "cisco" Service-Type = Framed-User, Cisco-AVPair = "vpdn:ip-addresses=172.22.53.141", Cisco-AVPair = "vpdn:l2tp-tunnel-password=cisco", Cisco-AVPair = "vpdn:tunnel-type=l2tp"

NAS (LAC) gebruikt de eigenschappen die met Cisco-AVPair VPDN zijn gespecificeerd om de VPDN-tunnel naar de startgateway te starten. Zorg ervoor dat u de startgateway configureren om VPDN-tunnels van het NAS te accepteren.

Verifiëren

Deze sectie verschaft informatie die u kunt gebruiken om te bevestigen dat uw configuratie correct werkt.

Bepaalde opdrachten met show worden ondersteund door de tool Output Interpreter (alleen voor geregistreerde klanten). Hiermee kunt u een analyse van de output van opdrachten met show genereren.

-

Laat de bezoeker -gebruiker-tonen parameters voor een bepaalde gebruiker, zoals de lijn TTY gebruikt, asynchrone interface (plank, sleuf of poort), DS0 kanaalnummer, modemnummer, IP-adres toegewezen, PPP en PPP bundelparameters, enz. zien. Als uw versie van Cisco IOS-software deze opdracht niet ondersteunt, gebruikt u de opdracht showgebruiker.

-

tonen vpdn-toont informatie over actieve L2F en L2TP protocoltunnels en bericht identificatoren in een VPDN.

Uitvoer van voorbeeldopdracht

Wanneer de verbinding de show gebruiker gebruikersnaam van de aanroep gebruikt zowel de show vpdn opdracht om te verifiëren dat de aanroep succesvol is. Hieronder vindt u een voorbeelduitvoer:

maui-nas-02#show caller user vpdn_authen

User: vpdn_authen, line tty 12, service Async

Active time 00:09:01, Idle time 00:00:05

Timeouts: Absolute Idle Idle

Session Exec

Limits: - - 00:10:00

Disconnect in: - - -

TTY: Line 12, running PPP on As12

DS0: (slot/unit/channel)=0/0/5

Line: Baud rate (TX/RX) is 115200/115200, no parity, 1 stopbits, 8 databits

Status: Ready, Active, No Exit Banner, Async Interface Active

HW PPP Support Active

Capabilities: Hardware Flowcontrol In, Hardware Flowcontrol Out

Modem Callout, Modem RI is CD,

Line is permanent async interface, Integrated Modem

Modem State: Ready

User: vpdn_authen, line As12, service PPP

Active time 00:08:58, Idle time 00:00:05

Timeouts: Absolute Idle

Limits: - -

Disconnect in: - -

PPP: LCP Open, CHAP (<- AAA)

IP: Local 172.22.53.140

VPDN: NAS , MID 4, MID Unknown

HGW , NAS CLID 0, HGW CLID 0, tunnel open

!--- The VPDN tunnel is open.

Counts: 85 packets input, 2642 bytes, 0 no buffer

0 input errors, 0 CRC, 0 frame, 0 overrun

71 packets output, 1577 bytes, 0 underruns

0 output errors, 0 collisions, 0 interface resets

maui-nas-02#show vpdn

L2TP Tunnel and Session Information Total tunnels 1 sessions 1

LocID RemID Remote Name State Remote Address Port Sessions

6318 3 HGW est 172.22.53.141 1701 1

LocID RemID TunID Intf Username State Last Chg Fastswitch

4 3 6318 As12 vpdn_authen est 00:09:33 enabled

!--- The tunnel for user vpdn_authen is in established state.

%No active L2F tunnels

%No active PPTP tunnels

%No active PPPoE tunnel

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Opdrachten voor troubleshooting

Opmerking: Voordat u debug-opdrachten afgeeft, raadpleegt u Belangrijke informatie over Debug Commands.

-

debug van PPP-verificatie—geeft PPP-verificatieprotocolberichten weer, en omvat Challenge Handshake Authentication Protocol (CHAP), pakketuitwisselingen en Wachtwoord-verificatie Protocol (PAP)-uitwisselingen.

-

debug van verificatie door middel van displays op de AAA/RADIUS-verificatie.

-

debug a autorisatie: geeft informatie weer over AAA/RADIUS autorisatie.

-

debug straal—geeft gedetailleerde zuiveringsinformatie weer die aan de RADIUS is gekoppeld. Gebruik het Uitloop Tolk Tool (uitsluitend geregistreerde klanten) om de debug straal boodschappen te decoderen. Raadpleeg bijvoorbeeld het gedeelte Monster debug Output. Gebruik de informatie van debug straal om te bepalen welke eigenschappen worden onderhandeld.

-

debug tacacs-toont gedetailleerde het zuiveren informatie geassocieerd met TACACS+.

-

debug VPDN-gebeurtenis—geeft L2x-fouten en gebeurtenissen weer die deel uitmaken van een normale tunnelinstelling of shutdown voor VPDN’s.

-

debug van VPN-fout-displays VPDN-protocolfouten

-

debug vpdn l2x-event—geeft gedetailleerde L2x-fouten en gebeurtenissen weer die een onderdeel zijn van een normale tunnelvestiging of shutdown voor VPDN's.

-

debug vpdn l2x-fout—geeft VPDN L2x-protocolfouten weer.

Voorbeeld van output van foutopsporing

Hier is de debug uitvoer voor een succesvolle vraag. In dit voorbeeld, let op dat NAS de eigenschappen voor de VPDN tunnel van de server Radius verkrijgt.

maui-nas-02#show debug General OS: AAA Authentication debugging is on AAA Authorization debugging is on PPP: PPP authentication debugging is on VPN: L2X protocol events debugging is on L2X protocol errors debugging is on VPDN events debugging is on VPDN errors debugging is onRadius protocol debugging is on maui-nas-02# *Jan 21 19:07:26.752: %ISDN-6-CONNECT: Interface Serial0:5 is now connected to N/A N/A !--- Incoming call. *Jan 21 19:07:55.352: %LINK-3-UPDOWN: Interface Async12, changed state to up *Jan 21 19:07:55.352: As12 PPP: Treating connection as a dedicated line *Jan 21 19:07:55.352: As12 AAA/AUTHOR/FSM: (0): LCP succeeds trivially *Jan 21 19:07:55.604: As12 CHAP: O CHALLENGE id 1 len 32 from "maui-nas-02" *Jan 21 19:07:55.732: As12 CHAP: I RESPONSE id 1 len 32 from "vpdn_authen" !--- Incoming CHAP response from user vpdn_authen. *Jan 21 19:07:55.732: AAA: parse name=Async12 idb type=10 tty=12 *Jan 21 19:07:55.732: AAA: name=Async12 flags=0x11 type=4 shelf=0 slot=0 adapter=0 port=12 channel=0 *Jan 21 19:07:55.732: AAA: parse name=Serial0:5 idb type=12 tty=-1 *Jan 21 19:07:55.732: AAA: name=Serial0:5 flags=0x51 type=1 shelf=0 slot=0 adapter=0 port=0 channel=5 *Jan 21 19:07:55.732: AAA/ACCT/DS0: channel=5, ds1=0, t3=0, slot=0, ds0=5 *Jan 21 19:07:55.732: AAA/MEMORY: create_user (0x628C79EC) user='vpdn_authen' ruser='' port='Async12' rem_addr='async/81560' authen_type=CHAP service=PPP priv=1 *Jan 21 19:07:55.732: AAA/AUTHEN/START (4048817807): port='Async12' list='' action=LOGIN service=PPP *Jan 21 19:07:55.732: AAA/AUTHEN/START (4048817807): using "default" list *Jan 21 19:07:55.732: AAA/AUTHEN/START (4048817807): Method=radius (radius) *Jan 21 19:07:55.736: RADIUS: ustruct sharecount=1 *Jan 21 19:07:55.736: RADIUS: Initial Transmit Async12 id 6 172.22.53.201:1645, Access-Request, len 89 *Jan 21 19:07:55.736: Attribute 4 6 AC16358C *Jan 21 19:07:55.736: Attribute 5 6 0000000C *Jan 21 19:07:55.736: Attribute 61 6 00000000 *Jan 21 19:07:55.736: Attribute 1 13 7670646E *Jan 21 19:07:55.736: Attribute 30 7 38313536 *Jan 21 19:07:55.736: Attribute 3 19 014CF9D6 *Jan 21 19:07:55.736: Attribute 6 6 00000002 *Jan 21 19:07:55.736: Attribute 7 6 00000001 *Jan 21 19:07:55.740: RADIUS: Received from id 6 172.22.53.201:1645, Access-Accept, len 136 *Jan 21 19:07:55.740: Attribute 6 6 00000002 *Jan 21 19:07:55.740: Attribute 26 40 0000000901227670 *Jan 21 19:07:55.740: Attribute 26 40 0000000901227670 *Jan 21 19:07:55.740: Attribute 26 30 0000000901187670

De attribuut value paren (AVP's) die nodig zijn voor de VPDN-tunnel worden afgedrukt vanaf de RADIUS-server. Straal debug produceert echter een gecodeerde uitvoer die de AVP's en hun waarden aangeeft. U kunt de uitvoer die in vet lettertype boven wordt getoond, plakken in het Uitvoer Tolk-gereedschap (alleen geregistreerde klanten). De volgende vetgedrukte uitvoer is de gedecodeerde uitvoer van het gereedschap:

Access-Request 172.22.53.201:1645 id 6

Attribute Type 4: NAS-IP-Address is 172.22.53.140

Attribute Type 5: NAS-Port is 12

Attribute Type 61: NAS-Port-Type is Asynchronous

Attribute Type 1: User-Name is vpdn

Attribute Type 30: Called-Station-ID(DNIS) is 8156

Attribute Type 3: CHAP-Password is (encoded)

Attribute Type 6: Service-Type is Framed

Attribute Type 7: Framed-Protocol is PPP

Access-Accept 172.22.53.201:1645 id 6

Attribute Type 6: Service-Type is Framed

Attribute Type 26: Vendor is Cisco

Attribute Type 26: Vendor is Cisco

Attribute Type 26: Vendor is Cisco

*Jan 21 19:07:55.740: AAA/AUTHEN (4048817807): status = PASS

...

...

...

*Jan 21 19:07:55.744: RADIUS: cisco AVPair "vpdn:ip-addresses=172.22.53.141"

*Jan 21 19:07:55.744: RADIUS: cisco AVPair "vpdn:l2tp-tunnel-password=cisco"

*Jan 21 19:07:55.744: RADIUS: cisco AVPair "vpdn:tunnel-type=l2tp"

*Jan 21 19:07:55.744: AAA/AUTHOR (733932081): Post authorization status = PASS_REPL

*Jan 21 19:07:55.744: AAA/AUTHOR/VPDN: Processing AV service=ppp

*Jan 21 19:07:55.744: AAA/AUTHOR/VPDN: Processing AV ip-addresses=172.22.53.141

*Jan 21 19:07:55.744: AAA/AUTHOR/VPDN: Processing AV l2tp-tunnel-password=cisco

*Jan 21 19:07:55.744: AAA/AUTHOR/VPDN: Processing AV tunnel-type=l2tp

!--- Tunnel information. !--- The VPDN Tunnel will now be established and the call will be authenticated. !--- Since the debug information is similar to that for a normal VPDN call, !--- the VPDN tunnel establishment debug output is omitted.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

04-Feb-2010 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback