Catalyst 6500 S2T CEF-ingangen begrijpen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe Cisco Catalyst 6500 met Supervisor Sup2T-programma's de (Cisco Express Forwarding) CEF-items ingesteld op Cisco IOS-software in de lijnkaarten die worden gebruikt om pakkettransport te bereiken.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Express Forwarding (CEF)

-

Cisco Catalyst 6500 Series-switches

- Cisco-kaart voor gedistribueerd doorsturen (DFC)

Gebruikte componenten

De informatie in dit document is gebaseerd op deze hardware- en softwareversies:

-

Cisco Catalyst 6500 WS-X6848-G-TX (met DFC4) lijnkaart.

- Cisco Catalyst 6500 met supervisor 2T op IOS-versie 15.2.1SY5

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk levend is, zorg er dan voor dat u de mogelijke impact van om het even welke opdracht begrijpt.

Achtergrondinformatie

CEF als Layer 3 switching mechanisme wordt gebruikt door de meeste meerlaagse switches van Cisco.Het is noodzakelijk voor netwerkengineers om te begrijpen hoe CEF werkt om netwerktekorten, pakketverlies of pakketvertragingsscenario's dagelijks te verhelpen.

Sup2T supervisor in standalone-modus of zoals VSS momenteel door vele bedrijfsnetwerken als kernschakelaar wordt ingezet, aggregeert vrijwel alle andere routingof switchingapparaten. Dit betekent ook dat het meeste intra- en interdomeinverkeer wordt doorgestuurd om de pakketten met succes naar hun bestemmingen te brengen. Om dit te bereiken, moet Sup2T de juiste routinginformatie hebben die statistisch of dynamisch wordt geleerd via het routeren van protocollen.

In een modulair chassis kunnen er meerdere expediteursmotoren bestaan naast die van de toezichthouder. Bepaalde lijnkaarten (in het bijzonder de nieuwe generatie, zoals C6800-32P10G) bevatten reeds hun eigen expediteur om pakketswitching prestaties te verbeteren, wordt de raadpleging van CEF-ingangen lokaal uitgevoerd en zorgt ervoor dat de middelen het best worden verdeeld voor verkeer dat zich over verschillende lijnkaarten uitstrekt.Deze zijn gekend als Distributed Forwarding Cards (DFC's).

Deze CEF-vermeldingen die over alle verzendingsmotoren worden gedeeld, kunnen om meerdere redenen, door een gebrekkige software, uitputting van de middelen tot hoge CPU-omstandigheden, niet in HW worden ingedeeld en voorkomen dat de switch voldoende tijd heeft om alle gegevens bij te werken, hetgeen een reeks ongewenste gebeurtenissen kan veroorzaken.

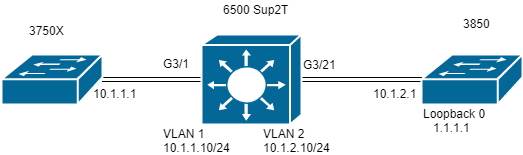

Netwerkdiagram

Netwerk:

Switch#show module 3

---------------------- ----------------------------- Mod Ports Card Type Model Serial No. --- ----- -------------------------------------- ------------------ ----------- 3 48 CEF720 48 port 10/100/1000mb Ethernet WS-X6848-GE-TX SAL2003X5AH ---- --------------------------- ------------------ ----------- ------- ------- 3 Distributed Forwarding Card WS-F6K-DFC4-A SAL2003X5AH 1.4 Ok

CEF-vermeldingen over gedistribueerde doorsturen

In het diagram heeft een standalone 6506-switch een supervisor 2T geïnstalleerd evenals een lijnkaart WS-6848-GE-TX met een DFC in sleuf 3. Host 3750X die op de lijnkaart door poort G3/1 is aangesloten, verstuurt verkeer naar Loopback 0-adres van 3850's 1.1.1.

Voor dit, heeft 3750X een statische route naar IP adres 1.1.1 door volgende hop 10.1.1.10 die de SVI van VLAN 1 in de Sup2T switch is. De Sup2T-schakelaar moet dit verkeer naar 3850 switch leiden die in een statische routeingang voor IP 1.1.1.1/32 via volgende hop 10.1.2.1 is die de 3850 interface is die op Sup2T in VLAN 2 wordt aangesloten.

MXC.CALO.3750X#show ip route | inc 1.1.1.1 S 1.1.1.1 [1/0] via 10.1.1.10 MXC.CALO.Sup2T#show ip route | inc 1.1.1.1 S 1.1.1.1 [1/0] via 10.1.2.1 CALO.MXC.3850#show ip route | inc 1.1.1.1 C 1.1.1.1 is directly connected, Loopback1

Let erop dat omwille van de eenvoud zowel 3750X als 3850 switches op de 6500 zijn aangesloten via dezelfde lijnkaart. Dit betekent dat het verkeer lokaal wordt opgezocht en ook lokaal wordt doorgestuurd.

Een pakketingang probeert de schakelaar Sup2T via Gi3/1 in te voeren, bereikt uiteindelijk de expediteur (aangezien dit een DFC is). De expediteur ontent het IP-adresveld van de bestemming in dit pakket en een raadpleging over de geprogrammeerde CEF-items voor de beste match (Langste masker).

Aangezien dit een DFC-kaart is, betekent dit dat het zijn eigen CEF-ingangen heeft en deze controleert, is het noodzakelijk dat we aan de lijnkaart worden bevestigd met commando attach [dec] of schakelaar [1-2] mod [dec] voor VSS.

Nu, zou u in de DFC vraag moeten zijn, de opdracht tonen platform hardware kok of platform hardware koef vpn 0 terug alle CEF ingangen die voor algemene routingtabel geprogrammeerd zijn (VPN 0/No VRF) teruggeven.

Aangezien het doel prefix 1.1.1.1/32 is, gebruikt u de opdracht om platform hardware te tonen, cef vpn 0 lookup 1.1.1.1. De opdracht geeft de beste match voor prefix 1.1.1.1 terug en degene die ze gebruikt om daadwerkelijk verkeer door te sturen:

MXC.CALO.Sup2T#attach 3 Trying Switch ... Entering CONSOLE for Switch Type "^C^C^C" to end this session MXC.CALO.Sup2T-dfc3#show platform hardware cef vpn 0 Codes: decap - Decapsulation, + - Push Label Index Prefix Adjacency 32 0.0.0.0/32 receive 33 255.255.255.255/32 receive 34 10.1.85.254/32 glean 35 10.1.85.5/32 receive 36 10.1.86.5/32 receive [snip...] MXC.CALO.Sup2T-dfc3#show platform hardware cef vpn 0 lookup 1.1.1.1 Codes: decap - Decapsulation, + - Push Label Index Prefix Adjacency 262 1.1.1.1/32 Vl2 ,0c11.678b.f6f7

De CEF-ingang is daar, het werd geprogrammeerd als resultaat van onze statische opname geprogrammeerd in IOS-software via commando ip route 1.1.1.1 255.255.255.255 10.1.2.1.

U kunt ook verifiëren dat deze ingang treffers krijgt en het verkeer door wordt gestuurd met deze ingang via opdrachten show platform hardware cef 1.1.1.1 detail die een nabijheidsingang teruggeeft:

MXC.CALO.Sup2T-dfc3#show platform hardware cef 1.1.1.1 detail Codes: M - mask entry, V - value entry, A - adjacency index, NR- no_route bit LS - load sharing count, RI - router_ip bit, DF: default bit CP - copy_to_cpu bit, AS: dest_AS_number, DGTv - dgt_valid bit DGT: dgt/others value Format:IPV4 (valid class vpn prefix) M(262 ): 1 F 2FFF 255.255.255.255 V(262 ): 1 0 0 1.1.1.1 (A:114689, LS:0, NR:0, RI:0, DF:0 CP:0 DGTv:1, DGT:0)

Tenslotte toont de nabijheidsingang hoe het pakket wordt herschreven en als het verkeer door deze nabijheidsingang wordt herschreven:

MXC.CALO.Sup2T-dfc3#show platform hardware cef adjacencies entry 114689 detail RIT fields: The entry has a Layer2 Format _________________________________________________________ |decr_ttl = YES | pipe_ttl = 0 | utos = 0 |_________________|__________________|____________________ |l2_fwd = 0 | rmac = 0 | ccc = L3_REWRITE |_________________|__________________|____________________ |rm_null_lbl = YES| rm_last_lbl = YES| pv = 0 |_________________|__________________|____________________ |add_shim_hdr= NO | rec_findex = N/A | rec_shim_op = N/A |_________________|__________________|____________________ |rec_dti_type = N/A | rec_data = N/A |____________________________________|____________________ |modify_smac = YES| modify_dmac = YES| egress_mcast = NO |____________________________________|____________________ |ip_to_mac = NO |_________________________________________________________ |dest_mac = 0c11.678b.f6f7 | src_mac = d8b1.902c.9680 |___________________________|_____________________________ | Statistics: Packets = 642 Bytes = 75756 <<<<

De dest_mac en src_mac zijn de waarden van zeer belangrijk, die de nieuwe L2 headers aangeven die voor dit pakje geschreven zijn. Doeladres MAC-adres 0c11.678b.f6f7 is 10.1.2.1 dat is 3850 (Next hoping to reach 1.1.1.1):

MXC.CALO.Sup2T#show ip arp 10.1.2.1 Protocol Address Age (min) Hardware Addr Type Interface Internet 10.1.2.1 30 0c11.678b.f6f7 ARPA Vlan2

Het veld Statistieken laat ook zien dat verkeer deze nabijheidsingang bereikt en L2-headers worden dienovereenkomstig herschreven.

CEF-vermeldingen verwijderen

Verwijderen van CEF-vermeldingen kan ons helpen elke vermelding te verwijderen die verkeerd geprogrammeerd kan worden (bijvoorbeeld naar een verkeerde nabijheidsvermelding) of zelfs voor opleidingsdoeleinden. Het verstrekt ook een manier om een routingpad aan te passen.

Om een CEF-ingang te wissen moet je begrijpen dat CEF-ingangen opeenvolgend geprogrammeerd zijn en een Hardware Index toegewezen hebben, bijvoorbeeld:

MXC.CALO.Sup2T-dFC3#show platform hardware-kok vpn 0

Codes: decap - Decapsulation , + - Push Label

MXC.CALO.Sup2T-dfc3#show platform hardware cef vpn 0

...

Index Prefix Adjacency 259 10.1.2.255/32 receive 260 10.1.1.1/32 Vl1 ,a0ec.f930.3f40 261 10.1.2.1/32 Vl2 ,0c11.678b.f6f7 262 1.1.1.1/32 Vl2 ,0c11.678b.f6f7 <<<< Our CEF entry of interest has a HW index of 262.

...

Deze Hardware Index is het belangrijkste element om een CEF ingang te wissen aangezien het als referentie gebruikt wordt. Om er echter verandering in te kunnen brengen, moet deze naar een softwarehandle worden geconverteerd. U kunt dit bereiken met de opdracht test platform hardware cef index-conv hw_to_sw [hw index]

MXC.CALO.Sup2T-dfc3#test platform hardware cef index-conv hw_to_sw 262 hw index: 262 ----> sw handle: 101

Nu u de software handle kent, kunt u doorgaan met het wissen van de CEF-ingang met de opdracht-testplatform hardware cef v4-Delete [sw handle] masker [maskerlengte] vpn [dec]

MXC.CALO.s2TVSS-sw2-dfc3#test platform hardware cef v4-delete 101 mask 32 vpn 0 test_ipv4_delete: done.

Opmerking: De waarde van het masker is 32 aangezien dit een host-specifieke route is (1.1.1.1/32)

Nu wordt onze CEF-vermelding verwijderd:

MXC.CALO.Sup2T-dfc3#show platform hard cef vpn 0 1.1.1.1 Codes: decap - Decapsulation, + - Push Label Index Prefix Adjacency MXC.CALO.Sup2T-dfc3#show platform hard cef vpn 0 [snip...] 259 10.1.2.255/32 receive 260 10.1.1.1/32 Vl1 ,a0ec.f930.3f40 261 10.1.2.1/32 Vl2 ,0c11.678b.f6f7 288 224.0.0.0/24 receive <<<<<<< Index 262 no longer exists in the CEF entries. 289 10.1.85.0/24 glean

Merk op dat de hardware van het testplatform cef vpn 0 opdracht werd uitgevoerd onder de DFC-prompt. Op deze manier werd de CEF-ingang van de CEF-tabel van de DFC verwijderd en NIET van de toezichthouder, moet je heel voorzichtig zijn met de verzendende motor waarvan de items zijn verwijderd.

Een verandering in het verkeer heeft het risico dat er geen zicht is (in het geval van een laboratoriumtest), kan dit te wijten zijn aan een andere CEF-ingang. Overweeg altijd om het exacte te evenaren (langste masker). In dit lab klopt het:

MXC.CALO.Sup2T-dfc3#show plat hard cef vpn 0 lookup 1.1.1.1 Codes: decap - Decapsulation, + - Push Label Index Prefix Adjacency 262048 0.0.0.0/0 glean

Wat heeft deze vermelding eigenlijk te maken met het pakje?

MXC.CALO.Sup2T-dfc3#show platform hardware cef adjacencies entry 262048

RIT fields: The entry has a Recirc. Format _________________________________________________________ |decr_ttl=NO | l2_fwd=NO | ccc = 6 | add_shim_hdr = YES |_____________|____________|_________|____________________ |rc_fidx=0 | rc_shimop=1 | rc_dti_type=4 | rc_data = 0x10B |____________|_____________|_______________|______________ Statistics: Packets = 2163 Bytes = 255234

Taken from a CPU packet capture using Catlayst 6500 NETDR tool. For NETDR capture tool details refer to: Catalyst 6500 Series Switches Netdr Tool for CPU-Bound Packet Captures ------- dump of incoming inband packet ------- l2idb Po1, l3idb Vl1, routine inband_process_rx_packet, timestamp 01:00:17.841 dbus info: src_vlan 0x1(1), src_indx 0xB40(2880), len 0x82(130) bpdu 0, index_dir 0, flood 0, dont_lrn 0, dest_indx 0x5FA4(24484), CoS 0 cap1 0, cap2 0 78020800 00018400 0B400100 82000000 1E000464 2E000004 00000010 5FA45BDD destmac D8.B1.90.2C.96.80, srcmac A0.EC.F9.30.3F.40, shim ethertype CCF0 earl 8 shim header IS present: version 0, control 64(0x40), lif 1(0x1), mark_enable 1, feature_index 0, group_id 0(0x0), acos 0(0x0), ttl 14, dti 4, dti_value 267(0x10B) 10000028 00038080 010B ethertype 0800 protocol ip: version 0x04, hlen 0x05, tos 0x00, totlen 100, identifier 51573 df 0, mf 0, fo 0, ttl 255, src 10.1.1.1, dst 1.1.1.1 icmp type 8, code 0 ------- dump of outgoing inband packet ------- l2idb NULL, l3idb Vl2, routine etsec_tx_pak, timestamp 01:03:56.989 dbus info: src_vlan 0x2(2), src_indx 0x380(896), len 0x82(130) bpdu 0, index_dir 0, flood 0, dont_lrn 0, dest_indx 0x0(0), CoS 0 cap1 0, cap2 0 00020000 0002A800 03800000 82000000 00000000 00000000 00000000 00000000 destmac 0C.11.67.8B.F6.F7, srcmac D8.B1.90.2C.96.80, shim ethertype CCF0 earl 8 shim header IS present: version 0, control 0(0x0), lif 16391(0x4007), mark_enable 0, feature_index 0, group_id 0(0x0), acos 0(0x0), ttl 15, dti 0, dti_value 540674(0x84002) 000800E0 0003C008 4002 ethertype 0800 protocol ip: version 0x04, hlen 0x05, tos 0x00, totlen 100, identifier 50407 df 0, mf 0, fo 0, ttl 254, src 10.1.1.1, dst 1.1.1.1 icmp type 8, code 0

Nu, al het verkeer met bestemming van 1.1.1.1 die door lijnkaart 3 wordt ingedrukt wordt opnieuw gecirculeerd met shim-header en ingedrukt op CPU. Soms wordt, in plaats van deze CEF-vermelding, nog een 0.0.0.0/0 met droppings nabijheid gezien en doet precies hetzelfde.

Opmerking: Evalueer welke CEF-items worden verwijderd. Een gebruik van hoge CPU’s kan hierdoor worden veroorzaakt. Meestal wordt een standaardroute 0.0.0.0/0 ingesteld en wordt het verkeer doorgestuurd op basis daarvan (en veroorzaakt pakketverlies).

CEF-vermeldingen toevoegen

Wanneer een CEF-ingang wordt toegevoegd, lost deze in de meeste gevallen elke fout-programmeerkwestie op die pakketverlies, pakketvertraging of een hoog CPU-gebruik veroorzaakt. Kennis van het installeren van de CEF-ingangen in hardware biedt niet alleen de mogelijkheid om een verkeerd geprogrammeerde ingang te corrigeren, maar ook elke pakketverzending te manipuleren hercirculatie van het pakket, punt het naar een volledig andere interface of volgende hop, herschrijf een routepakje naar wens en/of laat het vallen, enz. Dit alles, zonder het opnieuw laden van de doos, verwijdert en stelt configuratie of enige klaarblijkelijke verandering in. CEF-vermelding deze kan worden toegevoegd zonder dat er ook sprake is van een configuratie . (Zoals u ook deed met de CEF entry verwijdering procedure, zoals uitgelegd in de vorige paragraaf).

Basilicum, er zijn twee situaties hier, wanneer je een geldige ARP ingang tot de volgende hop hebt, in dit geval 10.1.2.1 en wanneer je niet (om welke reden dan ook) hebt. De tweede situatie dwingt u om daadwerkelijk een geldige ARP ingang (via statische ARP) te creëren:

Stap 1. Er is een ARP-ingang in de schakelaar voor 10.1.2.1, die de volgende hop voor 1.1.1 is.

MXC.CALO.Sup2T#show ip arp 10.1.2.1 Protocol Address Age (min) Hardware Addr Type Interface Internet 10.1.2.1 2 0c11.678b.f6f7 ARPA Vlan2 MXC.CALO.Sup2T#show ip route | inc 1.1.1.1 S 1.1.1.1 [1/0] via 10.1.2.1

Een ARP-vermelding is geprogrammeerd als een host-route (/32 ) in de CEF-tabel:

MXC.CALO.Sup2T-dfc3#show plat hard cef vpn 0 look 10.1.2.1 Codes: decap - Decapsulation, + - Push Label Index Prefix Adjacency 53 10.1.2.1/32 Vl2 ,0c11.678b.f6f7 And of course, there is an index for this which again will tell us how a packet should be rewritten to reach 10.1.2.1: MXC.CALO.Sup2T-sw2-dfc3#show plat hard cef vpn 0 10.1.2.1 detail [snip...] Format:IPV4 (valid class vpn prefix) M(53 ): 1 F 2FFF 255.255.255.255 V(53 ): 1 0 0 10.1.2.1 (A:114689, LS:0, NR:0, RI:0, DF:0 CP:0 DGTv:1, DGT:0) Wait, wasn't 114689 adj entry the same used for 1.1.1.1?: MXC.CALO.Sup2T-sw2-dfc3#show plat hard cef 1.1.1.1 de [snip...] Format:IPV4 (valid class vpn prefix) M(54 ): 1 F 2FFF 255.255.255.255 V(54 ): 1 0 0 1.1.1.1 (A:114689, LS:0, NR:0, RI:0, DF:0 CP:0 DGTv:1, DGT:0)

Elk pakket met een bestemming IP-adres dat dezelfde datalink-optie heeft, moet via dezelfde interface worden doorgestuurd en opnieuw worden geschreven met dezelfde L2-headers.

Ook al lijkt dit in het begin al duidelijk, het is eigenlijk het belangrijkste element om een CEF-ingang toe te voegen, je moet het vertellen hoe een pakket herschreven moet worden met een specifieke CEF-ingang.

Stap 2. Stel nu dat er automatisch geen ARP-ingang voor dit is gemaakt, dus moet u een statische ARP-ingang maken.

Om dit te doen, moet u het MAC-adres van het apparaat kennen dat als volgende-hop voor voorvoegsel 10.1.2.1 wordt gebruikt, dus wordt het naar 0c11.678b.f6f7 verzonden. Als er al een MAC-adresingang in het showmac-adres-tabeladres 0c11.678b6f7 is opdrachtoutput die ok is, indien niet, moet u een statische MAC-ingang maken:

MXC.CALO.Sup2T(config)#mac address-table static 0c11.678b.f6f7 vlan 2 int Gi3/21 Displaying entries from DFC switch [2] linecard [3]: vlan mac address type learn age ports ----+----+---------------+-------+-----+----------+----------------------------- 2 0c11.678b.f6f7 static No - Gi3/21

Stap 3. Ten slotte moet een statische ARP-vermelding worden gecreëerd om een CEF-ingang te kunnen programmeren:

MXC.CALO.Sup2T(config)#arp 10.1.2.1 0c11.678b.f6f7 arpa <<< Static ARP configuration MXC.CALO.Sup2T#show ip arp 10.1.2.1 Protocol Address Age (min) Hardware Addr Type Interface Internet 10.1.2.1 - 0c11.678b.f6f7 ARPA <<< Now the static ARP entry is complete

// Attaching to DFC3...

MXC.CALO.Sup2T-sw2-dfc3#show plat hard cef 10.1.2.1 detail [snip...] Format:IPV4 (valid class vpn prefix) M(53 ): 1 F 2FFF 255.255.255.255 V(53 ): 1 0 0 10.1.2.1 (A:114689, LS:0, NR:0, RI:0, DF:0 CP:0 DGTv:1, DGT:0)

The ARP entry exist in CEF table for DFC3. Same Adjacency Index result as before...

Nu u begrijpt wat deze nabijheidsvermeldingen doen, kunt u eindelijk een CEF-ingang toevoegen. In de laatste sectie werd de CEF-ingang voor prefix 1.1.1.1/32 verwijderd door de opdracht van het testplatform hardware cef v4-Delete. Voeg het nu toe via het commando testplatform hardware cef v4-invoeging [prefix] [maskerlengte] vpn [vpn-nummer] nabijheid [nabijheidsindex]

Om dit te verifiëren, gebruik de commando test platform hardware cef v4-invoeging 1.1.1.1 32 vpn 0 nabijheid 114689. De ingang is toegevoegd in de DFC CEF tabel:

MXC.CALO.Sup2T-sw2-dfc3#test platform hardware cef v4-insert 1.1.1.1 32 vpn 0 adjacency 114689 test_ipv4_insert: done: sw_index = 42 MXC.CALO.Sup2T-sw2-dfc3#show plat hard cef vpn 0 1.1.1.1 Codes: decap - Decapsulation, + - Push Label Index Prefix Adjacency 54 1.1.1.1/32 Vl2 ,0c11.678b.f6f7 Ping from the 3750X to Loopback 0 is successful and HW forwarded by 6500 DFC. MXC.CALO.Sup2T-sw2-dfc3#show platform hard cef adj entry 114689 Index: 114689 -- Valid entry (valid = 1) -- RIT fields: The entry has a Layer2 Format _________________________________________________________ |decr_ttl=YES | l2_fwd=NO | ccc = 4 | add_shim_hdr = NO |_____________|____________|_________|____________________ Statistics: Packets = 684 Bytes = 80712

// Logs in 3850

CALO.MXC.385024XU#show logging [snip...] *Jan 23 05:59:56.911: ICMP: echo reply sent, src 1.1.1.1, dst 10.1.1.1, topology BASE, dscp 0 topoid 0 *Jan 23 05:59:57.378: ICMP: echo reply sent, src 1.1.1.1, dst 10.1.1.1, topology BASE, dscp 0 topoid 0 *Jan 23 05:59:57.390: ICMP: echo reply sent, src 1.1.1.1, dst 10.1.1.1, topology BASE, dscp 0 topoid 0

Vermeldingen voor VRF-routingtabellen toevoegen en verwijderen

Gedurende de configuratie die is gemaakt uit alle voorgaande stappen, is de vpn 0 string in de opdrachten van het platform hardware cef afgedwongen. Zelfs al lijkt het volledig onnodig omdat de opdracht standaard de items voor de algemene routingtabel of vpn 0 retourneert, dit werd expres uitgevoerd om Houd er altijd rekening mee dat items worden toegevoegd of verwijderd uit specifieke routingtabelinstanties (VRF’s), door het document dat u hebt toegevoegd en CEF-ingang 1.1.1.1/32 hebt verwijderd. Bepaalde prefixes zullen echter waarschijnlijk in verschillende VRF’s bestaan (i. e. 10.x.x.x) en een CEF-ingang voor een verkeerde VRF verwijderen, toevoegen of wijzigen kan een negatieve impact hebben.

Verwijdert een CEF-ingang met prefix 1.1.1.1/32 voor VRF TEST_VRF. Voor een gedetailleerde beschrijving van de CEF-posten, raadpleegt u het gedeelte Toegang tot CEF-gegevens van dit document toevoegen.

Om de VRF toe te voegen, verander SVIs in 6500 switch naar de voorgestelde VRF met doorsturen van commando ip [VRF-NAAM] en voeg uiteindelijk dezelfde statische route in onze tabel TEST_VRF toe:

MXC.CALO.Sup2T(config)#ip vrf TEST_VRF MXC.CALO.Sup2T(config-vrf)#int vlan 1 MXC.CALO.Sup2T(config-if)#ip vrf forwarding TEST_VRF % Interface Vlan1 IPv4 disabled and address(es) removed due to enabling VRF TEST_VRF MXC.CALO.Sup2T(config-if)#ip add 10.1.1.10 255.255.255.0 MXC.CALO.Sup2T(config-if)#int vlan 2 MXC.CALO.Sup2T(config-if)#ip vrf forwarding TEST_VRF % Interface Vlan2 IPv4 disabled and address(es) removed due to enabling VRF TEST_VRF MXC.CALO.Sup2T(config-if)#ip add 10.1.2.10 255.255.255.0 MXC.CALO.Sup2T(config)#ip route vrf TEST_VRF 1.1.1.1 255.255.255.255 10.1.2.1

MXC.CALO.Sup2T#show ip vrf

Name Default RD Interfaces

TEST_VRF <not set> Vl1

Vl2

Ook de VRF's worden opeenvolgend geprogrammeerd. Dit was het eerste VRF in de switch (er was eerder geen andere VRF ingesteld), dus het VPN-nummer voor deze VRF-instantie moet 1 zijn. Start de opdracht show platform hardware cef vpn 1 om te controleren of dit waar is:

MXC.CALO.Sup2T-sw2-dfc3#show plat hard cef vpn 1 Codes: decap - Decapsulation, + - Push Label Index Prefix Adjacency 34 10.1.1.10/32 receive 35 10.1.1.0/32 receive 36 10.1.1.255/32 receive 38 10.1.2.10/32 receive 43 10.1.2.0/32 receive 44 10.1.2.255/32 receive 53 10.1.2.1/32 Vl2 ,0c11.678b.f6f7 54 1.1.1.1/32 Vl2 ,0c11.678b.f6f7 [snip...] However, usually, switches have hundred or thousands of VRFs and just count them in the 'show ip vrf' command output would be quite difficult. In order to know which VPN number is assigned to a VRF we will run the command "show platform hardware cef vrf [VRF name] [prefix] detail", it will return the actual vpn number for that VRF: Format:IPV4 (valid class vpn prefix) M(54 ): 1 F 2FFF 255.255.255.255 V(54 ): 1 0 1 1.1.1.1 <<<<<<<<<<< The number in red determines the VPN this prefix belongs to. (A:114689, LS:0, NR:0, RI:0, DF:0 CP:0 DGTv:1, DGT:0)

Het is belangrijk om het eigenlijke VPN nummer en de software index voor dit artikel te weten, zodat u het kunt verwijderen of het van/aan deze VRF-instantie toevoegen:

MXC.CALO.Sup2T-sw2-dfc3#test platform hardware cef index-conv hw_to_sw 54 hw index: 54 ----> sw handle: 42 MXC.CALO.Sup2T-sw2-dfc3#test platform hardware cef v4-delete 42 mask 32 vpn 1 test_ipv4_delete: done. Result: MXC.CALO.Sup2T-sw2-dfc3#show platform hardware cef vpn 1 lookup 1.1.1.1 Codes: decap - Decapsulation, + - Push Label Index Prefix Adjacency 262049 0.0.0.0/0 drop Traffic is now getting punted, and the effects are seen in the 3750X pings to 1.1.1.1: MXC.CALO.3750X#ping 1.1.1.1 repe 5000000 Sending 5000000, 100-byte ICMP Echos to 1.1.1.1, timeout is 2 seconds: !!!!!!!!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!.!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!.!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!! [snip...]

// Packet loss

Bedenk dat in een productienetwerk, pakketverlies en haktig audio of slechte video ervaren wordt door deze CEF ingangen voorwaarde. Het wordt daarom aanbevolen deze tests in een onderhoudsvenster uit te voeren.

Bijgedragen door Cisco-engineers

- Carlos Villagran TrejoCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback