PfRv3 configureren voor externe interfacedetectie

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe PfRv3 (Performance Routing) de externe interfaces voor gedefinieerde locaties ontdekt. Dit proces varieert in PfRv2 waar de externe interfaces op een bepaalde locatie handmatig zijn ingesteld op de Master Controller-router (MC) op de respectievelijke website. In PfRv3 is handmatige configuratie niet vereist voor een van de ondersteunde siterouters, aangezien deze automatisch worden ontdekt via Smart Probes.

Smart Probes zijn UDP-tests die worden verzonden door Hub Master Controller (MC), bestemd voor Master Router als gedeelde locatie. Ze worden niet verward met IP SLA sondes. Smart-sondes gebruiken 18000 als bronpoort en 19000 als bestemmingshaven.

Voorwaarden

Vereisten

Cisco raadt u aan basiskennis van Performance Routing versie 3 (PfRv3) te hebben.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Achtergrondinformatie

Een van de belangrijkste toepassingen van PfR is WAN-taakverdeling en om deze PfR te bereiken, moet u alle beschikbare externe links (WAN) identificeren. In PfRv2 worden de WAN-koppelingen van een site handmatig gedefinieerd op de Master Controller router van een site. Deze benadering werkt prima als er maar weinig locaties te configureren zijn, maar de complexiteit neemt toe naarmate het aantal te bewaken sites toeneemt, omdat deze configuratie dan op elke site moet worden uitgevoerd. Zelfs het beheren van elke configuratie van de site in de tijd wordt moeilijk.

Een van de functies die zijn geïntroduceerd, om deze uitdaging aan te pakken, is de mogelijkheid om dit ontdekkingsproces te automatiseren in de volgende generatie van het PfR. In PfRv3 wordt deze automatisering uitgevoerd met de hulp van Smart Probes die de interfaces op alle gesproken sites automatisch detecteert.

Er zijn vier verschillende rollen die een apparaat in PfRv3 configuratie kan spelen:

- Hub-master-controller — De master-controller op de hub-site, die ofwel een datacentrum of een hoofdkwartier kan zijn. Al het beleid is ingesteld op de hub-master controller. Het treedt op als meestercontroller voor de site en neemt een optimalisatiebesluit.

- Hub-grens router — De grenscontroller op de hub-site. PfRv3 wordt geactiveerd op de WAN-interfaces van de routers. U kunt meerdere WAN-interfaces op hetzelfde apparaat configureren. Je kan meerdere hub border-apparaten hebben. Op de router van het centrum-grens moet PfRv3 met het adres van de lokale hub-master controller, de padnamen en pad-ID van de externe interfaces worden geconfigureerd. U kunt de globale routingtabel (standaard VRF) gebruiken of specifieke VRFs voor de routers definiëren.

-

Branch-master-controller — De bijtakenmeester-controller is de master-controller op de locatie. Er is geen beleidsconfiguratie op dit apparaat. Het ontvangt beleid van de centrale controleur. Dit apparaat fungeert als master controller voor de filiaallocatie en neemt optimalisatiebeslissingen.

-

Vestigingsgrensrouter — Het grensapparaat op de terrein-site. Er is geen andere configuratie dan het inschakelen van PfRv3-grensbeheercontroller op het apparaat. De WAN-interface die op het apparaat eindigt, wordt automatisch gedetecteerd.

Configureren

Netwerkdiagram

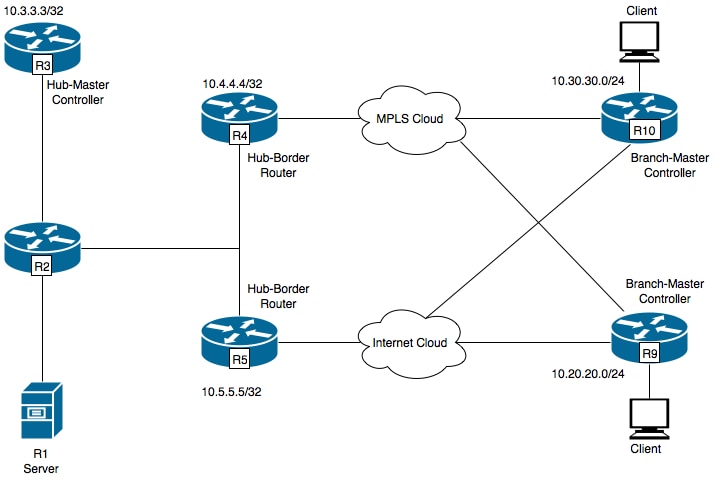

In dit document wordt de volgende afbeelding als een voorbeeldweergave gebruikt voor de rest van het document.

Apparaten in het schema:

R1-server, verkeer initiëren.

R3-Hub-Master Controller.

R4-Hub-Grens router.

R5-Hub-Grens router.

R9-Branch-Master controller voor Spoellocatie

R1000-X Branch-Master Controller voor locatie van spraak

R9 heeft twee DMVPN-tunnels, d.w.z. Tunnel 100 en Tunnel 200. Tunnel 100 eindigt op R4 en Tunnel 200 op R5.

Configuraties

R3: HUB Master Controller-configuratie

domain one

vrf default

master hub

source-interface Loopback0

load-balance

class test1 sequence 1

class TEST sequence 10

match dscp ef policy custom

priority 1 one-way-delay threshold 25

path-preference INET1 fallback INET2

R4: Configuratie van hubrouter

vrf default

border

source-interface Loopback0

master 10.3.3.3

R4#sh run int tu 100

Building configuration...

Current configuration : 542 bytes

!

interface Tunnel100

description -- TO BORDER ROUTERS --

bandwidth 1000

ip address 10.0.100.84 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map multicast dynamic

ip nhrp network-id 1

ip nhrp holdtime 600

ip tcp adjust-mss 1360

load-interval 30

delay 5100

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 100

tunnel vrf INET1

tunnel protection ipsec profile DMVPN-PROFILE1

domain one path INET1 -----> INET1 is the name defined for the external interface.

R5: Configuratie van hubrouter

vrf default

border

source-interface Loopback0

master 10.3.3.3

R5#sh run int tu 200

Building configuration...

Current configuration : 542 bytes

!

interface Tunnel200

description -- TO BORDER ROUTERS --

bandwidth 1000

ip address 10.0.200.85 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map multicast dynamic

ip nhrp network-id 2

ip nhrp holdtime 600

ip tcp adjust-mss 1360

load-interval 30

delay 5100

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 200

tunnel vrf INET2

tunnel protection ipsec profile DMVPN-PROFILE2

domain one path INET2 -----> INET2 is the name defined for the external interface.

R9: Configuratie van Spoke Master Controller

domain one

vrf default

border

source-interface Loopback0

master local

master branch

source-interface Loopback0

hub 10.3.3.3

R9#show run int tun100

Building configuration...

Current configuration : 548 bytes

!

interface Tunnel100

bandwidth 400

ip address 10.0.100.10 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map 10.0.100.84 10.4.81.4

ip nhrp map multicast 10.4.81.4

ip nhrp network-id 1

ip nhrp holdtime 600

ip nhrp nhs 10.0.100.84

ip nhrp registration timeout 60

ip tcp adjust-mss 1360

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 100

tunnel vrf INET1

tunnel protection ipsec profile DMVPN-PROFILE1

end

R9#show run int tun200

Building configuration...

Current configuration : 588 bytes

!

interface Tunnel200

bandwidth 400

ip address 10.0.200.10 255.255.255.0

no ip redirects

ip mtu 1400

ip flow monitor MONITOR-STATS input

ip flow monitor MONITOR-STATS output

ip nhrp authentication cisco

ip nhrp map 10.0.200.85 10.5.82.5

ip nhrp map multicast 10.5.82.5

ip nhrp network-id 2

ip nhrp holdtime 600

ip nhrp nhs 10.0.200.85

ip nhrp nhs cluster 0 max-connections 2

ip nhrp registration no-unique

ip tcp adjust-mss 1360

tunnel source Ethernet0/2

tunnel mode gre multipoint

tunnel key 200

tunnel vrf INET2

tunnel protection ipsec profile DMVPN-PROFILE2

end

Opmerking: Op een R9-site is er geen expliciete configuratie vereist om externe interfaces te identificeren aangezien ze automatisch zullen worden ontdekt van de router van de Hub Master Controller met behulp van slimme speldenprikken zoals eerder besproken.

Verifiëren

Hieronder wordt de status van de PfR op de Hub Master Controller weergegeven:

R3#show domain one master status

*** Domain MC Status ***

Master VRF: Global

Instance Type: Hub

Instance id: 0

Operational status: Up

Configured status: Up

Loopback IP Address: 10.3.3.3

Load Balancing:

Admin Status: Disabled

Operational Status: Down

Enterprise top level prefixes configured: 0

Route Control: Enabled

Mitigation mode Aggressive: Disabled

Policy threshold variance: 20

Minimum Mask Length: 28

Sampling: off

Borders:

IP address: 10.4.4.4

Connection status: CONNECTED (Last Updated 00:20:50 ago )

Interfaces configured:

Name: Tunnel100 | type: external | Service Provider: INET1 | Status: UP

Number of default Channels: 0

Tunnel if: Tunnel0

IP address: 10.5.5.5

Connection status: CONNECTED (Last Updated 00:20:50 ago )

Interfaces configured:

Name: Tunnel200 | type: external | Service Provider: INET2 | Status: UP

Number of default Channels: 0

Tunnel if: Tunnel0

Opmerking: Bovenstaande output laat zien dat Tunnel100 op Border R4 toont dat Externe interface INET1 is en op Border R5 (10.5.5.5) Externe interface Tunnel200 zoals aangeduid als INET2.

Na opdracht op de R9 toont de interfaces die automatisch zijn ontdekt.

R9#show domain one master status

*** Domain MC Status ***

Master VRF: Global

Instance Type: Branch

Instance id: 0

Operational status: Up

Configured status: Up

Loopback IP Address: 10.9.9.9

Load Balancing:

Operational Status: Down

Route Control: Enabled

Mitigation mode Aggressive: Disabled

Policy threshold variance: 20

Minimum Mask Length: 28

Sampling: off

Minimum Requirement: Met

Borders:

IP address: 10.9.9.9

Connection status: CONNECTED (Last Updated 00:25:58 ago )

Interfaces configured:

Name: Tunnel200 | type: external | Service Provider: INET2 | Status: UP

Number of default Channels: 0

Name: Tunnel100 | type: external | Service Provider: INET1 | Status: UP

Number of default Channels: 0

Tunnel if: Tunnel0

Opmerking: Bovenstaande output laat zien dat Tunnel 200 en Tunnel 100 op R9 ( 10.9.9.9 ) als externe interfaces zijn ontdekt als respectievelijk INET1 en INET2.

Deze interfaces zijn ontdekt met behulp van slimme sondes. NetFlow werd geconfigureerd om de bron- en doelpoorten voor deze spelden te tonen.

R9#show flow monitor MONITOR-STATS cache format table

Cache type: Normal

Cache size: 4096

Current entries: 5

High Watermark: 5

Flows added: 5

Flows aged: 0

- Active timeout ( 60 secs) 0

- Inactive timeout ( 60 secs) 0

- Event aged 0

- Watermark aged 0

- Emergency aged 0

IPV4 SRC ADDR IPV4 DST ADDR TRNS SRC PORT TRNS DST PORT INTF INPUT FLOW DIRN IP DSCP IP PROT

=============== =============== ============= ============= ==================== ========= ======= =======

10.3.3.3 10.9.9.9 18000 19000 Tu100 Input 0x00 17

10.3.3.3 10.9.9.9 18000 19000 Tu200 Input 0x00 17

Als er geen verkeer is, wordt de externe interface ontdekt op kanaal geassocieerd met dscp 0. Er worden standaardkanalen aangemaakt van hub to Branch-site, ook al is er mogelijk geen verkeer. Dit is om de interface-ontdekking op Branch te helpen. De interface kan echter ook worden ontdekt op een niet-standaard kanaal. Hieronder toont de uitvoer aan dat kanaal 17 en kanaal 16 automatisch voor dscp waarde 0 wordt gecreëerd, omdat er geen actief verkeer is vanaf nu, zodat het ontdekkingspakket op dscp 0 wordt verzonden.

R9#show domain one master channels dscp 0

Legend: * (Value obtained from Network delay:)

Channel Id: 17 Dst Site-Id: 10.3.3.3 Link Name: INET2 DSCP: default [0] TCs: 0

Channel Created: 05:08:04 ago

Provisional State: Discovered and open

Operational state: Available

Interface Id: 12

Estimated Channel Egress Bandwidth: 0 Kbps

Immitigable Events Summary:

Total Performance Count: 0, Total BW Count: 0

TCA Statitics:

Received:0 ; Processed:0 ; Unreach_rcvd:0

Channel Id: 16 Dst Site-Id: 10.3.3.3 Link Name: INET1 DSCP: default [0] TCs: 0

Channel Created: 05:08:34 ago

Provisional State: Discovered and open

Operational state: Available

Interface Id: 11

Estimated Channel Egress Bandwidth: 0 Kbps

Immitigable Events Summary:

Total Performance Count: 0, Total BW Count: 0

TCA Statitics:

Received:1 ; Processed:0 ; Unreach_rcvd:1

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

14-Dec-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback