Het PPPvRV2-verkeerscontrolemechanisme configureren met statische route- en beleidsgebaseerde routing

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe PfRv2 (Performance Routing) verkeer beheerst op basis van een PfRv2-beleidsbesluit. Dit document behandelt het gebruik van statische routes en op beleid gebaseerde routing in PfRv2.

Voorwaarden

Vereisten

Cisco raadt u aan basiskennis van Performance Routing (PfR) te hebben.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configureren

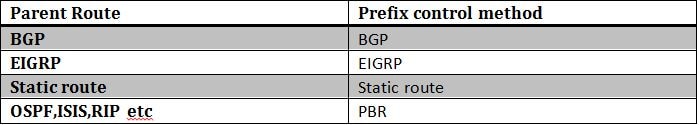

PfRv2 stelt een netwerkbeheerder in staat om beleid te vormen en dienovereenkomstig het verkeer te leiden zoals per PfRv2 beleidsresultaat. Er zijn verschillende modi waarin PfRv2 het verkeer regelt en het is afhankelijk van het protocol waarin de ouderroute voor het prefix wordt geleerd. PfRv2 is in staat om de routinginformatiebasis (RIB) te wijzigen door routeringsprotocollen te manipuleren, statische routes te injecteren of via dynamische beleidsgebaseerde routing.

- Als de ouderroute via BGP wordt geleerd, kan PfRv2 routes dynamisch manipuleren door gebruik van eigenschappen zoals lokale voorkeur.

- Als de ouderroute via DHCP wordt geleerd, kan PfRv2 een nieuwe route in de topologietabel van DHCP injecteren.

- Als de ouderroute via een statische route wordt geleerd, injecteert PfR2 een specifiekere (betere) route op PfR geselecteerde grensrouter (BR).

- Als de ouderroute via geen van de drie bovengenoemde mechanismen wordt geleerd, gebruikt PfRv2 op beleid gebaseerde routing (PBR) om verkeer via geselecteerde BR te duwen.

Dit artikel bespreekt PfRv2 met behulp van statische routes (wanneer de ouderroute via statische route is) en PBR (wanneer de ouderroute in RIB via RIP, OSPF, ISIS enz.) is om verkeer te controleren.

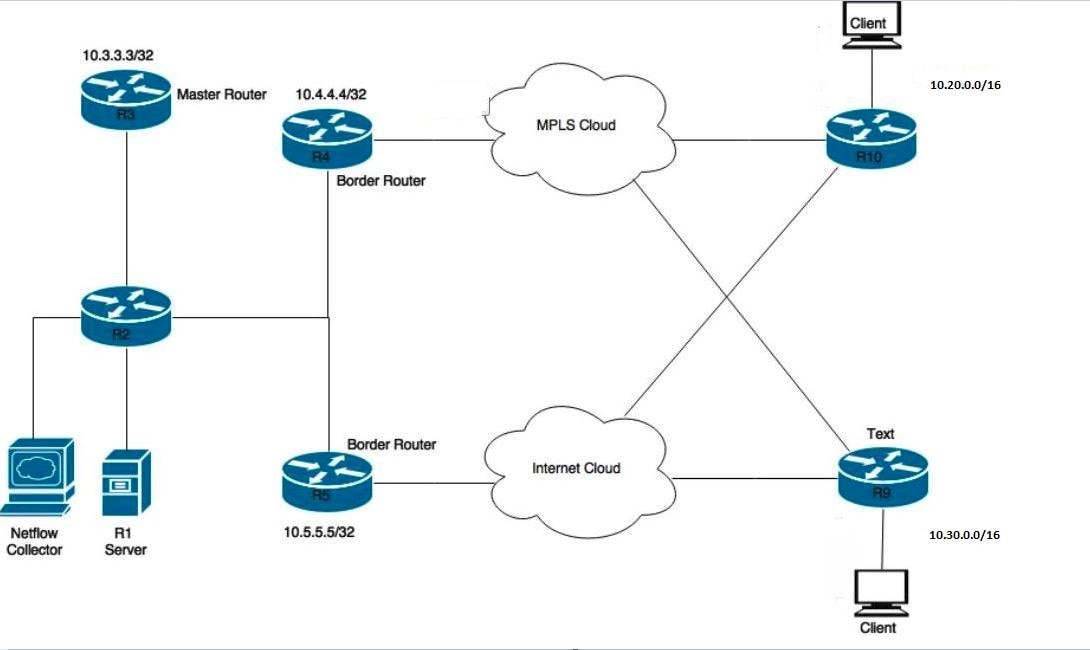

Netwerkdiagram

In dit document wordt de volgende afbeelding als een voorbeeldweergave gebruikt voor de rest van het document.

Apparaten in het schema:

R1-server, verkeer initiëren.

R3-PfR hoofdrouter.

R4 & R5-PfR grensrouter

Clients die zijn aangesloten op R9 & R10 zijn apparaten die het verkeer van de R1 server ontvangen.

Configuraties

In deze scène zullen twee leerlijsten worden gevormd, één voor toepassing (APPLICATION-LEARN-LIST) en gegevens (DATA-LEARN-LIST) verkeer. Dit scenario gebruikt een prefix lijst om verkeer te definiëren. Een toegangslijst kan ook worden gebruikt om type verkeer zoals TCP, UDP, ICMP enz. aan te passen. DSCP en TOS kunnen ook worden gebruikt om uw verkeer te definiëren.

key chain pfr

key 0

key-string cisco

pfr master

policy-rules PFR

!

border 10.4.4.4 key-chain pfr

interface Tunnel0 internal

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Tunnel0 internal

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

!

learn

traffic-class filter access-list DENY-ALL

list seq 10 refname APPLICATION-LEARN-LIST //Learn-list for application traffic

traffic-class prefix-list APPLICATION

throughput

list seq 20 refname DATA-LEARN-LIST //Learn-list for data traffic

traffic-class prefix-list DATA

throughput

!

!

pfr-map PFR 10

match pfr learn list APPLICATION-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set active-probe echo 10.20.21.1

set probe frequency 5

set link-group MPLS fallback INET

!

pfr-map PFR 20

match pfr learn list DATA-LEARN-LIST

set periodic 90

set delay threshold 25

set mode monitor active

set resolve delay priority 1 variance 10

set active-probe echo 10.30.31.1

set probe frequency 5

set link-group INET fallback MPLS

ip prefix-list DATA

seq 5 permit 10.30.0.0/24

ip prefix-list APPLICATION

seq 5 permit 10.20.0.0/24

Verifiëren

Case 1:De ouderroute wordt geleerd via een statische route op grensrouters

In dit scenario stroomt het verkeer naar bestemmingen van 10.20.20.1 en 10.30.30.1. Hieronder zie je hoe de ouderroute er op R4 en R5 uitziet.

R4#show ip route

--output suppressed--

S 10.20.0.0/16 [1/0] via 10.0.68.8

S 10.30.0.0/16 [1/0] via 10.0.68.8

R5#show ip route

--output suppressed--

S 10.20.0.0/16 [1/0] via 10.0.57.7

S 10.30.0.0/16 [1/0] via 10.0.57.7

Wanneer verkeersstromen, leert PfRv2 verkeersvoorvoegsels en valt het verkeer in de INPOLITIEstatus zoals hieronder in de output wordt getoond.

R3#show pfr master traffic-class

OER Prefix Statistics:

--output suppressed--

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY 31 10.4.4.4 Et1/0 STATIC

N N N N N N N N

1 2 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 30 10.5.5.5 Et1/0 STATIC

N N N N N N N N

4 2 0 0 N N N N

Zoals hieronder te zien is, heeft de R4-router (10.4.4.4) een specifiekere route 10.20.20.0/24 ingespoten. Deze auto-gegenereerde route wordt automatisch gelabeld met een tagwaarde van 5000. Deze specifiekere betere route maakt R4 als betere BR voor verkeer dat vertrekt voor 10.20.20.0/24.

R4#show pfr border routes static

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

CE 10.20.20.0/24 10.20.0.0/16 5000

XN 10.30.30.0/24

R4#show ip route 10.20.20.0 255.255.255.0

Routing entry for 10.20.20.0/24

Known via "static", distance 1, metric 0

Tag 5000

Redistributing via ospf 100

Routing Descriptor Blocks:

* 10.0.46.6, via Ethernet1/0

Route metric is 0, traffic share count is 1

Route tag 5000

Ook op R5 kunnen vergelijkbare gedragingen worden waargenomen en wordt een specifiekere route van 10.30.30.0/24 ingespoten, met een tag van 5000. Dit maakt R5 een geschikte kandidaat om verkeer voor 10.30.30.0/24 te leiden. Dit is hoe PfRv2 liever verkeer wordt routeerd zoals hierboven in "show pfr master traffic-class" wordt getoond.

R5#show pfr border routes static

Flags: C - Controlled by oer, X - Path is excluded from control,

E - The control is exact, N - The control is non-exact

Flags Network Parent Tag

XN 10.20.20.0/24

CE 10.30.30.0/24 10.30.0.0/16 5000

R5#show ip route 10.30.30.0 255.255.255.0

Routing entry for 10.30.30.0/24

Known via "static", distance 1, metric 0

Tag 5000

Redistributing via ospf 100

Routing Descriptor Blocks:

* 10.0.57.7, via Ethernet1/0

Route metric is 0, traffic share count is 1

Route tag 5000

In het geval dat er meerdere grensrouters zijn (zoals in dit geval) moeten deze auto-gegenereerde statische routes handmatig worden herverdeeld in IGP zodat dit andere grensrouters kan bereiken en ze kunnen verkeer routeren op basis van de specifiekere route die door geselecteerde BR gegenereerd is.

Case 2:Parent-route wordt geleerd via OSPF

Om het even welke ouderroute die niet via BGP, Ecu of statische route wordt geleerd wordt gecontroleerd die op beleid gebaseerde routing (PBR) gebruikt. PfRv2 injecteert dynamische route-kaart en toegangslijst om verkeer te besturen. Hieronder ziet OSPF parent-route er zo uit op R4 en R5.

R4#show ip route

--output suppressed--

O E2 10.20.0.0/16 [110/20] via 10.0.46.6, 02:16:35, Ethernet1/0

O E2 10.30.0.0/16 [110/20] via 10.0.46.6, 02:16:35, Ethernet1/0

R5#show ip route

--output suppressed--

O E2 10.20.0.0/16 [110/20] via 10.0.57.7, 02:18:20, Ethernet1/0

O E2 10.30.0.0/16 [110/20] via 10.0.57.7, 02:18:20, Ethernet1/0

Wanneer PfRv2 verkeersstroom moet manipuleren via op beleid gebaseerde routing, vereist dit een direct verbonden interface tussen BR’s. Deze direct aangesloten verbinding zou een fysieke verbinding kunnen zijn of een GRE-tunnel. Deze tunnel moet handmatig worden aangemaakt en geconfigureerd als interne interface in de grensdefinitie van PfRv2.

R4

interface tunnel 0 // Defining GRE tunnel for policy routing of traffic.

ip add 10.0.45.4

tunnel source 10.0.24.4

tunnel destination 10.0.25.5

R5

interface tunnel 0

ip add 10.0.45.5

tunnel source 10.0.25.5

tunnel destination 10.0.24.4

border 10.4.4.4 key-chain pfr

interface Tunnel0 internal // Packets would be policy routed to selected BR using this Tunnel.

interface Ethernet1/0 external

interface Ethernet1/2 internal

link-group MPLS

!

border 10.5.5.5 key-chain pfr

interface Tunnel0 internal // Packets would be policy routed to selected BR using this Tunnel.

interface Ethernet1/3 internal

interface Ethernet1/0 external

link-group INET

R3#show pfr master traffic-class

OER Prefix Statistics:

--output suppressed--

DstPrefix Appl_ID Dscp Prot SrcPort DstPort SrcPrefix

Flags State Time CurrBR CurrI/F Protocol

PasSDly PasLDly PasSUn PasLUn PasSLos PasLLos EBw IBw

ActSDly ActLDly ActSUn ActLUn ActSJit ActPMOS ActSLos ActLLos

--------------------------------------------------------------------------------

10.20.20.0/24 N N N N N N

INPOLICY @8 10.4.4.4 Et1/0 RIB-PBR

N N N N N N N N

2 1 0 0 N N N N

10.30.30.0/24 N N N N N N

INPOLICY 82 10.5.5.5 Et1/0 RIB-PBR

N N N N N N N N

1 1 0 0 N N N N

Volgens PfRv2 gedefinieerd beleid, komt het uit met de beste exit router (BR) voor 10.20.20.0/24 en 10.30.30.0/24. Bijvoorbeeld in het geval dat verkeer voorbestemd voor 10.20.20.0/24 naar R5 komt (10.5.5.5) dat niet de geselecteerde BR is, wordt een dynamische routekaart en toegangslijst automatisch geïnjecteerd om het verkeer naar geselecteerd BR4 te leiden (10) 4.4.4). Packets zijn beleid dat over de tunnelinterface is routeerd die eerder werd gedefinieerd.

R5#show route-map dynamic

route-map OER_INTERNAL_RMAP, permit, sequence 0, identifier 436207617

Match clauses:

ip address (access-lists): oer#1

Set clauses:

ip next-hop 10.0.45.4

interface Tunnel0 // Tunnel is used to PBR traffic to R4.

Policy routing matches: 314076 packets, 16960104 bytes

R5#show ip access-lists dynamic

Extended IP access list oer#1

1073741823 permit ip any 10.20.20.0 0.0.0.255 (315125 matches)

2147483647 deny ip any any (314955 matches)

Bijgedragen door Cisco-engineers

- Amandeep SinghCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback