IS-IS-verificatie configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft de configuratie van de verificatie voor het routeren van protocollen om de introductie van kwaadaardige informatie in de routeringstabel te voorkomen. In dit document wordt verificatie van leesbare tekst tussen routers met Intermediate System to Intermediate System (IS-IS) voor IP beschreven.

Dit document heeft alleen betrekking op de IS-IS Clear Text Verification. Raadpleeg Beveiliging in een IS-IS-netwerk verbeteren voor meer informatie over de andere soorten IS-IS-verificatie.

Voorwaarden

Vereisten

De lezers van dit document zouden met de verrichting en de configuratie van IS-IS vertrouwd moeten zijn.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies. De configuratie in dit document is getest op Cisco 2500 Series routers, met Cisco IOS versie 12.2(24a).

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

IS-IS maakt de configuratie van een wachtwoord mogelijk voor een bepaalde link, een gebied of een domein. Routers die buren willen worden moeten hetzelfde wachtwoord ruilen voor het ingestelde verificatieniveau. Een router die niet in het bezit is van het juiste wachtwoord is niet toegestaan om deel te nemen aan de corresponderende functie (dat wil zeggen dat de router geen link kan initialiseren, lid kan zijn van een gebied of lid kan zijn van een niveau 2-domein).

Met Cisco IOS®-software kunnen drie typen IS-IS-verificatie worden geconfigureerd.

-

IS-IS verificatie - Lange tijd was dit de enige manier om verificatie voor IS-IS te configureren.

-

IS-IS HMAC-MD5-verificatie - Met deze functie wordt een HMAC-MD5-samenvatting toegevoegd aan elke IS-IS Protocol Data Unit (PDU). Het is geïntroduceerd in Cisco IOS-softwareversie 12.2(13)T en wordt alleen ondersteund op een beperkt aantal platforms.

-

Verbeterde Clear Text-verificatie - Met deze nieuwe functie kan clear text-verificatie worden geconfigureerd met behulp van nieuwe opdrachten waarmee wachtwoorden kunnen worden versleuteld wanneer de softwareconfiguratie wordt weergegeven. Het maakt ook wachtwoorden gemakkelijker te beheren en te veranderen.

N.B.: Raadpleeg Verbetering van de beveiliging in een IS-IS-netwerk voor informatie over ISIS MD-5 en Enhanced Clear Text-verificatie.

Het IS-IS-protocol, zoals gespecificeerd in RFC 1142, voorziet in de authenticatie van Hellos en Link State Packets (LSP’s) door de opname van verificatie-informatie als deel van de LSP. Deze verificatie-informatie wordt gecodeerd als een TLV-triple (Type Length Value). Het type TLV-verificatie is 10, de lengte van de TLV is variabel en de waarde van de TLV is afhankelijk van het gebruikte verificatietype. De standaardinstelling is dat de verificatie wordt uitgeschakeld.

Configureren

In deze sectie wordt besproken hoe u IS-IS duidelijke tekstverificatie kunt configureren op een link, voor een gebied en voor een domein.

Interfaceverificatie

Wanneer u IS-IS-verificatie op een interface configureert, kunt u het wachtwoord voor niveau 1, niveau 2 of beide niveaus 1/niveau 2-routing inschakelen. Als u geen niveau opgeeft, is de standaardinstelling niveau 1 en niveau 2. Afhankelijk van het niveau waarvoor de verificatie is geconfigureerd, wordt het wachtwoord meegeleverd in de bijbehorende Hello-berichten. Het niveau van IS-IS interfaceverificatie moet het type nabijheid op de interface volgen. Gebruik het bevel van de showclns buurman om het type van nabijheid te weten te komen. Voor gebied- en domeinverificatie kunt u het niveau niet instellen.

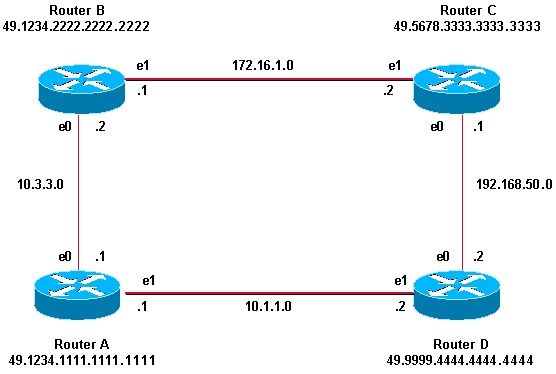

Het netwerkdiagram en de configuraties voor interfaceverificatie op router A, Ethernet 0 en router B, Ethernet 0 worden hieronder weergegeven. Router A en router B zijn beide geconfigureerd met ISIS-wachtwoord SECr3t voor zowel niveau 1 als niveau 2. Deze wachtwoorden zijn hoofdlettergevoelig.

Op Cisco-routers die met Connectionless Network Service (CLNS) IS-IS zijn geconfigureerd, is de CLNS-nabijheid tussen deze routers standaard niveau 1/niveau 2. Zo zullen router A en router B beide types van nabijheid hebben, tenzij specifiek gevormd voor Niveau 1 of Niveau 2.

| Router A | Router B |

|---|---|

interface ethernet 0 ip address 10.3.3.1 255.255.255.0 ip router isis isis password SECr3t interface ethernet1 ip address 10.1.1.1 255.255.255.0 ip router isis router isis net 49.1234.1111.1111.1111.00 |

interface ethernet 0 ip address 10.3.3.2 255.255.255.0 ip router isis isis password SECr3t interface ethernet1 ip address 172.16.1.1 255.255.255.0 ip router isis router isis net 49.1234.2222.2222.2222.00 |

Gebiedsverificatie

Het netwerkdiagram en de configuraties voor gebiedsverificatie worden hieronder weergegeven. Als gebiedsverificatie is geconfigureerd, wordt het wachtwoord in de L1 LSP’s, SNMP’s en PSNPS gedragen. Alle routers bevinden zich in hetzelfde IS-IS-gebied, 49.1234, en ze zijn allemaal geconfigureerd met het gebiedswachtwoord "TGHter".

| Router A | Router B |

|---|---|

interface ethernet 0 ip address 10.3.3.1 255.255.255.0 ip router isis interface ethernet1 ip address 10.1.1.1 255.255.255.0 ip router isis router isis net 49.1234.1111.1111.1111.00 area-password tiGHter |

interface ethernet 0 ip address 10.3.3.2 255.255.255.0 ip router isis interface ethernet1 ip address 172.16.1.1 255.255.255.0 ip router isis router isis net 49.1234.2222.2222.2222.00 area-password tiGHter |

| Router C | Router D |

|---|---|

interface ethernet1 ip address 172.16.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.1 255.255.255.0 ip router isis router isis net 49.1234.3333.3333.3333.00 area-password tiGHter |

interface ethernet1 ip address 10.1.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.2 255.255.255.0 ip router isis router isis net 49.1234.4444.4444.4444.00 area-password tiGHter |

Domeinverificatie

Het netwerkdiagram en de configuraties voor domeinverificatie worden hieronder weergegeven. Router A en router B bevinden zich in IS-IS-gebied 49.1234; router C bevindt zich in IS-IS-gebied 49.5678; en router D is in gebied 49.999. Alle routers hebben hetzelfde IS-IS-domein (49) en zijn geconfigureerd met het domeinwachtwoord "Security."

| Router A | Router B |

|---|---|

interface ethernet 0 ip address 10.3.3.1 255.255.255.0 ip router isis interface ethernet1 ip address 10.1.1.1 255.255.255.0 ip router isis router isis net 49.1234.1111.1111.1111.00 domain-password seCurity |

interface ethernet 0 ip address 10.3.3.2 255.255.255.0 ip router isis interface ethernet1 ip address 172.16.1.1 255.255.255.0 ip router isis router isis net 49.1234.2222.2222.2222.00 domain-password seCurity |

| Router C | Router D |

|---|---|

interface ethernet1 ip address 172.16.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.1 255.255.255.0 ip router isis router isis net 49.5678.3333.3333.3333.00 domain-password seCurity |

interface ethernet1 ip address 10.1.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.2 255.255.255.0 ip router isis router isis net 49.9999.4444.4444.4444.00 domain-password seCurity |

Domain-, Area- en interfaceverificatie combineren

De topologie en de gedeeltelijke configuraties in deze sectie illustreren een combinatie van domein, gebied, en interfaceverificatie. Router A en router B bevinden zich in hetzelfde gebied en worden geconfigureerd met het gebiedswachtwoord "TGHter." Router C en router D behoren tot twee verschillende gebieden dan router A en router B. Alle routers hebben hetzelfde domein en delen het wachtwoord op domeinniveau "security". Router B en router C hebben een interfaceconfiguratie voor de Ethernet-verbinding tussen hen. De router C en router D vormen slechts L2 nabijheid met hun buren en het vormen van gebiedswachtwoord wordt niet vereist.

| Router A | Router B |

|---|---|

interface ethernet 0 ip address 10.3.3.1 255.255.255.0 ip router isis interface ethernet1 ip address 10.1.1.1 255.255.255.0 ip router isis router isis net 49.1234.1111.1111.1111.00 domain-password seCurity area-password tiGHter |

interface ethernet 0 ip address 10.3.3.2 255.255.255.0 ip router isis interface ethernet1 ip address 172.16.1.1 255.255.255.0 ip router isis clns router isis isis password Fri3nd level-2 router isis net 49.1234.2222.2222.2222.00 domain-passwordseCurity area-password tiGHter |

| Router C | Router D |

|---|---|

interface ethernet1 ip address 172.16.1.2 255.255.255.0 ip router isis isis password Fri3nd level-2 interfaceethernet0 ip address 192.168.50.1 255.255.255.0 ip router isis router isis net 49.5678.3333.3333.3333.00 domain-password seCurity |

interface ethernet1 ip address 10.1.1.2 255.255.255.0 ip router isis interface ethernet0 ip address 192.168.50.2 255.255.255.0 ip router isis router isis net 49.9999.4444.4444.4444.00 domain-password seCurity |

Verifiëren

Bepaalde show commando's worden ondersteund door de Cisco CLI Analyzer (alleen geregistreerde klanten), waarmee u een analyse van de show opdrachtoutput kunt bekijken.

Om te verifiëren als de interfaceauthentificatie behoorlijk werkt, gebruik het bevel van de show clns buren in de gebruiker EXEC of bevoorrechte wijze EXEC. De output van het bevel toont het nabijheidstype en de staat van de verbinding. Deze steekproefoutput van het bevel van de showclns toont een router die correct voor interfaceauthentificatie wordt gevormd en toont de staat als UP:

RouterA# show clns neighbors System Id Interface SNPA State Holdtime Type Protocol RouterB Et0 0000.0c76.2882 Up 27 L1L2 IS-IS

Voor Area- en Domain-verificatie kan verificatie van verificatie worden uitgevoerd met behulp van debug-opdrachten zoals in de volgende sectie wordt uitgelegd.

Problemen oplossen

Als direct verbonden routers verificatie hebben geconfigureerd op de ene kant van een link, en niet op de andere, vormen de routers geen CLNS IS-IS nabijheid. In de output hieronder, wordt router B gevormd voor interfaceverificatie op zijn Ethernet 0 interface, en router A wordt niet gevormd met authentificatie op zijn aangrenzende interface.

Router_A# show clns neighbors System Id Interface SNPA State Holdtime Type Protocol Router_B Et0 00e0.b064.46ec Init 265 IS ES-IS Router_B# show clns neighbors

Als direct verbonden routers gebiedsverificatie hebben geconfigureerd op één kant van een link, wordt CLNS IS-IS nabijheid gevormd tussen de twee routes. De router waarop de gebiedsverificatie is geconfigureerd, accepteert echter geen L1 LSP’s van de CLNS-buur zonder dat de gebiedsverificatie is geconfigureerd. De buur zonder gebiedsverificatie blijft echter zowel L1 als L2 LSP’s accepteren.

Dit is het debug-bericht op router A, waar gebiedsverificatie is geconfigureerd en L1 LSP wordt ontvangen van een buur (router B) zonder gebiedsverificatie:

Router_A# deb isis update-packets IS-IS Update related packet debugging is on Router_A# *Mar 1 00:47:14.755: ISIS-Upd: Rec L1 LSP 2222.2222.2222.00-00, seq 3, ht 1128, *Mar 1 00:47:14.759: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0) *Mar 1 00:47:14.763: ISIS-Upd: LSP authentication failed Router_A# *Mar 1 00:47:24.455: ISIS-Upd: Rec L1 LSP 2222.2222.2222.00-00, seq 3, ht 1118, *Mar 1 00:47:24.459: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0) *Mar 1 00:47:24.463: ISIS-Upd: LSP authentication failed RouterA#

Als u domeinverificatie op één router configureert, verwerpt het de L2 LSP’s van routers die geen domeinverificatie geconfigureerd hebben. Routers waarvoor geen verificatie is geconfigureerd, accepteren de LSP’s van de router waarvoor wel verificatie is geconfigureerd.

De debug-uitvoer hieronder toont LSP-verificatiefouten. De router CA wordt geconfigureerd voor gebied- of domeinverificatie en ontvangt niveau 2 LSP’s van een router (Router DB) die niet is geconfigureerd voor domein- of wachtwoordverificatie.

Router_A# debug isis update-packets IS-IS Update related packet debugging is on Router_A# *Mar 1 02:32:48.315: ISIS-Upd: Rec L2 LSP 2222.2222.2222.00-00, seq 8, ht 374, *Mar 1 02:32:48.319: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0) *Mar 1 02:32:48.319: ISIS-Upd: LSP authentication failed Router_A# *Mar 1 02:32:57.723: ISIS-Upd: Rec L2 LSP 2222.2222.2222.00-00, seq 8, ht 365, *Mar 1 02:32:57.727: ISIS-Upd: from SNPA 0000.0c76.2882 (Ethernet0) *Mar 1 02:32:57.727: ISIS-Upd: LSP authentication failed

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

10-Dec-2001 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback