SNMP configureren op FirePOWER NGFW-applicaties

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u Simple Network Management Protocol (SNMP) op FTD-apparaten (Next Generation Firewall (NGFW) kunt configureren en problemen kunt oplossen.

Voorwaarden

Vereisten

Dit document vereist basiskennis van het SNMP-protocol.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

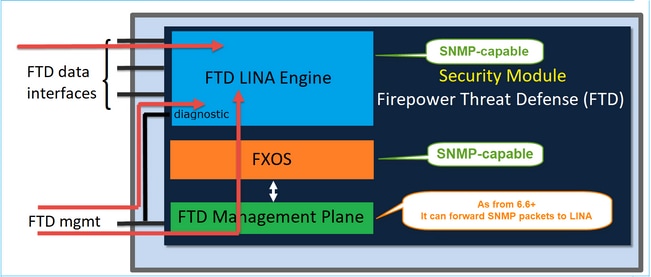

Firepower NGFW-apparaten kunnen worden opgesplitst in 2 belangrijke subsystemen:

- Het Firepower Extensible Operating System (FX-OS) regelt de hardware van het chassis

- De Firepower Threat Defence (FTD) werkt binnen de module

FTD is een geünificeerde software die bestaat uit 2 hoofdmotoren, de Snort-motor en de LINA-motor. De huidige SNMP-motor van de FTD is afgeleid van de klassieke ASA en het heeft zicht op de LINA-gerelateerde functies.

FX-OS en FTD hebben onafhankelijke controlevliegtuigen en voor controledoeleinden hebben zij verschillende SNMP-motoren. Elk van de SNMP-motoren biedt verschillende informatie en monitoren zowel voor een uitgebreidere weergave van de apparaatstatus.

Vanuit het oogpunt van hardware zijn er momenteel twee belangrijke architecturen voor de Firepower NGFW applicaties: de Firepower 2100-serie en de FirePOWER 4100/9300-serie.

Firepower 4100/9300 apparaten hebben een speciale interface voor apparaatbeheer. Dit is de bron en de bestemming voor het SNMP-verkeer dat is gericht aan het FXOS-subsysteem. Anderzijds maakt de FTD-toepassing gebruik van een LINA-interface (data en/of diagnostische gegevens). In post-6.6 FTD-releases kan de FTD-beheerinterface ook worden gebruikt voor de SNMP-configuratie.

De SNMP-engine op FirePOWER 2100-toestellen maakt gebruik van de FTD-beheerinterface en IP. Het apparaat zelf overbrugt het SNMP-verkeer dat op deze interface is ontvangen en stuurt het door naar de FXOS-software.

Op FTD's die softwarerelease 6.6+ gebruiken, werden deze veranderingen geïntroduceerd:

- SNMP via de beheerinterface.

- Op de platforms van de FPR1000 of FPR2100 Series worden zowel LINA SNMP als FXOS SNMP gebundeld via één beheerinterface. Bovendien biedt het één configuratiepunt op FMC onder Platform Instellingen > SNMP.

Configureren

Chassis (FXOS) SNMP op FPR4100/FPR9300

FXOS SNMPv1/v2c in de GUI configureren

Stap 1. Open de Firepower Chassis Manager (FCM) UI en navigeer naar Platform Instellingen > SNMP tabblad. Schakel het vakje SNMP Enable in, specificeer de Community-string die moet worden gebruikt op SNMP-verzoeken en Sla op.

Opmerking: Als het veld Community/Gebruikersnaam al is ingesteld, wordt de tekst rechts van het lege veld Ingesteld: Ja. Als het veld Community/Gebruikersnaam nog niet met een waarde is gevuld, wordt de tekst rechts van het lege veld Ingesteld: Nee

Stap 2. Configureer de doelserver voor SNMP-traps.

Opmerking: De community-waarden voor queries en trap-host zijn onafhankelijk en kunnen verschillen

De host kan worden gedefinieerd als een IP-adres of door de naam. Selecteer OK en de configuratie van de SNMP Trap server wordt automatisch opgeslagen. U hoeft de knop Opslaan niet op de hoofdpagina van SNMP te selecteren. Het zelfde gebeurt wanneer u een gastheer schrapt.

FXOS SNMPv1/v2c configureren via Command Line Interface (CLI)

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring* # set snmp community Enter a snmp community: ksec-fpr9k-1-A /monitoring* # enter snmp-trap 192.168.10.100 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v2c ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

FXOS SNMPv3 in de GUI configureren

Stap 1. Open FCM en navigeer naar Platform Instellingen > SNMP tabblad.

Stap 2. Voor SNMP v3 is het niet nodig om een community-string in te stellen in het bovenste gedeelte. Elke gebruiker die wordt gemaakt kan met succes vragen naar de FXOS SNMP engine uitvoeren. De eerste stap is SNMP in het platform toe te laten. Als u dit hebt gedaan, kunt u de gebruikers en de doeltrap-host maken. Zowel SNMP-gebruikers als SNMP-trap-hosts worden automatisch opgeslagen.

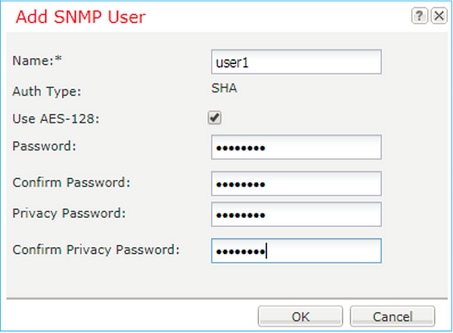

Stap 3. Zoals in het beeld wordt getoond, voeg de SNMP-gebruiker toe. Het verificatietype is altijd SHA, maar u kunt AES of DES gebruiken voor codering:

Stap 4. Voeg de SNMP-trap-host toe zoals in de afbeelding:

FXOS SNMPv3 in de CLI configureren

ksec-fpr9k-1-A# scope monitoring ksec-fpr9k-1-A /monitoring # enable snmp ksec-fpr9k-1-A /monitoring # create snmp-user user1 Password: ksec-fpr9k-1-A /monitoring/snmp-user* # set auth sha ksec-fpr9k-1-A /monitoring/snmp-user* # set priv-password Enter a password: Confirm the password: ksec-fpr9k-1-A /monitoring/snmp-user* # set aes-128 yes ksec-fpr9k-1-A /monitoring/snmp-user* # exit ksec-fpr9k-1-A /monitoring* # enter snmp-trap 10.48.26.190 ksec-fpr9k-1-A /monitoring/snmp-trap* # set community Community: ksec-fpr9k-1-A /monitoring/snmp-trap* # set version v3 ksec-fpr9k-1-A /monitoring/snmp-trap* # set notificationtype traps ksec-fpr9k-1-A /monitoring/snmp-trap* # set port 162 ksec-fpr9k-1-A /monitoring/snmp-trap* # exit ksec-fpr9k-1-A /monitoring* # commit-buffer

FTD (LINA) SNMP op FPR4100/FPR9300

Wijzigingen in 6.6+ releases

- In post-6.6 releases, hebt u ook de optie om de FTD-beheerinterface te gebruiken voor polls en traps.

SNMP Single IP-beheerfunctie wordt vanaf 6.6 ondersteund op alle FTD-platforms:

- FPR210

- FPR 1000

- FPR4100

- FPR9300

- ASA 5500 die FTD draait

- FTDv

LINA SNMPv2c configureren

Stap 1. Ga op FMC UI naar Apparaten > Platform-instellingen > SNMP. Controleer de optie SNMP-servers inschakelen en de SNMPv2-instellingen configureren.

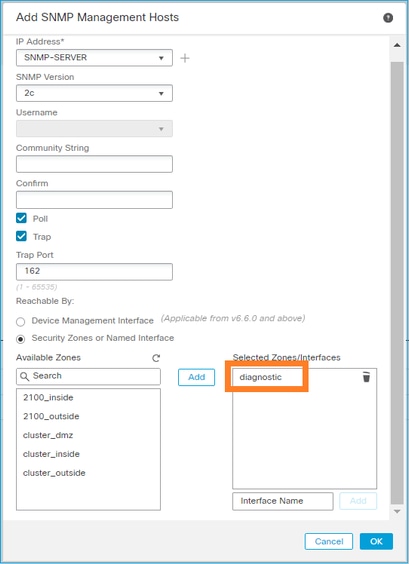

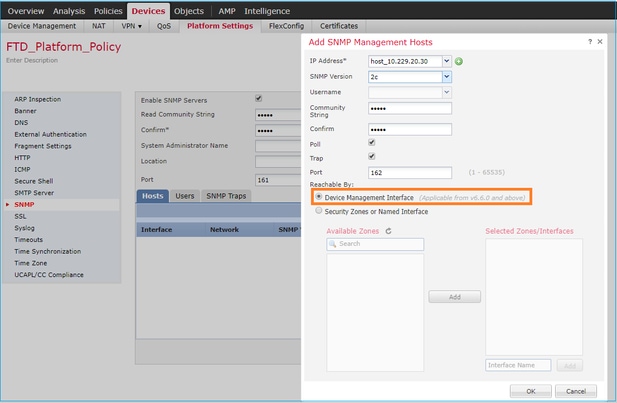

Stap 2. Selecteer op het tabblad Hosts de knop Add en specificeer de SNMP-serverinstellingen:

U kunt de diagnostische interface ook opgeven als bron voor de SNMP-berichten. De diagnostische interface is een data-interface die alleen verkeer naar de-box en van-de-box (alleen beheer) toestaat.

Dit beeld is afkomstig van de 6.6 release en gebruikt het Light Theme.

Daarnaast kunt u in post-6.6 FTD releases ook de beheerinterface kiezen:

Als de nieuwe beheerinterface is geselecteerd, is LINA SNMP beschikbaar via de beheerinterface.

Het resultaat:

LINA SNMPv3 configureren

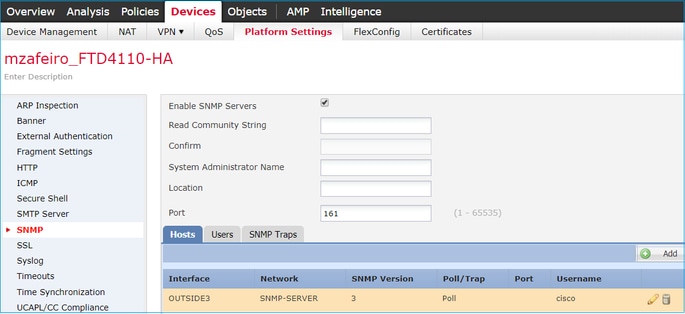

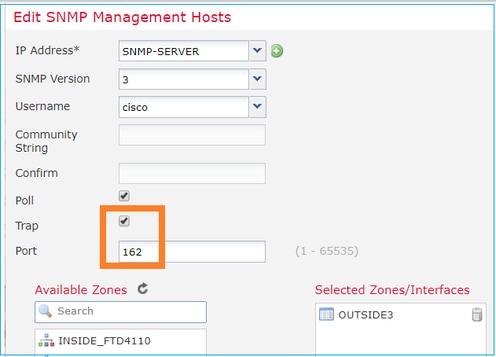

Stap 1. Ga op FMC UI naar Apparaten > Platform-instellingen > SNMP. Controleer de optie SNMP-servers inschakelen en de SNMPv3-gebruiker en -host configureren:

Stap 2. Configureer de host ook om traps te ontvangen:

Stap 3. De traps die u wilt ontvangen, kunnen worden geselecteerd onder Sectie SNMP-traps:

MIO Blade SNMP-unificatie (FXOS 2.12.1, FTD 7.2, ASA 9.18.1)

Pre-7.2 gedrag

- Op 9300- en 4100-platforms zijn de SNMP MIB's voor Chassis-informatie niet beschikbaar op SNMP die is geconfigureerd op FTD/ASA-toepassingen. Het moet afzonderlijk worden geconfigureerd op de MIO in de chassisbeheerder en afzonderlijk worden benaderd. MIO is de Management and I/O (Supervisor) module.

- Er moeten twee afzonderlijke SNMP-beleidsmaatregelen worden geconfigureerd, één op Blade/App en één op MIO voor SNMP-bewaking.

- Er worden afzonderlijke poorten gebruikt, één voor Blade en één voor MIO voor SNMP-bewaking van hetzelfde apparaat.

- Dit kan tot complexiteit leiden wanneer u probeert om 9300 en 4100 apparaten via SNMP te configureren en te bewaken.

Hoe het werkt bij nieuwere releases (FXOS 2.12.1, FTD 7.2, ASA 9.18.1 en hoger)

- Met MIO Blade SNMP unification kunnen gebruikers via de Application (ASA/FTD) interfaces LINA en MIO MIB’s opvragen.

- De functie kan worden in- of uitgeschakeld via de nieuwe MIO CLI en FCM (Chassis Mgr) UI.

- De standaardstatus is uitgeschakeld. Dit betekent dat de MIO SNMP-agent als een standalone exemplaar wordt uitgevoerd. MIO-interfaces moeten worden gebruikt voor opiniepeilingen van chassis/DME MIB’s. Zodra de functie is ingeschakeld, kunnen de toepassingsinterfaces worden gebruikt om dezelfde MIB's te pollen.

- De configuratie is beschikbaar op de Chassis Manager UI onder de Platform-instellingen > SNMP > Admin Instance, waar de gebruiker de FTD-instantie kan specificeren die de chassis MIBs zou verzamelen om het aan de NMS te presenteren

- ASA/FTD native en MI-toepassingen worden ondersteund.

- Deze optie is alleen van toepassing op MIO-gebaseerde platforms (FPR9300 en FPR4100).

Voorwaarden, ondersteunde platforms

- Min. ondersteunde beheerversie: FCM 2.12.1

- Beheerde apparaten: FPR9300/FP4100 Series

- Min. ondersteunde versie van beheerd apparaat vereist: FXOS 2.12.1, FTD 7.2 of ASA 9.18.1

SNMP in FPR210

Op FPR2100-systemen is er geen FCM. SNMP kan alleen via FMC worden geconfigureerd.

Chassis (FXOS) SNMP op FPR210

Vanaf FTD 6.6+ hebt u ook de optie om de FTD-beheerinterface voor SNMP te gebruiken. In dit geval worden zowel FXOS- als LINA SNMP-gegevens overgedragen via de FTD-beheerinterface.

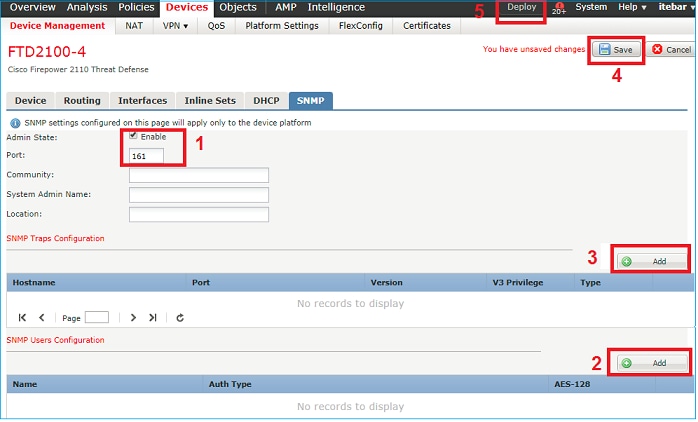

FXOS SNMPv1/v2c configureren

Open de FMC UI en navigeer naar Apparaten > Apparaatbeheer. Selecteer het apparaat en selecteer SNMP:

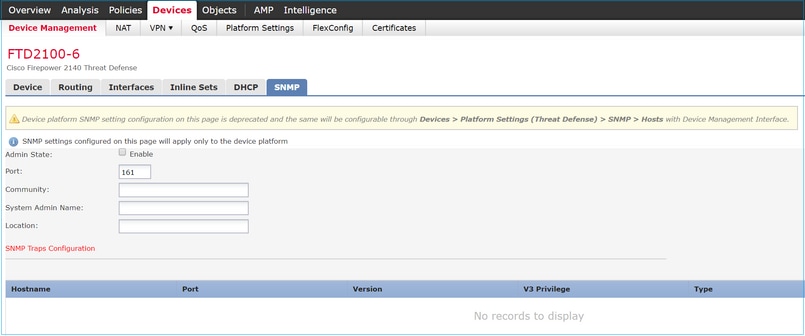

Wijziging in FTD 6.6+

U kunt de FTD-beheerinterface instellen:

Aangezien de beheerinterface ook voor SNMP kan worden geconfigureerd, toont de pagina dit waarschuwingsbericht.

De SNMP-configuratie voor het apparaatplatform op deze pagina is uitgeschakeld als SNMP-instellingen zijn geconfigureerd met Apparaatbeheer Interface via Apparaten > Platform Settings (Threat Defense) > SNMP > Hosts.

FXOS SNMPv3 configureren

Open FMC UI en navigeer om Apparaten > Apparaatbeheer te kiezen. Kies het apparaat en selecteer SNMP.

FTD (LINA) SNMP op FPR2100

- Voor pre-6.6 releases is de LINA FTD SNMP-configuratie op FTD FP1xxx/FP21xx-apparaten identiek aan een FTD op FirePOWER 4100 of 9300-apparaten.

FTD 6.6+ releases

- In post-6.6 releases, hebt u ook de optie om de FTD management interface voor LINA polls en traps te gebruiken.

Als de nieuwe beheerinterface wordt geselecteerd:

- LINA SNMP is beschikbaar via de beheerinterface.

- Onder Apparaten > Apparaatbeheer, wordt het SNMP-tabblad uitgeschakeld omdat het niet langer nodig is. Er verschijnt een melding van een banner. Het tabblad SNMP-apparaten was alleen zichtbaar op 2100/1100-platforms. Deze pagina bestaat niet op FPR9300/FPR4100 en FTD55xx-platforms.

Na configuratie is een gecombineerde LINA SNMP + FXOS (op FP1xxx/FP2xxx) SNMP-poll/trap-informatie via FTD-beheerinterface.

De SNMP Single IP-beheerfunctie wordt vanaf 6.6 ondersteund op alle FTD-platforms:

- FPR210

- FPR 1000

- FPR4100

- FPR9300

- ASA 5500 die FTD draait

- FTDv

Controleer voor meer informatie of SNMP voor bedreigingsverdediging is geconfigureerd

Verifiëren

Controleer FXOS SNMP voor FPR4100/FPR9300

FXOS SNMPv2c-verificaties

CLI-configuratieverificatie:

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V2c Noauth Traps

Vanuit de FXOS-modus:

ksec-fpr9k-1-A(fxos)# show run snmp !Command: show running-config snmp !Time: Mon Oct 16 15:41:09 2017 version 5.0(3)N2(4.21) snmp-server host 192.168.10.100 traps version 2c cisco456 snmp-server enable traps callhome event-notify snmp-server enable traps callhome smtp-send-fail … All traps will appear as enable … snmp-server enable traps flexlink ifStatusChange snmp-server context mgmt vrf management snmp-server community cisco123 group network-operator

Aanvullende controles:

ksec-fpr9k-1-A(fxos)# show snmp host ------------------------------------------------------------------- Host Port Version Level Type SecName ------------------------------------------------------------------- 192.168.10.100 162 v2c noauth trap cisco456 -------------------------------------------------------------------

ksec-fpr9k-1-A(fxos)# show snmp Community Group / Access context acl_filter --------- -------------- ------- ---------- cisco123 network-operator

...

- Test SNMP-aanvragen.

- Voer een SNMP-aanvraag uit bij een geldige host.

- Bevestig de Trap Generation.

U kunt de flap gebruiken in een interface met ethanalyzer ingeschakeld om te bevestigen dat SNMP-traps worden gegenereerd en verzonden naar de gedefinieerde trap-hosts:

ksec-fpr9k-1-A(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" Capturing on eth0 wireshark-broadcom-rcpu-dissector: ethertype=0xde08, devicetype=0x0 2017-11-17 09:01:35.954624 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap 2017-11-17 09:01:36.054511 10.62.148.35 -> 192.168.10.100 SNMP sNMPv2-Trap

Waarschuwing: Een interfaceklap kan een verkeersstoring veroorzaken. Voer deze test alleen uit in een laboratoriumomgeving of in een onderhoudsvenster.

FXOS SNMPv3-verificaties

Stap 1. Open de FCM UI Platform Instellingen > SNMP > Gebruiker toont of er een wachtwoord en privacy wachtwoord is ingesteld:

Stap 2. In de CLI kunt u de SNMP-configuratie controleren onder bewaking van bereik:

ksec-fpr9k-1-A /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

ksec-fpr9k-1-A /monitoring # show snmp-user

SNMPv3 User:

Name Authentication type

------------------------ -------------------

user1 Sha

ksec-fpr9k-1-A /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

ksec-fpr9k-1-A /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------------ -------- ---------- ------- ------------ -----------------

192.168.10.100 162 V3 Priv Traps

Stap 3. Onder FXOS-modus kunt u de SNMP-configuratie en -details uitvouwen:

ksec-fpr9k-1-A(fxos)# show running-config snmp all

…

snmp-server user user1 network-operator auth sha 0x022957ee4690a01f910f1103433e4b7b07d4b5fc priv aes-128 0x022957ee4690a01f910f1103433e4b7b07d4b5fc localizedkey

snmp-server host 192.168.10.100 traps version 3 priv user1

ksec-fpr9k-1-A(fxos)# show snmp user

______________________________________________________________

SNMP USERS

______________________________________________________________

User Auth Priv(enforce) Groups

____ ____ _____________ ______

user1 sha aes-128(yes) network-operator

______________________________________________________________

NOTIFICATION TARGET USERS (configured for sending V3 Inform)

______________________________________________________________

User Auth Priv

____ ____ ____

ksec-fpr9k-1-A(fxos)# show snmp host

-------------------------------------------------------------------

Host Port Version Level Type SecName

-------------------------------------------------------------------

10.48.26.190 162 v3 priv trap user1

-------------------------------------------------------------------

- Test SNMP-aanvragen.

- Controleer de configuratie en voer een SNMP-verzoek uit vanaf elk apparaat met SNMP-functies.

Om te controleren hoe het SNMP-verzoek wordt verwerkt, kunt u SNMP-debug gebruiken:

ksec-fpr9k-1-A(fxos)# debug snmp pkt-dump ksec-fpr9k-1-A(fxos)# 2017 Oct 16 17:11:54.681396 snmpd: 1281064976.000000:iso.10.10.1.1.10.10.10.10.1 = NULL SNMPPKTEND 2017 Oct 16 17:11:54.681833 snmpd: SNMPPKTSTRT: 3.000000 161 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89 2017 Oct 16 17:11:54.683952 snmpd: 1281064976.000000:iso.10.10.1.2.10.10.10.10.2.83886080 = STRING: "mgmt0" SNMPPKTEND 2017 Oct 16 17:11:54.684370 snmpd: SNMPPKTSTRT: 3.000000 162 1281064976.000000 1647446526.000000 0.000000 0.000000 0 4 3 3 0 0 remote ip,v4: snmp_40437_10.48.26.190 \200 11 0 \200 11 user1 5 0 0 0xa19ef14 89

Voorzichtig: Debug kan de apparaatprestaties beïnvloeden.

Controleer FXOS SNMP voor FPR2100

FXOS SNMPv2-verificaties

Controleer de configuratie in de CLI:

FP2110-4 /monitoring # show snmp Name: snmp Admin State: Enabled Port: 161 Is Community Set: Yes Sys Contact: Sys Location: FP2110-4 /monitoring # show snmp-trap SNMP Trap: SNMP Trap Port Version V3 Privilege Notification Type ------------------------ -------- ------- ------------ ----------------- 10.48.26.190 162 V2c Noauth Traps

- Bevestig het SNMP-gedrag.

- Controleer dat u de FXOS kunt opvragen en een SNMP-aanvraag kunt verzenden van een host of een apparaat met SNMP-functies.

Gebruik de opdracht Capture-Traffic om het SNMP-verzoek en de respons te zien:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 13:50:50.521383 IP 10.48.26.190.42224 > FP2110-4.snmp: C=cisco123 GetNextRequest(29) interfaces.ifTable.ifEntry.ifDescr 13:50:50.521533 IP FP2110-4.snmp > 10.48.26.190.42224: C=cisco123 GetResponse(32) interfaces.ifTable.ifEntry.ifDescr.1=[|snmp] ^C Caught interrupt signal Exiting. 2 packets captured 2 packets received by filter 0 packets dropped by kernel

FXOS SNMPv3-verificaties

Controleer de configuratie in de CLI:

FP2110-4 /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: No

Sys Contact:

Sys Location:

FP2110-4 /monitoring # show snmp-user detail

SNMPv3 User:

Name: user1

Authentication type: Sha

Password: ****

Privacy password: ****

Use AES-128: Yes

FP2110-4 /monitoring # show snmp-trap detail

SNMP Trap:

SNMP Trap: 10.48.26.190

Port: 163

Version: V3

V3 Privilege: Priv

Notification Type: Traps

- Bevestig het SNMP-gedrag.

- Verzend een SNMP-verzoek om te verifiëren dat u de FXOS kunt opvragen.

Daarnaast kunt u het verzoek opnemen:

> capture-traffic Please choose domain to capture traffic from: 0 - management0 Selection? 0 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: udp port 161 HS_PACKET_BUFFER_SIZE is set to 4. tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on management0, link-type EN10MB (Ethernet), capture size 96 bytes 14:07:24.016590 IP 10.48.26.190.38790 > FP2110-4.snmp: F=r U= E= C= [|snmp] 14:07:24.016851 IP FP2110-4.snmp > 10.48.26.190.38790: F= [|snmp][|snmp] 14:07:24.076768 IP 10.48.26.190.38790 > FP2110-4.snmp: F=apr [|snmp][|snmp] 14:07:24.077035 IP FP2110-4.snmp > 10.48.26.190.38790: F=ap [|snmp][|snmp] ^C4 packets captured Caught interrupt signal Exiting. 4 packets received by filter 0 packets dropped by kernel

Controleer FTD SNMP

Zo verifieert u de FTD LINA SNMP-configuratie:

Firepower-module1# show run snmp-server snmp-server host OUTSIDE3 10.62.148.75 community ***** version 2c no snmp-server location no snmp-server contact snmp-server community *****

In post-6.6 FTD, kunt u de FTD beheersinterface voor SNMP vormen en gebruiken:

firepower# show running-config snmp-server snmp-server group Priv v3 priv snmp-server group NoAuth v3 noauth snmp-server user uspriv1 Priv v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 encrypted auth sha256 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05:82:be:30:88:86:19:3c:96:42:3b :98:a5:35:1b:da:db priv aes 128 6d:cf:98:6d:4d:f8:bf:ee:ad:01:83:00:b9:e4:06:05 snmp-server user usnoauth NoAuth v3 engineID 80000009fe99968c5f532fc1f1b0dbdc6d170bc82776f8b470 snmp-server host ngfw-management 10.225.126.168 community ***** version 2c snmp-server host ngfw-management 10.225.126.167 community ***** snmp-server host ngfw-management 10.225.126.186 version 3 uspriv1 no snmp-server location no snmp-server contact

Aanvullende verificatie:

Firepower-module1# show snmp-server host host ip = 10.62.148.75, interface = OUTSIDE3 poll community ***** version 2c

Vanaf de SNMP-server voert CLI een snmpwalk-opdracht uit:

root@host:/Volume/home/admin# snmpwalk -v2c -c cisco -OS 10.62.148.48 SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 10.2.3.1 (Build 43), ASA Version 9.9(2)4 SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2313 DISMAN-EVENT-MIB::sysUpTimeInstance = Timeticks: (8350600) 23:11:46.00 SNMPv2-MIB::sysContact.0 = STRING: SNMPv2-MIB::sysName.0 = STRING: Firepower-module1 SNMPv2-MIB::sysLocation.0 = STRING: SNMPv2-MIB::sysServices.0 = INTEGER: 4 IF-MIB::ifNumber.0 = INTEGER: 10 IF-MIB::ifIndex.5 = INTEGER: 5 IF-MIB::ifIndex.6 = INTEGER: 6 IF-MIB::ifIndex.7 = INTEGER: 7 IF-MIB::ifIndex.8 = INTEGER: 8 IF-MIB::ifIndex.9 = INTEGER: 9 IF-MIB::ifIndex.10 = INTEGER: 10 IF-MIB::ifIndex.11 = INTEGER: 11 ...

Verificatie van de SNMP-verkeersstatistieken.

Firepower-module1# show snmp-server statistics

1899 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

1899 Number of requested variables

0 Number of altered variables

0 Get-request PDUs

1899 Get-next PDUs

0 Get-bulk PDUs

0 Set-request PDUs (Not supported)

1904 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

1899 Response PDUs

5 Trap PDUs

SNMP-verkeer naar FXOS toestaan op FPR4100/FPR9300

Door de FXOS-configuratie op FPR4100/9300 kan SNMP-toegang per IP-bronadres worden beperkt. In het configuratiegedeelte van de toegangslijst wordt gedefinieerd welke netwerken/hosts het apparaat kunnen bereiken via SSH, HTTPS of SNMP. U moet ervoor zorgen dat SNMP-vragen vanaf uw SNMP-server zijn toegestaan.

Globale toegangslijst in de GUI configureren

Globale toegangslijst in de CLI configureren

ksec-fpr9k-1-A# scope system ksec-fpr9k-1-A /system # scope services ksec-fpr9k-1-A /system/services # enter ip-block 0.0.0.0 0 snmp ksec-fpr9k-1-A /system/services/ip-block* # commit-buffer

Verificatie

ksec-fpr9k-1-A /system/services # show ip-block

Permitted IP Block:

IP Address Prefix Length Protocol

--------------- ------------- --------

0.0.0.0 0 https

0.0.0.0 0 snmp

0.0.0.0 0 ssh

Gebruik de OID Object Navigator

Cisco SNMP Object Navigator is een online tool waarmee u de verschillende OID’s kunt vertalen en een korte beschrijving kunt krijgen.

Gebruik de opdracht tonen snmp-server video van de FTD LINA CLI om de gehele lijst van LINA OIDs die kan worden ingepolderd terug te halen.

> system support diagnostic-cli

firepower# show snmp-server oid ------------------------------------------------- [0] 10.10.1.10.10.10.1.1. sysDescr [1] 10.10.1.10.10.10.1.2. sysObjectID [2] 10.10.1.10.10.10.1.3. sysUpTime [3] 10.10.1.1.10.1.1.4. sysContact [4] 10.10.1.1.10.1.1.5. sysName [5] 10.10.1.1.10.1.1.6. sysLocation [6] 10.10.1.1.10.1.1.7. sysServices [7] 10.10.1.1.10.1.1.8. sysORLastChange

... [1081] 10.3.1.1.10.0.10.1.10.1.9. vacmAccessStatus [1082] 10.3.1.1.10.0.10.1.10.1. vacmViewSpinLock [1083] 10.3.1.1.10.0.10.1.10.2.1.3. vacmViewTreeFamilyMask [1084] 10.3.1.1.10.0.10.1.10.2.1.4. vacmViewTreeFamilyType [1085] 10.3.1.1.10.0.10.1.10.2.1.5. vacmViewTreeFamilyStorageType [1086] 10.3.1.1.10.0.10.1.10.2.1.6. vacmViewTreeFamilyStatus ------------------------------------------------- firepower#

Opmerking: De opdracht is verborgen.

Problemen oplossen

Dit zijn de meest gebruikelijke SNMP-casegeneratoren die door Cisco TAC worden gezien:

- Kan FTD LINA SNMP niet ophalen

- Kan FXOS SNMP niet ophalen

- Welke SNMP OID-waarden moeten worden gebruikt?

- Kan SNMP-traps niet ophalen

- Kan FMC niet via SNMP bewaken

- Kan SNMP niet configureren

- SNMP-configuratie op Firepower Device Manager

Kan FTD LINA SNMP niet ophalen

Probleembeschrijvingen (voorbeeld van echte Cisco TAC-cases):

- "Kan geen gegevens ophalen via SNMP."

- "Kan apparaat niet opvragen via SNMPv2."

- "SNMP werkt niet. We willen de firewall met SNMP bewaken, maar na de configuratie hebben we problemen."

- "We hebben twee monitoringsystemen die niet in staat zijn om de FTD via SNMP v2c of 3 te monitoren."

- "SNMP walk werkt niet op de firewall."

Aanbeveling voor probleemoplossing

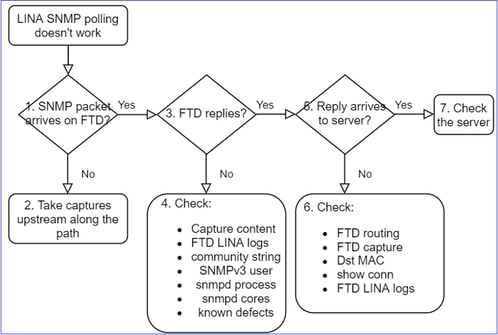

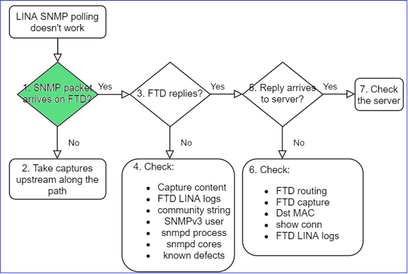

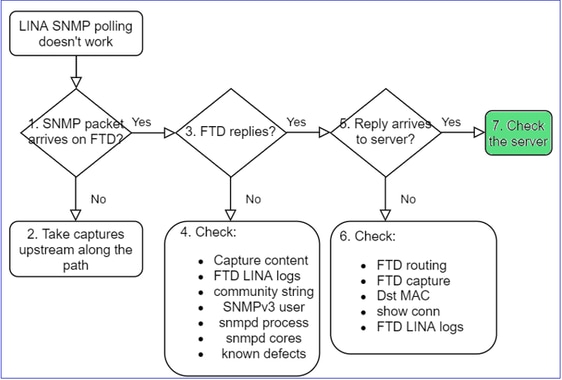

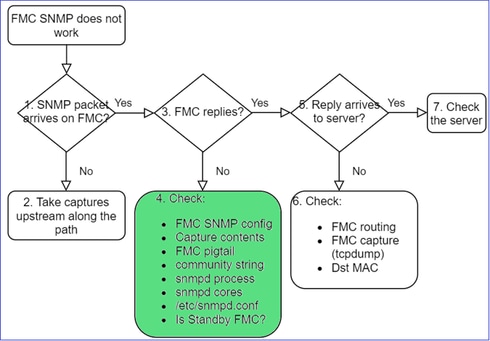

Dit wordt geadviseerd proces om stroomschema's voor de kwesties van de SNMP-opiniepeiling van LINA op te stellen:

Diepduik

1. Komt SNMP-pakket op FTD aan?

- Opnamen inschakelen om de aankomst van het SNMP-pakket te controleren.

SNMP op FTD-beheerinterface (na 6.6 release) gebruikt het trefwoord voor beheer:

firepower# show run snmp-server

snmp-server host management 192.168.2.100 community ***** version 2c

SNMP op FTD-gegevensinterfaces gebruikt de naam van de interface:

firepower# show run snmp-server

snmp-server host net201 192.168.2.100 community ***** version 2c

Opname via FTD-beheerinterface:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Opname via FTD-gegevensinterface:

firepower# capture SNMP interface net201 trace match udp any any eq 161

FTD-pakkettracering voor gegevensinterface (vóór 6.6/9.14.1):

FTD-pakkettracering voor gegevensinterface (post 6.6/9.14.1):

2. Als u SNMP-pakketten niet ziet in de FTD-ingang, worden de volgende bestanden opgenomen:

a. Leg stroomopwaarts opnamen vast langs het pad.

b. Zorg ervoor dat de SNMP-server de juiste FTD IP gebruikt.

c. Start vanaf de switchpoort die naar de FTD-interface kijkt en ga stroomopwaarts.

3. Zien jullie FTD SNMP-antwoorden?

Om te verifiëren of de FTD reageert, controleer FTD egress Capture (LINA of mgmt interface).

Controleer dit op SNMP-pakketten met bronpoort 161:

firepower# show capture SNMP

75 packets captured

1: 22:43:39.568101 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

2: 22:43:39.568329 802.1Q vlan#201 P0 192.168.2.100.58255 > 192.168.2.50.161: udp 39

3: 22:43:39.569611 802.1Q vlan#201 P0 192.168.2.50.161 > 192.168.2.100.58255: udp 119

Bij releases van post-6.6/9.14.1 hebt u nog een opnamepunt: Leg vast op de NLP-tapeinterface. De NATed IP komt uit het 162.254.x.x-bereik:

admin@firepower:~$ sudo tcpdump -i tap_nlp

listening on tap_nlp, link-type EN10MB (Ethernet), capture size 262144 bytes

16:46:28.372018 IP 192.168.2.100.49008 > 169.254.1.2.snmp: C="Cisc0123" GetNextRequest(28) E:cisco.9.109

16:46:28.372498 IP 192.168.1.2.snmp > 192.168.2.100.49008: C="Cisc0123" GetResponse(35) E:cisco.9.109.1.1.1.1.2.1=0

4. Aanvullende controles

a. Raadpleeg voor FirePOWER 4100/9300-apparaten de FXOS-compatibiliteitstabel.

b. Controleer de FTD LINA snmp-server statistieken:

firepower# clear snmp-server statistics

firepower# show snmp-server statistics

379 SNMP packets input

0 Bad SNMP version errors

0 Unknown community name

0 Illegal operation for community name supplied

0 Encoding errors

351 Number of requested variables <- SNMP requests in

…

360 SNMP packets output

0 Too big errors (Maximum packet size 1500)

0 No such name errors

0 Bad values errors

0 General errors

351 Response PDUs <- SNMP replies out

9 Trap PDUs

c. FTD LINA-verbindingstabel

Deze controle is erg handig als u geen pakketten ziet in de opname op de FTD-toegangsinterface. Merk op dat dit een geldige verificatie is voor alleen SNMP op de data-interface. Als SNMP zich op beheerinterface bevindt (na 6.6/9.14.1), wordt er geen verbinding gemaakt.

firepower# show conn all protocol udp port 161

13 in use, 16 most used

...

UDP nlp_int_tap 192.168.1.2:161 net201 192.168.2.100:55048, idle 0:00:21, bytes 70277, flags -c

d. FTD LINA-syslogs

Dit is ook een geldige verificatie alleen voor SNMP op de data-interface! Als SNMP zich op beheerinterface bevindt, wordt er geen logbestand gemaakt:

firepower# show log | i 302015.*161

Jul 13 2021 21:24:45: %FTD-6-302015: Built inbound UDP connection 5292 for net201:192.0.2.100/42909 (192.0.2.100/42909) to nlp_int_tap:169.254.1.2/161 (192.0.2.50/161)

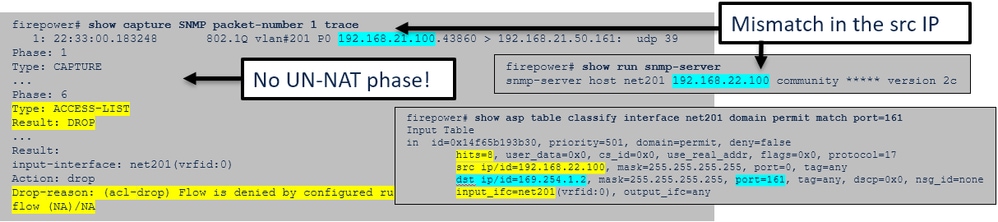

e. Controleer of de FTD de SNMP-pakketten laat vallen vanwege een incorrecte host-bron voor IP

f. Onjuiste referenties (SNMP-community)

In de opnameinhoud kunt u de communitywaarden (SNMP v1 en 2c) zien:

g. Onjuiste configuratie (bijvoorbeeld SNMP-versie of Community-string)

Er zijn een paar manieren om de SNMP-configuratie van het apparaat en Community-strings te controleren:

firepower# more system:running-config | i community

snmp-server host net201 192.168.2.100 community cISCO123 version 2c

Een andere manier:

firepower# debug menu netsnmp 4

h. FTD LINA/ASA ASP-druppels

Dit is een handige controle om te verifiëren of de SNMP-pakketten door de FTD worden losgelaten. Schakel eerst de tellers uit (asp-druppel wissen) en test vervolgens:

firepower# clear asp drop

firepower# show asp drop

Frame drop:

No valid adjacency (no-adjacency) 6

No route to host (no-route) 204

Flow is denied by configured rule (acl-drop) 502

FP L2 rule drop (l2_acl) 1

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

Flow drop:

Last clearing: 19:25:03 UTC Aug 6 2021 by enable_15

i. ASP-opnamen

ASP vangt zichtbaarheid in de gedropte pakketten op (bijvoorbeeld ACL of nabijheid):

firepower# capture ASP type asp-drop all

Test en controleer vervolgens de opnameinhoud:

firepower# show capture

capture ASP type asp-drop all [Capturing - 196278 bytes]

j. SNMP-kern (traceback) - verificatieweg 1

Deze controle is handig als u problemen met de systeemstabiliteit vermoedt:

firepower# show disk0: | i core

13 52286547 Jun 11 2021 12:25:16 coredumpfsys/core.snmpd.6208.1626214134.gz

SNMP-kern (traceback) - verificatieweg 2

admin@firepower:~$ ls -l /var/data/cores

-rw-r--r-- 1 root root 685287 Jul 14 00:08 core.snmpd.6208.1626214134.gz

Als u een SNMP-kernbestand ziet, verzamelt u deze items en neemt u contact op met Cisco TAC:

- FTD TS-bestand (of ASA show tech)

- SNMP-kernbestanden

SNMP-debugs (dit zijn verborgen opdrachten en alleen beschikbaar voor nieuwere versies):

firepower# debug snmp trace [255]

firepower# debug snmp verbose [255]

firepower# debug snmp error [255]

firepower# debug snmp packet [255]

Komt de firewall SNMP-antwoord op de server aan?

Als het FTD antwoordt, maar het antwoord niet de server bereikt, controleer dan:

a. FTD-routing

Voor de FTD-beheerinterface met routing:

> show network

Voor FTD LINA data interface routing:

firepower# show route

b. MAC-verificatie bestemming

FTD-beheer dst MAC-verificatie:

> capture-traffic

Please choose domain to capture traffic from:

0 - management1

1 - management0

2 - Global

Selection? 1

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n -e udp port 161

01:00:59.553385 a2:b8:dc:00:00:02 > 5c:fc:66:36:50:ce, ethertype IPv4 (0x0800), length 161: 10.62.148.197.161 > 10.62.184.23.49704: C="cisco" GetResponse(105) .1.10.1.1.1.1.1.1.0="Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3"

FTD LINA data interface bestemming MAC verificatie:

firepower# show capture SNMP detail

...

6: 01:03:01.391886 a2b8.dc00.0003 0050.5685.3ed2 0x8100 Length: 165

802.1Q vlan#201 P0 192.168.21.50.161 > 192.168.21.100.40687: [udp sum ok] udp 119 (DF) (ttl 64, id 42429)

c. Controleer apparaten langs het pad die de SNMP-pakketten mogelijk laten vallen of blokkeren.

Controleer de SNMP-server

a. Controleer de opnameinhoud om de instellingen te verifiëren.

b. Controleer de serverconfiguratie.

c. Probeer de SNMP-communitynaam te wijzigen (bijvoorbeeld zonder speciale tekens).

d. U kunt een eindhost of zelfs het VCC gebruiken om de poll te testen zolang aan de 2 voorwaarden wordt voldaan:

i. SNMP-connectiviteit is aanwezig.

ii. De bron IP mag het apparaat opvragen.

admin@FS2600-2:~$ snmpwalk -c cisco -v2c 192.0.2.197

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

SNMPv3 poll-overwegingen

- Licentie: SNMPv3 vereist een sterke encryptie-licentie. Zorg ervoor dat u de functie voor exportcontrole hebt ingeschakeld op het Smart Licensing-portal

- Om problemen op te lossen, kunt u proberen met een nieuwe gebruiker/referenties

- Als er encryptie wordt gebruikt, kunt u het SNMPv3-verkeer decoderen en de payload controleren zoals beschreven in: https://www.cisco.com/c/en/us/support/docs/security/firepower-ngfw/215092-analyze-firepower-firewall-captures-to-e.html#anc59

- Overweeg AES128 voor encryptie in het geval dat uw software door defecten zoals wordt beïnvloed:

- Cisco bug-id CSCvy27283

ASA/FTD SNMPv3-opiniepeiling kan mislukken met behulp van privacy-algoritmen AES192/AES256

ASA/FTD SNMPv3-opiniepeiling kan mislukken met behulp van privacy-algoritmen AES192/AES256

Cisco bug-id CSCvx45604  Snmpv3 lopen mislukt op gebruiker met auth sha en priv aes 192

Snmpv3 lopen mislukt op gebruiker met auth sha en priv aes 192

Opmerking: Als SNMPv3 mislukt vanwege algoritme mismatch de show outputs en de logs tonen niets vanzelfsprekends.

SNMPv3 pollingoverwegingen - casestudy’s

- SNMPv3-snelkoppeling - Functioneel scenario

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x AES -X Cisco123 192.168.21.50

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.0.0 (Build 3), ASA Version 9.16(0)3

SNMPv2-MIB::sysObjectID.0 = OID: SNMPv2-SMI::enterprises.9.1.2315

In de opname (snmpwalk) ziet u een antwoord voor elk pakket:

Het opnamebestand toont niets ongebruikelijks:

- SNMPv3-snelkiezer - coderingsfout

#1: Er is een time-out:

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a SHA -A Cisco123 -x DES -X Cisco123 192.168.21.50

Timeout: No Response from 192.168.2.1

#2: Er zijn veel verzoeken en 1 antwoord:

#3: Wireshark-decryptie is mislukt:

Hint #4. Controleer het logbestand ma_ctx2000.log op 'fout parsing ScopedPDU'-berichten:

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

security service 3 error parsing ScopedPDU

De fout die ScopedPDU ontleedt is een sterke wenk van een encryptiefout. Het bestand ma_ctx2000.log toont alleen gebeurtenissen voor SNMPv3!

- SNMPv3-snelkiezer - verificatiefout

#1: Verificatiefout

admin@FS2600-2:~$ snmpwalk -v 3 -u Cisco123 -l authPriv -a MD5 -A Cisco123 -x AES -X Cisco123 192.168.21.50

snmpwalk: Authentication failure (incorrect password, community or key)

#2: Er zijn veel verzoeken en veel antwoorden

#3: WirelessShark misvormd pakket

Hint #4. Controleer het logbestand ma_ctx2000.log op berichten met ‘verificatie mislukt’:

> expert

admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log

Authentication failed for Cisco123

Authentication failed for Cisco123

Kan FXOS SNMP niet ophalen

Probleembeschrijvingen (voorbeeld van echte Cisco TAC-cases):

- "SNMP geeft een verkeerde versie voor FXOS. Bij opiniepeiling met SNMP voor versie van FXOS is de uitvoer moeilijk te begrijpen."

- "Kan de SNMP-community niet instellen op FXOS FTD4115."

- "Na een FXOS upgrade van 2.8 naar 2.9 op standby firewall, krijgen we een time-out wanneer we proberen om informatie te ontvangen via SNMP."

- "snmpwalk werkt niet op 9300 fxos maar op 4140 fxos op dezelfde versie. Bereikbaarheid en gemeenschapszin zijn niet het probleem."

- "We willen 25 SNMP-servers toevoegen aan FPR4K FXOS, maar dat kunnen we niet."

Aanbevolen probleemoplossing

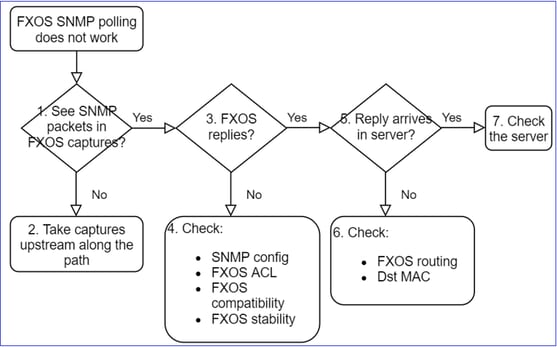

Dit is het proces om stroomschema voor FXOS SNMP-opiniepeilingen problemen op te lossen:

1. Ziet u SNMP-pakketten in FXOS-opnamen?

FPR1xxx/21xx

- Op FPR1xxx/21xx is er geen chassisbeheerder (toestelmodus).

- U kunt de FXOS-software opvragen via de beheerinterface.

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Please specify tcpdump options desired.

(or enter '?' for a list of supported options)

Options: -n host 192.0.2.100 and udp port 161

41xx/9300

- Gebruik in Firepower 41xx/93xx de Ethanalyzer CLI tool om een chassisopname te maken:

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11152 Jul 26 09:42:12 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. Geen pakketten in FXOS-opnamen?

- Leg stroomopwaarts opnamen vast langs het pad

3. Antwoorden van FXOS?

- Functioneel scenario:

> capture-traffic

...

Options: -n host 192.0.2.23 and udp port 161

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on management0, link-type EN10MB (Ethernet), capture size 262144 bytes

08:17:25.952457 IP 192.168.2.23.36501 > 192.168.2.28.161: C="Cisco123" GetNextRequest(25) .10.3.1.1.2.1

08:17:25.952651 IP 192.168.2.28.161 > 192.168.2.23.36501: C="Cisco123" GetResponse(97) .1.10.1.1.1.1.1.1.0="Cisco Firepower FPR-1150 Security Appliance, System Version 2.10(1.1)"

- FXOS antwoordt niet

Aanvullende controles

- Controleer de SNMP-configuratie (van de UI of CLI):

firepower# scope monitoring

firepower /monitoring # show snmp

Name: snmp

Admin State: Enabled

Port: 161

Is Community Set: Yes

- Wees voorzichtig met de speciale tekens (bijvoorbeeld "$"):

FP4145-1# connect fxos

FP4145-1(fxos)# show running-config snmp all

FP4145-1(fxos)# show snmp community

Community Group / Access context acl_filter

--------- -------------- ------- ----------

Cisco123 network-operator

- Voor SNMP v3 gebruik tonen snmp-user [detail]

- Controleer de FXOS-compatibiliteit

4. Indien FXOS niet antwoordt

Controleer de FXOS SNMP-tellers:

- Controleer de FXOS-toegangscontrolelijst (ACL). Dit is alleen van toepassing op FPR41xx/9300-platforms.

Als het verkeer wordt geblokkeerd door FXOS ACL, ziet u verzoeken, maar u ziet geen antwoorden:

firepower(fxos)# ethanalyzer local interface mgmt capture-filter

"udp port 161" limit-captured-frames 50 write workspace:///SNMP.pcap

Capturing on 'eth0'

1 2021-07-26 11:56:53.376536964 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

2 2021-07-26 11:56:54.377572596 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.10.1.10.1.1

3 2021-07-26 11:56:55.378602241 192.0.2.23 → 192.168.2.37 SNMP 84 get-next-request 10.3.1.10.2.1

U kunt FXOS ACL verifiëren via de gebruikersinterface (UI):

U kunt ook de FXOS-ACL op de CLI verifiëren:

firepower# scope system

firepower /system # scope services

firepower /system/services # show ip-block detail

Permitted IP Block:

IP Address: 0.0.0.0

Prefix Length: 0

Protocol: snmp

- Debug SNMP (alleen pakketten). Alleen van toepassing op FPR41xx/9300:

FP4145-1# connect fxos

FP4145-1(fxos)# terminal monitor

FP4145-1(fxos)# debug snmp pkt-dump

2021 Aug 4 09:51:24.963619 snmpd: SNMPPKTSTRT: 1.000000 161 495192988.000000 0.000000 0.000000 0.000000 0 0 2 1 0 Cisco123 8 remote ip,v4: snmp_44048_192.0.2.23 0 0 0 0 0 0 0 15

- Debug SNMP (alles) - Deze debug uitvoer is zeer breedsprakig.

FP4145-1(fxos)# debug snmp all

2021 Aug 4 09:52:19.909032 snmpd: SDWRAP message Successfully processed

2021 Aug 4 09:52:21.741747 snmpd: Sending it to SDB-Dispatch

2021 Aug 4 09:52:21.741756 snmpd: Sdb-dispatch did not process

- Controleer of er SNMP-gerelateerde FXOS-fouten zijn:

FXOS# show fault

Severity Code Last Transition Time ID Description

--------- -------- ------------------------ -------- -----------

Warning F78672 2020-04-01T21:48:55.182 1451792 [FSM:STAGE:REMOTE-ERROR]: Result: resource-unavailable Code: unspecified Message: Failed to set SNMP user (sam:dme:CommSvcEpUpdateSvcEp:SetEpLocal)

- Controleer of er SNMP-cores zijn.

In FPR41xx/FPR9300:

firepower# connect local-mgmt

firepower(local-mgmt)# dir cores

1 1983847 Apr 01 17:26:40 2021 core.snmpd.10012.1585762000.gz

1 1984340 Apr 01 16:53:09 2021 core.snmpd.10018.1585759989.gz

Op FPR1xxx/21xx:

firepower(local-mgmt)# dir cores_fxos

Als u snmpd-cores ziet, verzamelt u de cores samen met de FXOS-probleemoplossingsbundel en neemt u contact op met Cisco TAC.

5. Komt SNMP-antwoord in SNMP-server aan?

a. Controleer de FXOS-routing.

Deze uitvoer is van FPR41xx/9300:

firepower# show fabric-interconnect

Fabric Interconnect:

ID OOB IP Addr OOB Gateway OOB Netmask OOB IPv6 Address OOB IPv6 Gateway Prefix Operability Ingress VLAN Group Entry Count (Current/Max) Switch Forwarding Path Entry Count (Current/Max)

---- --------------- --------------- --------------- ---------------- ---------------- ------ ----------- --------------------------------------------

A 192.168.2.37 192.168.2.1 10.255.255.128 :: :: 64 Operable 0/500 14/1021

b. Neem een opname, exporteer de pcap en controleer de dst MAC van het antwoord

c. Controleer tot slot de SNMP-server (opnamen, configuratie, toepassing enzovoort)

Welke SNMP OID-waarden moeten worden gebruikt?

Probleembeschrijvingen (voorbeeld van echte Cisco TAC-cases):

- "We willen de Cisco FirePOWER-apparatuur controleren. Gelieve SNMP OIDs te verstrekken voor elke kern CPU, geheugen, schijven"

- "Is er een OID die kan worden gebruikt om de status van de stroomvoorziening op ASA 5555-apparaat te controleren?"

- "We willen chassis SNMP OID op FPR 2K en FPR 4K halen."

- "We willen de ASA ARP Cache."

- "We moeten SNMP OID kennen voor BGP peer down."

Hoe de SNMP OID-waarden te vinden

Deze documenten bieden informatie over SNMP-OID’s op FirePOWER-apparaten:

- Cisco Firepower Threat Defence (FTD) SNMP-bewaking - Witboek:

https://www.cisco.com/c/en/us/products/index.html

- Cisco Firepower 4100/9300 FXOS MIB handleiding referentie:

https://www.cisco.com/c/en/us/td/docs/security/firepower/fxos/mib/b_FXOS_4100_9300_MIBRef.html

- Hoe te zoeken naar een specifieke OID op FXOS-platforms:

- Controleer SNMP-OID’s van de CLI (ASA/LINA)

firepower# show snmp-server ?

engineID Show snmp engineID

group Show snmp groups

host Show snmp host's

statistics Show snmp-server statistics

user Show snmp users

firepower# show snmp-server oid <- hidden option!

[1] .1.10.1.1.10.1.2.1 IF-MIB::ifNumber

[2] .1.10.1.1.1.10.2.2.1.1 IF-MIB::ifIndex

[3] .1.10.1.1.1.10.2.2.1.2 IF-MIB::ifDescr

[4] .1.10.1.1.1.10.2.2.1.3 IF-MIB::ifType

- Zie voor meer informatie over OID’s de SNMP Object Navigator:

https://snmp.cloudapps.cisco.com/Support/SNMP/do/BrowseOID.do?local=en

- Op FXOS (41xx/9300) voert u deze 2 opdrachten uit de FXOS CLI uit:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp internal oids supported create

FP4145-1(fxos)# show snmp internal oids supported

- SNMP All supported MIB OIDs -0x11a72920

Subtrees for Context:

ccitt

1

1.0.88010.1.1.1.1.1.1 ieee8021paeMIB

1.0.88010.1.1.1.1.1.2

...

Gemeenschappelijke OID’s — Snelle referentie

| Vereiste |

OID |

| CPU (LINA) |

1.3.6.1.4.1.9.9.109.1.1.1 |

| CPU (snort) |

1.3.6.1.4.1.9.9.109.1.1.1 (FP >= 6.7) |

| Geheugen (LINA) |

1.3.6.1.4.1.9.9.221.1.1 |

| Geheugen (Linux/FMC) |

1.3.6.1.1.4.1.2021.4 |

| HA-informatie |

1.3.6.1.4.1.9.9.491.1.4.2 |

| Clusterinformatie |

1.3.6.1.4.1.9.9.491.1.8.1 |

| VPN-informatie |

Aantal RA-VPN-sessies: 1.3.6.1.4.1.9.9.392.1.3.1 (7.x) Aantal RA-VPN-gebruikers: 1.3.6.1.4.1.9.9.392.1.3.3 (7.x) RA-VPN aantal pieksessies: 1.3.6.1.4.1.9.9.392 Aantal sessies van S2S VPN: 1.3.6.1.4.1.9.9.392.1.3.29 Num-pieksessies van S2S VPN: 1.3.6.1.4.1.9.9.392.1.3.31 -Tip: FirePOWER# toon snmp-server oid | Ja |

| BGP-status |

NAT Cisco-bug-id CSCux13512 |

| FPR1K/2K ASA/ASAv slimme licentiëring |

NAT Cisco-bug-id CSCv83590 |

| Lina SNMP-OID’s voor poortkanaal op FXOS-niveau |

NAT Cisco-bug-id CSCvu91544 |

FMC 7.3 Toevoegingen (voor FMC 1600/2600/4600 en nieuwer)

| Vereiste |

OID |

| Statustrap ventilator |

OID trap: 1.3.6.1.4.1.9.9.117.2.0.6 Waarde van OID: 1.3.6.1.4.1.9.9.117.1.4.1.1.1.<index> 0 - ventilator niet actief 1 - ventilator draait |

| Temperatuurtrap CPU/PSU |

OID trap: 1.3.6.1.4.1.9.9.91.2.0.1 Drempelwaarde OID: 1.3.6.1.4.1.9.9.91.1.2.1.1.4.<index>.1 Waarde van OID: 1.3.6.1.4.1.9.9.9.1.1.1.1.4.<index> |

| Statusval PSU |

OID trap: 1.3.6.1.4.1.9.9.117.2.0.2 OperStatus OID: 1.3.6.1.4.1.9.9.117.1.1.2.1.2.<index> AdminStatus-ID: 1.3.6.1.4.1.9.9.117.1.1.2.1.1.<index> 0 - aanwezigheid voedingseenheid niet herkend 1 - aanwezigheid stroomvoorziening gedetecteerd, ok |

Kan SNMP-traps niet ophalen

Probleembeschrijvingen (voorbeeld van echte Cisco TAC-cases):

- "SNMPv3 van FTD verzendt geen val naar SNMP-server."

- "FMC en FTD verzenden geen SNMP Trap-berichten."

- "We hebben SNMP geconfigureerd op onze FTD 4100 voor FXOS en geprobeerd SNMPv3 en SNMPv2, maar beide kunnen geen vallen verzenden."

- "Firepower SNMP verstuurt geen vallen naar de bewakingstool."

- "Firewall FTD verzendt SNMP Trap niet naar NMS."

- "SNMP-servertraps werken niet."

- "We hebben SNMP geconfigureerd op onze FTD 4100 voor FXOS en geprobeerd SNMPv3 en SNMPv2, maar beide kunnen geen vallen verzenden."

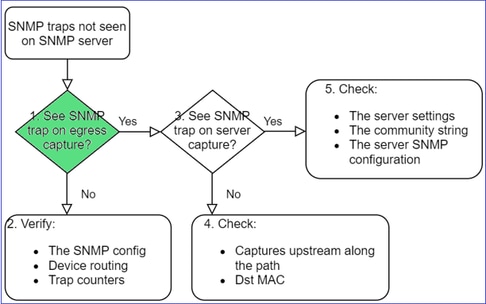

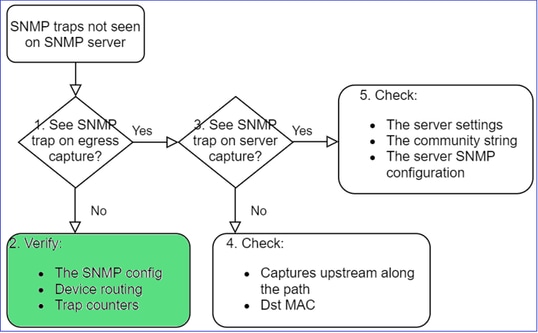

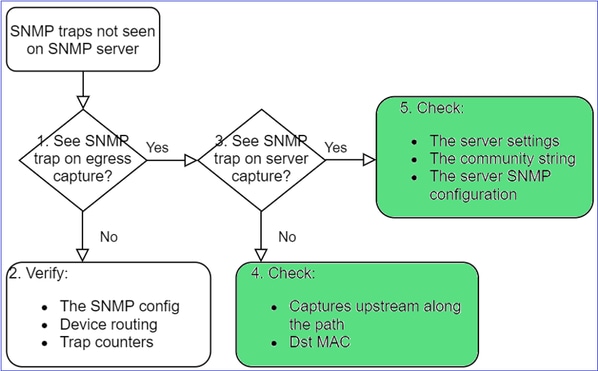

Aanbevolen probleemoplossing

Dit is het proces voor het oplossen van problemen met het stroomschema voor Firepower SNMP-trap:

1. Ziet u SNMP-traps bij uitgaande opname?

Zo vangt u LINA/ASA-vallen op beheerinterface:

> capture-traffic

Please choose domain to capture traffic from:

0 - management0

1 - Global

Selection? 0

Options: -n host 192.168.2.100 and udp port 162

Zo vangt u LINA/ASA-vallen op de gegevensinterface:

firepower# capture SNMP interface net208 match udp any any eq 162

Zo vangt u FXOS-vallen (41xx/9300) op:

firepower# connect fxos

firepower(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 162" limit-captured-frames 500 write workspace:///SNMP.pcap

1 2021-08-02 11:22:23.661436002 10.62.184.9 → 10.62.184.23 SNMP 160 snmpV2-trap 10.3.1.1.2.1.1.3.0 10.3.1.1.6.3.1.1.4.1.0

firepower(fxos)# exit

firepower# connect local-mgmt

firepower(local-mgmt)# dir

1 11134 Aug 2 11:25:15 2021 SNMP.pcap

firepower(local-mgmt)# copy workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap

2. Als u geen pakketten op de uitgaande interface ziet:

firepower# show run all snmp-server

snmp-server host ngfw-management 10.62.184.23 version 3 Cisco123 udp-port 162

snmp-server host net208 192.168.208.100 community ***** version 2c udp-port 162

snmp-server enable traps failover-state

Configuratie FXOS SNMP-traps:

FP4145-1# scope monitoring

FP4145-1 /monitoring # show snmp-trap

SNMP Trap:

SNMP Trap Port Community Version V3 Privilege Notification Type

------------------- ------- --------------- ----------- ---------------- -----------------

192.168.2.100 162 **** V2c Noauth Traps

Opmerking: Op 1xxx/21xx ziet u deze instellingen alleen in het geval van Apparaten > Apparaatbeheer > SNMP-configuratie!

- LINA/ASA routing voor vallen via beheerinterface:

> show network

- LINA/ASA routing voor vallen door middel van data-interface:

firepower# show route

- FXOS-routing (41x/9300):

FP4145-1# show fabric-interconnect

- Trap-tellers (LINA/ASA):

firepower# show snmp-server statistics | i Trap

20 Trap PDUs

En FXOS:

FP4145-1# connect fxos

FP4145-1(fxos)# show snmp | grep Trap

1296 Out Traps PDU

Aanvullende controles

- Neem een opname op de doel-SNMP server.

Overige te controleren punten:

- Leg vast op het pad.

- Doeladres MAC-adres van SNMP-trap-pakketten.

- De SNMP-serverinstellingen en -status (bijvoorbeeld firewall, open poorten enzovoort).

- De SNMP community-string.

- De SNMP-serverconfiguratie.

Kan FMC niet via SNMP bewaken

Probleembeschrijvingen (voorbeeld van echte Cisco TAC-cases):

- "SNMP werkt niet op Standby FMC."

- "Behoefte om het geheugen van de VCC te controleren."

- "Moet SNMP functioneren op Standby 192.168.4.0.8 FMC?"

- "We moeten de VCC's configureren om hun bronnen te bewaken, zoals de CPU, het geheugen enzovoort."

Probleemoplossing

Dit is het proces om stroomschema's voor FMC SNMP-problemen op te lossen:

1. SNMP-pakket wordt ontvangen op FMC?

- Opname via FMC-beheerinterface:

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

10:58:45.961836 IP 192.168.2.10.57076 > 192.168.2.23.161: C="Cisco123" GetNextRequest(28) .10.3.1.1.4.1.2021.4

Tip: Sla de opname op de directory FMC /var/common/ op en download deze vanuit de FMC UI

admin@FS2600-2:~$ sudo tcpdump -i eth0 udp port 161 -n -w /var/common/FMC_SNMP.pcap

HS_PACKET_BUFFER_SIZE is set to 4.

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

^C46 packets captured

46 packets received by filter

Reageert het VCC?

Als het VCC geen antwoord geeft, controleert u:

- FMC SNMP-configuratie (systeem > configuratie)

- SNMP-sectie

- Sectie Toegangslijsten

Als het VCC geen antwoord geeft, controleert u:

- Inhoud (dop)

- Community-string (dit kan worden gezien in de captures)

- FMC pigtail output (zoek naar fouten, fouten, sporen) en inhoud van /var/log/snmpd.log

- SNMP-proces

admin@FS2600-2:~$ sudo pmtool status | grep snmpd

snmpd (normal) - Running 12948

Command: /usr/sbin/snmpd -c /etc/snmpd.conf -Ls daemon -f -p /var/run/snmpd.pid

PID File: /var/run/snmpd.pid

Enable File: /etc/snmpd.conf

- SNMP-kernen

admin@FS2600-2:~$ ls -al /var/common | grep snmpd

-rw------- 1 root root 5840896 Aug 3 11:28 core_1627990129_FS2600-2_snmpd_3.12948

- Backend-configuratiebestand in /etc/snmpd.conf:

admin@FS2600-2:~$ sudo cat /etc/snmpd.conf

# additional user/custom config can be defined in *.conf files in this folder

includeDir /etc/snmp/config.d

engineIDType 3

agentaddress udp:161,udp6:161

rocommunity Cisco123

rocommunity6 Cisco123

Opmerking: Als SNMP is uitgeschakeld, bestaat het bestand snmpd.conf niet

- Is het een stand-by FMC?

In pre-6.4.0-9 en pre-6.6.0 verzendt het standby-VCC geen SNMP-gegevens (SNMP heeft de status Waiting). Dit is verwacht gedrag. Verbetering in Cisco bug-id CSCvs32303 controleren

Kan SNMP niet configureren

Probleembeschrijvingen (voorbeeld van echte Cisco TAC-cases):

- "We willen SNMP configureren voor Cisco Firepower Management Center en Firepower 4115 Threat Defence."

- "Ondersteuning met SNMP-configuratie op FTD".

- "We willen SNMP-bewaking op mijn FTD-apparaat inschakelen."

- "We proberen de SNMP-service in FXOS te configureren, maar het systeem laat ons uiteindelijk geen commit-buffer toe. Er staat fout: Wijzigingen niet toegestaan. gebruik 'Connect ftd' om wijzigingen aan te brengen."

- "We willen SNMP-bewaking op ons FTD-apparaat mogelijk maken."

- "Kan SNMP niet configureren op FTD en het apparaat niet detecteren tijdens de bewaking."

Hoe SNMP-configuratieproblemen aan te pakken

Lees de huidige documentatie:

- Handleiding FMC-configuratie:

- Handleiding FXOS-configuratie:

Zorg specifiek voor kennis van de SNMP-documentatie.

FMC SNMP:

FXOS SNMP:

Firepower 41xx/9300 SNMP-configuratie:

Firepower 1xxx/21xx SNMP-configuratie:

SNMP-configuratie op Firepower Device Manager (FDM)

Probleembeschrijvingen (voorbeeld van echte Cisco TAC-cases):

- "We hebben richtlijnen nodig over SNMPv3 op apparaat Firepower met FDM."

- "SNMP-configuratie werkt niet op FPR 2100-apparaat vanuit FDM."

- "Kan SNMP v3-configuratie niet aan de FDM laten werken."

- "FDM 6.7 SNMP-configuratieassistentie."

- "SNMP v3 inschakelen in Firepower FDM."

Hoe SNMP FDM-configuratieproblemen aan te pakken

- Voor versie pre-6.7 kunt u SNMP-configuratie uitvoeren met behulp van FlexConfig:

- Vanaf Firepower versie 6.7 wordt SNMP-configuratie niet meer gemaakt met FlexConfig, maar met REST API:

SNMP-printerbladen voor probleemoplossing

1xxx/21xx/41xx/9300 (LINA/ASA) - Wat moet worden verzameld voordat u een case opent met Cisco TAC

| Opdracht |

Beschrijving |

| FirePOWER# toont uitgevoerde SNMP-server |

Controleer de ASA/FTD LINA SNMP-configuratie. |

| firepower# toon snmp-server statistieken |

Controleer de SNMP-statistieken op ASA/FTD LINA. Stel scherp op de uitvoertellers voor SNMP-pakketten en SNMP-pakketten. |

| > Opnameverkeer |

Leg verkeer vast op beheerinterface. |

| firepower# Capture SNMP-POLL interface net201 trace match upp elke willekeurige eq 161 |

Leg verkeer vast op data-interface (naam "net201") voor UDP 161 (SNMP-enquête). |

| FirePOWER# Capture SNMP-TRAP interface net208 match up elke willekeurige eq 162 |

Leg verkeer vast op data-interface (naam "net208") voor UDP 162. (SNMP-traps). |

| FirePOWER# geeft opnamen van SNMP-POLL-pakketnummer 1 weer |

Traceer een SNMP-pakket met toegangsrechten dat op ASA/FTD LINA-gegevensinterface wordt ontvangen. |

| admin@firepower:~$ sudo tcpdump -i tap_nlp |

Leg vast op de interne tapinterface van het NLP (Non-Lina Process). |

| FirePOWER# toont controlepoort 161 van het protocol |

Controleer alle ASA/FTD LINA-verbindingen op UDP 161 (SNMP-poll). |

| FirePOWER# logbestand weergeven | i 302015.*161 |

Controleer ASA/FTD LINA log 302015 op SNMP-poll. |

| firepower# meer systeem:in werking stellen-configuratie | i-Gemeenschap |

Controleer de SNMP community-string. |

| firepower# debug menu netsnmp 4 |

Controleer de SNMP-configuratie en de proces-ID. |

| firepower# tonen asp tabel classificeren interface net201 domeinvergunning match port=161 |

Controleer of de hittellingen op de SNMP-ACL op de interface met de naam ‘net201’. |

| FirePOWER# toont disk0: | i-kern |

Controleer of er SNMP-cores zijn. |

| admin@firepower:~$ ls -l /var/data/cores |

Controleer of er SNMP-cores zijn. Alleen van toepassing op FTD. |

| FirePOWER# route weergeven |

Controleer de ASA/FTD LINA-routeringstabel. |

| > netwerk weergeven |

Controleer het FTD-beheervliegtuig dat tabel routeert. |

| admin@firepower:~$ tail -f /mnt/disk0/log/ma_ctx2000.log |

Controleer/los problemen op SNMPv3 op FTD. |

| FirePOWER# debug SNMP-spoor [255] FirePOWER# debug van SNMP-breedsprakig [25] FirePOWER# debug SNMP-fout [25] FirePOWER# debug SNMP-pakket [25] |

Verborgen opdrachten op nieuwere releases. Interne debugs, handig om SNMP met Cisco TAC op te lossen. |

41x/9300 (FXOS) - Wat te verzamelen voordat u een case opent met Cisco TAC

| Opdracht |

Beschrijving |

| FirePOWER# fxos verbinden FirePOWER (fxos)# ethanalyzer voor lokaal interfacebeheer, opnamefilter, 'udp port 161', limiet-opgenomen-frames 50 schrijven workspace:///SNMP-POLL.pcap vuurkracht (fxos)# afsluiten firepower# lokale beheertaken verbinden vuurkracht (lokaal beheer)# d 1 11152 jul 26 09:42:12 2021 SNMP.pcap FirePOWER (Local-Management)# kopiëren workspace:///SNMP.pcap ftp://ftp@192.0.2.100/SNMP.pcap |

FXOS-opname voor SNMP-poll (UDP 161) Upload naar een externe FTP-server FTP IP: 192.0.2.100 FTP-gebruikersnaam: ftp |

| FirePOWER# fxos verbinden FirePOWER (fxos)# ethanalyzer voor lokaal interfacebeheer, opnamefilter, 'udp port 162', limiet-opgenomen-frames 50 schrijven workspace:///SNMP-TRAP.pcap |

FXOS-opname voor SNMP-traps (UDP 162) |

| FirePOWER# scope-systeem FirePOWER/system # scope services vuurkracht/systeem/services # toon ip-block details |

Controleer FXOS-ACL |

| vuurkracht# defect weergeven |

Controleer op FXOS-fouten |

| vuurkracht# toont stof-interconnect |

Controleer de FXOS-interfaceconfiguratie en standaardinstellingen van de gateway |

| FirePOWER# fxos verbinden firepower (fxos)# tonen in werking stelt -in werking stellen -in werking stellen SNMP allen |

Controleer de FXOS SNMP-configuratie |

| FirePOWER# fxos verbinden FirePOWER (fxos)# tonen SNMP interne oids ondersteund maken FirePOWER (fxos)# tonen SNMP interne oids ondersteund |

Controleer de FXOS SNMP-id’s |

| FirePOWER# fxos verbinden FirePOWER (fxos)# SNMP weergeven |

Controleer de FXOS SNMP-instellingen en -tellers |

| FirePOWER# fxos verbinden FirePOWER (fxos)# terminalmonitor FirePOWER (fxos)# debug snmp-pkt-dump FirePOWER (fxos)# debug van SNMP alles |

Debug FXOS SNMP (‘pakketten’ of ‘alle’) Gebruik ‘terminal no monitor’ en ‘undebug all’ om dit te stoppen |

1xxx/21xx (FXOS) - Wat moet worden verzameld voordat u een case opent met Cisco TAC

| Opdracht |

Beschrijving |

| > Opnameverkeer |

Leg verkeer op beheerinterface vast |

| > netwerk weergeven |

Controleer het FTD-beheervliegtuig dat de routeringstabel maakt |

| Firepower# scope bewaking vuurkracht/monitoring # toon snmp [host] vuurkracht/monitoring # tonen snmp-gebruiker [detail] vuurkracht/monitoring # toon snmp-trap |

Controleer de FXOS SNMP-configuratie |

| vuurkracht# defect weergeven |

Controleer op FXOS-fouten |

| firepower# lokale beheertaken verbinden vuurkracht (lokaal beheer)# dirkercores_fxos vuurkracht (lokaal beheer)# donkere kernen |

Controleer op FXOS-kernbestanden (tracebacks) |

FMC - Wat te verzamelen voordat u een case opent met Cisco TAC

| Opdracht |

Beschrijving |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp poort 161 -n |

Leg verkeer op beheerinterface voor SNMP-poll vast |

| admin@FS2600-2:~$ sudo tcpdump -i eth0 udp poort 161 -n -w /var/common/FMC_SNMP.pcap |

Leg verkeer op beheerinterface voor SNMP-enquête vast en sla het op in een bestand |

| admin@FS2600-2:~$ supertool status | groene gmp |

Controleer de SNMP-processtatus |

| admin@FS2600-2:~$ ls -al/var/common | groene gmp |

Controleer op SNMP-kernbestanden (tracebacks) |

| admin@FS2600-2:~$ sudo cat /etc/snmpd.conf |

Controleer de inhoud van het SNMP-configuratiebestand |

voorbeelden van momentopnames

Deze opdrachten kunnen worden gebruikt voor verificatie en probleemoplossing:

| Opdracht |

Beschrijving |

| # momentopname - c Cisco123 - v2c 192.0.2.1 |

Hiermee haalt u alle OID’s van de externe host op met behulp van SNMP v2c. Cisco123 = Community-string 192.0.2.1 = bestemmingshost |

| # momentopname -v2c -c Cisco123 -OS 192.0.2.1 10.3.1.1.4.1.9.9.109.1.1.1.1.3 iso.3.6.1.4.1.9.9.109.1.1.1.1.3.1 = Profiel32: 0 |

Ontvangt een specifieke OID van de externe host met het gebruik van SNMP v2c |

| # momentopname - c Cisco123 -v2c 192.0.2.1 .10.3.1.1.4.1.9.9.109.1.1.1.1 - Aan .10.3.1.1.4.1.9.9.109.1.1.1.1.6.1 = profiel32: 0 |

Toont de gehaalde OID’s in numerieke indeling |

| # momentopname -v3 -l authPriv -u cisco -a SHA -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

Hiermee haalt u alle OID’s van de externe host op met behulp van SNMP v3. SNMPv3-gebruiker = cisco SNMPv3-verificatie = SHA. SNMPv3-autorisatie = AES |

| # momentopname -v3 -l authPriv -u cisco -a MD5 -A Cisco123 -x AES -X Cisco123 192.0.2.1 |

Voert alle OID’s van de externe host op met het gebruik van SNMP v3 (MD5 en AES128) |

| # momentopname -v3 -l auth -u cisco -a SHA -A Cisco123 192.0.2.1 |

SNMPv3 met alleen verificatie |

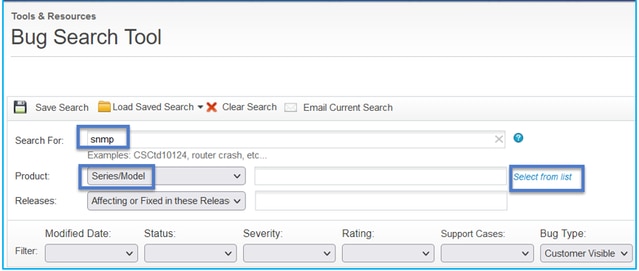

Hoe te zoeken naar SNMP-defecten

- Navigeren naar https://bst.cloudapps.cisco.com/bugsearch/search?kw=snmp&pf=prdNm&sb=anfr&bt=custV

- Voer het trefwoord snmp in en kies Selecteren uit lijst.

Meest gebruikelijke producten:

- Software voor Cisco adaptieve security applicatie (ASA)

- Cisco Firepower 9300 Series

- Cisco Firepower Management Center virtuele applicatie

- Cisco Firepower NGFW

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

7.0 |

19-Nov-2024 |

Verwijderde PII, geactualiseerde beeld alt tekst, gecorrigeerde Intro fouten, kopregels, SEO verbeteringen. Bijgewerkte opmaak en grammatica. |

6.0 |

19-Oct-2023 |

Verwijderde PII, geactualiseerde beeld alt tekst, gecorrigeerde Intro fouten, machinevertaling, stijlvereisten en randen. Bijgewerkte opmaak en grammatica. |

2.0 |

26-Oct-2021 |

Bijgewerkte afbeelding alternatieve tekst. |

1.0 |

03-Oct-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Ignacio PenalvaCisco TAC Engineer

- Mikis ZafeiroudisCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback