Inloggen via ISE 3.1 GUI Admin met SAML-integratie met Duo SSO en Windows AD configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u de integratie van Cisco ISE 3.1 SAML SSO kunt configureren met een externe identiteitsprovider zoals Cisco Duo SSO.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Identity Services Engine (ISE) 3.1

- Basiskennis over implementaties van Security Assertion Markup Language (SAML) Single Sign-On (SSO) (SAML 1.1)

- Kennis van Cisco DUO SSO

- Kennis van Windows Active Directory

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE-lijnkaart 3.1

- Cisco Duo SSO

- Windows Active Directory

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Identity Provider (IDP)

Het is in dit geval de Duo SSO die een gebruikersidentiteit en toegangsrechten voor een gevraagde bron (de 'Serviceprovider') verifieert en bevestigt.

Duo SSO fungeert als een IdP, waarbij uw gebruikers worden geauthenticeerd met behulp van bestaande Active Directory (AD) op locatie met SAML 1.1 of een SAML 2.0 IDP (bijvoorbeeld Microsoft Azure) en wordt gevraagd om twee-factor-verificatie voordat toegang tot uw serviceprovider-toepassing wordt toegestaan.

Bij het configureren van een applicatie die beveiligd moet worden met Duo SSO moet u attributen van Duo SSO naar de applicatie sturen. Active Directory werkt zonder extra setup, maar als u een SAML(2.0) IDP als uw verificatiebron gebruikt, controleert u of u het hebt geconfigureerd om de juiste SAML-kenmerken te verzenden.

Serviceprovider (SP)

De gehoste bron of service waartoe de gebruiker toegang wil krijgen; Cisco ISE-toepassingsserver in dit geval.

SAML

SAML is een open standaard die IdP toestaat om de autorisatiegegevens door te geven aan SP.

SAML-transacties maken gebruik van Extensible Markup Language (XML) voor gestandaardiseerde communicatie tussen de identiteitsprovider en serviceproviders. SAML is de schakel tussen de authenticatie van de identiteit van de gebruiker en de autorisatie om een dienst te gebruiken.

SAML Assertion

Een SAML Assertion is het XML-document dat de IDp naar de serviceprovider stuurt die de gebruikersautorisatie bevat. Er zijn drie verschillende typen SAML Assertions - authenticatie, attribuut en autorisatiebesluit.

- Verificatiebeweringen bewijzen de identificatie van de gebruiker en geven de tijd aan dat de gebruiker inlogde en welke verificatiemethode zij hebben gebruikt (bijvoorbeeld Kerberos, two-factor, enzovoort).

- De attributie bewering geeft de SAML attributen, specifieke stukken gegevens die informatie geven over de gebruiker, door aan de SP.

- Een autorisatiebesluit bewering verklaart dat de gebruiker geautoriseerd is om de service te gebruiken of dat de IDp hun verzoek heeft afgewezen vanwege een wachtwoordfout of gebrek aan rechten op de service.

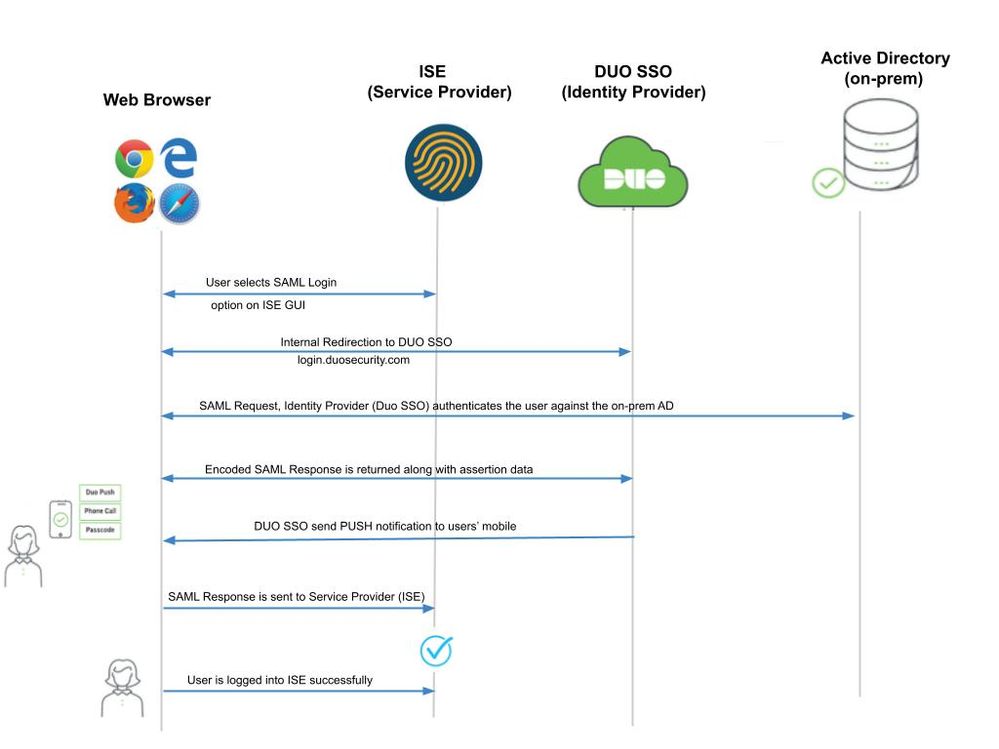

Flow Diagram op hoog niveau

Stroom:

- De gebruiker meldt zich aan bij ISE met de optie Login via SAML.

- ISE (SAML SP) stuurt de browser van de gebruiker naar Duo SSO met een SAML-verzoekbericht.

Opmerking: in een gedistribueerde omgeving kunt u een Ongeldige certificaatfout en stap 3 krijgen. kan nu werken. Vandaar, voor een verdeelde omgeving, verschilt Stap 2. enigszins op deze manier:

Probleem: ISE gaat tijdelijk naar de portal van een van de PSN-knooppunten (op poort 8443).

Oplossing: om ervoor te zorgen dat ISE hetzelfde certificaat presenteert als het GUI-certificaat van de beheerder, moet u ervoor zorgen dat het systeemcertificaat dat u vertrouwt ook geldig is voor het gebruik van de portal op alle PSN-knooppunten. - Gebruiker logt in met primaire AD-referenties.

- Duo SSO stuurt dit door naar AD, dat een antwoord teruggeeft aan Duo SSO.

- Duo SSO vereist dat de gebruiker een dubbele authenticatie uitvoert door een PUSH op de mobiele telefoon te verzenden.

- De gebruiker voltooit de Duo two-factor verificatie.

- Duo SSO stuurt de browser van de gebruiker naar de SAML SP met een antwoordbericht.

- De gebruiker kan nu inloggen op ISE.

Integratie van SAML SSO met Duo SSO configureren

Stap 1. SAML IDp configureren op ISE

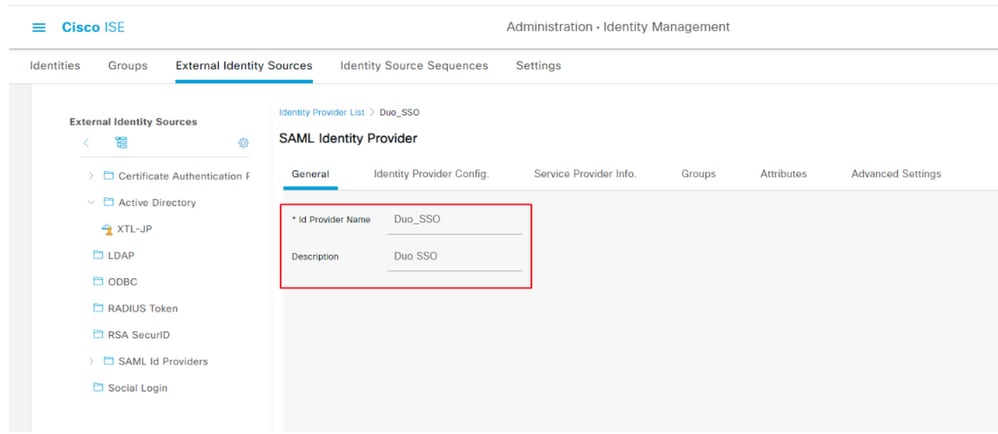

Duo SSO configureren als externe SAML Identity Source

Ga op ISE naar Administration > Identity Management > External Identity Sources > SAML Id Providers en klik op de knop Toevoegen.

Voer de naam van de IDp in en klik op Indienen om deze op te slaan. De IDp-naam is alleen significant voor ISE zoals in de afbeelding:

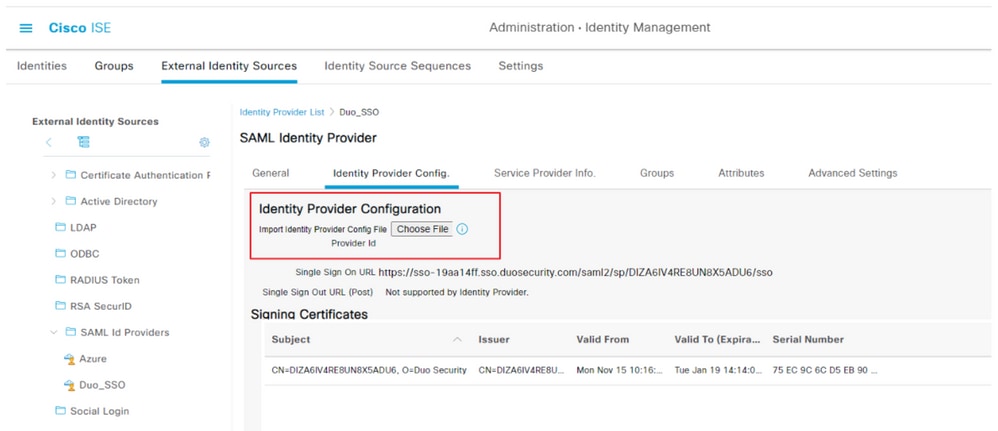

Het XML-bestand met SAML-metagegevens importeren vanuit het Duo Admin-portal

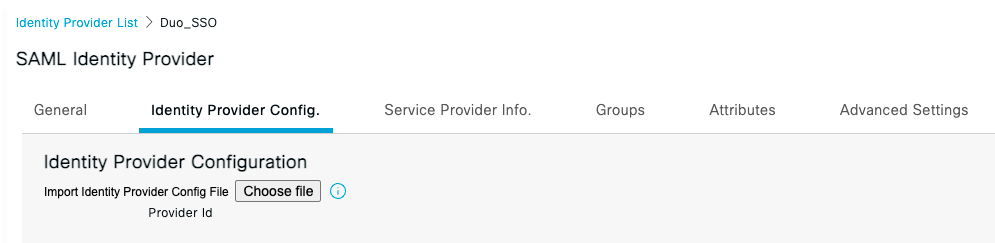

Op ISE, navigeer naar Administration > Identity Management > External Identity Sources > SAML Id Providers. > Kies de SAML IDp die u hebt gemaakt, klik op het Identity Provider Configuration en vervolgens op de knop Bestand kiezen.

Kies het SSO IDP Metadata XML bestand geëxporteerd van Duo Admin portal en klik op Open om het op te slaan. (Deze stap wordt ook in het gedeelte Duo van dit document vermeld.)

De SSO URL en de ondertekeningscertificaten zijn:

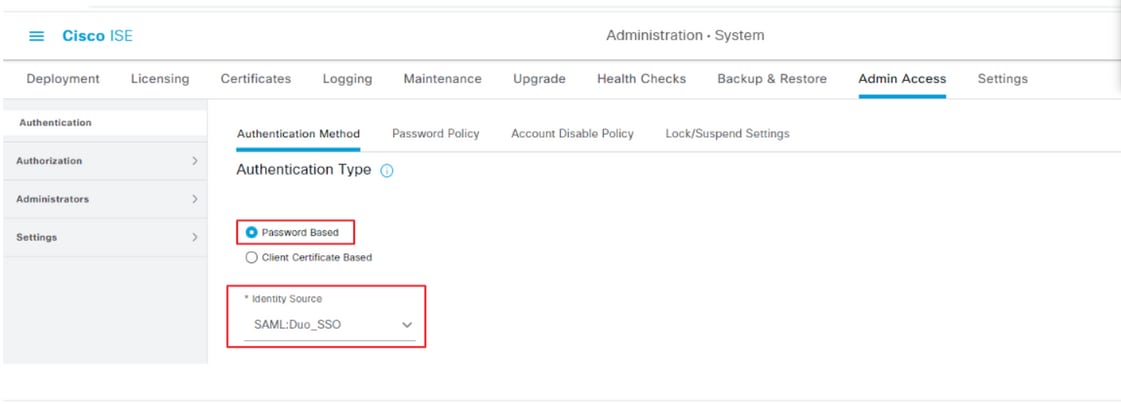

ISE-verificatiemethode configureren

ISE-verificatiemethode configurerenNavigeer naar Administration > System > Admin Access > Authentication > Authentication Method en kies de wachtwoordgebaseerde keuzerondje. Kies de gewenste IDp-naam die eerder is gemaakt in de vervolgkeuzelijst Identity Source zoals in de afbeelding:

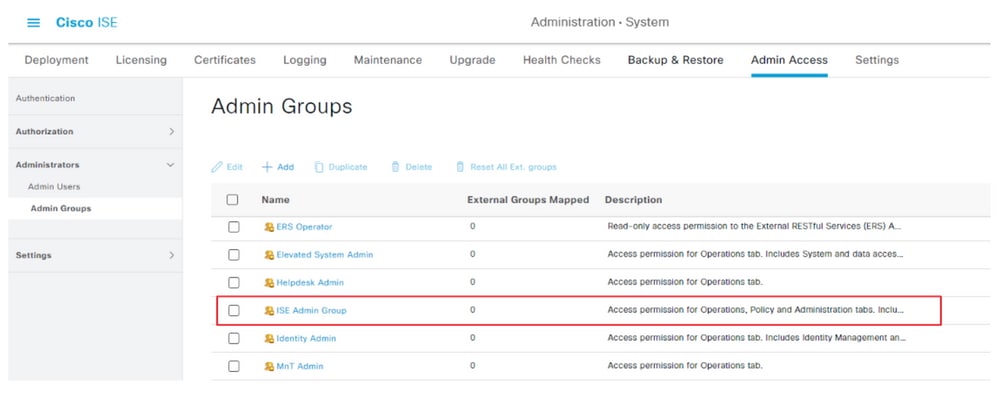

Een beheergroep maken

Een beheergroep makenNavigeer naar Administration > System > Admin Access > Authentication > Administrators > Admin Group en klik op Super Admin en vervolgens op de knop Dupliceren. Voer de naam van de beheergroep in en klik op de knop Verzenden.

Dit geeft Super Admin-rechten aan de Admin-groep.

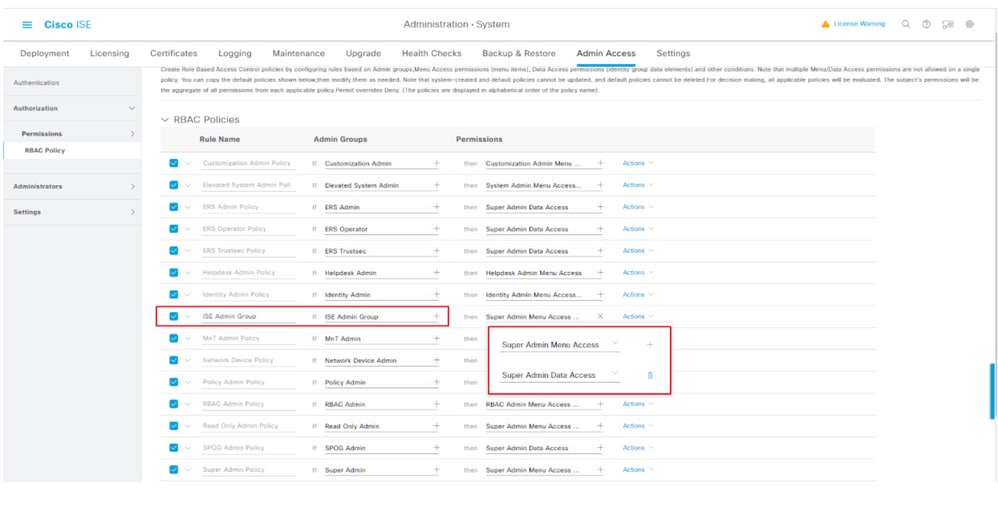

Een RBAC-beleid voor de Admin-groep maken

Een RBAC-beleid voor de Admin-groep makenNavigeer naar Administration > System > Admin Access > Authorization > RBAC Policy en kies de acties die overeenkomen met het beleid van Super Admin. Klik op de knop .Duplicate > Add the Name field > Save

De toegangsrechten zijn hetzelfde als het Super Admin-beleid.

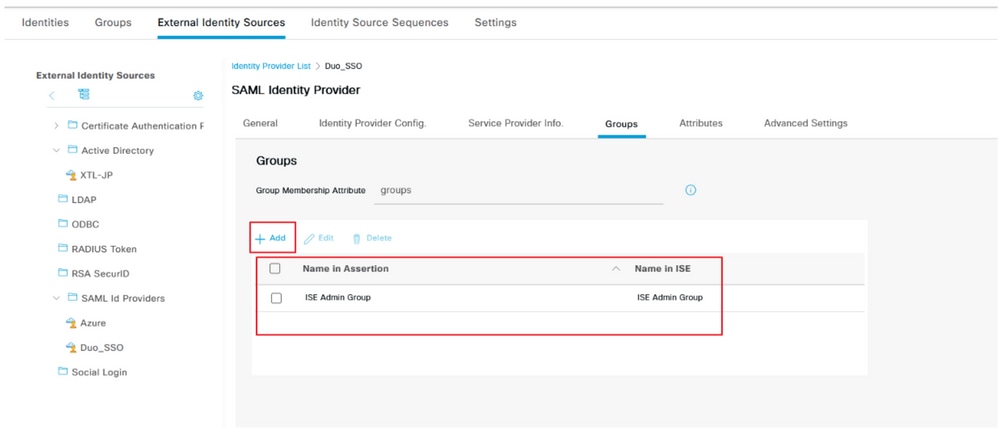

Lidmaatschap Groepen toevoegen

Lidmaatschap Groepen toevoegenOp ISE, navigeer naar Administration > Identity Management > External Identity Sources > SAML Id Providers en kies de SAML IDp die u hebt gemaakt. Klik op Groepen en vervolgens op de knop Toevoegen.

Voeg de naam toe in Assertion (naam van de ISE-beheergroep) en kies vanuit dropdown de Role-Based Access Control (RBAC) Group die is gemaakt (Stap 4.) en klik op Openen om het op te slaan. De SSO URL en de ondertekeningscertificaten zijn automatisch ingevuld:

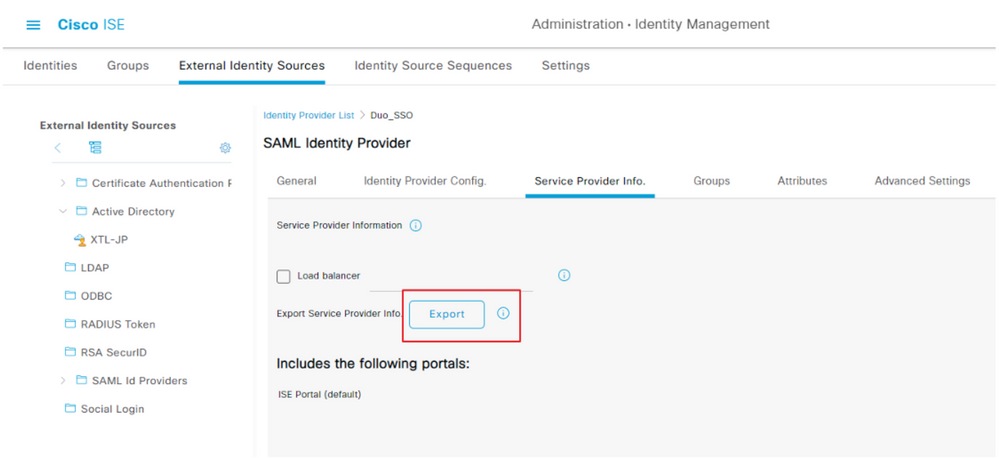

SP-informatie exporteren

SP-informatie exporterenNavigeer naar Administration > Identity Management > External Identity Sources > SAML Id Providers > (Your SAML Provider) .

Switch het tabblad naar SP Info. en klik op de knop Exporteren zoals in de afbeelding:

Download het .xml bestand en sla het op. Noteer de URL van deAssertionConsumerService locatie en de waarde van entityID zoals deze gegevens in het Duo SSO-portal worden gevraagd.

<?xml version="1.0" encoding="UTF-8"?><md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" entityID="http://CiscoISE/7fdfc239-631e-439c-a3ab-f5e56429779d"><md:SPSSODescriptor AuthnRequestsSigned="false" WantAssertionsSigned="true" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"><md:KeyDescriptor use="signing"><ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#"><ds:X509Data><ds:X509Certificate>MIIFUzCCAzugAwIBAgIMNOUWtIWSUFWaealmMA0GCSqGSIb3DQEBDAUAMCcxJTAjBgNVBAMTHFNB TUxfaXNlMDIueGVyb3RydXN0bGFicy5jb20wHhcNMjExMTE1MjI1OTM0WhcNMjYxMTE0MjI1OTM0 WjAnMSUwIwYDVQQDExxTQU1MX2lzZTAyLnhlcm90cnVzdGxhYnMuY29tMIICIjANBgkqhkiG9w0B AQEFAAOCAg8AMIICCgKCAgEAxw7scSLMH1ApI3O/7+vWsGP4schoJJHlVeJKHuJVgm19SXViW8Ab WL9hQEXDr+U/zzp7fAq0YjckeNJg6VMhasao5tY4cutrAZK2F/kYvdVN+0N2cJUSTdJZNdKO+hcj VmUgClUi6Xa4PJNw+1yhj8PwrDlpzfgXZLi3wlo5sMRGrg8NeSbShPJVakIEF2FoI0hXTOOSH4ZN sD4q99dzrAv2m6y74vtU0GqwX4RRMOdvr7DIMNd2U/trh41QT85SY5c70l6fRWtY9omZBdU0S2JC ihWnC9ug7FE0qdPm2h5KiZvxJck9OqVXDHvtRKctW5gwzfX8Hu7DQKqs90h04HRUxg2GEiuiXCQZ 5p63KfoRly5oW50UK0LIMdyhDl+8uP+n+Jo3ufR8lKe42+/rws5Ct1hg4jozddutKkw2vyxMEg5/ ZpAz/goRIOmBN4r3n3FNGZV1uTfbb1Mz8yvY61ccGgTU1/Iynt9maNHxjbFtAP+HaiMPisfTKDRJ OLx91v+xKpb+opcOxqVK1q0Us0yGVvfycaFNZ3jP5wBNBzSAi7cvXk7sIW9WM7DC84OjC/r9EbaX Wll7MLV+16Z+FeDnzhzFVjq/cb61eNvXKKwDFryFqBnDLLJGmJuZQ/EgR0wkvseR8tNE3qIYVhOe qfCKZUpWtZ+lGLDD3r50p9UCAwEAAaN/MH0wIgYDVR0RBBswGYIXaXNlMDIueGVyb3RydXN0bGFi cy5jb20wDAYDVR0TBAUwAwEB/zALBgNVHQ8EBAMCAuwwHQYDVR0OBBYEFAoHeqyYR5r0XpOVXODT WdpDycOoMB0GA1UdJQQWMBQGCCsGAQUFBwMBBggrBgEFBQcDAjANBgkqhkiG9w0BAQwFAAOCAgEA aoIIkyS8slDwjQrRsUVyPi17Lvl0TleCUQBrnr5WNUWlaXIB7Cb9qrG9D2ced72miH6vUcxine78 V4loTsgVu3tVlslQrOLW2eNLSbaN1XqbVUl1sCZkA4wGt8uLPX0t8UYysecEPFXD0NiKGPoIMaFg 3pP5525cJpeLRkgHjw1Z2qT54lsGd8Gdq6V666kliAt73kPwfDiZf/uDsCI+euIHDywLdOad51kJ RWAsZO7tgxK3tJO9z7JU4oY1fI26DUN43++Ap3KSaDiz9gYJ3fFjR9hP/nF/ywyO0HO5MgHqhsMo +zBMADukmprYC8qd+0z76+NQ6TLXgUer7NQMty68tQYP4riupvc26CEmgEZ592jBgDdt2tkY9An4 Fl/rqJPhX2RISLdUt50NcBbIZVOJ/IjkqHj9UG1E/U8qYy3krWvZV+VV5ChVNzwiVTWFCEOHNOTh l/yYdAAsODUBbwTqgJL1G3hNo+dA3LAgg/XKENFr+tt3LQ0kwPAtjKFQsIX/4sgMetV4KSqUI3HZ qw5u0t9WT578SZ5p1u/qj2cfx2wdqRVk5vSij6TxOpXIaCuY2L5YfeIMP/K49K+DecMBxCrKygNT vGX0PkVG/yqgQ9OIfQZ1OD3/NZxGyBJdzSSkjHxiUdWf4lWj1tVU+qav8M3imsCRvcZJppaKJNo=</ds:X509Certificate></ds:X509Data></ds:KeyInfo></md:KeyDescriptor><md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:persistent</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:WindowsDomainQualifiedName</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:kerberos</md:NameIDFormat><md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:X509SubjectName</md:NameIDFormat><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://10.52.14.44:8443/portal/SSOLoginResponse.action" index="0"/><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://ise02.xerotrustlabs.com:8443/portal/SSOLoginResponse.action" index="1"/></md:SPSSODescriptor></md:EntityDescriptor>Hier zijn de details/attributen van belang verzameld uit het meta-bestand dat moet worden geconfigureerd in de Duo Generic SAML Integration

entityID = http://CiscoISE/7fdfc239-631e-439c-a3ab-f5e56429779d.

AssertionConsumerService Location = https://10.x.x.x:8443/portal/SSOLoginResponse.action waar 10.x.x.x de ISE IP gevonden op het XML-bestand (Location).

AssertionConsumerService Location = https://isenodename.com:8443/portal/SSOLoginResponse.action waar isenodename de daadwerkelijke naam van ISE FQDN gevonden op het XML-bestand (Location) is.

Stap 2. Duo SSO configureren voor ISE

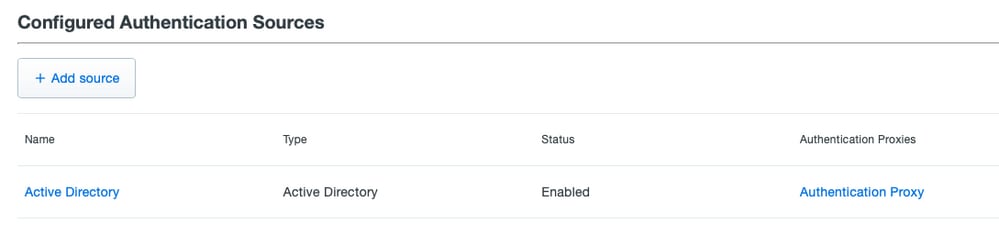

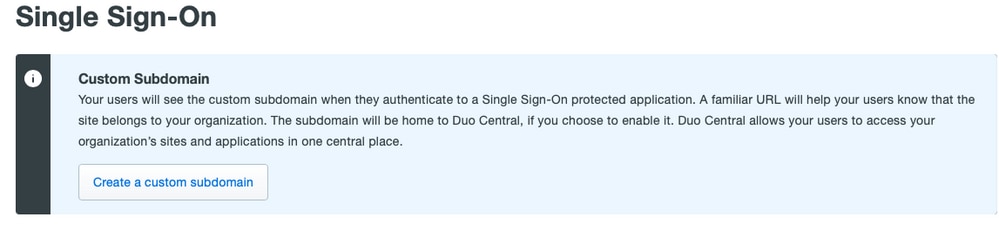

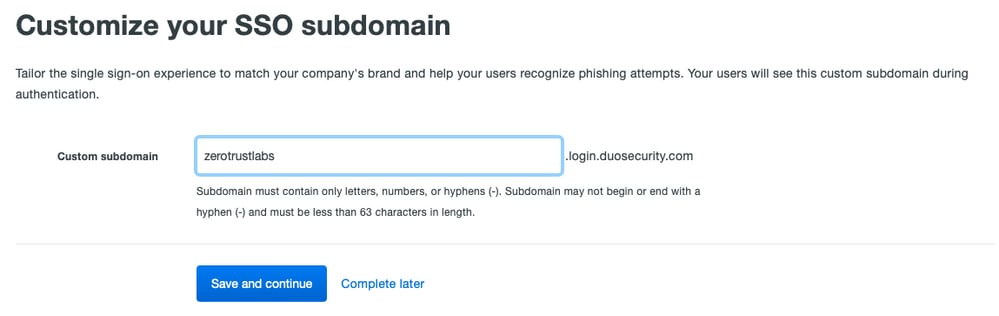

Stap 2. Duo SSO configureren voor ISEControleer deze KB om Duo SSO met AD als verificatiebron te configureren.

Controleer deze KB om de SSO in te schakelen met uw eigen domein.

Stap 3. Integratie van Cisco ISE met Duo SSO als generieke servicesmodule

Stap 3. Integratie van Cisco ISE met Duo SSO als generieke servicesmoduleControleer Stap 1 en Stap 2 van deze KB om Cisco ISE te integreren met Duo SSO als Generic SP.

Cisco ISE-SP-gegevens configureren in het Duo Admin Panel voor Generic SP:

| Naam |

Beschrijving |

| Entiteits-ID |

|

| URL voor Assertion Consumer Service (ACS) |

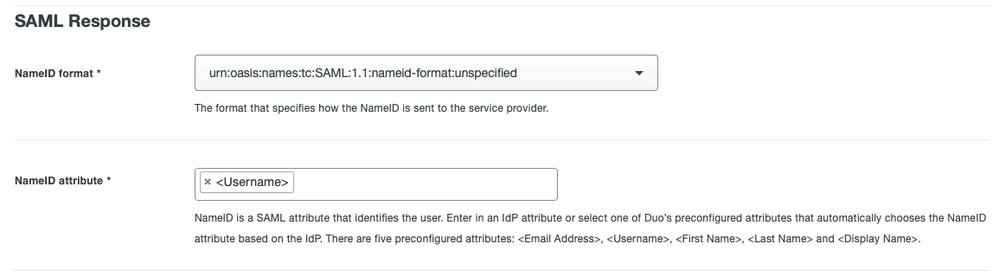

SAML Response configureren voor Cisco ISE:

| Naam |

Beschrijving |

| NaamID-indeling |

draai:oase:namen:tc:SAML:1.1:benoemde-indeling:niet gespecificeerd |

| Kenmerk naamID |

Username |

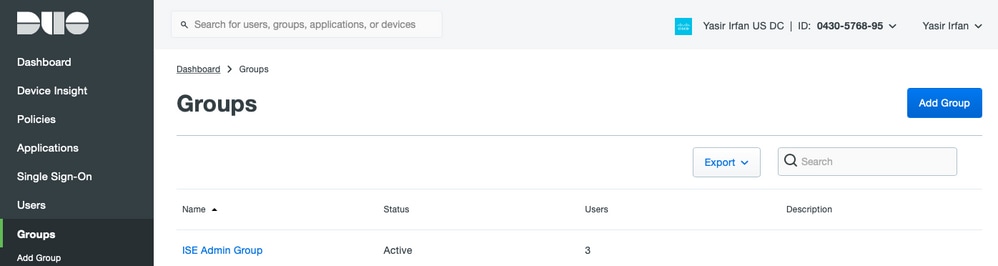

Maak een groep met de naam Cisco Admin Group in het Duo Admin Panel en voeg de ISE-gebruikers aan deze groep toe of maak een groep in Windows AD en synchroniseer hetzelfde aan het Duo Admin-paneel met behulp van de functie directory Sync.

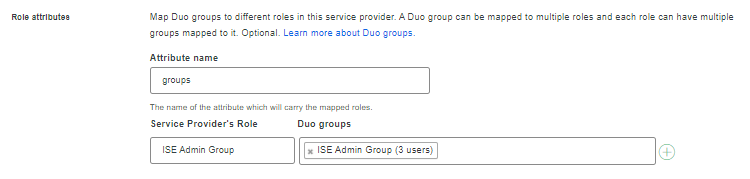

Role-kenmerken configureren voor Cisco ISE:

| Naam |

Beschrijving |

| Naam kenmerk |

groepen |

| SP-rol |

ISE-beheergroep |

| Duo-groepen |

ISE-beheergroep |

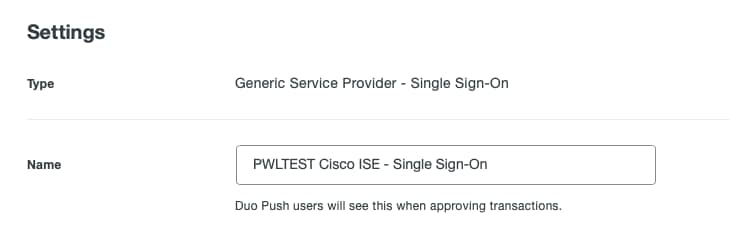

In het gedeelte Settings typt u een geschikte naam op het tabblad Name voor deze integratie.

Klik op de knop Opslaan om de configuratie op te slaan en raadpleeg deze KB voor meer informatie.

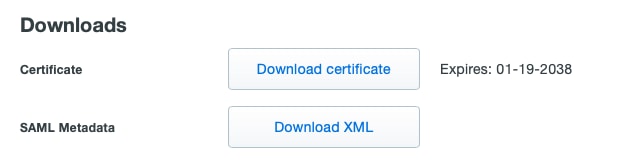

Klik op Download XML om de SAML Metadata te downloaden.

Upload SAML MetaData download van Duo Admin Panel naar Cisco ISE door naar Administration > Identity Management > External Identity Sources > SAML Id Providers > Duo_SSO te navigeren.

Switch het tabblad naar Identity Provider Config. en klik op de knop Kies bestand.

Kies het XML-bestand met metagegevens dat in Stap 8 is gedownload en klik op Opslaan.

Opmerking: deze stap wordt hier vermeld onder het hoofdstuk Integratie van SAML SSO configureren met Duo SSO; Stap 2. Importeer het SAML Metadata XML bestand vanuit het Duo Admin portal.

Verifiëren

VerifiërenDe integratie met Duo SSO testen

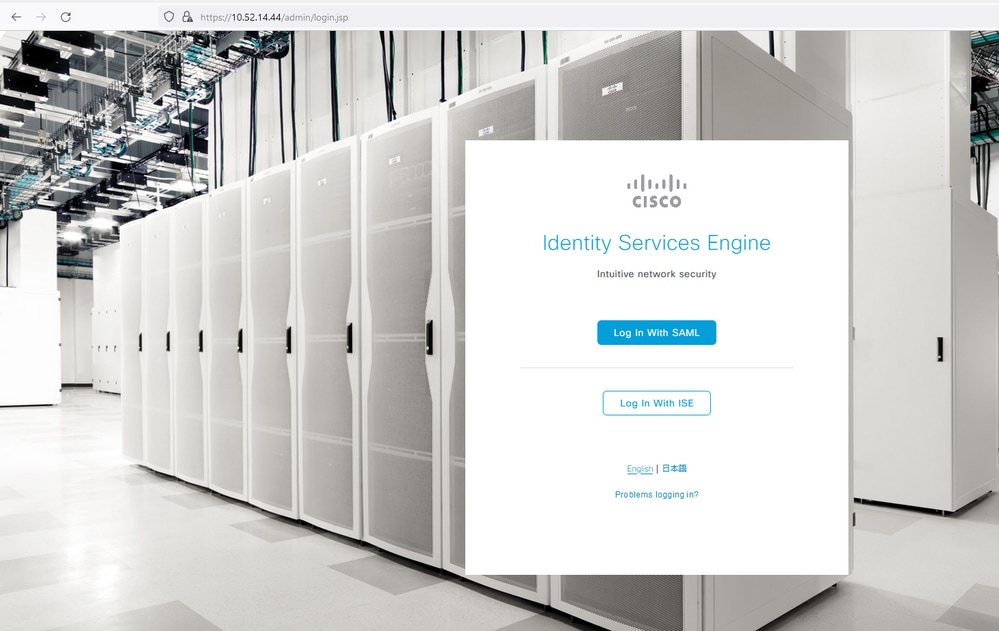

De integratie met Duo SSO testen1. Log in op het Cisco ISE-beheerpaneel en klik op Inloggen met SAML.

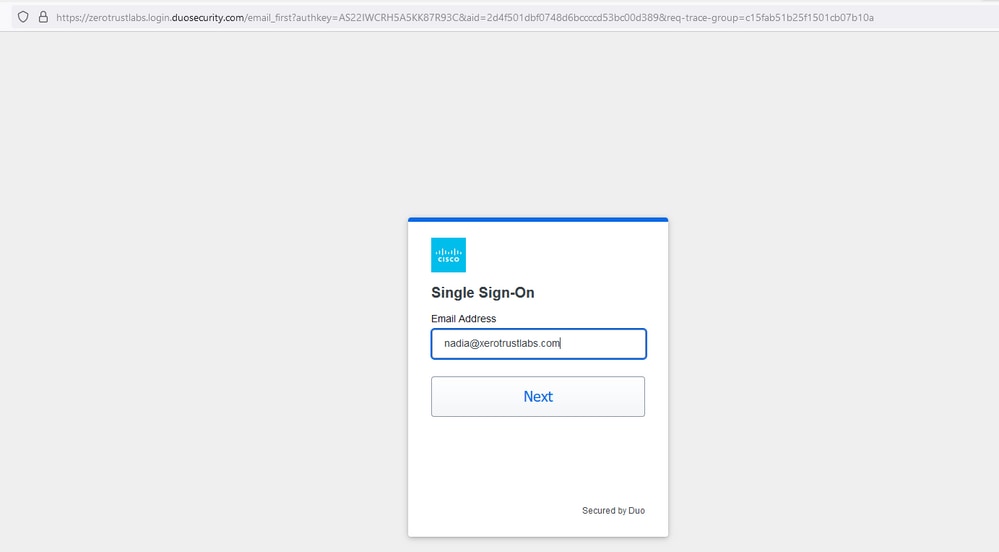

2. Ga naar de SSO-pagina, voer het e-mailadres in en klik op Volgende.

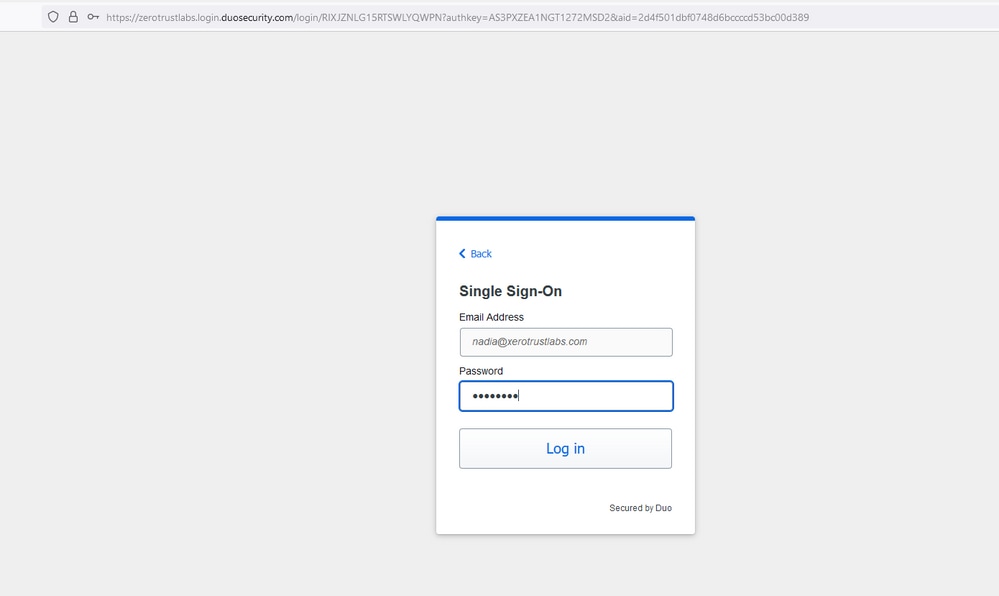

3. Voer het wachtwoord in en klik op Inloggen.

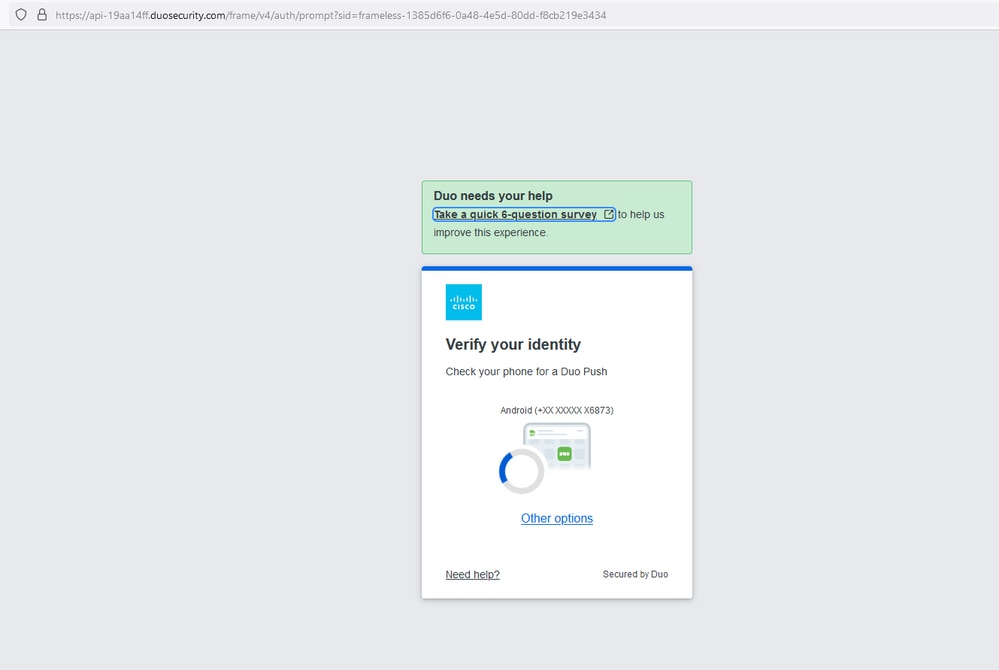

4. U krijgt een Duo Push-prompt op uw mobiele apparaat.

5. Zodra u de prompt accepteert, krijgt u een venster en wordt u automatisch doorgestuurd naar de ISE-beheerpagina.

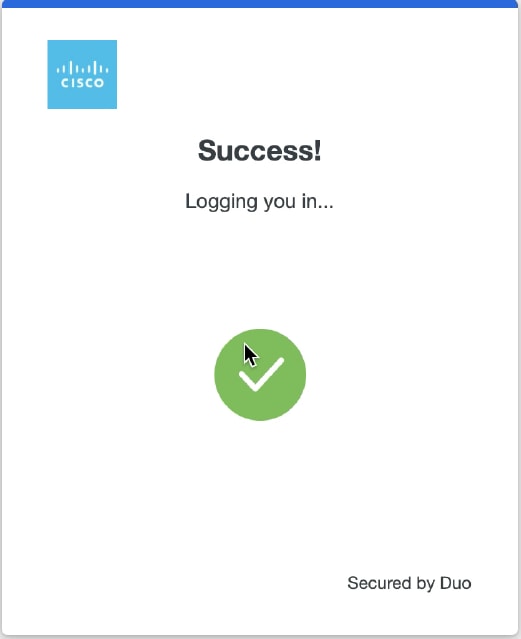

6. Toegangspagina voor ISE-beheer en GUI.

Problemen oplossen

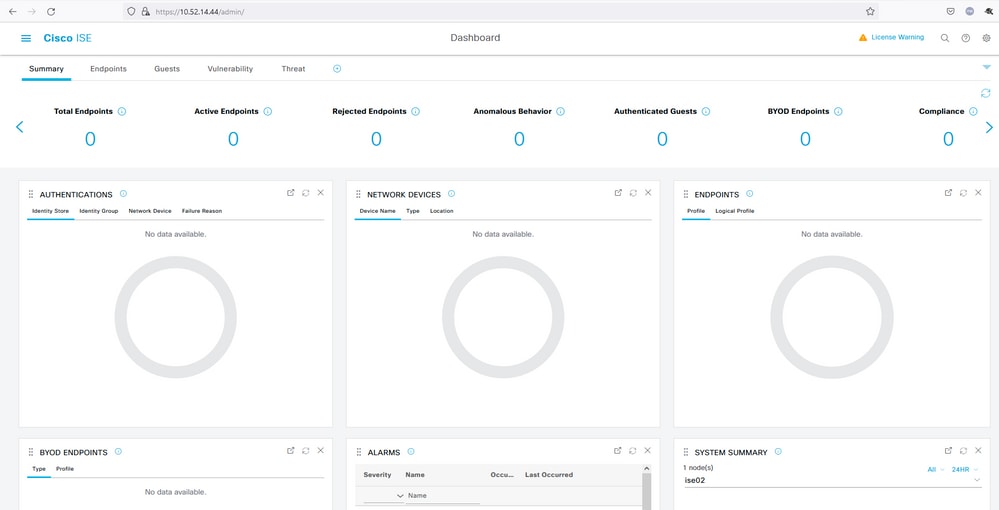

Problemen oplossen- Download de SAML tracer extensie voor Mozilla FF https://addons.mozilla.org/en-US/firefox/addon/saml-tracer/.

- Blader naar het

SSOLoginResponse.action pakket. Onder het tabblad SAML ziet u een aantal attributen verzonden vanuit Duo SAML: NaamID, Ontvanger (AssertionConsumerService Location URL), en Publiek (EntityID).

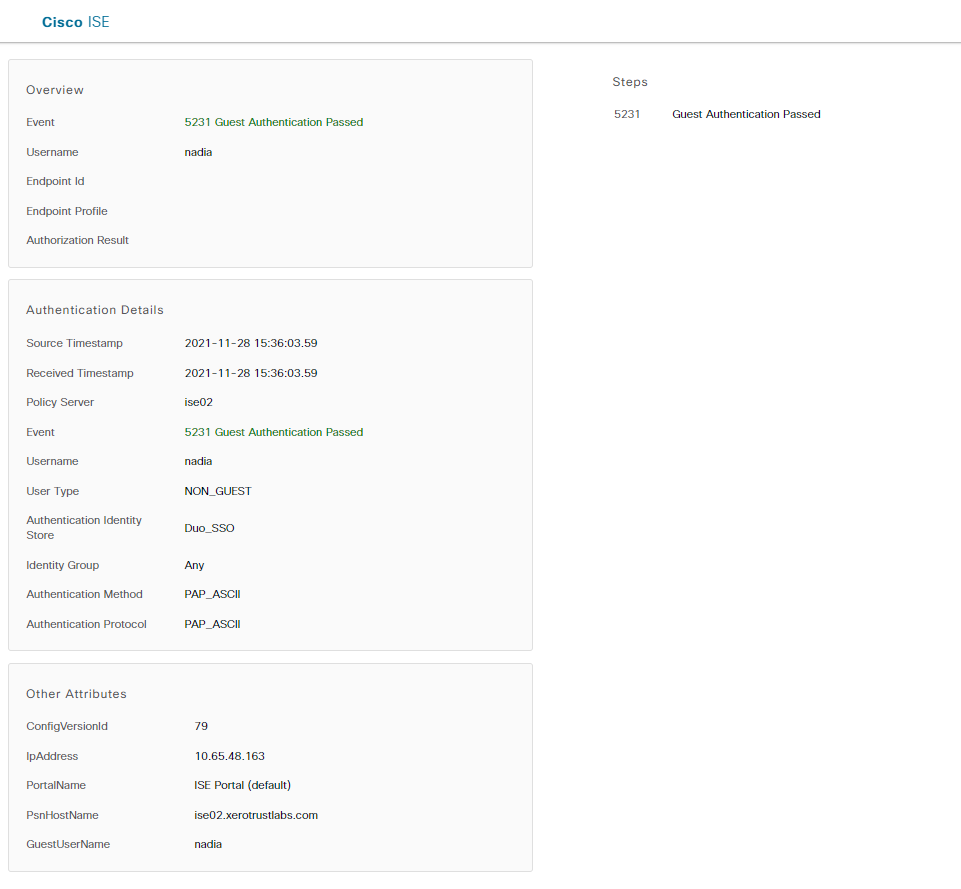

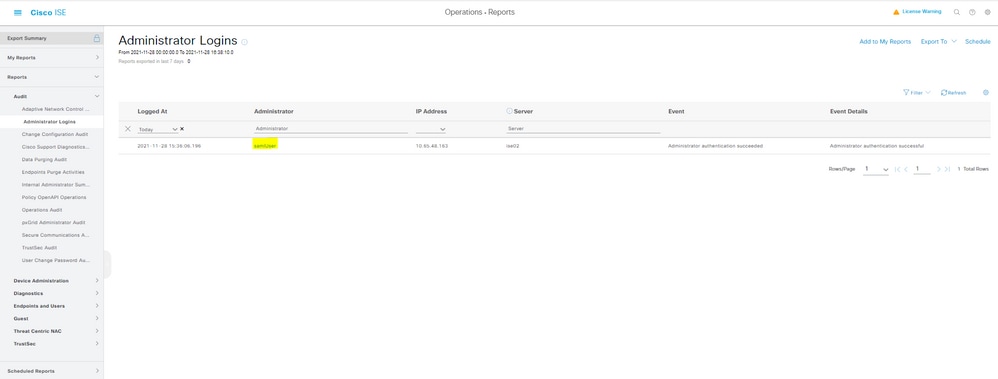

- Live Log in ISE:

- Administratieve Login log in op ISE: gebruikersnaam: samlUser.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

29-Feb-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Nadia GouveiaISE TAC-team

- Mayil RajISE TAC team lead

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback