Een CSR1000v/C8000v implementeren op Google Cloud-platform

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de procedure voor het implementeren en configureren van een Cisco CSR1000v en Catalyst 8000v (C800v) op Google Cloud Platform (GCP).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Virtualisatietechnologieën/virtuele machines (VM's)

- Cloudplatforms

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Een actief abonnement op Google Cloud Platform met een project gemaakt

-

GCP-console

-

GCP-marktplaats

- Bash-terminal, Putty of SecureCRT

- Openbare en privé Secure Shell (SSH)-toetsen

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Vanaf 17.4.1 wordt de CSR1000v C8000v met dezelfde functionaliteit, maar er worden nieuwe functies toegevoegd zoals SD-WAN en Cisco DNA-licenties. Voor verdere referentie, gelieve het officiële productinformatieblad te verifiëren:

Cisco Cloud-services router 1000v - gegevensblad

Cisco Catalyst 8000V Edge-softwarerelease

Daarom is deze handleiding van toepassing voor de installatie van zowel CSR1000v als C8000v-routers.

Projectinstelling

Opmerking: Op dit moment is dit document geschreven, nieuwe gebruikers hebben 300 USD van gratis credits om GCP volledig te verkennen als Free Tier voor een jaar. Dit is gedefinieerd door Google en valt niet onder Cisco-beheer.

Opmerking: voor dit document moeten openbare en privé SSH-sleutels worden gemaakt. Raadpleeg Generate a Instance SSH Key voor de implementatie van een CSR1000v in Google Cloud Platform voor meer informatie

Stap 1. Zorg voor een geldig en actief project voor de account.

Zorg ervoor dat uw account een geldig en actief project heeft, deze moeten worden gekoppeld aan een groep met machtigingen voor Compute Engine.

Voor deze voorbeeldimplementatie wordt een gemaakt project in de GCP gebruikt.

Opmerking: Raadpleeg Projecten maken en beheren voor het maken en beheren van een nieuw project.

Stap 2. Maak een nieuwe VPC en subnet.

Maak een nieuwe Virtual Private Cloud (VPC) en een subnetverbinding die moet worden gekoppeld aan de CSR1000v-instantie.

Het is mogelijk om de standaard VPC of een eerder gemaakte VPC en subnet te gebruiken.

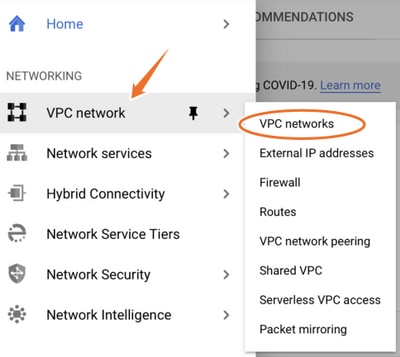

Selecteer in het console-dashboard VPC-netwerk > VPC-netwerken, zoals in de afbeelding.

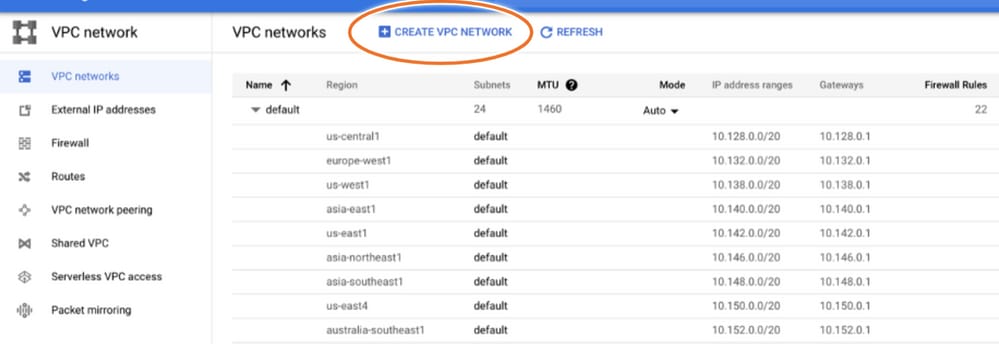

Selecteer VPC-netwerk maken zoals in de afbeelding.

Opmerking: Op dit moment wordt CSR1000v alleen in de VS en de centrale regio op GCP toegepast.

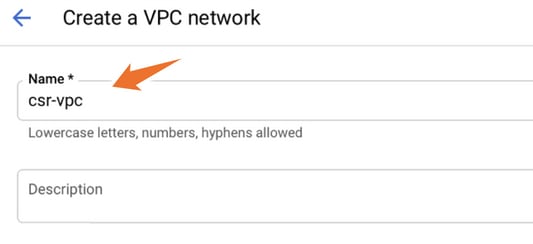

Configureer de VPC-naam zoals in de afbeelding.

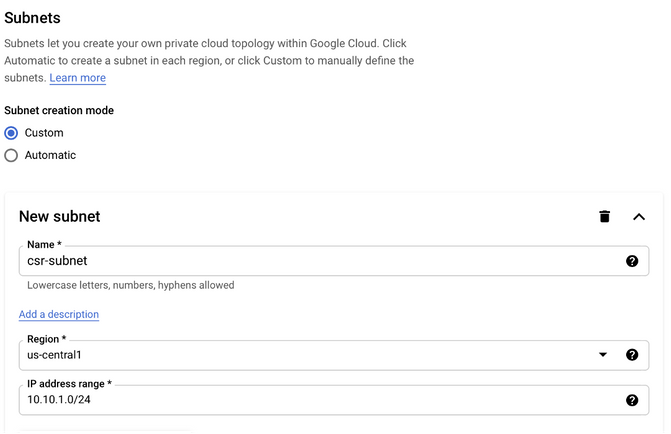

Configureer de subnetnaam die aan de VPC is gekoppeld en selecteer de regio us-central1.

Wijs een geldig IP-adresbereik toe binnen de us-central1 CIDR van 10.128.0.0/20. zoals in de afbeelding.

Verlaat andere instellingen als standaard en selecteer maken knop:

Opmerking: Als "automatisch" is geselecteerd, kent GCP een automatisch geldig bereik toe binnen de regio CIDR.

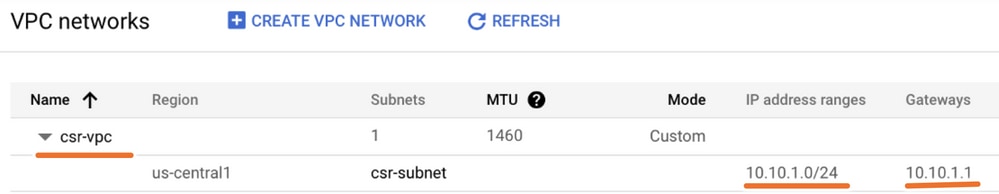

Als het proces is voltooid, wordt de nieuwe VPC weergegeven in het gedeelte VPC-netwerken zoals in de afbeelding.

Stap 3. Implementatie van virtuele instanties.

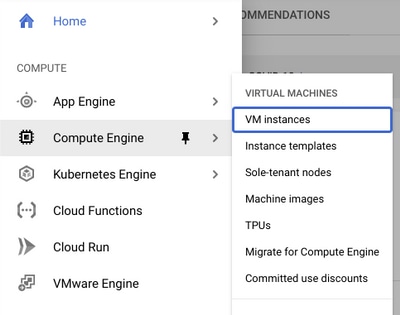

Selecteer in het gedeelte Compute Engine de optie Compute Engine > VM-instanties zoals in het afbeelding.

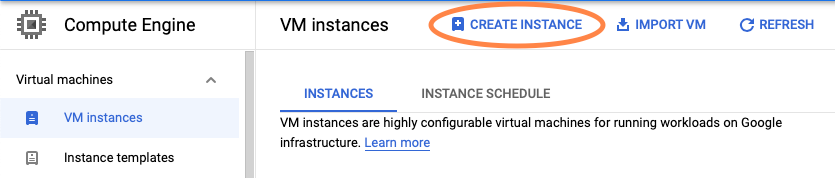

Selecteer in het VM-dashboard het tabblad Instantie maken zoals in de afbeelding.

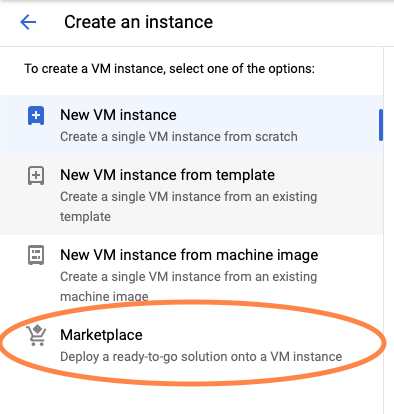

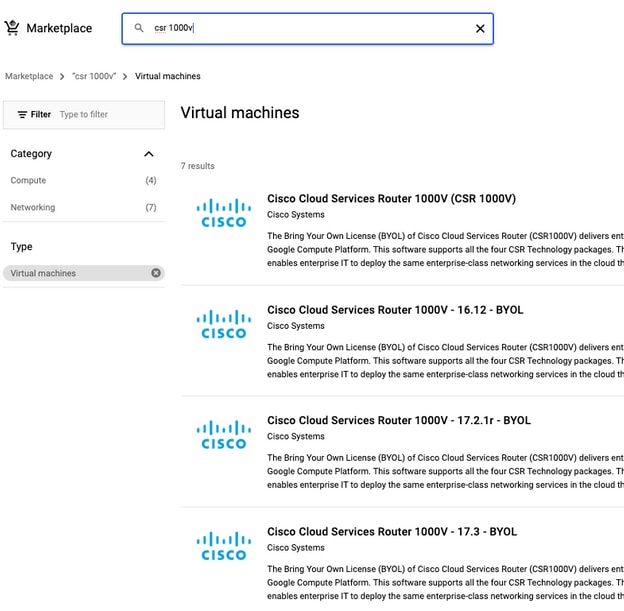

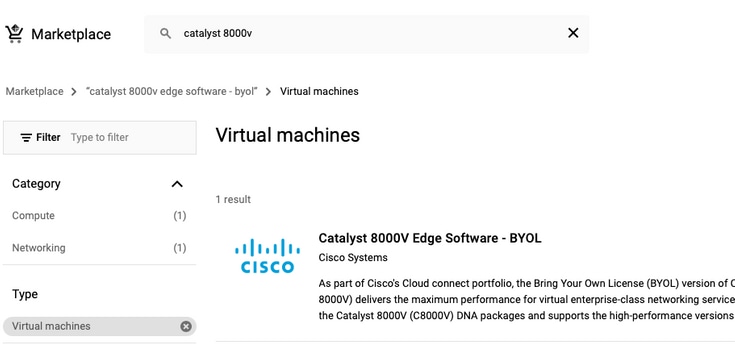

Gebruik GCP-marktplaats zoals in het beeld, om Cisco-producten weer te geven.

Typ in de zoekbalk Cisco CSR of Catalyst C8000v, kies het model en de versie die bij uw vereisten passen en selecteer Start.

Bij deze voorbeeldimplementatie is de eerste optie geselecteerd zoals in de afbeelding.

Opmerking: BYOL staat voor "Bring Your Own License".

Opmerking: momenteel ondersteunt GCP het Pay As You Go (PAYG) model niet.

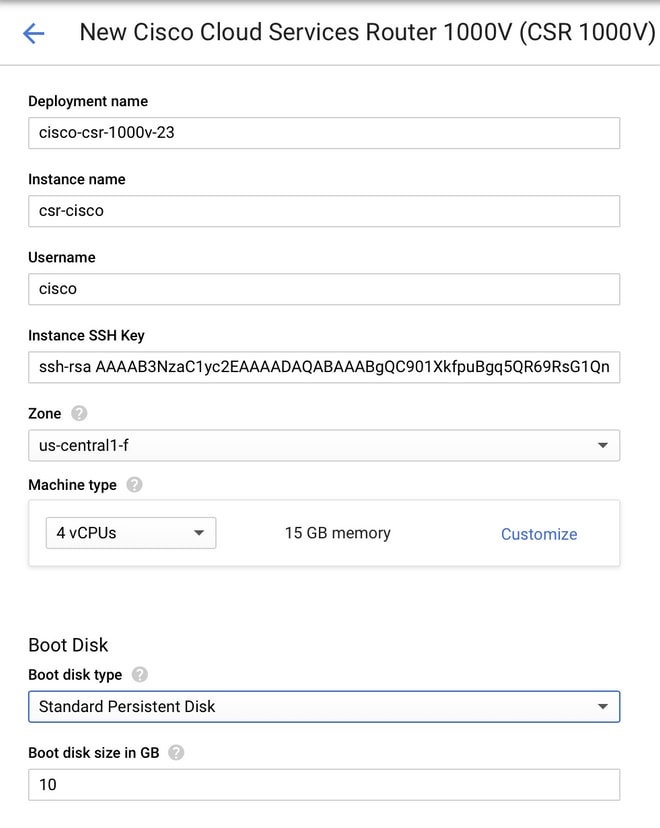

GCP vereist dat de configuratiewaarden worden ingevoerd die aan de VM moeten worden gekoppeld, zoals in het beeld wordt getoond:

Om een CSR1000v/C8000v in GCP te kunnen implementeren, zoals in de afbeelding, is een gebruikersnaam en een openbare SSH-sleutel vereist. Raadpleeg Generate a Instance SSH Key om een CSR1000v in Google Cloud Platform te implementeren als de SSH-toetsen niet zijn gemaakt.

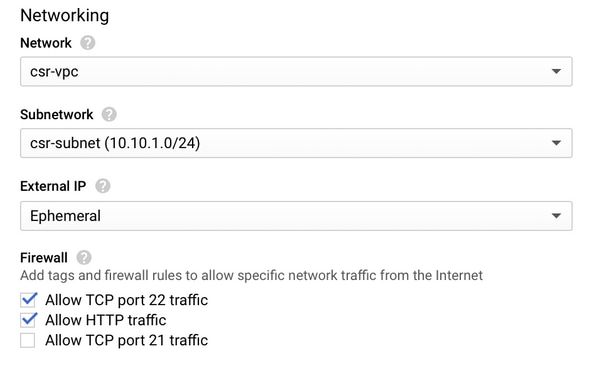

Selecteer de VPC en de subnetverbinding die eerder zijn gemaakt en kies Ephemeral in extern IP om een openbaar IP te hebben gekoppeld aan de instantie zoals in de afbeelding.

Daarna wordt dit ingesteld. Selecteer de knop Start.

Opmerking: Poort 22 is nodig om via SSH verbinding te maken met de CSR-instantie. De HTTP poort is niet verplicht.

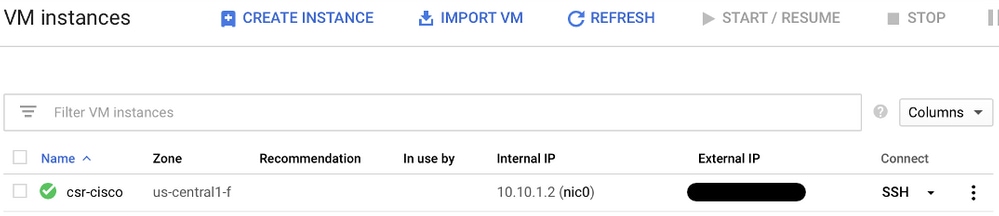

Als de implementatie is voltooid, selecteert u Compute Engine > VM-instanties om te controleren of de nieuwe CSR1000v met succes is geïmplementeerd, zoals in het beeld wordt getoond.

Verifieer de implementatie

Op afstand verbinding maken met de nieuwe instantie

De meest gebruikelijke methoden om in te loggen op een CSR1000v/C8000V in GCP zijn de opdrachtregel in een Bash-terminal, Putty en SecureCRT. In dit gedeelte wordt de configuratie beschreven die nodig is om verbinding te maken met de vorige methoden.

Log in op CSR100v/C800v met Bash Terminal

De syntaxis die nodig is om op afstand verbinding te maken met de nieuwe CSR is:

ssh -i private-key-path username@publicIPaddress

Voorbeeld:

$ ssh -i CSR-sshkey

@X.X.X.X

The authenticity of host 'X.X.X.X (X.X.X.X)' can't be established.

RSA key fingerprint is SHA256:c3JsVDEt68CeUFGhp9lrYz7tU07htbsPhAwanh3feC4.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added 'X.X.X.X' (RSA) to the list of known hosts.

Als de verbinding succesvol is, wordt de CSR1000v-prompt weergegeven

$ ssh -i CSR-sshkey

@X.X.X.X

csr-cisco# show version

Cisco IOS XE Software, Version 16.09.01

Cisco IOS Software [Fuji], Virtual XE Software (X86_64_LINUX_IOSD-UNIVERSALK9-M), Version 16.9.1, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2018 by Cisco Systems, Inc.

Compiled Tue 17-Jul-18 16:57 by mcpre

Log in op CSR100v/C800v met PuTTY

Om te verbinden met Putty, gebruik de toepassing PuTTYgen om de privé sleutel van PEM in formaat te converteren PPK.

Raadpleeg Pem naar Ppk-bestand converteren met PuTTYgen voor meer informatie.

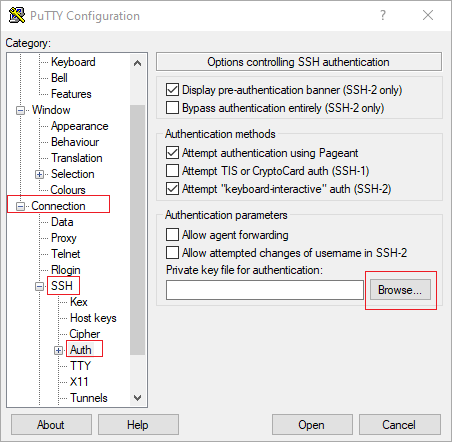

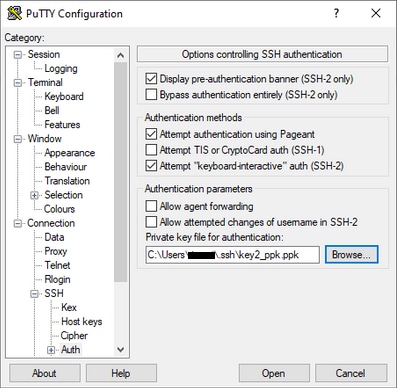

Zodra de privé-sleutel in het juiste formaat is gegenereerd, moet u het pad in Putty specificeren.

Selecteer het Private-sleutelbestand voor verificatie in de sectie Auth van het menu SSH-verbinding.

Blader naar de map waarin de sleutel is opgeslagen en selecteer de gemaakte toets. In dit voorbeeld geven de afbeeldingen de grafische weergave van het Putty-menu en de gewenste status weer:

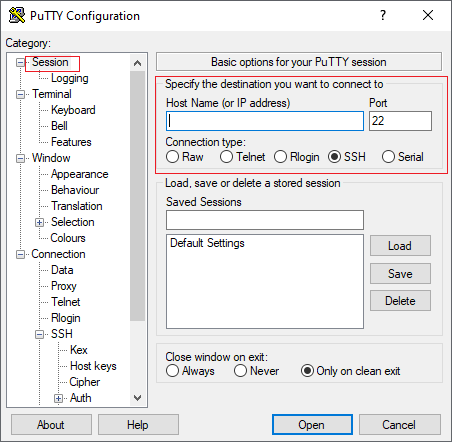

Wanneer de juiste toets is geselecteerd, gaat u terug naar het hoofdmenu en gebruikt u het externe IP-adres van de CSR1000v-instantie om verbinding te maken via SSH zoals in de afbeelding.

Opmerking: Gebruikersnaam/wachtwoord dat in de gegenereerde SSH-toetsen is gedefinieerd, wordt gevraagd om in te loggen.

log in as: cisco

Authenticating with public key "imported-openssh-key"

Passphrase for key "imported-openssh-key":

csr-cisco#

Log in op CSR100v/C800V met SecureCRT

Secure CRT vereist de privé-sleutel in PEM-formaat, dat het standaardformaat voor de privé-sleutels is.

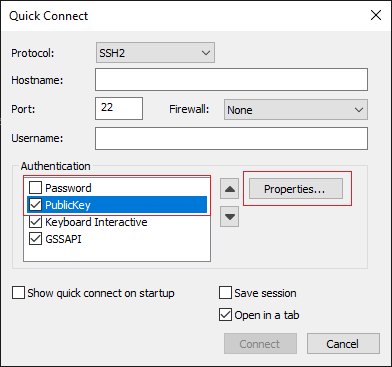

In Secure CRT specificeert u het pad naar de persoonlijke sleutel in het menu:

Bestand > Snel verbinding maken > Verificatie > Wachtwoord uitschakelen > Openbare sleutel > Eigenschappen.

Het beeld toont het verwachte venster.

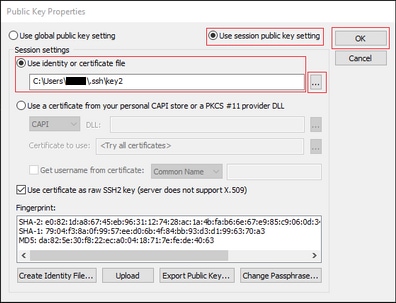

Selecteer Sessie openbare sleutel string gebruiken > Selecteer Identiteit of certificaatbestand gebruiken > Selecteer ... knop > Navigeren naar de map en selecteer de gewenste toets > Selecteer OK zoals in de afbeelding.

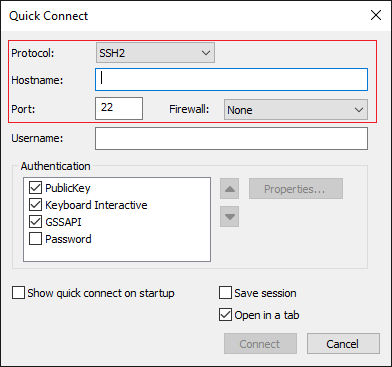

Tot slot verbinding maken met de externe IP van het instantieadres via SSH zoals in de afbeelding.

Opmerking: Gebruikersnaam/wachtwoord dat in de gegenereerde SSH-toetsen is gedefinieerd, wordt gevraagd om in te loggen.

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

No Active Message Discriminator.

<snip>

*Jan 7 23:16:13.315: %SEC_log in-5-log in_SUCCESS: log in Success [user: cisco] [Source: X.X.X.X] [localport: 22] at 23:16:13 UTC Thu Jan 7 2021

csr-cisco#

Aanvullende inlogmethoden voor VM's

Opmerking: Raadpleeg "Connect to Linux VMs" met behulp van geavanceerde documentatie.

Toestaan dat extra gebruikers inloggen bij CSR1000v/C800v in GCP

Na het inloggen op de CSR1000v-instantie is het gelukt om extra gebruikers met deze methoden te configureren.

Een nieuwe gebruikersnaam/wachtwoord configureren

Gebruik deze opdrachten om een nieuwe gebruiker en een nieuw wachtwoord te configureren.

enable

configure terminal

usernameprivilege secret

end

Voorbeeld:

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# username cisco privilege 15 secret cisco

csr-cisco(config)# end

csr-cisco#

Een nieuwe gebruiker kan nu inloggen op de CSR1000v/C8000v-instantie.

Een nieuwe gebruiker met SSH-toets configureren

Om toegang te krijgen tot de CSR1000v-instantie, moet u de openbare sleutel configureren. SSH-sleutels in de metagegevens van de instantie bieden geen toegang tot CSR1000v.

Gebruik deze opdrachten om een nieuwe gebruiker met een SSH-toets te configureren.

configure terminal

ip ssh pubkey-chain

username

key-string

exit

end

Opmerking: De maximale lijnlengte op de Cisco CLI is 254 tekens. Daarom kan de toetstekenreeks niet aan deze beperking voldoen. Het is handig om de toetstekenreeks te omwikkelen zodat deze aan een eindlijn voldoet. De details over hoe deze beperking te overwinnen worden uitgelegd in Generate a Instance SSH Key om een CSR1000v in Google Cloud Platform te implementeren

$ fold -b -w 72 /mnt/c/Users/ricneri/.ssh/key2.pub

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC6vkC

n29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28lyw5xhn1U

ck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/sADnODPO+OfTK

/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlks3PCVGOtW1HxxTU4

FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKIoGB9qx/+DlRvurVXfCdq

3Cmxm2swHmb6MlrEtqIv cisco

$

csr-cisco# configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

csr-cisco(config)#

csr-cisco(config)# ip ssh pubkey-chain

csr-cisco(conf-ssh-pubkey)# username cisco

csr-cisco(conf-ssh-pubkey-user)# key-string

csr-cisco(conf-ssh-pubkey-data)#ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDldzZ/iJi3VeHs4qDoxOP67jebaGwC

csr-cisco(conf-ssh-pubkey-data)#6vkCn29bwSQ4CPJGVRLcVSNPcPPqVydiXVEOG8e9gFszkpk6c2meO+TRsSLiwHigv28l

csr-cisco(conf-ssh-pubkey-data)#yw5xhn1Uck/AYpy9E6TyEEu9w6Fz0xTG2Qhe1n9b5Les6K9PFP/mR6WUMbfmaFredV/s

csr-cisco(conf-ssh-pubkey-data)#ADnODPO+OfTK/OZPg34DNfcFhglja5GzudRb3S4nBBhDzuVrVC9RbA4PHVMXrLbIfqlk

csr-cisco(conf-ssh-pubkey-data)#s3PCVGOtW1HxxTU4FCkmEAg4NEqMVLSm26nLvrNK6z7lRMcIKZZcST+SL6lQv33gkUKI

csr-cisco(conf-ssh-pubkey-data)#oGB9qx/+DlRvurVXfCdq3Cmxm2swHmb6MlrEtqIv cisco

csr-cisco(conf-ssh-pubkey-data)# exit

csr-cisco(conf-ssh-pubkey-user)# end

csr-cisco#

Controleer de configuratie van gebruikers bij inloggen op CSR1000v/C800v

Meld u aan met de aanmeldingsgegevens die u hebt gemaakt of met het particuliere sleutelpaar voor de openbare sleutel met de extra aanmeldingsgegevens om te kunnen bevestigen dat de configuratie correct is ingesteld.

Van de routerkant, zie het succes log-in met het eindIP adres.

csr-cisco# show clock

*00:21:56.975 UTC Fri Jan 8 2021

csr-cisco#

csr-cisco# show logging

Syslog logging: enabled (0 messages dropped, 3 messages rate-limited, 0 flushes, 0 overruns, xml disabled, filtering disabled)

<snip>

*Jan 8 00:22:24.907: %SEC_log in-5-log in_SUCCESS: log in Success [user: <snip>] [Source: <snip>] [localport: 22] at 00:22:24 UTC Fri Jan 8 2021

csr-cisco#

Problemen oplossen

Als de foutmelding "Uitgestelde bewerking" wordt weergegeven.

$ ssh -i CSR-sshkey

@X.X.X.X

ssh: connect to host <snip> port 22: Operation timed out

Mogelijke oorzaken

- De instantie is nog niet klaar met de implementatie.

- Het publieke adres is niet datgene dat in de VM aan nic0 is toegewezen.

Oplossing

Wacht tot de VM-implementatie is voltooid. Een CSR1000v-implementatie duurt gewoonlijk 5 minuten.

Als er een wachtwoord vereist is

Als een wachtwoord wordt vereist:

$ ssh -i CSR-sshkey

@X.X.X.X

Password:

Password:

Mogelijke oorzaak

- De gebruikersnaam of de persoonlijke sleutel is onjuist.

- Op nieuwere versies van Operative Systems zoals MacOS of Linux, heeft het OpenSSH-hulpprogramma geen RSA ingeschakeld standaard.

Oplossing

- Zorg ervoor dat de gebruikersnaam hetzelfde is als die is opgegeven bij de implementatie van CSR1000v/C8000v.

- Zorg ervoor dat de persoonlijke sleutel hetzelfde is als wat u op het moment van implementatie hebt meegenomen.

- Specificeer het type van geaccepteerde toets in de opdracht SSH.

ssh -o PubkeyAcceptedKeyTypes=ssh-rsa -i

@

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

09-Aug-2024 |

Optie OpenSSH toegevoegd voor RSA |

1.0 |

29-Dec-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Eric GarciaCisco TAC Engineer

- Ricardo NeriCisco TAC Engineer

- Bewerkt door Amanda Nava ZarateCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback