Inleiding

In dit document worden de basisgegevens beschreven om Single Sign On (SSO) op vManager in te schakelen en te verifiëren.

Terminologie

Security Assertion Markup Language (SAML) is een open standaard voor de uitwisseling van authenticatie- en autorisatiegegevens tussen partijen, met name tussen een identiteitsprovider en een serviceprovider. Zoals de naam impliceert, is SAML een op XML-gebaseerde opmaaktaal voor beweringen over beveiliging (verklaringen die serviceproviders gebruiken om beslissingen over toegangscontrole te nemen).

Een Identity Provider (IDP) is "een vertrouwde provider die u laat gebruiken single-sign-on (SSO) om toegang te krijgen tot andere websites." SSO vermindert wachtwoordmoeheid en verbetert bruikbaarheid. Het vermindert het potentiële aanvalsoppervlak en verstrekt betere veiligheid.

Serviceprovider - Het is een systeementiteit die verificatiebeweringen ontvangt en accepteert in combinatie met een SSO-profiel van de SAML.

Wat zijn de mogelijkheden van functies?

- Vanaf 18.3.0 ondersteunt vManager SSO. Met SSO kan een gebruiker zich aanmelden bij vManager door te authenticeren tegen een externe identiteitsprovider (IP).

- Alleen SAML2.0 wordt ondersteund

- Ondersteund voor - Single Tenant (standalone en cluster), Multi-Tenant (zowel op providerniveau als op huurderniveau). Ook zijn Multi-Tenant implementaties standaard cluster. Provider-als-huurder is niet van toepassing.

- Elke huurder kan zijn eigen unieke identiteitsprovider hebben zolang de idp zich aanpast aan de SAML 2.0-specificatie.

- Ondersteunt de configuratie van IDP-metadata via het uploaden van bestanden en het kopiëren van onbewerkte tekst en het downloaden van vManager-metadata.

- Alleen op browser gebaseerde SSO wordt ondersteund.

- Certificaten die worden gebruikt voor het beheren van metagegevens kunnen in deze release niet worden geconfigureerd.

het is een zelfondertekend certificaat, gemaakt de eerste keer u SSO, met deze parameters toelaat:

String CN = <TenantName>, DefaultTenant

String OU = <naam van bestelling>

String O = <SP naam van bestelling>

String L = "San Jose";

String ST = "CA";

String C = "USA";

String-geldigheid = 5 jaar;

Certificaat-ondertekeningsalgoritme: SHA256WithRSA

KeyPair Generation-algoritme: RSA

- Single Login - SP geïnitieerd en IDP geïnitieerd ondersteund

- Single Logout - alleen SP geïnitieerd

Hoe maakt u het ingeschakeld op vManager?

Om single sign-on (SSO) voor vManager NMS in te schakelen zodat gebruikers kunnen worden geauthentiseerd met behulp van een externe identiteitsprovider:

- Zorg ervoor dat u NTP op de vManager NMS hebt ingeschakeld.

- verbinding maken met vManager GUI met de URL die is geconfigureerd op IDP

(bijvoorbeeld vmanage-112233.example.net en geen IP-adres gebruiken, omdat deze URL-informatie is opgenomen in SAML Metadata)

- Klik op de knop Bewerken rechts van de instellingenbalk van de identiteitsprovider.

- Klik in het veld Identity Provider inschakelen op Ingeschakeld.

- Kopieer en plak de metadata van de identiteitsprovider in het vak Metagegevens van uploadidentiteitsprovider. Of klik op Selecteer een bestand om het metabestand van de identiteitsprovider te uploaden.

- Klik op Save (Opslaan).

Wat is de workflow?

- Gebruiker maakt SSO via de pagina Administratie->Instellingen mogelijk door de metadata van de identiteitsprovider te uploaden.

- De gebruiker downloadt vervolgens de overeenkomstige metagegevens van de vManager-huurder die naar de identiteitsprovider moeten worden geüpload (moet ten minste één keer worden gedaan om metagegevens van vManager te genereren).

- De gebruiker kan metagegevens desgewenst op elk moment uitschakelen of bijwerken.

Voorbeeld van vManager Meta

Ondersteunt vManager Two-Factor Verification en hoe het verschilt van SSO?

Two-Factor Authenticatie (ook bekend als2FA) is een type of subset van multi-factor authenticatie (MFA). Het is een methode om de beweerde identiteiten van gebruikers te bevestigen door gebruik te maken van een combinatie van twee verschillende factoren: 1) iets waarvan ze weten, 2) iets dat ze hebben, of 3) iets dat ze zijn.

Voorbeeld: Google Gmail (Wachtwoord met eenmalig wachtwoord)

2FA is iets dat op de SSO-server wordt geleverd. Het is vergelijkbaar met hoe we inloggen op de interne Cisco-website.

Het leidt u naar Cisco SSO, waar u voor PingID/DUO 2FA wordt gevraagd.

Hoeveel rollen zijn er als deel van de oplossing?

We hebben 3 rollen; basis, operator, netadmin.

Gebruikerstoegang en verificatie configureren

Welke IDps ondersteunen we?

- Okta

- PingID

- ADFS

- Microsoft Azure (20.9 en hoger)

Klanten kunnen andere IDps gebruiken en kunnen het zien werken. Dit zou onder de "beste inspanning" vallen

Andere zijn: Oracle Access Manager, F5 Networks

Opmerking: controleer de nieuwste Cisco-documentatie voor de nieuwste id’s die door vManager worden ondersteund

Hoe te wijzen op gebruikersgroeplidmaatschap in SAML beweren?

Probleem: vooreinde van de vManager met een SAML IDp. Wanneer de gebruiker met succes is geverifieerd, is het enige ding dat de gebruiker kan openen het dashboard.

Is er een manier om de gebruiker meer toegang te geven (via gebruikersgroep RBAC) wanneer de gebruiker is geverifieerd via SAML?

Dit probleem wordt veroorzaakt door een onjuiste configuratie van IDP. Het belangrijkste hier is dat de informatie die door IDP tijdens de authenticatie wordt verstuurd "Gebruikersnaam" en "Groepen" als eigenschappen in het xml moet bevatten. Als andere strings worden gebruikt in plaats van "Groepen", dan is de gebruikersgroep standaard "Basic". "Basis" gebruikers hebben alleen toegang tot het basisdashboard.

Controleer of IDP 'Gebruikersnaam/groepen' in plaats van 'Gebruikersnaam/rol' naar vManager stuurt.

Dit is een voorbeeld uit /var/log/nms/vmanage-server.log:

Voorbeeld buiten bedrijf:

We zien dat Gebruikersnaam/rol door IDP is verzonden en dat de gebruiker is toegewezen aan de basisgroep.

01-Mar-2019 15:23:50,797 UTC INFO [vManage] [SAMLAuthenticationProvider] (default task-227) |default| AttributeMap: {role=[netadmin], UserId=[Tester@example.com]}

01-Mar-2019 15:23:50,797 UTC INFO [vManage] [SAMLAuthenticationProvider] (default task-227) |default| AttributeMap: {role=[netadmin], UserId=[Tester@example.com]}

01-Mar-2019 15:23:50,797 UTC INFO [vManage] [SAMLAuthenticationProvider] (default task-227) |default| Roles: [Basic]

Werkvoorbeeld:

Hier zie je "Gebruikersnaam/Groepen" en de gebruiker wordt toegewezen aan netadmin groep.

05-Mar-2019 21:35:55,766 UTC INFO [vManage] [SAMLAuthenticationProvider] (default task-90) |default| AttributeMap: {UserName=[Tester@example.com], Groups=[netadmin]}

05-Mar-2019 21:35:55,766 UTC INFO [vManage] [SAMLAuthenticationProvider] (default task-90) |default| AttributeMap: {UserName=[Tester@example.com], Groups=[netadmin]}

05-Mar-2019 21:35:55,766 UTC INFO [vManage] [SAMLAuthenticationProvider] (default task-90) |default| Roles: [netadmin]

Hoe kan ik inschakelen/controleren of SSO werkt?

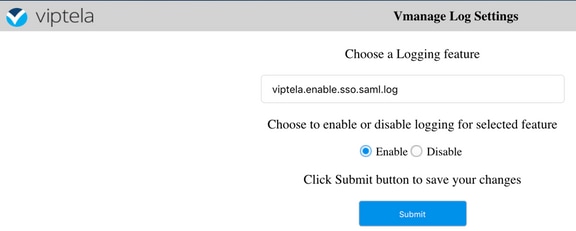

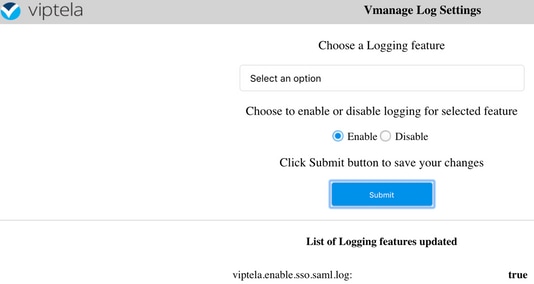

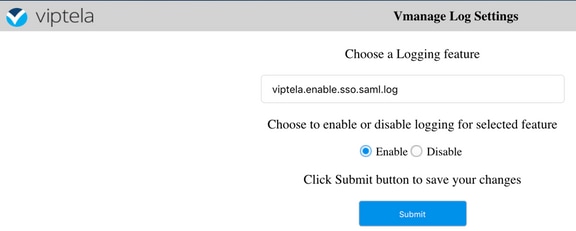

Vastlegging van debug-functie voor eenmalige aanmelding kan door de volgende stappen worden ingeschakeld:

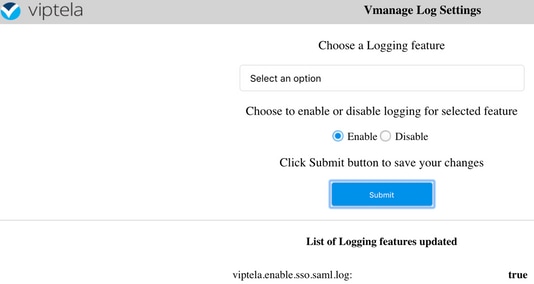

1. Navigeer naar https://<vManager_ip_addr:port>/logsettings.html

2. Selecteer de SSO-logboekregistratie en schakel deze in zoals in de afbeelding.

3. Zodra deze optie is ingeschakeld, drukt u op de knop Verzenden.

- De logbestanden met betrekking tot de DSB worden opgeslagen in het vManager-logbestand /var/log/nms/vmanage-server.log die van bijzonder belang is, is de instelling "Groepen" voor IDP-autorisatie. Als er geen overeenkomst is, blijft de gebruiker aan de "Basis"groep in gebreke, die read-only toegang heeft;

- Om het probleem met de toegangsrechten op te lossen, controleert u het logbestand en zoekt u naar de string "SamlUserGroups". De verdere output moet een lijst van koorden van groepsnamen zijn. Eén van deze instellingen moet overeenkomen met de groepsinstellingen op de vManager. Als er geen overeenkomst wordt gevonden, is de gebruiker standaard in de "Basic" groep.

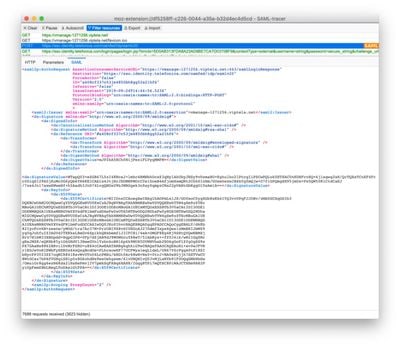

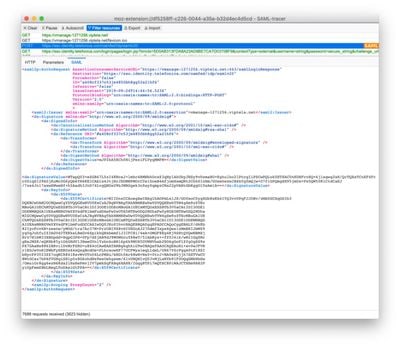

SAML Tracer

Een tool voor het weergeven van SAML- en WS-Federatie-berichten die via de browser worden verzonden tijdens eenmalige aanmelding en eenmalige aanmelding.

FireFox SAML-Tracer add-on

Chrome SAML-Tracer Extension

VOORBEELD SAML-bericht

VOORBEELD SAML-bericht

Hoe u kunt inloggen op vManager met SSO-enabled?

SSO is alleen voor browser login. U kunt vManager handmatig naar de traditionele inlogpagina verwijzen en SSO omzeilen om alleen de gebruikersnaam en het wachtwoord te gebruiken: https://<vmanagement>:8443/login.html.

Welke Encryptiealgoritme wordt gebruikt?

Momenteel ondersteunen wij SHA1 als coderingsalgoritme. vManager ondertekent het SAML-metabestand met het SHA1-algoritme dat IDps moet accepteren. De steun voor SHA256 komt in toekomstige versies, die wij niet de steun momenteel hebben.

Gerelateerde informatie

Configuratie van Single Sign On: https://www.cisco.com/c/en/us/td/docs/routers/sdwan/configuration/security/ios-xe-16/security-book-xe/configure-sso.html

De werklogboeken van OKTA Login / Logout worden als referentie aan de case toegevoegd.

Feedback

Feedback