Inleiding

Dit document beschrijft de configuratie om IPsec en GRE-insluiting voor dezelfde tunnelinterface op een Cisco IOS XE® SD-WAN router in te schakelen.

Voorwaarden

Vereisten

Cisco raadt kennis van deze onderwerpen aan:

- Cisco SD-WAN

- Basis Cisco IOS-XE Command Line Interface (CLI)

Gebruikte componenten

Dit document is gebaseerd op deze software- en hardwareversies:

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Cisco IOS-XE SD-WAN routers hebben minimaal één insluiting nodig; Internet Protocol Security (IPsec) of Generic Routing Encapsulation (GRE) voor elke tunnelinterface.

Er zijn gebruiksgevallen waarin beide insluitingen nodig zijn.

Use cases

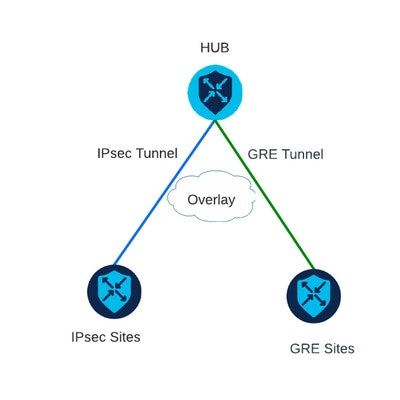

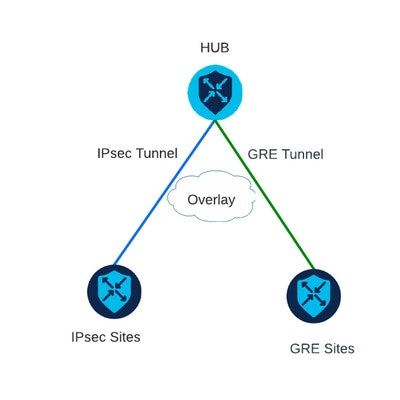

Scenario 1

In dit scenario is er een hub met één transport en beide insluitingen voor dezelfde tunnelinterface.

Dit maakt twee TLOC's en maakt het mogelijk om tunnels te vormen met apparaten aan de rand op afstand die alleen IPSec gebruiken en apparaten aan de rand op afstand die alleen GRE gebruiken.

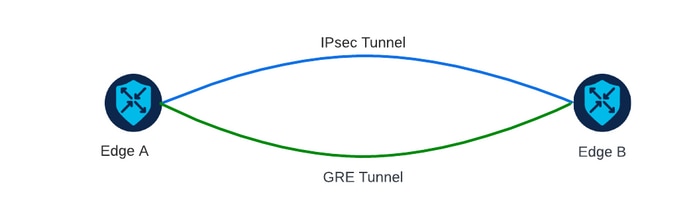

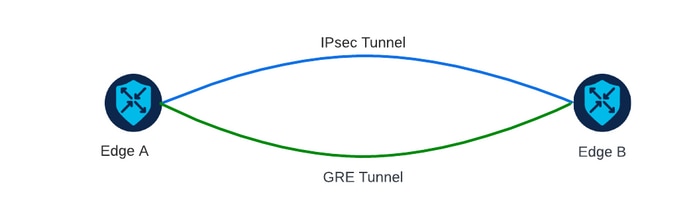

Scenario 2

In dit scenario zijn er twee randapparaten met één transport. Dit transport is geconfigureerd met beide inkapseling op beide endpoints.

Dit is handig als er verkeer is dat via GRE moet worden verzonden en verkeer via IPsec.

Configuratie

Deze configuratie kan worden uitgevoerd via de router CLI of via een vManager-functiesjabloon.

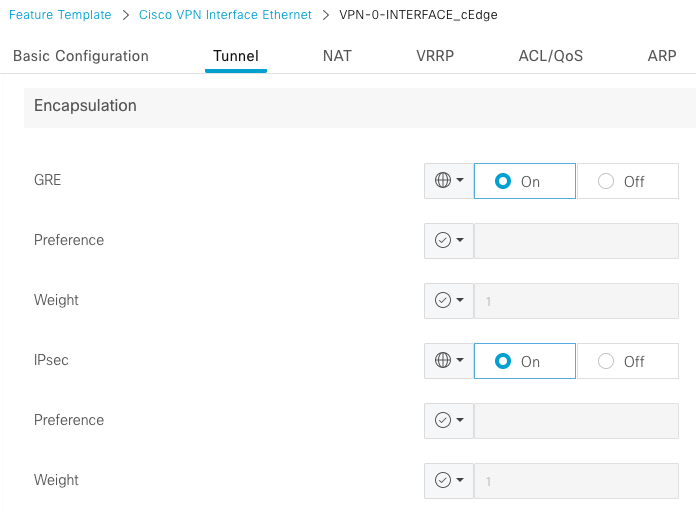

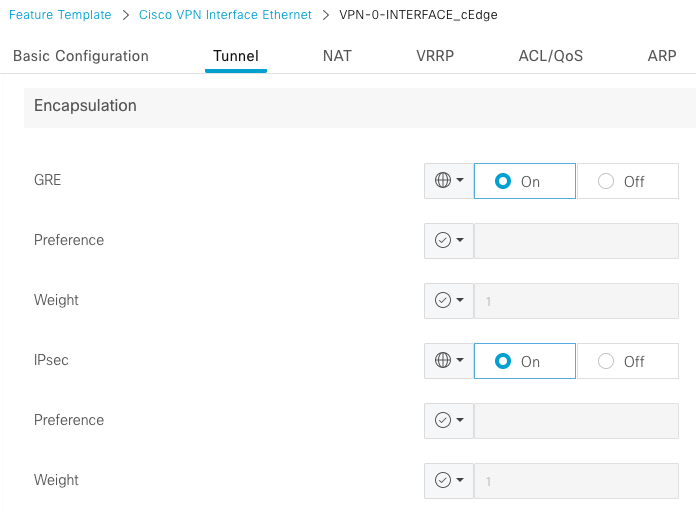

Via vManager-functiesjabloon

Op de Cisco VPN Interface Ethernet-functiesjabloon voor VPN 0, navigeer naar Tunnel > Geavanceerde opties > Insluiting en schakel GRE en IPsec in:

Via CLI

Configureer de tunnelinterface met beide insluitingen op beide cEdge-apparaten:

sdwan

interface <WAN Interface>

tunnel-interface

encapsulation gre

encapsulation ipsec

Verificatie

Controleer de status van de besturingsverbindingen met de verificatieopdrachten.

show sdwan omp tlocs table | i <system-ip>

show sdwan bfd sessions

Voorbeeld van scenario 2:

Controleer of de TLOC's worden herverdeeld in de OMP:

Edge_A#show sdwan omp tlocs table | i 10.2.2.2

ipv4 10.2.2.2 mpls gre 0.0.0.0 C,Red,R 1 172.16.1.30 0 172.16.1.30 0 :: 0 :: 0 up

10.2.2.2 mpls ipsec 0.0.0.0 C,Red,R 1 172.16.1.30 12346 172.16.1.30 12346 :: 0 :: 0 up

Controleer de BFD-sessies naar Edge_B op beide TLOC’s:

Edge_A#show sdwan bfd sessions

SOURCE TLOC REMOTE TLOC DST PUBLIC DST PUBLIC DETECT TX

SYSTEM IP SITE ID STATE COLOR COLOR SOURCE IP IP PORT ENCAP MULTIPLIER INTERVAL(msec UPTIME TRANSITIONS

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

10.4.4.4 4 up mpls mpls 172.16.1.30 172.16.1.32 0 gre 7 1000 11 11:11:36:55 1

10.4.4.4 4 up mpls mpls 172.16.1.30 172.16.1.32 12366 ipsec 7 1000 11 11:11:36:51 0

Controleer het pad naar beide tunnels. Gebruik de opdracht toon sdwan policy service path VPN <vpn-number> interface <interface> source-ip <source-ip> dest-ip <dest-ip> protocol <protocol> all.

Edge_A#show sdwan policy service-path vpn 10 interface Loopback 20 source-ip 10.40.40.40 dest-ip 10.50.50.50 protocol 1 all

Number of possible next hops: 2

Next Hop: GRE

Source: 172.16.1.30 Destination: 172.16.1.32 Local Color: mpls Remote Color: mpls Remote System IP: 10.4.4.4

Next Hop: IPsec

Source: 172.16.1.30 12346 Destination: 172.16.1.32 12366 Local Color: mpls Remote Color: mpls Remote System IP: 10.4.4.4

Gerelateerde informatie

Feedback

Feedback