Inleiding

Dit document beschrijft hoe OKTA Single Sing-On (SSO) kan worden geïntegreerd op een softwaregedefinieerde Wide Area Network (SD-WAN).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- SD-WAN algemeen overzicht

- Security Assertion Markup Language (SAML)

- Identity Provider (IDP)

- Certificaten

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco vManager release 18.3.x of hoger

- Cisco vManager versie 20.6.3

- Cisco vBond versie 20.6.3

- Cisco vSmart versie 20.6.3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrond

Security Assertion Markup Language (SAML) is een open standaard voor het uitwisselen van authenticatie- en autorisatiegegevens tussen partijen, in het bijzonder tussen een identiteitsprovider en een serviceprovider. Zoals de naam impliceert, is SAML een op XML-gebaseerde opmaaktaal voor beweringen over beveiliging (verklaringen die serviceproviders gebruiken om beslissingen over toegangscontrole te nemen).

Een Identity Provider (IDP) is een vertrouwde provider die u inlogt met een enkele aanmelding (SSO) om toegang te krijgen tot andere websites. SSO vermindert wachtwoordmoeheid en verbetert bruikbaarheid. Het vermindert het potentiële aanvalsoppervlak en verstrekt betere veiligheid.

Configureren

vManager-configuratie

1. In Cisco vManager, navigeer naar Beheer > Instellingen > Instellingen van provider identificeren > Bewerken.

Configuratie > Instellingen

Configuratie > Instellingen

2. Klik op Ingeschakeld.

3. Klik om de SAML metadata te downloaden en de inhoud op te slaan in een bestand. Dit is nodig aan de kant van OKTA.

SAML downloaden

SAML downloaden

Tip: U hebt deze informatie van METADATA nodig om OKTA met Cisco vManager te kunnen configureren.

a. Entiteits-ID

b. Certificaat van ondertekening

c. Encryptiecertificaat

d. URL voor uitloggen

e. Inloggen via URL

Opmerking: Certificaten moeten in x.509-formaat zijn opgeslagen en met de extensie .CRT zijn opgeslagen.

X.509-certificaat

X.509-certificaat

OKTA-configuratie

1. Log in OKTA account.

2. Ga naar Toepassingen > Toepassingen.

Toepassingen > Toepassingen

Toepassingen > Toepassingen

3. Klik op App-integratie maken.

Toepassing maken

Toepassing maken

4. Klik op SAML 2.0 en vervolgens op.

SAML2.0 configureren

SAML2.0 configureren

Algemene instellingen

1. Voer een naam van de toepassing in.

2. Voeg het logo voor de toepassing toe (facultatief).

3. Zichtbaarheid van de app (facultatief).

4. Klik op VOLGENDE.

Algemene instellingen van SAML

Algemene instellingen van SAML

SAML configureren

In deze tabel worden de parameters beschreven die in deze sectie moeten worden geconfigureerd.

| Samengesteld |

Waarde |

Configuratie |

| Enkelvoudige URL voor aanmelding |

https://XX.XX.XX.XX:XXXX/samlLoginResponse |

Haal het uit de metadata. |

| URI publiek (SP entiteit-ID) |

XX.XX.XX.XX |

IP-adres of DNS voor Cisco vManager |

| Standaard Relay-status |

|

LEEG |

| Formaat voor naam-ID |

|

Zoals uw voorkeur |

| Gebruikersnaam voor toepassing |

|

Zoals uw voorkeur |

| Gebruikersnaam voor toepassing bijwerken op |

Creëer en update |

Creëer en update |

| Reactie |

Ondertekend |

Ondertekend |

| Verklaring-handtekening |

Ondertekend |

Ondertekend |

| Algoritme voor handtekening |

RSA-SHA256 router |

RSA-SHA256 router |

| Digest-algoritme |

SHA256-software |

SHA256-software |

| Assertion-encryptie |

Versleuteld |

Versleuteld |

| Encryptiealgoritme |

AES256-CBC switch |

AES256-CBC switch |

| Toetsentransportalgoritme |

RSA-OAEP |

RSA-OAEP |

| Encryptiecertificaat |

|

Het encryptie certificaat van metagegevens, moet op formaat x.509 zijn. |

| Enkelvoudige aanmelding inschakelen |

|

moet worden gecontroleerd. |

| Enkelvoudige aanmelding-URL |

https://XX.XX.XX.XX:XXXX/samlLogoutResponse |

Haal uit de metadata. |

| SP-uitgever |

XX.XX.XX.XX |

IP-adres of DNS voor vManager |

| Handtekeningcertificaat |

|

Het encryptie certificaat van de metagegevens, moet op formaat x.509 zijn. |

| Verklaring inline haak |

Geen (uitschakelen) |

Geen (uitschakelen) |

| Verificatiecontextklasse |

X.509-certificaat |

|

| Honor Force-verificatie |

Ja |

Ja |

| tekenreeks van SAML issuer-id |

tekenreeks van SAML issuer-id |

Typ een tekst in de string |

| Verklaringen van kenmerken (facultatief) |

Naam ► gebruikersnaam Naamnotatie (optioneel) ► Niet gespecificeerd

Waarde ►user.login |

Naam ► gebruikersnaam Naamnotatie (optioneel) ► Niet gespecificeerd

Waarde ►user.login |

| Verklaringen van groepskenmerken (optioneel) |

Naam ► groepen Naamnotatie (optioneel) ► Niet gespecificeerd Filter ►Overeenkomsten regex ►.* |

Naam ► groepen Naamnotatie (optioneel) ►Niet gespecificeerd Filter ►Overeenkomsten regex ►.* |

Opmerking: Moet Gebruikersnaam en Groepen gebruiken, precies zoals in de tabel SAML CONFIGUREREN wordt getoond.

SAML Part 1 configureren

SAML Part 1 configureren

SAML deel 2 configureren

SAML deel 2 configureren

Feedback

1. Selecteer een van de opties naar keuze.

2. Klik op Voltooien.

SMAL-feedback

SMAL-feedback

Groepen in OKTA configureren

1. Navigeren naar Directory > Groepen.

OKTA-groepen

OKTA-groepen

2. Klik op Groep toevoegen en nieuwe groep maken.

Groep toevoegen

Groep toevoegen

Opmerking: Groepen moeten overeenkomen met de Cisco vManager-groepen en moeten in kleine letters worden weergegeven.

Gebruikers in OKTA configureren

1. Navigeer naar Directory > People.

OKTA-gebruikers

OKTA-gebruikers

2. Klik op Add person, maak een nieuwe gebruiker, wijs deze toe aan de groep en sla deze op.

Gebruiker toevoegen

Gebruiker toevoegen

Opmerking: Active Directory kan worden gebruikt in plaats van OKTA gebruikers.

Wijs Groepen en Gebruikers in Toepassing toe

1. Ga naar Toepassingen > Toepassingen > Selecteer de nieuwe toepassing.

2. Klik op Toewijzen > Toewijzen aan groepen.

Toepassing > Groepen

Toepassing > Groepen

3. Identificeer de groep en klik op Toewijzen > Gereed.

Toewijzen aan groep en gebruiker

Toewijzen aan groep en gebruiker

4. De groep en de gebruikers moeten nu aan de toepassing worden toegewezen.

Verifiëren

Nadat de configuratie is voltooid, kunt u toegang tot Cisco vManager krijgen via OKTA.

SSO Login Vmanagement

SSO Login Vmanagement

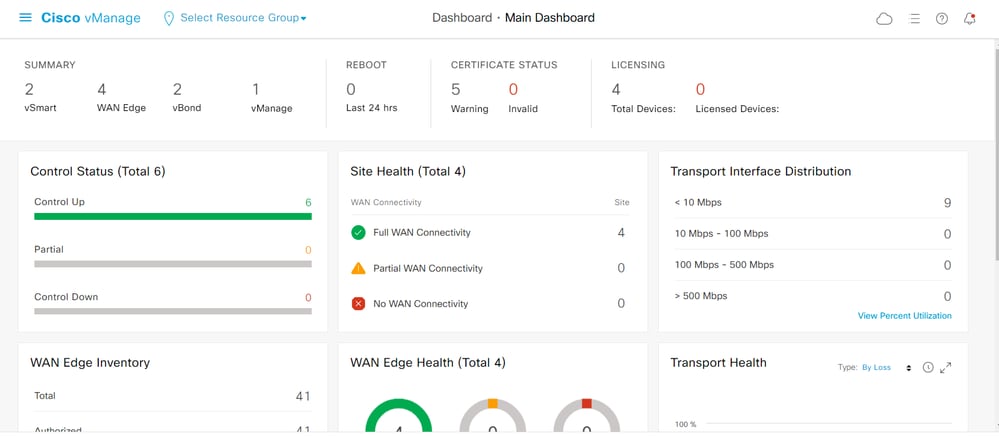

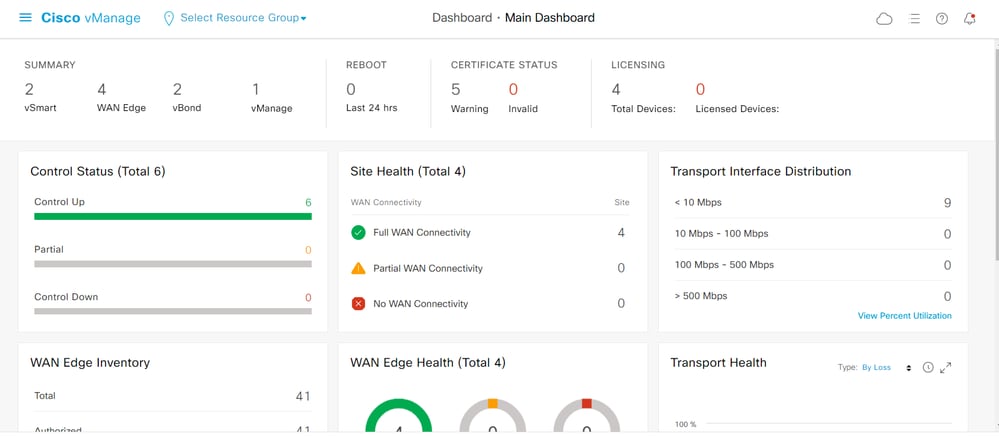

Vmanagement GUI

Vmanagement GUI

Opmerking: Om SSO te omzeilen, kunt u inloggen op https://<vManager>/login.html

Problemen oplossen

In Cisco vManager om de logbestanden met betrekking tot SSO te bekijken, controleert u het bestand: var/log/nms/vmanage-server.log

Gerelateerde informatie

Feedback

Feedback