Router naar router voor versleuteling van DLSw-verkeer

Inhoud

Inleiding

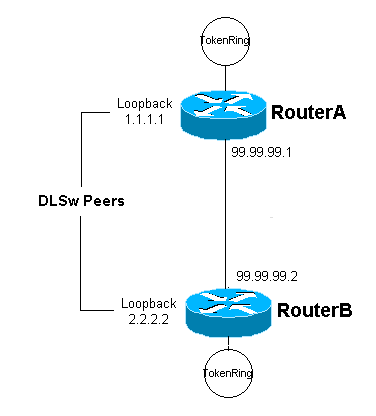

In de voorbeeldconfiguratie in dit document zijn twee routers met DLSw-peers (Data-Link Switching) ingesteld tussen hun loopback interfaces. Al DLSw-verkeer is versleuteld tussen deze twee interfaces. Deze configuratie werkt voor elk zelfgegenereerd verkeer dat de router overbrengt.

In deze configuratie is de crypto-toegangslijst generiek. De gebruiker kan specifieker zijn en DLSw-verkeer tussen de twee loopback-adressen toestaan. In het algemeen, slechts reizen DLSw het verkeer van loopback interface aan loopback interface.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

Deze configuratie is ontwikkeld en getest met behulp van deze software- en hardwareversies:

-

Cisco IOS®-softwarerelease 12.0. Deze configuratie is getest met 12.28T.

-

Cisco 2500-is56i-l.120-7.T switch

-

Cisco 2513

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik de Command Lookup Tool (alleen voor geregistreerde klanten) voor meer informatie over de opdrachten die in dit document worden gebruikt.

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Configuraties

Dit document gebruikt de volgende configuraties:

-

Router A

-

Router B

| Router A |

|---|

Current configuration: ! version 12.0 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! enable secret 5 $1$7WP3$aEqtNjvRJ9Vy6i41x0RJf0 enable password ww ! ip subnet-zero ! cns event-service server source-bridge ring-group 20 dlsw local-peer peer-id 1.1.1.1 dlsw remote-peer 0 tcp 2.2.2.2 ! crypto isakmp policy 1 hash md5 authentication pre-share crypto isakmp key cisco123 address 99.99.99.2 ! crypto ipsec transform-set dlswset esp-des esp-md5-hmac ! crypto map dlswstuff 10 ipsec-isakmp set peer 99.99.99.2 set transform-set dlswset match address 101 ! ! interface Loopback0 ip address 1.1.1.1 255.255.255.0 no ip directed-broadcast ! interface TokenRing0 ip address 10.2.2.3 255.255.255.0 ring-speed 16 source-bridge 2 3 20 source-bridge spanning no ip directed-broadcast no mop enabled ! interface Serial0 ip address 99.99.99.1 255.255.255.0 no ip directed-broadcast crypto map dlswstuff ! ip classless ip route 0.0.0.0 0.0.0.0 99.99.99.2 no ip http server ! access-list 101 permit ip host 1.1.1.1 host 2.2.2.2 ! line con 0 transport input none line aux 0 line vty 0 4 password ww login ! end |

| Router B |

|---|

Current configuration: ! version 12.0 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterB ! enable secret 5 $1$7WP3$aEqtNjvRJ9Vy6i41x0RJf0 enable password ww ! ip subnet-zero ! cns event-service server source-bridge ring-group 10 dlsw local-peer peer-id 2.2.2.2 dlsw remote-peer 0 tcp 1.1.1.1 ! crypto isakmp policy 1 hash md5 authentication pre-share crypto isakmp key cisco123 address 99.99.99.1 ! crypto ipsec transform-set dlswset esp-des esp-md5-hmac ! crypto map dlswstuff 10 ipsec-isakmp set peer 99.99.99.1 set transform-set dlswset match address 101 ! ! interface Loopback0 ip address 2.2.2.2 255.255.255.0 no ip directed-broadcast ! interface TokenRing0 ip address 10.1.1.3 255.255.255.0 ring-speed 16 source-bridge 2 3 10 source-bridge spanning no ip directed-broadcast no mop enabled ! interface Serial0 ip address 99.99.99.2 255.255.255.0 no ip directed-broadcast crypto map dlswstuff ! ip classless ip route 0.0.0.0 0.0.0.0 99.99.99.1 no ip http server ! access-list 101 permit ip host 2.2.2.2 host 1.1.1.1 ! line con 0 transport input none line aux 0 line vty 0 4 password ww login ! end |

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Deze sectie bevat informatie om uw configuratie te troubleshooten.

Opdrachten met debug en show

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

-

debug crypto ipsec - deze opdracht toont de IP Security Protocol (IPSec) onderhandelingen van fase 2.

-

debug crypto isakmp — Deze opdracht geeft de onderhandelingen van fase 1 weer over Internet Security Association en Key Management Protocol (ISAKMP).

-

debug crypto engine — Deze opdracht geeft het verkeer weer dat versleuteld is.

-

crypto ipsec sa tonen — Hierin worden de beveiligingsassociaties van fase 2 weergegeven.

-

crypto isakmp sa tonen — Deze opdracht geeft de beveiligingsassociaties van fase 1 weer.

-

dlsw-peer tonen — deze opdracht geeft de status van de DLSw-peer en de verbindingsstatus weer.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

11-Dec-2001 |

Eerste vrijgave |

Feedback

Feedback