Een router IPsec-tunnel voor privé-gebruik met NAT en een statische netwerkmodule configureren

Inhoud

Inleiding

Deze voorbeeldconfiguratie toont hoe u:

-

Versleutel verkeer tussen twee particuliere netwerken (10.1.1.x en 172.16.1.x).

-

Wijs een statisch IP-adres (extern adres 200.1.1.25) toe aan een netwerkapparaat op 10.1.1.3.

U gebruikt toegangscontrolelijsten (ACL’s) om de router te vertellen geen netwerkadresomzetting (NAT) uit te voeren naar het privaat-naar-privaat netwerkverkeer, dat vervolgens wordt versleuteld en op de tunnel wordt geplaatst terwijl deze de router verlaat. Er is ook een statische NAT voor een interne server op het 10.1.1.x netwerk in deze voorbeeldconfiguratie. Deze voorbeeldconfiguratie gebruikt de route-kaart optie op het NAT-commando om te voorkomen dat het NAT is als het verkeer ervoor ook over de versleutelde tunnel is bestemd.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco IOS®-softwarerelease 12.3(14)T

-

Twee Cisco-routers

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Waarom specificeert de Verklaring van de Weiger in ACL het NAT-verkeer?

U vervangt een netwerk conceptueel door een tunnel wanneer u Cisco IOS IPsec of een VPN gebruikt. U vervangt de internetcloud door een Cisco IOS IPsec-tunnel die in dit diagram gaat van 200.1.1.1 tot 100.1.1.1. Maak dit netwerk transparant vanuit het oogpunt van de twee particuliere LAN’s die door de tunnel met elkaar zijn verbonden. U wilt normaal gesproken geen NAT gebruiken voor verkeer dat om deze reden van één privaat LAN naar het externe privaat LAN gaat. U wilt de pakketten zien die van het router 2 netwerk met een bron IP adres van het 10.1.1.0/24 netwerk in plaats van 200.1.1.1 komen wanneer de pakketten de binnen router 3 netwerk bereiken.

Verwijs naar NAT Orde van Verrichting voor meer informatie over hoe te om NAT te vormen. Dit document toont aan dat NAT vóór de cryptocontrole plaatsvindt wanneer het pakket van binnen naar buiten gaat. Dit is waarom u deze informatie in de configuratie moet specificeren.

ip nat inside source list 122 interface Ethernet0/1 overload

access-list 122 deny ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 access-list 122 permit ip 10.1.1.0 0.0.0.255 any

Opmerking: het is ook mogelijk om de tunnel te bouwen en nog steeds NAT te gebruiken. U specificeert het NAT-verkeer als het "interessante verkeer voor IPsec" (in andere secties van dit document ACL 101 genoemd) in dit scenario. Raadpleeg Een IPsec-tunnel tussen routers configureren met dubbele LAN-subnetten voor meer informatie over hoe u een tunnel kunt bouwen terwijl NAT actief is.

Hoe zit het dan met de statische NAT, waarom kan ik niet naar dat adres gaan via de IPsec-tunnel?

Deze installatie omvat ook een statische één-op-één NAT voor een server op 10.1.1.3. Dit is NAT tot 200.1.1.25 zodat internetgebruikers er toegang toe hebben. Voer de volgende opdracht uit:

ip nat inside source static 10.1.1.3 200.1.1.25

Deze statische NAT voorkomt dat gebruikers op het 172.16.1.x-netwerk 10.1.1.3 via de versleutelde tunnel kunnen bereiken. Dit is omdat u het versleutelde verkeer moet ontkennen omdat het NAT is met ACL 122. De statische NAT-opdracht heeft echter voorrang op de generieke NAT-verklaring voor alle verbindingen met en vanaf 10.1.1.3. De statische NAT-verklaring ontkent niet specifiek dat versleuteld verkeer ook NAT is. De antwoorden van 10.1.1.3 zijn NAT'd naar 200.1.1.25 wanneer een gebruiker op het 172.16.1.x-netwerk verbinding maakt met 10.1.1.3 en daarom niet teruggaat over de versleutelde tunnel (NAT gebeurt vóór de versleuteling).

U moet gecodeerd verkeer van het zijn NAT'd (zelfs statisch één-op-één NAT'd) met een route-kaart bevel op de statische NAT verklaring ontkennen.

Opmerking: de route-map-optie op een statische NAT wordt alleen ondersteund vanuit Cisco IOS-softwarerelease 12.2(4)T en hoger. Raadpleeg NAT: mogelijkheid voor gebruik van routekaarten met statische omzettingen voor aanvullende informatie.

U moet deze extra opdrachten geven om versleutelde toegang tot 10.1.1.3, de statische NAT-host, mogelijk te maken:

ip nat inside source static 10.1.1.3 200.1.1.25 route-map nonat ! access-list 150 deny ip host 10.1.1.3 172.16.1.0 0.0.0.255 access-list 150 permit ip host 10.1.1.3 any ! route-map nonat permit 10 match ip address 150

Deze verklaringen vertellen de router om statische NAT op verkeer slechts toe te passen dat ACL 150 aanpast. ACL 150 zegt NAT niet toe te passen op verkeer afkomstig van 10.1.1.3 en bestemd voor de versleutelde tunnel naar 172.16.1.x. Pas deze echter toe op alle andere verkeer dat afkomstig is van 10.1.1.3 (internetgebaseerd verkeer).

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik de Command Lookup Tool (alleen voor geregistreerde klanten) voor meer informatie over de opdrachten die in dit document worden gebruikt.

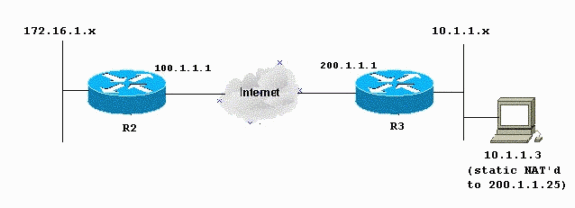

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Configuraties

Dit document gebruikt de volgende configuraties:

| R2 - routerconfiguratie |

|---|

R2#write terminal Building configuration... Current configuration : 1412 bytes ! version 12.3 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R2 ! boot-start-marker boot-end-marker ! ! no aaa new-model ! resource policy ! clock timezone EST 0 ip subnet-zero no ip domain lookup ! ! crypto isakmp policy 10 authentication pre-share ! crypto isakmp key ciscokey address 200.1.1.1 ! ! crypto ipsec transform-set myset esp-3des esp-md5-hmac ! crypto map myvpn 10 ipsec-isakmp set peer 200.1.1.1 set transform-set myset !--- Include the private-network-to-private-network traffic !--- in the encryption process: match address 101 ! ! ! interface Ethernet0/0 ip address 172.16.1.1 255.255.255.0 ip nat inside ip virtual-reassembly ! interface Ethernet1/0 ip address 100.1.1.1 255.255.255.0 ip nat outside ip virtual-reassembly crypto map myvpn ! ip classless ip route 0.0.0.0 0.0.0.0 100.1.1.254 ! ip http server no ip http secure-server ! !--- Except the private network from the NAT process: ip nat inside source list 175 interface Ethernet1/0 overload ! !--- Include the private-network-to-private-network traffic !--- in the encryption process: access-list 101 permit ip 172.16.1.0 0.0.0.255 10.1.1.0 0.0.0.255 !--- Except the private network from the NAT process: access-list 175 deny ip 172.16.1.0 0.0.0.255 10.1.1.0 0.0.0.255 access-list 175 permit ip 172.16.1.0 0.0.0.255 any ! ! ! control-plane ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 login ! end |

| R3 - routerconfiguratie |

|---|

R3#write terminal Building configuration... Current configuration : 1630 bytes ! version 12.3 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R3 ! boot-start-marker boot-end-marker ! ! no aaa new-model ! resource policy ! clock timezone EST 0 ip subnet-zero no ip domain lookup ! crypto isakmp policy 10 authentication pre-share crypto isakmp key ciscokey address 100.1.1.1 ! ! crypto ipsec transform-set myset esp-3des esp-md5-hmac ! crypto map myvpn 10 ipsec-isakmp set peer 100.1.1.1 set transform-set myset !--- Include the private-network-to-private-network traffic !--- in the encryption process: match address 101 ! ! ! interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip nat inside ip virtual-reassembly ! interface Ethernet1/0 ip address 200.1.1.1 255.255.255.0 ip nat outside ip virtual-reassembly crypto map myvpn ! ! ip classless ip route 0.0.0.0 0.0.0.0 200.1.1.254 ! no ip http server no ip http secure-server ! !--- Except the private network from the NAT process: ip nat inside source list 122 interface Ethernet1/0 overload !--- Except the static-NAT traffic from the NAT process if destined !--- over the encrypted tunnel: ip nat inside source static 10.1.1.3 200.1.1.25 route-map nonat ! access-list 101 permit ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 !--- Except the private network from the NAT process: access-list 122 deny ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 access-list 122 permit ip 10.1.1.0 0.0.0.255 any !--- Except the static-NAT traffic from the NAT process if destined !--- over the encrypted tunnel: access-list 150 deny ip host 10.1.1.3 172.16.1.0 0.0.0.255 access-list 150 permit ip host 10.1.1.3 any ! route-map nonat permit 10 match ip address 150 ! ! ! control-plane ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 login ! end |

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Deze sectie bevat informatie om uw configuratie te troubleshooten.

Raadpleeg Probleemoplossing voor IP-beveiliging - Begrijpen en gebruiken van debug-opdrachten voor extra informatie.

Opdrachten voor troubleshooting

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

-

debug crypto ipsec sa —Hier worden de IPsec-onderhandelingen voor fase 2 weergegeven.

-

debug crypto isakmp sa —Zie de ISAKMP-onderhandelingen van fase 1.

-

debug crypto engine —Hier worden de versleutelde sessies weergegeven.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

11-Dec-2001 |

Eerste vrijgave |

Feedback

Feedback