Configuratie en inschrijving van een Cisco VPN 3000 Concentrator aan een Cisco IOS router als een CA Server

Inhoud

Inleiding

Dit document beschrijft hoe u een Cisco IOS® router kunt configureren als een Certificate Authority (CA)-server. Bovendien, illustreert het hoe te om een Cisco VPN 3000 Concentrator aan de Cisco IOS router in te schrijven om een wortel en ID-certificaat voor IPSec-verificatie te verkrijgen.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco 2600 Series router met Cisco IOS-softwarerelease 12.3(4)T3

-

Cisco VPN 3030 Concentrator versie 4.1.2

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Het RSA-sleutelpaar voor de certificaatserver genereren en exporteren

De eerste stap is het genereren van het RSA-sleutelpaar dat de Cisco IOS CA-server gebruikt. Op de router (R1) genereert u de RSA-toetsen zoals hier te zien is:

R1(config)#crypto key generate rsa general-keys label cisco1 exportable The name for the keys will be: cisco1 Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: % Generating 512 bit RSA keys ...[OK] R1(config)# *Jan 22 09:51:46.116: %SSH-5-ENABLED: SSH 1.99 has been enabled

Opmerking: U moet dezelfde naam gebruiken voor het sleutelpaar (key-label) dat u wilt gebruiken voor de certificaatserver (via de crypto pki server cs-label commando later).

Het gegenereerde sleutelpaar exporteren

De toetsen moeten vervolgens worden geëxporteerd naar niet-vluchtig RAM (NVRAM) of TFTP (op basis van uw configuratie). In dit voorbeeld wordt NVRAM gebruikt. Gebaseerd op uw implementatie, zou u een afzonderlijke server van TFTP kunnen willen gebruiken om uw certificaatinformatie op te slaan.

R1(config)#crypto key export rsa cisco1 pem url nvram: 3des cisco123 % Key name: cisco1 Usage: General Purpose Key Exporting public key... Destination filename [cisco1.pub]? Writing file to nvram:cisco1.pub Exporting private key... Destination filename [cisco1.prv]? Writing file to nvram:cisco1.prv R1(config)#

Als u een TFTP-server gebruikt, kunt u het gegenereerde sleutelpaar opnieuw importeren zoals hier te zien is:

crypto key import rsa key-label pem [usage-keys] {terminal | url url} [exportable] passphrase

Opmerking: Als u niet wilt dat de sleutel exporteerbaar is vanaf uw certificaatserver, importeert u de sleutel terug naar de certificaatserver nadat deze is geëxporteerd als een niet-exporteerbaar sleutelpaar. Daarom kan de sleutel niet opnieuw worden weggehaald.

Controleer het gegenereerde sleutelpaar

U kunt het gegenereerde sleutelpaar verifiëren door de opdracht show crypto key mypubkey rsa aan te halen:

Bepaalde opdrachten met show worden ondersteund door de tool Output Interpreter (alleen voor geregistreerde klanten). Hiermee kunt u een analyse van de output van opdrachten met show genereren.

R1#show crypto key mypubkey rsa % Key pair was generated at: 09:51:45 UTC Jan 22 2004 Key name: cisco1 Usage: General Purpose Key Key is exportable. Key Data: 305C300D 06092A86 4886F70D 01010105 00034B00 30480241 00CC2DC8 ED26163A B3642376 FAA91C2F 93A3825B 3ABE6A55 C9DD3E83 F7B2BD56 126E0F11 50552843 7F7CA4DA 3EC3E2CE 0F42BD6F 4C585385 3C43FF1E 04330AE3 37020301 0001 % Key pair was generated at: 09:51:54 UTC Jan 22 2004 Key name: cisco1.server Usage: Encryption Key Key is exportable. Key Data: 307C300D 06092A86 4886F70D 01010105 00036B00 30680261 00EC5578 025D3066 72149A35 32224BC4 3E41DD68 38B08D39 93A1AA43 B353F112 1E56DA42 49741698 EBD02905 FE4EC392 7174EEBF D82B4475 2A2D7DEC 83E277F8 AEC590BE 124E00E1 C1607433 5C7BC549 D532D18C DD0B7AE3 AECDDE9C 07AD84DD 89020301 0001

De HTTP-server op de router inschakelen

De Cisco IOS CA-server ondersteunt alleen inschrijvingen via Simple Certificate Enrollment Protocol (SCEP). Daarom moet de router de ingebouwde Cisco IOS HTTP-server uitvoeren om dit mogelijk te maken. Om het toe te laten, gebruik het bevel van de ip http server:

R1(config)#ip http server

De CA-server op de router inschakelen en configureren

Volg deze procedure.

-

Het is heel belangrijk om te onthouden dat de certificaatserver dezelfde naam moet gebruiken als het sleutelpaar dat u handmatig hebt gegenereerd. Het label komt overeen met het gegenereerde sleutelpaarlabel:

R1(config)#crypto pki server cisco1

Nadat u een certificaatserver hebt ingeschakeld, kunt u de vooraf ingestelde standaardwaarden gebruiken of via CLI waarden opgeven voor de functionaliteit van de certificaatserver.

-

De database url opdracht specificeert de locatie waar alle database vermeldingen voor de CA server zijn uitgeschreven.

Als deze opdracht niet is opgegeven, worden alle databasevermeldingen naar Flash geschreven.

R1(cs-server)#database url nvram:

Opmerking: als u een TFTP-server gebruikt, moet de URL tftp://<ip_address>/directory zijn.

-

Configureer het databaseniveau:

R1(cs-server)#database level minimum

Deze opdracht bepaalt welk type gegevens in de database voor certificaatinschrijving wordt opgeslagen.

-

Minimaal voldoende informatie wordt opgeslagen om nieuwe certificaten zonder conflict te kunnen blijven uitgeven; de standaardwaarde.

-

Naam—Naast de gegevens op het minimale niveau, het serienummer en de onderwerpnaam van elk certificaat.

-

Volledig—Naast de informatie op de minimale en naamniveaus wordt elk afgegeven certificaat naar de database geschreven.

Opmerking: het volledige trefwoord levert veel informatie op. Als het wordt uitgegeven, moet u ook een externe server van TFTP specificeren waarin om de gegevens via het gegevensbestand url bevel op te slaan.

-

-

Configureer de CA emittentennaam naar de gespecificeerde DN-string. In dit voorbeeld worden de GN (algemene naam) van cisco1.cisco.com, L (plaats) van RTP en C (land) van de VS gebruikt:

R1(cs-server)#issuer-name CN=cisco1.cisco.com L=RTP C=US

-

Specificeer de levensduur, in dagen, van een CA-certificaat of een certificaat.

Geldige waarden variëren van 1 dag tot 1825 dagen. De standaard CA certificaat levensduur is 3 jaar en de standaard certificaat levensduur is 1 jaar. De maximale levensduur van het certificaat is 1 maand korter dan de levensduur van het CA-certificaat. Voorbeeld:

R1(cs-server)#lifetime ca-certificate 365 R1(cs-server)#lifetime certificate 200

-

Definieer de levensduur, in uren, van het CRL dat door de certificaatserver wordt gebruikt. De maximale levensduur bedraagt 336 uur (2 weken). De standaardwaarde is 168 uur (1 week).

R1(cs-server)#lifetime crl 24

-

Definieer een distributiepunt van de certificaatlijst (CDP) dat moet worden gebruikt in de certificaten die worden afgegeven door de certificaatserver. De URL moet een HTTP URL zijn.

Het IP-adres van onze server is bijvoorbeeld 172.18.108.26.

R1(cs-server)#cdp-url http://172.18.108.26/cisco1cdp.cisco1.crl

-

Schakel de CA-server in door de opdracht no shutdown uit te geven.

R1(cs-server)#no shutdown

Opmerking: geef deze opdracht pas uit nadat u uw certificaatserver volledig hebt geconfigureerd.

De Cisco VPN 3000 concentrator configureren en inschrijven

Volg deze procedure.

-

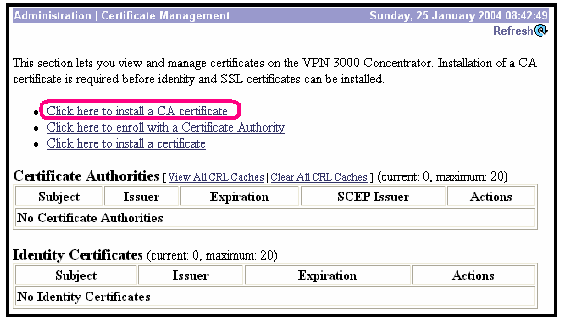

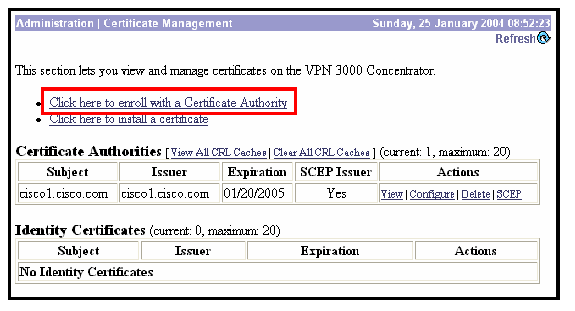

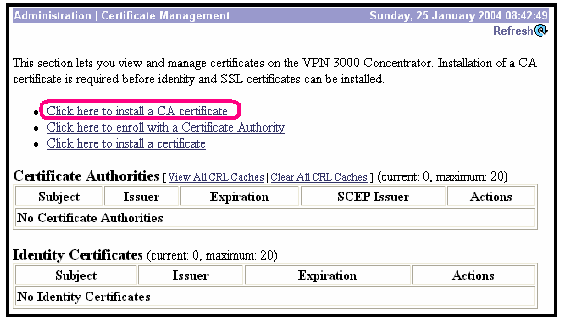

Selecteer Beheer > Certificaatbeheer en kies Klik hier om een CA-certificaat te installeren om het basiscertificaat op te halen van de Cisco IOS CA-server.

-

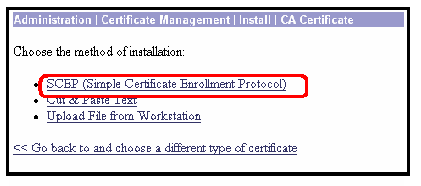

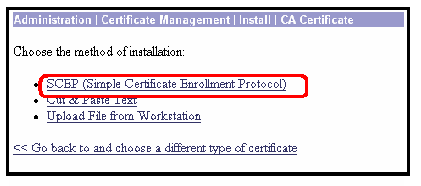

Selecteer SCEP als de installatiemethode.

-

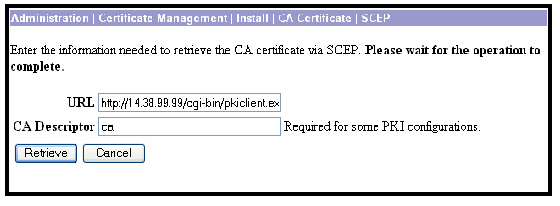

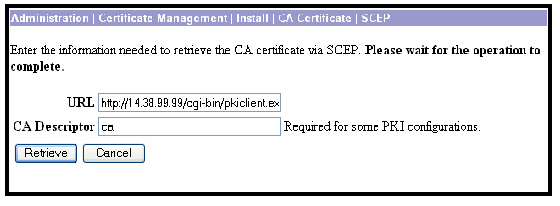

Voer de URL van de Cisco IOS CA Server in, een CA-omschrijving en klik op Ophalen.

Opmerking: de juiste URL in dit voorbeeld is http://14.38.99.99/cgi-bin/pkiclient.exe (u moet het volledige pad van /cgi-bin/pkiclient.exe opnemen).

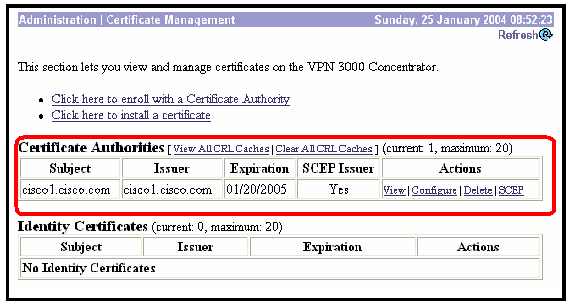

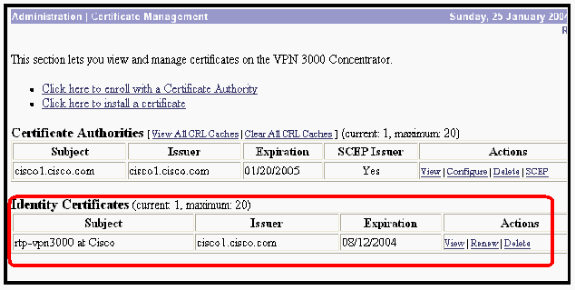

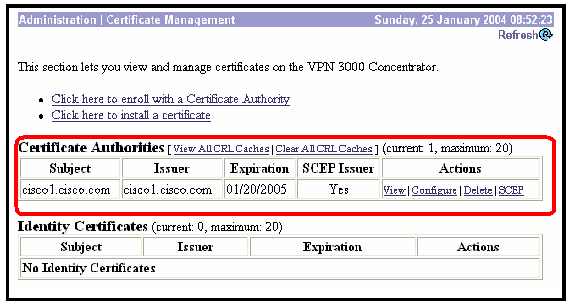

Selecteer Beheer > Certificaatbeheer om te verifiëren dat het basiscertificaat is geïnstalleerd. Dit cijfer illustreert de details van het wortelcertificaat.

-

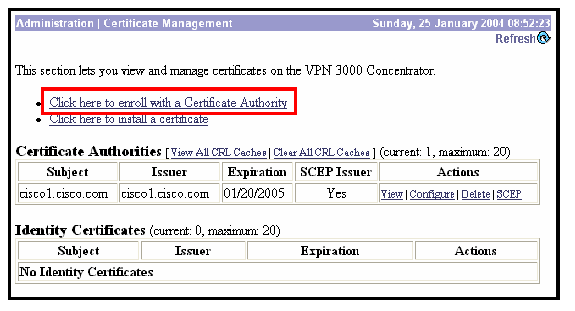

Selecteer Klik hier om u aan te melden bij een certificeringsinstantie om het ID-certificaat te verkrijgen bij de Cisco IOS CA-server.

-

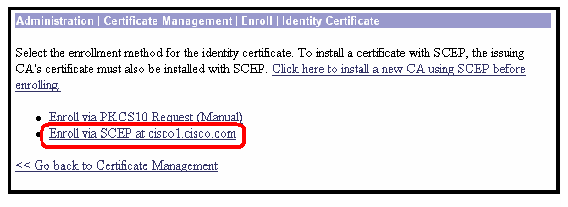

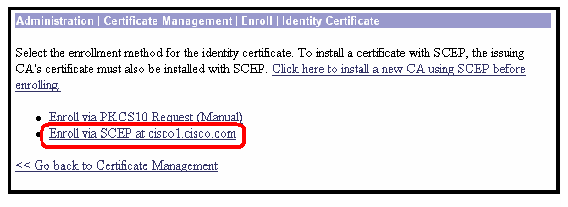

Selecteer Inschrijven via SCEP op cisco1.cisco.com ( cisco1.cisco.com is de CN van de Cisco IOS CA-server).

-

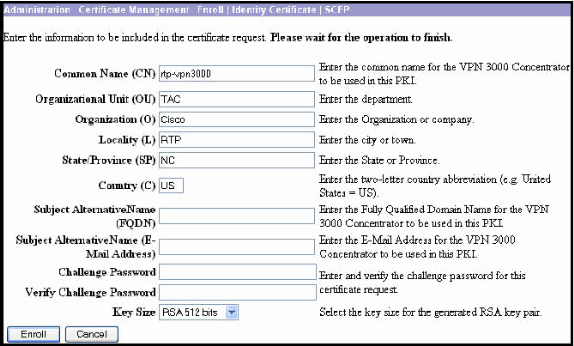

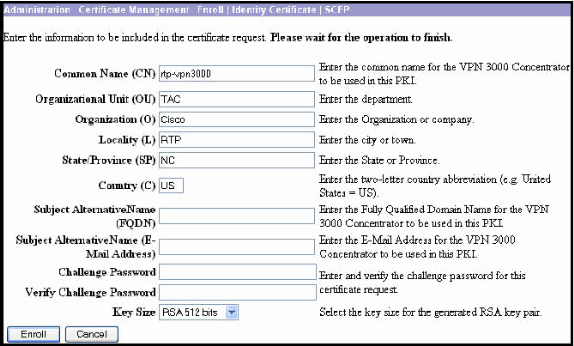

Vul het inschrijvingsformulier in door alle informatie in te voeren die moet worden opgenomen in de certificaataanvraag.

Klik na het invullen van het formulier op Inschrijven om de inschrijvingsaanvraag bij de CA-server in te dienen.

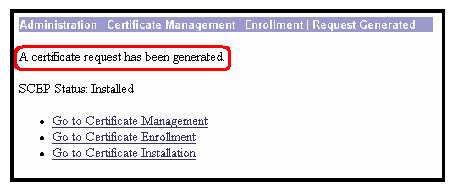

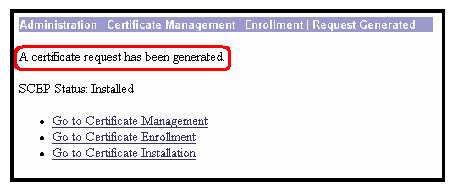

Nadat u op Inschrijven hebt geklikt, wordt in VPN 3000 Concentrator de melding "Een certificaataanvraag is gegenereerd" weergegeven.

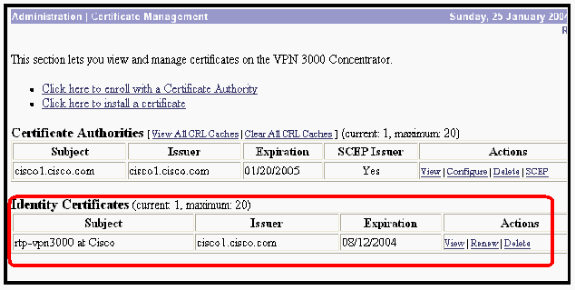

N.B.: De Cisco IOS CA Server kan worden geconfigureerd om automatisch de certificaten te verlenen met de Cisco IOS CA Server-subopdrachtsubsidieautomatisch. Deze opdracht wordt bij dit voorbeeld gebruikt. Om de details van het ID-certificaat te zien, selecteert u Beheer > Certificaatbeheer. Het weergegeven certificaat is vergelijkbaar met dit.

Verifiëren

Zie de sectie Generated Key pair controleren voor verificatiegegevens.

Problemen oplossen

Raadpleeg voor informatie over probleemoplossing Problemen met verbindingen oplossen met de VPN 3000 Concentrator of Problemen met IP-beveiliging oplossen - Begrijpen en gebruiken van debugopdrachten.

Feedback

Feedback