Inleiding

In dit document wordt beschreven hoe u problemen kunt oplossen en de importfout van de certificaatinstantie (CA) kunt verhelpen op Firepower Threat Defence devices die door FMC worden beheerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Public Key Infrastructure (PKI)

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

- OpenSSL

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- MacOS x 10.14.6

- VCC 6.4

- OpenSSL

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Achtergrondinformatie

Opmerking: op apparaten die door FTD worden beheerd, is het CA-certificaat vereist voordat het Certificate Signing Verzoek (CSR) wordt gegenereerd.

- Als de CSR wordt gegenereerd in een externe server (zoals Windows Server of OpenSSL), is de handmatige inschrijvingsmethode bedoeld te mislukken, aangezien FTD handmatige toeteninschrijving niet ondersteunt. Er moet een andere methode worden gebruikt, zoals PKCS12.

Probleem

In dit specifieke scenario toont het VCC een rood kruis in de CA-certificaatstatus (zoals in de afbeelding), waarin staat dat de inschrijving van het certificaat het CA-certificaat niet heeft geïnstalleerd met het bericht: "Het CA-certificaat niet configureren". Deze fout wordt vaak gezien wanneer het certificaat niet goed is verpakt of het PKCS12-bestand niet het juiste emittentencertificaat bevat zoals in de afbeelding.

Opmerking: In nieuwere FMC versies is dit probleem aangepakt om het ASA gedrag dat een extra trustpoint creëert met de wortel CA opgenomen in de vertrouwensketen van de .pfx cert.

Oplossing

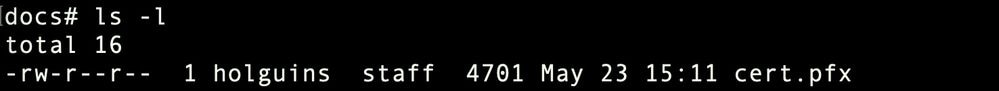

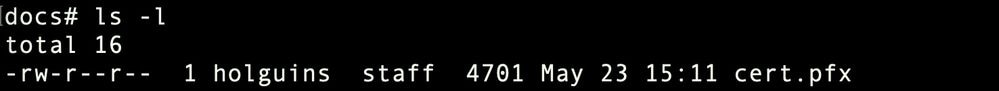

Stap 1. Zoek het .pfx certificaat

Ontvang het pfx-certificaat dat in de FMC GUI was ingeschreven, sla het op en zoek het bestand in de Mac Terminal (CLI).

ls

ls

Stap 2. De certificaten en de sleutel uit het .pfx bestand halen

Haal het clientcertificaat (niet CA-certificaten) uit het pfx-bestand (het wachtwoord dat is gebruikt om het .pfx-bestand te genereren is vereist).

openssl pkcs12 -in cert.pfx -clcerts -nokeys -out id.pem

identiteits-export

identiteits-export

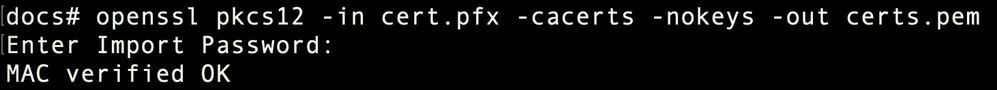

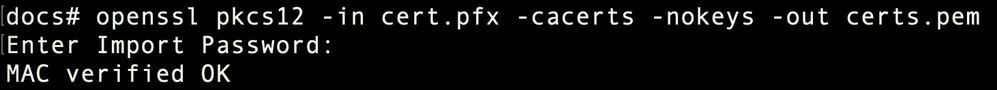

Haal de CA-certificaten uit (geen client-certificaten).

openssl pkcs12 -in cert.pfx -cacerts -nokeys -out certs.pem

cacerts exporteren

cacerts exporteren

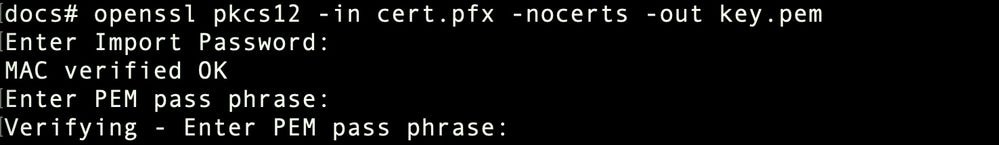

Haal de privé-toets uit het pfx-bestand (hetzelfde wachtwoord is vereist in stap 2).

openssl pkcs12 -in cert.pfx -nocerts -out key.pem

belangrijk exportproduct

belangrijk exportproduct

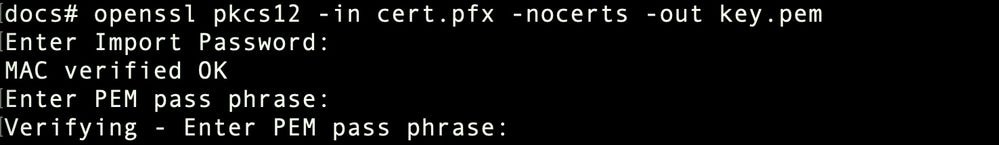

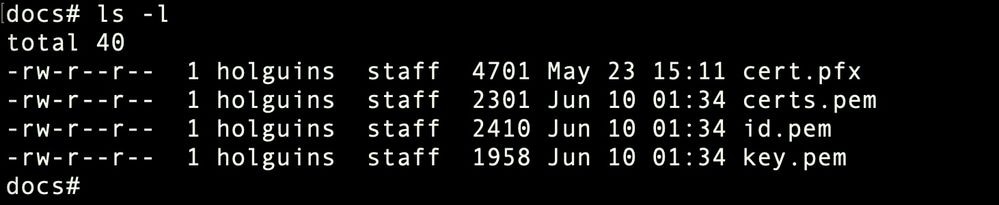

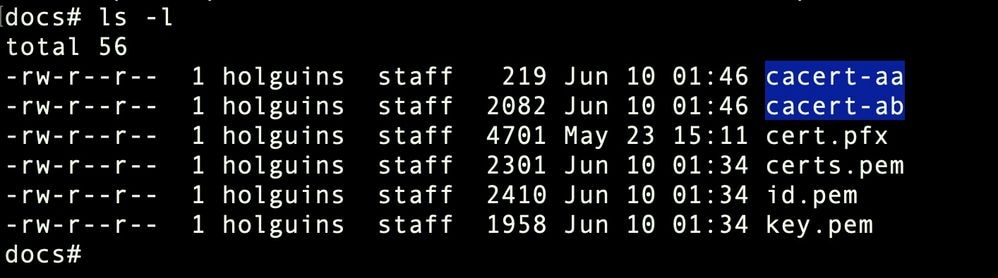

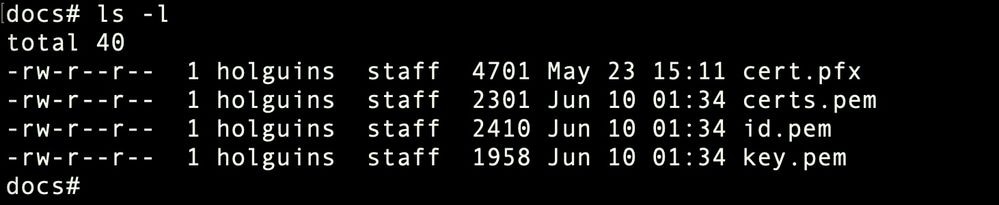

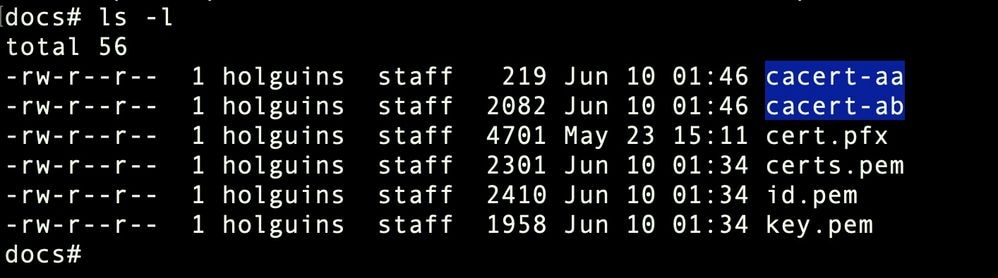

Er bestaan nu vier bestanden: cert.pfx (de oorspronkelijke pfx-bundel), certs.pem (de CA-certificaten), id.pem (clientcertificaat) en key.pem (de privé-sleutel).

LS na uitvoer

LS na uitvoer

Stap 3. Controleer de certificaten in een Teksteditor

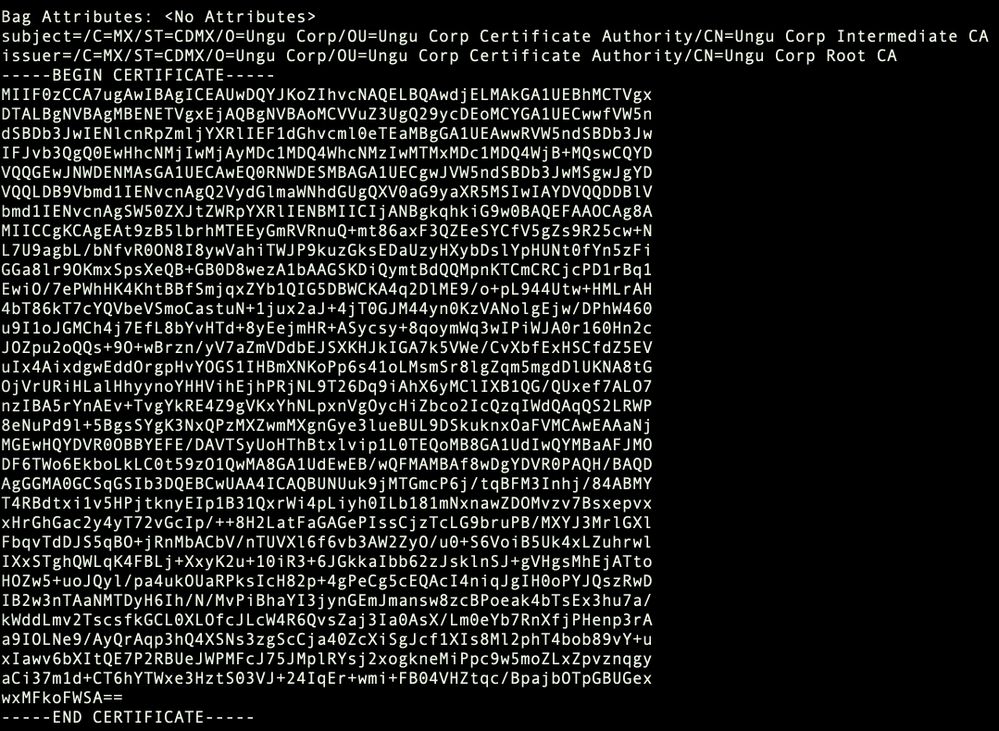

Controleer de certificaten met behulp van een teksteditor (bijvoorbeeld: nano certs.pem).

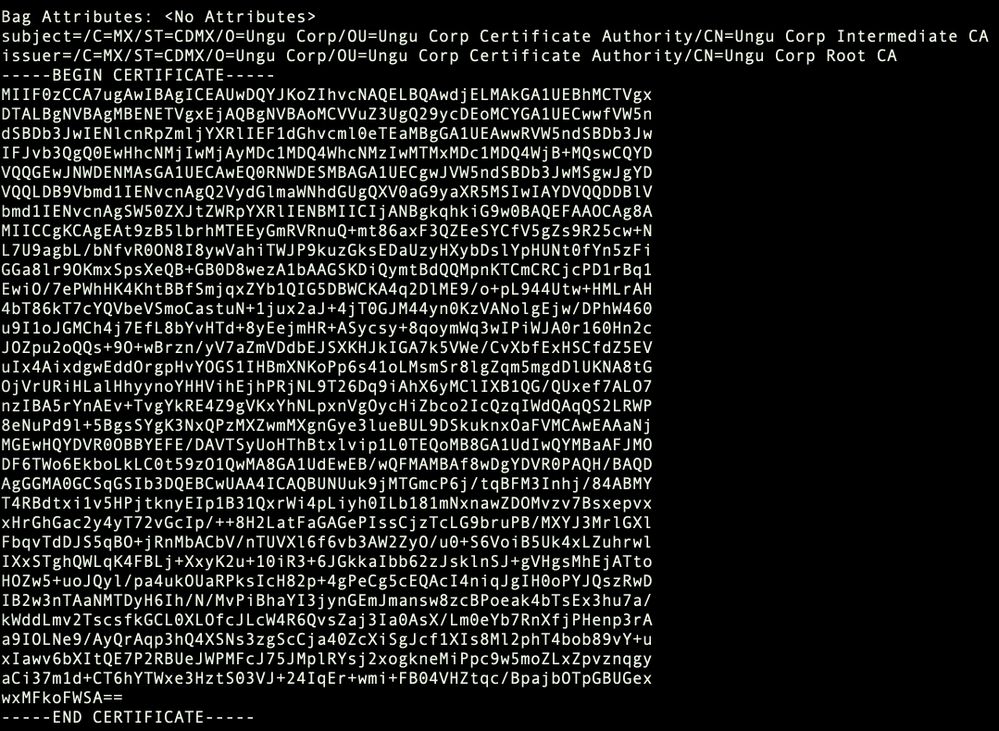

Voor dit specifieke scenario bevatte certs.pem alleen de sub-CA (uitvaardigende CA).

Vanaf stap 5, dit artikel richt zich op de procedure voor het scenario waar het bestand certs.pem 2 certificaten bevat (een root CA en een sub CA).

certs view

certs view

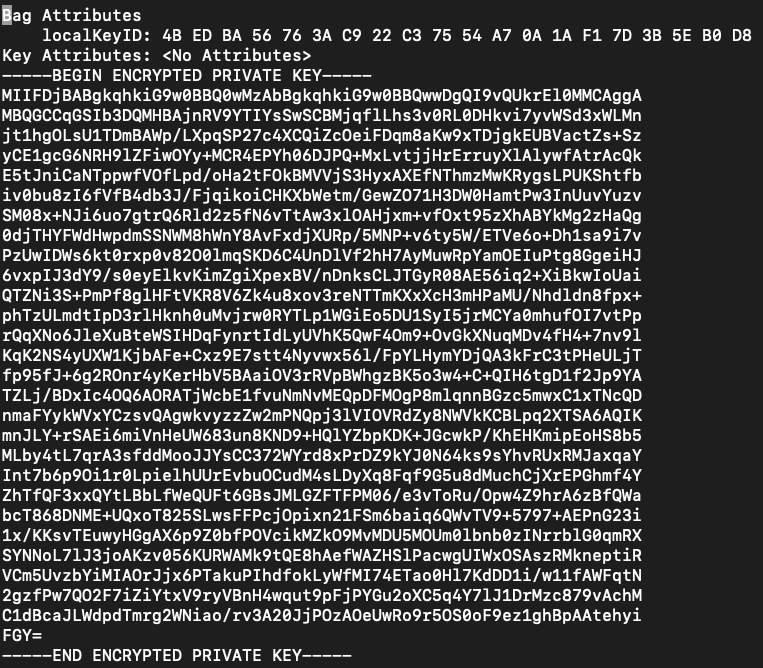

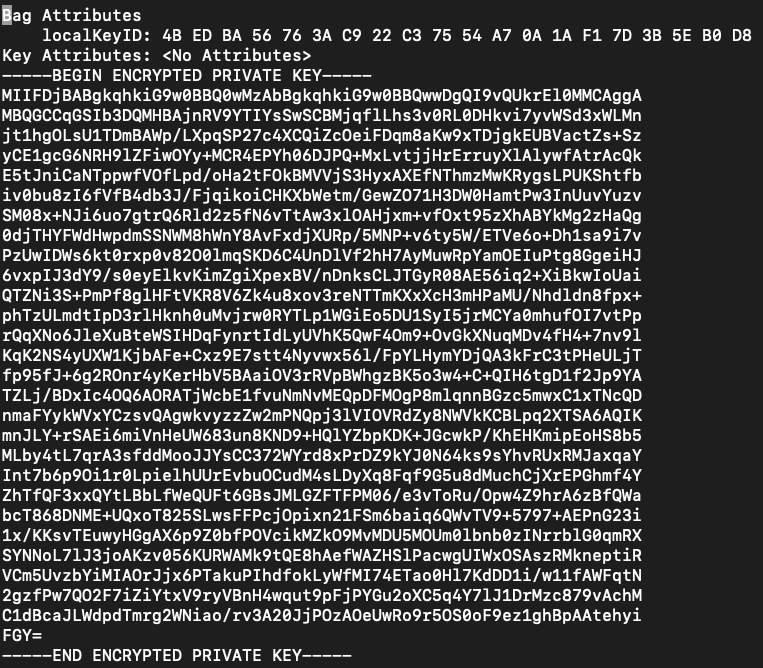

Stap 4. Verifieer de privé-sleutel in een Kladblok

Controleer de inhoud van het key.pem-bestand met behulp van een teksteditor (bijvoorbeeld: nano certs.pem).

Stap 5. De CA Certs splitsen

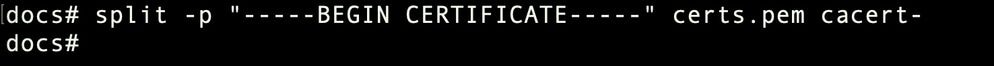

Indien het certs.pem-bestand 2 certificaten heeft (1 root CA en 1 sub CA), moet de root CA uit de vertrouwensketen worden verwijderd om het door de pfx opgemaakte certificaat in het VCC te kunnen importeren, waarbij alleen de sub-CA in de keten voor valideringsdoeleinden overblijft.

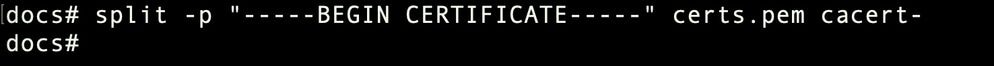

Splitst de certs.pem in meerdere bestanden, de volgende opdracht geeft de certs een nieuwe naam als cacert-XX.

split -p "-----BEGIN CERTIFICATE-----" certs.pem cacert-

splitsen na splitsen

splitsen na splitsen

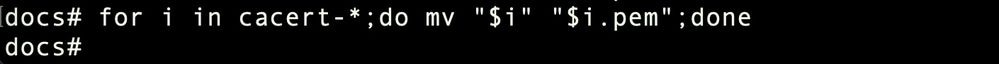

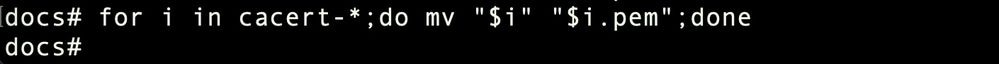

Voeg de extensie .pem toe aan deze nieuwe bestanden met de opdracht die hieronder wordt beschreven.

for i in cacert-*;do mv "$i" "$i.pem";done

script hernoemen

script hernoemen

Bekijk de twee nieuwe bestanden en bepaal welke de root CA bevat en welke de sub CA bevat met de beschreven opdrachten.

Zoek eerst de uitgever van het id.pem-bestand (het identiteitsbewijs).

openssl x509 -in id.pem -issuer -noout

emittentenweergave

emittentenweergave

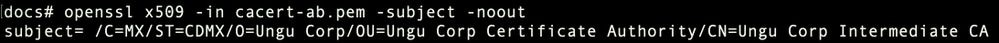

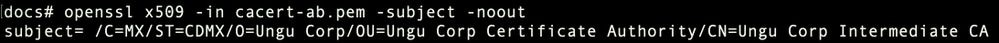

Nu, vind het onderwerp van de twee cacert- bestanden (CA-certificaten).

openssl x509 -in cacert-aa.pem -subject -noout

openssl x509 -in cacert-ab.pem -subject -noout

proefonderwerpregel

proefonderwerpregel

Het cacert-bestand dat het onderwerp aanpast met de uitgever van het id.pem-bestand (zoals getoond in de vorige afbeeldingen), is de sub-CA die later wordt gebruikt om de PFX-cert te maken.

Verwijdert het cacert-bestand zonder het bijbehorende onderwerp. In dit geval was dat cert cacert-aa.pem.

rm -f cacert-aa.pem

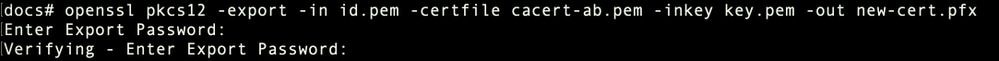

Stap 6. De certificaten samenvoegen in een PKCS12-bestand

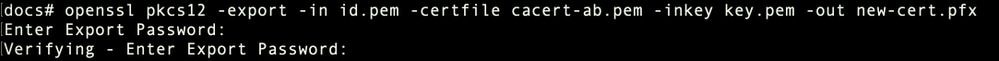

Voeg het sub CA certificaat (in dit geval was de naam cacert-ab.pem) samen met het ID certificaat (id.pem) en privé sleutel (key.pem) in een nieuw pfx bestand. U moet dit bestand met een wachtwoord beveiligen. Indien nodig wijzigt u de bestandsnaam cacert-ab.pem in overeenstemming met uw bestand.

openssl pkcs12 -export -in id.pem -certfile cacert-ab.pem -inkey key.pem -out new-cert.pfx

PDF-bestanden maken

PDF-bestanden maken

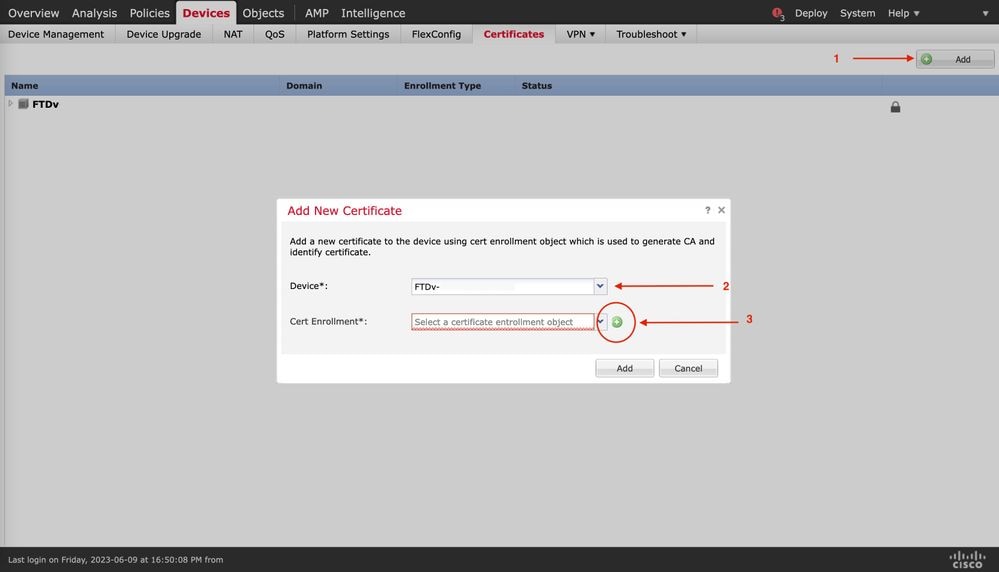

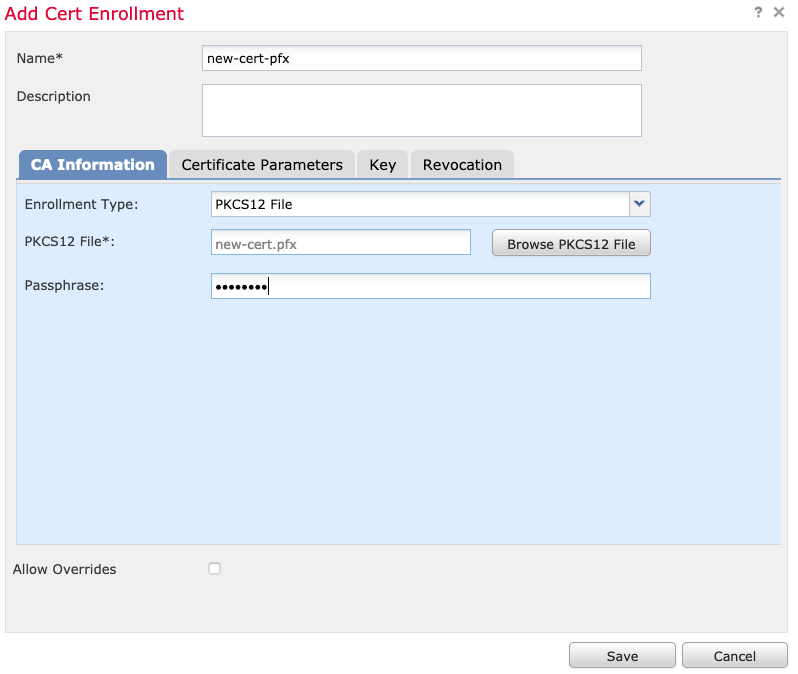

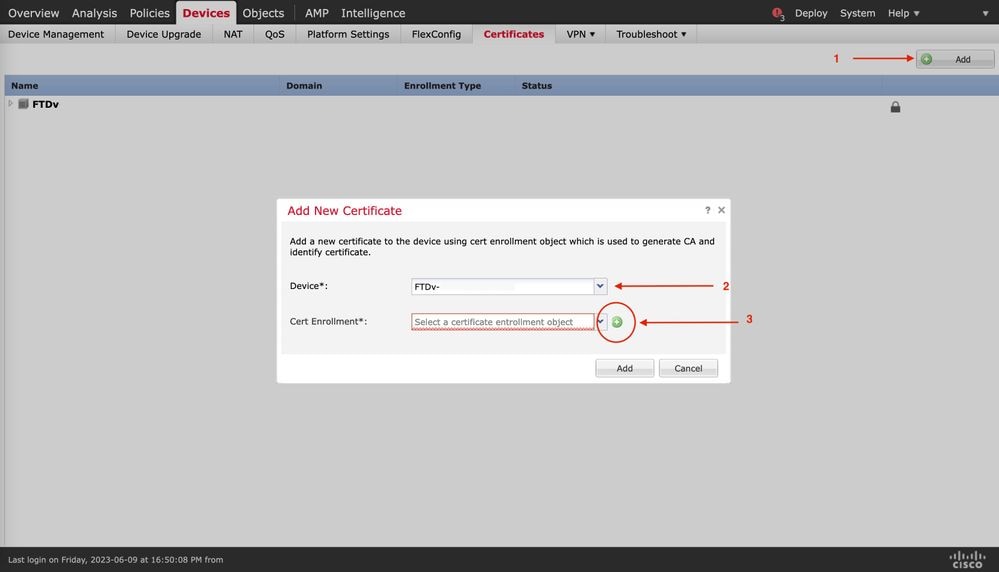

Stap 7. Het PKCS12-bestand in het VCC importeren

Navigeer in het VCC naar Apparaat > Certificaten en voer het certificaat in naar de gewenste firewall zoals aangegeven in de afbeelding.

inschrijving voor cert

inschrijving voor cert

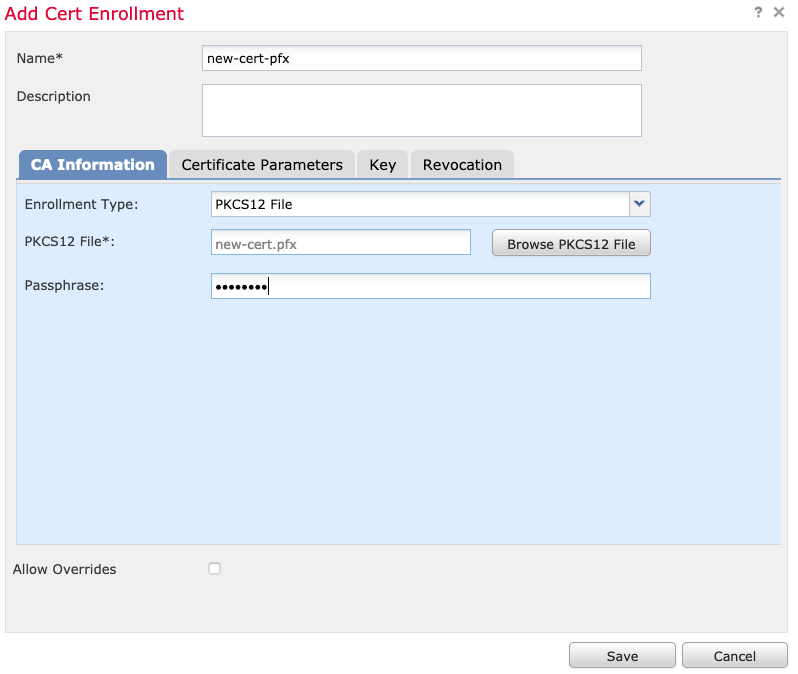

Typ een naam voor de nieuwe cert.

Inschrijving

Inschrijving

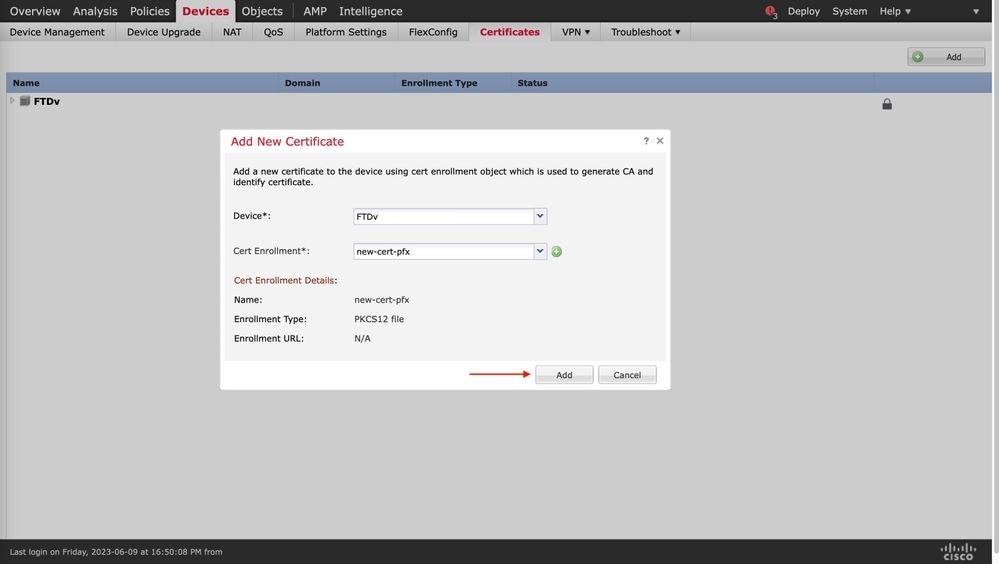

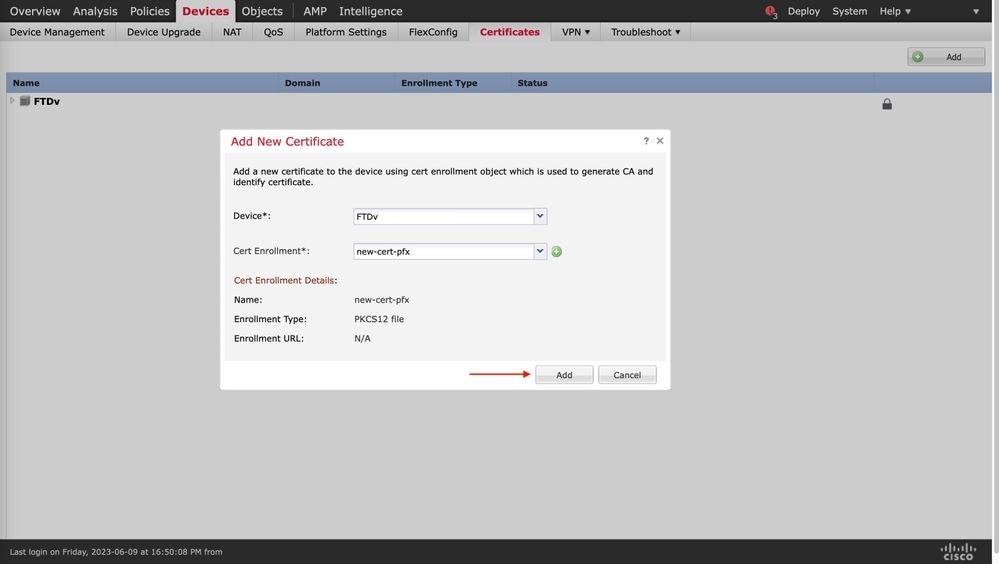

Voeg het nieuwe certificaat toe en wacht op het inschrijvingsproces om de nieuwe cert te implementeren in het FTD.

nieuwkomer

nieuwkomer

Het nieuwe certificaat moet zichtbaar zijn zonder een rood kruis in het veld CA.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

In Windows, kunt u een probleem tegenkomen waar het OS de gehele keten voor het certificaat toont alhoewel het .pfx bestand alleen het ID-certificaat bevat, in het geval dat het de subCA, CA-keten in zijn winkel heeft.

Om de lijst van de certificaten in een .pfx bestand te controleren, kunnen tools zoals certutil of openssl worden gebruikt.

certutil -dump cert.pfx

De certutil is een opdrachtregel hulpprogramma dat de lijst van certificaten in een .pfx bestand biedt. U moet de hele keten met ID, SubCA, CA (indien aanwezig) zien.

U kunt ook een openssl-opdracht gebruiken, zoals in de opdracht hieronder wordt getoond.

openssl pkcs12 -info -in cert.pfx

Om de certificaatstatus en de CA- en ID-informatie te controleren, kunt u de pictogrammen selecteren en bevestigen dat de invoer is geslaagd:

belangrijk exportproduct

belangrijk exportproduct LS na uitvoer

LS na uitvoer

splitsen na splitsen

splitsen na splitsen

Feedback

Feedback