Inleiding

In dit document wordt beschreven hoe ASDM-software communiceert met de adaptieve security applicatie (ASA) en een FirePOWER-softwaremodule die erop is geïnstalleerd.

Achtergrondinformatie

Een FirePOWER-module die op een ASA is geïnstalleerd, kan worden beheerd door:

- Firepower Management Center (FMC) - Dit is de off-box-beheeroplossing.

- Adaptieve Security Device Manager (ASDM) - dit is de beheeroplossing op de doos.

Voorwaarden

Vereisten

Een ASA-configuratie om ASDM-beheer mogelijk te maken:

ASA5525(config)# interface GigabitEthernet0/0

ASA5525(config-if)# nameif INSIDE

ASA5525(config-if)# security-level 100

ASA5525(config-if)# ip address 192.168.75.23 255.255.255.0

ASA5525(config-if)# no shutdown

ASA5525(config)#

ASA5525(config)# http server enable

ASA5525(config)# http 192.168.75.0 255.255.255.0 INSIDE

ASA5525(config)# asdm image disk0:/asdm-762150.bin

ASA5525(config)#

ASA5525(config)# aaa authentication http console LOCAL

ASA5525(config)# username cisco password cisco

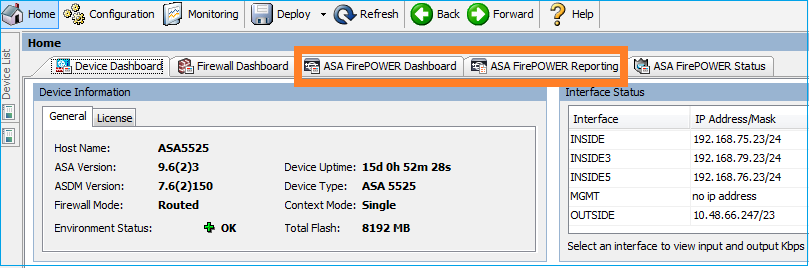

Controleer de compatibiliteit tussen de ASA/SFR-module, anders worden de FirePOWER-tabbladen niet weergegeven.

Bovendien moet op de ASA de 3DES/AES-licentie worden ingeschakeld:

ASA5525# show version | in 3DES

Encryption-3DES-AES : Enabled perpetual

Zorg ervoor dat het ASDM-clientsysteem een ondersteunde versie van Java JRE uitvoert.

Gebruikte componenten

- Een Microsoft Windows 7-host

- ASA 5525-X waarop ASA versie 9.6(2.3) wordt uitgevoerd

- ASDM versie 7.6.2.150

- FirePOWER-softwaremodule 6.1.0-330

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

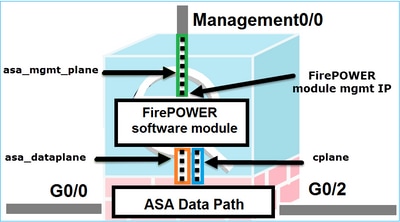

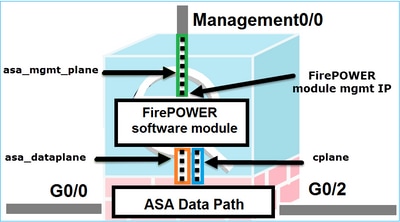

Architectuur

De ASA heeft drie interne interfaces:

- asa_dataplane - Het wordt gebruikt om pakketten van de ASA Data Path om te leiden naar de FirePOWER-softwaremodule.

- asa_mgmt_plane - Deze wordt gebruikt om de FirePOWER-beheerinterface in staat te stellen met het netwerk te communiceren.

- vliegtuig - interface met besturingsplane die wordt gebruikt om keepalives tussen de ASA en de FirePOWER-module over te brengen.

U kunt verkeer in alle interne interfaces opnemen:

ASA5525# capture CAP interface ?

asa_dataplane Capture packets on dataplane interface

asa_mgmt_plane Capture packets on managementplane interface

cplane Capture packets on controlplane interface

Dit kan als volgt worden gevisualiseerd:

Achtergrondbediening wanneer een gebruiker verbinding maakt met een ASA via ASDM

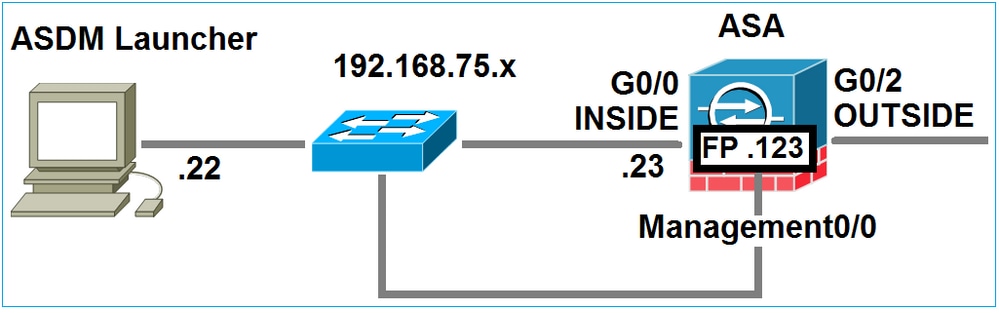

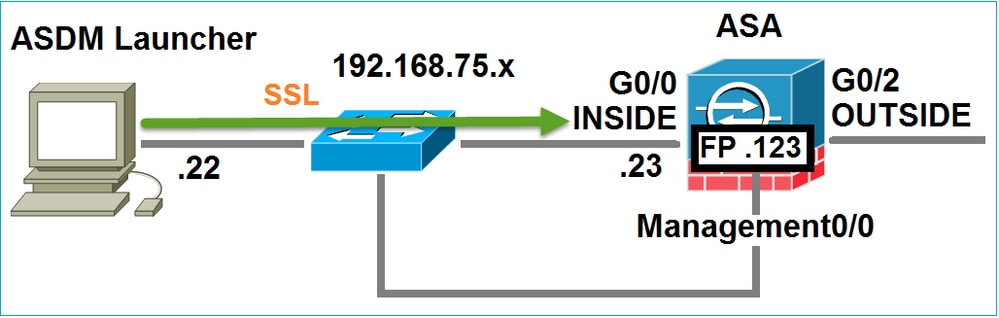

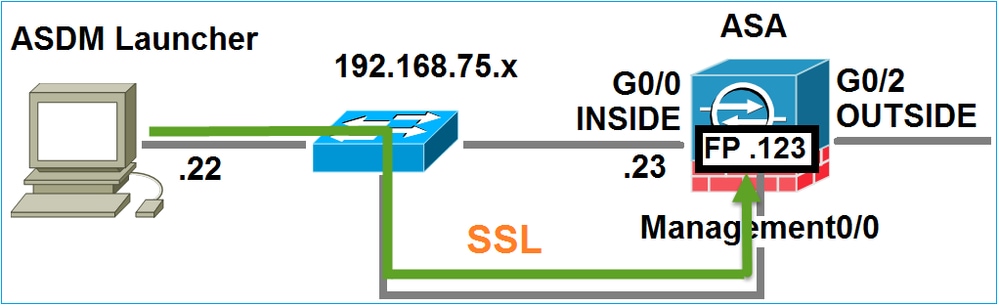

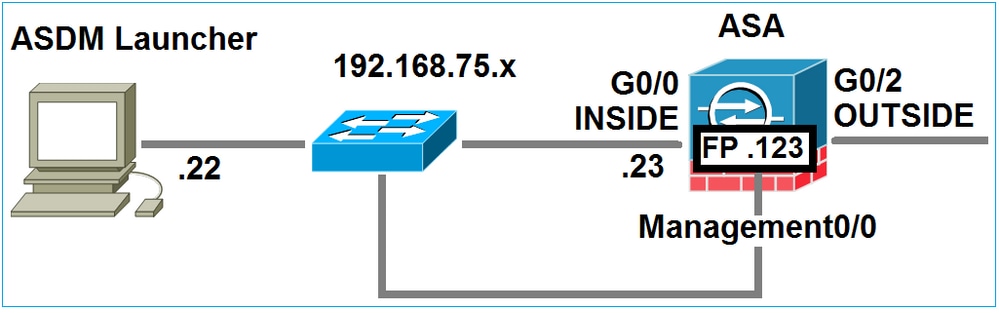

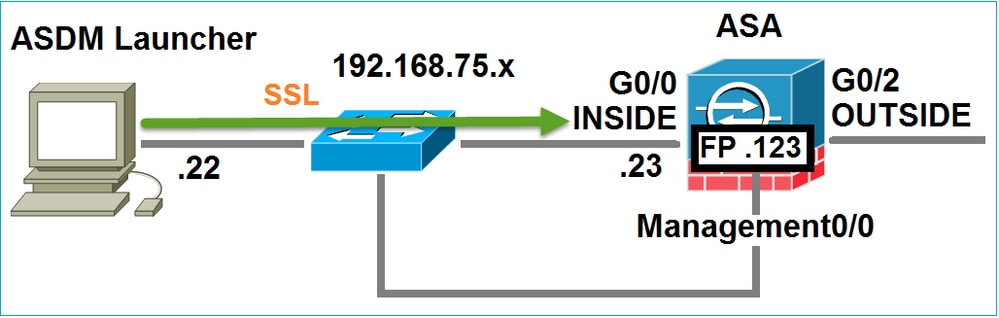

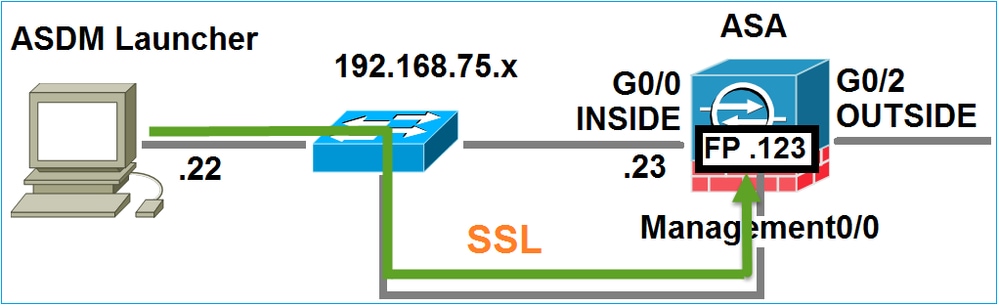

Bekijk de volgende topologie:

Wanneer een gebruiker een ASDM-verbinding met de ASA start, vinden deze gebeurtenissen plaats:

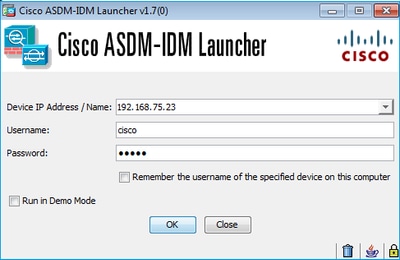

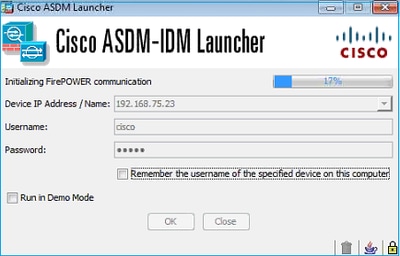

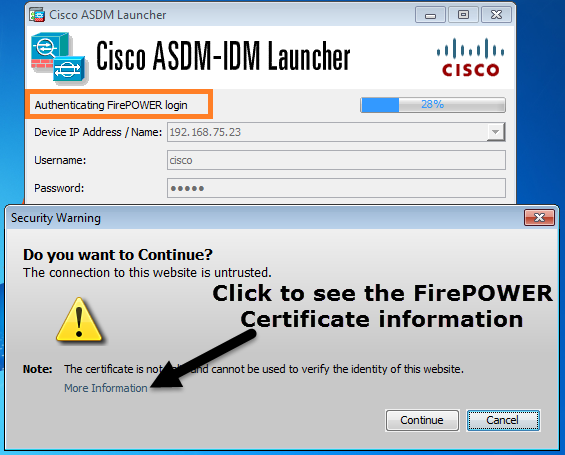

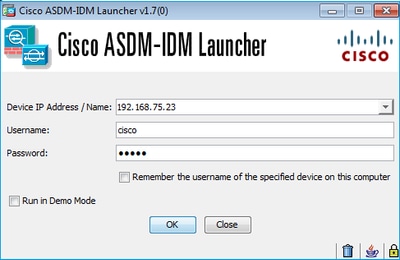

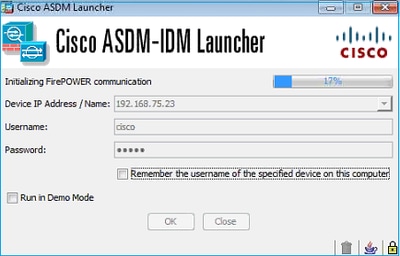

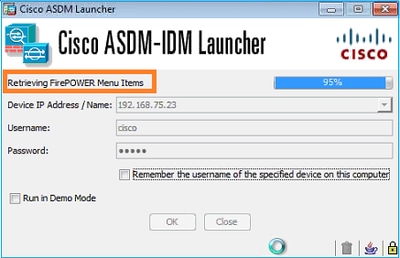

Stap 1 - De gebruiker start de ASDM Connection

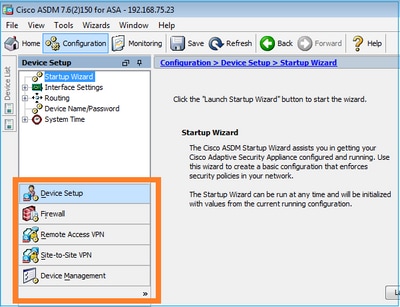

De gebruiker specificeert het ASA IP-adres dat wordt gebruikt voor HTTP-beheer, voert de referenties in en start een verbinding met de ASA:

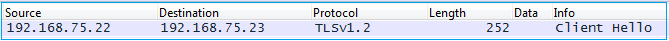

Op de achtergrond wordt een SSL-tunnel tussen de ASDM en de ASA tot stand gebracht:

Dit kan als volgt worden gevisualiseerd:

Stap 2 - De ASDM detecteert de ASA-configuratie en het IP-adres van de FirePOWER-module

Voer de opdracht debug http 255 op de ASA in om alle controles te tonen die op de achtergrond worden uitgevoerd wanneer de ASDM verbinding maakt met de ASA:

ASA5525# debug http 255

…

HTTP: processing ASDM request [/admin/exec/show+module] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+module' from host 192.168.75.22

HTTP: processing ASDM request [/admin/exec/show+cluster+interface-mode] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+cluster+interface-mode' from host 192.168.75.22

HTTP: processing ASDM request [/admin/exec/show+cluster+info] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+cluster+info' from host 192.168.75.22

HTTP: processing ASDM request [/admin/exec/show+module+sfr+details] with cookie-based authentication

HTTP: processing GET URL '/admin/exec/show+module+sfr+details' from host 192.168.75.22

- toon module - de ASDM ontdekt de ASA modules.

- toon module sfr details - De ASDM ontdekt de module details, die het FirePOWER management IP adres omvatten.

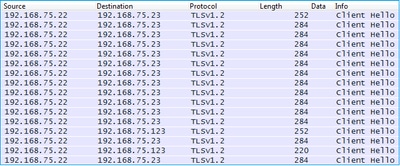

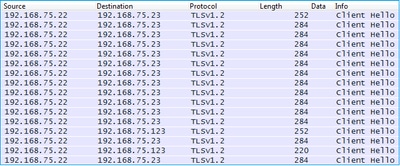

Deze worden op de achtergrond gezien als een reeks SSL-verbindingen van de PC naar het ASA IP-adres:

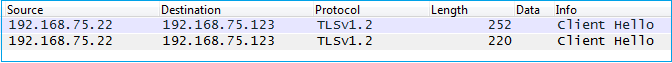

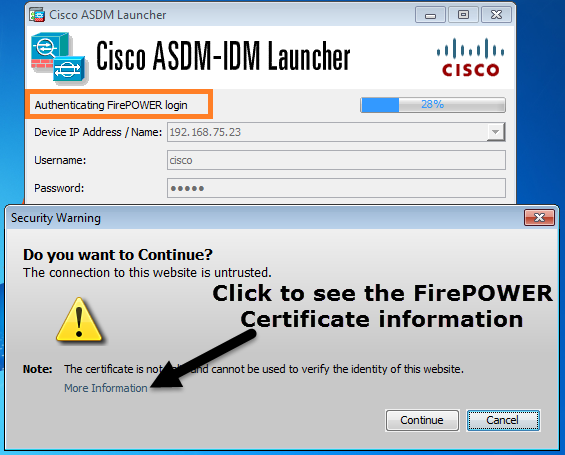

Stap 3 - De ASDM initieert communicatie naar de FirePOWER-module

Aangezien de ASDM het IP-adres voor FirePOWER-beheer kent, wordt SSL-sessies naar de module gestart:

Dit wordt op de achtergrond gezien als SSL-verbindingen van de ASDM-host naar het IP-adres voor FirePOWER-beheer:

Dit kan als volgt worden gevisualiseerd:

ASDM verifieert FirePOWER en er wordt een veiligheidswaarschuwing weergegeven aangezien het FirePOWER-certificaat door uzelf is ondertekend:

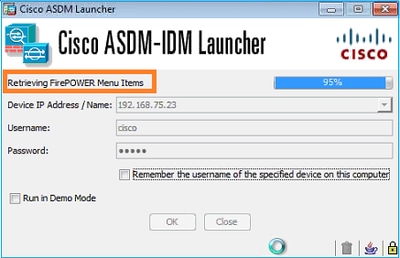

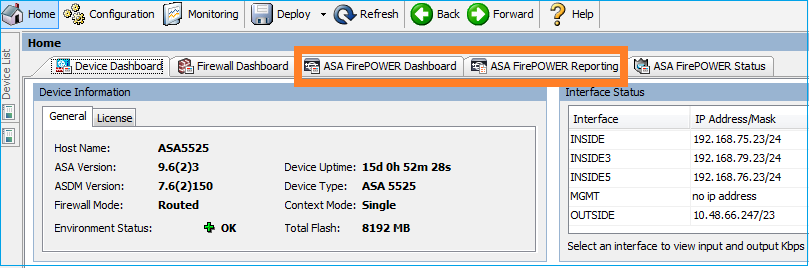

Stap 4 - De ASDM haalt de FirePOWER Menu-items op

Na de succesvolle verificatie haalt de ASDM de Menu-items van het FirePOWER-apparaat op:

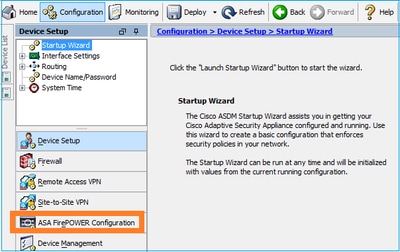

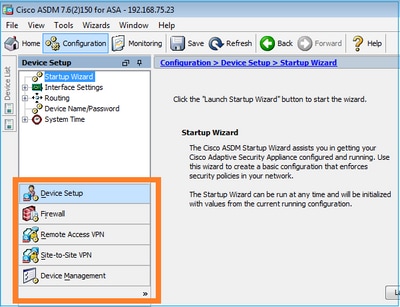

De opgevraagde tabbladen worden in dit voorbeeld weergegeven:

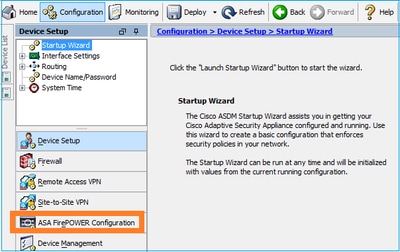

Het haalt ook de ASA FirePOWER Configuration menuoptie op:

Problemen oplossen

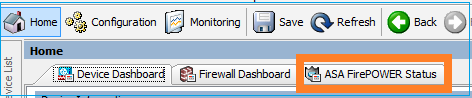

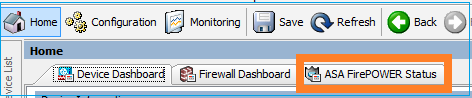

Als ASDM geen SSL-tunnel kan opzetten met het IP-adres van FirePOWER Management, wordt dit FirePOWER Menu-item alleen geladen:

Het ASA FirePOWER Configuration-item ontbreekt ook:

Verificatie 1

Zorg ervoor dat de ASA-beheerinterface UP is en dat de switchpoort die ermee is verbonden, in het juiste VLAN staat:

ASA5525# show interface ip brief | include Interface|Management0/0

Interface IP-Address OK? Method Status Protocol

Management0/0 unassigned YES unset up up

Aanbevolen probleemoplossing

- Stel het juiste VLAN in.

- Breng de poort naar boven (controleer de kabel, controleer de switchport configuratie (snelheid/duplex/afsluiten)).

Verificatie 2

Zorg ervoor dat de FirePOWER-module volledig is geïnitialiseerd, ingeschakeld en actief is:

ASA5525# show module sfr details

Getting details from the Service Module, please wait...

Card Type: FirePOWER Services Software Module

Model: ASA5525

Hardware version: N/A

Serial Number: FCH1719J54R

Firmware version: N/A

Software version: 6.1.0-330

MAC Address Range: 6c41.6aa1.2bf2 to 6c41.6aa1.2bf2

App. name: ASA FirePOWER

App. Status: Up

App. Status Desc: Normal Operation

App. version: 6.1.0-330

Data Plane Status: Up

Console session: Ready

Status: Up

DC addr: No DC Configured

Mgmt IP addr: 192.168.75.123

Mgmt Network mask: 255.255.255.0

Mgmt Gateway: 192.168.75.23

Mgmt web ports: 443

Mgmt TLS enabled: true

A5525# session sfr console

Opening console session with module sfr.

Connected to module sfr. Escape character sequence is 'CTRL-^X'.

> show version

--------------------[ FP5525-3 ]--------------------

Model : ASA5525 (72) Version 6.1.0 (Build 330)

UUID : 71fd1be4-7641-11e6-87e4-d6ca846264e3

Rules update version : 2016-03-28-001-vrt

VDB version : 270

----------------------------------------------------

>

Aanbevolen probleemoplossing

- Controleer de uitvoer van de show module sfr log console opdracht voor fouten of storingen.

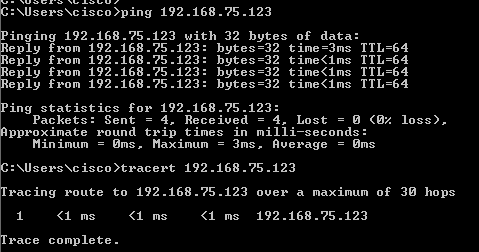

Verificatie 3

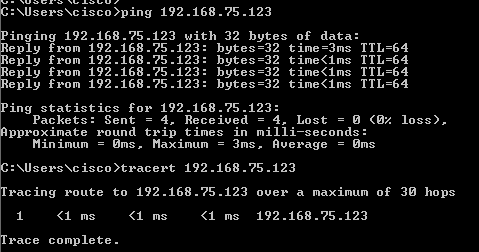

Controleer de basisconnectiviteit tussen de ASDM-host en het FirePOWER-modulebeheer IP met opdrachten zoals ping en tracert/traceroute:

Aanbevolen probleemoplossing

- Controleer het routeren op het pad.

- Controleer of er geen apparaten op het pad zijn die het verkeer blokkeren.

Verificatie 4

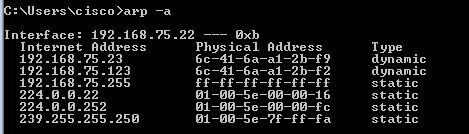

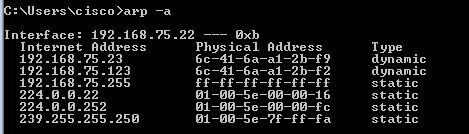

Als de ASDM-host en het IP-adres voor FirePOWER-beheer zich in hetzelfde Layer 3-netwerk bevinden, controleert u de ARP-tabel (Address Resolution Protocol) op de ASDM-host:

Aanbevolen probleemoplossing

- Als er geen ARP ingangen zijn, gebruik Wireshark om de ARP mededeling te controleren. Zorg ervoor dat de MAC-adressen van de pakketten correct zijn.

- Als er ARP-vermeldingen zijn, controleert u of deze correct zijn.

Verificatie 5

Schakel de opname op het ASDM-apparaat in terwijl u verbinding maakt via ASDM om te zien of er goede TCP-communicatie is tussen de host en de FirePOWER-module. Op zijn minst ziet u dan:

- TCP-handdruk met 3 richtingen tussen de ASDM-host en de ASA.

- SSL-tunnel tussen de ASDM-host en de ASA.

- TCP-handdruk met 3 richtingen tussen de ASDM-host en het IP-adres van het FirePOWER-modulebeheer.

- SSL-tunnel tussen de ASDM-host en het IP-adres voor het beheer van de FirePOWER-module.

Aanbevolen probleemoplossing

- Als de TCP 3-weg handdruk mislukt, zorg er dan voor dat er geen asymmetrisch verkeer of apparaten in het pad zijn die de TCP-pakketten blokkeren.

- Als SSL mislukt, controleer of er geen apparaat in het pad is dat man-in-the-middle (MITM) doet (de Server Certificate Issuer geeft hier een hint voor).

Verificatie 6

Om het verkeer van en naar de FirePOWER-module te controleren, moet u opname op de interface asa_mgmt_plane inschakelen. In de opname kunt u het volgende zien:

- ARP-verzoek van de ASDM-host (pakket 42).

- ARP-antwoord van de FirePOWER-module (pakket 43).

- TCP 3-weg handdruk tussen de ASDM-host en de FirePOWER-module (pakketten 44-46).

ASA5525# capture FP_MGMT interface asa_mgmt_plane

ASA5525# show capture FP_MGMT | i 192.168.75.123

…

42: 20:27:28.532076 arp who-has 192.168.75.123 tell 192.168.75.22

43: 20:27:28.532153 arp reply 192.168.75.123 is-at 6c:41:6a:a1:2b:f2

44: 20:27:28.532473 192.168.75.22.48391 > 192.168.75.123.443: S 2861923942:2861923942(0) win 8192 <mss 1260,nop,wscale 2,nop,nop,sackOK>

45: 20:27:28.532549 192.168.75.123.443 > 192.168.75.22.48391: S 1324352332:1324352332(0) ack 2861923943 win 14600 <mss 1460,nop,nop,sackOK,nop,wscale 7>

46: 20:27:28.532839 192.168.75.22.48391 > 192.168.75.123.443: . ack 1324352333 win 16695

Aanbevolen probleemoplossing

- Hetzelfde als in verificatie 5.

Verificatie 7

Controleer of de ASDM-gebruiker voorrangsniveau 15 heeft. Een manier om dit te bevestigen is de opdracht debug http 255 in te voeren terwijl het via ASDM verbinding maakt:

ASA5525# debug http 255

debug http enabled at level 255.

HTTP: processing ASDM request [/admin/asdm_banner] with cookie-based authentication (aware_webvpn_conf.re2c:444)

HTTP: check admin session. Cookie index [2][c8a06c50]

HTTP: Admin session cookie [A27614B@20480@78CF@58989AACB80CE5159544A1B3EE62661F99D475DC]

HTTP: Admin session idle-timeout reset

HTTP: admin session verified = [1]

HTTP: username = [user1], privilege = [14]

Aanbevolen probleemoplossing

- Als het voorrechtniveau niet 15 is, probeer dan met een gebruiker die niveau 15 heeft.

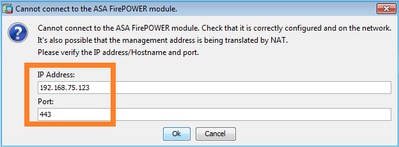

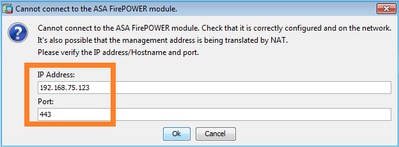

Verificatie 8

Als er tussen de ASDM-host en de FirePOWER-module netwerkadresomzetting (NAT) is voor het IP-adres van FirePOWER Management, moet u het NATed IP-adres opgeven:

Aanbevolen probleemoplossing

- Leg op de eindpunten (ASA/SFR en end-host) vast dat dit zo is.

Verificatie 9

Zorg ervoor dat de FirePOWER-module nog niet door FMC wordt beheerd, omdat in dat geval de FirePOWER-tabbladen in ASDM ontbreken:

ASA5525# session sfr console

Opening console session with module sfr.

Connected to module sfr. Escape character sequence is 'CTRL-^X'.

> show managers

Managed locally.

>

Een andere methode is met de opdracht Sfr details van de showmodule:

ASA5525# show module sfr details

Getting details from the Service Module, please wait...

Card Type: FirePOWER Services Software Module

Model: ASA5525

Hardware version: N/A

Serial Number: FCH1719J54R

Firmware version: N/A

Software version: 6.1.0-330

MAC Address Range: 6c41.6aa1.2bf2 to 6c41.6aa1.2bf2

App. name: ASA FirePOWER

App. Status: Up

App. Status Desc: Normal Operation

App. version: 6.1.0-330

Data Plane Status: Up

Console session: Ready

Status: Up

DC addr: No DC Configured

Mgmt IP addr: 192.168.75.123

Mgmt Network mask: 255.255.255.0

Mgmt Gateway: 192.168.75.23

Mgmt web ports: 443

Mgmt TLS enabled: true

Aanbevolen probleemoplossing

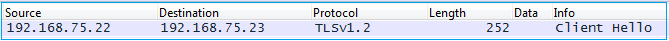

Verificatie 10

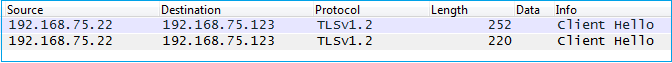

Controleer de WirelessShark Capture om er zeker van te zijn dat de ASDM-client verbinding maakt met een juiste TLS-versie (bijvoorbeeld TLSv1.2).

Aanbevolen probleemoplossing

- Tune de browser SSL-instellingen.

- Probeer met een andere browser.

- Probeer van een andere end-host.

Verificatie 11

Controleer in de Cisco ASA Compatibility guide dat de ASA/ASDM-beelden compatibel zijn.

Aanbevolen probleemoplossing

- Gebruik een compatibel ASDM-beeld.

Verificatie 12

Controleer in de Cisco ASA Compatibiliteitsgids dat het FirePOWER-apparaat compatibel is met de ASDM-versie.

Aanbevolen probleemoplossing

- Gebruik een compatibel ASDM-beeld.

Gerelateerde informatie

Feedback

Feedback