Installeren en configureren van Secure Endpoint Virtual Private Cloud

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u met succes Virtual Private Cloud (VPC) op servers in een ESXi-omgeving kunt implementeren. Voor andere documenten zoals Quick Start Guide, Implementatie Strategie, Rechten Gids, console en Beheerder Gebruikershandleiding bezoek deze site Documentatie

Bijgedragen door Roman Valenta, Cisco TAC-engineers.

Voorwaarden

Vereisten:

VMware ESX 5 of hoger

- Cloud-proxy modus (alleen): 128 GB RAM, 8 CPU cores (2 CPU's met elk 4 cores aanbevolen), 1 TB minimale vrije schijfruimte op VMware datastore

- Type aandrijving: SSD vereist voor airgap-modus en aanbevolen voor proxy

- RAID Type: Een RAID 10-groep (gestreepte spiegel)

- Minimale grootte van VMware-datastore: 2 TB

- Minimale datastore willekeurige lees voor de RAID 10-groep (4K): 60K IOPS

- Minimale datastore willekeurig schrijft voor de RAID 10-groep (4K): 30K IOPS

Cisco raadt u aan bekend te zijn met dit onderwerp:

- Basiskennis hoe te werken met certificaten.

- Basiskennis over het instellen van DNS onder DNS-server (Windows of Linux)

- Sjabloon voor installatie en open virtuele applicatie (OVA) in de VMWare ESXi

Gebruikt in dit LAB:

VMware ESX 6.5

- Cloud-proxy modus (alleen): 48 GB RAM, 8 CPU cores (2 CPU cores met elk 4 cores aanbevolen), 1 TB minimale vrije schijfruimte op VMware datastore

- Soort schijven: SATA

- RAID Type: één RAID 1

- Minimale grootte van VMware-datastore: 1 TB

- MobaXterm 20.2 (programma voor meerdere terminals vergelijkbaar met PuTTY)

- Cygwin64 (gebruikt om AirGap Update te downloaden)

Aanvullend

- Certificaat dat u maakt met openSSL of XCA

- DNS-server (Linux of Windows) In mijn lab gebruikte ik Windows Server 2016 en CentOS-8

- Windows VM voor ons testendpoint

- Licentie

Als uw geheugen minder dan 48GB RAM op versie 3.2+ VPC is wordt onbruikbaar.

Opmerking: De Private Cloud OVA creëert de drive partities zodat het niet nodig is om ze in VMWare te specificeren. server die de schone interface hostname oplost.

Raadpleeg het gegevensblad van de VPC-applicatie voor meer informatie over versiespecifieke hardwarevereisten.

Opmerking:De informatie in dit document is gemaakt van de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

VPC-implementatie

Selecteer de URL in de eDelivery of de e-mail met toegangsrechten. Download het OVA-bestand en ga verder met de installatie

VM-installatie

Stap 1:

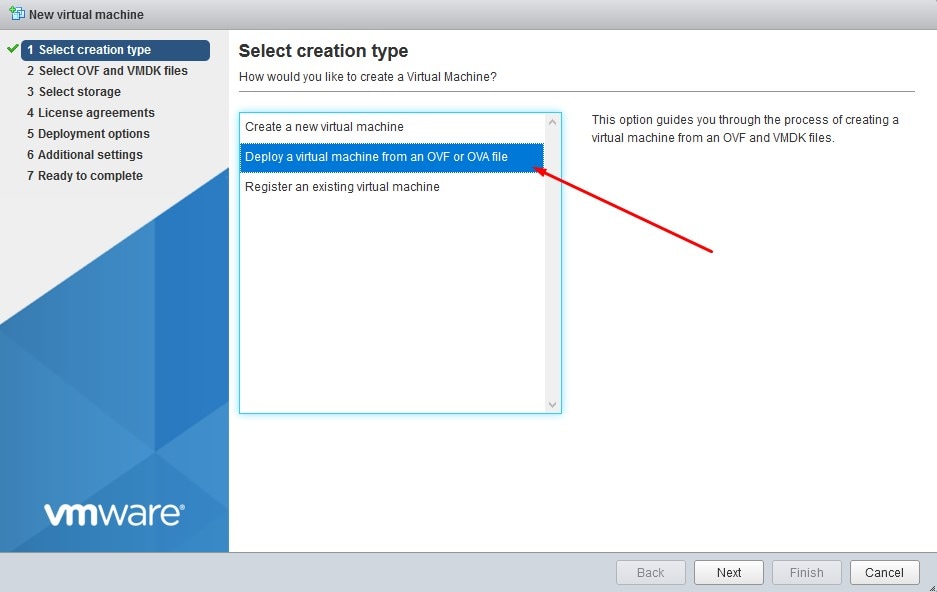

Navigeer naar Bestand > OVF-sjabloon implementeren om de wizard OVF-sjabloon implementeren te openen, zoals in de afbeelding wordt getoond.

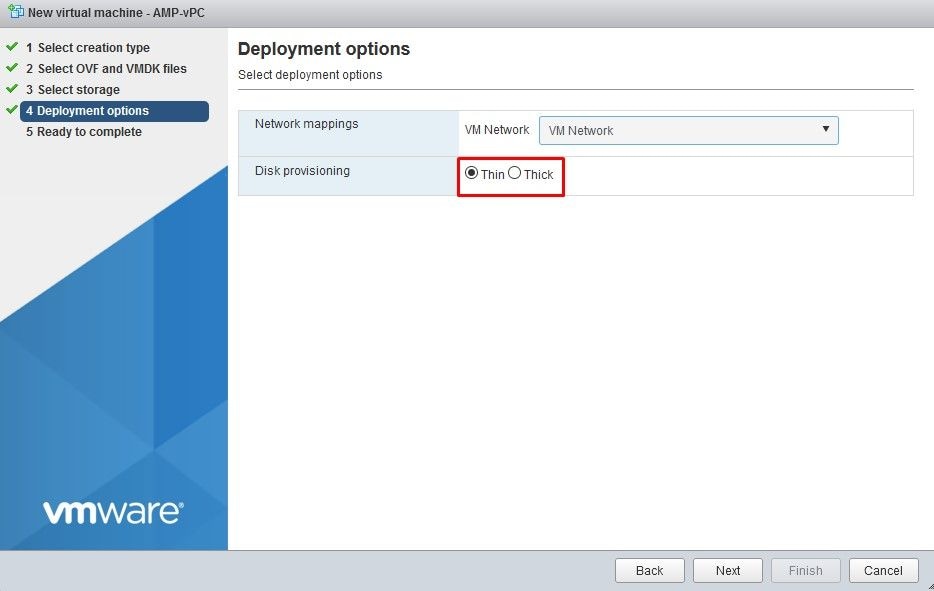

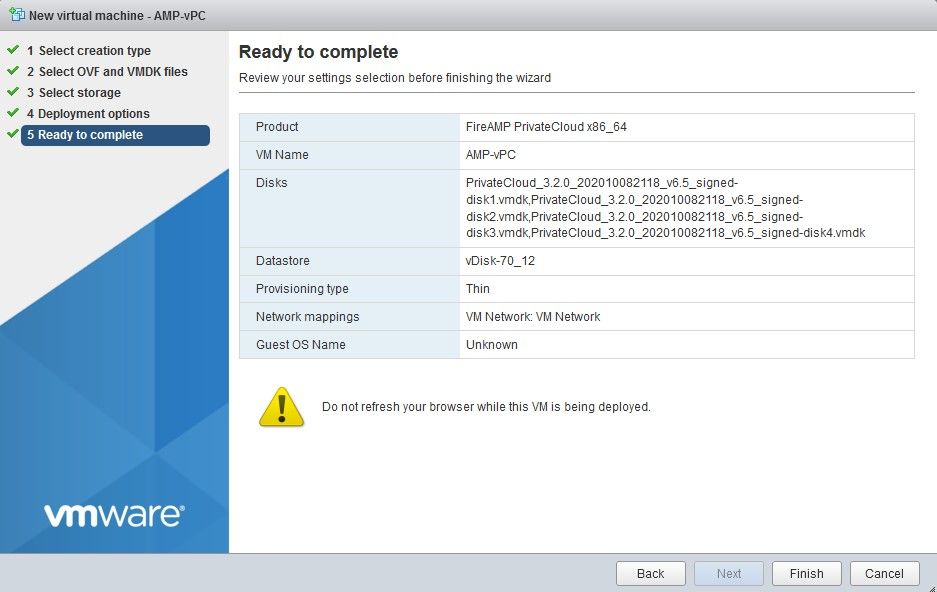

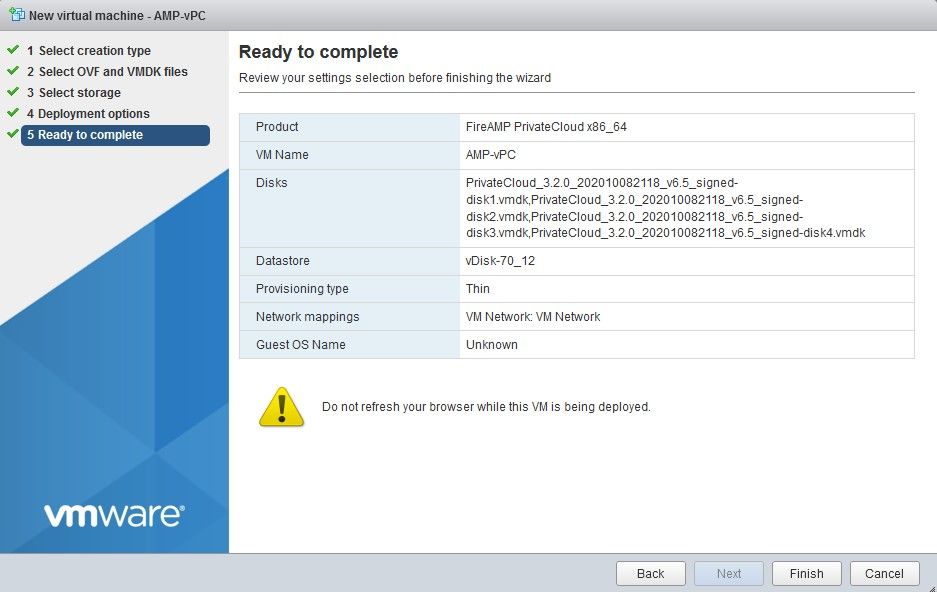

Opmerking: Thick Provisioning reserveert ruimte wanneer een schijf wordt gemaakt. Als u deze optie selecteert, kunnen de prestaties worden verbeterd via Thin Provisioned. Dit is echter niet verplicht. Selecteer nu op Volgende, zoals in de afbeelding.

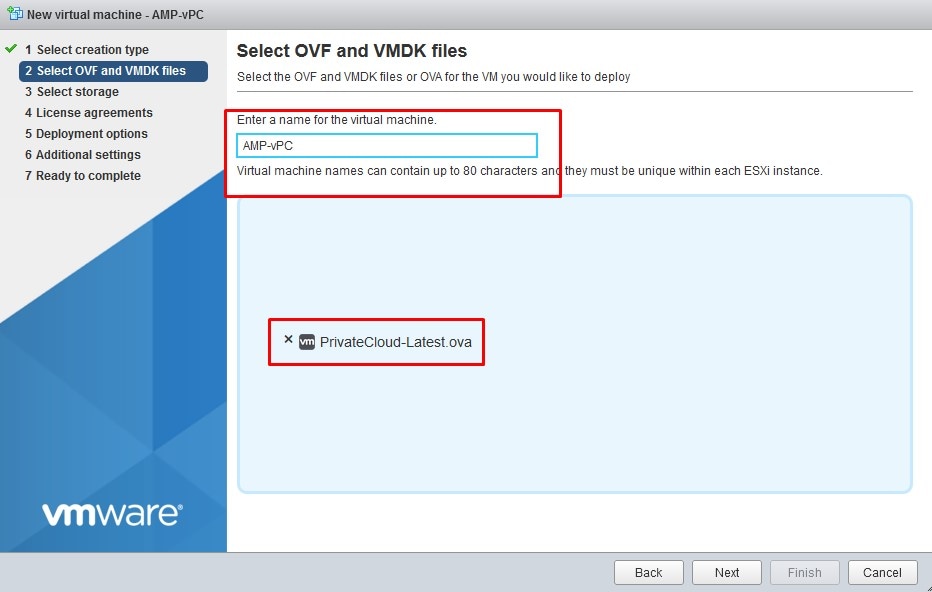

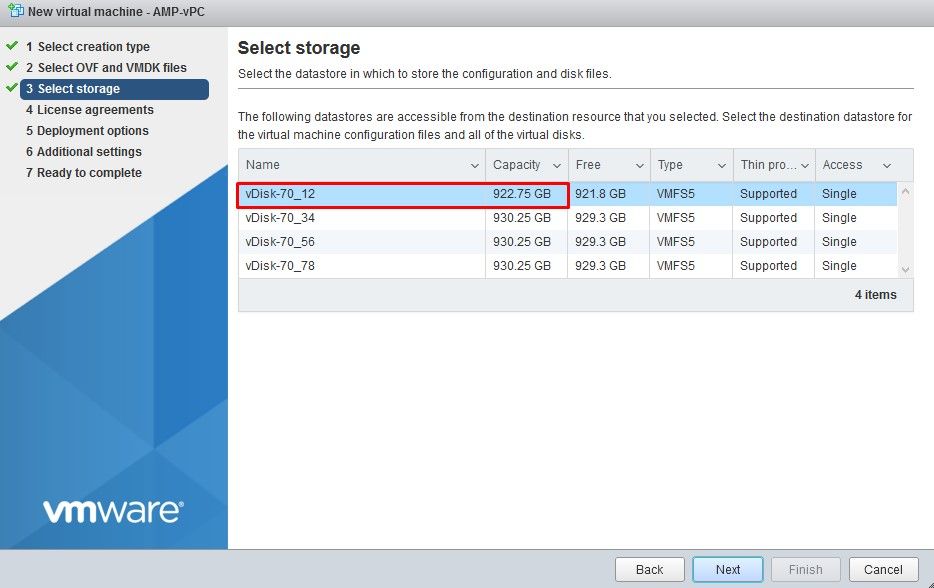

Stap 2:

Selecteer Bladeren... om een OVA-bestand te selecteren en selecteer vervolgens Volgende. U ziet de standaard OVA parameters op de pagina OVF Template Details, zoals getoond in de afbeelding. selecteer Volgende.

Eerste configuratie van beheerinterface

Zodra de VM is opgestart, voert u de eerste configuratie uit via VM-console.

Stap 1:

U zou kunnen opmerken dat de URL [UNCONFIGURED] toont als de interface geen IP-adres van de DHCP-server heeft ontvangen. Let op: deze interface is de Management interface. Dit is niet de Production interface.

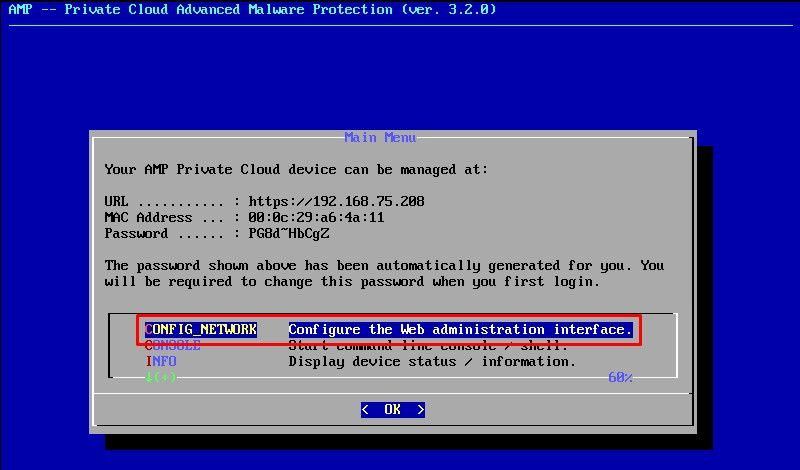

Stap 2:

U kunt door de toetsen Tab, Enter en Arrow navigeren.

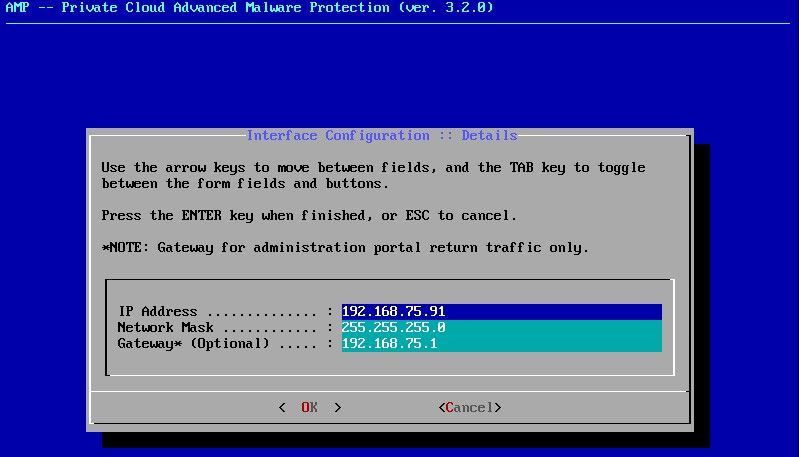

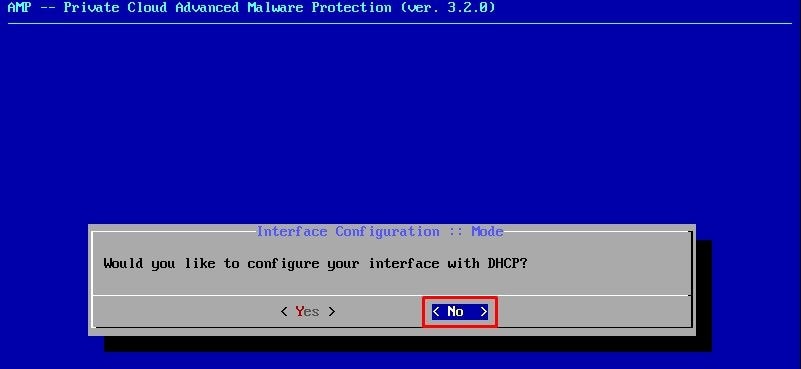

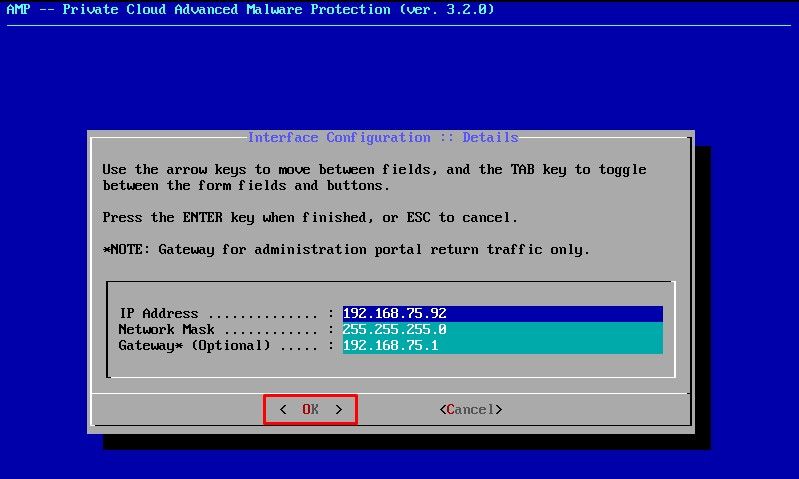

Navigeer naar CONFIG_NETWORK en selecteer de ENTER-toets op uw toetsenbord om te beginnen met de configuratie van het IP-adres voor het beheer van de Secure Endpoint Private Cloud. Als u geen DHCP wilt gebruiken, selecteert u Nee en selecteert u ENTER-toets.

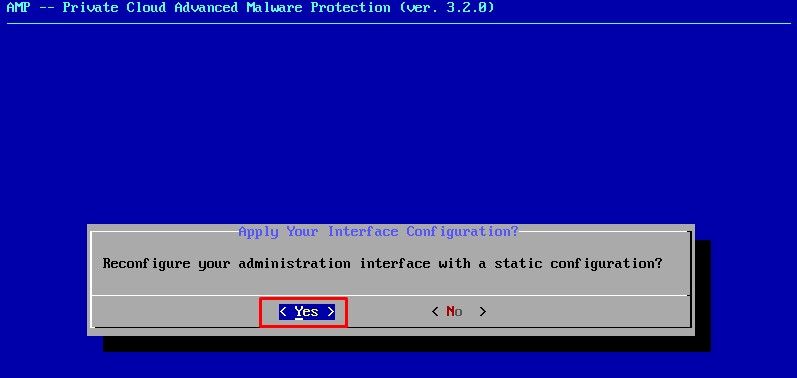

Kies in het opgeroepen venster Ja en selecteer ENTER-toets.

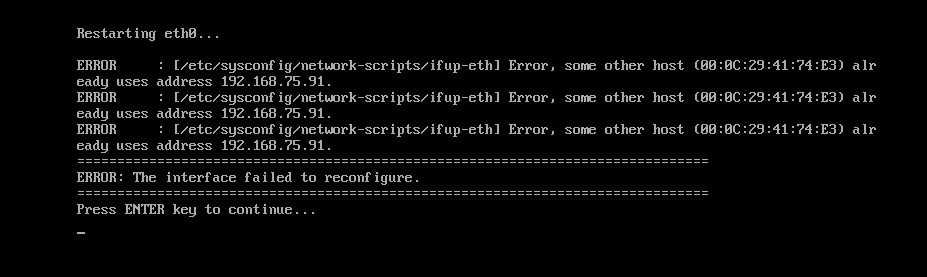

Als het IP-adres al in gebruik is, wordt u met dit foutenlogboek behandeld. Ga gewoon terug en kies iets dat uniek en niet in gebruik is.

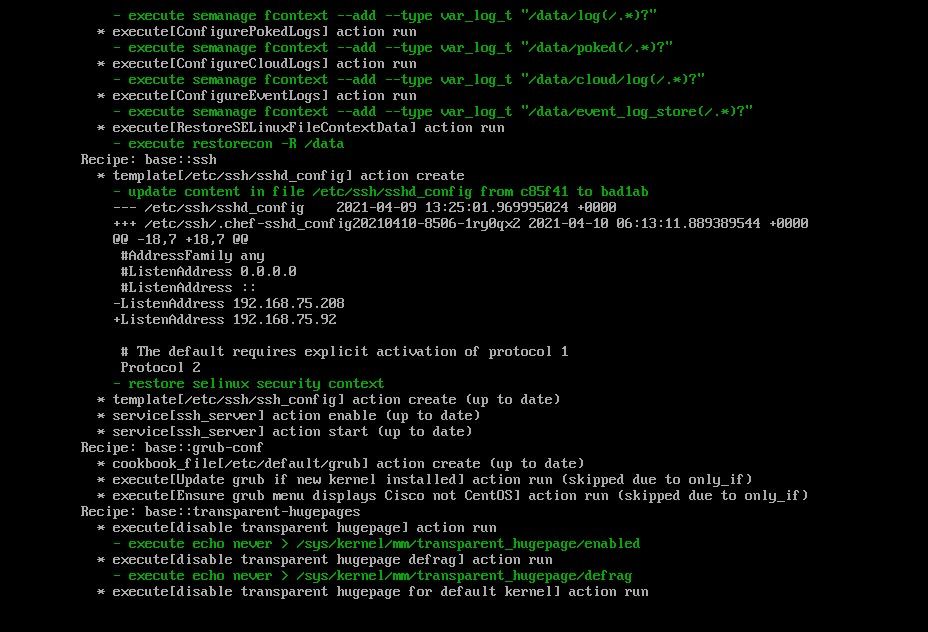

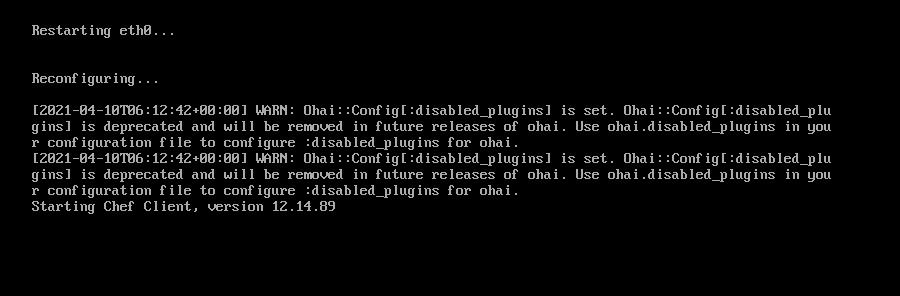

Als alles goed gaat, zie je uitvoer die er zo uitziet

Stap 3:

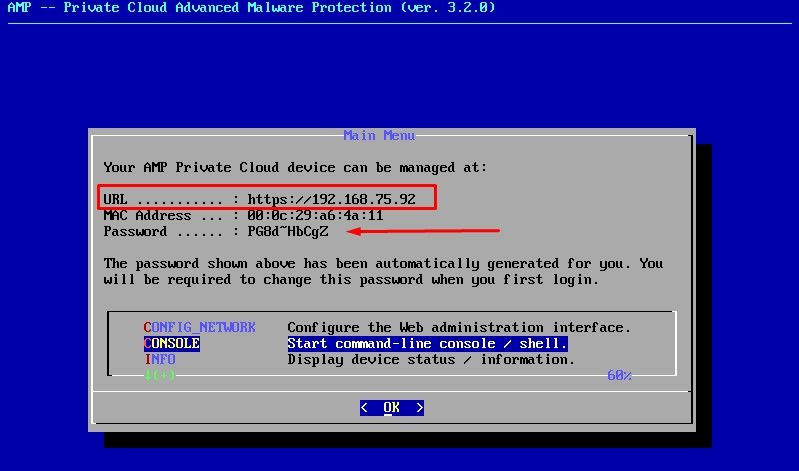

Wacht tot het blauwe scherm weer knalt met uw nieuwe STATISCHE IP. Let ook op het eenmalige wachtwoord. Neem een notitie en laten we onze browser openen.

Eerste configuratie van de vPC via web GUI

Stap 1:

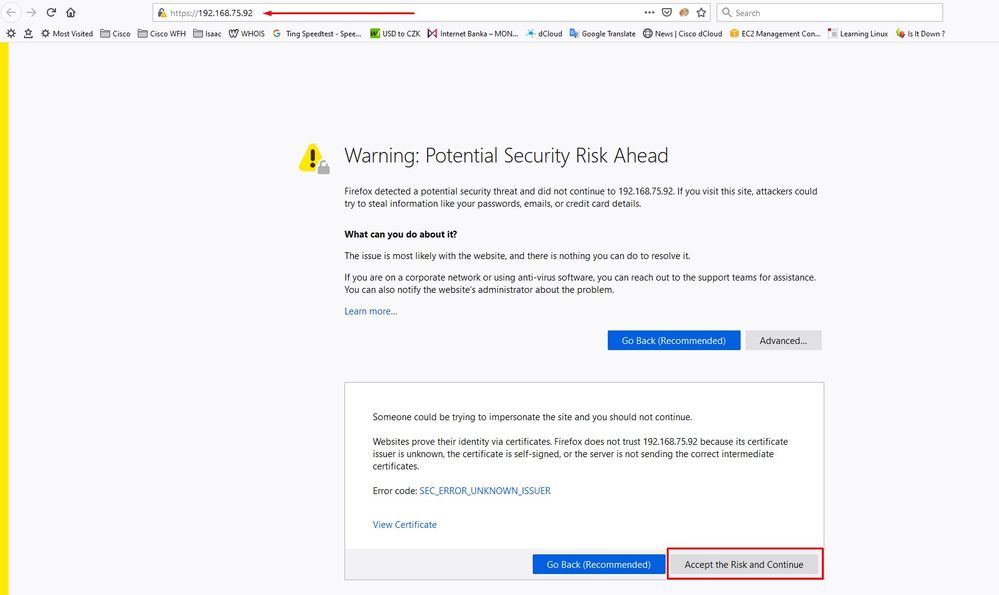

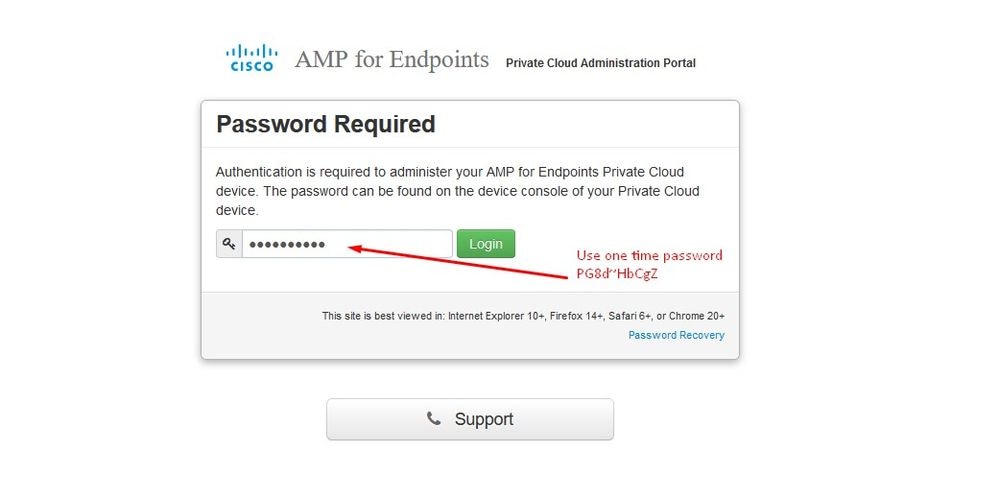

Open een webbrowser en navigeer naar het IP-adres voor beheer van het apparaat. U kunt een certificaatfout ontvangen aangezien de Secure Endpoint Private Cloud aanvankelijk zijn eigen HTTPS-certificaat genereert, zoals in de afbeelding wordt getoond. Configureer uw browser om te vertrouwen op het zelfondertekende HTTPS-certificaat van Secure Endpoint Private Cloud.

Typ in uw browser het STATISCHE IP dat u eerder hebt ingesteld.

Stap 2:

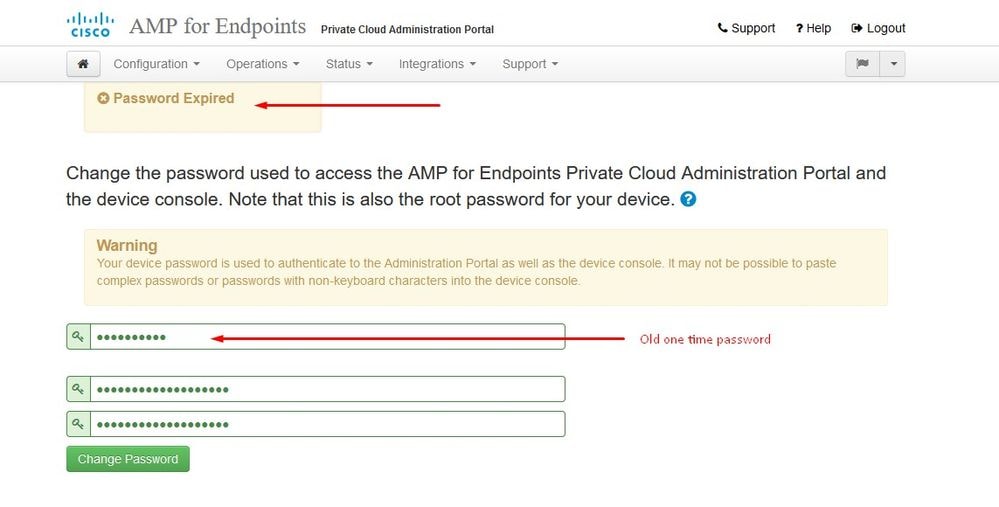

Na het inloggen moet u het wachtwoord opnieuw instellen. Gebruik het initiële wachtwoord van de console in het veld Oud wachtwoord. Gebruik uw nieuwe wachtwoord in het veld Nieuw wachtwoord. Voer uw nieuwe wachtwoord opnieuw in in het veld Nieuw wachtwoord. selecteer Wachtwoord wijzigen.

Stap 3:

Na het inloggen moet u het wachtwoord opnieuw instellen. Gebruik het initiële wachtwoord van de console in het veld Oud wachtwoord. Gebruik uw nieuwe wachtwoord in het veld Nieuw wachtwoord. Voer uw nieuwe wachtwoord opnieuw in in het veld Nieuw wachtwoord. selecteer Wachtwoord wijzigen.

Stap 4:

Blader op de volgende pagina naar beneden om de licentieovereenkomst te aanvaarden. selecteer op Ik heb gelezen en ga akkoord.

Stap 5:

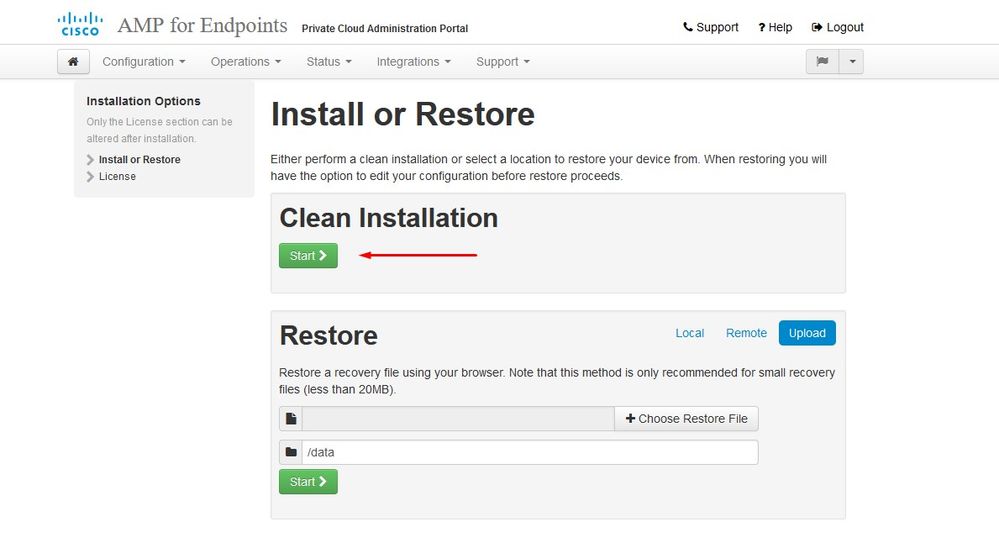

Nadat u de overeenkomst aanvaardt, krijgt u het installatiescherm, zoals in het beeld wordt getoond. Als u wilt herstellen van een back-up, kunt u dat hier doen, maar deze gids gaat verder met de optie Clean Installation. Selecteer deze optie bij Start in het gedeelte Installatie reinigen.

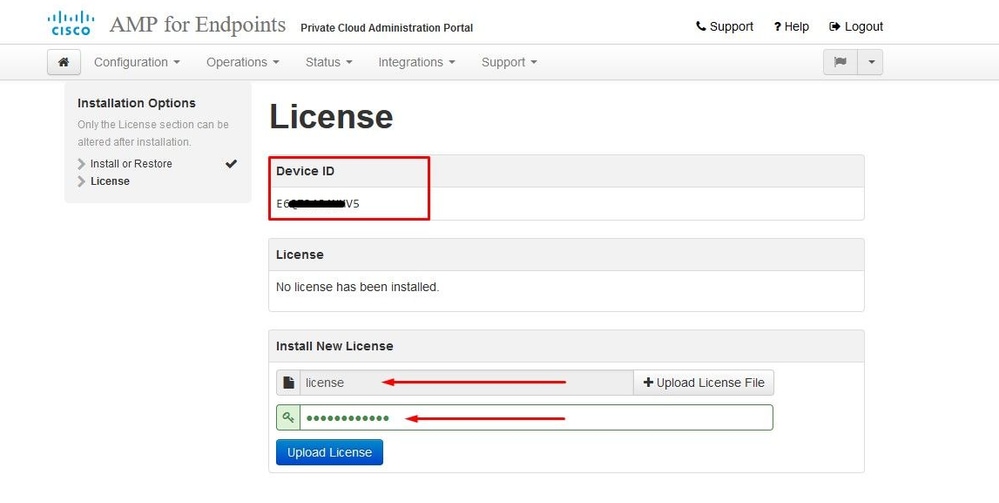

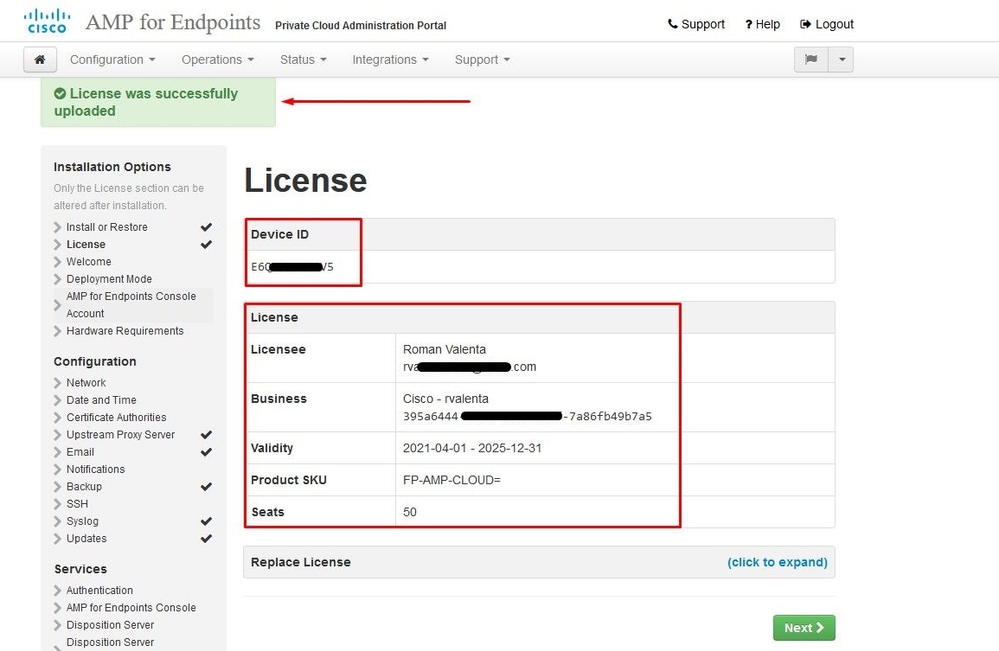

Stap 6:

Het allereerste wat je nodig hebt is een vergunning om zelfs maar verder te gaan. U ontvangt een licentie en een wachtwoord wanneer u het product koopt. Selecteer de optie +Licentiebestand uploaden. Kies het licentiebestand en voer het wachtwoord in. Selecteer dit onder Licentie uploaden. Als het uploaden niet succesvol is, controleer dan of het wachtwoord juist is. Als het uploaden is geslaagd, wordt een scherm met geldige licentieinformatie weergegeven. Selecteer op Volgende. Als u de licentie nog steeds niet kunt installeren, neemt u contact op met Cisco Technical Support.

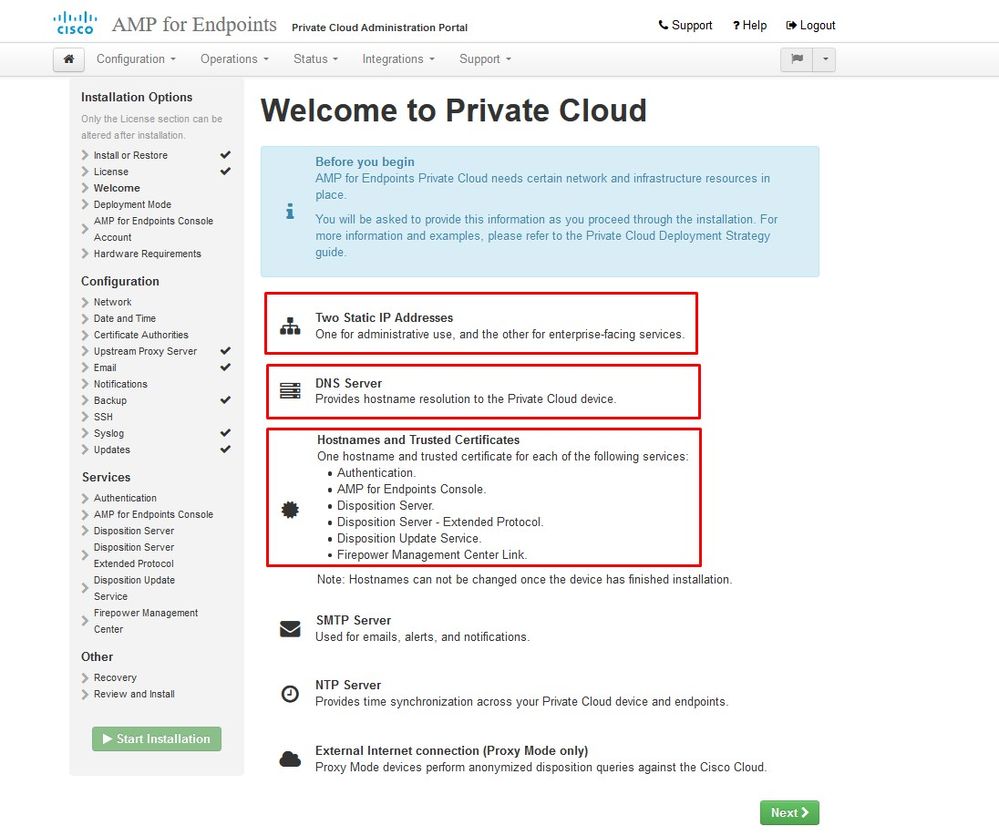

Stap 7:

U ontvangt de welkomstpagina, zoals in de afbeelding. Deze pagina toont u de informatie die u moet hebben vóór de configuratie van de Private Cloud. Lees aandachtig de requirements Selecteer op Volgende om de voorinstallatie configuratie te starten.

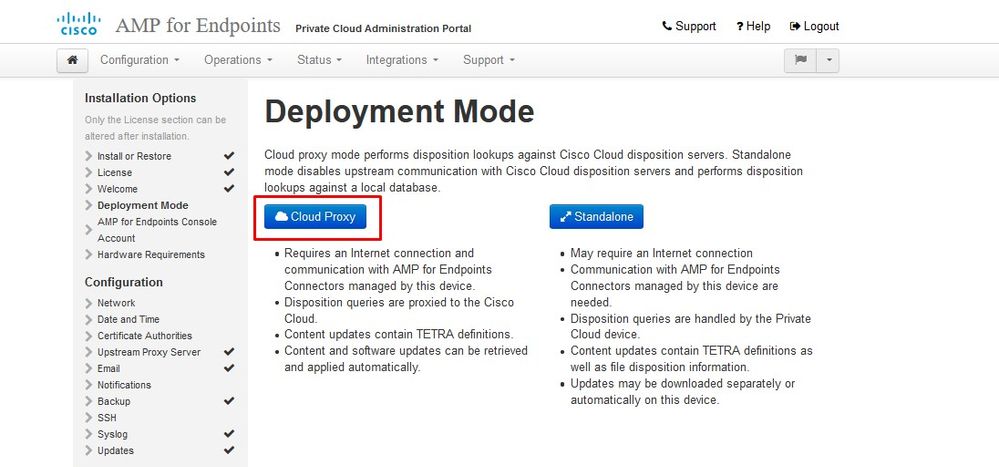

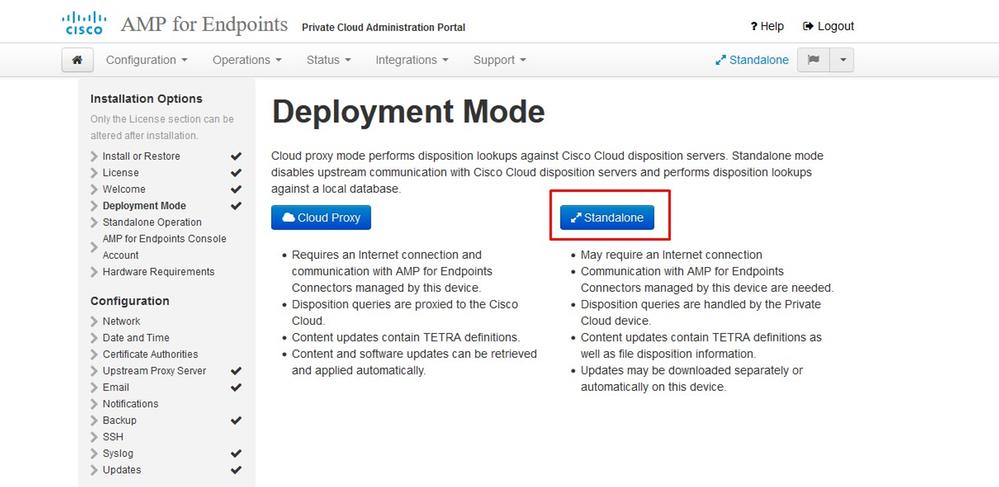

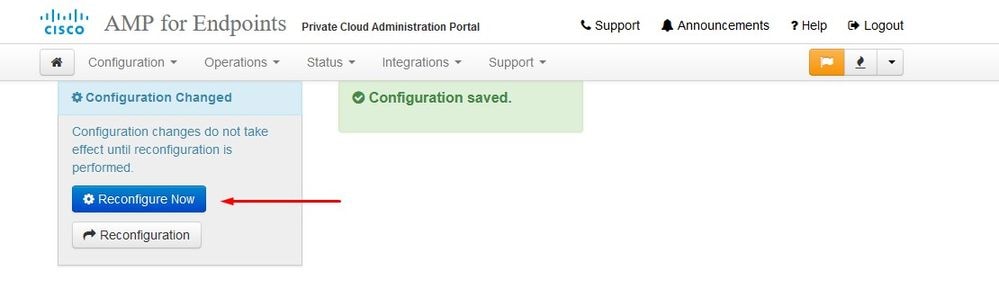

Configuratie

Stap 1:

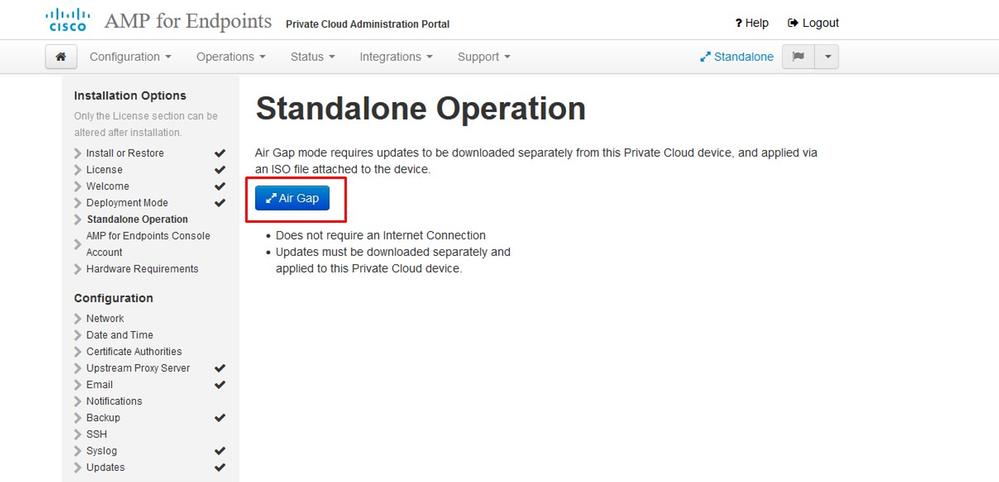

Opmerking: Houd er rekening mee dat in de volgende sets dia enkele exclusieve items zijn opgenomen, zoals in de afbeelding, die alleen uniek zijn voor de AIR GAP-modus , die zijn omsloten en gemarkeerd als ALLEEN AIRGAP

︾ ︾ ALLEEN ︾ ︾

ALLEEN ︽ ︽ AIRGAP ︽ ︽

Stap 2:

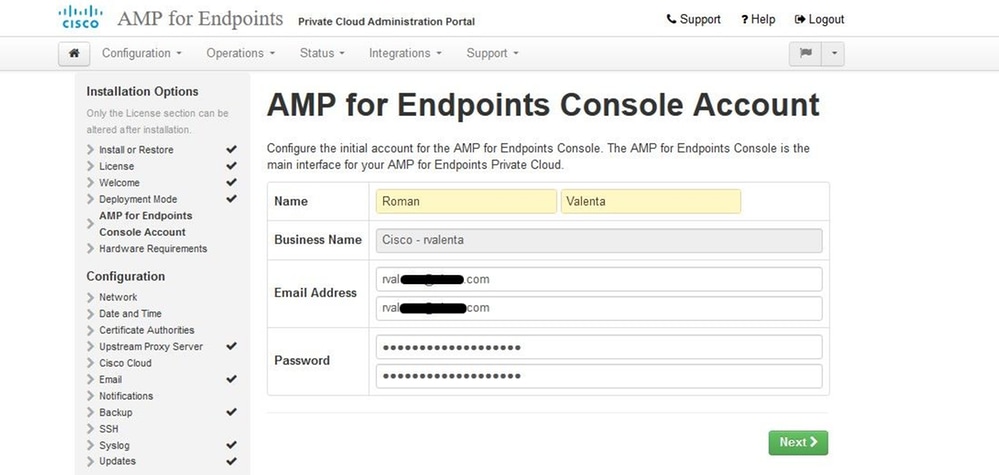

Ga naar de pagina Secure Endpoint Console-account. Een beheergebruiker wordt voor de console gebruikt om beleid, computergroepen en extra gebruikers te maken. Voer naam, e-mailadres en wachtwoord in voor de console-account. Selecteer op Volgende.

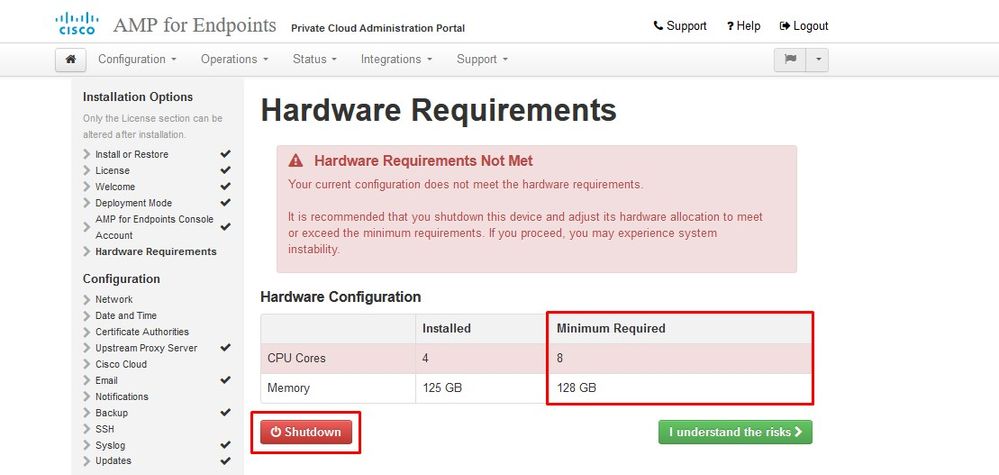

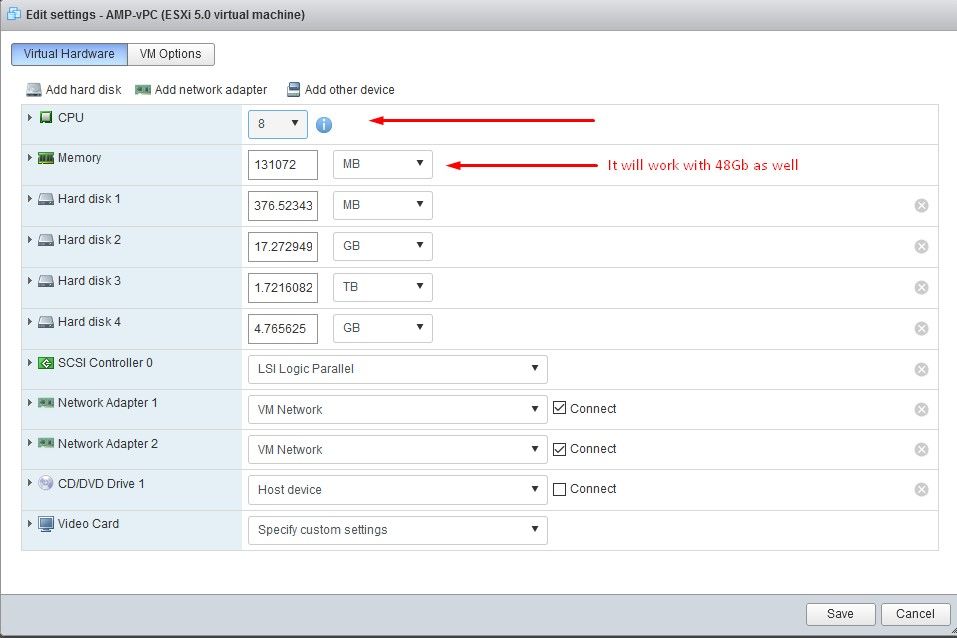

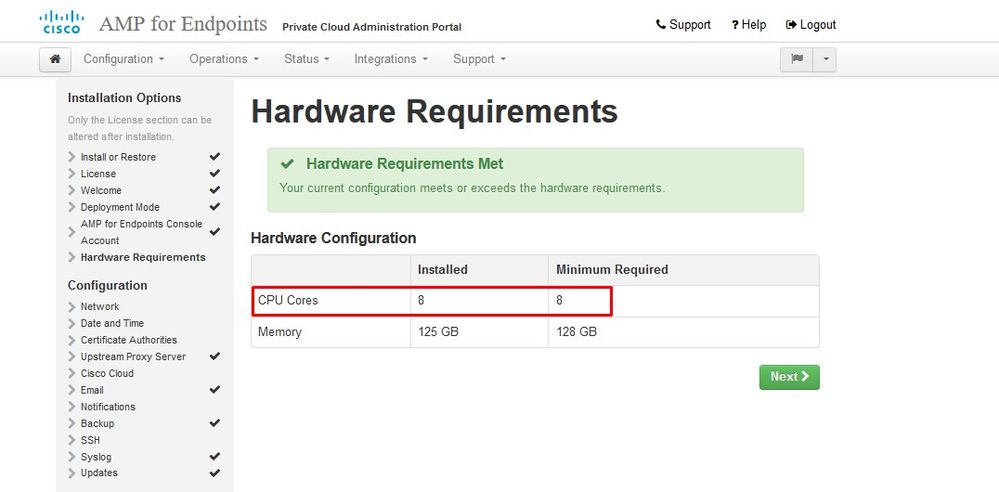

Als u bij het implementeren vanuit het OVA-bestand op dit probleem ingaat, hebt u twee keuzes: ga verder en los dit probleem later op of sluit het daarna af om uw geïmplementeerde VM aan te passen en aan te passen. Na het opnieuw opstarten ga je verder waar je bent vertrokken.

Opmerking: dit is vastgelegd in OVA-bestand voor versie 3.5.2 die correct wordt geladen met 128GB RAM en 8CPU kernen

Opmerking: gebruik alleen aanbevolen waarden, tenzij dit voor laboratoriumdoeleinden is

Na de herstart gaan we verder waar we gebleven zijn.

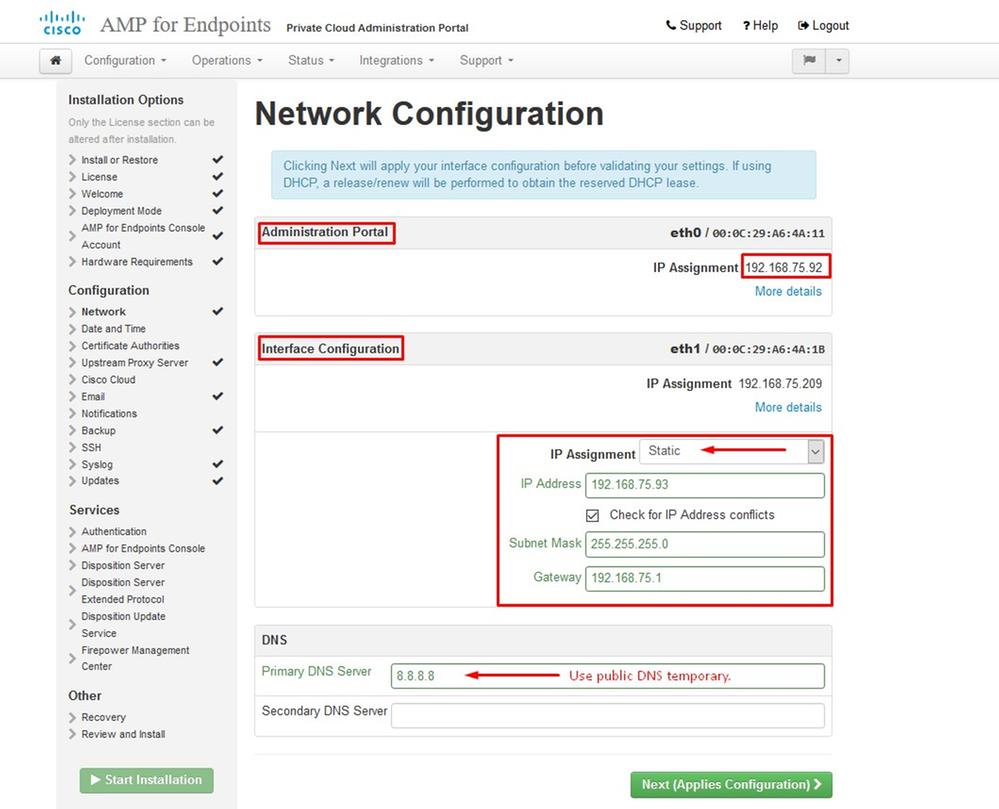

Zorg ervoor dat u ETH1 ook configureert met STATISCHE IP.

Opmerking: u moet uw apparaat nooit configureren om DHCP te gebruiken tenzij u MAC-adresreserveringen voor de interfaces hebt gemaakt. Als de IP-adressen van uw interfaces veranderen, kan dit ernstige problemen veroorzaken met uw geïmplementeerde Secure Endpoint Connectors. Als u uw DNS-server niet hebt geconfigureerd, kunt u openbare DNS tijdelijk gebruiken om uw installatie te voltooien.

Stap 3:

Stap 4:

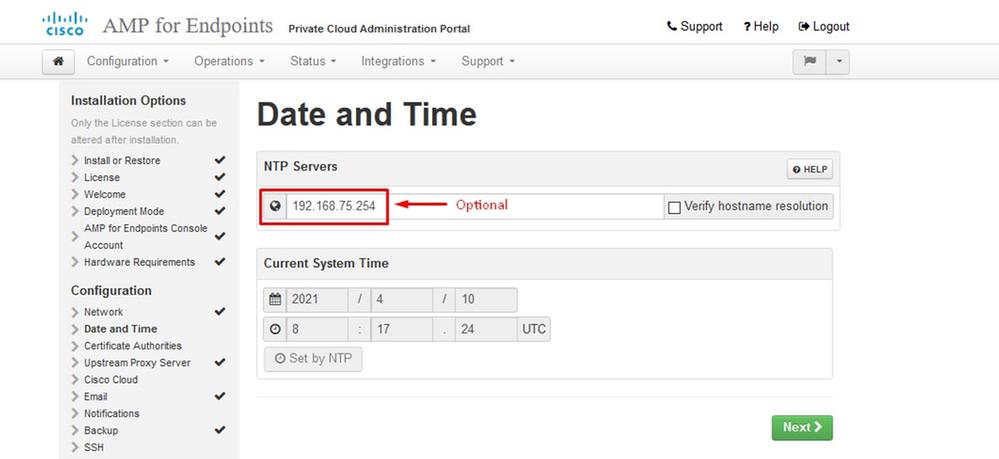

Je krijgt de datum en tijd pagina. Voer de adressen in van een of meer NTP-servers die u wilt gebruiken voor datum- en tijdsynchronisatie. U kunt interne of externe NTP-servers gebruiken en meer dan één via een komma of een ruimte-afgebakende lijst specificeren. Synchroniseer de tijd met uw browser of voer amp-ctl ntpdate uit vanaf de apparaatconsole om een onmiddellijke tijdsynchronisatie met uw NTP-servers af te dwingen. Selecteer op Volgende.

︾ ︾ ALLEEN ︾ ︾

ALLEEN ︽ ︽ AIRGAP ︽ ︽

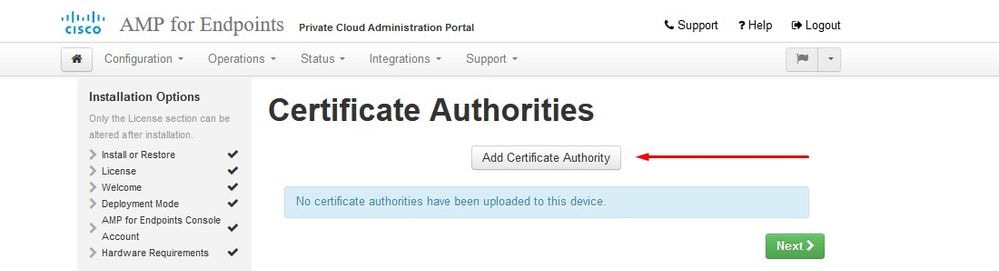

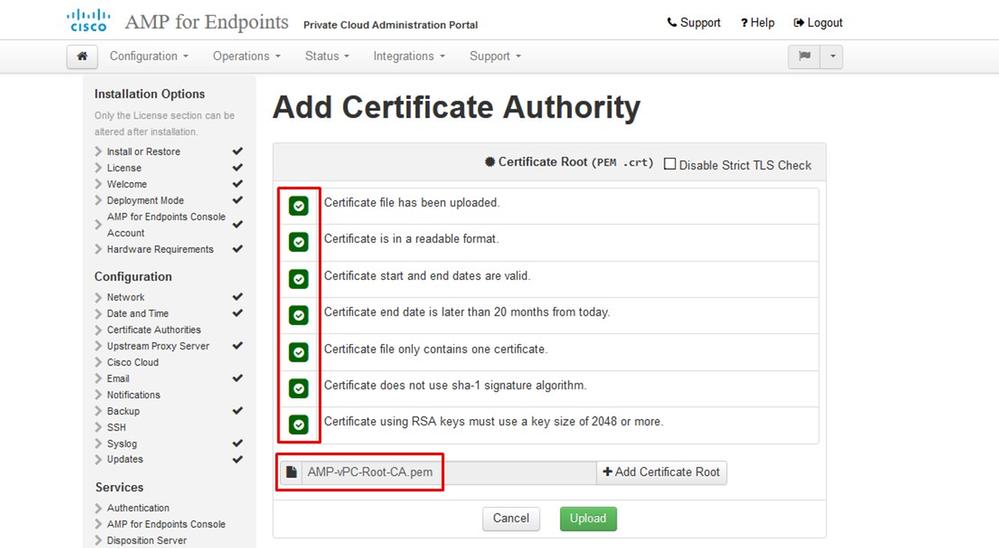

Stap 5:

U krijgt de pagina Certificaatautoriteiten, zoals weergegeven in de afbeelding. Selecteer bij Certificaatinstantie toevoegen om uw basiscertificaat toe te voegen.

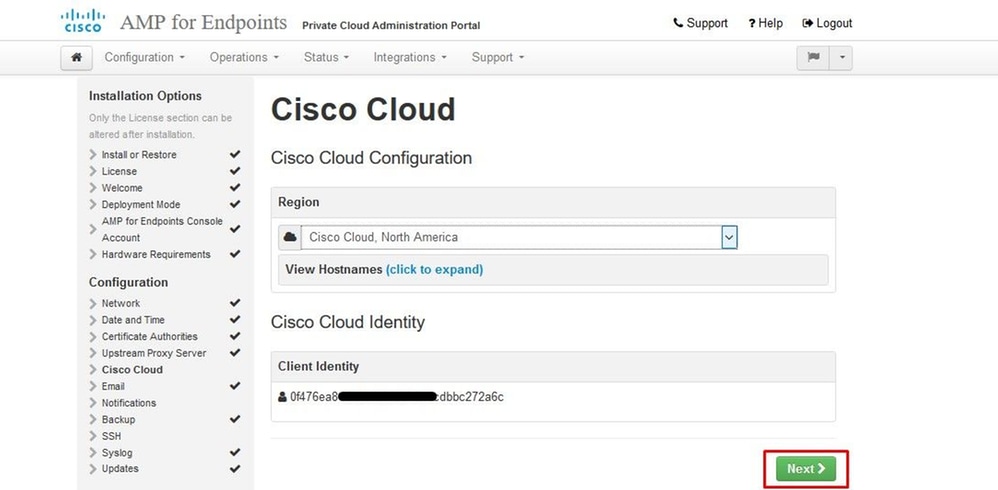

Stap 6:

De volgende stap is de configuratie van de Cisco Cloud-pagina, zoals in de afbeelding. Selecteer de juiste Cisco Cloud-regio. Breid Hostnames bekijken uit als u firewalluitzonderingen moet maken voor uw Secure Endpoint Private Cloud-apparaat om met Cisco Cloud te communiceren voor het opzoeken van bestanden en apparaatupdates. Selecteer op Volgende.

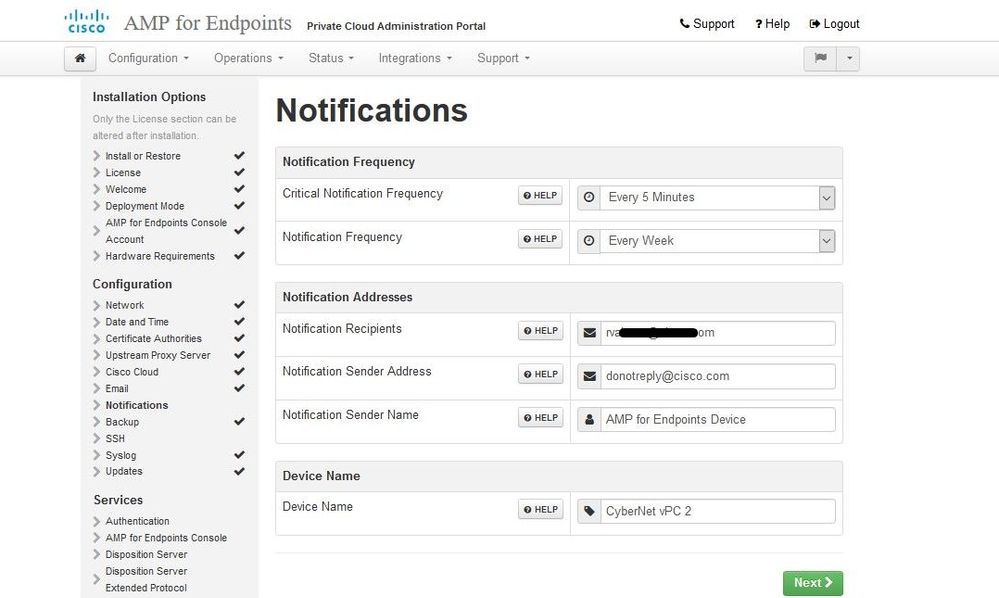

Stap 7:

Navigeer naar de meldingen pagina, zoals in de afbeelding. Selecteer de frequentie voor kritische en reguliere meldingen. Voer de e-mailadressen in die u wilt ontvangen met een waarschuwing voor het Secure Endpoint-apparaat. U kunt e-mailaliassen gebruiken of meerdere adressen opgeven via een komma-gescheiden lijst. U kunt ook de naam van de afzender en het e-mailadres opgeven dat door het apparaat wordt gebruikt. Deze meldingen zijn niet hetzelfde als Secure Endpoint Console-abonnementen. U kunt ook een unieke apparaatnaam opgeven als u meerdere Secure Endpoint Private Cloud-apparaten hebt. Selecteer op Volgende.

Stap 8:

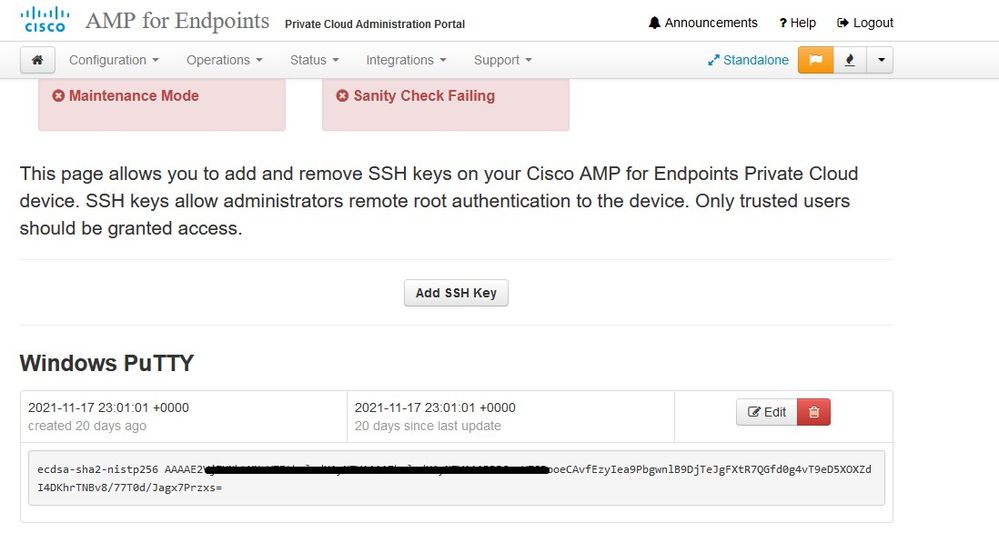

Daarna navigeer je naar de pagina van SSH-toetsen, zoals in de afbeelding. Selecteer op Add SSH Key om openbare sleutels in te voeren die u aan het apparaat wilt toevoegen. Met SSH-toetsen hebt u toegang tot het apparaat via een afstandsbediening met rootrechten. Alleen vertrouwde gebruikers moeten toegang krijgen. Uw Private Cloud-apparaat vereist een OpenSSH geformatteerde RSA-toets. U kunt later meer SSH-toetsen toevoegen via Configuration > SSH in uw beheerportal. Selecteer op Volgende.

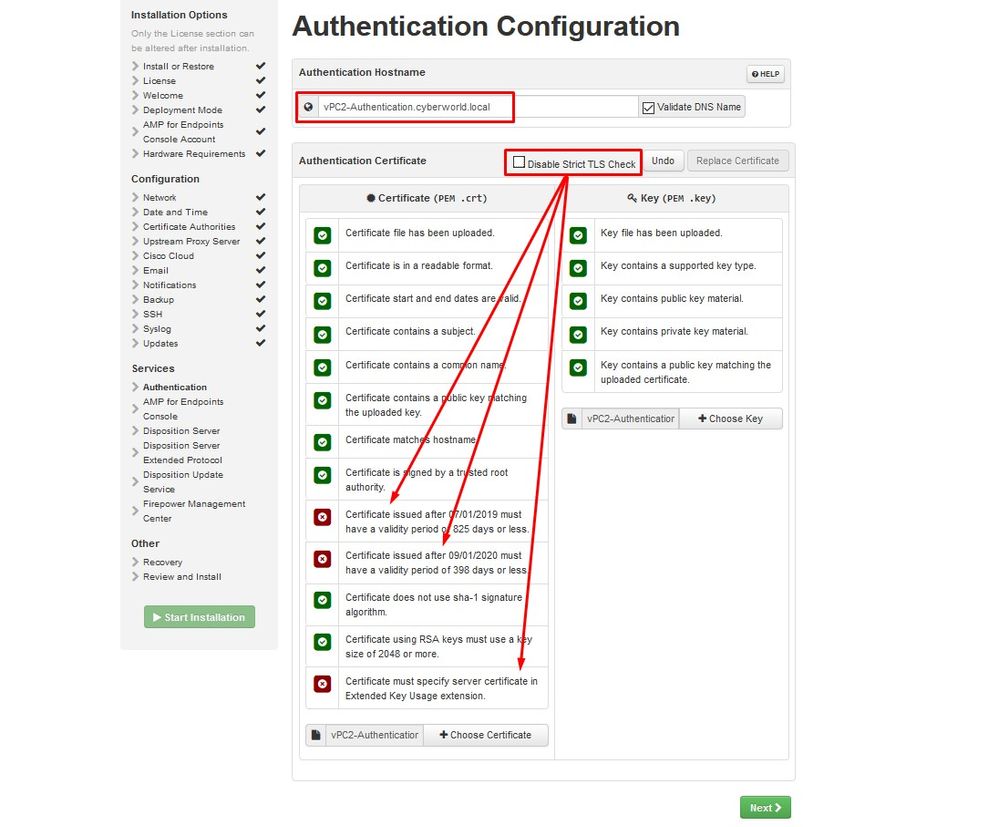

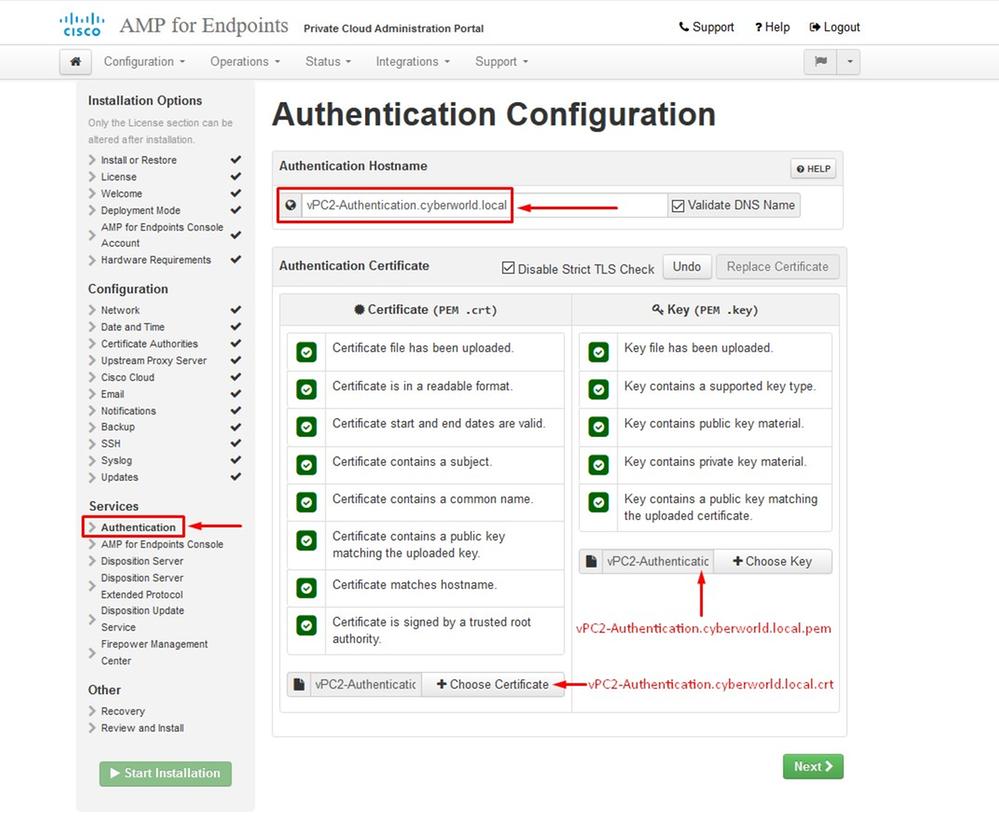

Daarna krijgt u de sectie Services. Op de volgende pagina's moet u hostnamen toewijzen en het juiste certificaat en sleutelparen uploaden voor deze apparaatservices. In de volgende dia's kunnen we de configuratie van een van de 6 certificaten zien.

Services

Stap 1:

Tijdens het configuratieproces kunt u deze fouten bekijken.

De eerste "fout" die u zou kunnen opmerken, wordt gemarkeerd met de 3 pijlen. Om dit te omzeilen, vinkt u gewoon "Strict TLS Check uitschakelen" af

Zonder strikte TLS-controle

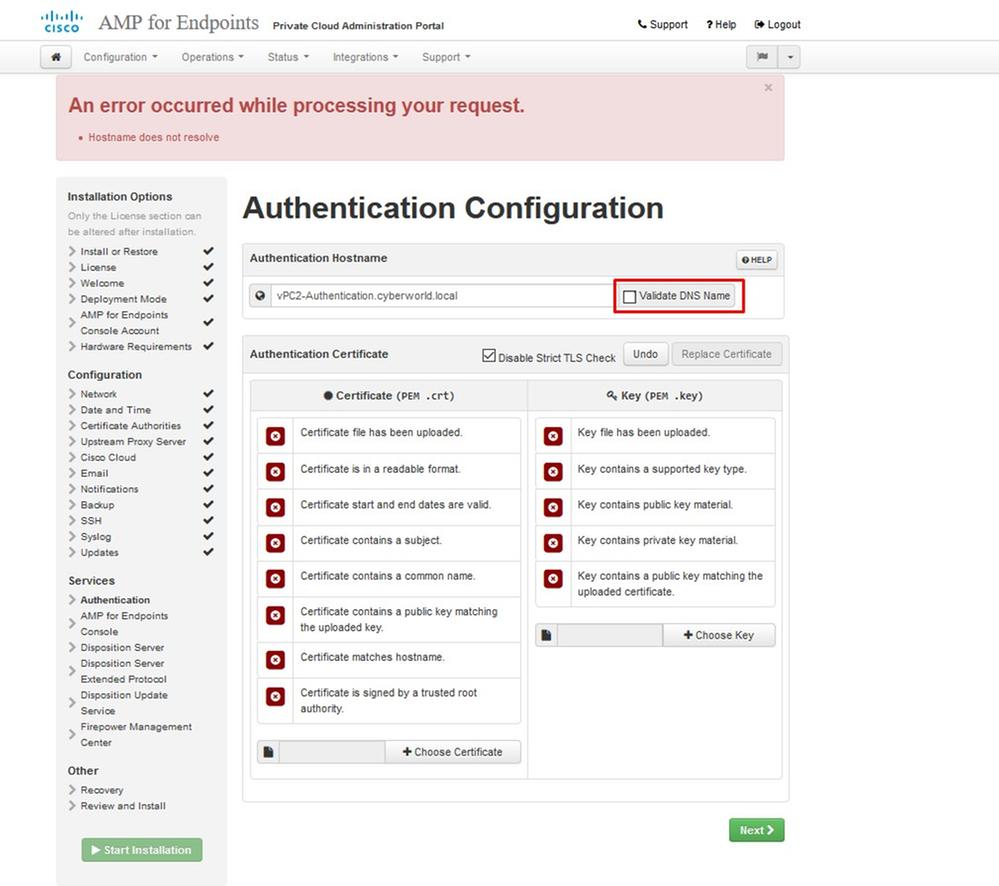

Stap 2:

De volgende fout die u krijgt is als u "Validate DNS Name" aangevinkt. Hier heb je twee keuzes.

#1: Schakel het vinkje voor Validate DNS uit

#2: Ga terug naar uw DNS-server en configureer de rest van uw hostrecords.

Herhaal nu hetzelfde proces nog vijf keer voor de rest van de certificaten.

Verificatie

- De verificatieservice kan worden gebruikt in toekomstige versies van Private Cloud om gebruikersverificatie te verwerken.

Secure Endpoint-console

- De console is de DNS-naam waar de Secure Endpoint-beheerder toegang heeft tot de Secure Endpoint Console en Secure Endpoint Connectors nieuwe beleidsregels en updates ontvangen.

Dispositieserver

- Disposition Server is de DNS-naam waar de Secure Endpoint Connectors verzenden en ophalen cloud lookup informatie.

Disposition Server - uitgebreid protocol

- Disposition Server - Extended Protocol is de DNS-naam waar nieuwere Secure Endpoint Connectors informatie over cloudzoeken verzenden en ophalen.

Disposition Update Service

- De Disposition Update Service wordt gebruikt wanneer u een Cisco Threat Grid-applicatie koppelt aan uw Private Cloud-apparaat. Het Threat Grid-apparaat wordt gebruikt om bestanden ter analyse te verzenden vanaf de Secure Endpoint Console en de Disposition Update Service wordt gebruikt door Threat Grid om de verwerking (schoon of kwaadaardig) van bestanden bij te werken nadat ze zijn geanalyseerd.

Firepower Management Center

- met Firepower Management Center Link kunt u een Cisco Firepower Management Center (FMC) apparaat koppelen aan uw Private Cloud-apparaat. Hiermee kunt u Secure Endpoint-gegevens weergeven in uw FMC-dashboard. Voor meer informatie over de integratie van VCC met Secure Endpoint, raadpleeg uw VCC-documentatie.

Waarschuwing: hostnamen kunnen niet worden gewijzigd als het apparaat klaar is met de installatie.

Noteer de vereiste hostnamen. U moet zes unieke DNS A-records maken voor de Secure Endpoint Private Cloud. Elk record wijst naar hetzelfde IP-adres van de Virtual Private Cloud Console-interface (eth1) en moet worden opgelost door zowel de Private Cloud als het Secure Endpoint.

Stap 3:

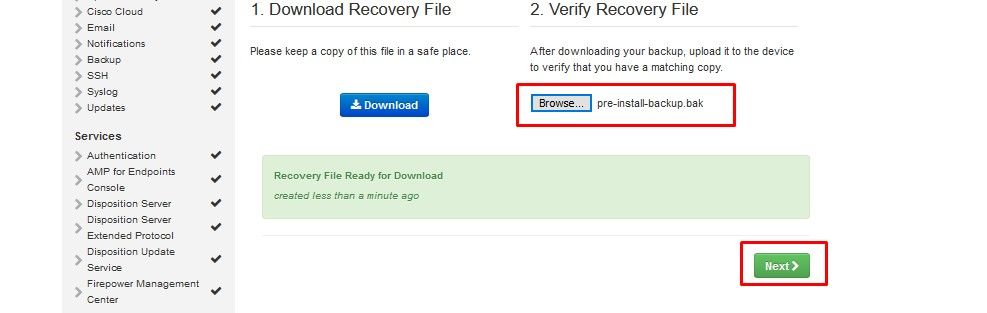

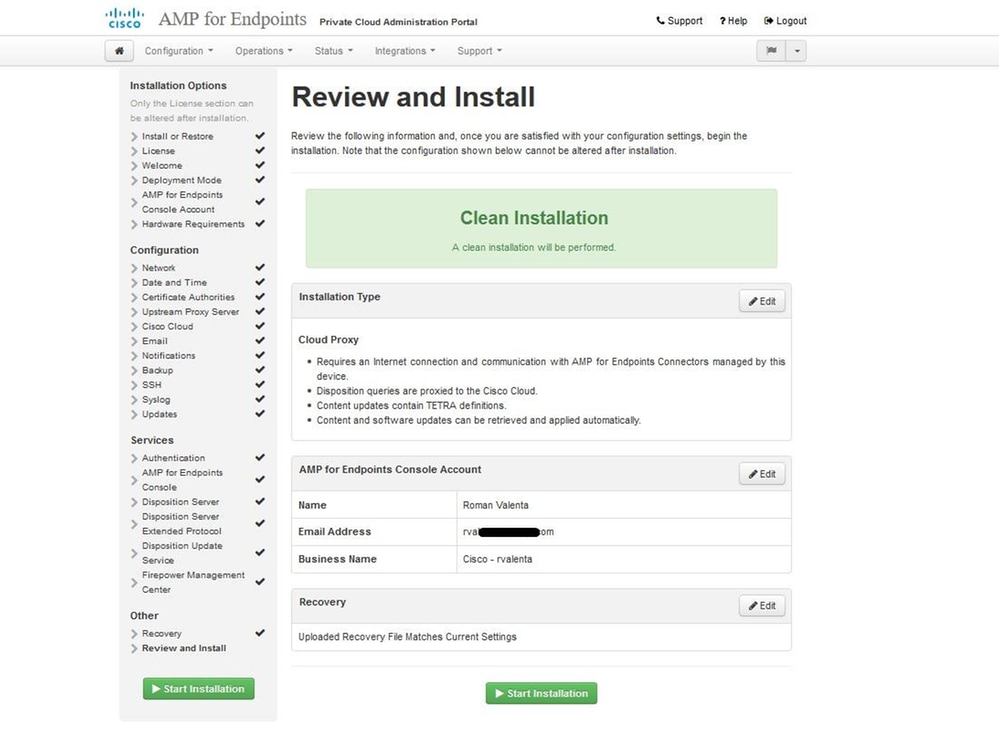

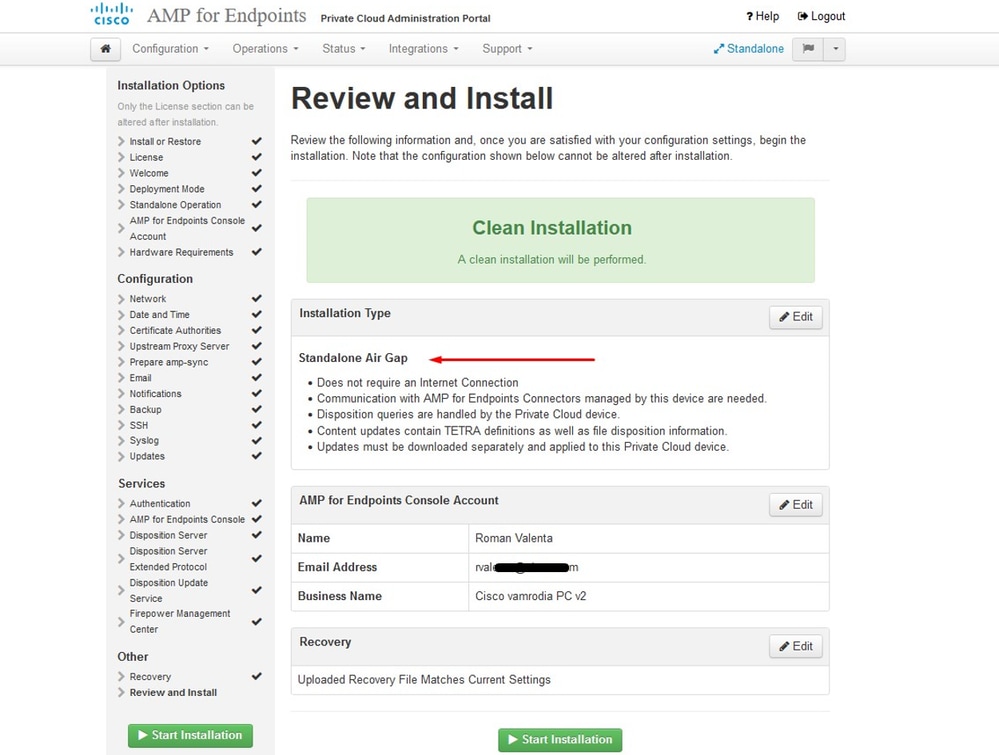

Op de volgende pagina download en controleer vervolgens herstelbestand.

U krijgt de pagina Herstel, zoals weergegeven in het beeld. U moet een back-up van uw configuratie downloaden en verifiëren voordat u de installatie start. Het herstelbestand bevat alle configuratie en de servertoetsen. Als u een herstelbestand kwijtraakt, kunt u uw configuratie niet herstellen en moeten alle Secure Endpoint connectors opnieuw worden geïnstalleerd. Zonder een originele sleutel, moet u de gehele private cloud infrastructuur met nieuwe sleutels opnieuw configureren. Het herstelbestand bevat alle configuraties met betrekking tot het opadmin portal. Het back-upbestand bevat de inhoud van het herstelbestand evenals alle dashboard portal gegevens zoals gebeurtenissen, connector geschiedenis enzovoort. Als u alleen de opadmin zonder de gebeurtenisgegevens en alles wilt herstellen, kunt u het herstelbestand gebruiken. Als u vanuit het back-upbestand terugzet, worden de opadmin- en dashboardportaalgegevens hersteld.

Selecteer op Downloaden om de back-up op de lokale computer op te slaan. Nadat het bestand is gedownload, selecteert u op Kies bestand om het reservebestand te uploaden en controleert u of het niet beschadigd is. Selecteer op Next om het bestand te verifiëren en ga verder.

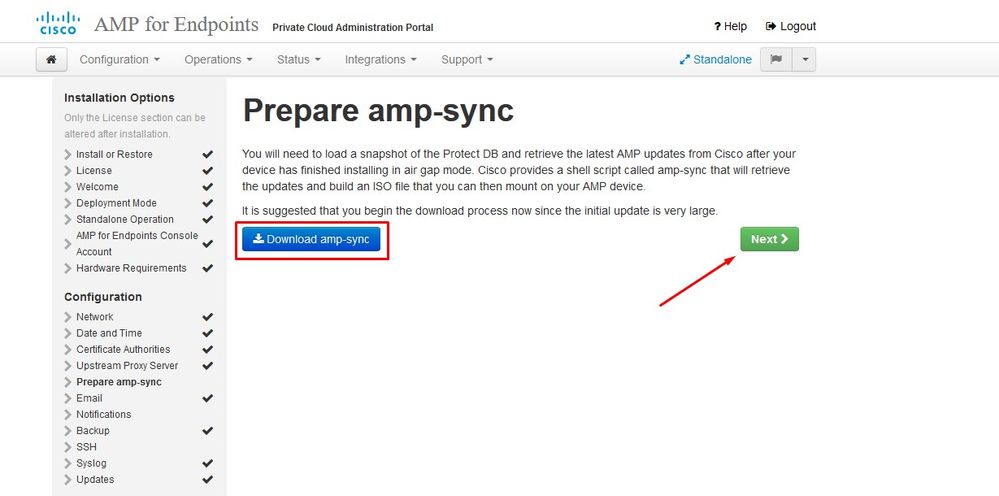

︾ ︾ ALLEEN ︾ ︾

ALLEEN ︽ ︽ AIRGAP ︽ ︽

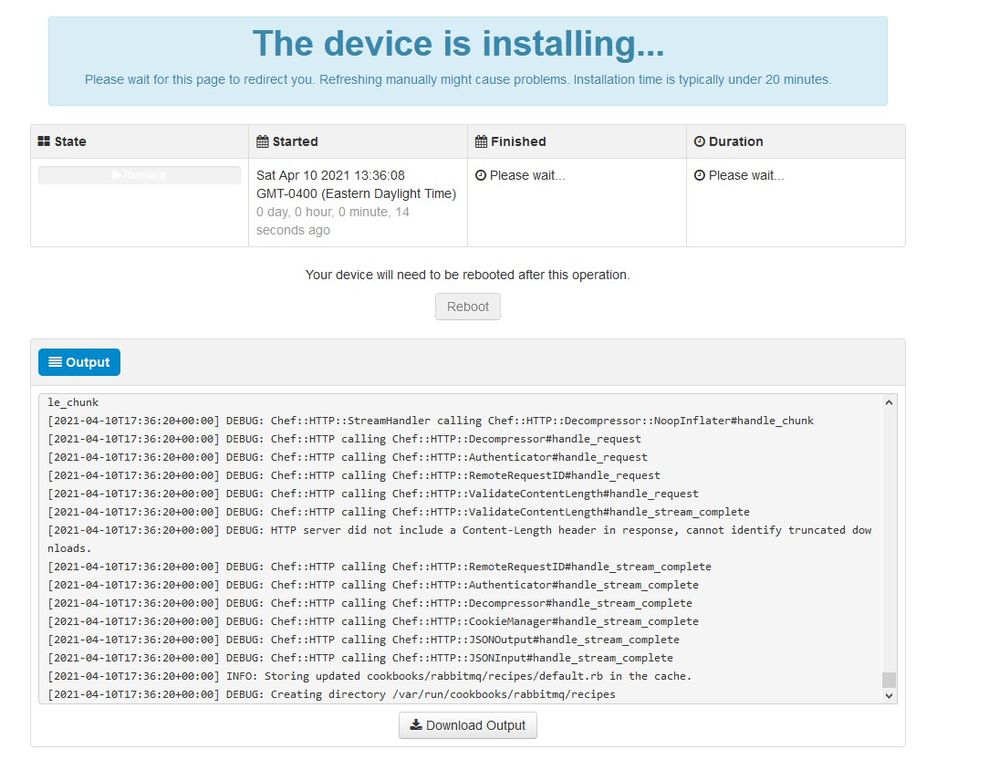

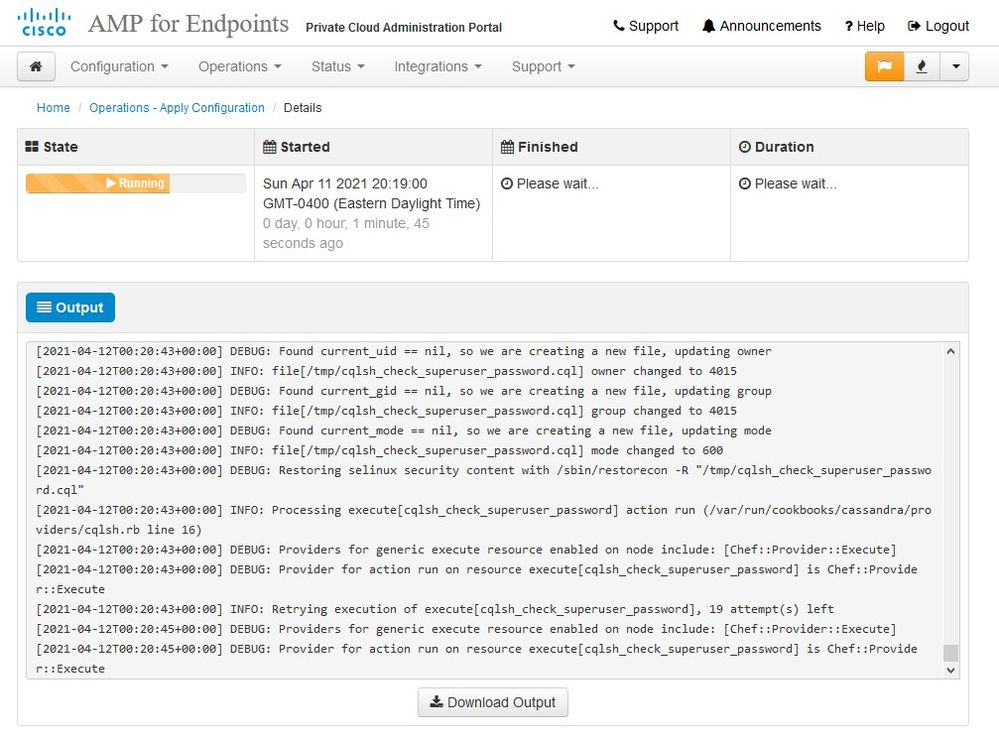

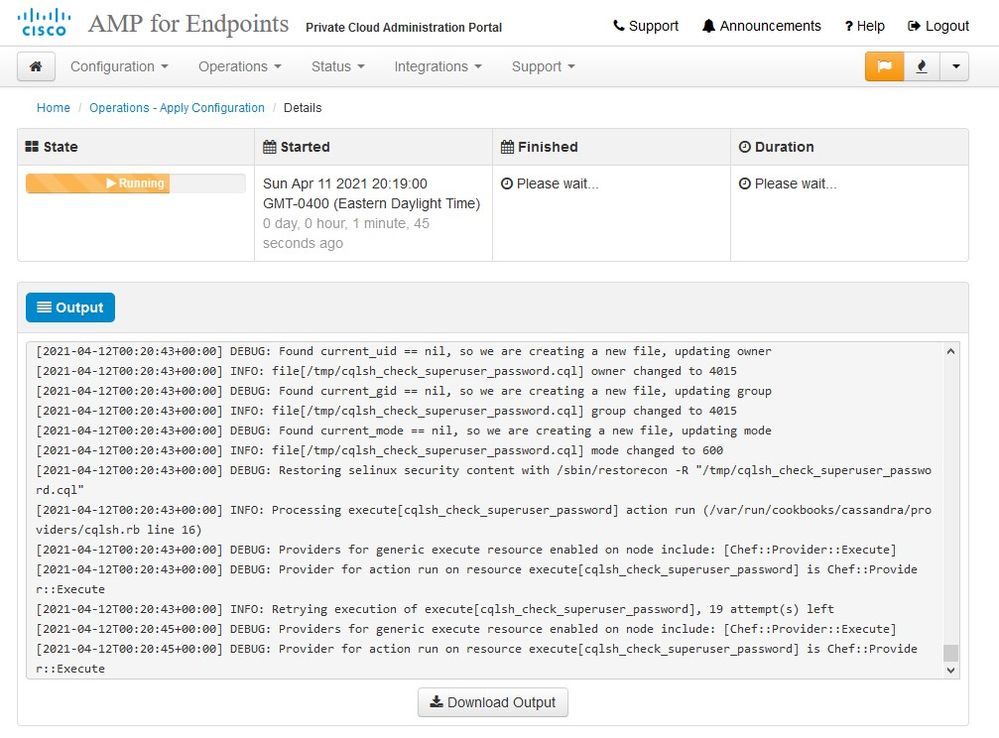

Je ziet soortgelijke invoer als deze...

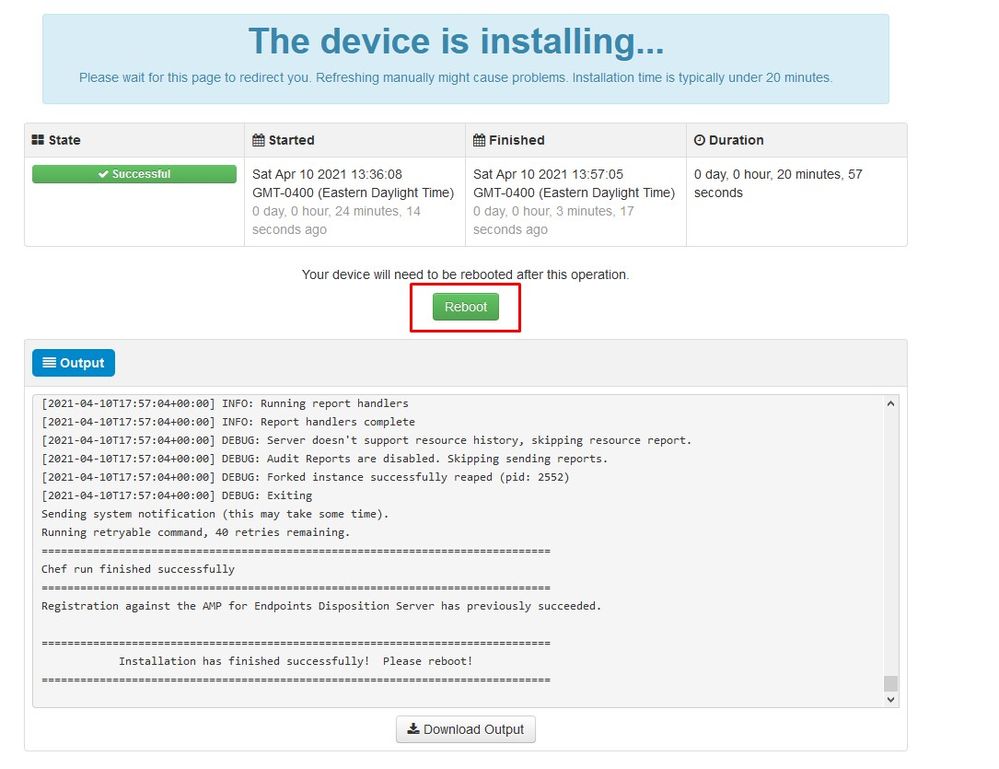

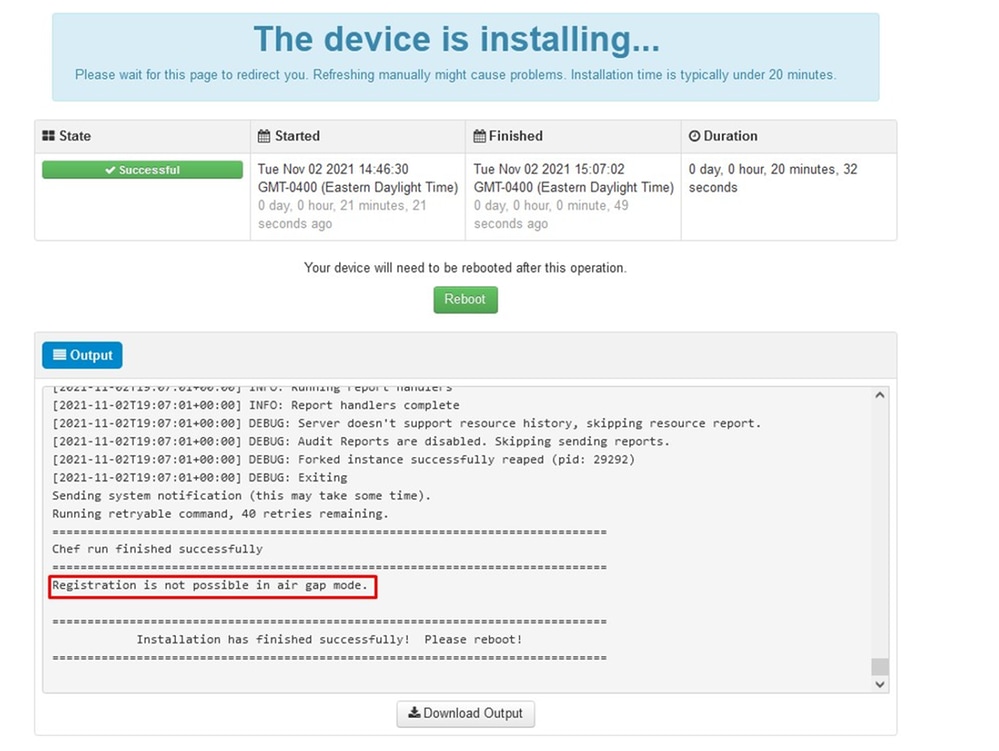

Waarschuwing: wanneer u zich op deze pagina bevindt, verfris u niet omdat dit problemen kan veroorzaken.

Druk op de herstartknop als de installatie is voltooid

︾ ︾ ALLEEN ︾ ︾

ALLEEN ︽ ︽ AIRGAP ︽ ︽

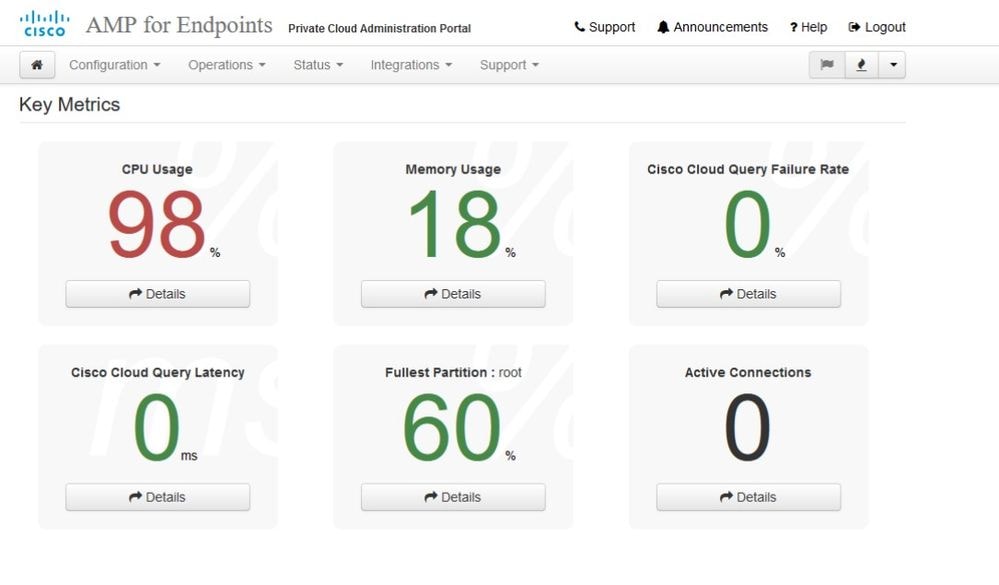

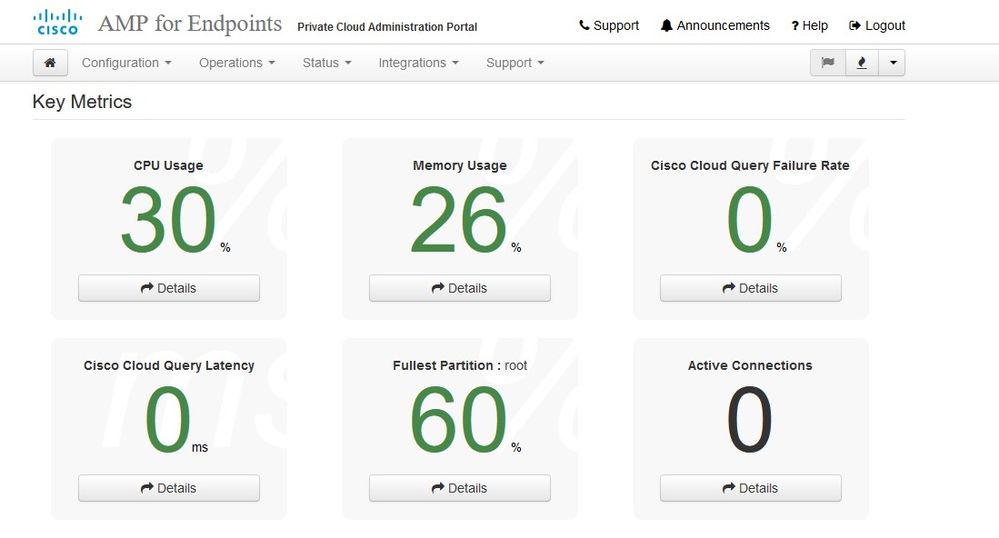

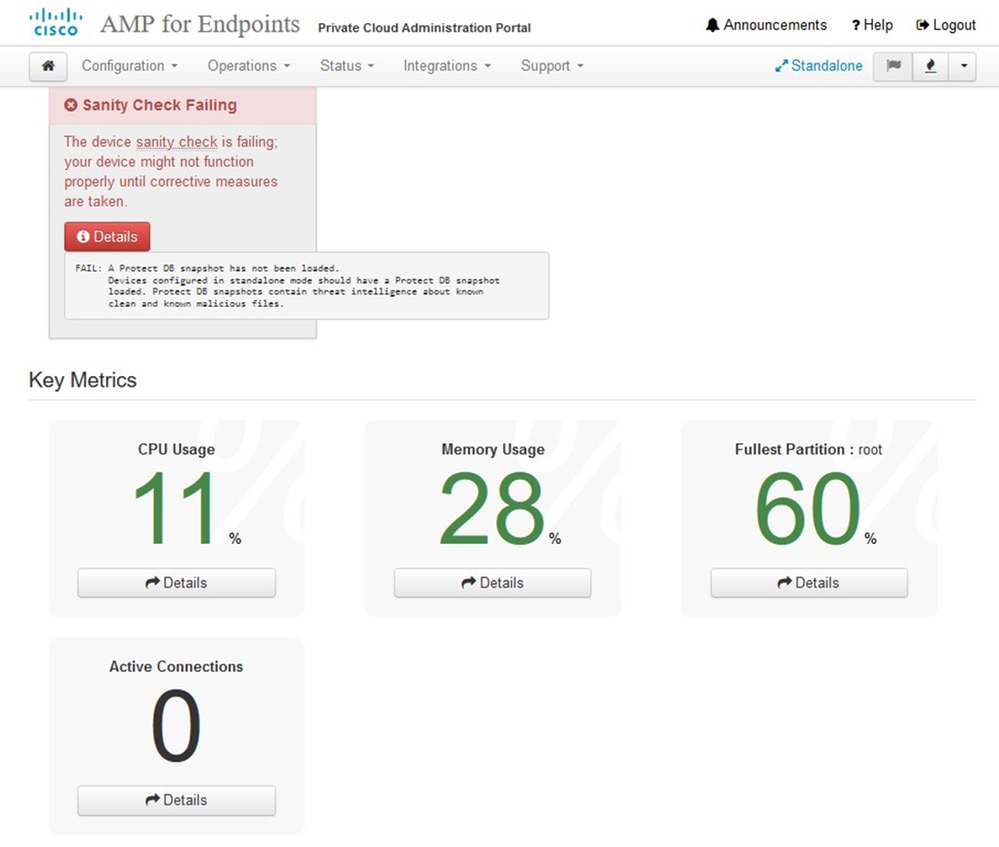

Wanneer het apparaat volledig opgestart is, wordt u de volgende keer dat u inlogt met uw beheerdersinterface met dit dashboard gepresenteerd. Je zou kunnen merken hoge CPU aan het begin, maar als je enkele minuten geeft wordt het vereffend.

Na een paar minuten...

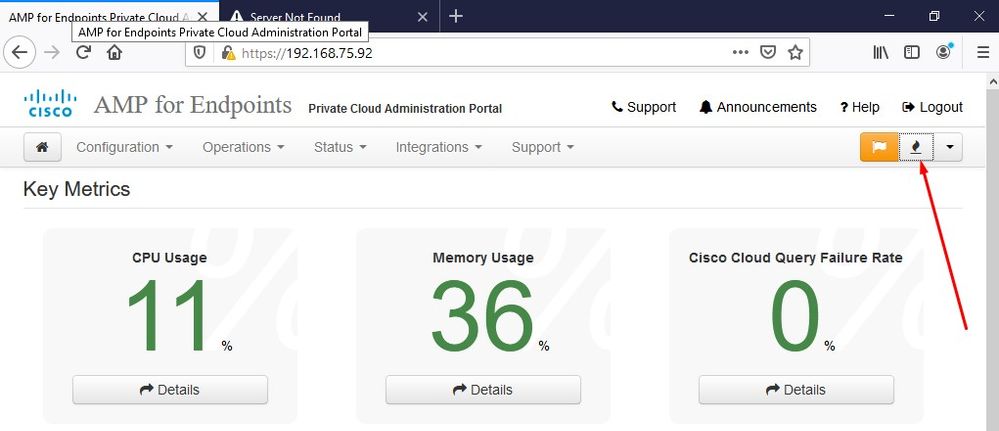

Van hieruit navigeer je naar Secure Endpoint console. Klik op het icoon dat eruit ziet als vuur in de rechterhoek naast de vlag.

︾ ︾ ALLEEN ︾ ︾

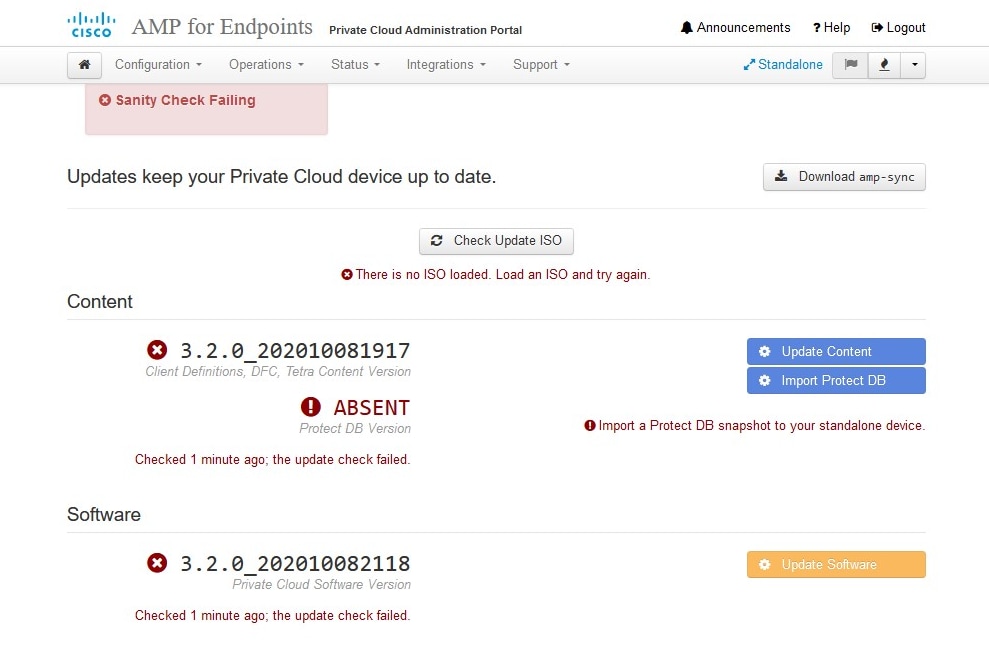

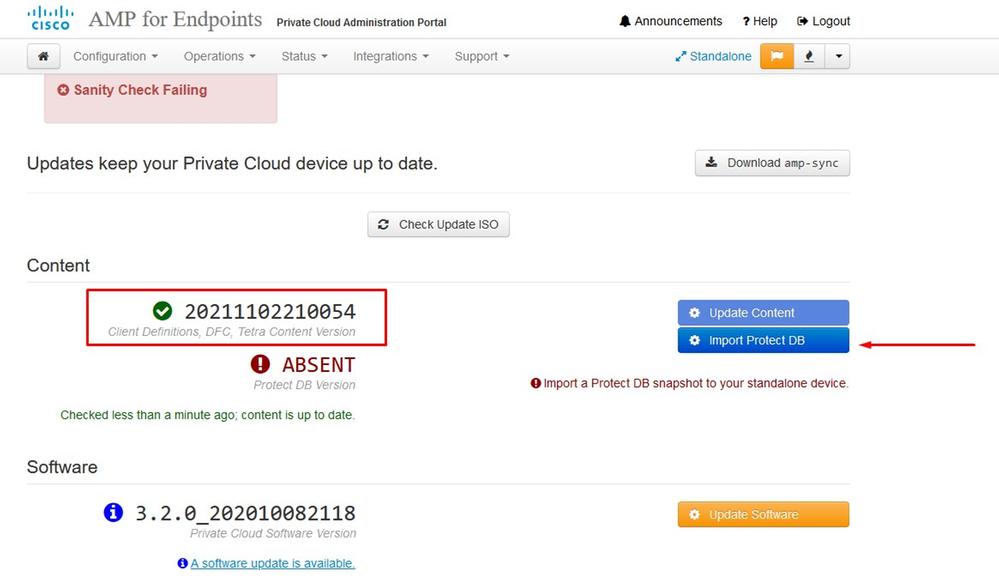

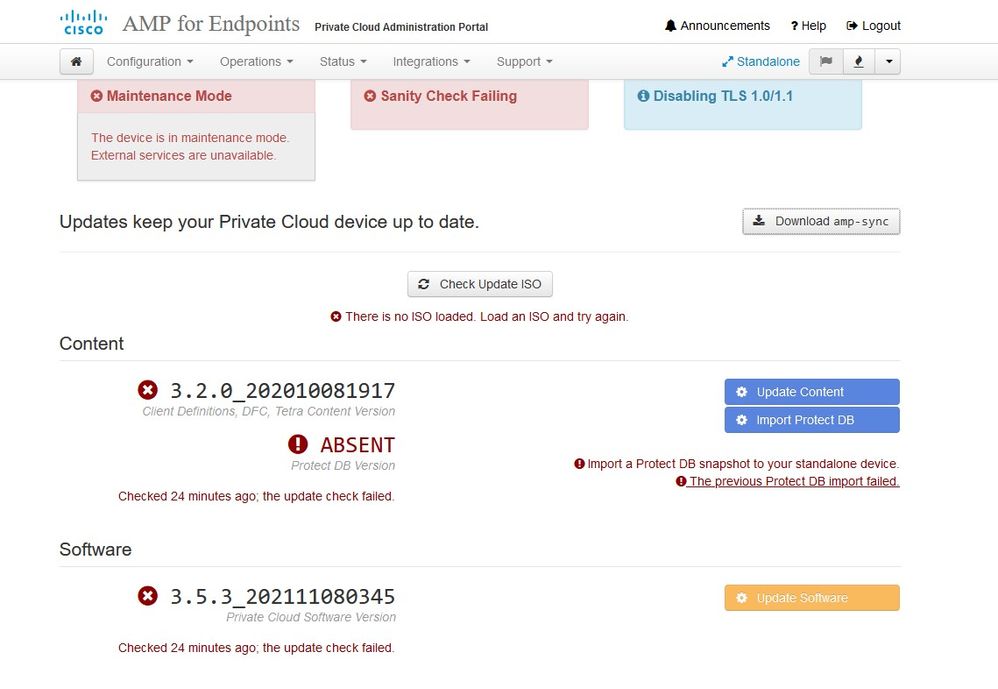

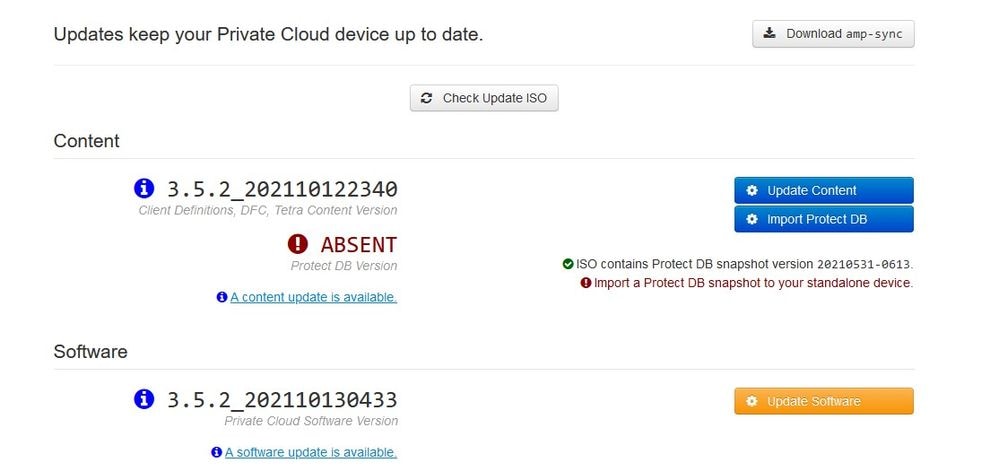

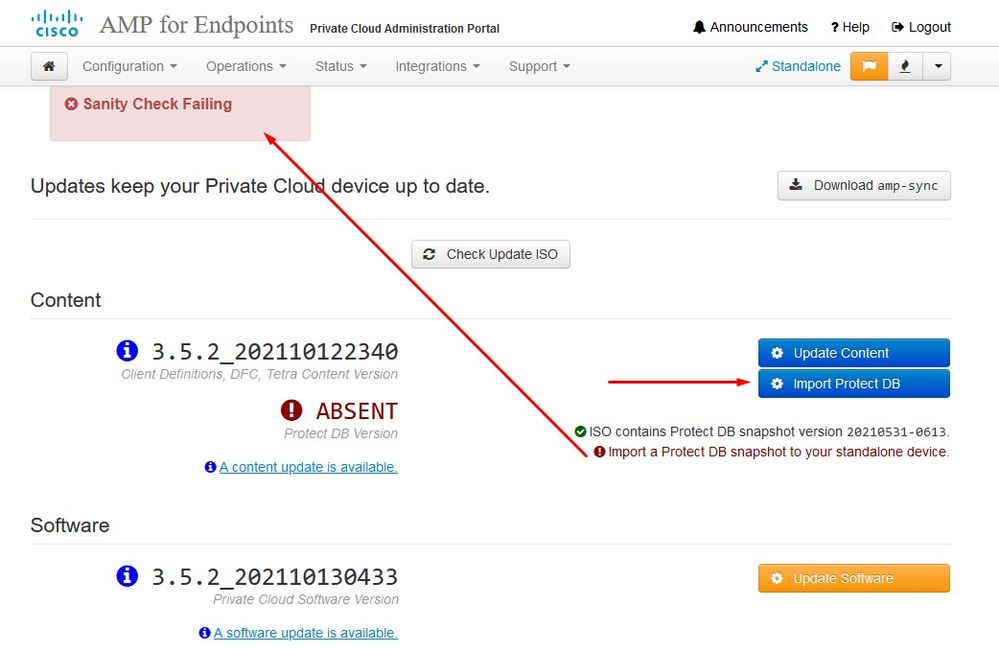

Zoals u kunt zien, hebben we gefaald op de 'sanity check' door DB Protect Snapshot , ook Client Definitions, DFC en Tetra. Dit moet worden gedaan door offline update via gedownload ISO-bestand dat eerder is voorbereid via amp-sync en geüpload naar de VM of opgeslagen op NFS-locatie.

AirGap Update pakket

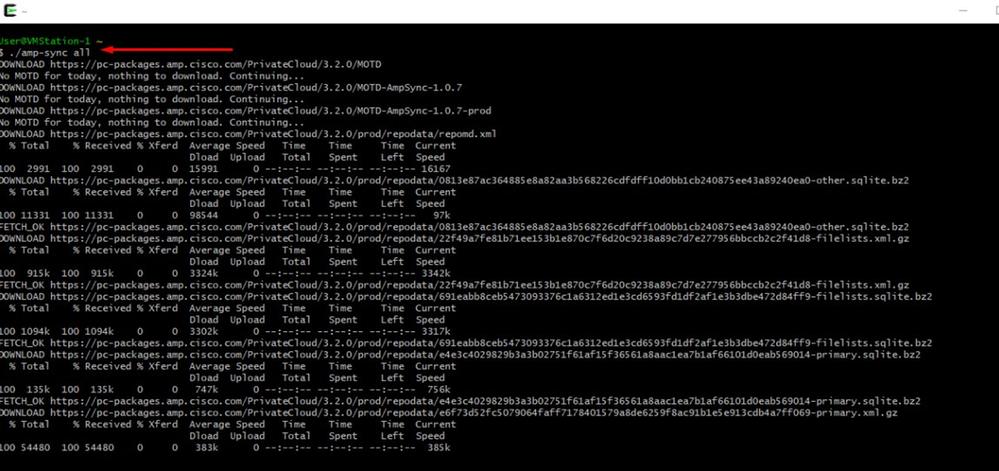

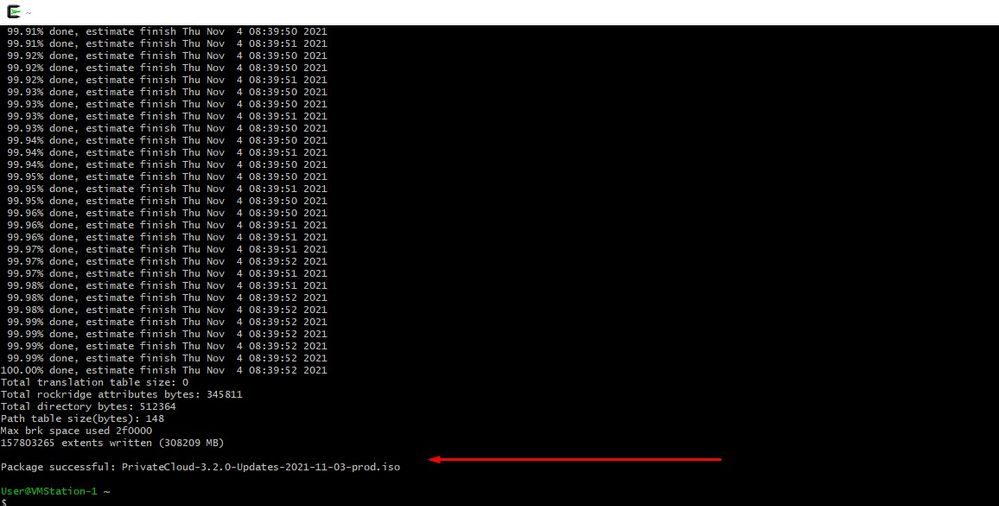

Voor het eerst moeten we deze opdracht gebruiken om de Protect DB te ontvangen

./amp-sync allOpmerking: Download alle pakketten via deze opdracht en controleer vervolgens of het meer dan 24 uur kan duren. Afhankelijk van de snelheid en koppelingskwaliteit. In mijn geval met 1Gig fiber duurt het nog steeds bijna 25 uur om te voltooien. Dit is deels ook te wijten aan het feit dat deze download rechtstreeks van AWS is en dus is vertraagd. Ten slotte merk op dat deze download vrij groot is. In mijn geval was het gedownloade bestand 323GB.

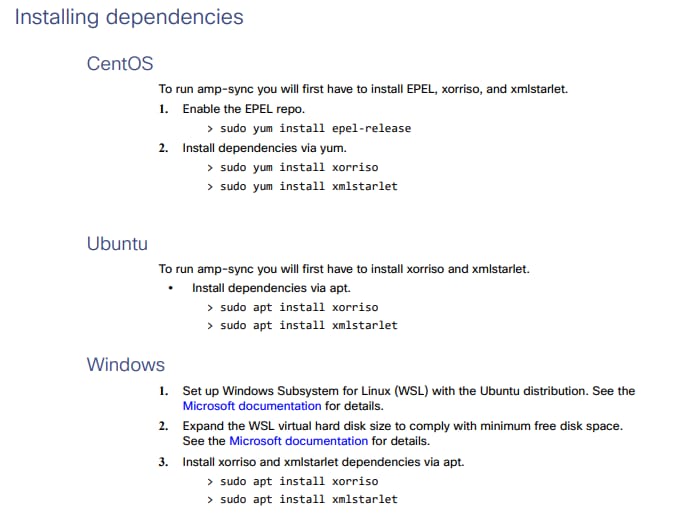

In dit voorbeeld gebruikten we CygWin64

1. Download en installeer de x64 versie van Cygwin.

2. Start setup-x86_64.exe en ga door het installatieproces om alle standaardwaarden te kiezen.

3. Kies een downloadspiegel.

4. Selecteer te installeren pakketten:

Alle -> Net -> krullen

Alle -> Utils -> Genisoimage

Alle -> Utils -> xmlstarlet

* VPC 3.8.x omhoog - > Xorriso

Opmerking: In de nieuwste update VPC 3.8.x met CygWin64 als uw belangrijkste download tool kunt u dit probleem onderaan de lijst hieronder beschreven.

Releaseopmerkingen Pagina #58. Zoals u kunt zien is "xorriso" nu vereist. We veranderden het formaat van de ISO naar de ISO 9660 en die afhankelijkheid is wat het beeld naar het juiste formaat converteert zodat de update kan voltooien. Helaas, CygWin64 bieden geen xorriso in een van hun ingebouwde repositories. Maar voor degenen die nog steeds CygWin64 willen gebruiken is er een manier om dit probleem op te lossen.

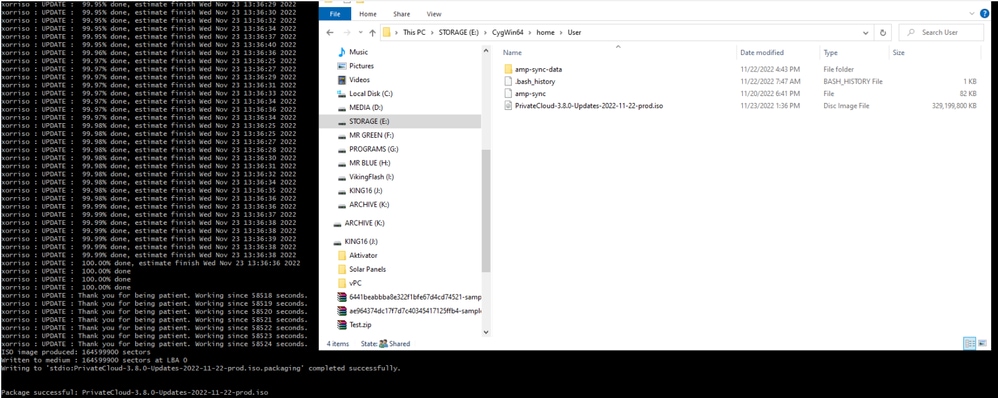

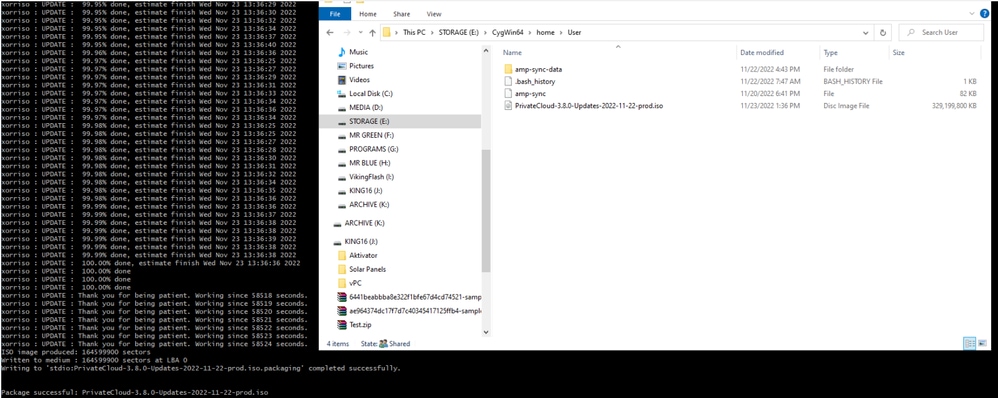

Om CygWin weer te kunnen gebruiken, moet u xorriso handmatig downloaden van GitHub repository. Open uw browser en typ <Latest xorriso.exe 1.5.2 pre-build for Windows> het moet verschijnen als eerste link met de naam <PeyTy/xorriso-exe-for-windows - GitHub> navigeer naar die GitHub pagina en download <xorriso-exe-for-windows-master.zip> bestand in het zip-bestand dat u vindt onder een paar andere bestanden met de naam <xorriso.exe> kopiëren en plakken dit bestand in naar <CygWin64\bin> Installatie van CygWin. Probeer opnieuw de opdracht <amp-sync> uit te voeren. U ziet de foutmelding niet meer en download start en finishen zoals op de afbeelding.

Voer de back-up van de huidige 3.2.0 VPC (in dit geval) in Airgap Mode uit.

U kunt dit opdrachtformulier van CLI gebruiken

rpm -qa | grep Pri

U kunt ook navigeren naar Operations > Backups, zoals in de afbeelding wordt getoond en daar back-up uitvoeren.

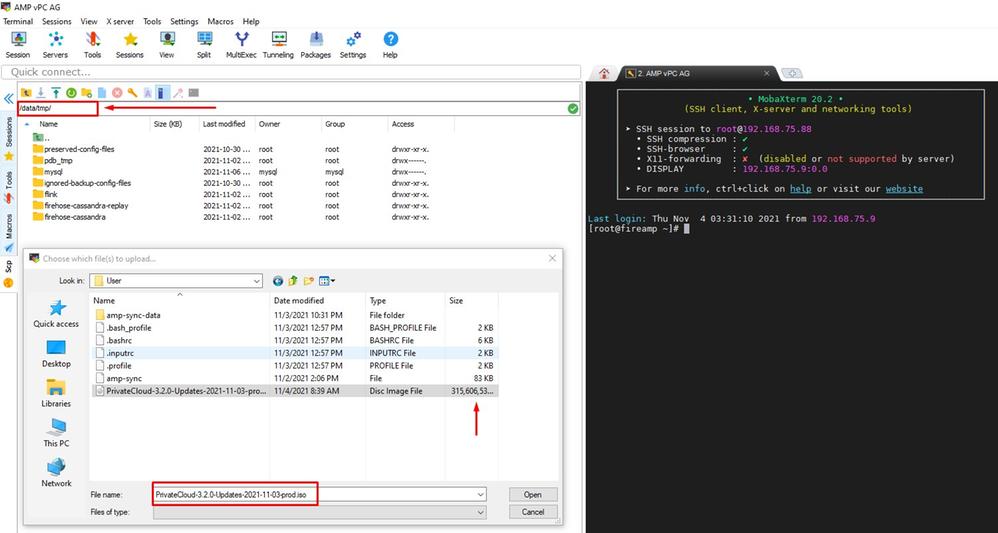

Breng de nieuwste ISO gegenereerd met amp-sync over naar de VPC. Dit kan ook tot enkele uren duren, afhankelijk van uw snelheid. In dit geval nam de overdracht 16 uur in beslag

/data/tmp

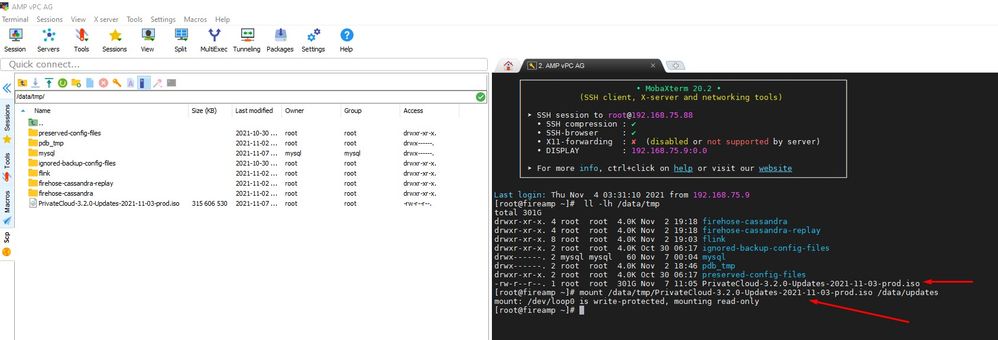

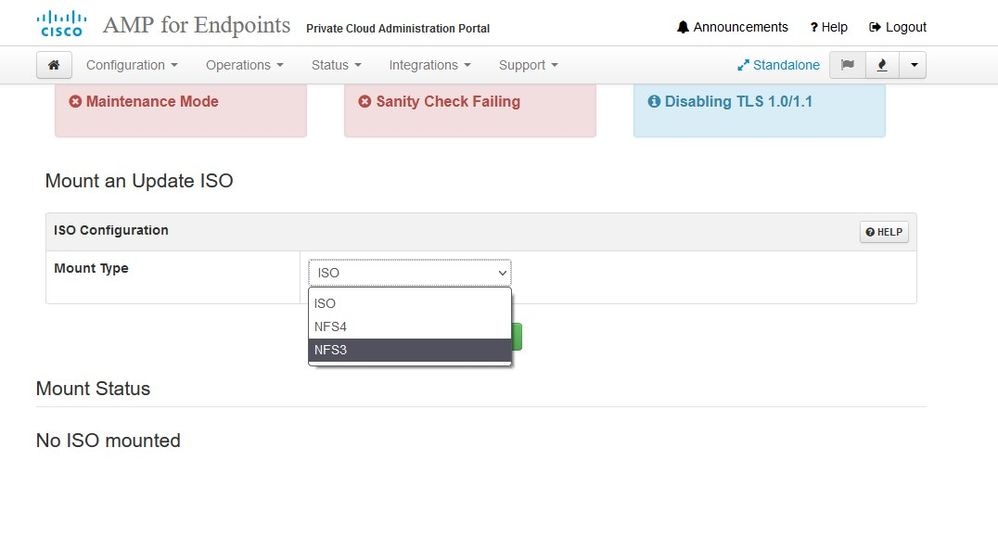

Nadat het uploaden is voltooid, koppel de ISO

mount /data/tmp/PrivateCloud-3.2.0-Updates-2021-11-03-prod.iso /data/updates/

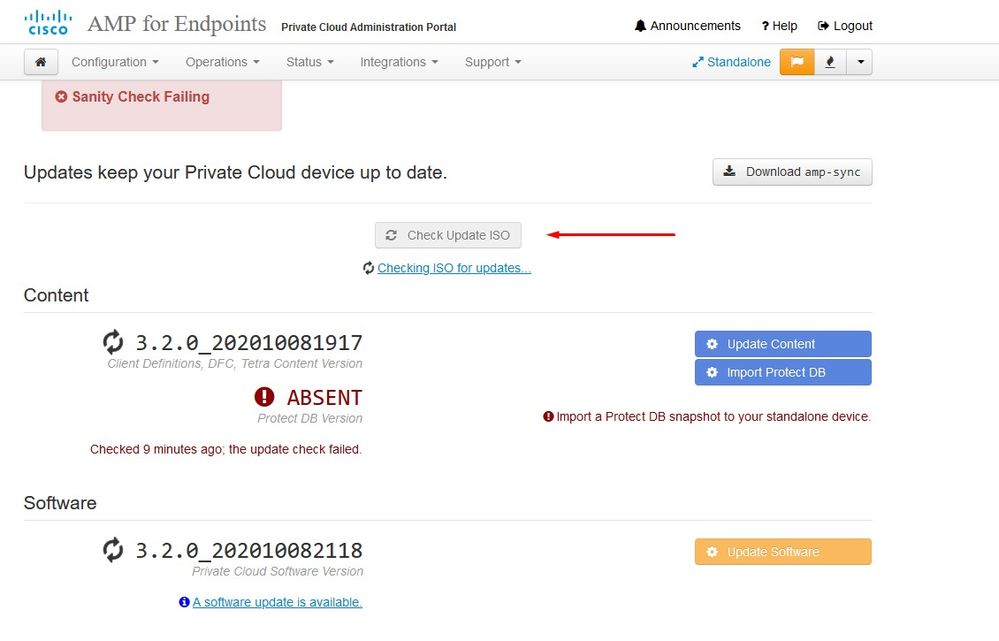

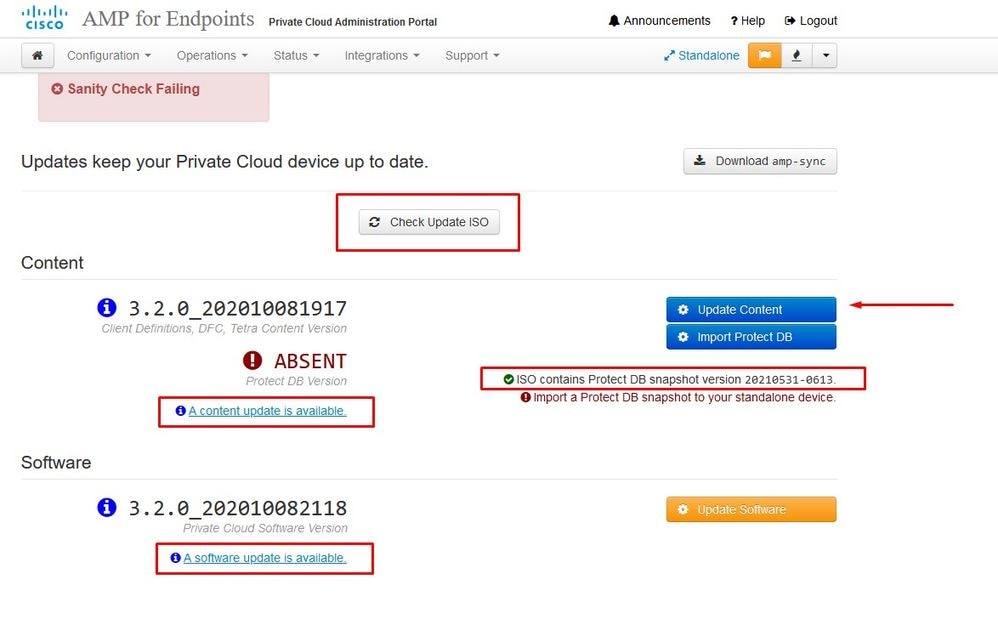

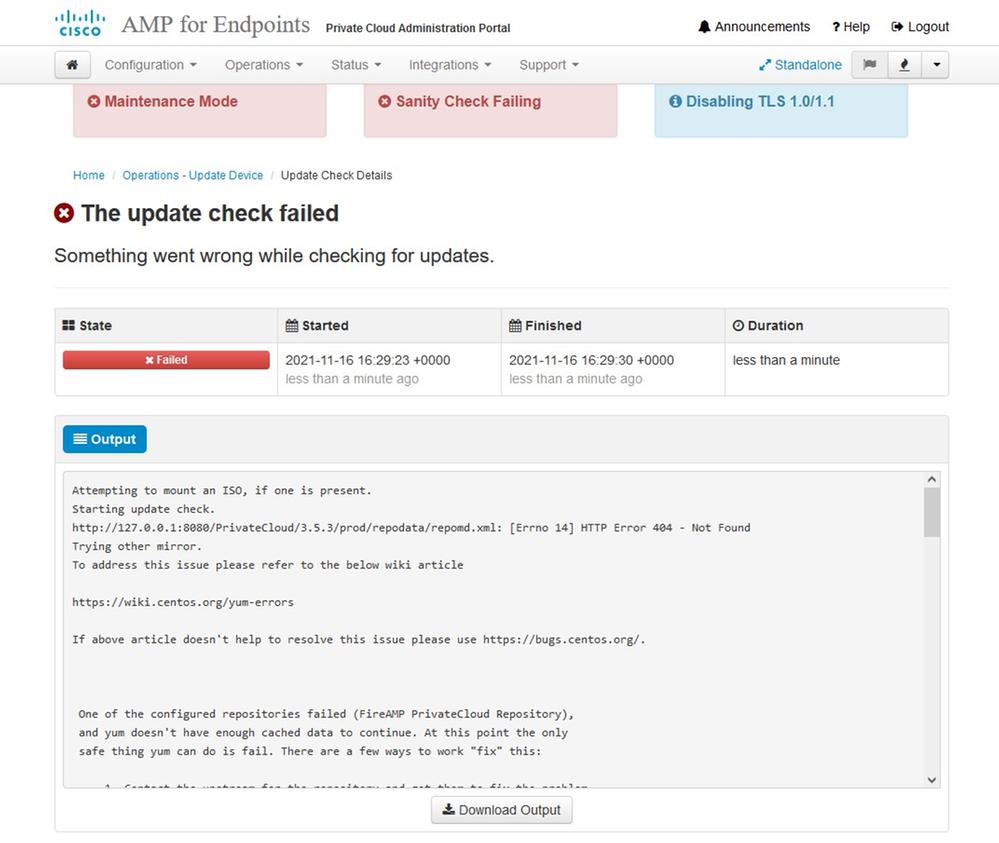

Navigeer naar de Opdamin UI om de update uit te voeren Operations > Update apparaat > Selecteer Update ISO controleren.

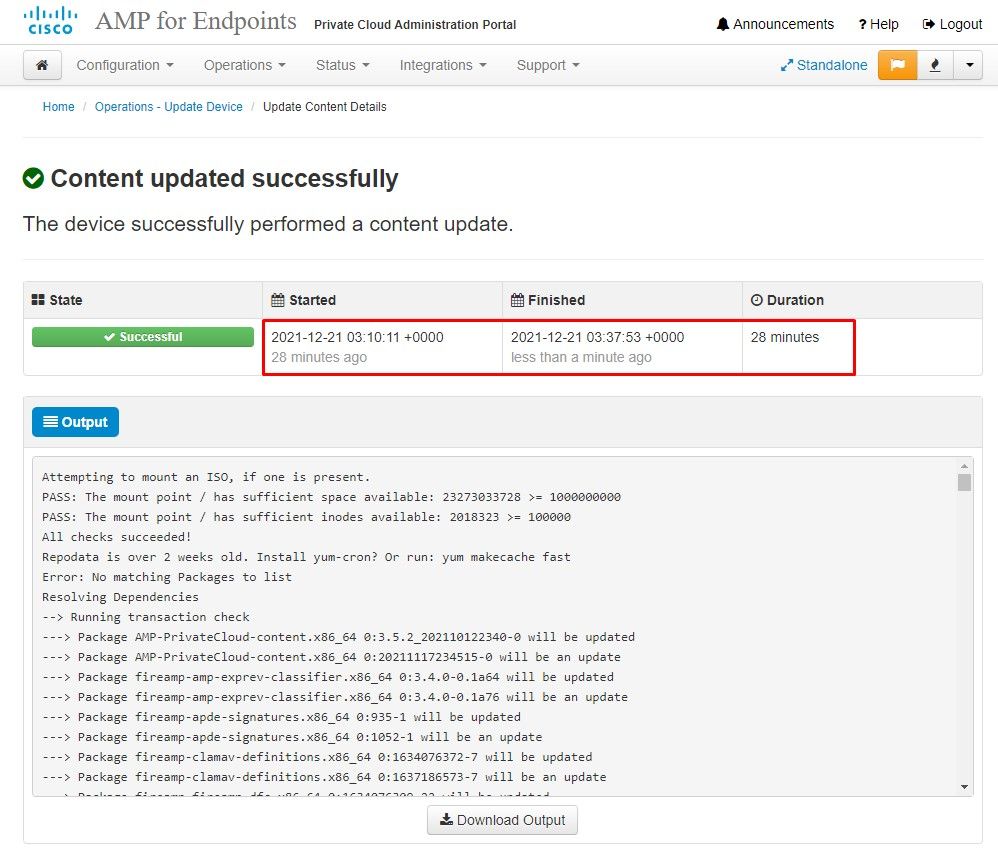

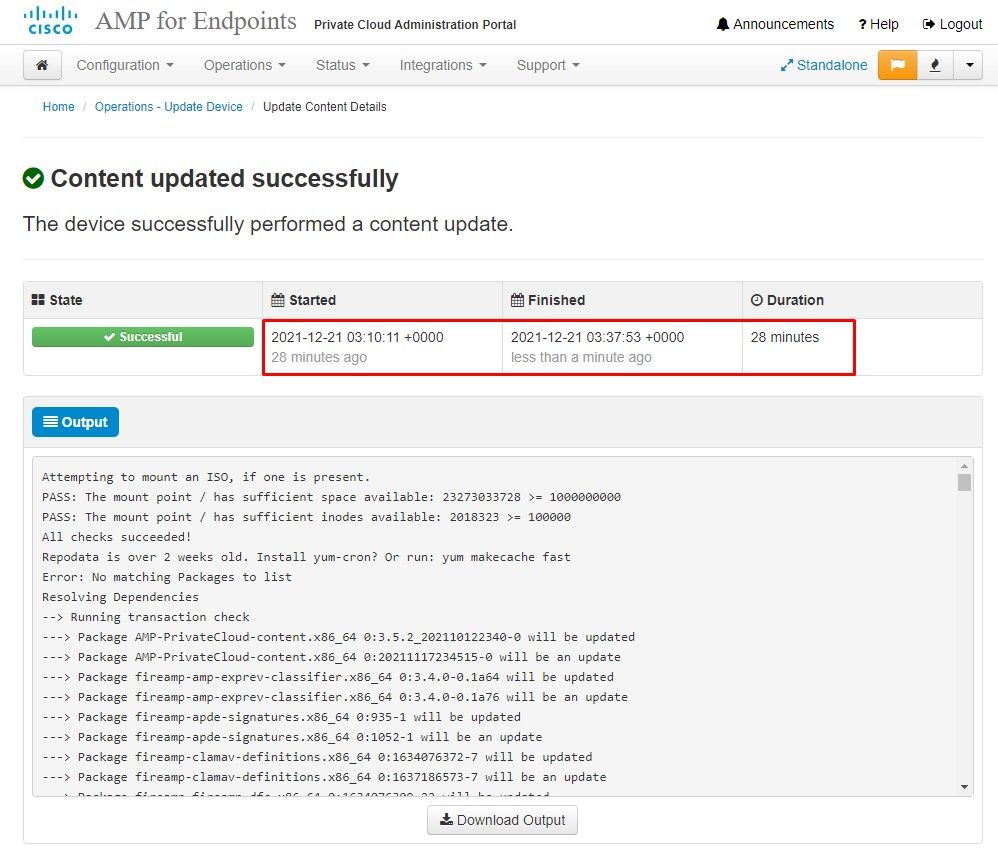

In dit voorbeeld ga ik eerst verder met Update Content

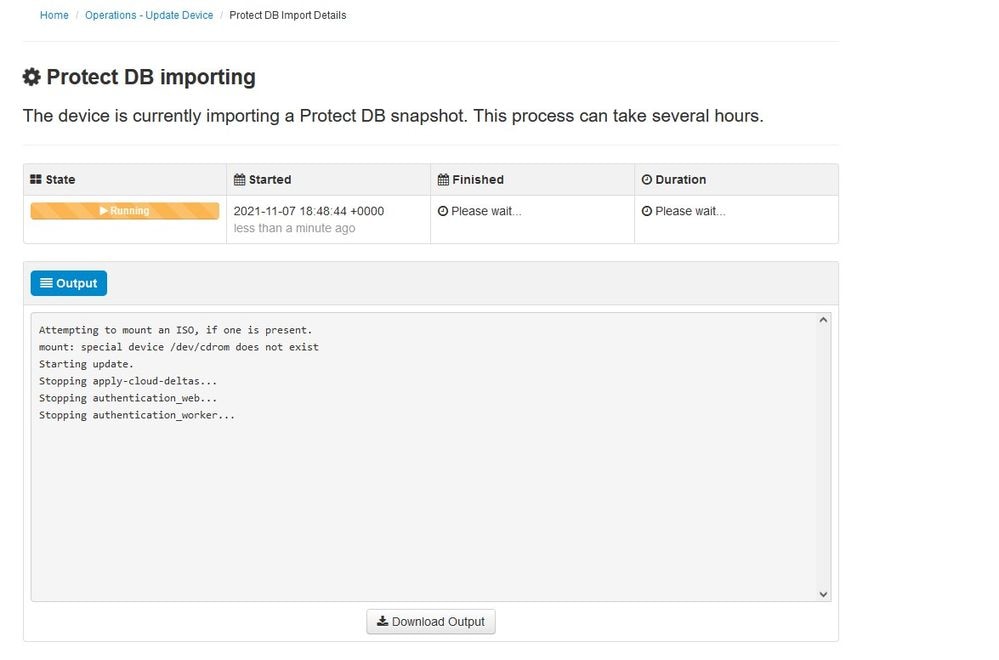

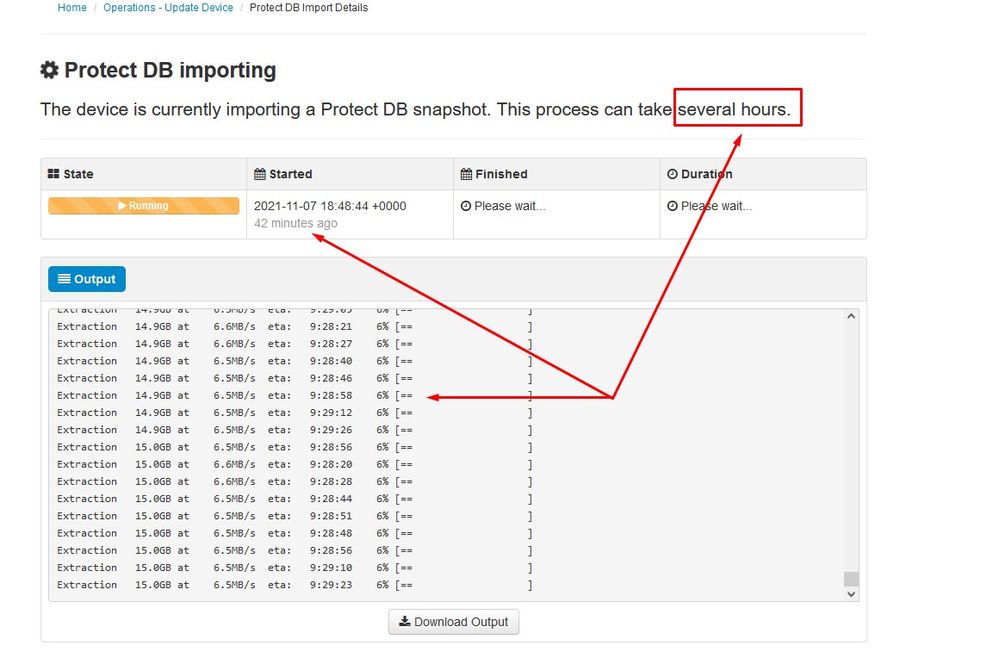

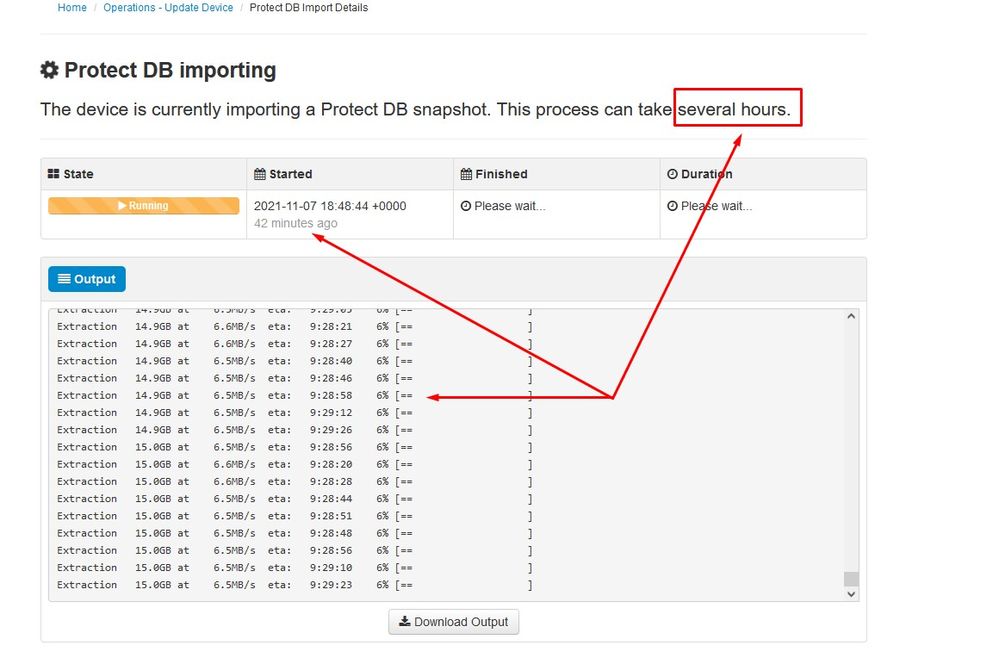

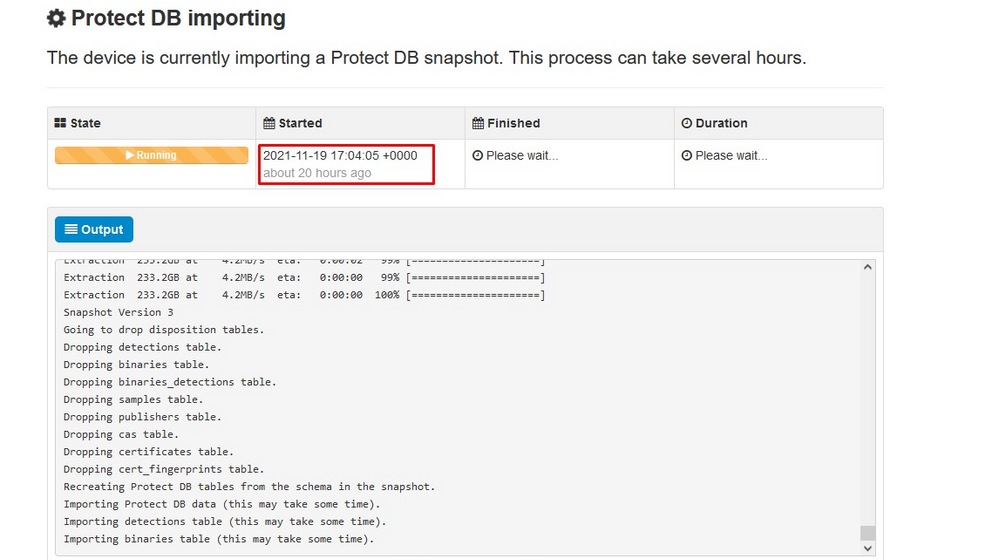

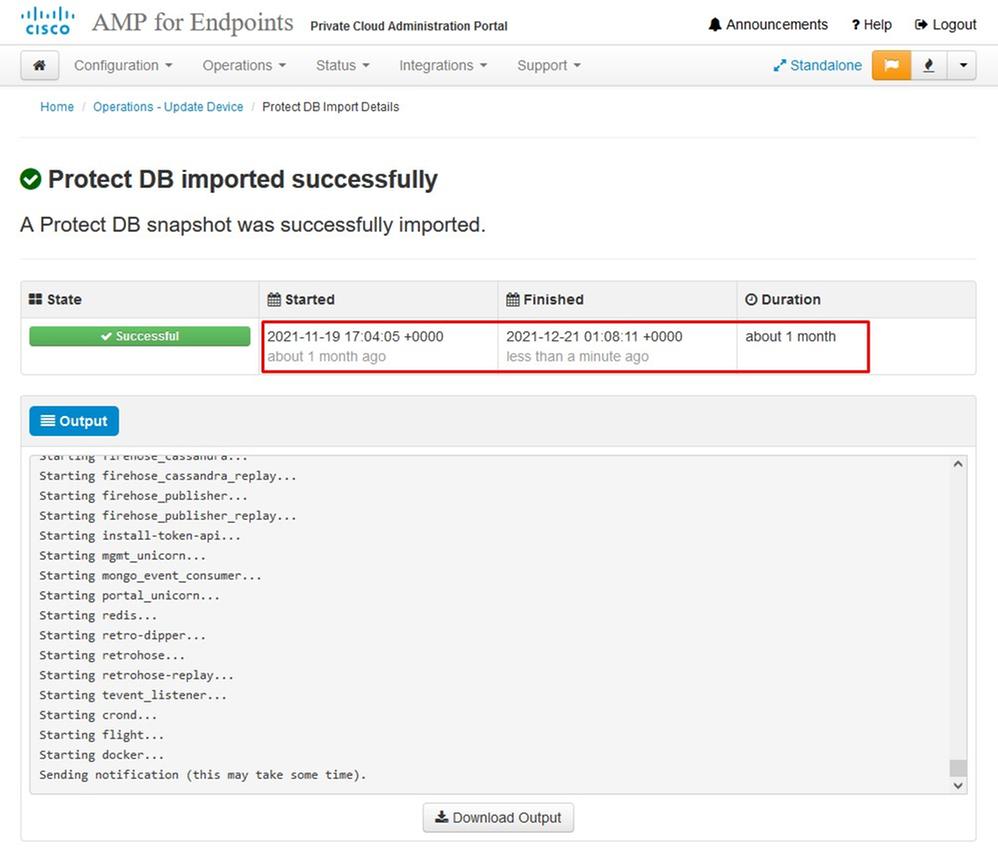

Selecteer vervolgens Protect DB importeren.

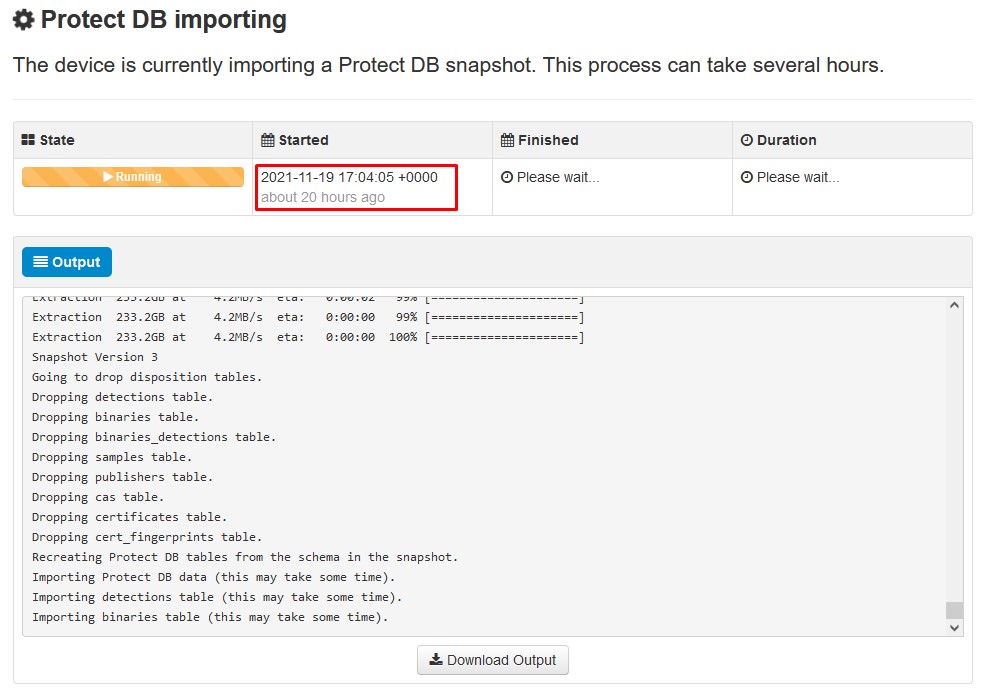

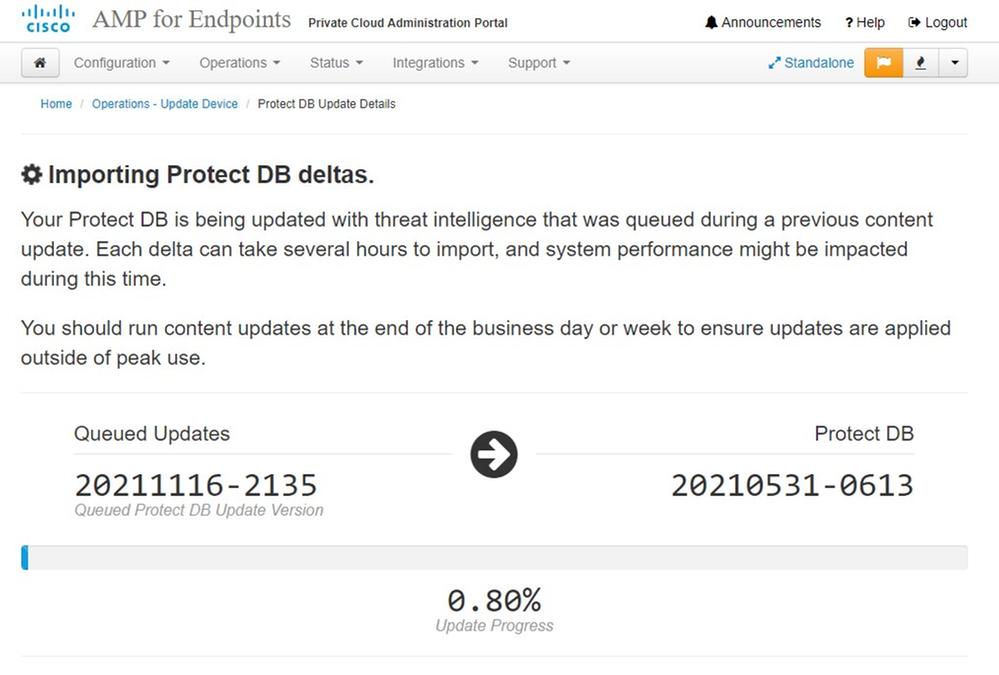

Zoals u ziet, is dit een ander zeer langdurig proces dat lang kan duren.

Probleem #1 - Uitgeputte ruimte in Data Store

Hier kun je op twee zaken ingaan. Aangezien vPC voor 3.5.2 geen externe NFS-opslag kan koppelen, moet u het update ISO-bestand uploaden naar de map /data/temp. In mijn geval, omdat mijn datastore maar 1 TB was, kwam ik de kamer uit en crashte de VM. Met andere woorden u hebt minimaal 2 TB ruimte in uw Data Store nodig om AirGap VPC succesvol te implementeren die onder versie 3.5.2 valt

Dit beeld hieronder is afkomstig van de ESXi-server die de fout laat zien dat er geen beschikbare ruimte op de vaste schijf meer is wanneer u de VM probeert op te starten. Ik kon van deze fout herstellen door een tijdelijke switch van de 128 GB RAM naar 64GB. Toen kon ik weer opstarten. Vergeet ook niet dat als u deze VM als Thin Client instelt, de negatieve kant van de Thin Client-implementatie is dat de schijfgrootte kan groeien, maar het zou niet krimpen zelfs als u wat ruimte vrijmaakt. Met andere woorden, laten we zeggen dat je je 300GB-bestand hebt geüpload naar de directory van de vPC en vervolgens hebt verwijderd. De schijf in ESXi geeft nog steeds 300 GB minder ruimte op uw vaste schijf weer

Probleem #2 - oude update

Het 2de probleem is als u de software-update eerst in werking stelt zoals ik in mijn 2e proef deed en van 3.2.0 eindig ik met VPC aan verbetering aan 3.5.2 en wegens dat moest ik gloednieuwe ISO update dossier downloaden aangezien 3.2.0 ongeldig worden wegens het feit dat ik niet meer op de originele versie 3.2.0 was.

Dit is de fout die u ziet als u het ISO update bestand opnieuw probeert te koppelen.

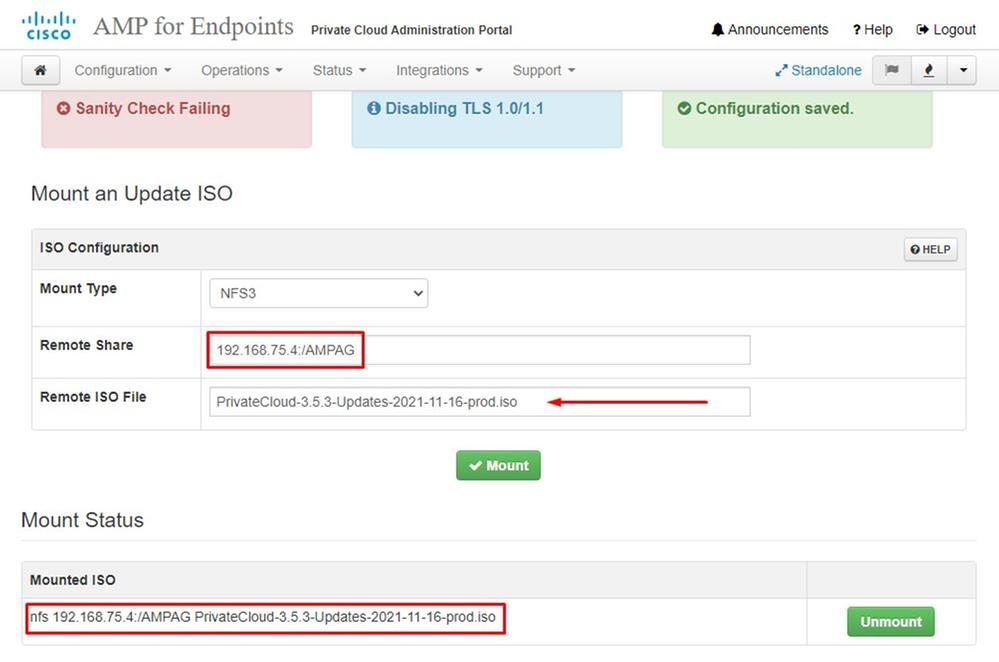

Dit beeld laat zien hoe u het updatebeeld op een andere manier kunt monteren op uw VPC. In versie 3.5.x kunt u externe locatie, zoals NFS-opslag, gebruiken om het updatebestand met uw VPC te delen.

Sanity Check Failing is gerelateerd aan Protect DB niet beschikbaar op de VPC

Volgende update automatisch starten

Na dit zeer langdurige proces van het importeren Protect DB Database kunt u verplaatsen en bijwerken van de Clientdefinitie en -software die ongeveer 3+ uur extra kan nemen.

Tot slot, let op, dit proces zal heel lang duren.

Ga voor VPC-applicatie naar deze TZ die andere methoden bevat om HW-applicatie te updaten, ISO-bestand te monteren en op te starten vanaf USB.

ALLEEN ︽ ︽ AIRGAP ︽ ︽

Basis probleemoplossing

Probleemoplossing #1 - FQDN- en DNS-server

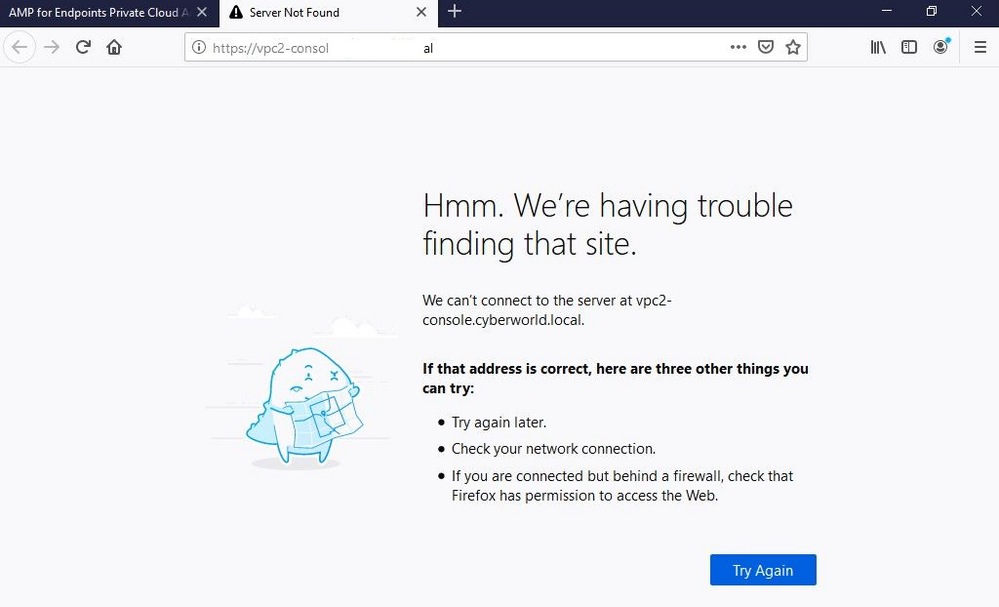

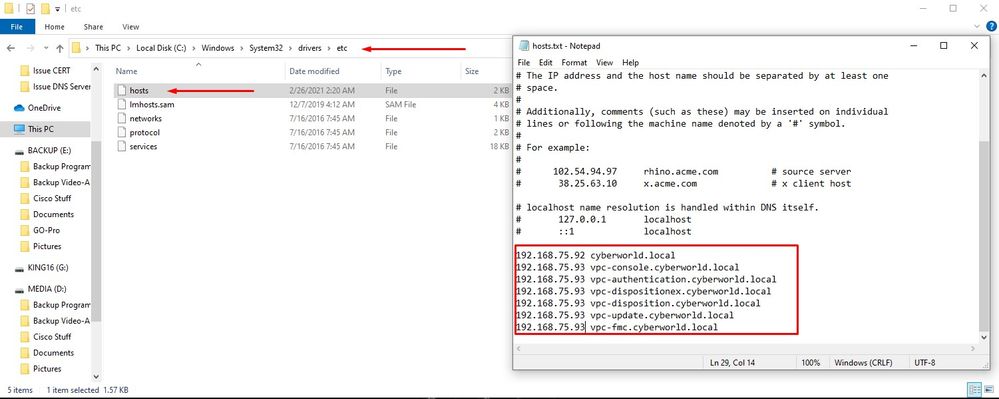

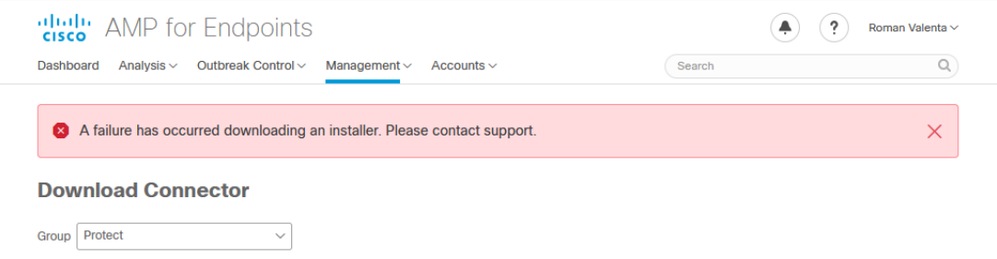

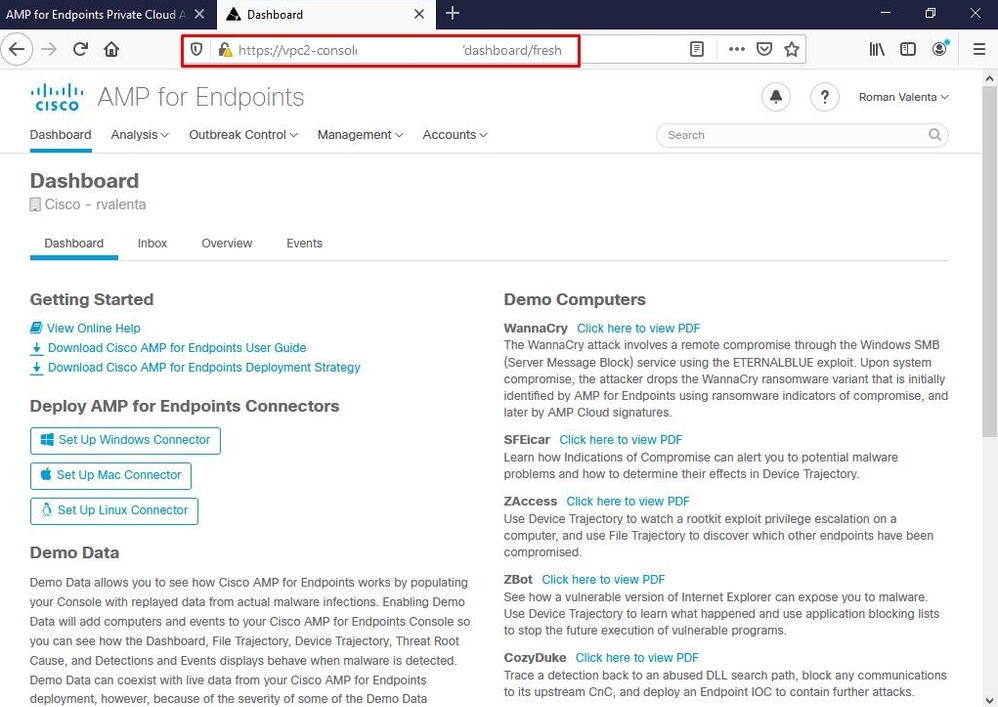

Het eerste probleem dat u kunt tegenkomen is als uw DNS-server niet is ingesteld en alle FQDN niet correct zijn opgenomen en opgelost. Het probleem kan er zo uitzien wanneer u probeert te navigeren naar Secure Endpoint console via Secure Endpoint "fire" pictogram. Als u alleen IP-adres gebruikt, werkt het, maar kunt u de connector niet downloaden. Zoals je kunt zien op 3e foto hieronder.

Als u HOSTS-bestand op uw lokale machine wijzigt zoals in de afbeelding, lost u het probleem op en krijgt u fouten.

U ontvangt deze fout terwijl u probeert om het installatieprogramma voor de Secure Endpoint-connector te downloaden.

Na wat probleemoplossing was de enige juiste oplossing de installatie van DNS-server.

DNS Resolution Console: nslookup vPC-Console.cyberworld.local (Returned 1, start 2021-03-02 15:43:00 +0000, finish 2021-03-02 15:43:00 +0000, duration 0.047382799

================================================================================

Server: 8.8.8.x

Address: 8.8.8.x#53

** server can't find vPC-Console.cyberworld.local: NXDOMAINZodra u alle FQDN's in uw DNS-server hebt opgenomen en de record in Virtual Private Cloud van openbare DNS naar uw DNS-server hebt gewijzigd, begint alles te werken zoals het had moeten doen.

Op dit punt kunt u inloggen en de connector downloaden

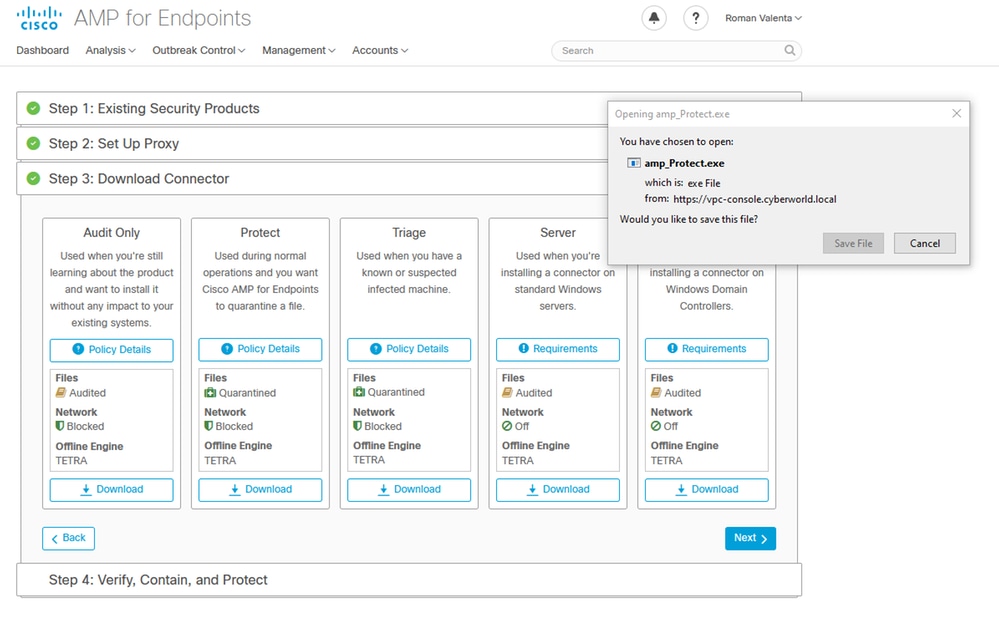

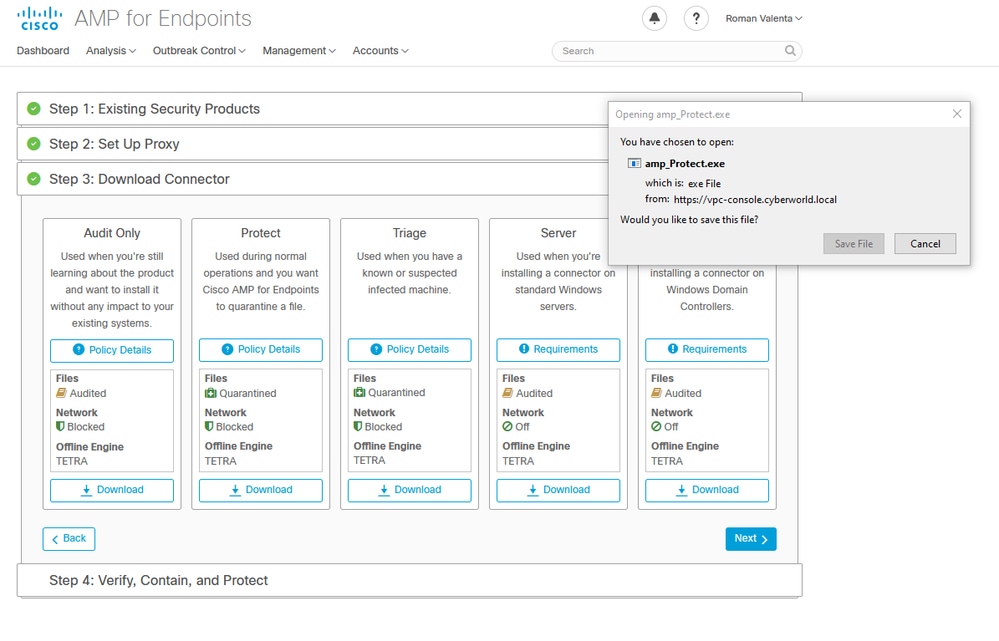

U krijgt de eerste Secure Endpoint-beleidswizard voor uw omgeving. Het leidt u door de selectie van anti-virus product u gebruikt, als om het even welk, evenals volmacht, en de types van beleid u wilt opstellen. Selecteer een geschikte knop voor de configuratie... afhankelijk van het besturingssysteem van de -aansluiting.

U krijgt de pagina Bestaande beveiligingsproducten, zoals in de afbeelding. Kies de beveiligingsproducten die u gebruikt. Het genereert automatisch toepasselijke uitsluitingen om prestatiekwesties op uw endpoints te voorkomen. Selecteer op Volgende.

Download de connector.

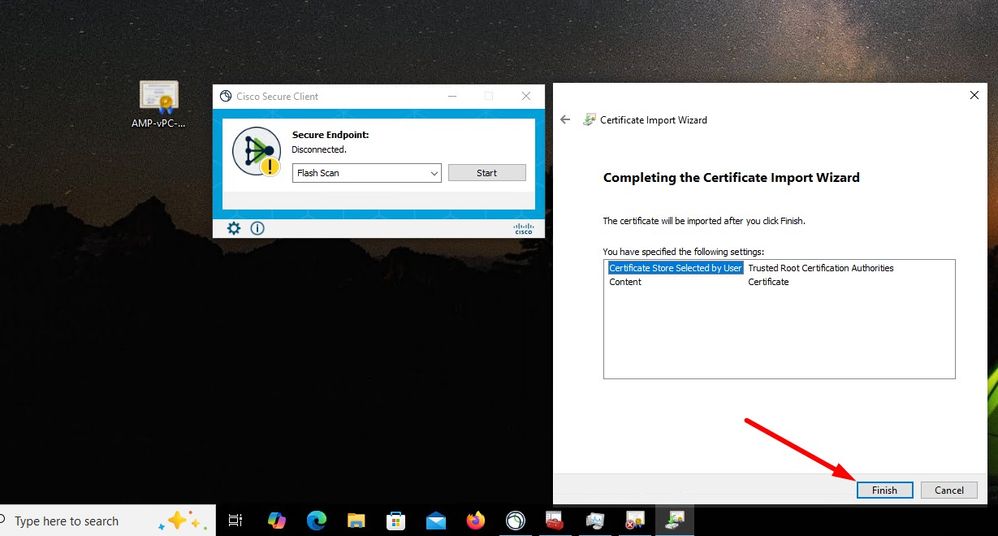

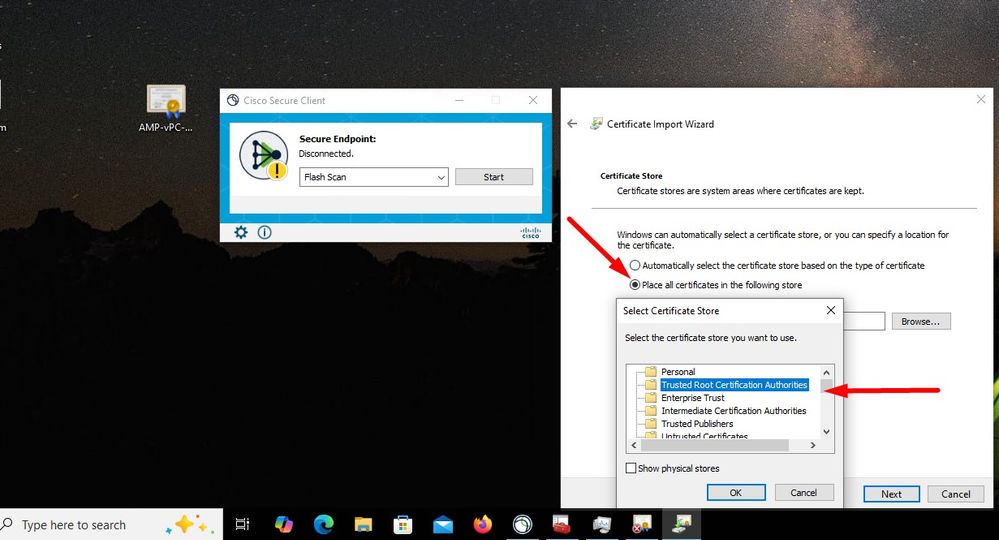

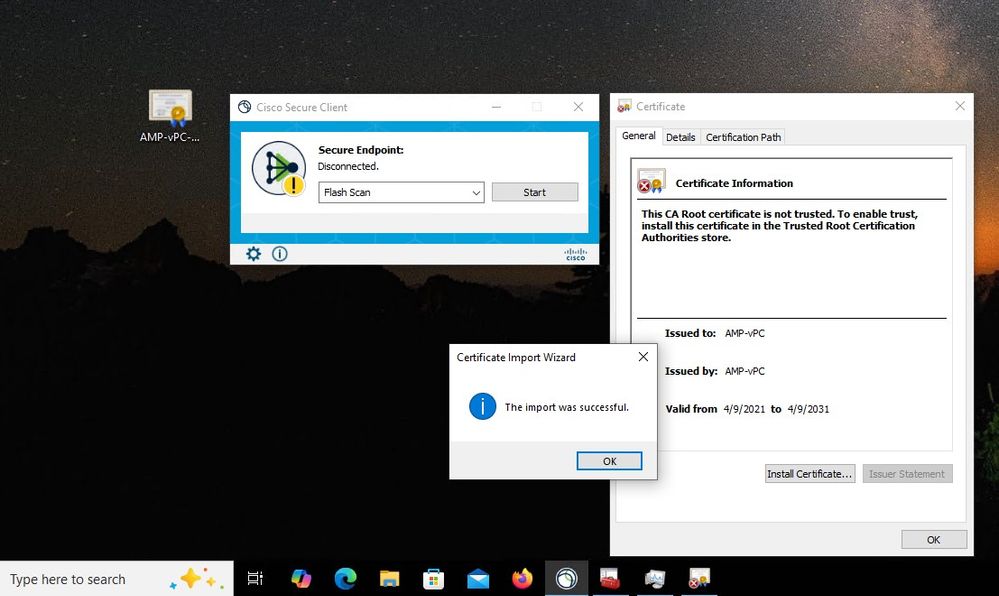

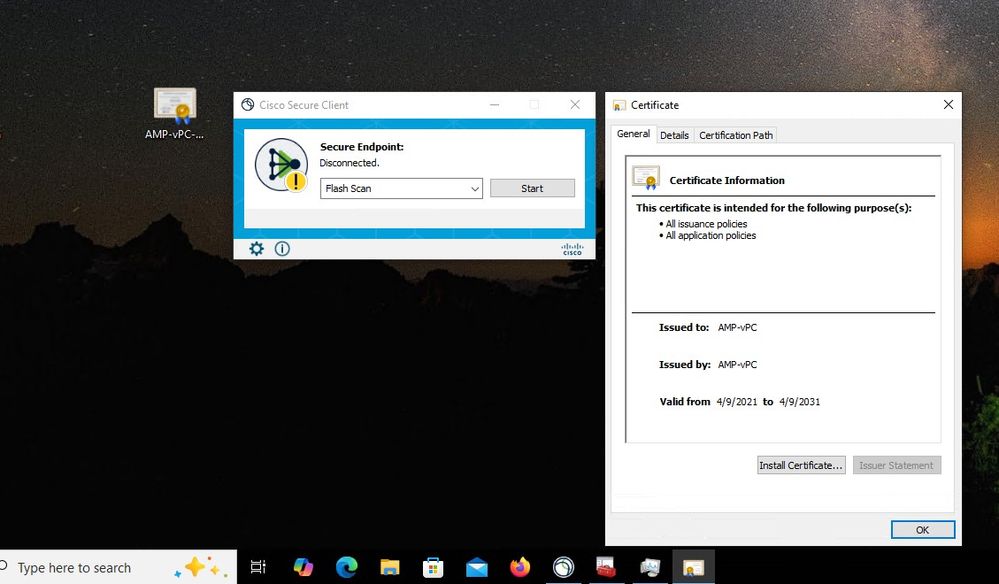

Probleem #2 - Probleem met Root CA

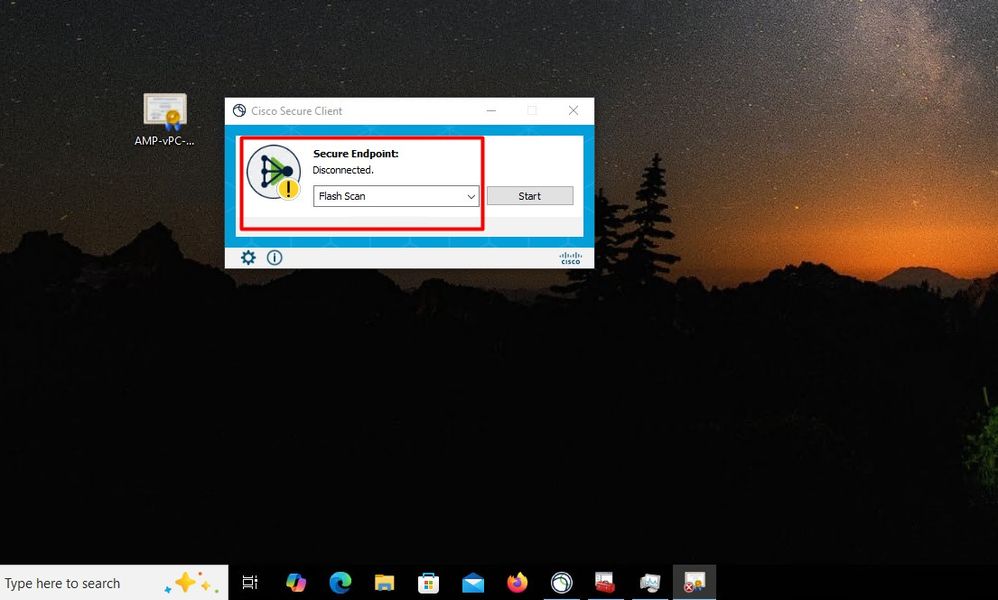

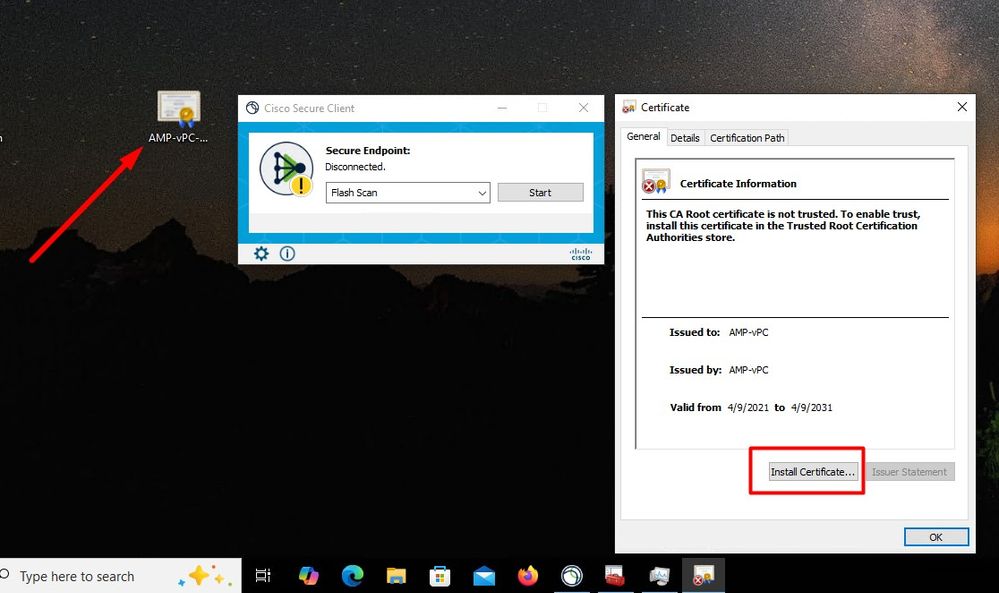

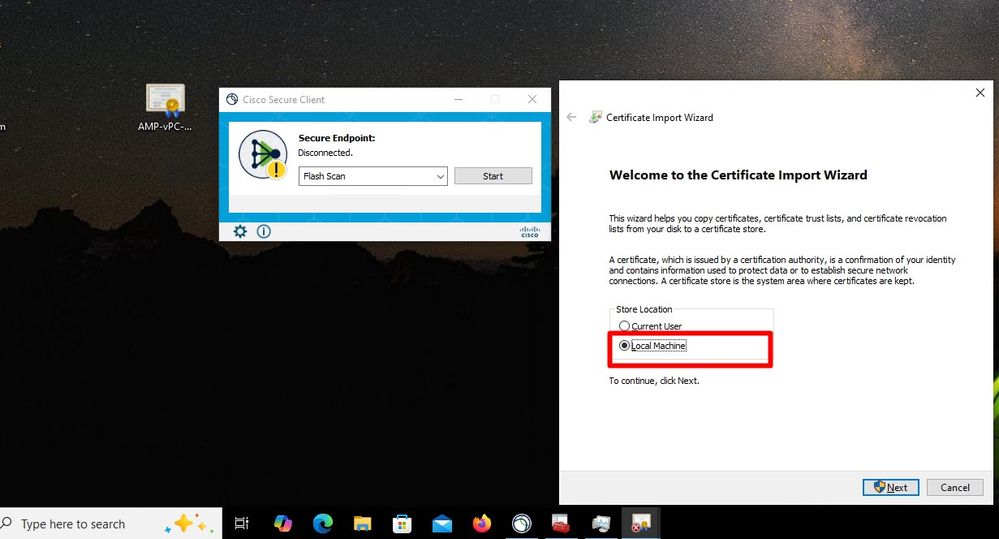

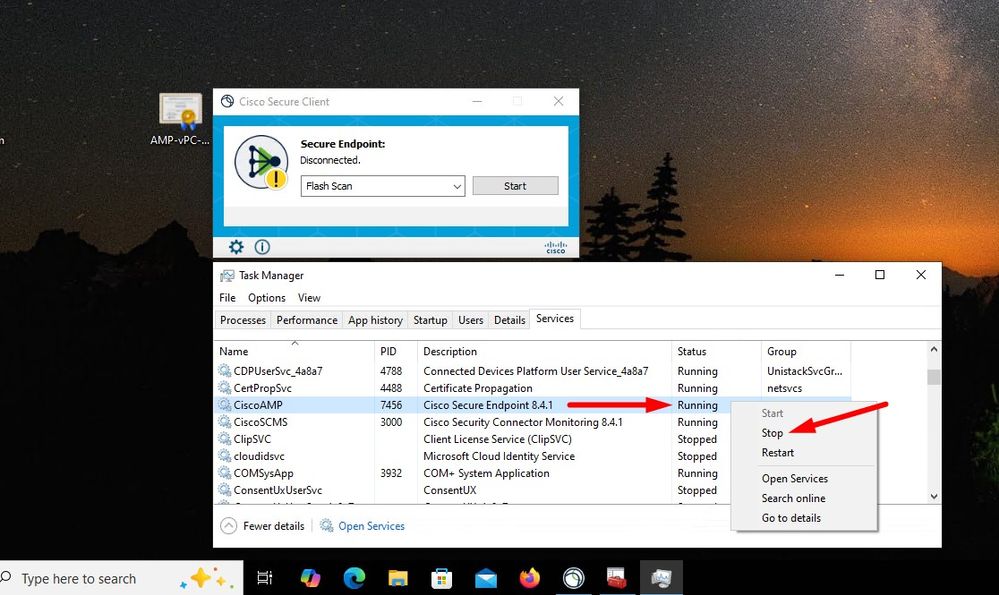

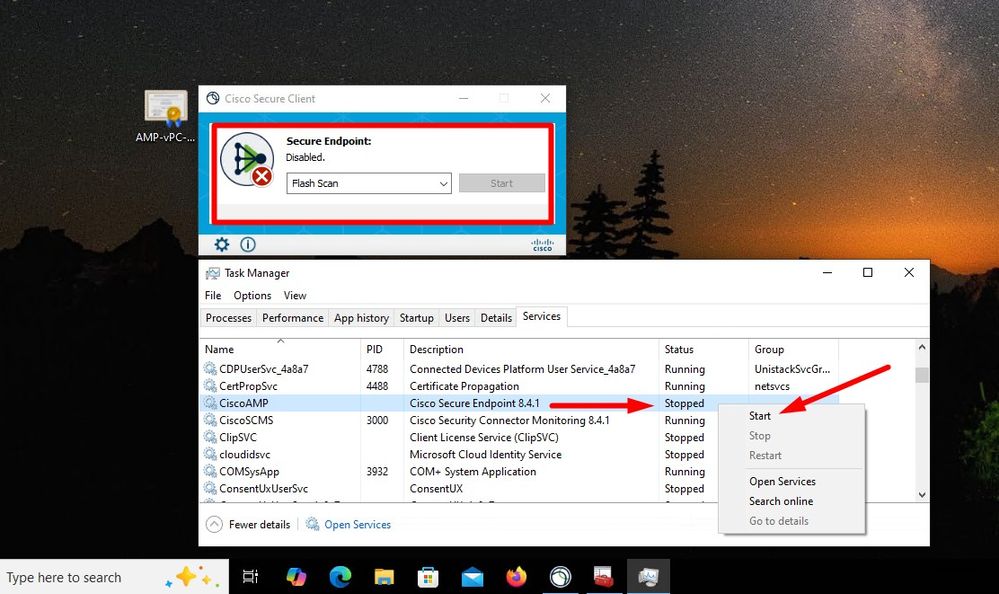

Het volgende probleem dat u kunt tegenkomen is als u uw eigen interne certificaten gebruikt is dat na de eerste installatie, connector kan tonen als losgekoppeld.

Zodra u de connector hebt geïnstalleerd, kan Secure Endpoint worden gezien als losgekoppeld. Voer diagnostische bundel uit en kijk door de logbestanden, kunt u de kwestie bepalen.

Gebaseerd op deze output die van diagnostische bundel wordt verzameld kunt u de fout van CA van de Wortel zien

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1011]: GET request https://vPC-Console.cyberworld.local/health failed (60): SSL peer certificate or SSH remote key was not OK (SSL certificate problem: unable to get local issuer certificate)

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1051]: async request failed (SSL peer certificate or SSH remote key was not OK) to https://vPC-Console.cyberworld.local/health

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1074]: response failed with code 60 Nadat u de Root CA hebt geüpload naar de vertrouwde Root CA-winkel, start u de Secure Endpoint-service opnieuw. Alles begint te werken zoals verwacht.

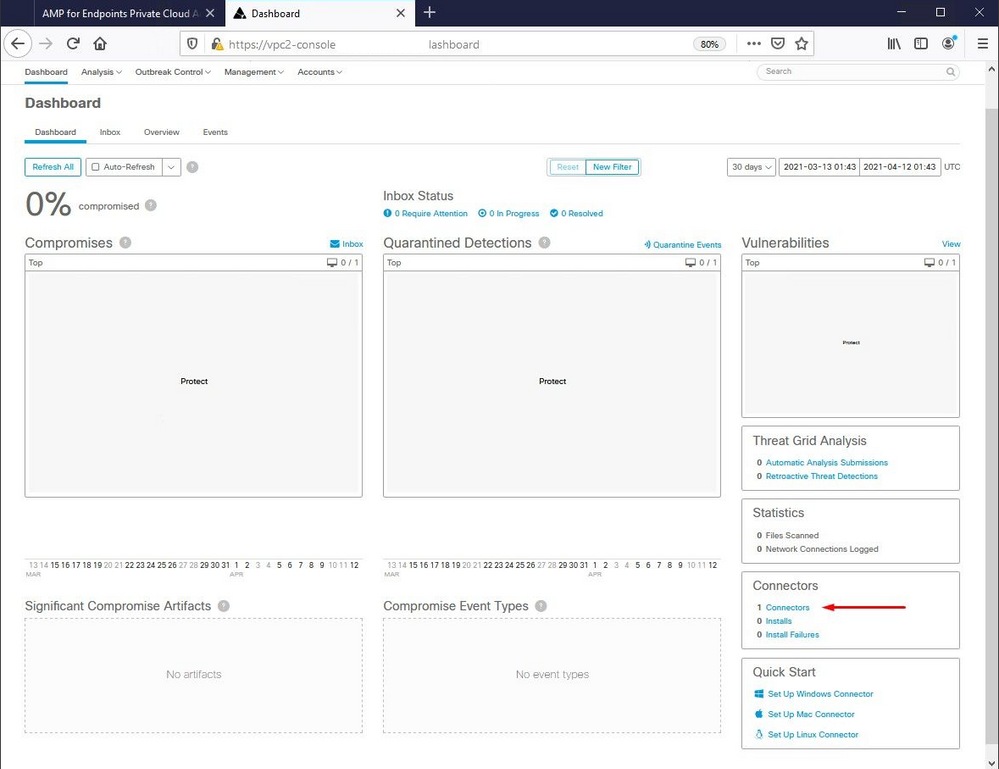

Zodra we de Secure Endpoint-serviceconnector weer online krijgen zoals verwacht.

Geteste kwaadaardige activiteit

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

26-Apr-2022 |

Inhoud bijwerken |

1.0 |

21-Mar-2022 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Roman ValentaCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback