Probleemoplossing voor gemeenschappelijke AnyConnect-communicatieproblemen op ASA

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u problemen kunt oplossen met enkele van de meest voorkomende communicatieproblemen van de Cisco AnyConnect Secure Mobility Client op ASA.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco AnyConnect Secure Mobility Client

- Adaptieve security applicatie (ASA)

Gebruikte componenten

- ASA 9.12 beheerd door ASDM 7.13

- AnyConnect 4.8

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Aanbevolen proces voor probleemoplossing

Deze handleiding is van toepassing op veelvoorkomende communicatieproblemen die zich voordoen bij verbinding met een Remote Access Client VPN-gateway (ASA). In de volgende secties worden oplossingen beschreven voor de volgende problemen:

- Clients voor AnyConnect hebben geen toegang tot interne bronnen

- AnyConnect-clients hebben geen internettoegang

- AnyConnect-clients kunnen niet tussen elkaar communiceren

- AnyConnect-clients kunnen geen telefoongesprekken tot stand brengen

- AnyConnect-clients kunnen telefoongesprekken tot stand brengen maar er is geen geluid op de gesprekken

Clients voor AnyConnect hebben geen toegang tot interne bronnen

Voer de volgende stappen uit:

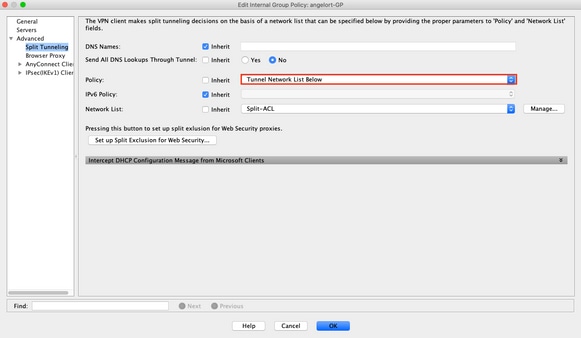

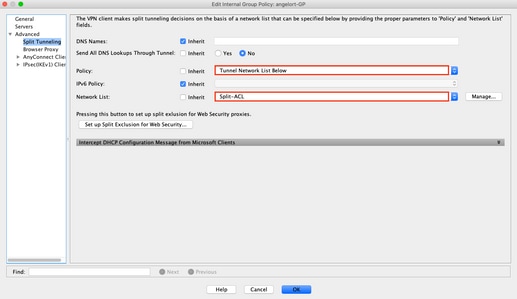

Stap 1. Controleer de tunnelconfiguratie van Split.

- Navigeer naar het verbindingsprofiel waarmee gebruikers zijn verbonden: Configuration > Remote Access VPN > Network (Client) Access > AnyConnect Connection Profile > Selecteer het profiel

- Navigeer naar het groepsbeleid dat aan dat profiel is toegewezen: Groepsbeleid > Bewerken > Geavanceerd > Split-tunneling

- Controleer de configuratie van de Split-tunnel.

Equivalente CLI-configuratie:

ASA# toont tunnelgroep in lopende configuratie

toegang op afstand tot AnyConnectTG-type in een tunnelgroep

Tunnelgroep AnyConnectTG algemene kenmerken

standaard-groep-beleid AnyConnectGP-Split

AnyConnectTG-webvpn-kenmerken voor tunnelgroepen

groep-alias AnyConnectTG inschakelen

ASA# toont het in werking stellen-configuratiegroepsbeleid AnyConnectGP-Split

groepsbeleid AnyConnectGP-Split intern

groepsbeleid AnyConnectGP-Split-kenmerken

DNS-serverwaarde 10.0.1.1

VPN-tunnelprotocol ikev2 ssl-client

gespecificeerd tunnelbeleid met splitste tunnels

waarde van splitter-tunnelnetwerk-lijst

zonder splitsingen

split-tunnel-all-dns uitschakelen

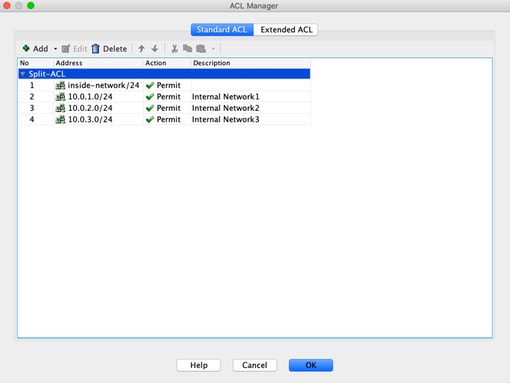

- Indien geconfigureerd als tunnelnetwerken die hieronder worden vermeld, controleert u de configuratie van de toegangscontrolelijst (ACL).

Navigeer in hetzelfde venster naar Beheer > Selecteer de toegangslijst > De toegangslijst voor splitsen bewerken

- Zorg ervoor dat de netwerken die u probeert te bereiken vanaf de AnyConnect VPN-client worden vermeld in die toegangscontrolelijst (ACL).

Equivalente CLI-configuratie:

ASA# toont in werking stelt-configuratie toegangslijst splitter-ACL

toegang-lijst Split-ACL standaardvergunning 10.28.28.0 255.255.255.0

toegang-lijst Split-ACL-opmerking intern netwerk1

toegang-lijst Split-ACL standaardvergunning 10.0.1.0 255.255.255.0

toegang-lijst Split-ACL-opmerking intern netwerk2

toegang-lijst Split-ACL standaardvergunning 10.0.2.0 255.255.255.0

toegang-lijst Split-ACL-opmerking Intern netwerk3

toegang-lijst Split-ACL standaardvergunning 10.0.3.0 255.255.255.0

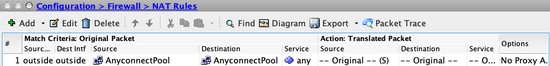

Stap 2. Controleer NAT-vrijstellingsconfiguratie.

Vergeet niet dat u een NAT-vrijstellingsregel moet configureren om te voorkomen dat verkeer wordt vertaald naar het IP-interfaceadres, dat doorgaans is geconfigureerd voor internettoegang (met poortadresomzetting)PAT).

- Navigeer naar de NAT-configuratie: Configuratie > Firewall > NAT-regels

- Zorg ervoor dat de NAT-vrijstellingsregel is geconfigureerd voor de juiste (interne) bron- en doelnetwerken (AnyConnect VPN-pool). Controleer ook of de juiste bron- en doelinterfaces zijn geselecteerd.

Opmerking: Wanneer NAT-vrijstellingsregels zijn geconfigureerd, controleer dan de no-proxy-arp en voer als best practice route-lookup opties uit.

Equivalente CLI-configuratie:

ASA# toont NAT in bedrijf

Nat (binnen, buiten) bron statische INTERNE_NETWERKEN INTERNE_NETWERKEN bestemming statische AnyConnectPool AnyConnectPool zonder proxy-ARP route-lookup

ASA# toont actief-configuratieobject-groepsid INTERNE_NETWERKEN

objectgroepnetwerk INTERNE_NETWERKEN

netwerk-object object InternalNetwork1

netwerk-object object InternalNetwork2

netwerk-object object InternalNetwork3

ASA# toont lopende-configuratieobject id InternalNetwork1

objectnetwerk InternalNetwork1

subnetvoeding 10.0.1.0 255.255.255.0

ASA# toont lopende-configuratieobject id InternalNetwork2

objectnetwerk InternalNetwork2

subnetvoeding 10.0.2.0 255.255.255.0

ASA# toont lopende-configuratieobject id InternalNetwork3

objectnetwerk InternalNetwork3

subnetvoeding 10.0.3.0 255.255.255.0

ASA# toont actief-configuratieobject id AnyConnectPool

objectnetwerk AnyConnect-pool

subnetnummer 192.168.1.0 255.255.255.0

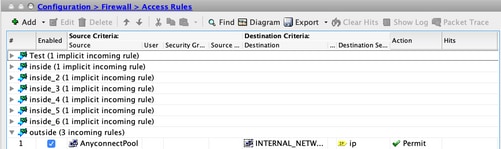

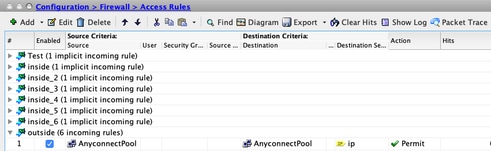

Stap 3. Controleer toegangsregels.

Zorg ervoor dat het verkeer van de AnyConnect-clients de geselecteerde interne netwerken kan bereiken, aan de hand van de configuratie van toegangsregels.

Equivalente CLI-configuratie:

ASA# toont open toegangsgroep

access-group external_access_in in interface buiten

ASA# toont run access-list external_access_in

access-list buitenkant_access_in uitgebreide licentie ip object AnyConnectPool object-groep INTERNE_NETWERKEN log uit te schakelen

AnyConnect-clients hebben geen internettoegang

Er zijn twee mogelijke scenario's voor deze kwestie:

Het verkeer dat voor internet is bestemd, mag niet door de VPN-tunnel gaan

Zorg ervoor dat het groepsbeleid voor de Split-tunnel is geconfigureerd als tunnelnetwerken die hieronder zijn vermeld en NIET als tunnelnetwerken.

Equivalente CLI-configuratie:

ASA# toont tunnelgroep in lopende configuratie

toegang op afstand tot AnyConnectTG-type in een tunnelgroep

Tunnelgroep AnyConnectTG algemene kenmerken

standaard-groep-beleid AnyConnectGP-Split

AnyConnectTG-webvpn-kenmerken voor tunnelgroepen

groep-alias AnyConnectTG inschakelen

ASA# toont uitgevoerd groepsbeleid AnyConnectGP-Split

groepsbeleid AnyConnectGP-Split intern

groepsbeleid AnyConnectGP-Split-kenmerken

DNS-serverwaarde 10.0.1.1

VPN-tunnelprotocol ikev2 ssl-client

gespecificeerd tunnelbeleid met splitste tunnels

waarde voor splitter-tunnelnetwerk-lijst van splitter-ACL

zonder splitsingen

split-tunnel-all-dns uitschakelen

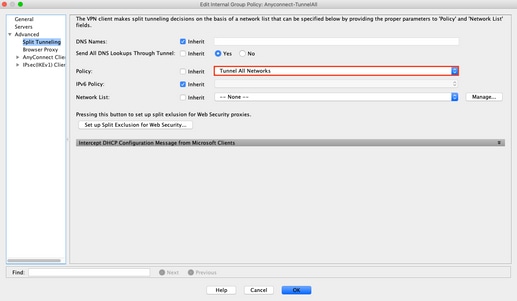

Het verkeer dat voor internet is bestemd, moet via de VPN-tunnel verlopen

In dit geval, zou de meest voorkomende groep-beleid configuratie voor Split tunnel zijn om Tunnel Alle Netwerken te selecteren.

Equivalente CLI-configuratie:

ASA# toont tunnelgroep in uitvoering

toegang op afstand tot AnyConnectTG-type in een tunnelgroep

Tunnelgroep AnyConnectTG algemene kenmerken

standaard-groep-beleid AnyConnectGP-Split

AnyConnectTG-webvpn-kenmerken voor tunnelgroepen

groep-alias AnyConnectTG inschakelen

ASA# toont uitgevoerd groepsbeleid AnyConnectGP-Split

groepsbeleid AnyConnectGP-Split intern

groepsbeleid AnyConnectGP-Split-kenmerken

DNS-serverwaarde 10.0.1.1

VPN-tunnelprotocol ikev2 ssl-client

tunnel onder het gespleten tunnelbeleid

zonder splitsingen

split-tunnel-all-dns uitschakelen

Stap 1. Controleer NAT-vrijstellingsconfiguratie voor interne netwerkbereikbaarheid.

Vergeet niet dat we nog steeds een NAT-uitzonderingsregel moeten configureren om toegang te hebben tot het interne netwerk. Controleer Stap 2 van de vorige sectie.

Stap 2. Controleer de haarspeldconfiguratie voor dynamische vertalingen.

Om AnyConnect-clients toegang tot internet te geven via de VPN-tunnel, moet u ervoor zorgen dat de Hairpin NAT-configuratie correct is zodat verkeer wordt vertaald naar het IP-adres van de interface.

- Navigeer naar de NAT-configuratie: Configuratie > Firewall > NAT-regels

- Zorg ervoor dat de Dynamic PAT (Hide) regel voor de juiste interface (ISP link) is geconfigureerd als bron en bestemming (hairpin). Controleer ook of het netwerk dat wordt gebruikt voor de AnyConnect VPN-adresgroep is geselecteerd in het oorspronkelijke bronadres en of de externe interface (of de interface voor internettoegang) is geselecteerd voor vertaalde bron:

Equivalente CLI-configuratie:

ASA# toont run object id AnyConnectPool

objectnetwerk AnyConnect-pool

NAT (buiten, buiten) dynamische interface

OF

ASA# toont run nat

NAT (buiten, buiten) bron dynamische AnyConnectPool-interface

Stap 3. Controleer toegangsregels.

Zorg ervoor dat het verkeer van de AnyConnect-clients de externe bronnen kan bereiken, aan de hand van uw configuratie van toegangsregels.

Equivalente CLI-configuratie:

access-list buitenkant_access_in uitgebreide licentie ip object AnyConnectPool

access-list buitenkant_access_in uitgebreide vergunning ip elk object AnyConnectPool

access-group external_access_in in interface buiten

AnyConnect-clients kunnen niet tussen elkaar communiceren

Er zijn twee mogelijke scenario's voor deze kwestie:

AnyConnect-clients met tunnel en configuratie van alle netwerken

Wanneer Tunnel All Networks is geconfigureerd voor AnyConnect betekent dat al het interne en externe verkeer moet worden doorgestuurd naar de AnyConnect-head-end. Dit wordt een probleem wanneer u Network Address Translation (NAT) voor openbare internettoegang hebt, aangezien verkeer dat afkomstig is van een AnyConnect-client die voor een andere AnyConnect-client is bestemd, wordt vertaald naar het interface-IP-adres en communicatie mislukt.

Stap 1. Controleer NAT-vrijstellingsconfiguratie.

Om dit probleem te verhelpen, moet een handmatige NAT-vrijstellingsregel worden geconfigureerd om bidirectionele communicatie binnen de AnyConnect-clients mogelijk te maken.

- Navigeer naar de NAT-configuratie: Configuratie > Firewall > NAT-regels.

- Zorg ervoor dat de NAT-vrijstellingsregel is geconfigureerd voor de juiste bronnetwerken (AnyConnect VPN-pool) en doelnetwerken (AnyConnect VPN-pool). Controleer ook of de juiste haarspeldconfiguratie is ingesteld.

Equivalente CLI-configuratie:

ASA# toont run nat

Nat (buiten, buiten) bron statische AnyConnectPool AnyConnectPool bestemming statische AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

Stap 2. Controleer toegangsregels.

Zorg ervoor dat er verkeer vanuit de AnyConnect-clients is toegestaan, zoals bij de configuratie van toegangsregels.

Equivalente CLI-configuratie:

access-list buitenkant_access_in uitgebreide licentie ip object AnyConnectPool object AnyConnectPool

access-group external_access_in in interface buiten

AnyConnect-clients met tunnelnetwerken die hieronder zijn vermeld, zijn geïnstalleerd

Met de hieronder vermelde tunnelnetwerken die voor de AnyConnect-clients zijn geconfigureerd, moet alleen specifiek verkeer worden doorgestuurd naar via de VPN-tunnel. We moeten er echter voor zorgen dat de head-end de juiste configuratie heeft om communicatie binnen de AnyConnect-clients mogelijk te maken.

Stap 1. Controleer NAT-vrijstellingsconfiguratie.

Contr. stap 1 van punt 1 in deze sectie.

Stap 2. Controleer de tunnelconfiguratie van Split.

Voor AnyConnect-clients om tussen deze clients te communiceren, moeten we de VPN-pooladressen toevoegen aan het Split-Tunnel Access Control Policy (ACL).

- Lees stap 1 van de AnyConnect-clients kan geen toegang krijgen tot de sectie interne resources.

- Zorg dat het netwerk van de AnyConnect VPN-pool in de ACL-lijst (toegangscontrolelijst voor splitste tunnels) is vermeld.

Opmerking: als er meer dan één IP-pool is voor AnyConnect-clients en er communicatie tussen de verschillende pools nodig is, moet u ervoor zorgen dat alle pools in de ACL van de gesplitste tunnel worden toegevoegd. Voeg ook een NAT-vrijstellingsregel toe voor de benodigde IP-pools.

Equivalente CLI-configuratie:

ip lokaal zwembad RAVPN-Pool 192.168.1.1-192.168.1.254 masker 255.255.255.0

toegang op afstand tot AnyConnectTG-type in een tunnelgroep

Tunnelgroep AnyConnectTG algemene kenmerken

standaard-groep-beleid AnyConnectGP-Split

AnyConnectTG-webvpn-kenmerken voor tunnelgroepen

groep-alias AnyConnectTG inschakelen

groepsbeleid AnyConnectGP-Split intern

groepsbeleid AnyConnectGP-Split-kenmerken

DNS-serverwaarde 10.0.1.1

VPN-tunnelprotocol ikev2 ssl-client

gespecificeerd tunnelbeleid met splitste tunnels

waarde van splitter-tunnelnetwerk-lijst

zonder splitsingen

split-tunnel-all-dns uitschakelen

ASA# toont doorlopende toegangslijst met splitter-ACL

toegang-lijst Split-ACL standaardvergunning 10.28.28.0 255.255.255.0

toegang-lijst Split-ACL-opmerking intern netwerk1

toegang-lijst Split-ACL standaardvergunning 10.0.1.0 255.255.255.0

toegang-lijst Split-ACL-opmerking intern netwerk2

toegang-lijst Split-ACL standaardvergunning 10.0.2.0 255.255.255.0

toegang-lijst Split-ACL-opmerking Intern netwerk3

toegang-lijst Split-ACL standaardvergunning 10.0.3.0 255.255.255.0

toegang-lijst Split-ACL-opmerking AnyConnect-poolsubnet

access-list Split-ACL standaardvergunning 192.168.1.0 255.255.255.0

Stap 3. Controleer toegangsregels.

Zorg ervoor dat er verkeer vanuit de AnyConnect-clients is toegestaan, zoals bij de configuratie van toegangsregels.

Equivalente CLI-configuratie:

access-list buitenkant_access_in uitgebreide licentie ip object AnyConnectPool object AnyConnectPool

access-group external_access_in in interface buiten

AnyConnect-clients kunnen geen telefoongesprekken tot stand brengen

Er zijn momenten waarop we telefoongesprekken en videoconferenties via VPN moeten opzetten.

AnyConnect-clients kunnen zonder enig probleem verbinding maken met de AnyConnect-head-end. Ze kunnen interne en externe bronnen bereiken, maar telefoongesprekken kunnen niet worden ingesteld.

Voor deze gevallen moeten we de volgende punten in overweging nemen:

- Netwerktopologie voor spraak.

- Betrokken protocollen. Bijvoorbeeld Session Initiation Protocol (SIP), Rapid Spanning Tree Protocol (RSTP) enzovoort.

- Hoe de VPN-telefoons verbinding maken met Cisco Unified Communications Manager (CUCM).

Standaard is de ASA standaard ingeschakeld voor applicaties in hun globale beleidsmap.

In de meeste gevallen kunnen de VPN-telefoons geen betrouwbare communicatie met de CUCM tot stand brengen omdat de AnyConnect-head-end een toepassingsinspectie heeft ingeschakeld die het signaal en spraakverkeer wijzigt.

Zie het volgende document voor meer informatie over de spraak- en videotoepassing waarin u toepassingsinspectie kunt toepassen:

Hoofdstuk: Inspectie voor spraak- en videoprotocollen

Om te bevestigen als een toepassingsverkeer wordt gelaten vallen of door de globale beleid-kaart gewijzigd, kunt u het show dienst-beleid bevel gebruiken zoals getoond:

ASA#show servicebeleid

Algemeen beleid:

Service-policy: wereldwijd_beleid

Class-map: inspection_default

.

<Uitvoer weggelaten>

.

Inspecteren: sip, 792114, lock fail 0, drop 10670, reset-drop 0, 5-min-pkt-rate 0 pkts/sec, v6-fail-close 0 sctp-drop-override 0

.

<Uitvoer weggelaten>

In dit geval laat SIP-inspectie het verkeer vallen.

Bovendien kan SIP-inspectie ook IP-adressen in de payload vertalen, niet in de IP-header, veroorzaakt verschillende problemen, daarom wordt aanbevolen om deze uit te schakelen wanneer u spraakservices wilt gebruiken via AnyConnect VPN.

Voltooi de volgende stappen om SIP-inspectie uit te schakelen:

Stap 1. Ga naar Configuratie > Firewall > Servicebeleidsregels.

Stap 2. Bewerk de algemene beleidsregel > Handelingen regels.

Schakel het vakje SIP-protocol uit.

Equivalente CLI-configuratie:

ASA# toont doorlopende beleidsplanning

!

policy-map type inspectie dns preset_dns_map

parameters

client voor maximale berichtlengte

maximum berichtlengte 512

geen TCP-inspectie

policy-map global_policy

class inspection_default

inspecteer dns preset_dns_map

inspecteer ftp

inspecteer h323 h225

inspecteer h323 ras

rsh controleren

inspecteer rtsp

ESMTP inspecteren

inspecteer SQL

inspecteer mager

inspecteer sunrpc

inspecteer xdmcp

inspecteer slokje

inspecteer netbios

inspecteren op ftp

IP-opties inspecteren

!

De volgende stap is SIP-inspectie uit te schakelen:

ASA# configureer terminal

ASA (config)# beleidskaart global_policy

ASA (config-pmap)# class inspection_default

ASA (config-pmap-c)# geen inspectie van sip

Zorg ervoor dat SIP-inspectie is uitgeschakeld in de globale beleidskaart:

ASA# toont doorlopende beleidsplanning

!

policy-map type inspectie dns preset_dns_map

parameters

client voor maximale berichtlengte

maximum berichtlengte 512

geen TCP-inspectie

policy-map global_policy

class inspection_default

inspecteer dns preset_dns_map

inspecteer ftp

inspecteer h323 h225

inspecteer h323 ras

rsh controleren

inspecteer rtsp

ESMTP inspecteren

inspecteer SQL

inspecteer mager

inspecteer sunrpc

inspecteer xdmcp

inspecteer netbios

inspecteren op ftp

IP-opties inspecteren

AnyConnect-clients kunnen telefoongesprekken tot stand brengen maar er is geen geluid op de gesprekken

Zoals in de vorige paragraaf is vermeld, is het voor AnyConnect-clients zeer gebruikelijk om telefoongesprekken op te zetten wanneer ze met VPN zijn verbonden. In sommige gevallen kan de oproep worden ingesteld, maar klanten kunnen ervaren gebrek aan audio op het. Dit is van toepassing op de volgende scenario's:

- Geen geluid tijdens het bellen tussen een AnyConnect-client en een extern nummer.

- Geen geluid tijdens het gesprek tussen een AnyConnect-client en een andere AnyConnect-client.

Om dit te herstellen, kunt u de volgende stappen controleren:

Stap 1. Controleer de tunnelconfiguratie van Split.

- Navigeer naar het verbindingsprofiel waarmee gebruikers zijn verbonden: Configuratie > Externe toegang VPN > Netwerktoegang (client) > AnyConnect-verbindingsprofiel > Selecteer het profiel.

- Navigeer naar het groepsbeleid dat aan dat profiel is toegewezen; Groepsbeleid > Bewerken > Geavanceerd > Split-tunneling.

- Controleer de configuratie van de Split-tunnel.

- Indien geconfigureerd als tunnelnetwerken die hieronder worden vermeld, controleert u de configuratie van de toegangscontrolelijst (ACL).

Navigeer in hetzelfde venster naar Beheer > Selecteer de toegangslijst > De toegangslijst voor splitsen bewerken.

Zorg ervoor dat de spraakservers en de AnyConnect IP-poolnetwerken worden vermeld in de ACL-lijst (toegangscontrolelijst voor splitste tunnels).

Equivalente CLI-configuratie:

toegang op afstand tot AnyConnectTG-type in een tunnelgroep

Tunnelgroep AnyConnectTG algemene kenmerken

standaard-groep-beleid AnyConnectGP-Split

AnyConnectTG-webvpn-kenmerken voor tunnelgroepen

groep-alias AnyConnectTG inschakelen

groepsbeleid AnyConnectGP-Split intern

groepsbeleid AnyConnectGP-Split-kenmerken

DNS-serverwaarde 10.0.1.1

VPN-tunnelprotocol ikev2 ssl-client

gespecificeerd tunnelbeleid met splitste tunnels

waarde van splitter-tunnelnetwerk-lijst

zonder splitsingen

split-tunnel-all-dns uitschakelen

toegang-lijst Split-ACL standaardvergunning 10.28.28.0 255.255.255.0

toegang-lijst Split-ACL-opmerking intern netwerk1

toegang-lijst Split-ACL standaardvergunning 10.0.1.0 255.255.255.0

toegang-lijst Split-ACL-opmerking intern netwerk2

toegang-lijst Split-ACL standaardvergunning 10.0.2.0 255.255.255.0

toegang-lijst Split-ACL-opmerking Intern netwerk3

toegang-lijst Split-ACL standaardvergunning 10.0.3.0 255.255.255.0

toegang-lijst Split-ACL-opmerking AnyConnect-poolsubnet

access-list Split-ACL standaardvergunning 192.168.1.0 255.255.255.0

toegang-lijst Split-ACL-opmerking Subnet spraakservers

toegang-lijst Split-ACL standaardvergunning 10.1.100.0 255.255.255.240

Stap 2. Controleer NAT-vrijstellingsconfiguratie.

NAT-vrijstellingsregels moeten worden geconfigureerd om verkeer van het AnyConnect VPN-netwerk naar het spraakservernetwerk vrij te stellen en ook om bidirectionele communicatie binnen de AnyConnect-clients toe te staan.

- Navigeer naar de NAT-configuratie: Configuratie > Firewall > NAT-regels.

Zorg ervoor dat de NAT-vrijstellingsregel is geconfigureerd voor de juiste bron- (spraakservers) en doelnetwerken (AnyConnect VPN-pool) en dat de haarspeld-NAT-regel om AnyConnect-client naar AnyConnect-clientcommunicatie toe te staan, is ingesteld. Controleer bovendien of de juiste configuratie van inkomende en uitgaande interfaces voor elke regel is geïnstalleerd, per netwerkontwerp.

Equivalente CLI-configuratie:

Nat (binnen, buiten) bron statische INTERNE_NETWERKEN INTERNE_NETWERKEN bestemming statische AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

NAT (binnen, buiten) bron statische VoiceServers VoiceServers bestemming statische AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

Nat (buiten, buiten) bron statische AnyConnectPool AnyConnectPool bestemming statische AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

Stap 3. Controleer of de SIP-inspectie is uitgeschakeld.

Controleer de vorige sectie AnyConnect Clients Cannot Establishing telefoongesprekken om te weten hoe SIP-inspectie uit te schakelen.

Stap 4. Controleer toegangsregels.

Zorg ervoor dat het verkeer van de AnyConnect-clients de Voice-servers en de betrokken netwerken kan bereiken, aan de hand van de configuratie van toegangsregels.

Equivalente CLI-configuratie:

access-list buitenkant_access_in uitgebreide licentie ip object AnyConnectPool object AnyConnectPool

access-list buitenkant_access_in uitgebreide licentie ip object AnyConnectPool object-group VoiceServers

access-group external_access_in in interface buiten

Gerelateerde informatie

- Voor extra hulp kunt u contact opnemen met TAC. Er is een geldig ondersteuningscontract vereist: Cisco’s wereldwijde contactgegevens voor ondersteuning

- U kunt hier ook de Cisco VPN-community bezoeken.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

03-Apr-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Fernando Gerardo Jimenez AvendaCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback