AnyConnect VPN met FTD configureren via IKEv2 met ISE

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de basisconfiguratie van Remote Access VPN met IKEv2- en ISE-verificatie op FTD die wordt beheerd door het FMC.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basis VPN, TLS en Internet Key Exchange versie 2 (IKEv2)

- Basisverificatie, autorisatie en accounting (AAA) en RADIUS

- Ervaring met Firepower Management Center (FMC)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Cisco Firepower Threat Defence (FTD) 7.2.0

- Cisco VCC 7.2.0

- AnyConnect 4.10.07073

- Cisco ISE-lijnkaart 3.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

IKEv2 en Secure Sockets Layer (SSL) zijn beide protocollen die worden gebruikt voor het opzetten van beveiligde verbindingen, met name in de context van VPN’s. IKEv2 biedt sterke encryptie- en verificatiemethoden die een hoog beveiligingsniveau voor VPN-verbindingen bieden.

Dit document biedt een configuratievoorbeeld voor FTD versie 7.2.0 en hoger, die externe toegang tot VPN biedt om Transport Layer Security (TLS) en IKEv2 te gebruiken. Als client kan Cisco AnyConnect worden gebruikt, wat op meerdere platforms wordt ondersteund.

Configureren

1. Voer het SSL-certificaat in

Certificaten zijn essentieel wanneer AnyConnect is geconfigureerd.

Er zijn beperkingen aan handmatige certificaatinschrijving:

1. Op de FTD is een certificaat van de certificeringsinstantie (CA) vereist voordat een verzoek tot ondertekening van het certificaat (CSR) wordt gegenereerd.

2. Indien de MVO extern wordt gegenereerd, wordt een andere methode van PKCS12 gebruikt.

Er zijn verschillende methoden om een certificaat op FTD-apparaat te verkrijgen, maar de veilige en gemakkelijke manier is om een CSR te maken en het ondertekend te krijgen door een CA. Dit is de manier om dat te doen:

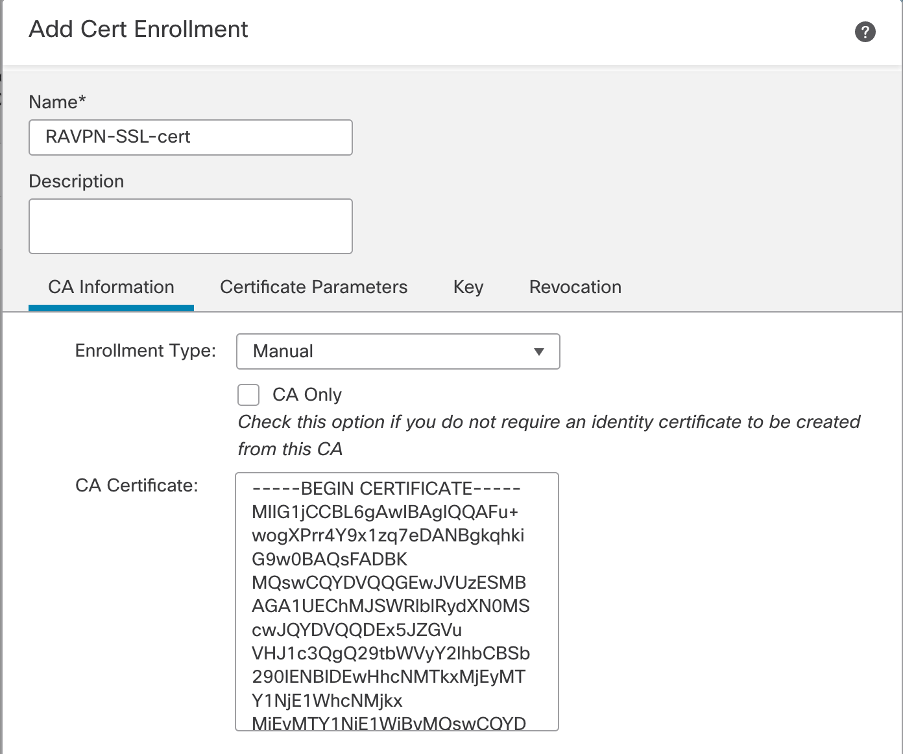

1. Navigeer naar Objects > Object Management > PKI > Cert Enrollment en klik op Add Cert Enrollment.

2. Voer de naam van het trustpoint in RAVPN-SSL-cert.

3. Kies onder hetCA Information tabblad Inschrijftype als Manual en plak het CA-certificaat zoals in de afbeelding.

VCC - CA-certificaat

VCC - CA-certificaat

4. Voer onder Certificate Parameters de onderwerpnaam in. Voorbeeld:

VCC - certificaatparameters

VCC - certificaatparameters

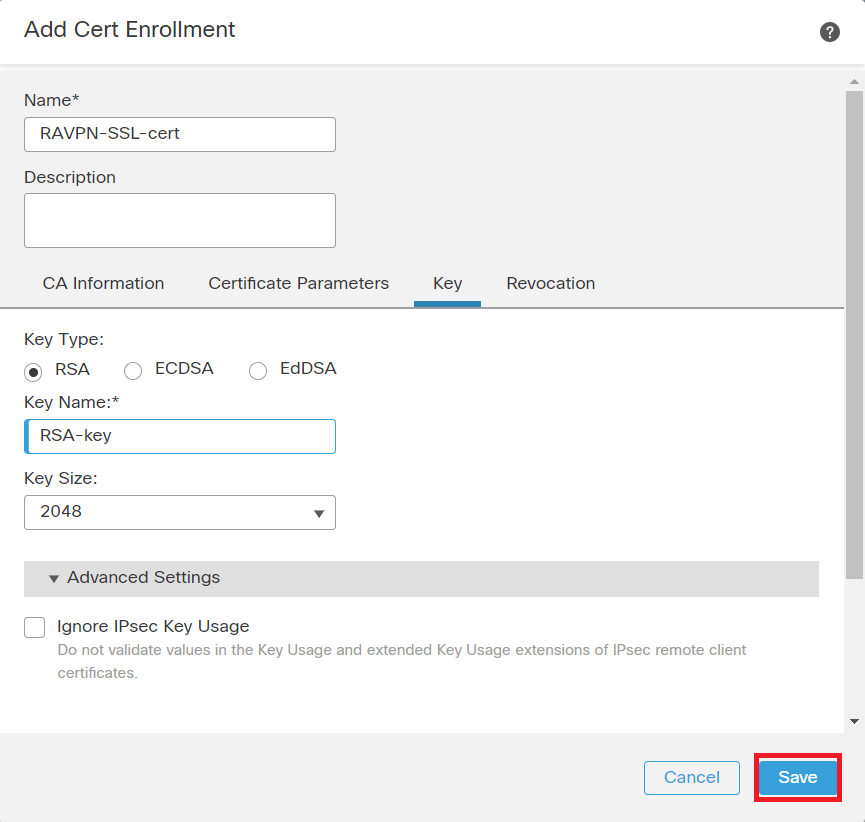

5. Kies onder het Key tabblad het sleuteltype en geef een naam en bitgrootte op. Voor RSA zijn 2048 bits het minimum.

6. Klik op Save.

VCC - certificaatsleutel

VCC - certificaatsleutel

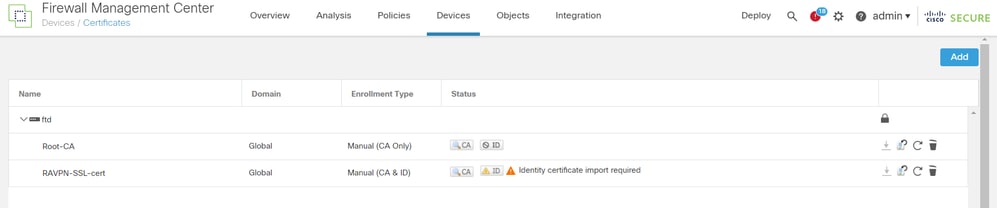

7. Navigeer naar Devices > Certificates > Add > New Certificate.

8. Kies Device. Kies onder Cert Enrollment, het gemaakte trustpoint en klik Addzoals in de afbeelding.

FMC - Inschrijving certificaat bij FTD

FMC - Inschrijving certificaat bij FTD

9. Klik op ID, en er wordt een melding getoond om MVO te genereren, kies Yes.

VCC - Certificaat CA ingeschreven

VCC - Certificaat CA ingeschreven

VCC - CSR genereren

VCC - CSR genereren

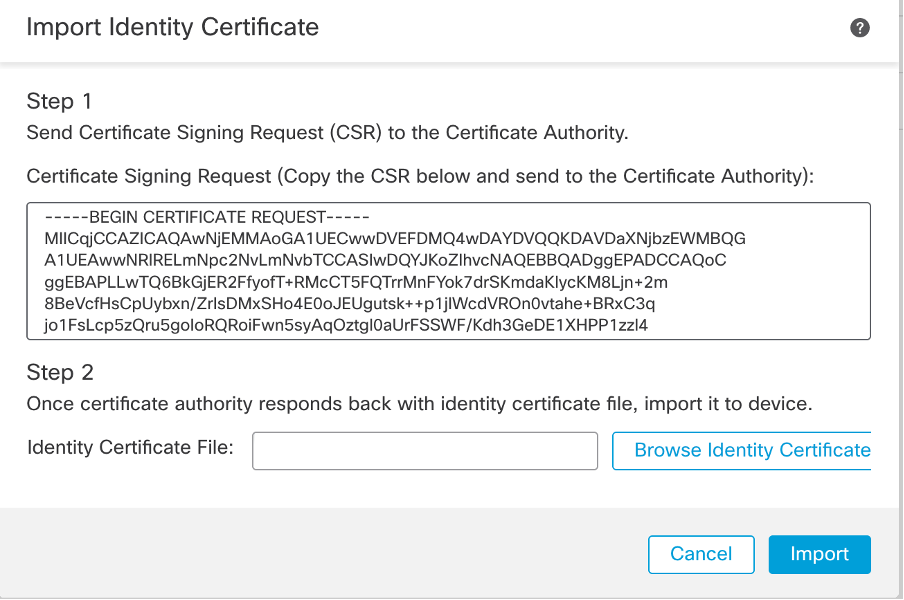

10. Er wordt een MVO gegenereerd die met de bevoegde instantie kan worden gedeeld om het identiteitsbewijs te verkrijgen.

11. Nadat u het identiteitsbewijs van CA in het base64-formaat hebt ontvangen, kiest u dit op de schijf door op Browse Identity Certificate en Import zoals in het beeld te klikken.

VCC - Identificatiecertificaat voor invoer

VCC - Identificatiecertificaat voor invoer

12. Zodra de invoer succesvol is, wordt het trustpointRAVPN-SSL-cert als volgt beschouwd:

FMC - Trustpoint inschrijving geslaagd

FMC - Trustpoint inschrijving geslaagd

2. RADIUS-server configureren

2. RADIUS-server configureren2.1. FTD op het VCC beheren

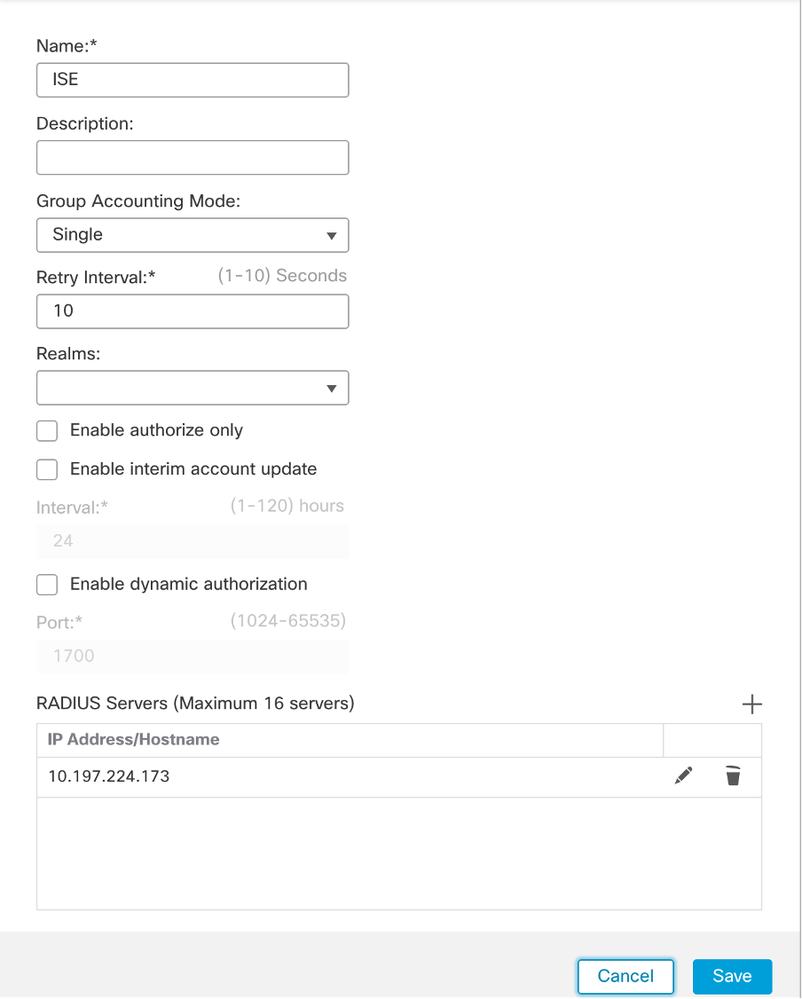

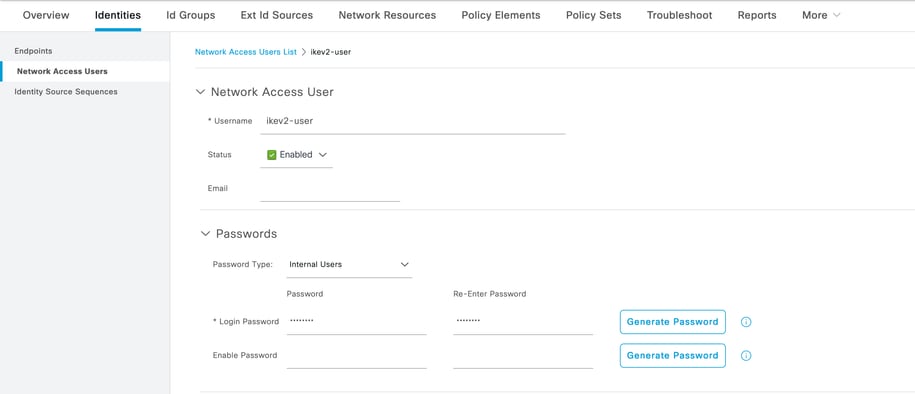

2.1. FTD op het VCC beheren1. Navigeer naar Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group.

2. Voer de naam in ISE en voeg RADIUS-servers toe door op + te klikken.

FMC - Configuratie van RADIUS-server

FMC - Configuratie van RADIUS-server

3. Vermeld het IP-adres van de ISE Radius-server en het gedeelde geheim (sleutel), dat hetzelfde is als op de ISE-server.

4. Kies Routing of Specific Interface door welke het FTD communiceert met de ISE-server.

5. Klik Save zoals in de afbeelding.

FMC - ISE-server

FMC - ISE-server

6. Zodra de server is opgeslagen, wordt deze toegevoegd onder de afbeelding RADIUS Server Group zoals in de afbeelding wordt weergegeven.

FMC - RADIUS-servergroep

FMC - RADIUS-servergroep

2.2. FTD beheren op ISE

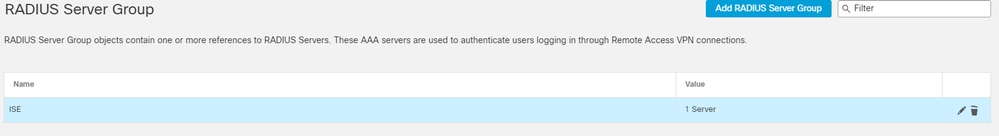

2.2. FTD beheren op ISE1. Navigeer naar Network Devices en klik op Add.

2. Voer de naam 'Cisco-Radius' in van de server en IP Addressvan de radiusclient die de FTD-communicatie-interface is.

3. Voeg onder Radius Authentication Settings de Shared Secret code toe.

4. Klik op Save .

ISE - netwerkapparaten

ISE - netwerkapparaten

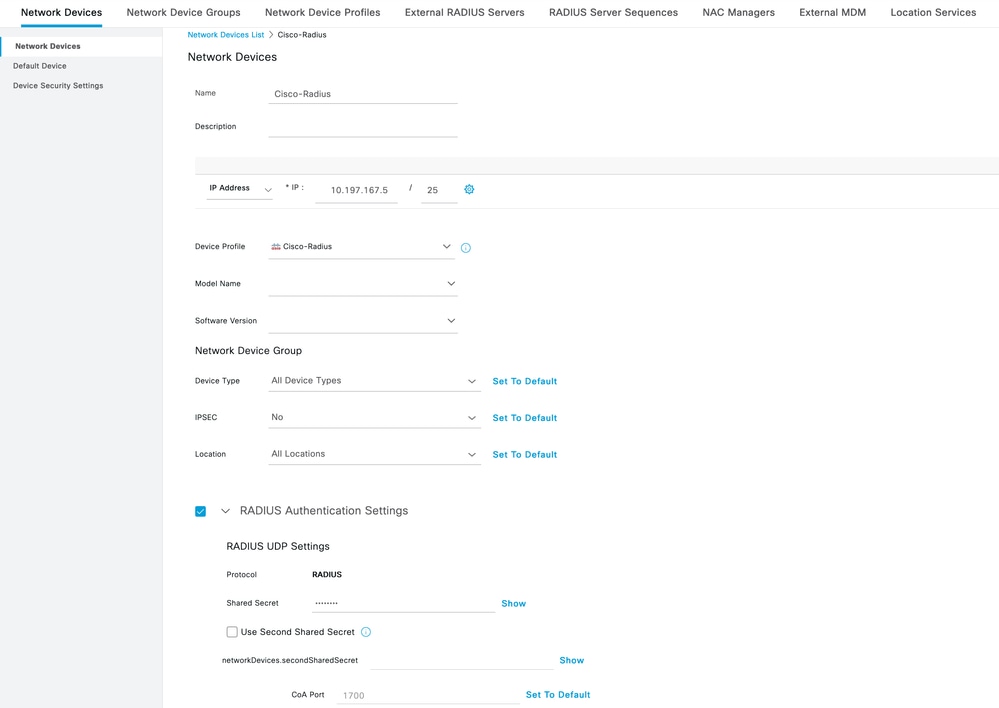

5. Ga naar Network Access > Identities > Network Access Users om gebruikers te maken en klik Add op.

6. Maak indien nodig een gebruikersnaam en inlogwachtwoord aan.

ISE - gebruikers

ISE - gebruikers

7. Om basisbeleid in te stellen, navigeer naar Policy > Policy Sets > Default > Authentication Policy > Default, kies All_User_ID_Stores.

8. Navigeer naar Policy > Policy Sets > Default > Authorization Policy > Basic_Authenticated_Access, en kies PermitAccesszoals in de afbeelding.

ISE - verificatiebeleid

ISE - verificatiebeleid

ISE - autorisatiebeleid

ISE - autorisatiebeleid

3. Maak een adresgroep voor VPN-gebruikers op FMC

3. Maak een adresgroep voor VPN-gebruikers op FMC1. Navigeer naar Objects > Object Management > Address Pools > Add IPv4 Pools.

2. Voer de naam RAVPN-Pool en het adresbereik in; het masker is optioneel.

3. Klik op Opslaan.

VCC - adresgroep

VCC - adresgroep

4. AnyConnect-afbeeldingen uploaden

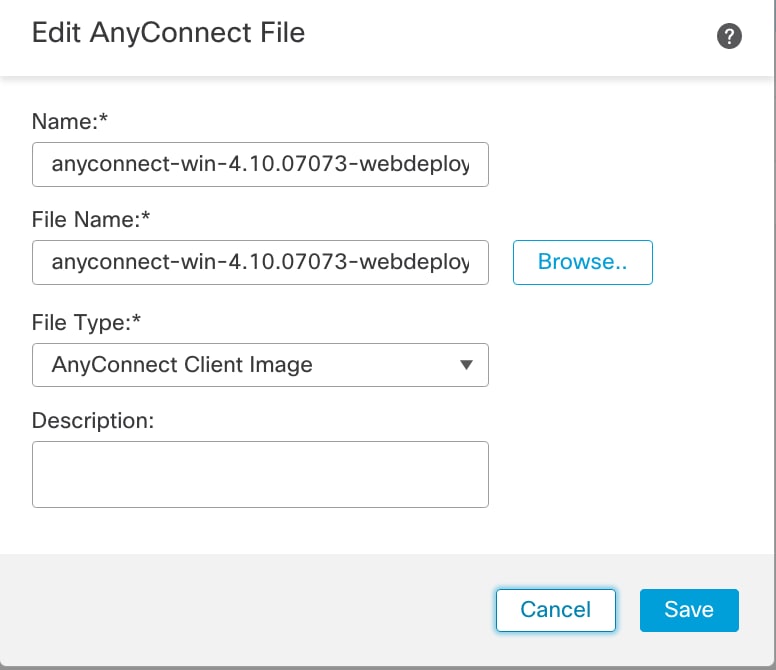

4. AnyConnect-afbeeldingen uploaden1. Navigeer naar Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

2. Voer de naam in anyconnect-win-4.10.07073-webdeploy en klik op Browse om het AnyConnect-bestand op de schijf te kiezen. Klik Save zoals in het beeld.

FMC - AnyConnect-clientafbeelding

FMC - AnyConnect-clientafbeelding

5. XML-profiel maken

5. XML-profiel maken5.1. Over de profieleditor

5.1. Over de profieleditor1. Download de Profile Editor van software.cisco.com en open het.

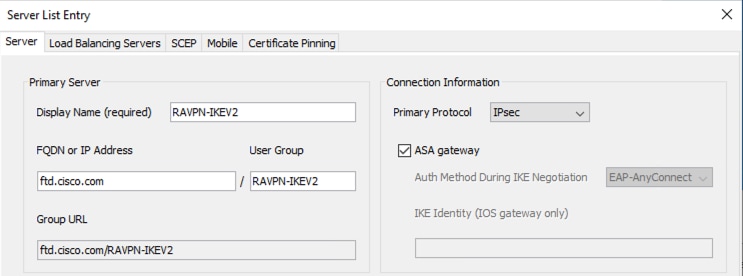

2. Navigeren naar Server List > Add...

3. Voer de Display Name RAVPN-IKEV2 en FQDN tezamen met de User Group (alias naam) in.

4. Kies het Primaire protocol IPsec , als klik Ok zoals in de afbeelding.

Profieleditor - Serverlijst

Profieleditor - Serverlijst

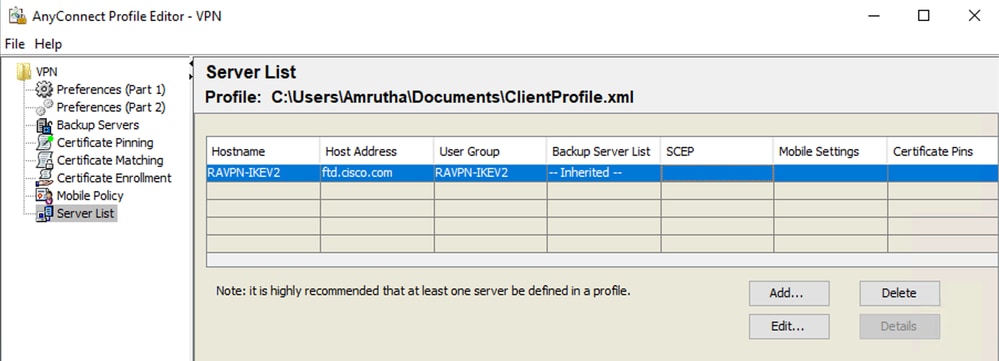

5. De serverlijst wordt toegevoegd. Sla dit op als ClientProfile.xml .

Profieleditor - ClientProfile.xml

Profieleditor - ClientProfile.xml

5.2. VCC

5.2. VCC 1. Navigeer naar Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

2. Voer een naam in ClientProfile en klik op Browse om bestand van schijf te kiezenClientProfile.xml.

3. Klik Save op.

FMC - AnyConnect VPN-profiel

FMC - AnyConnect VPN-profiel

6. Externe toegang configureren

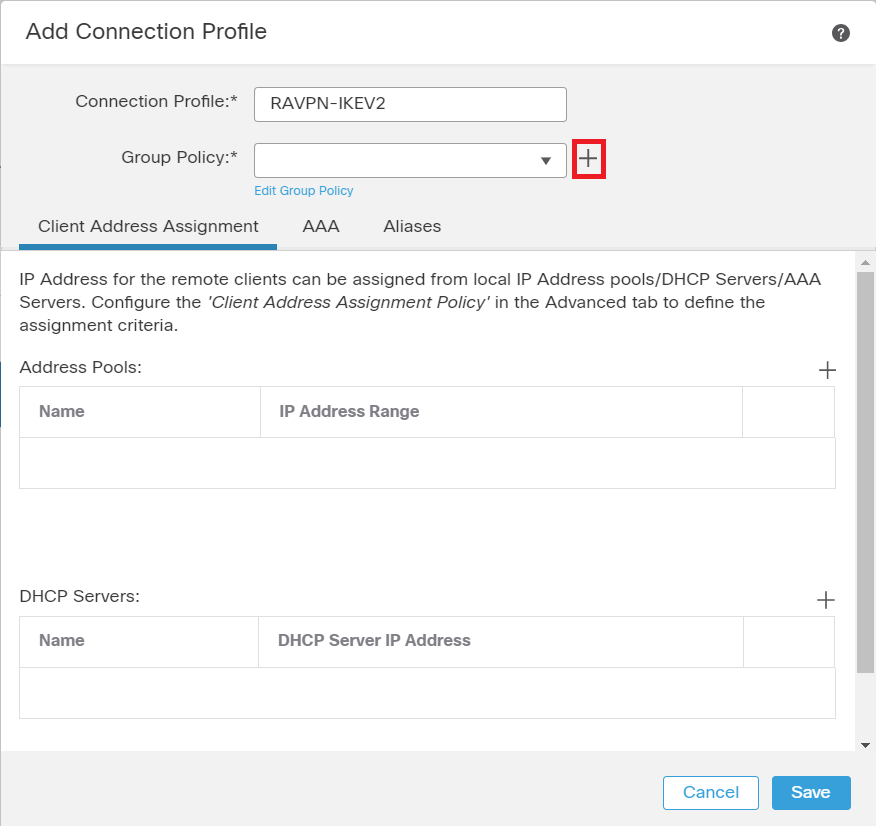

6. Externe toegang configureren1. Navigeer naar Devices > VPN > Remote Accessen klik op + om een verbindingsprofiel toe te voegen zoals in de afbeelding.

FMC - profiel voor externe toegangsverbinding

FMC - profiel voor externe toegangsverbinding

2. Voer de naam van het verbindingsprofiel in RAVPN-IKEV2 en voer een groepsbeleid in door +op te klikken Group Policyzoals in de afbeelding.

FMC - Groepsbeleid

FMC - Groepsbeleid

3. Voer de naam in RAVPN-group-policy en kies de VPN-protocollen SSL and IPsec-IKEv2 zoals in de afbeelding.

FMC - VPN-protocollen

FMC - VPN-protocollen

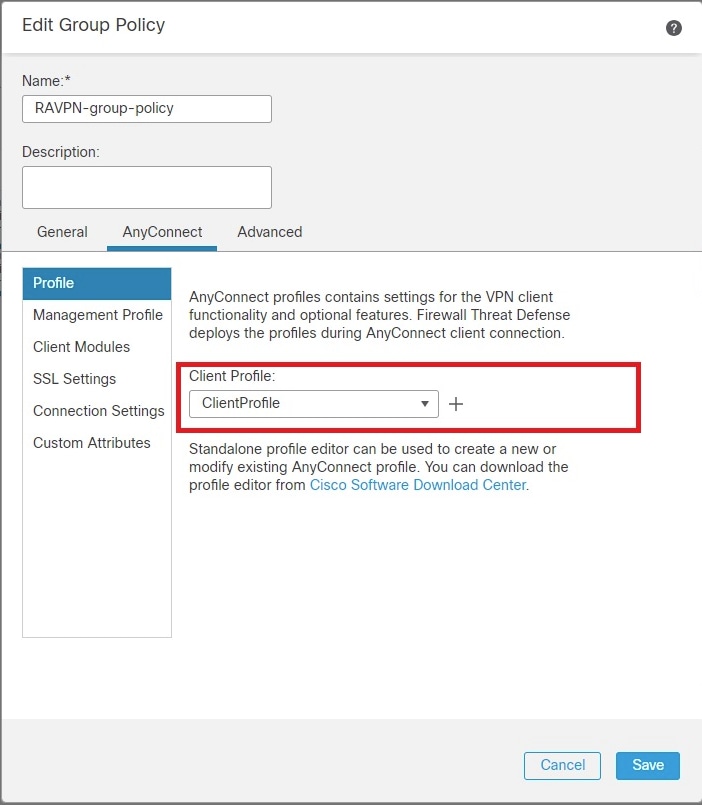

4. Kies onder AnyConnect > Profile , het XML-profiel ClientProfile uit de vervolgkeuzelijst en klik op Savezoals in de afbeelding.

FMC - AnyConnect-profiel

FMC - AnyConnect-profiel

5. Voeg de adrespool toe RAVPN-Pool door op + as shown in the imagete klikken.

FMC - Toewijzing van clientadres

FMC - Toewijzing van clientadres

6. Navigeer naar AAA > Authentication Method en kies AAA Only.

7. Kies Authentication Server als ISE (RADIUS).

FMC - AAA-verificatie

FMC - AAA-verificatie

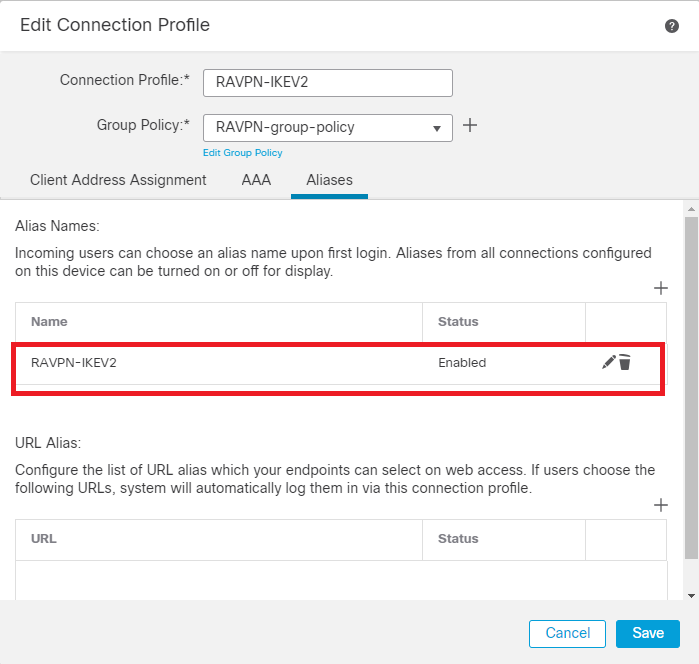

8. Navigeer naar Aliases , voer een aliasnaam in RAVPN-IKEV2 , die wordt gebruikt als gebruikersgroep in ClientProfile.xml.

9. Klik op Save.

FMC - Aliassen

FMC - Aliassen

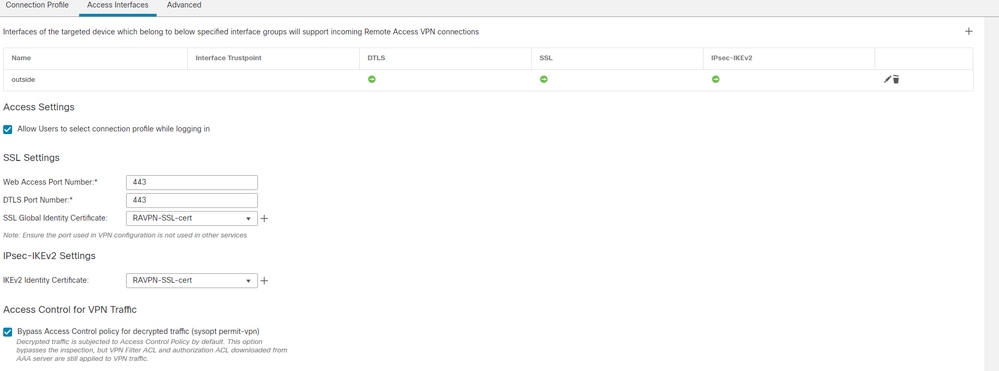

10. Navigeer naar Access Interfaces en kies de interface waar RAVPN IKEv2 ingeschakeld moet worden.

11. Kies het identiteitscertificaat voor zowel SSL als IKEv2.

12. Klik op Save.

FMC - toegangsinterfaces

FMC - toegangsinterfaces

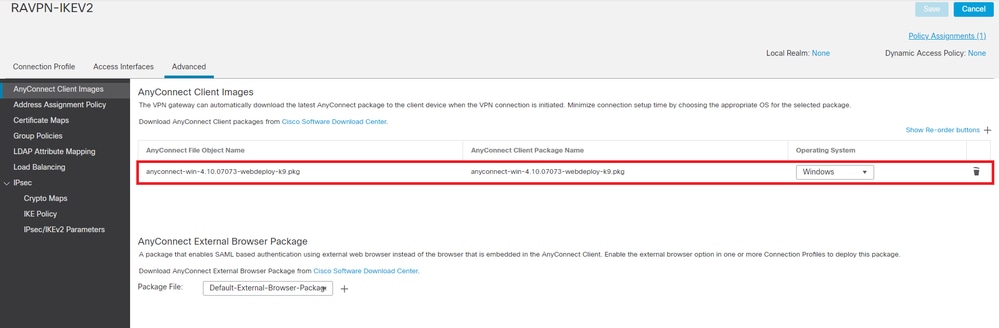

13. Navigeer naar Advanced .

14. Voeg de AnyConnect-clientafbeeldingen toe door op + te klikken.

FMC - AnyConnect-clientpakket

FMC - AnyConnect-clientpakket

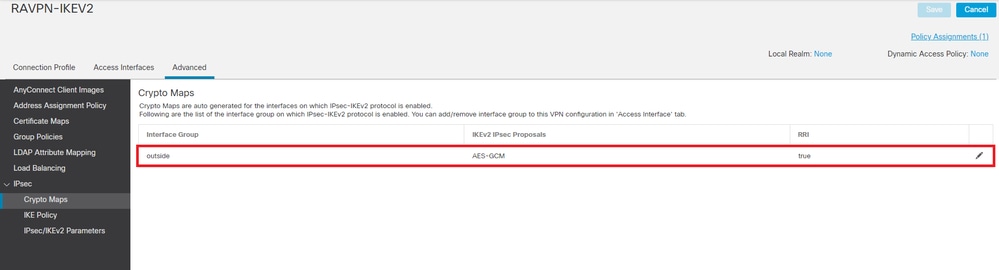

15. Voeg onderIPsec de afbeelding toeCrypto Maps zoals in de afbeelding.

FMC - cryptokaarten

FMC - cryptokaarten

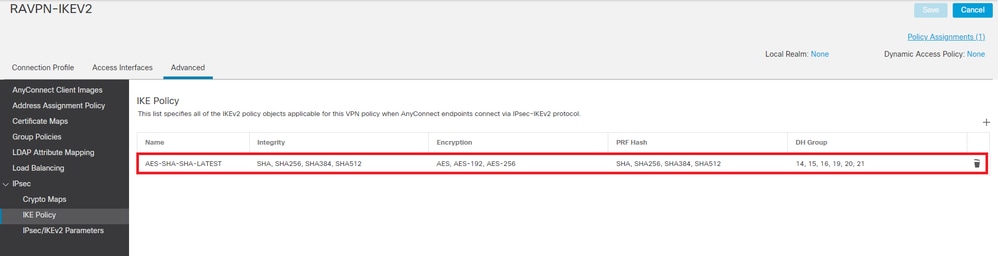

16. Voeg onder IPsec de afbeelding toe IKE Policy door te klikken +.

FMC - IKE-beleid

FMC - IKE-beleid

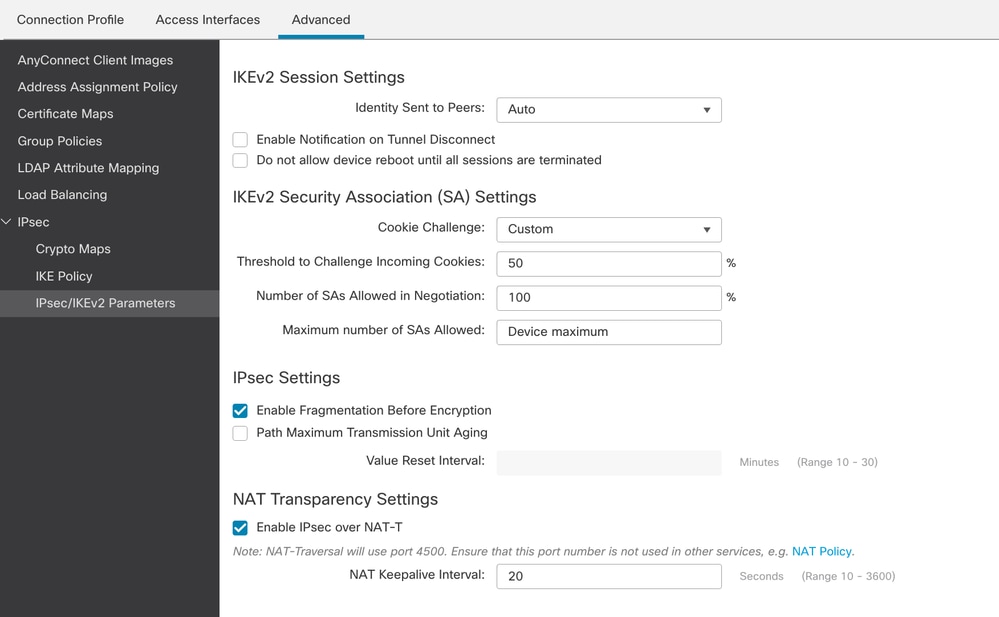

17. Onder IPsec , voeg de IPsec/IKEv2 Parameters .

FMC - IPsec/IKEv2-parameters

FMC - IPsec/IKEv2-parameters

18. Onder Connection Profile wordt een nieuw profiel RAVPN-IKEV2 gemaakt.

19. SaveClickas op de afbeelding.

FMC - Verbindingsprofiel RAVPN-IKEV2

FMC - Verbindingsprofiel RAVPN-IKEV2

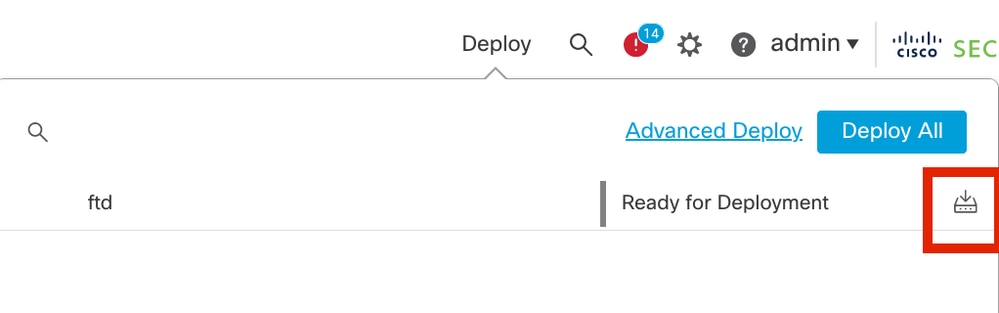

20. Stel de configuratie in.

FMC - FTD-implementatie

FMC - FTD-implementatie

7. Profielconfiguratie voor AnyConnect

7. Profielconfiguratie voor AnyConnectProfiel op pc, opgeslagen onder C:\ProgramData\Cisco\Cisco Anyconnect Secure Mobility Client\Profile .

<?xml version="1.0" encoding="UTF-8"?> <AnyConnectProfile xmlns="http://schemas[dot]xmlsoap<dot>org/encoding/" xmlns:xsi="http://www[dot]w3<dot>org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas[dot]xmlsoap[dot]org/encoding/ AnyConnectProfile.xsd"> <ClientInitialization> <UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon> <AutomaticCertSelection UserControllable="true">false </AutomaticCertSelection> <ShowPreConnectMessage>false</ShowPreConnectMessage> <CertificateStore>All</CertificateStore> <CertificateStoreOverride>false</CertificateStoreOverride> <ProxySettings>Native</ProxySettings> <AllowLocalProxyConnections>true</AllowLocalProxyConnections> <AuthenticationTimeout>12</AuthenticationTimeout> <AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart> <MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect> <LocalLanAccess UserControllable="true">false</LocalLanAccess> <ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin> <AutoReconnect UserControllable="false">true <AutoReconnectBehavior UserControllable="false">DisconnectOnSuspend </AutoReconnectBehavior> </AutoReconnect> <AutoUpdate UserControllable="false">true</AutoUpdate> <RSASecurIDIntegration UserControllable="true">Automatic </RSASecurIDIntegration> <WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement> <WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment> <AutomaticVPNPolicy>false</AutomaticVPNPolicy> <PPPExclusion UserControllable="false">Disable <PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP> </PPPExclusion> <EnableScripting UserControllable="false">false</EnableScripting> <EnableAutomaticServerSelection UserControllable="false">false <AutoServerSelectionImprovement>20</AutoServerSelectionImprovement> <AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime> </EnableAutomaticServerSelection> <RetainVpnOnLogoff>false </RetainVpnOnLogoff> </ClientInitialization> <ServerList> <HostEntry> <HostName>RAVPN-IKEV2</HostName> <HostAddress>ftd.cisco.com</HostAddress> <UserGroup>RAVPN-IKEV2</UserGroup> <PrimaryProtocol>IPsec</PrimaryProtocol> </HostEntry> </ServerList> </AnyConnectProfile>

Opmerking: aanbevolen wordt om de SSL-client uit te schakelen als een tunnelprotocol onder het groepsbeleid zodra het clientprofiel is gedownload naar de pc van alle gebruikers. Dit waarborgt dat gebruikers uitsluitend verbinding kunnen maken met behulp van het IKEv2/IPsec-tunnelprotocol.

Verifiëren

VerifiërenU kunt deze sectie gebruiken om te bevestigen dat uw configuratie correct werkt.

1. Gebruik voor de eerste verbinding de FQDN/IP om via AnyConnect een SSL-verbinding vanaf de pc van de gebruiker tot stand te brengen.

2. Als het SSL-protocol is uitgeschakeld en de vorige stap niet kan worden uitgevoerd, moet u ervoor zorgen dat het clientprofiel ClientProfile.xml op de pc onder het pad C:\ProgramData\Cisco\Cisco Anyconnect Secure Mobility Client\Profile aanwezig is.

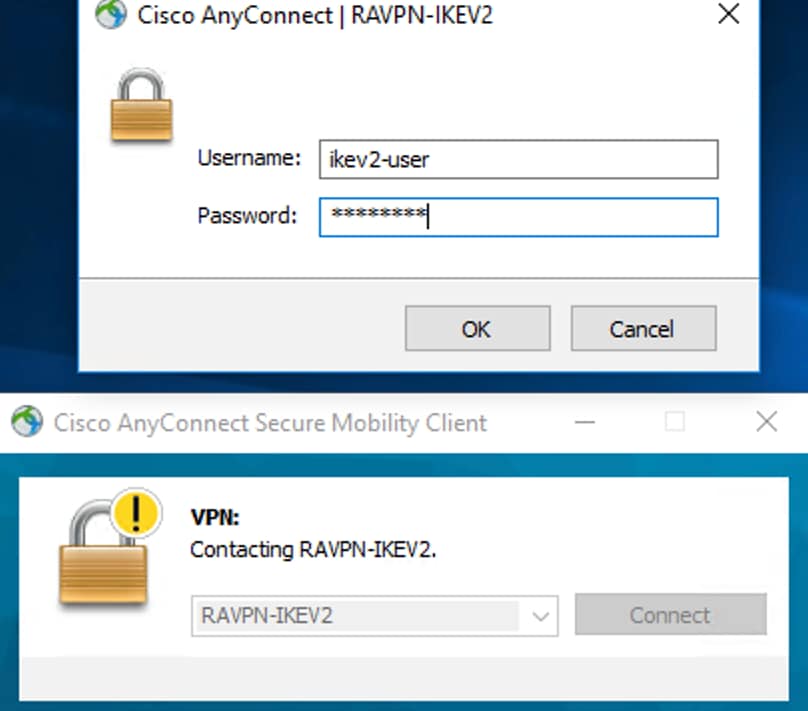

3. Voer de gebruikersnaam en het wachtwoord voor verificatie in zodra dit wordt gevraagd.

4. Na succesvolle verificatie wordt het clientprofiel gedownload op de pc van de gebruiker.

5. Verbinding met AnyConnect verbreken.RAVPN-IKEV2 6. Zodra het profiel is gedownload, gebruikt u de vervolgkeuzelijst om de hostnaam te kiezen die in het clientprofiel wordt vermeld, zodat u verbinding kunt maken met AnyConnect via IKEv2/IPsec.

7. Klik op Connect.

AnyConnect-vervolgkeuzelijst

AnyConnect-vervolgkeuzelijst

8. Voer de gebruikersnaam en het wachtwoord in voor verificatie die op de ISE-server is gemaakt.

AnyConnect

AnyConnect

9. Controleer het gebruikte profiel en het gebruikte protocol (IKEv2/IPsec) zodra er verbinding mee is gemaakt.

AnyConnect verbonden

AnyConnect verbonden

FTD CLI-uitgangen:

firepower# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect

Username : ikev2-user Index : 9

Assigned IP : 10.1.1.1 Public IP : 10.106.55.22

Protocol : IKEv2 IPsecOverNatT AnyConnect-Parent

License : AnyConnect Premium

Encryption : IKEv2: (1)AES256 IPsecOverNatT: (1)AES-GCM-256 AnyConnect-Parent: (1)none

Hashing : IKEv2: (1)SHA512 IPsecOverNatT: (1)none AnyConnect-Parent: (1)none

Bytes Tx : 450 Bytes Rx : 656

Pkts Tx : 6 Pkts Rx : 8

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : RAVPN-group-policy Tunnel Group : RAVPN-IKEV2

Login Time : 07:14:08 UTC Thu Jan 4 2024

Duration : 0h:00m:08s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5e205000090006596618c

Security Grp : none Tunnel Zone : 0

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

AnyConnect-Parent Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 9.1

Public IP : 10.106.55.22

Encryption. : none. Hashing : none

Auth Mode : userPassword

Idle Time out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : 4.10.07073

IKEv2:

Tunnel ID : 9.2

UDP Src Port : 65220 UDP Dst Port : 4500

Rem Auth Mode: userPassword

Loc Auth Mode: rsaCertificate

Encryption : AES256 Hashing : SHA512

Rekey Int (T): 86400 Seconds Rekey Left(T): 86391 Seconds

PRF : SHA512 D/H Group : 19

Filter Name :

Client OS : Windows Client Type : AnyConnect

IPsecOverNatT:

Tunnel ID : 9.3

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 10.1.1.1/255.255.255.255/0/0

Encryption : AES-GCM-256 Hashing : none

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T) : 28791 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 450 Bytes Rx : 656

Pkts Tx : 6 Pkts Rx : 8

firepower# show crypto ikev2 sa

IKEv2 SAs:

Session-id:6, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

16530741 10.197.167.5/4500 10.106.55.22/65220 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA512, DH Grp:19, Auth sign: RSA, Auth verify: EAP

Life/Active Time: 86400/17 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 10.1.1.1/0 - 10.1.1.1/65535

ESP spi in/out: 0x6f7efd61/0xded2cbc8

firepower# show crypto ipsec sa

interface: Outside

Crypto map tag: CSM_Outside_map_dynamic, seq num: 30000, local addr: 10.197.167.5

Protected vrf:

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.1/255.255.255.255/0/0)

current_peer: 10.106.55.22, username: ikev2-user

dynamic allocated peer ip: 10.1.1.1

dynamic allocated peer ip(ipv6): 0.0.0.0

#pkts encaps: 6, #pkts encrypt: 6, #pkts digest: 6

#pkts decaps: 8, #pkts decrypt: 8, #pkts verify: 8

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.197.167.5/4500, remote crypto endpt.: 10.106.55.22/65220

path mtu 1468, ipsec overhead 62(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: DED2CBC8

current inbound spi : 6F7EFD61

inbound esp sas:

spi: 0x6F7EFD61 (1870593377)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={RA, Tunnel, NAT-T-Encaps, IKEv2, }

slot: 0, conn_id: 9, crypto-map: CSM_Outside_map_dynamic

sa timing: remaining key lifetime (sec): 28723

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x000001FF

outbound esp sas:

spi: 0xDED2CBC8 (3738356680)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={RA, Tunnel, NAT-T-Encaps, IKEv2, }

slot: 0, conn_id: 9, crypto-map: CSM_Outside_map_dynamic

sa timing: remaining key lifetime (sec): 28723

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

ISE-logbestanden:

ISE - Live logs

ISE - Live logs

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

debug radius all

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

06-Feb-2024 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Amrutha MCisco TAC Engineer

- Manisha PandaCisco TAC Engineer

- Xiaohua YaoCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback