Gebruik AnyConnect om basisSSL VPN voor routerhead-end met CLI te configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de basisconfiguratie van een Cisco IOS® router als een AnyConnect Secure Sockets Layer VPN (SSL VPN)-head-end.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco IOS

- AnyConnect beveiligde mobiliteit-client

- Algemene SSL-werking

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco 892W router met versie 15.3(3)M5

- AnyConnect Secure Mobility-client 3.1.08009

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Opmerking: AnyConnect is omgedoopt naar Cisco Secure-client. Verder veranderde er niets, alleen de naam, en het installatieproces is hetzelfde.

Licentiegegevens voor verschillende IOS-versies

- De security functieset 9 is vereist om de SSL VPN-functies te gebruiken, ongeacht of de Cisco IOS-versie wordt gebruikt.

- Cisco IOS 12.x - de SSL VPN-functie is geïntegreerd in alle 12.x-afbeeldingen die beginnen met 12.4(6)T die ten minste een beveiligingslicentie hebben (bijv. advsecurityk9, adventerprisek9, enzovoort).

- Cisco IOS 15.0 - voor eerdere versies moet een LIC-bestand op de router worden geïnstalleerd, waarmee 10, 25 of 100 gebruikersverbindingen mogelijk zijn. Licenties voor het gebruiksrecht* zijn geïmplementeerd in 15.0(1)M4.

- Cisco IOS 15.1 - voor eerdere versies moet een LIC-bestand op de router worden geïnstalleerd, waarmee 10, 25 of 100 gebruikersverbindingen mogelijk zijn. Licenties voor het gebruiksrecht* zijn geïmplementeerd in 15.1(1)T2, 15.1(2)T2, 15.1(3)T en 15.1(4)M1.

- Cisco IOS 15.2 - alle 15.2-versies bieden gebruiksrecht* voor SSL VPN-licenties.

- Cisco IOS 15.3 en hoger - eerdere versies bieden het recht om* licenties te gebruiken. Vanaf 15.3(3)M is de SSL VPN-functie beschikbaar nadat u bent opgestart in een security-k9 technologiepakket.

Voor RTU-licenties wordt een evaluatielicentie ingeschakeld wanneer de eerste webvpn-functie is geconfigureerd (dat wil zeggen webvpn gateway GATEWAY1) en de Gebruiksrechtovereenkomst (EULA) is geaccepteerd. Na 60 dagen wordt deze evaluatievergunning een permanente vergunning. Deze licenties zijn op eer gebaseerd en vereisen een papieren licentie om de functie te kunnen gebruiken. Bovendien, in plaats van de beperking van een bepaald aantal toepassingen, staat de RTU voor het maximumaantal gelijktijdige verbindingen toe die het routerplatform kan gelijktijdig steunen.

Belangrijke softwareverbeteringen

Deze bug-ID's resulteerden in belangrijke functies of oplossingen voor AnyConnect:

- Ondersteuning van Cisco bug-id CSCti8976 toegevoegd voor AnyConnect 3.x naar IOS.

- Cisco bug-id CSCtx3806 Fix voor BEAST Vulnerability, Microsoft KB2585542.

Configureren

Stap 1. Bevestig dat de licentie is ingeschakeld

De eerste stap wanneer AnyConnect op een IOS-routerhead wordt geconfigureerd, is te bevestigen dat de licentie correct geïnstalleerd (indien van toepassing) en ingeschakeld is. Raadpleeg de licentieinformatie in de vorige sectie voor de licentiespecificaties van de verschillende versies. Het hangt van de versie van code en platform af of de showlicentie een SSL_VPN of een security licentie noemt. Ongeacht de versie en licentie moet de EULA worden geaccepteerd en wordt de licentie vervolgens weergegeven als actief.

Stap 2. AnyConnect Secure Mobility-clientpakket op router uploaden en installeren

Om een AnyConnect-afbeelding naar de VPN te uploaden, dient de head-end twee doelen. Ten eerste mogen alleen besturingssystemen die AnyConnect-afbeeldingen op de AnyConnect-head-end hebben, verbinding maken. Bijvoorbeeld, Windows-clients vereisen een Windows-pakket te installeren op de head-end, Linux 64-bit clients vereisen een Linux 64-bit pakket te installeren, enzovoort. Ten tweede wordt het AnyConnect-beeld dat op de head-end is geïnstalleerd, automatisch naar de clientmachine gedrukt als de verbinding wordt gemaakt. Gebruikers die voor het eerst verbinding maken, kunnen de client downloaden via het webportaal en gebruikers die terugkeren, kunnen upgraden, mits het AnyConnect-pakket op de head-end nieuwer is dan wat op hun clientcomputer is geïnstalleerd.

AnyConnect-pakketten kunnen worden verkregen via de AnyConnect Secure Mobility Client-sectie van de Cisco-website voor softwaredownloads. Hoewel er veel opties beschikbaar zijn, worden de pakketten die op de head-end worden geïnstalleerd aangeduid met het besturingssysteem en de head-end implementatie (PKG). AnyConnect-pakketten zijn momenteel beschikbaar voor deze besturingssysteemplatforms: Windows, Mac OS X, Linux (32-bits) en Linux 64-bits. Voor Linux zijn er zowel 32- als 64-bits pakketten. Elk besturingssysteem vereist dat het juiste pakket op de head-end is geïnstalleerd om aansluitingen te kunnen toestaan.

Zodra het AnyConnect-pakket is gedownload, kan het naar de routerflitser worden geüpload met de copy opdracht van TFTP, FTP, SCP of een paar andere opties. Hierna volgt een voorbeeld:

copy tftp: flash:/webvpn/

Address or name of remote host []? 192.168.100.100

Source filename []? anyconnect-win-3.1.08009-k9.pkg

Destination filename [/webvpn/anyconnect-win-3.1.08009-k9.pkg]?

Accessing tftp://192.168.100.100/anyconnect-win-3.1.08009-k9.pkg...

Loading anyconnect-win-3.1.08009-k9.pkg from 192.168.100.100 (via GigabitEthernet0): !!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

[OK - 37997096 bytes]

37997096 bytes copied in 117.644 secs (322984 bytes/sec)

Nadat u de AnyConnect-afbeelding naar de flitser van de router hebt gekopieerd, moet deze worden geïnstalleerd via de opdrachtregel. Er kunnen meerdere AnyConnect-pakketten worden geïnstalleerd wanneer u een volgnummer opgeeft aan het einde van de installatieopdracht. Hierdoor kan de router fungeren als head-end voor meerdere client-besturingssystemen. Wanneer u het AnyConnect-pakket installeert, wordt het pakket ook naar het flash:/webvpn/ directory verplaatst als het daar in eerste instantie niet is gekopieerd.

crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1 SSLVPN Package SSL-VPN-Client (seq:1): installed successfully

Op versies van code die vóór 15.2(1)T werden vrijgegeven, is het bevel om PKG te installeren lichtjes verschillend.

webvpn install svc flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

Stap 3. Genereert RSA-sleutelpaar en zelfondertekend certificaat

Wanneer u SSL of een functie die Public Key Infrastructure (PKI) en digitale certificaten implementeert, is een Rivest-Shamir-Adleman (RSA) sleutelpaar vereist voor het ondertekenen van het certificaat. Deze opdracht genereert een RSA-sleutelpaar, dat vervolgens wordt gebruikt wanneer het zelf-ondertekende PKI-certificaat wordt gegenereerd. Maak gebruik van een modulus van 2048 bits, het is geen vereiste maar het wordt aanbevolen om de grootste modulus te gebruiken die beschikbaar is voor verbeterde beveiliging en compatibiliteit met de AnyConnect-clientmachines. Het wordt ook aanbevolen om een beschrijvend sleutellabel te gebruiken dat met sleutelbeheer wordt toegewezen. De belangrijkste generatie kan worden bevestigd met de show crypto key mypubkey rsa opdracht.

Opmerking: omdat er veel beveiligingsrisico's zijn wanneer RSA-sleutels exporteerbaar worden gemaakt, is de aanbevolen praktijk om ervoor te zorgen dat sleutels zo zijn geconfigureerd dat ze niet exporteerbaar zijn, wat de standaardinstelling is. De risico's die zijn betrokken wanneer u de RSA-sleutels exporteerbaar maakt, worden in dit document besproken: RSA-sleutels implementeren binnen een PKI.

crypto key generate rsa label SSLVPN_KEYPAIR modulus 2048

The name for the keys will be: SSLVPN_KEYPAIR

% The key modulus size is 2048 bits

% Generating 2048 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 3 seconds)

show crypto key mypubkey rsa SSLVPN_KEYPAIR

% Key pair was generated at: 14:01:34 EDT May 21 2015

Key name: SSLVPN_KEYPAIR

Key type: RSA KEYS

Storage Device: not specified

Usage: General Purpose Key

Key is not exportable.

Key Data:

30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 02820101

00C4C7D6 F9533CD3 A5489D5A 4DC3BAE7 6831E832 7326E322 CBECC41C 8395A5F7

4613AF70 827F581E 57F72074 FD803EEA 693EBACC 0EE5CA65 5D1875C2 2F19A432

84188F61 4E282EC3 D30AE4C9 1F2766EF 48269FE2 0C1AECAA 81511386 1BA6709C

7C5A2A40 2FBB3035 04E3770B 01155368 C4A5B488 D38F425C 23E430ED 80A8E2BD

E713860E F654695B C1780ED6 398096BC 55D410DB ECC0E2D9 2621E1AB A418986D

39F241FE 798EF862 9D5EAEEB 5B06D73B E769F613 0FCE2585 E5E6DFF3 2E48D007

3443AD87 0E66C2B1 4E0CB6E9 81569DF2 DB0FE9F1 1A9E737F 617DC68B 42B78A8B

952CD997 78B96CE6 CB623328 C2C5FFD6 18C5DA2C 2EAFA936 5C866DE8 5184D2D3

6D020301 0001

Zodra het RSA sleutelpaar met succes is geproduceerd, moet een PKI-trustpoint met deze routerinformatie en RSA-sleutelpaar worden geconfigureerd. De algemene naam (CN) in de onderwerpnaam kan worden geconfigureerd met het IP-adres of FQDN (Fully Qualified Domain Name) dat gebruikers gebruiken om verbinding te maken met de AnyConnect-gateway. In dit voorbeeld, gebruiken de cliënten FQDN van fdenofa-SSLVPN.cisco.com wanneer zij proberen te verbinden. Hoewel het niet verplicht is, wanneer u correct in de GN invoert, helpt het het aantal certificaatfouten te verminderen die bij het inloggen worden veroorzaakt.

Opmerking: in plaats van het gebruik van een zelfondertekend certificaat dat door de router wordt gegenereerd, is het mogelijk om een certificaat te gebruiken dat door een derde CA is afgegeven. Dit kan door een paar verschillende methodes worden gedaan, zoals besproken in dit document: Het vormen van de Inschrijving van het Certificaat voor een PKI.

crypto pki trustpoint SSLVPN_CERT enrollment selfsigned subject-name CN=fdenofa-SSLVPN.cisco.com rsakeypair SSLVPN_KEYPAIR

Nadat trustpoint correct is bepaald, moet de router het certificaat door het gebruik van het crypto pki enroll bevel produceren. Met dit proces is het mogelijk om een paar andere parameters te specificeren, zoals het serienummer en IP-adres; dit is echter niet nodig. De certificaatgeneratie kan met de show crypto pki certificates opdracht worden bevestigd.

crypto pki enroll SSLVPN_CERT % Include the router serial number in the subject name? [yes/no]: no % Include an IP address in the subject name? [no]: no Generate Self Signed Router Certificate? [yes/no]: yes Router Self Signed Certificate successfully created show crypto pki certificates SSLVPN_CERT Router Self-Signed Certificate Status: Available Certificate Serial Number (hex): 01 Certificate Usage: General Purpose Issuer: hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Subject: Name: fdenofa-892.fdenofa.lab hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Validity Date: start date: 18:54:04 EDT Mar 30 2015 end date: 20:00:00 EDT Dec 31 2019 Associated Trustpoints: SSLVPN_CERT

Stap 4. Lokale VPN-gebruikersaccounts configureren

Terwijl het mogelijk is om een externe verificatie-, autorisatie- en accounting (AAA) server te gebruiken; bijvoorbeeld lokale verificatie wordt gebruikt. Met deze opdrachten maakt u een gebruikersnaam VPUSER en maakt u ook een AAA-verificatielijst met de naam SLVPN_AAA.

aaa new-model aaa authentication login SSLVPN_AAA local username VPNUSER password TACO

Stap 5. Bepaal de toegangslijst voor adrespool en splitsen in tunnels die door clients moeten worden gebruikt

Er moet een lokale IP-adresgroep worden gemaakt om de clientadapters van AnyConnect een IP-adres te laten verkrijgen. Zorg ervoor dat u een voldoende grote pool configureert om het maximale aantal gelijktijdige AnyConnect-clientverbindingen te ondersteunen.

Standaard werkt AnyConnect in de volledige tunnelmodus, wat betekent dat alle verkeer dat door de clientmachine wordt gegenereerd, door de tunnel wordt verzonden. Aangezien dit doorgaans niet wenselijk is, is het mogelijk een toegangscontrolelijst (ACL) te configureren die verkeer definieert, dat al dan niet via de tunnel kan worden verzonden. Zoals met andere ACL implementaties, impliciet ontkent aan het eind de behoefte aan expliciet ontkennen elimineert; daarom is het slechts noodzakelijk om vergunningsverklaringen voor het verkeer te vormen dat kan worden een tunnel gegraven.

ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 access-list 1 permit 192.168.0.0 0.0.255.255

Stap 6. De Virtual-Template Interface (VTI) configureren

Dynamische VTI’s bieden een afzonderlijke Virtual Access-interface op aanvraag voor elke VPN-sessie die zeer veilige en schaalbare connectiviteit voor externe VPN’s mogelijk maakt. De DVTI-technologie vervangt de dynamische cryptokaarten en de dynamische hub-and-spoke methode die tunnels helpt opzetten. Omdat DVTI’s functioneren als elke andere echte interface, maken ze een complexere implementatie van Remote Access mogelijk omdat ze QoS, firewall, per-user attributen en andere beveiligingsservices ondersteunen zodra de tunnel actief is.

interface Loopback0 ip address 172.16.1.1 255.255.255.255

!

interface Virtual-Template 1 ip unnumbered Loopback0

Stap 7. WebVPN-gateway configureren

De WebVPN Gateway is wat het IP-adres en de poort(en) definieert die worden gebruikt door de AnyConnect-head-end, evenals het SSL-coderingsalgoritme en het PKI-certificaat dat aan de clients wordt aangeboden. Standaard ondersteunt de gateway alle mogelijke coderingsalgoritmen, die variëren, afhankelijk van de Cisco IOS-versie op de router.

webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 http-redirect port 80 ssl trustpoint SSLVPN_CERT inservice

Stap 8. WebVPN-context en groepsbeleid configureren

Het WebVPN Context and Group Policy definieert een aantal aanvullende parameters die worden gebruikt voor de AnyConnect-clientverbinding. Voor een basis AnyConnect-configuratie fungeert de Context gewoon als een mechanisme dat wordt gebruikt om het standaardgroepsbeleid aan te roepen dat voor AnyConnect wordt gebruikt. Echter, de Context kan worden gebruikt om de WebVPN splash pagina en WebVPN operatie verder aan te passen. In de gedefinieerde beleidsgroep wordt de lijst SSL VPN_AAA geconfigureerd als de AAA-verificatielijst waarvan de gebruikers lid zijn. De functions svc-enabled opdracht is het onderdeel van de configuratie waarmee gebruikers verbinding kunnen maken met de AnyConnect SSL VPN-client in plaats van alleen WebVPN via een browser. Ten slotte definiëren de extra SVC-opdrachten parameters die alleen relevant zijn voor SVC-verbindingen: svc address-pool vertelt de gateway om adressen in de SSLVPN_POOL aan de clients uit te delen, svc split include definieert het gesplitste tunnelbeleid per ACL 1 die hierboven is gedefinieerd en svc dns-server definieert de DNS-server die wordt gebruikt voor de domeinnaamresolutie. Met deze configuratie worden alle DNS-vragen naar de opgegeven DNS-server verzonden. Het adres dat in het query-antwoord wordt ontvangen, bepaalt of het verkeer over de tunnel wordt verzonden.

webvpn context SSLVPN_CONTEXT

virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY inservice

policy group SSLVPN_POLICY functions svc-enabled svc address-pool "SSLVPN_POOL" netmask 255.255.255.0 svc split include acl 1 svc dns-server primary 8.8.8.8

default-group-policy SSLVPN_POLICY

Stap 9. Een clientprofiel configureren (optioneel)

Anders dan bij ASA’s heeft Cisco IOS geen ingebouwde GUI-interface die beheerders kan helpen bij het maken van het clientprofiel. Het AnyConnect-clientprofiel moet afzonderlijk met de zelfstandige profieleditor worden gemaakt/bewerkt.

Tip: Zoek naar een connect-profileeditor-win-3.1.03103-k9.exe.

Voer deze stappen uit om de router het profiel te laten implementeren:

- Upload het naar IOS Flash met behulp van ftp/tftp.

- Gebruik deze opdracht om het profiel te identificeren dat zojuist is geüpload:

crypto vpn annyconnect profile SSLVPN_PROFILE flash:test-profile.xml

Tip: op Cisco IOS-versies die ouder zijn dan 15.2(1)T, moet deze opdracht worden gebruikt: webvpn import svc profile <profile_name> flash:<profile.xml>.

Gebruik onder de context deze opdracht om het profiel aan die context te koppelen:

webvpn context SSLVPN_CONTEXT

policy group SSLVPN_POLICY

svc profile SSLVPN_PROFILE

Opmerking: gebruik de Opdrachtzoekfunctie om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

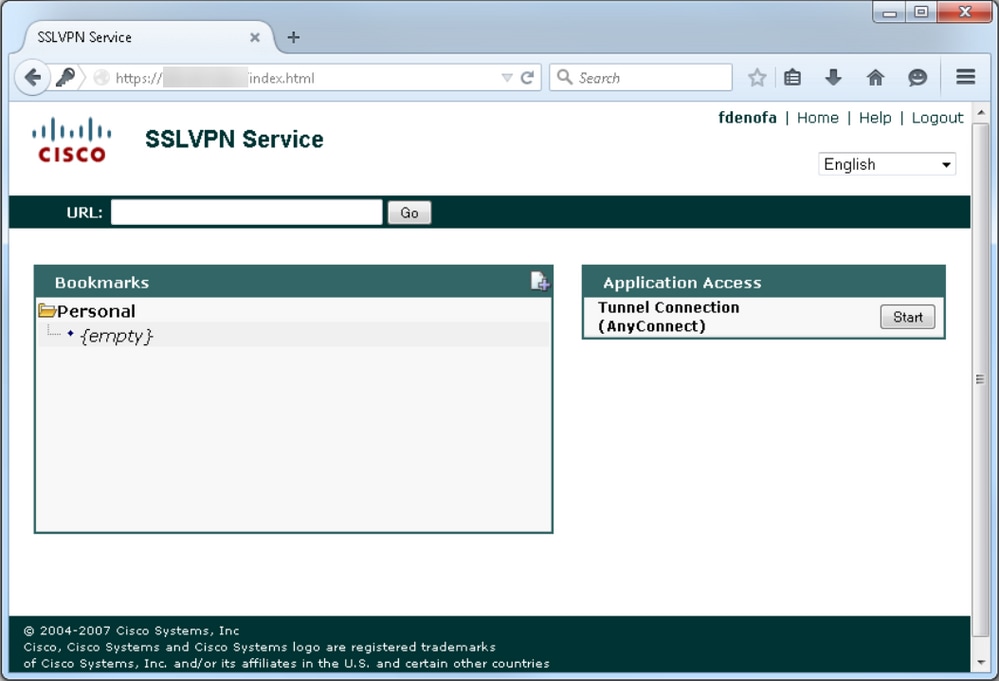

Zodra de configuratie is voltooid, wanneer u toegang hebt tot het gatewayadres en de poort door de browser, keert het terug naar de WebVPN splash-pagina:

Na u inloggen, wordt de WebVPN-startpagina weergegeven. Klik vervolgens op Tunnel Connection (AnyConnect). Wanneer Internet Explorer wordt gebruikt, wordt ActiveX gebruikt om de AnyConnect-client naar beneden te drukken en te installeren. Als deze niet wordt gedetecteerd, wordt Java gebruikt. Alle andere browsers gebruiken Java direct.

Wanneer de installatie is voltooid, probeert AnyConnect automatisch verbinding te maken met de WebVPN-gateway. Aangezien een zelf-ondertekend certificaat wordt gebruikt voor de gateway om zich te identificeren, verschijnen er meerdere certificaatwaarschuwingen tijdens de verbindingspoging. Deze worden verwacht en moeten worden geaccepteerd om de verbinding te kunnen voortzetten. Om deze certificaatwaarschuwingen te voorkomen, moet het zelfondertekende certificaat worden geïnstalleerd in het vertrouwde certificaatarchief van de clientmachine, of als een certificaat van derden wordt gebruikt, moet het certificaat van de certificeringsinstantie worden geïnstalleerd in het vertrouwde certificaatarchief.

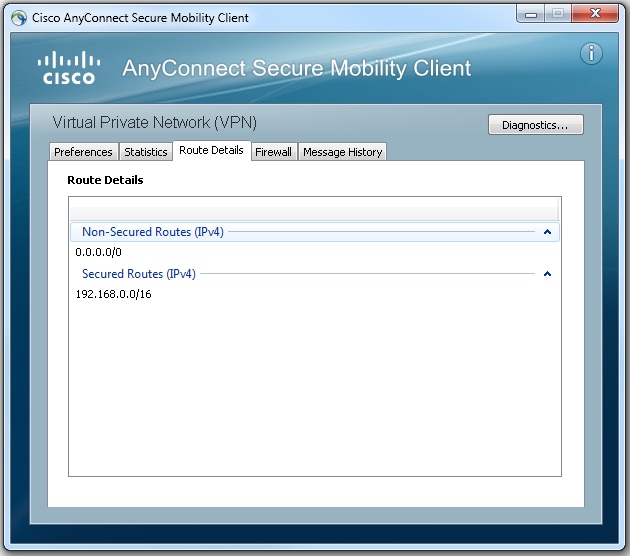

Wanneer de verbinding de onderhandeling voltooit, klik op het gear pictogram linksonder in AnyConnect, het toont wat geavanceerde informatie over de verbinding. Op deze pagina is het mogelijk om enkele verbindingsstatistieken en routedetails te bekijken die zijn verkregen uit de gesplitste tunnelACL in de groepsbeleidsconfiguratie.

Hier is het definitieve resultaat van de run-configuratie van de configuratie stappen:

crypto pki trustpoint SSLVPN_TP_SELFSIGNED enrollment selfsigned serial-number subject-name cn=892_SELF_SIGNED_CERT revocation-check none rsakeypair SELF_SIGNED_RSA ! crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

crypto vpn anyconnect profile SSLVPN_PROFILE flash:test-profile.xml ! access-list 1 permit 192.168.0.0 0.0.255.255 ! ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 ! webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 ssl trustpoint SSLVPN_TP_SELFSIGNED inservice ! webvpn context SSLVPN_CONTEXT virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY

! ssl authenticate verify all inservice ! policy group SSLVPN_POLICY functions svc-enabled svc address-pool "SSLVPN_POOL" netmask 255.255.255.0 svc split include acl 1 svc dns-server primary 8.8.8.8

svc profile SSLVPN_PROFILE default-group-policy SSLVPN_POLICY

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

Er zijn een paar gebruikelijke onderdelen die u kunt controleren wanneer u problemen met de AnyConnect-verbinding oplost:

- Aangezien de client een certificaat moet presenteren, is het een vereiste dat het certificaat dat in de WebVPN gateway is opgegeven geldig is. Een

show crypto pki certificatedocument uitgeven toont informatie die op alle certificaten op de router betrekking heeft. - Wanneer een wijziging wordt aangebracht in de WebVPN-configuratie, is het een beste praktijk om een wachtwoord uit te geven

no inservice en inservice op zowel de gateway als de context. Dit waarborgt dat de veranderingen behoorlijk van kracht worden. - Zoals eerder vermeld, is het een vereiste om een AnyConnect PKG te hebben voor elk client-besturingssysteem dat verbinding maakt met deze gateway. Bijvoorbeeld, Windows-clients vereisen een Windows PKG, Linux 32-bit clients vereisen een Linux 32-bit PKG, enzovoort.

- Wanneer u zowel de AnyConnect-client als de op een browser gebaseerde WebVPN overweegt om SSL te gebruiken, geeft het feit dat u toegang hebt tot de WebVPN-spraakpagina over het algemeen aan dat AnyConnect verbinding kan maken (ervan uitgaande dat de relevante AnyConnect-configuratie correct is).

Cisco IOS biedt verschillende debug WebVPN-opties die kunnen worden gebruikt om mislukte verbindingen op te lossen. Dit is de output die van debug WebVPN aaa, debug WeVPN tunnel, en toon WebVPN sessie op een succesvolle verbindingspoging wordt geproduceerd:

fdenofa-892#show debugging WebVPN Subsystem: WebVPN AAA debugging is on WebVPN tunnel debugging is on WebVPN Tunnel Events debugging is on WebVPN Tunnel Errors debugging is on *May 26 20:11:06.381: WV-AAA: Nas Port ID set to 192.168.157.2. *May 26 20:11:06.381: WV-AAA: AAA authentication request sent for user: "VPNUSER"AAA returned status: 2 for session 37 *May 26 20:11:06.381: WV-AAA: AAA Authentication Passed! *May 26 20:11:06.381: WV-AAA: User "VPNUSER" has logged in from "192.168.157.2" to gateway "SSLVPN_GATEWAY" context "SSLVPN_CONTEXT" *May 26 20:11:12.265: *May 26 20:11:12.265: *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] CSTP Version recd , using 1 *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Allocating IP 192.168.10.9 from address-pool SSLVPN_POOL *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Using new allocated IP 192.168.10.9 255.255.255.0 *May 26 20:11:12.265: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:12.265: HTTP/1.1 200 OK *May 26 20:11:12.265: Server: Cisco IOS SSLVPN *May 26 20:11:12.265: X-CSTP-Version: 1 *May 26 20:11:12.265: X-CSTP-Address: 192.168.10.9 *May 26 20:11:12.269: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:12.269: X-CSTP-Keep: false *May 26 20:11:12.269: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:12.269: X-CSTP-Lease-Duration: 43200 *May 26 20:11:12.269: X-CSTP-MTU: 1280 *May 26 20:11:12.269: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:12.269: X-CSTP-DPD: 300 *May 26 20:11:12.269: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Session-Timeout: 0 *May 26 20:11:12.269: X-CSTP-Keepalive: 30 *May 26 20:11:12.269: X-DTLS-Session-ID: 85939A3FE33ABAE5F02F8594D56DEDE389F6FB3C9EEC4D211EB71C0820DF8DC8 *May 26 20:11:12.269: X-DTLS-Port: 443 *May 26 20:11:12.269: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:12.269: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:12.269: X-DTLS-DPD: 300 *May 26 20:11:12.269: X-DTLS-KeepAlive: 30 *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: [WV-TUNL-EVT]:[8A3AE410] For User VPNUSER, DPD timer started for 300 seconds *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd a Req Cntl Frame (User VPNUSER, IP 192.168.10.9) Severity ERROR, Type CLOSE_ERROR Text: reinitiate tunnel to negotiate a different MTU *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd Close Error Frame *May 26 20:11:14.105: *May 26 20:11:14.105: *May 26 20:11:14.105: [WV-TUNL-EVT]:[8A3AE690] CSTP Version recd , using 1 *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Tunnel Client reconnecting removing existing tunl ctx *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE410] Closing Tunnel Context 0x8A3AE410 for Session 0x8A3C2EF8 and User VPNUSER *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Reusing IP 192.168.10.9 255.255.255.0 *May 26 20:11:14.109: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:14.109: HTTP/1.1 200 OK *May 26 20:11:14.109: Server: Cisco IOS SSLVPN *May 26 20:11:14.109: X-CSTP-Version: 1 *May 26 20:11:14.109: X-CSTP-Address: 192.168.10.9 *May 26 20:11:14.109: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:14.109: X-CSTP-Keep: false *May 26 20:11:14.109: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:14.113: X-CSTP-Lease-Duration: 43200 *May 26 20:11:14.113: X-CSTP-MTU: 1199 *May 26 20:11:14.113: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:14.113: X-CSTP-DPD: 300 *May 26 20:11:14.113: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Session-Timeout: 0 *May 26 20:11:14.113: X-CSTP-Keepalive: 30 *May 26 20:11:14.113: X-DTLS-Session-ID: 22E54D9F1F6344BCB5BB30BC8BB3737907795E6F3C3665CDD294CBBA1DA4D0CF *May 26 20:11:14.113: X-DTLS-Port: 443 *May 26 20:11:14.113: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:14.113: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:14.113: X-DTLS-DPD: 300 *May 26 20:11:14.113: X-DTLS-KeepAlive: 30 *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: [WV-TUNL-EVT]:[8A3AE690] For User VPNUSER, DPD timer started for 300 seconds fdenofa-892#show webvpn session user VPNUSER context SSLVPN_CONTEXT Session Type : Full Tunnel Client User-Agent : AnyConnect Windows 3.1.08009 Username : VPNUSER Num Connection : 5 Public IP : 192.168.157.2 VRF Name : None Context : SSLVPN_CONTEXT Policy Group : SSLVPN_POLICY Last-Used : 00:00:00 Created : *16:11:06.381 EDT Tue May 26 2015 Session Timeout : Disabled Idle Timeout : 2100 DNS primary serve : 8.8.8.8 DPD GW Timeout : 300 DPD CL Timeout : 300 Address Pool : SSLVPN_POOL MTU Size : 1199 Rekey Time : 3600 Rekey Method : Lease Duration : 43200 Tunnel IP : 192.168.10.9 Netmask : 255.255.255.0 Rx IP Packets : 0 Tx IP Packets : 42 CSTP Started : 00:00:13 Last-Received : 00:00:00 CSTP DPD-Req sent : 0 Virtual Access : 2 Msie-ProxyServer : None Msie-PxyPolicy : Disabled Msie-Exception : Split Include : ACL 1 Client Ports : 17462 17463 17464 17465 17471

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

07-Mar-2024 |

Opmerking toegevoegd over AnyConnect die wordt geherbrandd naar Cisco Secure-client. |

1.0 |

22-Jun-2016 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Frank DeNofaCisco TAC Engineer

- Rich HenryCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback