Inleiding

Dit document beschrijft hoe u toegangscontroleregels (Access Control Policy - ACS) kunt configureren om verkeer te inspecteren dat afkomstig is van VPN-tunnels (Virtual Private Network) of RA-gebruikers (Remote Access) en hoe u een Cisco adaptieve security applicatie (ASA) kunt gebruiken met FirePOWER Services als internetgateway.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- AnyConnect, externe toegang tot VPN en/of peer-to-peer IPSec VPN.

- Firepower ACS-configuratie.

- ASA modulair beleidskader (MPF).

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- ASA 5506W versie 9.6(2.7) voor ASDM bijvoorbeeld

- FirePOWER-module versie 6.1.0-330 voor ASDM bijvoorbeeld.

- ASA 5506W versie 9.7(1), bijvoorbeeld voor FMC.

- FirePOWER versie 6.2.0 voor FMC bijvoorbeeld.

- Firepower Management Center (FMC) versie 6.2.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Probleem

ASA 5500-X met FirePOWER Services is niet in staat om AnyConnect-gebruikersverkeer te filteren en/of te inspecteren op dezelfde manier als verkeer dat afkomstig is van andere locaties die zijn verbonden door IPSec-tunnels die gebruikmaken van één punt voor permanente contentbeveiliging.

Een ander symptoom dat deze oplossing omvat, is dat er geen specifieke ACS-regels voor de genoemde bronnen kunnen worden vastgesteld zonder dat dit andere bronnen raakt.

Dit scenario is heel gebruikelijk om te zien wanneer het TunnelAll-ontwerp wordt gebruikt voor VPN-oplossingen die op een ASA zijn afgesloten.

Oplossing

Dit kan op verschillende manieren worden bereikt. Dit scenario heeft echter betrekking op de inspectie per zone.

ASA-configuratie

Stap 1. Identificeer de interfaces waar AnyConnect-gebruikers of VPN-tunnels verbinding maken met de ASA.

Peer-to-peer tunnels

Dit is een fragment van de show run crypto map output.

crypto map outside_map interface outside

AnyConnect-gebruikers

De opdracht toont run webvpn toont waar AnyConnect-toegang is ingeschakeld.

webvpn

enable outside

hostscan image disk0:/hostscan_4.3.05019-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnect-win-4.4.01054-webdeploy-k9.pkg 1

anyconnect image disk0:/anyconnect-macos-4.4.01054-webdeploy-k9.pkg 2

anyconnect enable

In dit scenario ontvangt de interface buiten, zowel RA-gebruikers als peer-to-peer tunnels.

Stap 2. Richt het verkeer van ASA naar de FirePOWER-module via een wereldwijd beleid.

U kunt deze optie gebruiken in overeenstemming met elke voorwaarde of in een gedefinieerde toegangscontrolelijst (ACL) voor omleiding van verkeer.

Voorbeeld met match any match.

class-map SFR

match any

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

Voorbeeld met ACL-overeenkomst.

access-list sfr-acl extended permit ip any any

class-map SFR

match access-list sfr-acl

policy-map global_policy

class SFR

sfr fail-open

service-policy global_policy global

In een minder gemeenschappelijk scenario, kan een de dienstbeleid voor de buiteninterface worden gebruikt. Dit voorbeeld wordt in dit document niet behandeld.

ASA FirePOWER-module beheerd door ASDM-configuratie

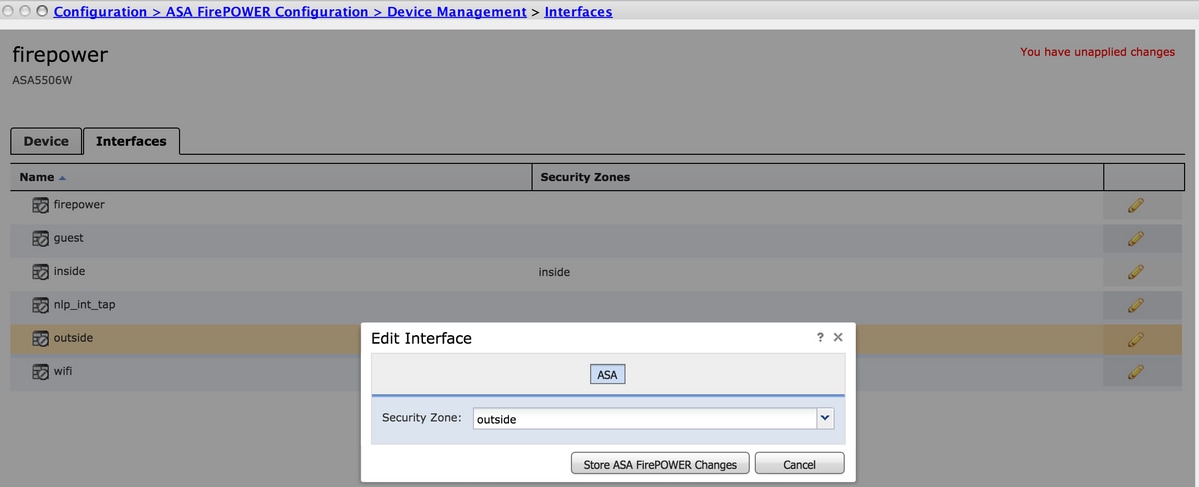

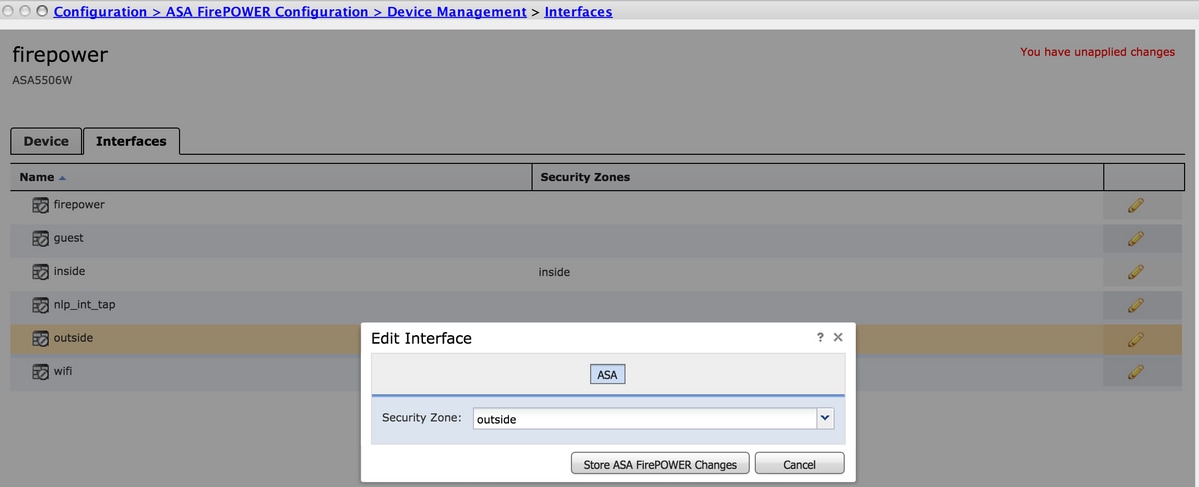

Stap 1. Wijs de buiteninterface één zone toe bij Configuration > ASA FirePOWER Configuration > Apparaatbeheer. In dit geval heet die zone buiten.

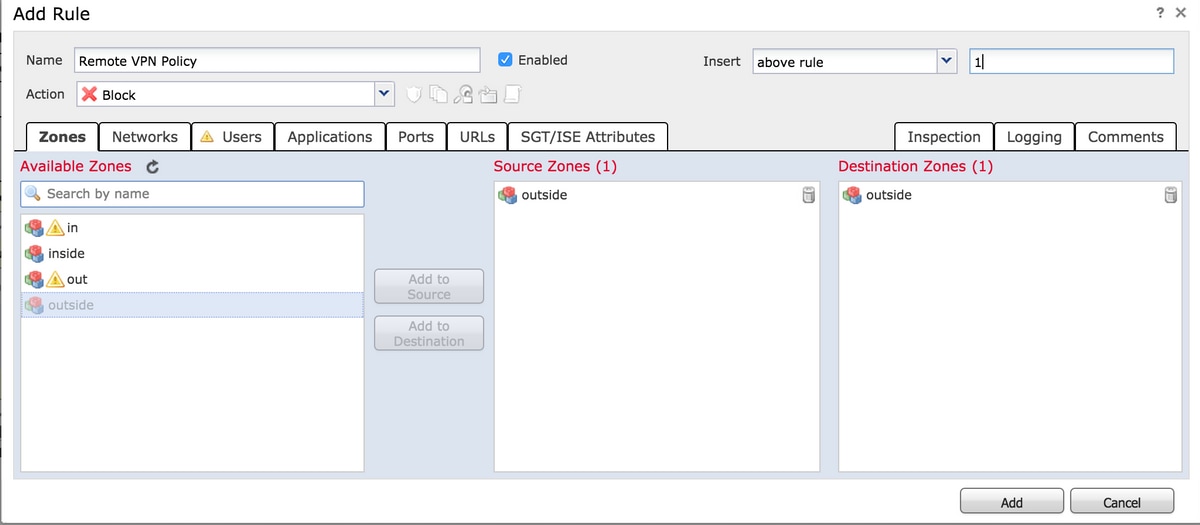

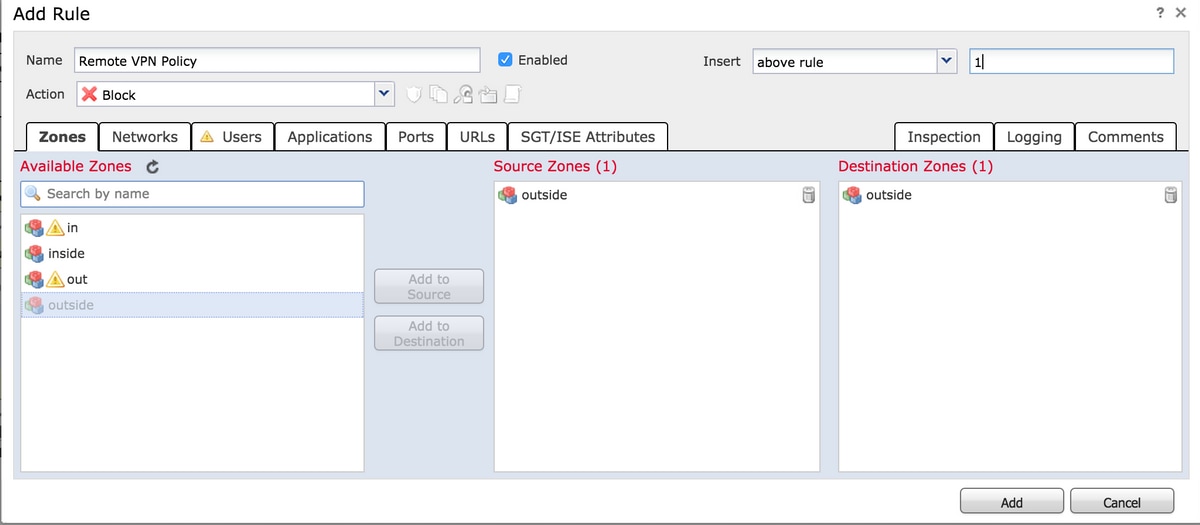

Stap 2. Selecteer Regel toevoegen bij Configuratie > ASA FirePOWER Configuration > Beleid > Toegangsbeheer.

Stap 3. Selecteer buiten de zone op het tabblad Zones als bron en bestemming voor de regel.

Stap 4. Selecteer de actie, de titel en andere gewenste voorwaarden om deze regel te definiëren.

Er kunnen meerdere regels worden gemaakt voor deze verkeersstroom. Het is alleen belangrijk om in gedachten te houden dat bron- en bestemmingszones de zone moeten zijn die is toegewezen aan VPN-bronnen en internet.

Zorg ervoor dat er geen andere meer algemene beleidsmaatregelen zijn die vóór deze regels zouden kunnen matchen. Het verdient de voorkeur dat deze regels hoger zijn dan de regels die voor elke zone gelden.

Stap 5. Klik op ASA FirePOWER Changes opslaan en implementeer FirePOWER Changes om deze wijzigingen te laten doorvoeren.

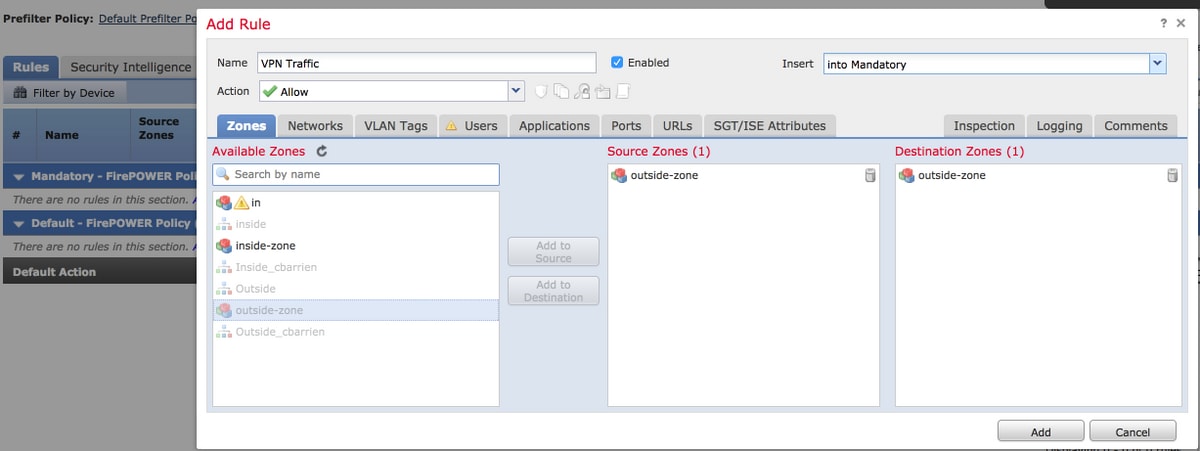

ASA FirePOWER-module beheerd door FMC-configuratie

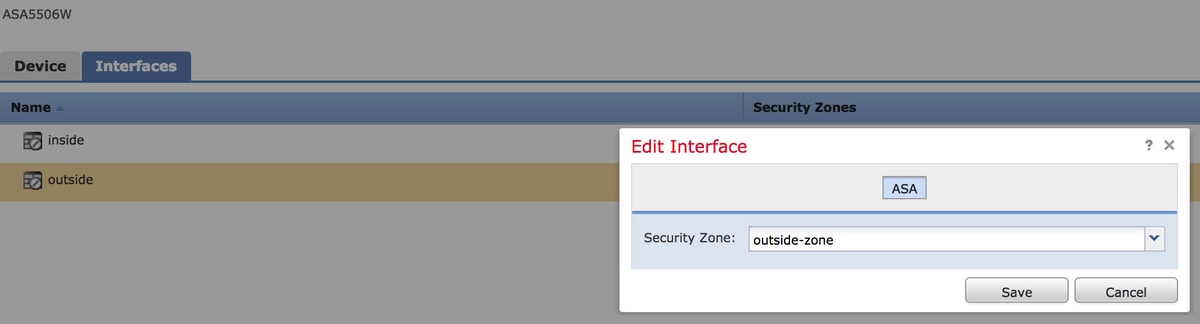

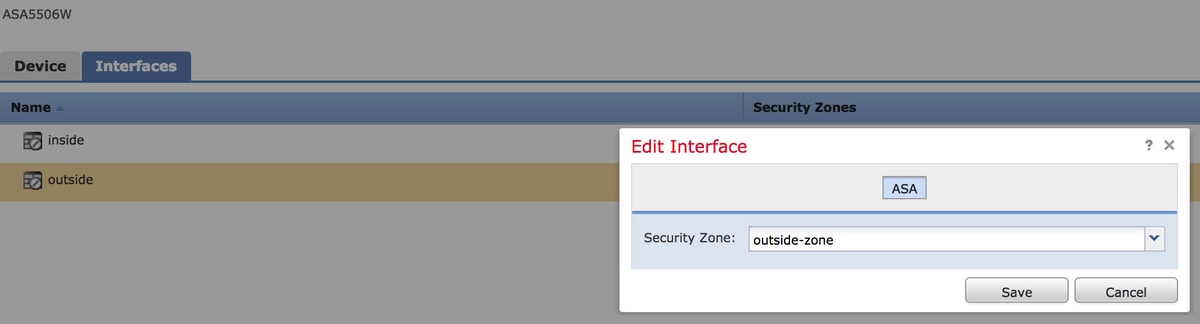

Stap 1. Wijs de buiteninterface één zone toe bij Apparaten > Beheer > Interfaces. In dit geval wordt die zone buiten de zone.

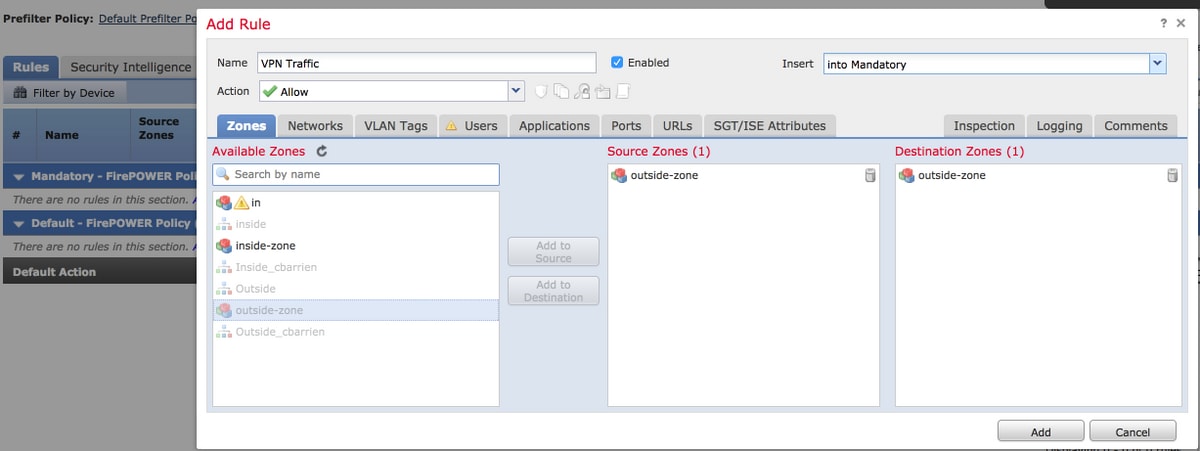

Stap 2. Selecteer Regel toevoegen bij Beleid > Toegangsbeheer > Bewerken.

Stap 3. Selecteer op het tabblad Zones de zone buiten als bron en bestemming voor de regel.

Stap 4. Selecteer de actie, de titel en andere gewenste voorwaarden om deze regel te definiëren.

Er kunnen meerdere regels worden gemaakt voor deze verkeersstroom. Het is alleen belangrijk om in gedachten te houden dat bron- en bestemmingszones de zone moeten zijn die is toegewezen aan VPN-bronnen en internet.

Zorg ervoor dat er geen andere meer algemene beleidsmaatregelen zijn die vóór deze regels zouden kunnen matchen. Het verdient de voorkeur dat deze regels hoger zijn dan de regels die voor elke zone gelden.

Stap 5. Klik op Opslaan en vervolgens implementeren om deze wijzigingen van kracht te laten worden.

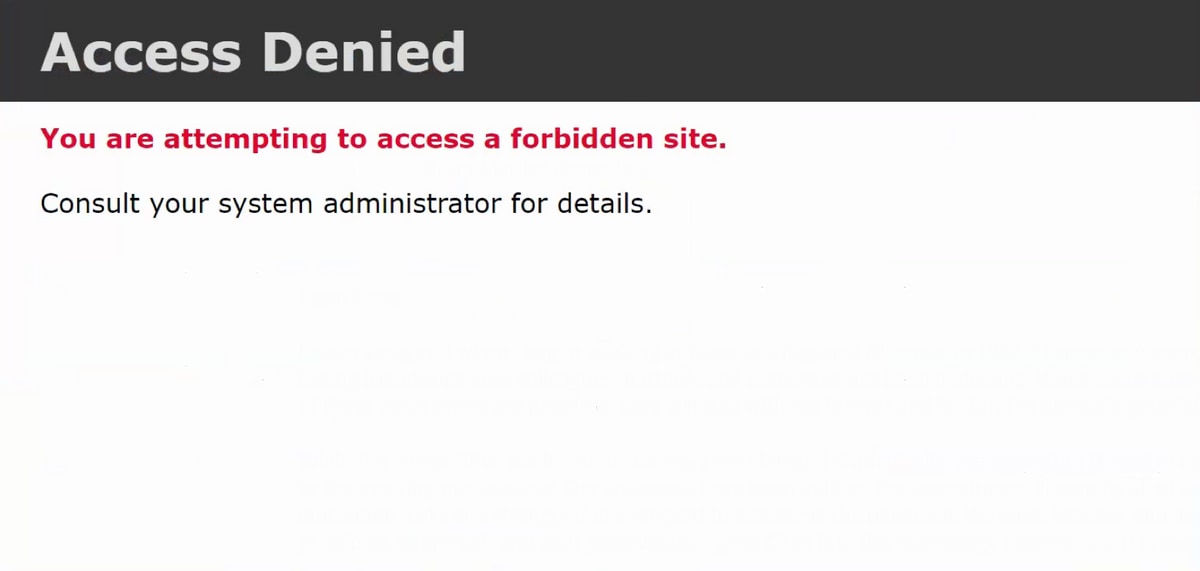

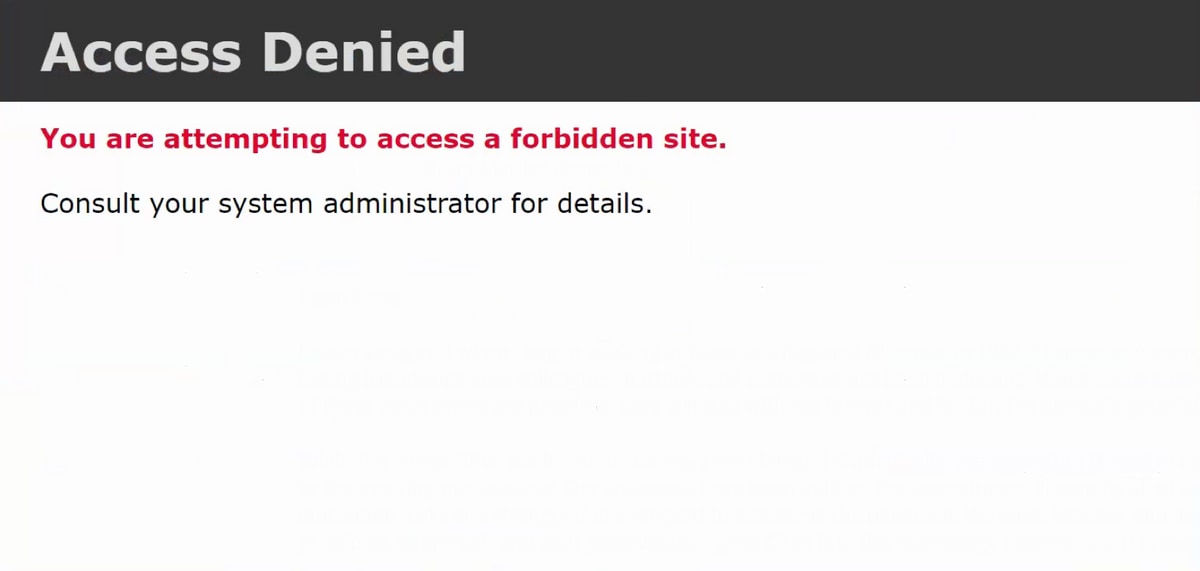

Resultaat

Na de inzet wordt het AnyConnect-verkeer gefilterd/geïnspecteerd volgens de toegepaste ACS-regels. In dit voorbeeld is een URL met succes geblokkeerd.

Feedback

Feedback