AD-verificatie voor AnyConnect-clients configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u Active Directory (AD)-verificatie kunt configureren voor AnyConnect-clients die verbinding maken met Firepower Threat Defence (FTD).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Configuratie van RNA Virtual Private Network (VPN) op Firepower Manager Center (FMC)

- Lichtgewicht Directory Access Protocol (LDAP)-serverconfiguratie op FMC

- Active Directory (AD)

- Volledig gekwalificeerde domeinnaam (FQDN)

- Intersight Infrastructure Services (IIS)

- Remote Desktop Protocol (RDP)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Microsoft 2016-server

- FMCv met 6.5.0

- FTDv met 6.5.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In dit document wordt beschreven hoe u Active Directory (AD)-verificatie kunt configureren voor AnyConnect-clients die verbinding maken met Firepower Threat Defence (FTD), beheerd door Firepower Management Center (FMC).

Gebruikersidentiteit wordt gebruikt in het toegangsbeleid om AnyConnect-gebruikers te beperken tot specifieke IP-adressen en -poorten.

Configureren

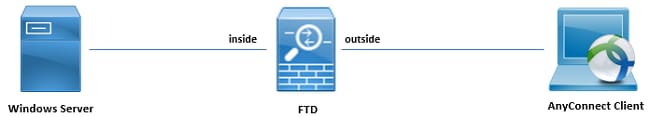

Netwerkdiagram en -scenario

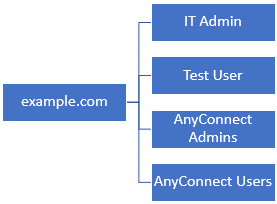

Windows-server is vooraf geconfigureerd met IIS en RDP om de gebruikersidentiteit te testen. In deze configuratiehandleiding worden drie gebruikersaccounts en twee groepen aangemaakt.

Gebruikersaccounts:

- FTD Admin: Dit wordt gebruikt als de directory account om de FTD te kunnen binden aan de Active Directory-server.

- IT Admin: een account van een testbeheerder die wordt gebruikt om de identiteit van de gebruiker aan te tonen.

- Testgebruiker: een testgebruikersaccount dat wordt gebruikt om de identiteit van de gebruiker aan te tonen.

Groepen:

- AnyConnect Admins: een testgroep waaraan IT-beheerder wordt toegevoegd om de identiteit van de gebruiker aan te tonen. Deze groep heeft alleen RDP-toegang tot de Windows Server.

- AnyConnect-gebruikers: een testgroep die de testgebruiker toevoegt om de gebruikersidentiteit aan te tonen. Deze groep heeft alleen HTTP-toegang tot de Windows-server.

Active Directory-configuraties

Om AD-verificatie en gebruikersidentiteit op FTD correct te kunnen configureren, zijn enkele waarden vereist.

Al deze gegevens moeten worden aangemaakt of verzameld op de Microsoft Server voordat de configuratie op FMC kan worden uitgevoerd. De belangrijkste waarden zijn:

- Domeinnaam:

Dit is de domeinnaam van de server. In deze configuratiehandleiding is voorbeeld.com de domeinnaam.

- IP/FQDN-adres voor servers:

Het IP-adres of de FQDN wordt gebruikt om de Microsoft-server te bereiken. Als een FQDN wordt gebruikt, moet een DNS-server worden geconfigureerd binnen FMC en FTD om de FQDN op te lossen.

In deze configuratiehandleiding is deze waarde win2016.example.com (die zich oplost in 192.168.1.1).

- Serverpoort:

De poort die wordt gebruikt door de LDAP-service. Standaard gebruiken LDAP en STARTTLS TCP-poort 389 voor LDAP en LDAP over SSL (LDAPS) TCP-poort 636.

- Root-CA:

Als LDAPS of STARTTLS wordt gebruikt, is de wortel CA die wordt gebruikt om het SSL certificaat te ondertekenen dat door LDAPS wordt gebruikt vereist.

- Gebruikersnaam en wachtwoord map:

Dit is de account die door FMC en FTD wordt gebruikt om te binden aan de LDAP-server en gebruikers te verifiëren en te zoeken naar gebruikers en groepen.

Hiervoor wordt een account met de naam FTD Admin aangemaakt.

- Voornaam (DN) van basis- en groep:

De Base DN is het startpunt FMC en de FTD vertelt de Active Directory om te beginnen met het zoeken naar en authenticeren van gebruikers.

Op dezelfde manier is de Groep DN het uitgangspunt FMC vertelt de Active Directory waar te beginnen zoeken naar groepen voor gebruikersidentiteit.

In deze configuratiegids, wordt het worteldomein example.com gebruikt als Basis DN en Groep DN.

Voor een productieomgeving is het echter beter om een Base DN en Group DN verder binnen de LDAP-hiërarchie te gebruiken.

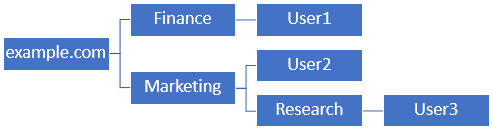

Deze LDAP-hiërarchie bijvoorbeeld:

Als een beheerder wil dat gebruikers binnen de organisatorische eenheid Marketing de basis-DN kunnen verifiëren kan worden ingesteld op de root (example.com).

Echter, dit maakt het ook mogelijk dat Gebruiker1 onder de Finance organisatieafdeling ook inlogt, aangezien het zoeken van de gebruiker begint bij de wortel en gaat naar Finance, Marketing en Research.

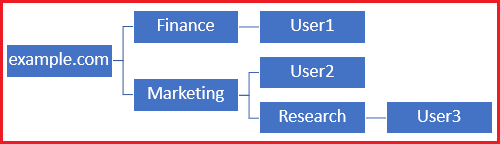

Base-DN ingesteld op example.com

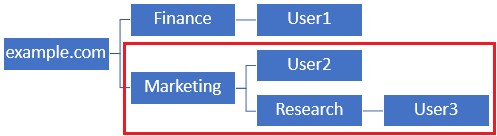

Om de login te beperken tot de enige gebruiker in de organisatorische eenheid van de Marketing en hieronder, kan de beheerder in plaats daarvan de basis-DN op Marketing instellen.

Alleen Gebruiker2 en Gebruiker3 kunnen nu authenticeren omdat de zoekactie begint bij Marketing.

Base-DN ingesteld op Marketing

Merk op dat voor meer granulaire controle binnen de FTD waarvoor gebruikers verschillende autorisaties kunnen verbinden of toewijzen op basis van hun AD-kenmerken, een LDAP-autorisatiekaart moet worden geconfigureerd.

Meer informatie hierover kunt u hier vinden: AnyConnect LDAP-mapping configureren op Firepower Threat Defence (FTD).

Deze vereenvoudigde LDAP-hiërarchie wordt gebruikt in deze configuratiehandleiding en de DN voor de root example.com wordt gebruikt voor zowel de Base-DN als de Groep-DN.

Bepaal LDAP-basis DN en groep DN

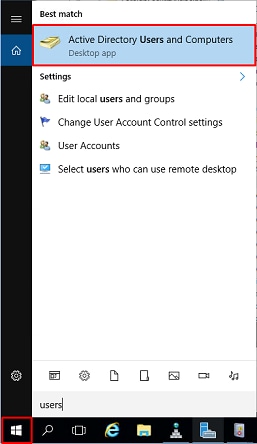

1. Open Active Directory-gebruikers en -computers.

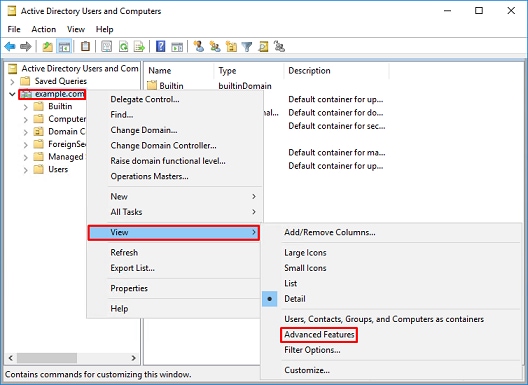

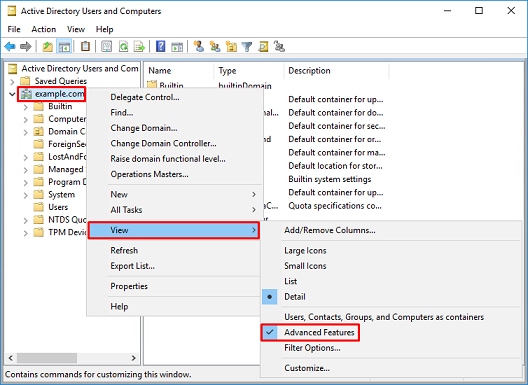

2. Klik op rootdomein (om de container te openen), klik vervolgens met de rechtermuisknop op het rootdomein, en klik vervolgens onder Weergave, op Geavanceerde functies.

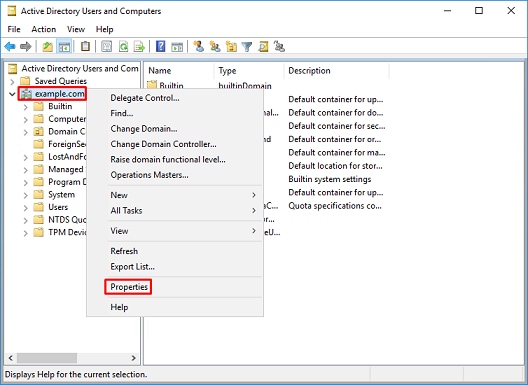

3. Hierdoor kunnen extra eigenschappen worden weergegeven onder de AD-objecten. Bijvoorbeeld, om DN voor de wortel example.com te vinden, klik example.com met de rechtermuisknop en kies dan Eigenschappen.

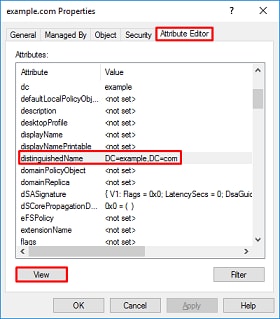

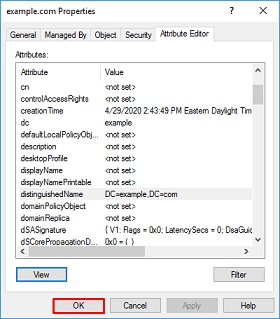

4. Selecteer onder Properties het tabblad Attribute Editor. Vind voornaamNaam onder de Kenmerken, dan klik op Weergeven.

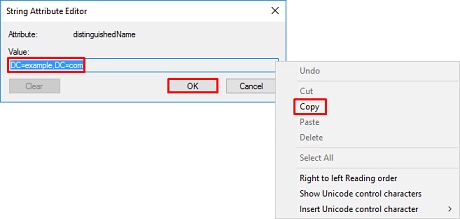

5. Hierdoor wordt een nieuw venster geopend waarin de DN kan worden gekopieerd en later in het VCC kan worden geplakt. In dit voorbeeld, de wortel DN is DC=example, DC=com.

Kopieert de waarde en sla deze op voor later gebruik. Klik op OK om het venster String Attribute Editor te verlaten en klik nogmaals op OK om de Properties te verlaten.

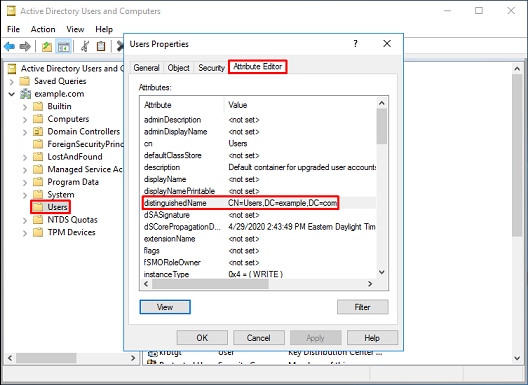

Dit kan worden gedaan voor meerdere objecten in Active Directory. Deze stappen worden bijvoorbeeld gebruikt om de DN van de User-container te vinden:

6. De weergave Geavanceerde functies kan worden verwijderd door nogmaals op de hoofdletter DN te klikken en vervolgens onder Beeld, klik nogmaals op Geavanceerde functies.

Een FTD-account maken

Met deze gebruikersaccount kunnen FMC en FTD met de actieve directory binden om naar gebruikers en groepen te zoeken en gebruikers te verifiëren.

Het doel van het creëren van een afzonderlijke FTD-account is om onbevoegde toegang elders in het netwerk te voorkomen als de referenties die worden gebruikt voor de binding worden gecompromitteerd.

Deze account hoeft niet binnen het bereik van de Base DN of Group DN te vallen.

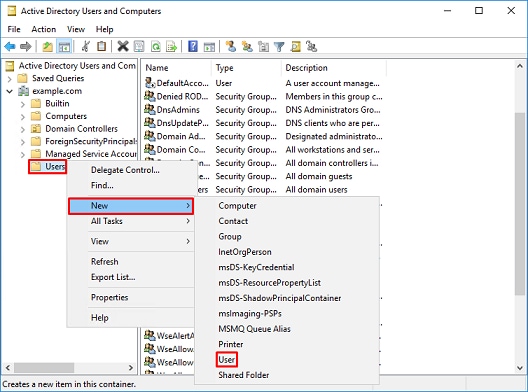

1. Klik in Active Directory User and Computers met de rechtermuisknop op de container/organisatie waaraan de FTD-account wordt toegevoegd.

In deze configuratie wordt de FTD-account toegevoegd onder de User container onder de gebruikersnaam ftd.admin@example.com.

Klik met de rechtermuisknop op Gebruikers en navigeer vervolgens naar Nieuw > Gebruiker.

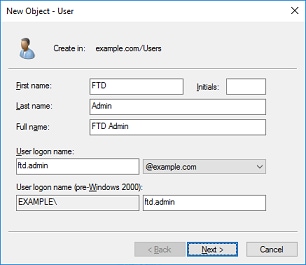

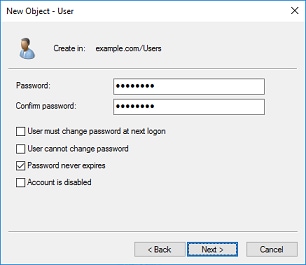

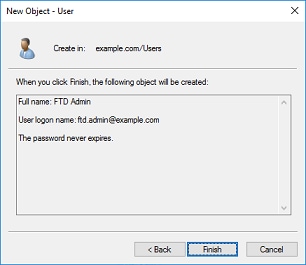

2. Ga door het Nieuwe Voorwerp - de Tovenaar van de Gebruiker.

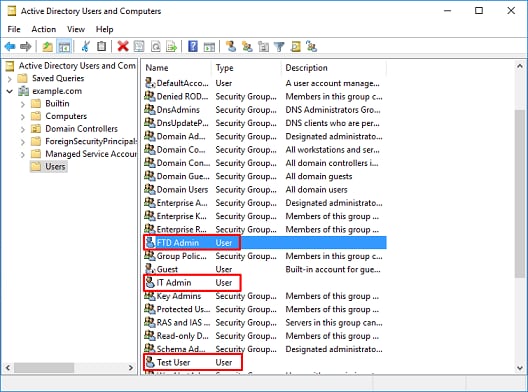

3. Controleer of de FTD-account is aangemaakt. Er worden twee extra accounts aangemaakt: IT-beheerder en testgebruiker.

AD-groepen maken en gebruikers toevoegen aan AD-groepen (optioneel)

Hoewel dit niet nodig is voor verificatie, kunnen groepen worden gebruikt om het gemakkelijker te maken om toegangsbeleid toe te passen op meerdere gebruikers en LDAP-autorisatie.

In deze configuratiegids worden groepen gebruikt om later via gebruikersidentiteit binnen FMC instellingen voor toegangscontrole toe te passen.

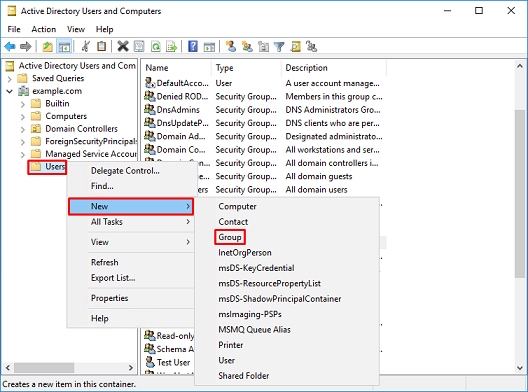

1. Klik in Active Directory User and Computers met de rechtermuisknop op de container of de organisatorische eenheid waaraan de nieuwe groep wordt toegevoegd.

In dit voorbeeld wordt de groep AnyConnect Admins toegevoegd onder de container Gebruikers. Klik met de rechtermuisknop op Gebruikers en navigeer vervolgens naar Nieuw > Groepen.

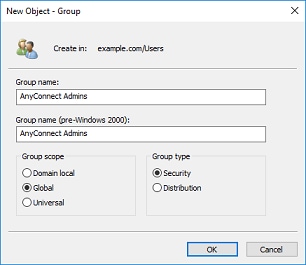

2. Ga door de Wizard Nieuw object - Groep.

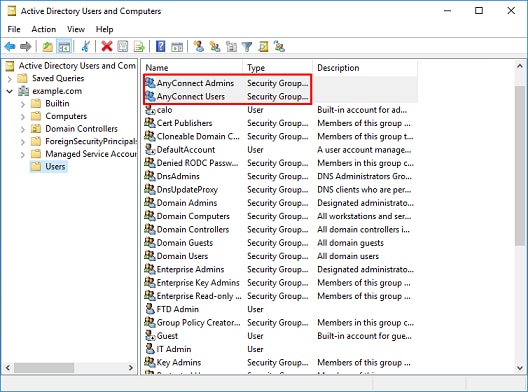

3. Controleer of de groep is gemaakt. De AnyConnect-gebruikersgroep is ook gemaakt.

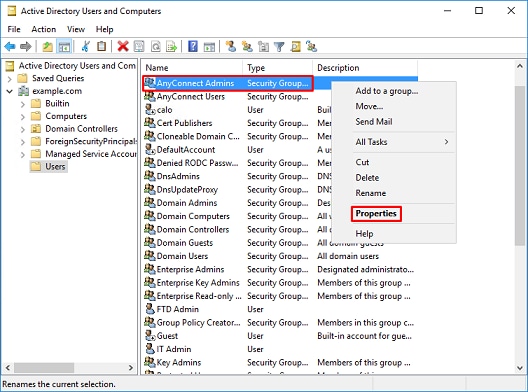

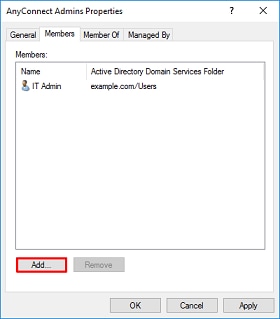

4. Klik met de rechtermuisknop op de groep van de gebruiker(s) en kies vervolgens Eigenschappen. In deze configuratie wordt de IT-beheerder van de gebruiker toegevoegd aan de groep AnyConnect-beheerders en wordt de testgebruiker toegevoegd aan de groep AnyConnect-gebruikers.

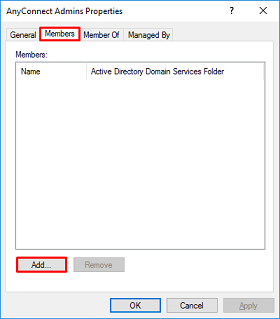

5. Klik onder het tabblad Leden op Toevoegen.

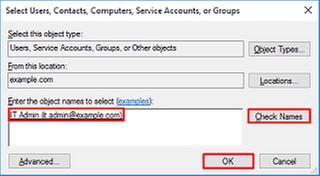

Voer de gebruiker in het veld in en klik op Namen controleren om te controleren of de gebruiker gevonden is. Klik na de verificatie op OK.

Controleer of de juiste gebruiker is toegevoegd en klik op OK. De gebruiker Test User wordt ook toegevoegd aan de groep AnyConnect-gebruikers met dezelfde stappen.

Kopieert de SSL-certificaatroet van LDAPS (alleen vereist voor LDAPS of STARTTLS).

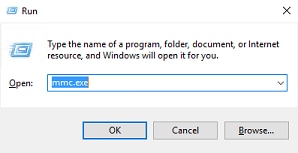

1. Druk op Win+R en voer mmc.exe in. Klik vervolgens op OK.

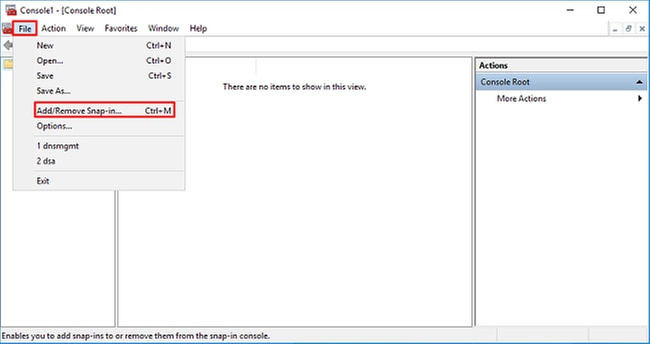

2. Navigeer naar Bestand > Magnetisch toevoegen/verwijderen.

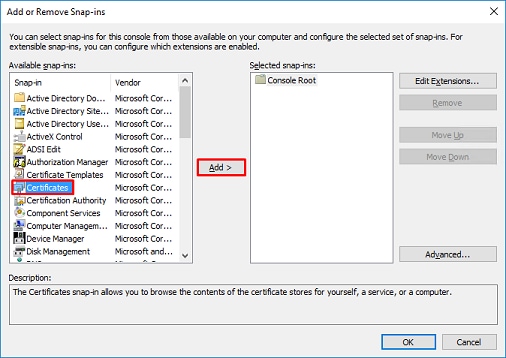

3. Selecteer onder Beschikbare invoegtoepassingen Certificaten en klik vervolgens op Toevoegen.

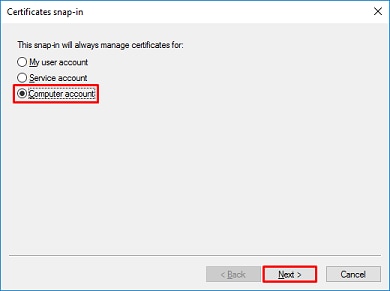

4. Selecteer Computer-account en klik op Volgende.

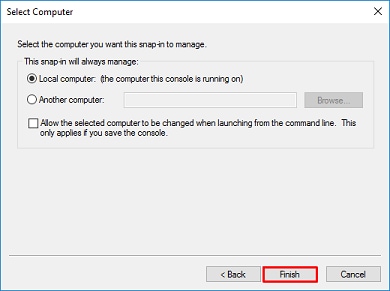

Klik op Finish (Voltooien).

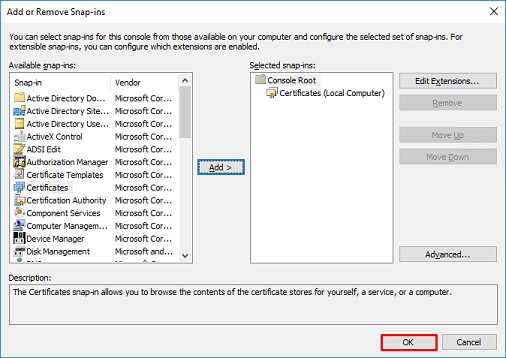

5. Klik op OK.

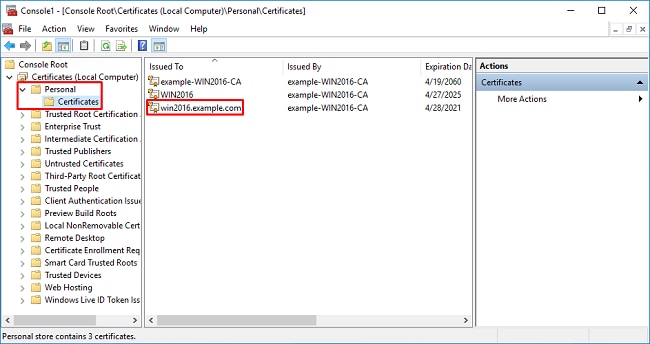

6. Vouw de persoonlijke map uit en klik vervolgens op Certificaten. Het door LDAPS gebruikte certificaat wordt afgegeven aan de volledig gekwalificeerde domeinnaam (FQDN) van de Windows-server. Op deze server staan 3 certificaten vermeld.

- Een CA-certificaat afgegeven aan en door voorbeeld-WIN2016-CA.

- Een identiteitsbewijs afgegeven aan WIN2016 door voorbeeld-WIN2016-CA.

- Een identiteitsbewijs afgegeven aan win2016.example.com door voorbeeld-WIN2016-CA.

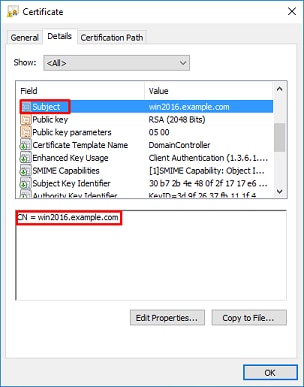

In deze configuratiehandleiding is de FQDN win2016.example.com en dus zijn de eerste 2 certificaten niet geldig voor gebruik als het LDAPS SSL-certificaat. Het identiteitscertificaat dat wordt afgegeven aan win2016.example.com is een certificaat dat automatisch is afgegeven door de Windows Server CA-service. Dubbelklik op het certificaat om de gegevens te controleren.

7. Om als SSL-certificaat van het LDAPS te worden gebruikt, moet het certificaat aan de volgende eisen voldoen:

- De veelvoorkomende naam voor DNS-onderwerpalternatieve naam komt overeen met de FQDN-naam van de Windows-server.

- Het certificaat heeft serververificatie in het veld Uitgebreid sleutelgebruik.

Onder het tabblad Details voor het certificaat, selecteert u Onderwerp en Onderwerp Alternatieve Naam, de FQDN win2016.example.com is aanwezig.

Onder Enhanced Key Usage is serververificatie aanwezig.

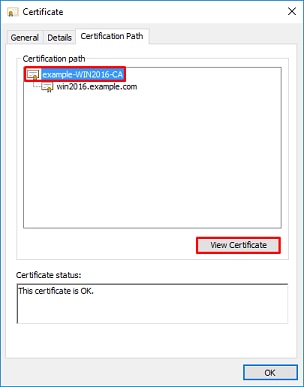

8. Zodra dat is bevestigd, selecteert u onder het tabblad Certificeringspad het bovenste certificaat dat het basiscertificaat van de CA is en klikt u op Certificaat bekijken.

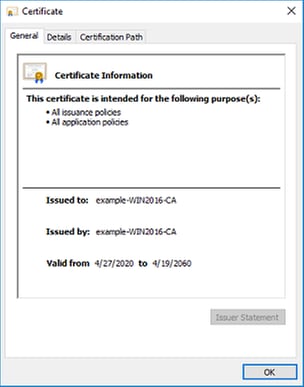

9. Hierdoor worden de Certificaatgegevens geopend voor het basiscertificaat van CA.

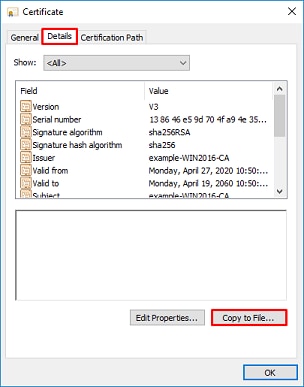

Klik onder het tabblad Details op Kopiëren naar bestand.

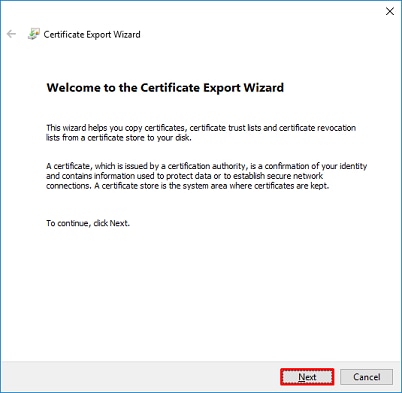

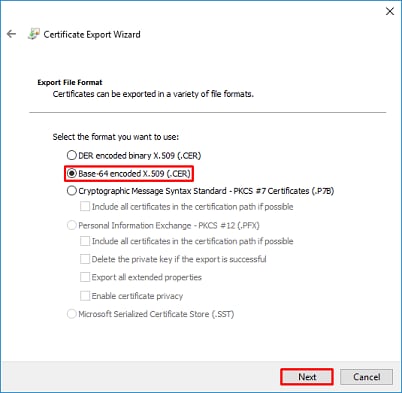

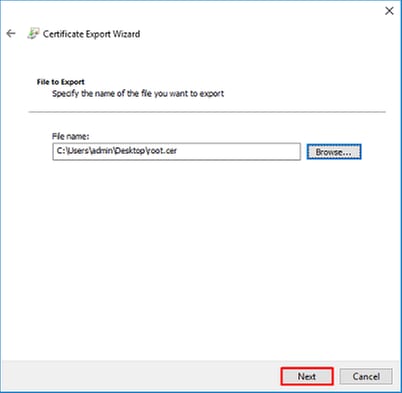

10. Ga naar de wizard Certificaat exporteren. De wizard exporteert de root-CA in PEM-indeling.

Selecteer Base-64 encoded X.509.

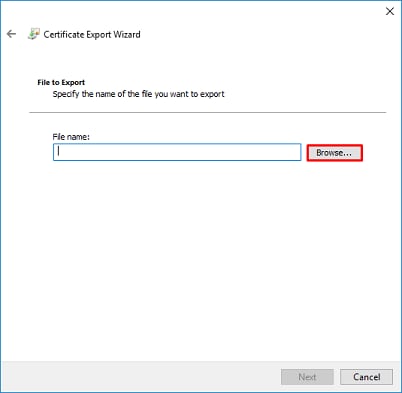

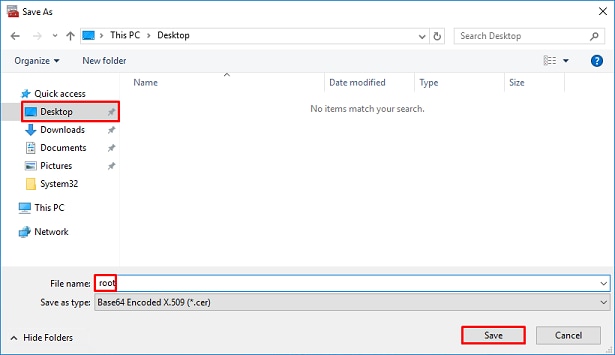

Selecteer de naam van het bestand en de locatie van de export.

Klik nu op Voltooien.

11. Navigeer naar de locatie en open het certificaat met een notitieblok of een andere teksteditor. Dit is het certificaat in PEM-indeling. Bewaar dit voor later.

-----BEGIN CERTIFICATE----- MIIDCDCCAfCgAwIBAgIQE4ZG5Z1wT6lONTjooEQyMTANBgkqhkiG9w0BAQsFADAd MRswGQYDVQQDExJleGFtcGxlLVdJTjIwMTYtQ0EwIBcNMjAwNDI3MTQ1MDU5WhgP MjA2MDA0MTkxNDUwNTlaMB0xGzAZBgNVBAMTEmV4YW1wbGUtV0lOMjAxNi1DQTCC ASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAI8ghT719NzSQpoQPh0YT67b Ya+PngsxMyvkewP33QLTAWw1HW1Tb9Mk5BDWOItTaVsgHwPBfd++M+bLn3AiZnHV OO+k6dVVY/E5qVkEKSGoY+v940S2316lzdwReMOFhgbc2qMertIoficrRhihonuU Cjyeub3CO+meJUuKom2R47C0D35TUvo/FEHGgXJFaJS1se2UrpNO7KEMkfA1LPuM aob4XE/OzxYQpPa18djsNnskfcFqD/HOTFQN4+SrOhHWlRnUIQBUaLdQaabhipD/ sVs5PneYJX8YKma821uYI6j90YuytmsHBtCieyC062a8BKqOL7N86HFPFkMA3u8C AwEAAaNCMEAwDgYDVR0PAQH/BAQDAgGGMA8GA1UdEwEB/wQFMAMBAf8wHQYDVR0O BBYEFD2fJjf7ER9EM/HCxCVFN5QzqEdvMA0GCSqGSIb3DQEBCwUAA4IBAQB31ZJo vzwVD3c5Q1nrNP+6Mq62OFpYH91k4Ch9S5g/CEOemhcwg8MDIoxW2dTsjenAEt7r phFIHZoCoSyjBjMgK3xybmoSeg8vBjCXseYNGEmOc9KW1oFmTOvdNVIb7Xpl1IVa 6tALTt3ANRNgREtxPA6yQbthKGavW0Anfsojk9IcDr2vp0MTjlBCxsTscbubRl+D dLEFKQqmMeYvkVf+a7a64mqPZsG3Uxo0rd6cZxAPkq/ylcdwNSJFfQV3DgZg+R96 9WLCR3Obig6xyo9Zu+lixcWpdrbADO6zMhbEYEhkhOOjBrUEBBI6Cy83iTZ9ejsk KgwBJXEu33PplW6E -----END CERTIFICATE-----

12. (facultatief) In het geval dat er meerdere identiteitscertificaten zijn die door LDAPS kunnen worden gebruikt en er onzekerheid is over welke certificaten worden gebruikt, of dat er geen toegang tot de LDAPS-server is, is het mogelijk om de wortelkaart te halen uit een pakketopname die op de Windows-server of FTD daarna is uitgevoerd.

FMC-configuraties

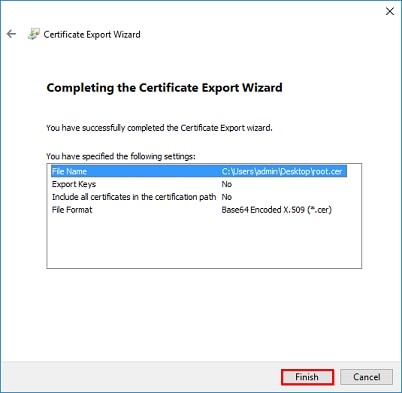

Licentie controleren

Om de AnyConnect-configuratie te kunnen implementeren, moet de FTD worden geregistreerd bij de slimme licentieserver en moet een geldige Plus-, Apex- of VPN-licentie alleen op het apparaat worden toegepast.

1. Ga naar Systeem > Licenties > Slimme licenties.

2. Controleer of de apparaten aan de voorschriften voldoen en met succes zijn geregistreerd. Zorg ervoor dat het apparaat is geregistreerd met een AnyConnect Apex-, Plus- of VPN-licentie.

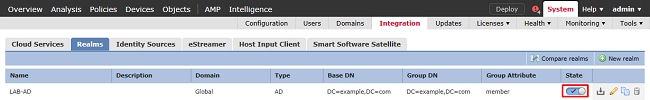

Instellingsgebied

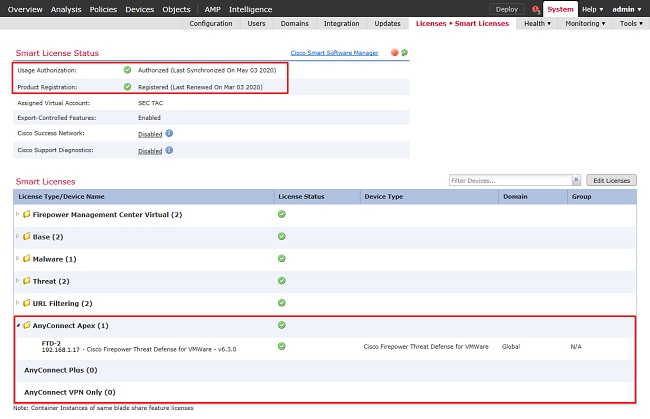

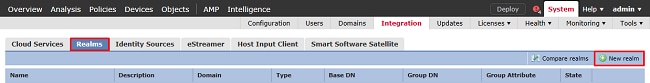

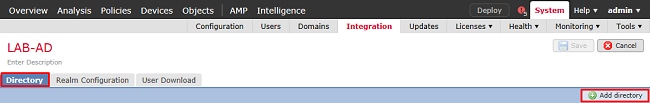

1. Ga naar Systeem > Integratie.

2. Klik onder Realms op Nieuw domein.

3. Vul de juiste velden in op basis van de bij de Microsoft-server verzamelde informatie. Klik vervolgens op OK.

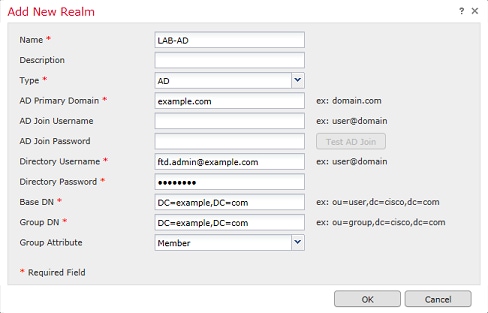

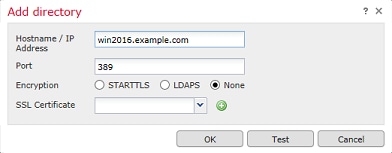

4. Selecteer in het nieuwe venster Directory als dit nog niet is gekozen en klik op Map toevoegen.

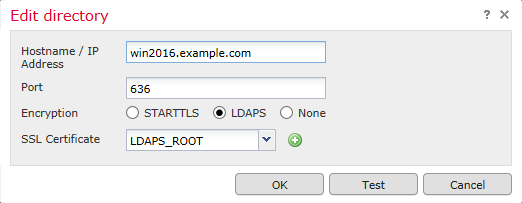

Vul de gegevens van de AD-server in. Merk op dat als FQDN wordt gebruikt, FMC en FTD niet met succes kunnen binden tenzij DNS wordt gevormd om FQDN op te lossen.

Als u DNS voor FMC wilt instellen, navigeert u naar System > Configuration en selecteert u Management Interfaces.

Om DNS voor de FTD in te stellen, navigeer naar Apparaten > Platform-instellingen, maak een nieuw beleid, of bewerk een huidig beleid dan gaan naar DNS.

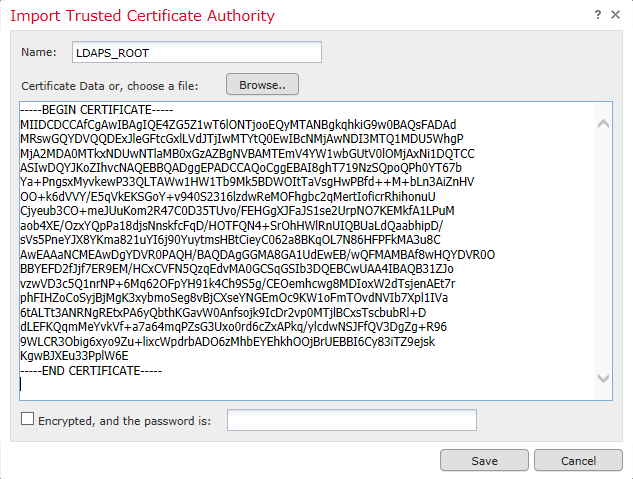

Als LDAPS of STARTTLS wordt gebruikt, klik op het groene + (plus) symbool, geef het certificaat een naam en kopieer het PEM-formaat root CA-certificaat. Klik vervolgens op Opslaan.

Selecteer de nieuw toegevoegde root-CA in het vervolgkeuzemenu naast SSL-certificaat en klik op STARTTLS of LDAPS.

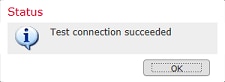

Klik op Test om er zeker van te zijn dat FMC met succes kan binden met de Directory Gebruikersnaam en het wachtwoord dat in de vorige stap is opgegeven.

Omdat deze tests worden geïnitieerd vanuit het FMC en niet via een van de routeerbare interfaces die op de FTD zijn geconfigureerd (zoals binnenkant, buitenkant, dmz), garandeert een succesvolle (of mislukte) verbinding niet hetzelfde resultaat voor AnyConnect-verificatie omdat AnyConnect LDAP-verificatieaanvragen worden geïnitieerd vanuit een van de FTD routable interfaces.

Zie de secties Test AAA en Packet Capture in het gedeelte Problemen oplossen voor meer informatie over het testen van LDAP-verbindingen vanuit de FTD.

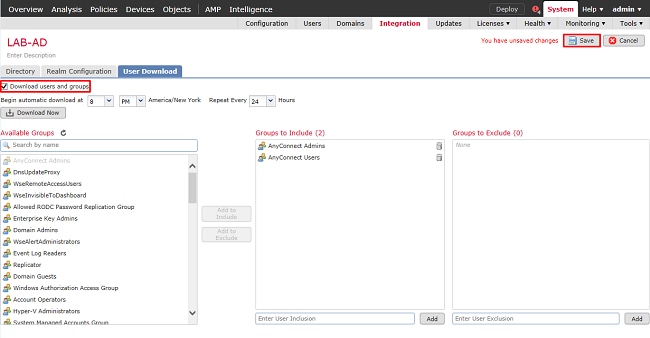

5. Download onder Gebruikersdownload de groepen die in latere stappen worden gebruikt voor gebruikersidentiteit.

Schakel het selectievakje Gebruikers en groepen downloaden in en de kolom Beschikbare groepen wordt gevuld met groepen die zijn geconfigureerd binnen Active Directory.

Groepen kunnen worden opgenomen of uitgesloten, maar standaard zijn alle groepen die onder de Groep DN worden gevonden, inbegrepen.

Ook specifieke gebruikers kunnen worden opgenomen of uitgesloten. Alle opgenomen groepen en gebruikers zijn beschikbaar om later te worden geselecteerd voor gebruikersidentiteit.

Als u klaar bent, klikt u op Opslaan.

6. Schakel het nieuwe domein in.

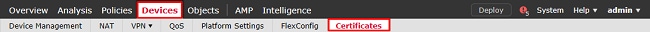

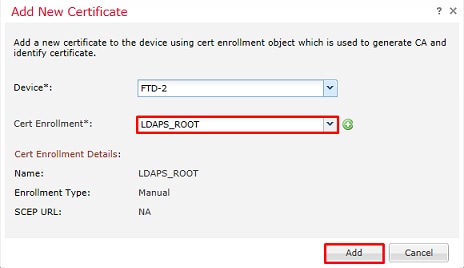

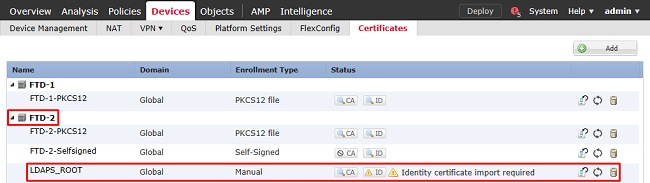

7. Indien LDAPS of STARTTLS wordt gebruikt, moet de oorspronkelijke CA ook door de FTD worden vertrouwd. Om dit te doen navigeer eerst naar Apparaten > Certificaten.

Klik rechtsboven op Toevoegen.

Selecteer de FTD, de LDAP-configuratie wordt toegevoegd om vervolgens op het + (plus)-symbool te klikken.

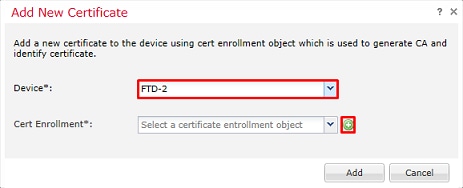

Geef het trustpoint een Naam en kies vervolgens Handmatige inschrijving in het vervolgkeuzemenu Inschrijftype. Plakt hier het PEM root ca certificaat en klik vervolgens op Opslaan.

Controleer dat het gemaakte trustpoint is geselecteerd en klik vervolgens op Toevoegen.

Het nieuwe trustpoint verschijnt onder het FTD. Hoewel hierin wordt vermeld dat de invoer van het identiteitsbewijs vereist is, is het niet vereist dat het FTD het SSL-certificaat waarmerkt dat door de LDAPS-server wordt verzonden. Deze boodschap kan dus worden genegeerd.

AnyConnect configureren voor AD-verificatie

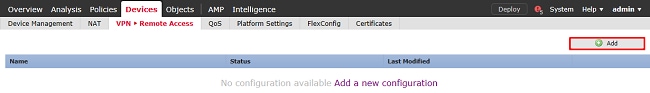

1. Bij deze stappen wordt ervan uitgegaan dat er al geen VPN-beleid voor externe toegang is gemaakt. Als er een is gemaakt, klik dan op de bewerkingsknop voor dat beleid en ga naar stap 3.

Navigeer naar Apparaten > VPN > Externe toegang.

Klik op Add om een nieuw VPN-beleid voor externe toegang te maken

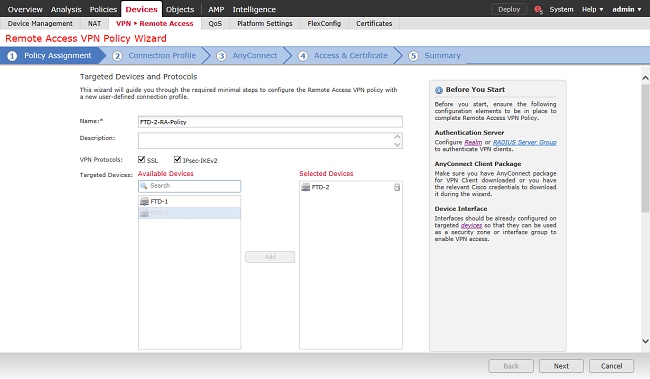

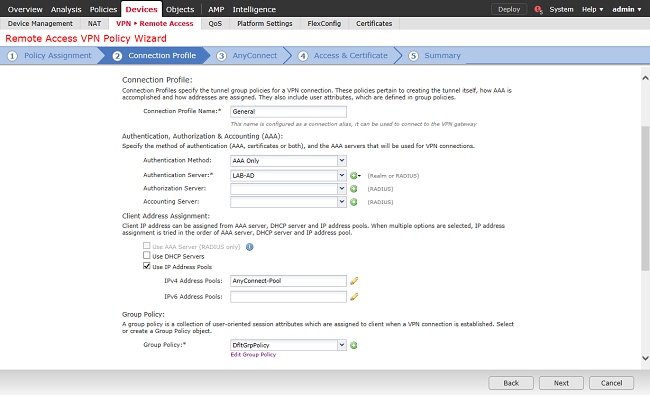

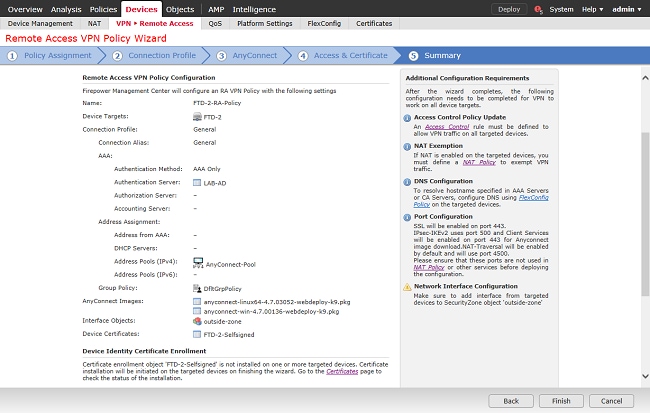

2. Voltooi de beleidswizard voor externe toegang tot VPN. Specificeer onder Beleidstoewijzing een naam voor het beleid en de apparaten waarop het beleid wordt toegepast.

Specificeer onder Verbindingsprofiel de naam van Verbindingsprofiel dat ook wordt gebruikt als de groepalias die AnyConnect-gebruikers zien wanneer ze verbinding maken.

Specificeer het domein dat eerder is gemaakt onder Verificatieserver.

Geef op hoe AnyConnect-clients IP-adressen krijgen toegewezen.

Specificeer het standaardgroepsbeleid dat voor dit verbindingsprofiel wordt gebruikt.

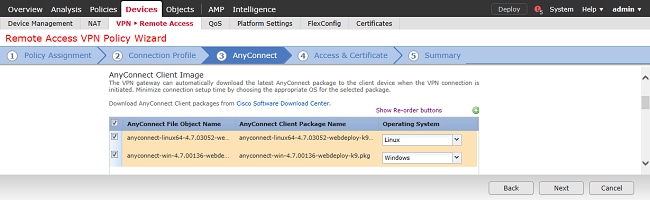

Upload en specificeer onder AnyConnect de AnyConnect-pakketten die worden gebruikt.

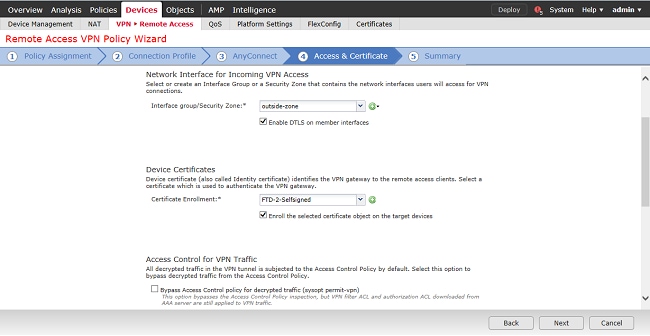

Specificeer onder Access & Certificate de interface waartoe AnyConnect-gebruikers toegang hebben voor AnyConnect.

Maak en/of specificeer het certificaat dat door de FTD wordt gebruikt tijdens de SSL-handdruk.

Zorg ervoor dat het aanvinkvakje voor het beleid voor toegangscontrole voor gedecrypteerd verkeer (sysopt license-vpn) niet is aangevinkt, zodat de gebruikersidentiteit die later wordt gemaakt, van kracht wordt voor RAVPN-verbindingen.

Bekijk onder Samenvatting de configuratie en klik op Voltooien.

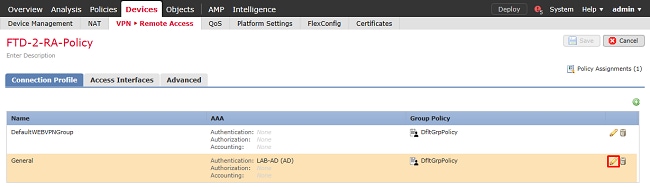

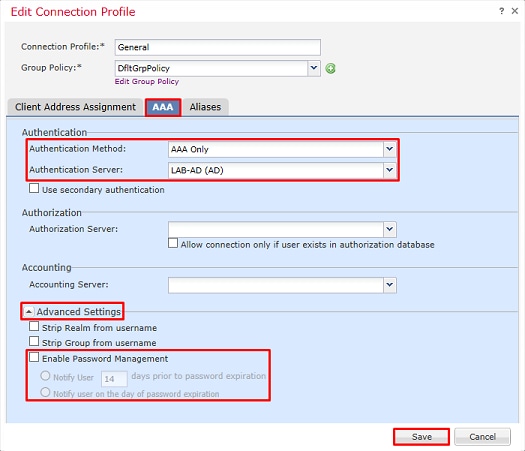

3. Klik onder het beleid voor VPN > Externe toegang op het pictogram Bewerken (potlood) voor het juiste verbindingsprofiel.

Zorg ervoor dat de verificatieserver is ingesteld op het domein dat eerder is gemaakt.

Onder Advanced Settings kan Wachtwoordbeheer worden ingeschakeld om gebruikers in staat te stellen hun wachtwoord te wijzigen wanneer of voordat het verloopt.

Deze instelling vereist echter dat het gebied LDAPS gebruikt. Als er wijzigingen zijn aangebracht, klikt u op Opslaan.

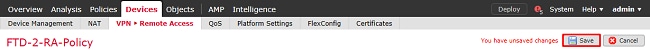

Als u klaar bent, klikt u op Opslaan.

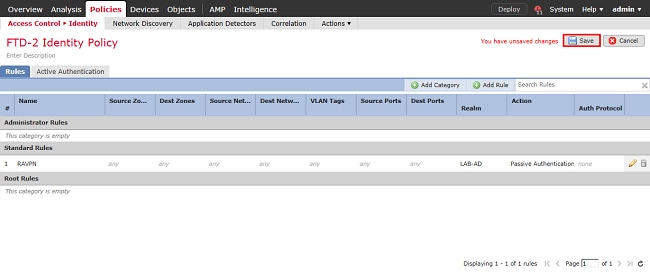

Identiteitsbeleid inschakelen en Beveiligingsbeleid voor gebruikersidentiteit configureren

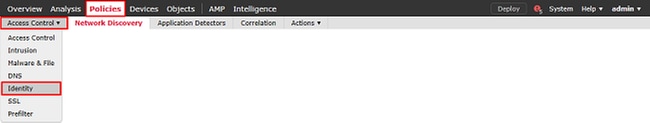

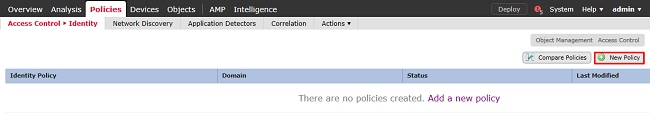

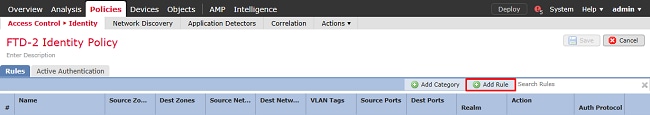

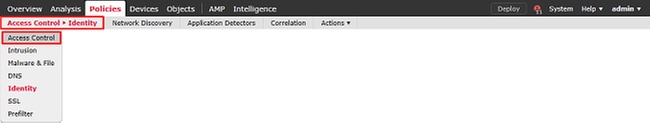

1. Ga naar Beleid > Toegangsbeheer > Identiteit.

Een nieuw identiteitsbeleid maken.

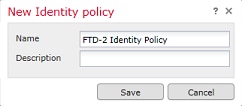

Specificeer een naam voor het nieuwe identiteitsbeleid.

2. Klik op Regel toevoegen.

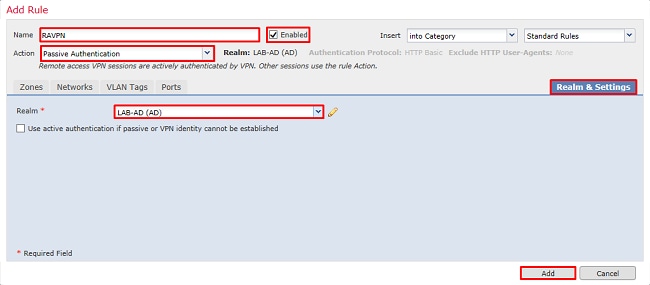

3. Geef een naam op voor de nieuwe regel. Zorg ervoor dat deze is ingeschakeld en dat de actie is ingesteld op Passieve verificatie.

Klik op het tabblad Realm & Settings en selecteer het gebied dat eerder is gemaakt. Klik op Toevoegen als u klaar bent.

4. Klik op Opslaan.

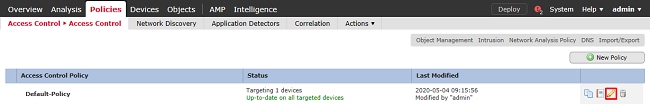

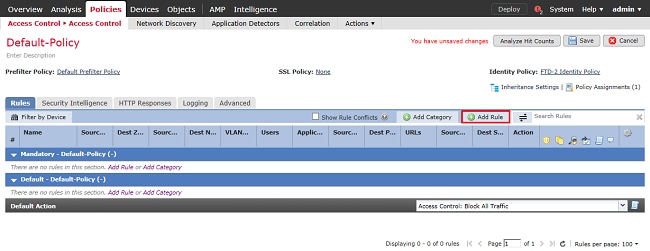

5. Ga naar Beleid > Toegangsbeheer > Toegangsbeheer.

6. Bewerk het Toegangscontrolebeleid waarop de FTD is geconfigureerd.

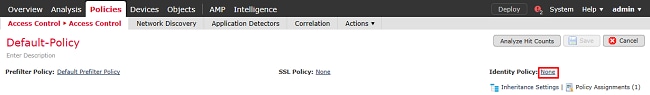

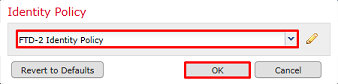

7. Klik op de waarde naast Identiteitsbeleid.

Selecteer het eerder gemaakte identiteitsbeleid en klik op OK.

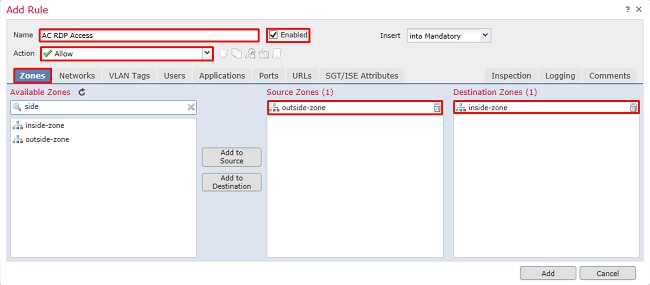

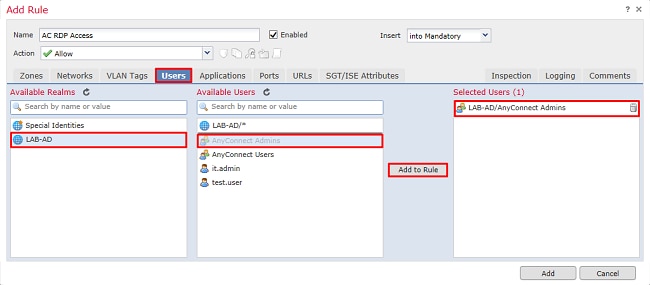

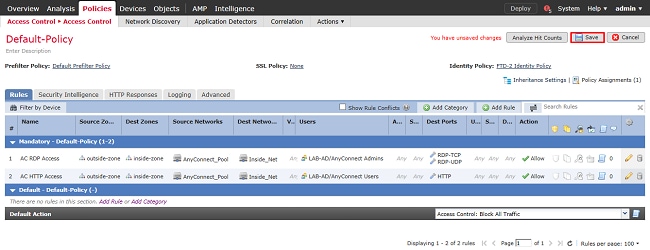

8. Klik op Regel toevoegen om een nieuwe ACS-regel te maken. Bij deze stappen wordt een regel gemaakt op grond waarvan de gebruiker in de AnyConnect Admins-groep met behulp van RDP verbinding kan maken met apparaten binnen het netwerk.

Specificeer een naam voor de regel. Zorg ervoor dat de regel Ingeschakeld is en de juiste handeling heeft.

Specificeer onder het tabblad Zones de juiste zones voor het interessante verkeer.

RDP-verkeer dat door gebruikers wordt geïnitieerd, komt in de FTD-bron vanuit de interface van de buitenzone en verlaat de binnenzone.

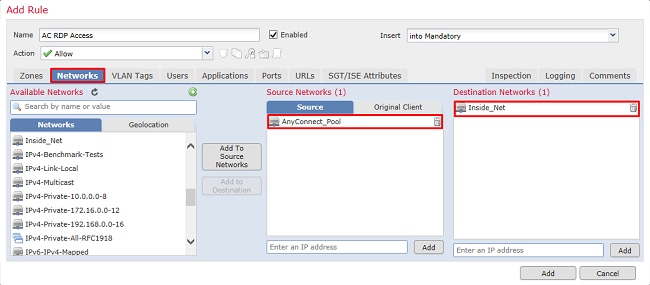

Definieer onder Netwerken de bron- en doelnetwerken.

Object AnyConnect_Pool bevat de IP-adressen die zijn toegewezen aan AnyConnect-clients.

Voorwerp Inside_Net omvat het binnenste netwerksubnetnet.

Klik onder Gebruikers op het gebied dat eerder is gemaakt onder Beschikbare interfaces, klik op de juiste groep/gebruiker onder Beschikbare gebruikers en klik vervolgens op Toevoegen aan regel.

Als er geen gebruikers of groepen beschikbaar zijn onder de sectie Beschikbare gebruikers, zorg er dan voor dat het VCC de gebruikers en groepen heeft gedownload onder de rubriek betreffende het domein en dat de juiste groepen/gebruikers worden opgenomen.

De hier gespecificeerde gebruikers/groepen worden vanuit bronperspectief gecontroleerd.

Met wat tot nu toe in deze regel is gedefinieerd, evalueert de FTD bijvoorbeeld dat het verkeer afkomstig is van de buitenzone en bestemd is voor de binnenzone, afkomstig is van het netwerk in het AnyConnect_Pools-object en bestemd is voor het netwerk in het Inside_Net-object, en dat het verkeer afkomstig is van een gebruiker in de AnyConnect Admins-groep.

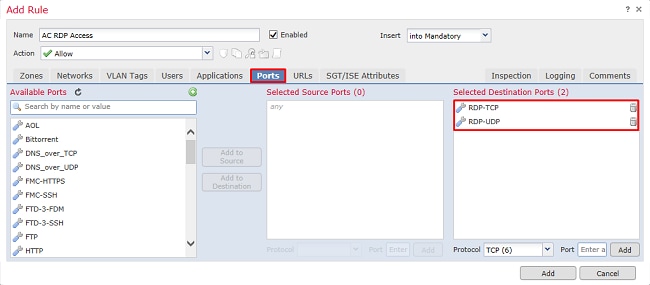

Onder Ports, zijn aangepaste RDP-objecten gemaakt en toegevoegd om TCP- en UDP-poort 3389 toe te staan. Het bericht dat RDP onder de sectie Toepassingen had kunnen worden toegevoegd maar voor eenvoud, worden alleen de poorten gecontroleerd.

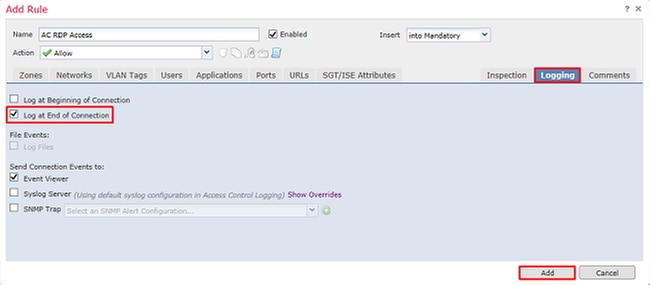

Zorg er tot slot voor dat onder Logging, Log at End of Connection wordt gecontroleerd voor extra verificatie later. Klik op Toevoegen als u klaar bent.

9. Er wordt een extra regel voor HTTP-toegang gecreëerd om gebruikers binnen de groep AnyConnect-gebruikers toegang tot de website van Windows Server IIS te geven. Klik op Save (Opslaan).

NAT-vrijstelling configureren

Als er NAT-regels zijn die invloed hebben op AnyConnect-verkeer, zoals Internet PAT-regels, is het belangrijk om NAT-vrijstellingsregels te configureren zodat AnyConnect-verkeer niet NAT-beïnvloed is.

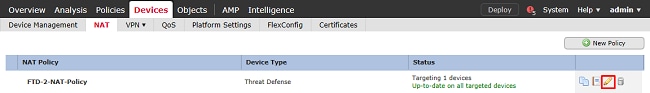

1. Navigeer naar apparaten > NAT.

Selecteer het NAT-beleid dat op de FTD wordt toegepast.

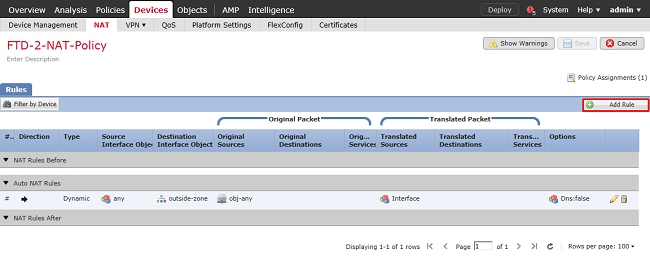

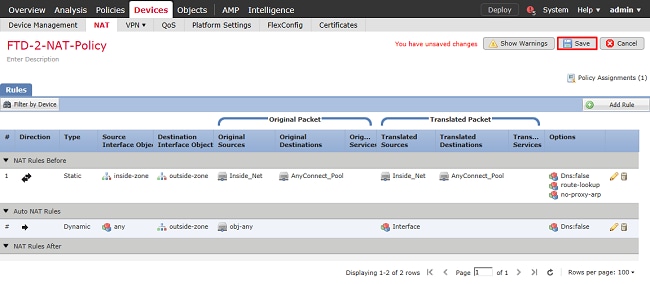

2. In dit NAT-beleid is er een Dynamisch PAT aan het einde dat PAT van invloed is op alle verkeer (inclusief AnyConnect-verkeer) dat de buiteninterface naar de buiteninterface leidt.

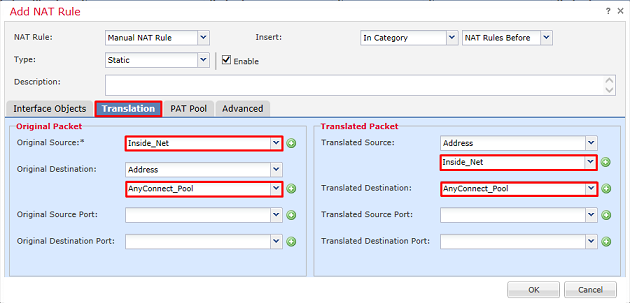

Klik op Regel toevoegen om te voorkomen dat het AnyConnect-verkeer door NAT wordt beïnvloed.

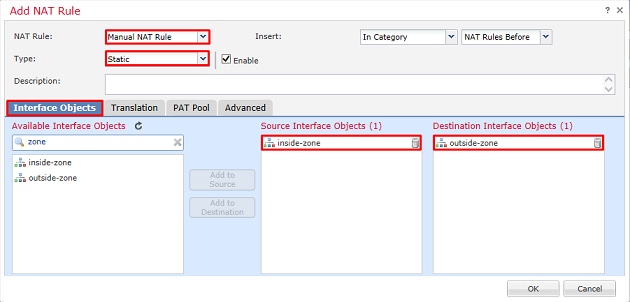

3. Configureer een NAT-vrijstellingsregel en zorg ervoor dat de regel een handmatige NAT-regel is met Type Statisch. Dit is een bidirectionele NAT-regel die van toepassing is op AnyConnect-verkeer.

Met deze instellingen, wanneer de FTD verkeer detecteert afkomstig van Inside_Net en bestemd voor AnyConnect IP-adres (gedefinieerd door AnyConnect_Pool), wordt de bron vertaald naar dezelfde waarde (Inside_Net) en wordt de bestemming vertaald naar dezelfde waarde (AnyConnect_Pool) wanneer het verkeer de inside_zone ingaat en de external_zone ingaat. Dit passeert NAT in essentie wanneer aan deze voorwaarden wordt voldaan.

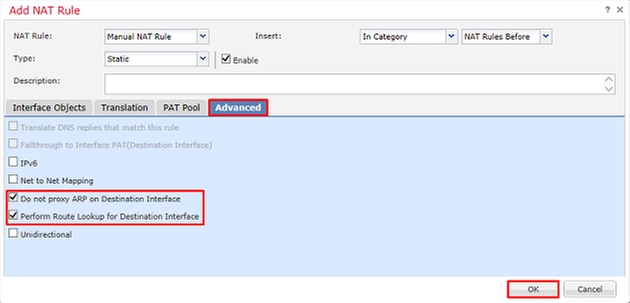

Daarnaast is de FTD ingesteld om een routerraadpleging uit te voeren op dit verkeer en niet op proxy-ARP. Klik op OK als u klaar bent.

4. Klik op Opslaan.

Implementeren

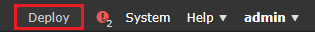

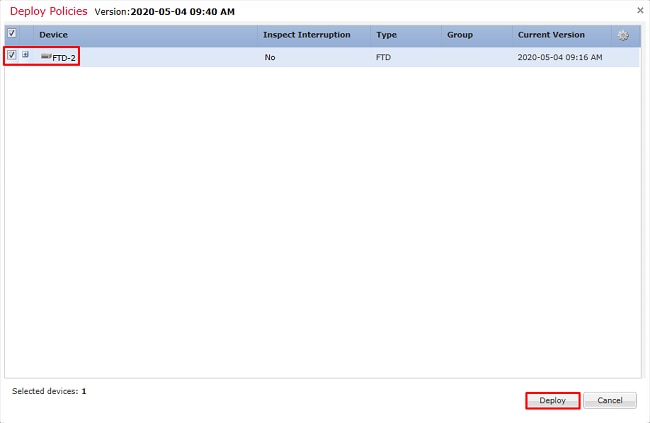

1. Klik op Implementeren wanneer de configuratie is voltooid.

2. Klik op het selectievakje naast de FTD als de configuratie erop wordt toegepast en klik vervolgens op Implementeren.

Verifiëren

Laatste configuratie

AAA-configuratie

> show running-configuration aaa-server aaa-server LAB-AD protocol ldap max-failed-attempts 4 realm-id 5 aaa-server LAB-AD host win2016.example.com server-port 389 ldap-base-dn DC=example,DC=com ldap-group-base-dn DC=example,DC=com ldap-scope subtree ldap-naming-attribute samaccountname ldap-login-password ***** ldap-login-dn ftd.admin@example.com server-type microsoft

Configuratie AnyConnect

> show running-config webvpn webvpn enable Outside anyconnect image disk0:/csm/anyconnect-linux64-4.7.03052-webdeploy-k9.pkg 1 regex "Linux" anyconnect image disk0:/csm/anyconnect-win-4.7.00136-webdeploy-k9.pkg 2 regex "Windows" anyconnect profiles Lab disk0:/csm/lab.xml anyconnect enable tunnel-group-list enable cache no disable error-recovery disable > show running-config tunnel-group tunnel-group General type remote-access tunnel-group General general-attributes address-pool AnyConnect-Pool authentication-server-group LAB-AD tunnel-group General webvpn-attributes group-alias General enable > show running-config group-policy group-policy DfltGrpPolicy attributes vpn-simultaneous-logins 10 vpn-tunnel-protocol ikev2 ssl-client split-tunnel-policy tunnelspecified split-tunnel-network-list value Lab user-authentication-idle-timeout none webvpn anyconnect keep-installer none anyconnect modules value dart anyconnect ask none default anyconnect http-comp none activex-relay disable file-entry disable file-browsing disable url-entry disable deny-message none anyconnect ssl df-bit-ignore enable > show running-config ssl ssl trust-point FTD-2-SelfSigned outside

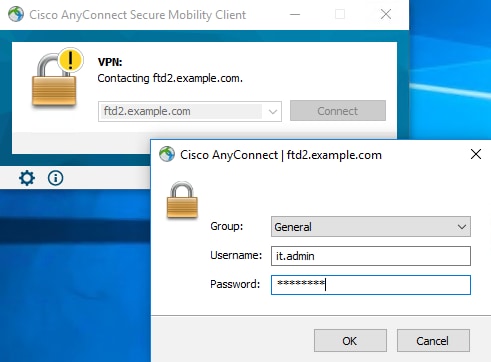

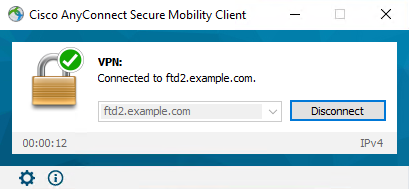

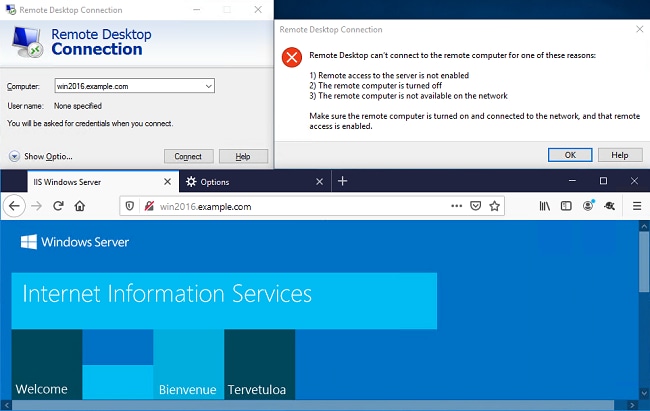

Verbinding maken met AnyConnect en toegangscontroleregels controleren

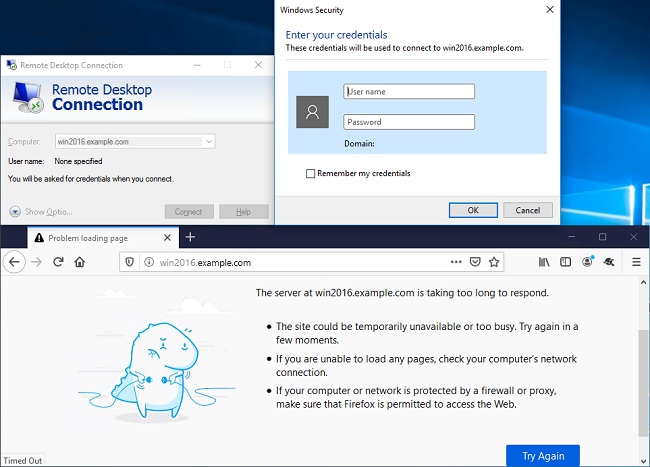

De gebruiker IT Admin valt in de groep AnyConnect Admins die RDP-toegang heeft tot de Windows-server. Het heeft echter geen toegang tot HTTP.

Door een RDP- en Firefox-sessie te openen voor deze server wordt geverifieerd dat deze gebruiker alleen toegang heeft tot de server via RDP.

Als u bent ingelogd met Test-gebruiker die deel uitmaakt van de groep AnyConnect-gebruikers die wel toegang hebben tot HTTP maar geen toegang tot RDP, kunt u controleren of de regels voor het toegangscontrolebeleid worden toegepast.

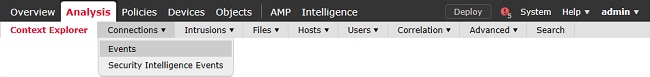

Verifiëren met FMC Connection-gebeurtenissen

Aangezien vastlegging is ingeschakeld in de regels voor het toegangscontrolebeleid, kunnen de verbindingsgebeurtenissen worden gecontroleerd op elk verkeer dat aan die regels voldoet.

Navigeer naar Analyse > Verbindingen > Gebeurtenissen.

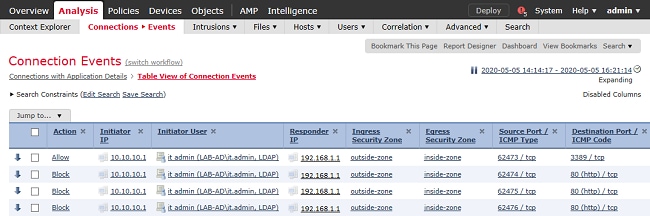

Onder de Tabelweergave van Verbindingsgebeurtenissen worden de logs gefilterd om alleen verbindingsgebeurtenissen voor IT-beheerder weer te geven.

Hier kunt u controleren of RDP-verkeer naar de server (TCP en UDP 389) is toegestaan, maar poort 80 wordt geblokkeerd.

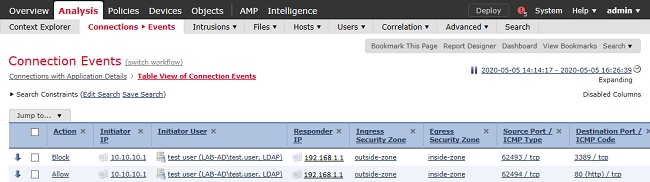

Voor gebruiker Test Gebruiker, kunt u verifiëren dat RDP-verkeer naar de server is geblokkeerd en poort 80-verkeer is toegestaan.

Problemen oplossen

Debugs

Deze debug kan worden uitgevoerd in diagnostische CLI om problemen met LDAP-verificatie op te lossen: debug ldap 255.

Om problemen met het Toegangsbeheer van de gebruikersidentiteit op te lossen, kan de systeemondersteuning firewall-engine-debug in clish worden uitgevoerd om te bepalen waarom verkeer onverwacht wordt toegestaan of geblokkeerd.

LDAP-debugs werken

[53] Session Start

[53] New request Session, context 0x00002b1d13f4bbf0, reqType = Authentication

[53] Fiber started

[53] Creating LDAP context with uri=ldap://192.168.1.1:389

[53] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[53] supportedLDAPVersion: value = 3

[53] supportedLDAPVersion: value = 2

[53] LDAP server 192.168.1.1 is Active directory

[53] Binding as ftd.admin@example.com

[53] Performing Simple authentication for ftd.admin@example.com to 192.168.1.1

[53] LDAP Search:

Base DN = [DC=example,DC=com]

Filter = [sAMAccountName=it.admin]

Scope = [SUBTREE]

[53] User DN = [CN=IT Admin,CN=Users,DC=example,DC=com]

[53] Talking to Active Directory server 192.168.1.1

[53] Reading password policy for it.admin, dn:CN=IT Admin,CN=Users,DC=example,DC=com

[53] Read bad password count 6

[53] Binding as it.admin

[53] Performing Simple authentication for it.admin to 192.168.1.1

[53] Processing LDAP response for user it.admin

[53] Message (it.admin):

[53] Authentication successful for it.admin to 192.168.1.1

[53] Retrieved User Attributes:

[53] objectClass: value = top

[53] objectClass: value = person

[53] objectClass: value = organizationalPerson

[53] objectClass: value = user

[53] cn: value = IT Admin

[53] sn: value = Admin

[53] givenName: value = IT

[53] distinguishedName: value = CN=IT Admin,CN=Users,DC=example,DC=com

[53] instanceType: value = 4

[53] whenCreated: value = 20200421025811.0Z

[53] whenChanged: value = 20200421204622.0Z

[53] displayName: value = IT Admin

[53] uSNCreated: value = 25896

[53] memberOf: value = CN=AnyConnect Admins,CN=Users,DC=example,DC=com

[53] uSNChanged: value = 26119

[53] name: value = IT Admin

[53] objectGUID: value = &...J..O..2w...c

[53] userAccountControl: value = 512

[53] badPwdCount: value = 6

[53] codePage: value = 0

[53] countryCode: value = 0

[53] badPasswordTime: value = 132320354378176394

[53] lastLogoff: value = 0

[53] lastLogon: value = 0

[53] pwdLastSet: value = 132319114917186142

[53] primaryGroupID: value = 513

[53] objectSid: value = .............{I...;.....j...

[53] accountExpires: value = 9223372036854775807

[53] logonCount: value = 0

[53] sAMAccountName: value = it.admin

[53] sAMAccountType: value = 805306368

[53] userPrincipalName: value = it.admin@example.com

[53] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=example,DC=com

[53] dSCorePropagationData: value = 16010101000000.0Z

[53] lastLogonTimestamp: value = 132319755825875876

[53] Fiber exit Tx=515 bytes Rx=2659 bytes, status=1

[53] Session End

Kan geen verbinding maken met LDAP-server

[-2147483611] Session Start [-2147483611] New request Session, context 0x00007f9e65ccdc40, reqType = Authentication [-2147483611] Fiber started [-2147483611] Creating LDAP context with uri=ldap://171.16.1.1:389 [-2147483611] Connect to LDAP server: ldap://172.16.1.1:389, status = Failed [-2147483611] Unable to read rootDSE. Can't contact LDAP server. [-2147483611] Fiber exit Tx=0 bytes Rx=0 bytes, status=-2 [-2147483611] Session End

Mogelijke oplossingen:

- Controleer de routing en controleer of de FTD een respons ontvangt van de LDAP-server.

- Als LDAPS of STARTTLS wordt gebruikt, zorg ervoor dat het juiste wortel CA certificaat wordt vertrouwd op zodat de SSL handdruk met succes kan voltooien.

- Controleer of het juiste IP-adres en de juiste poort worden gebruikt. Als een hostname wordt gebruikt, controleer of DNS in staat is om het op te lossen naar het juiste IP-adres.

Bindende aanmelding DN en/of wachtwoord niet correct

[-2147483615] Session Start [-2147483615] New request Session, context 0x00007f9e65ccdc40, reqType = Authentication [-2147483615] Fiber started [-2147483615] Creating LDAP context with uri=ldap://192.168.1.1:389 [-2147483615] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful [-2147483615] defaultNamingContext: value = DC=example,DC=com [-2147483615] supportedLDAPVersion: value = 3 [-2147483615] supportedLDAPVersion: value = 2 [-2147483615] LDAP server 192.168.1.1 is Active directory [-2147483615] supportedSASLMechanisms: value = GSSAPI [-2147483615] supportedSASLMechanisms: value = GSS-SPNEGO [-2147483615] supportedSASLMechanisms: value = EXTERNAL [-2147483615] supportedSASLMechanisms: value = DIGEST-MD5 [-2147483615] Binding as ftd.admin@example.com [-2147483615] Performing Simple authentication for ftd.admin@example.com to 192.168.1.1 [-2147483615] Simple authentication for ftd.admin@example.com returned code (49) Invalid credentials [-2147483615] Failed to bind as administrator returned code (-1) Can't contact LDAP server [-2147483615] Fiber exit Tx=186 bytes Rx=744 bytes, status=-2 [-2147483615] Session End

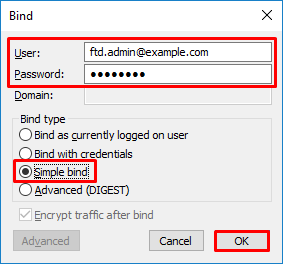

Potentiële oplossing: controleer of het inlogwachtwoord en het inlogwachtwoord correct zijn ingesteld. Dit kan worden geverifieerd op de AD-server met ldp.exe. Ga als volgt te werk om te controleren of een account met succes bindt met behulp van ldp:

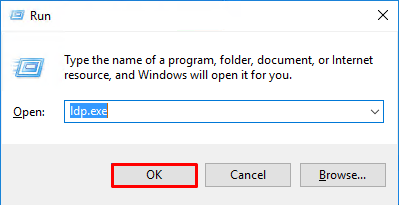

1. Druk op de AD-server op Win+R en zoek naar ldp.exe

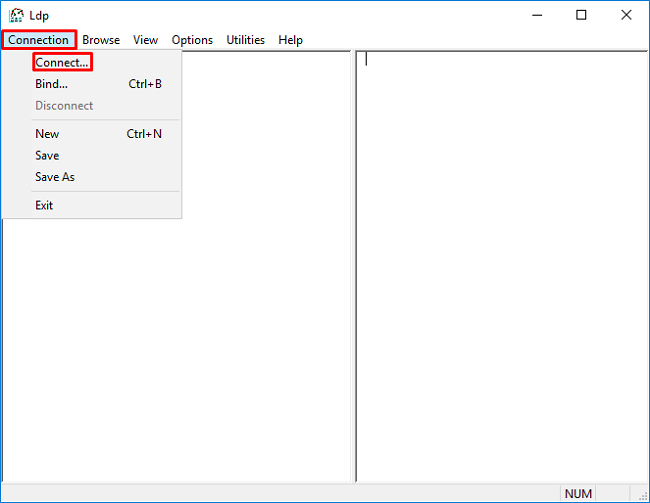

2. Selecteer onder Verbinding Verbinden.

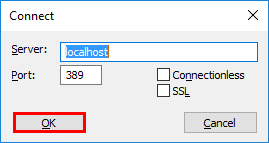

3. Specificeer localhost voor de server en de juiste poort en klik vervolgens op OK.

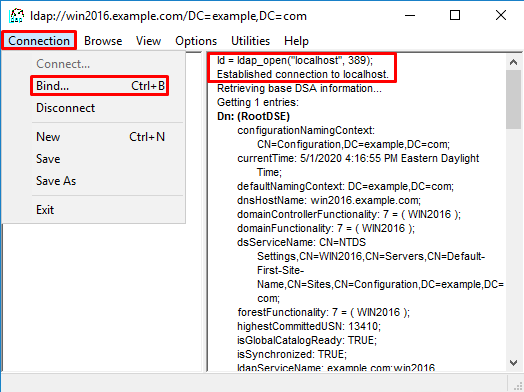

4. De rechterkolom toont tekst die een succesvolle verbinding aangeeft. Navigeer naar Verbinding > Bind.

5. Selecteer Simple Bind en specificeer vervolgens de Directory Account User en Password. Klik op OK.

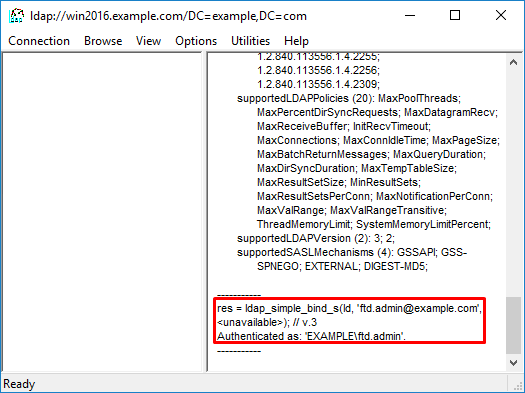

Met een succesvolle bind, ldp toont Authenticated als: DOMAIN\username

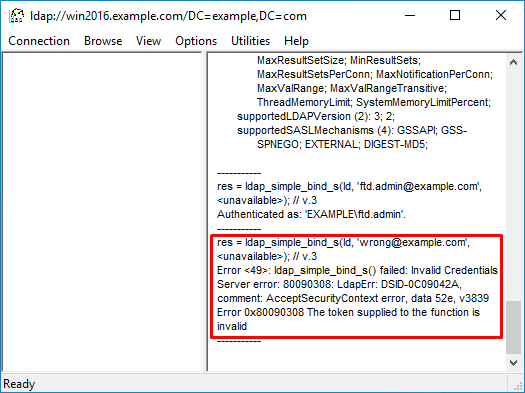

Een poging om te verbinden met een ongeldige gebruikersnaam of wachtwoord resulteert in een mislukking zoals de twee hier gezien.

LDAP-server kan de gebruikersnaam niet vinden

[-2147483612] Session Start

[-2147483612] New request Session, context 0x00007f9e65ccdc40, reqType = Authentication

[-2147483612] Fiber started

[-2147483612] Creating LDAP context with uri=ldap://192.168.1.1:389

[-2147483612] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[-2147483612] supportedLDAPVersion: value = 3

[-2147483612] supportedLDAPVersion: value = 2

[-2147483612] LDAP server 192.168.1.1 is Active directory

[-2147483612] Binding as ftd.admin@example.com

[-2147483612] Performing Simple authentication for ftd.admin@example.com to 192.168.1.1

[-2147483612] LDAP Search:

Base DN = [dc=example,dc=com]

Filter = [samaccountname=it.admi]

Scope = [SUBTREE]

[-2147483612] Search result parsing returned failure status

[-2147483612] Talking to Active Directory server 192.168.1.1

[-2147483612] Reading password policy for it.admi, dn:

[-2147483612] Binding as ftd.admin@example.com

[-2147483612] Performing Simple authentication for ftd.admin@example.com to 192.168.1.1

[-2147483612] Fiber exit Tx=456 bytes Rx=1082 bytes, status=-1

[-2147483612] Session End

Potentiële oplossing: Controleer dat AD de gebruiker kan vinden met de zoekactie uitgevoerd door de FTD. Dit kan ook met ldp.exe worden gedaan.

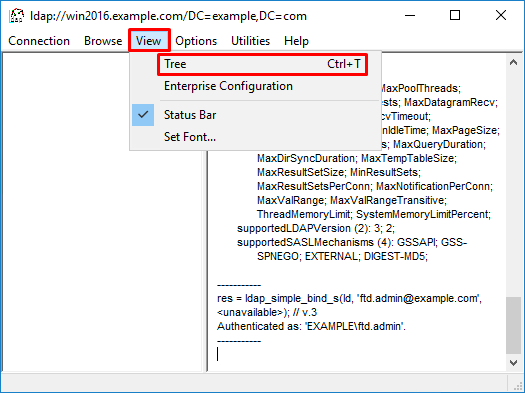

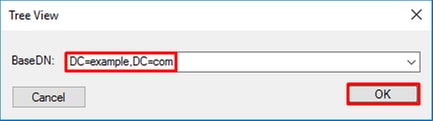

1. Nadat u met succes de bovenstaande binding hebt uitgevoerd, navigeert u naar Beeld > Boom.

2. Specificeer de Base-DN die op de FTD is geconfigureerd en klik vervolgens op OK

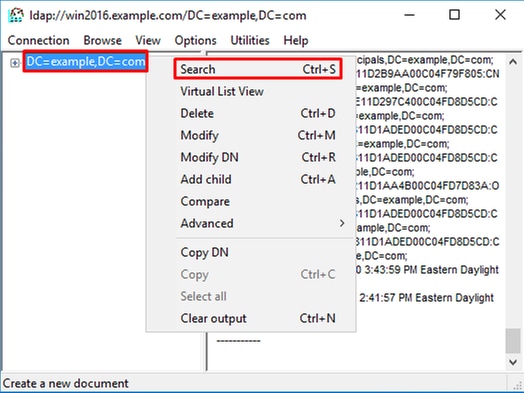

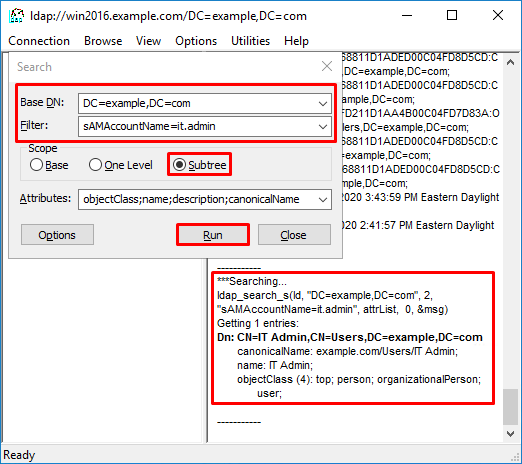

3. Klik met de rechtermuisknop op de Base-DN en klik vervolgens op Zoeken.

4. Specificeer dezelfde Base-DN-, Filter- en Scope-waarden als in de debugs.

In dit voorbeeld zijn dit:

- Dc=voorbeeld, dc=com

- Filter: samaccountname=it.admi

- Toepassingsgebied:SUBTREE

ldp vindt 0 items omdat er geen gebruikersaccount is met de sAMAccountname it.admi onder de Base DN dc=example,dc=com.

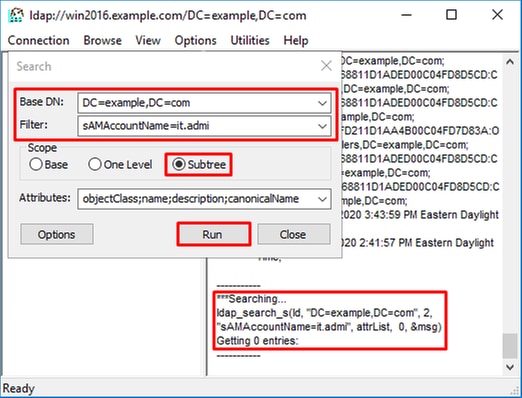

Een andere poging met de juiste sAMAcountname it.admin toont een ander resultaat. ldp vindt 1 ingang onder de Base DN dc=example, dc=com en drukt die gebruiker DN.

Onjuist wachtwoord voor de gebruikersnaam

[-2147483613] Session Start

[-2147483613] New request Session, context 0x00007f9e65ccdc40, reqType = Authentication

[-2147483613] Fiber started

[-2147483613] Creating LDAP context with uri=ldap://192.168.1.1:389

[-2147483613] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[-2147483613] supportedLDAPVersion: value = 3

[-2147483613] supportedLDAPVersion: value = 2

[-2147483613] LDAP server 192.168.1.1 is Active directory

[-2147483613] Binding as ftd.admin@example.com

[-2147483613] Performing Simple authentication for ftd.admin@example.com to 192.168.1.1

[-2147483613] LDAP Search:

Base DN = [dc=example,dc=com]

Filter = [samaccountname=it.admin]

Scope = [SUBTREE]

[-2147483613] User DN = [CN=IT Admin,CN=Users,DC=example,DC=com]

[-2147483613] Talking to Active Directory server 192.168.1.1

[-2147483613] Reading password policy for it.admin, dn:CN=IT Admin,CN=Users,DC=example,DC=com

[-2147483613] Read bad password count 0

[-2147483613] Binding as it.admin

[-2147483613] Performing Simple authentication for it.admin to 192.168.1.1

[-2147483613] Simple authentication for it.admin returned code (49) Invalid credentials

[-2147483613] Message (it.admin): 80090308: LdapErr: DSID-0C09042A, comment: AcceptSecurityContext error, data 52e, v3839

[-2147483613] Invalid password for it.admin

[-2147483613] Fiber exit Tx=514 bytes Rx=2764 bytes, status=-1

[-2147483613] Session End

Potentiële oplossing: controleer of het gebruikerswachtwoord correct is geconfigureerd en of het niet is verlopen. Net als bij de inlognaam DN, bindt de FTD zich met de gebruikersreferenties tegen AD.

Dit bind kan ook worden gedaan in ldp om te verifiëren dat de AD in staat is om dezelfde gebruikersnaam en wachtwoordreferenties te herkennen. De stappen in ldp worden getoond in het gedeelte Binding Login DN en/of onjuist wachtwoord.

Daarnaast kunnen de Microsoft Server Event Viewer-logbestanden worden bekeken om een mogelijke reden van mislukking.

AAA testen

De test aaa-server opdracht kan worden gebruikt om een verificatiepoging van de FTD met een specifieke gebruikersnaam en wachtwoord te simuleren. Hiermee kan worden getest op verbinding- of verificatiefouten. De opdracht is test aaa-server verificatie [AAA-server] host [AD IP/hostname].

> show running-configuration aaa-server aaa-server LAB-AD protocol ldap realm-id 7 aaa-server LAB-AD host win2016.example.com server-port 389 ldap-base-dn DC=example,DC=com ldap-scope subtree ldap-login-password ***** ldap-login-dn ftd.admin@example.com server-type auto-detect > test aaa-server authentication LAB-AD host win2016.example.com Username: it.admin Password: ******** INFO: Attempting Authentication test to IP address (192.168.1.1) (timeout: 12 seconds) INFO: Authentication Successful

PacketCapture

Packet-opnamen kunnen worden gebruikt om de bereikbaarheid naar de AD-server te verifiëren. Als LDAP-pakketten de FTD verlaten, maar er is geen respons, kan dit wijzen op een routeringsprobleem.

Capture toont het tweerichtingsverkeer LDAP.

> show route 192.168.1.1

Routing entry for 192.168.1.0 255.255.255.0

Known via "connected", distance 0, metric 0 (connected, via interface)

Routing Descriptor Blocks:

* directly connected, via inside

Route metric is 0, traffic share count is 1

> capture AD interface inside match tcp any host 192.168.1.1 eq 389

> show capture

capture AD type raw-data interface inside [Capturing - 0 bytes]

match tcp any host 192.168.1.1 eq ldap

> test aaa-server authentication LAB-AD host win2016.example.com username it.admin password ******

INFO: Attempting Authentication test to IP address (192.168.1.1) (timeout: 12 seconds)

INFO: Authentication Successful

> show capture

capture AD type raw-data interface inside [Capturing - 10905 bytes]

match tcp any host 192.168.1.1 eq ldap

> show capture AD

54 packets captured

1: 23:02:16.770712 192.168.1.17.61960 > 192.168.1.1.389: S 3681912834:3681912834(0) win 32768 <mss 1460,nop,nop,timestamp 1061373057 0>

2: 23:02:16.772009 192.168.1.1.389 > 192.168.1.17.61960: S 491521506:491521506(0) ack 3681912835 win 8192 <mss 1460,nop,nop,timestamp 762393884 1061373057>

3: 23:02:16.772039 192.168.1.17.61960 > 192.168.1.1.389: . ack 491521507 win 32768 <nop,nop,timestamp 1061373058 762393884>

4: 23:02:16.772482 192.168.1.17.61960 > 192.168.1.1.389: P 3681912835:3681912980(145) ack 491521507 win 32768 <nop,nop,timestamp 1061373059 0>

5: 23:02:16.772924 192.168.1.1.389 > 192.168.1.17.61960: P 491521507:491522141(634) ack 3681912980 win 65160 <nop,nop,timestamp 762393885 1061373059>

6: 23:02:16.772955 192.168.1.17.61960 > 192.168.1.1.389: . ack 491522141 win 32768 <nop,nop,timestamp 1061373059 762393885>

7: 23:02:16.773428 192.168.1.17.61960 > 192.168.1.1.389: P 3681912980:3681913024(44) ack 491522141 win 32768 <nop,nop,timestamp 1061373060 0>

8: 23:02:16.775030 192.168.1.1.389 > 192.168.1.17.61960: P 491522141:491522163(22) ack 3681913024 win 65116 <nop,nop,timestamp 762393887 1061373060>

9: 23:02:16.775075 192.168.1.17.61960 > 192.168.1.1.389: . ack 491522163 win 32768 <nop,nop,timestamp 1061373061 762393887>

[...]

54 packets shown

Logbestanden van Windows Server Event Viewer

De Event Viewer logt in op de AD-server en kan gedetailleerdere informatie geven over de oorzaak van een fout.

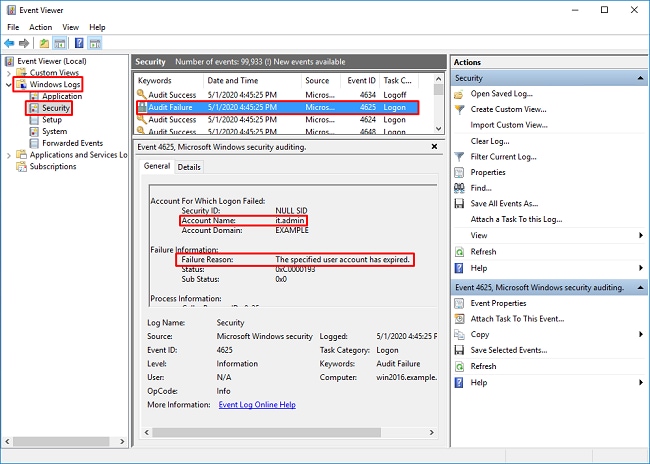

1. Zoek naar en open Event Viewer.

2. Windows-logbestanden uitvouwen en op Beveiliging klikken. Zoek naar auditfouten met de naam van de gebruikersaccount en bekijk de informatie over fouten.

An account failed to log on. Subject: Security ID: SYSTEM Account Name: WIN2016$ Account Domain: EXAMPLE Logon ID: 0x3E7 Logon Type: 3 Account For Which Logon Failed: Security ID: NULL SID Account Name: it.admin Account Domain: EXAMPLE Failure Information: Failure Reason: The specified user account has expired. Status: 0xC0000193 Sub Status: 0x0 Process Information: Caller Process ID: 0x25c Caller Process Name: C:\Windows\System32\lsass.exe Network Information: Workstation Name: WIN2016 Source Network Address: 192.168.1.17 Source Port: 56321

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

23-Apr-2024 |

Hercertificering |

1.0 |

22-Mar-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Shannon WellingtonCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback