Inleiding

Dit document beschrijft hoe u Cisco Secure Client (inclusief AnyConnect) kunt configureren met lokale verificatie op Cisco FTD die wordt beheerd door Cisco FMC.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- SSL beveiligde clientconfiguratie via Firepower Management Center (FMC)

- Configuratie van firepower-objecten via FMC

- SSL-certificaten op FirePOWER

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Firepower Threat Defence (FTD) versie 7.0.0 (Build 94)

- Cisco FMC versie 7.0.0 (Build 94)

- Cisco Secure Mobility-client 4.10.01075

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

In dit voorbeeld wordt Secure Sockets Layer (SSL) gebruikt om een Virtual Private Network (VPN) te maken tussen FTD en een Windows 10-client.

Vanaf release 7.0.0 ondersteunt FTD die wordt beheerd door FMC lokale verificatie voor Cisco Secure Clients. Dit kan worden gedefinieerd als de primaire verificatiemethode of als reserve voor het geval dat de primaire methode mislukt. In dit voorbeeld is de lokale verificatie ingesteld als de primaire verificatie.

Vóór deze softwareversie was de lokale verificatie voor Cisco Secure Client op FTD alleen beschikbaar op Cisco Firepower Device Manager (FDM).

Configureren

Configuraties

Stap 1. Licentie controleren

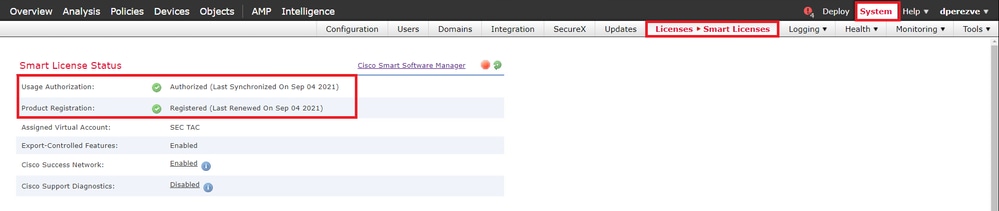

Voordat u Cisco Secure Client configureert, moet FMC zijn geregistreerd en compatibel zijn met Smart Licensing Portal. U kunt geen Cisco Secure Client implementeren als FTD geen geldige Plus-, Apex- of VPN-licentie heeft.

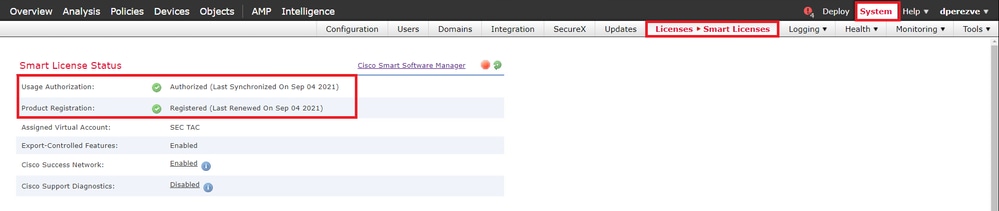

Ga naar Systeem > Licenties > Slimme Licenties om ervoor te zorgen dat het VCC is geregistreerd en voldoet aan de Smart Licensing Portal:

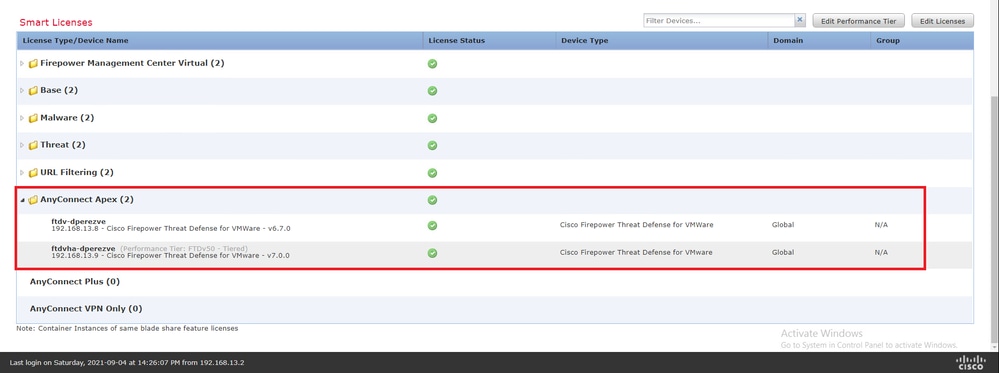

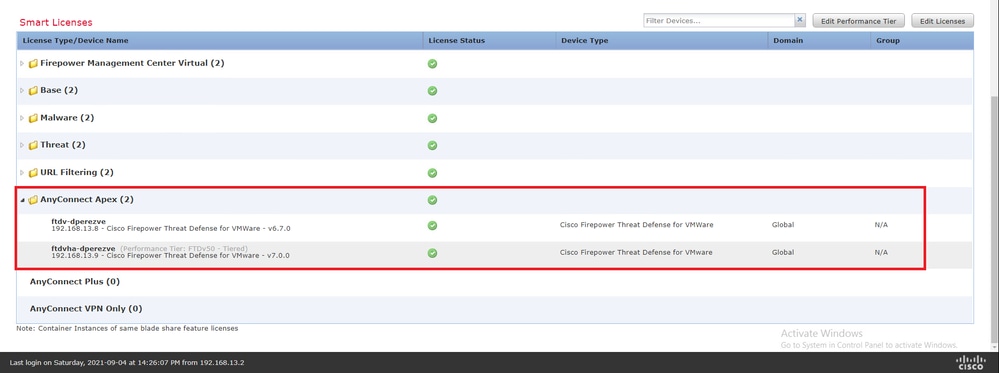

Scroll-down op dezelfde pagina. U kunt onder in het Slimme licentieschema de verschillende typen beschikbare Cisco Secure Client (AnyConnect)-licenties en de apparaten waarop u bent geabonneerd zien. Ervoor zorgen dat het onderhavige FTD in een van deze categorieën is geregistreerd:

Stap 2. Cisco Secure-clientpakket uploaden naar FMC

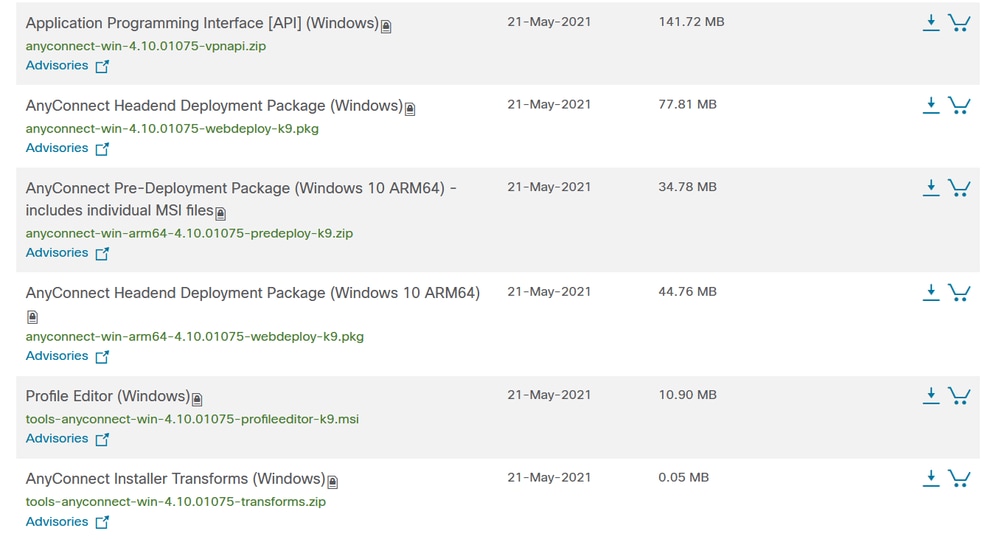

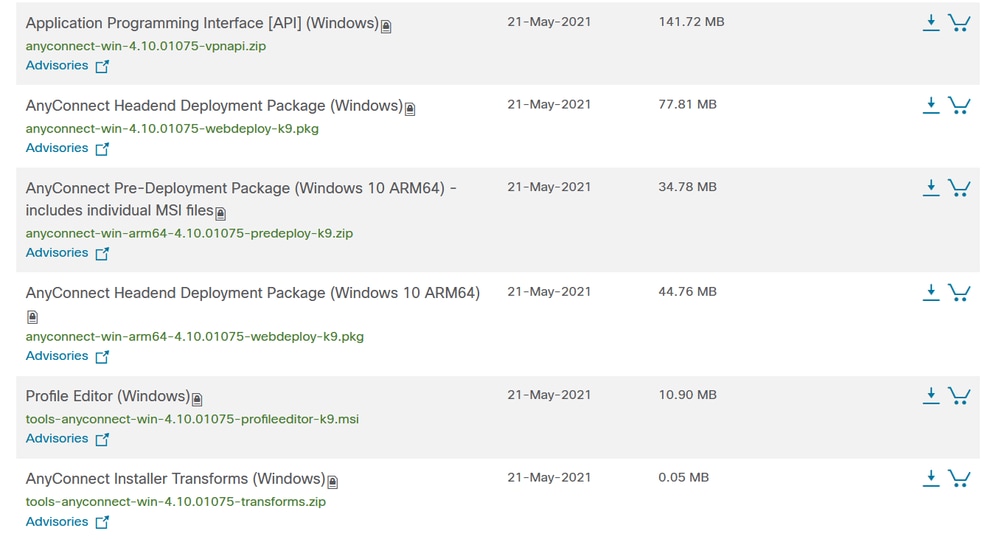

Download het Cisco Secure Client (AnyConnect) Head-end implementatiepakket voor Windows van cisco.com:

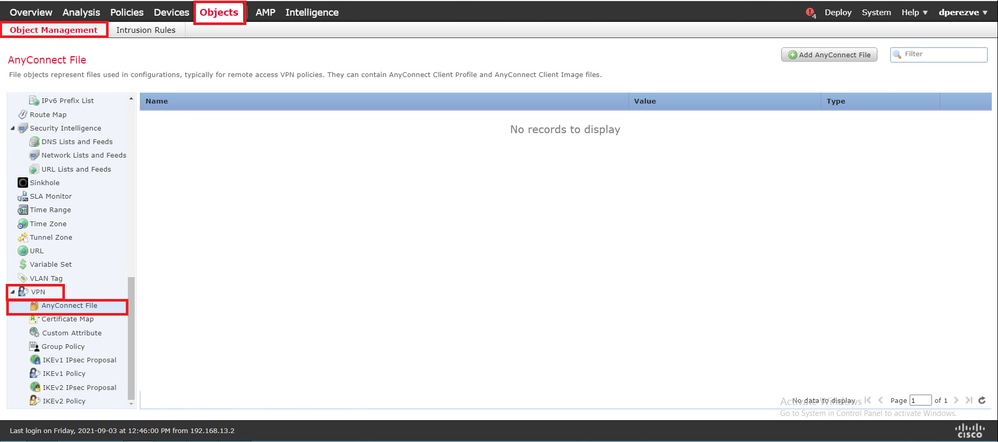

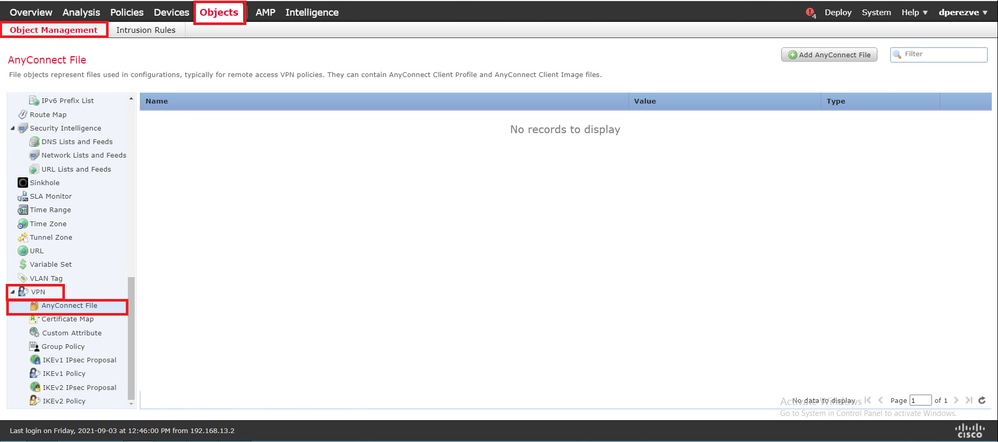

Als u het beveiligde Cisco-clientbeeld wilt uploaden, navigeer dan naar Objecten > Objectbeheer en kies Cisco Secure Client File onder de categorie VPN in de inhoudsopgave:

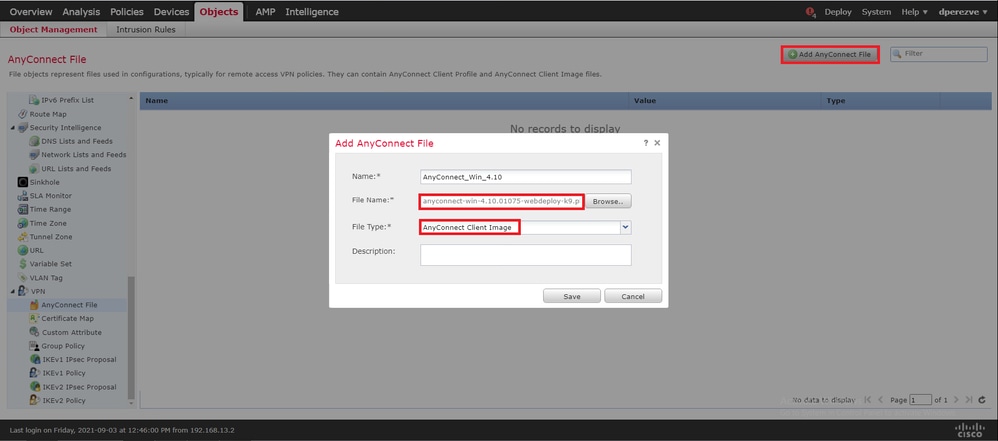

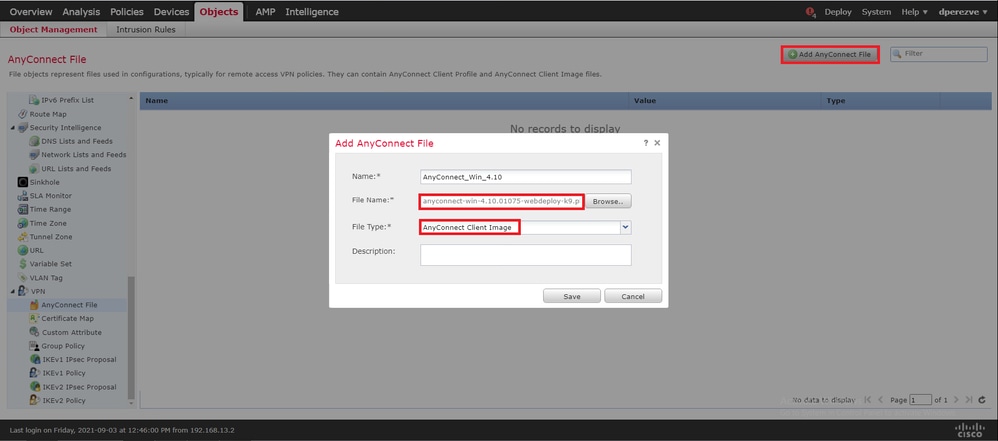

Klik op AnyConnect-bestand toevoegen. In het venster Add AnyConnect Secure Client File, wijs een naam toe voor het object en kies vervolgens Bladeren.. om het Cisco Secure Client-pakket te kiezen. Selecteer tot slot AnyConnect Client Image als het bestandstype in het vervolgkeuzemenu:

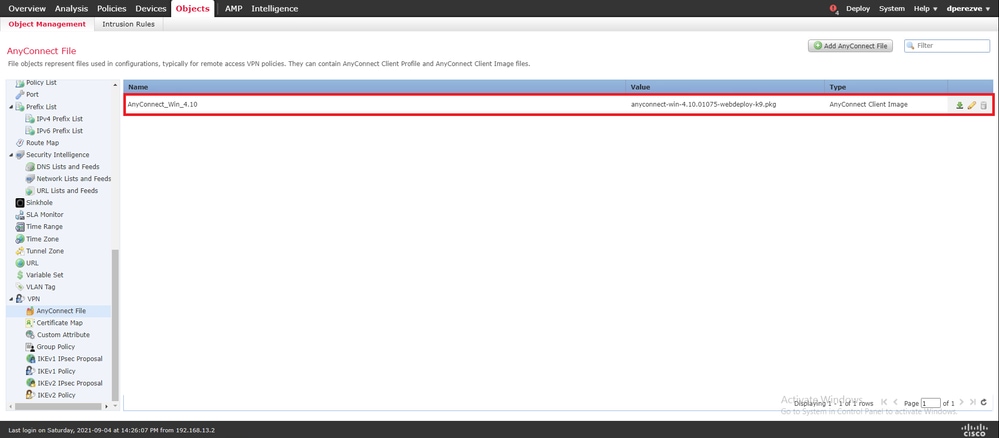

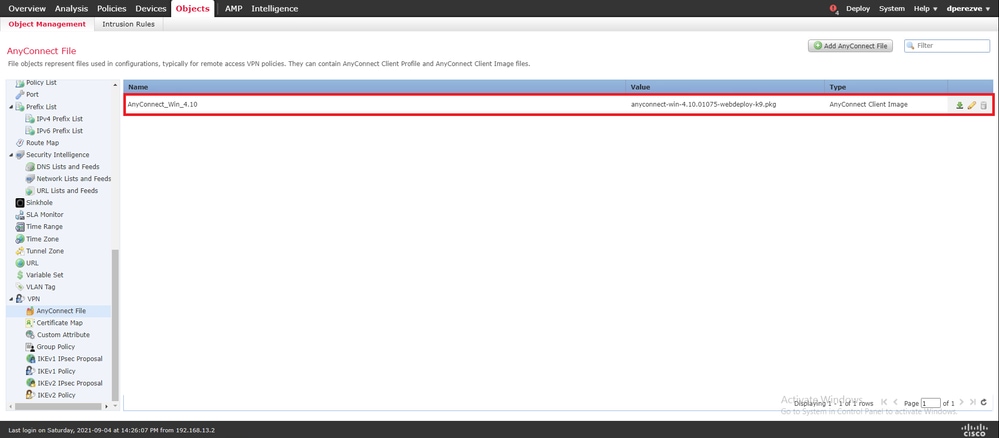

Klik op Save (Opslaan). Het object moet worden toegevoegd aan de lijst met objecten:

Stap 3. Een zelfondertekend certificaat genereren

SSL Cisco Secure Client (AnyConnect) vereist dat één geldig certificaat wordt gebruikt in de SSL-handdruk tussen VPN-head-end en -client.

Opmerking: in dit voorbeeld wordt hiervoor een zelfondertekend certificaat gegenereerd. Naast zelfondertekende certificaten is het ook mogelijk om een certificaat te uploaden dat is ondertekend door een interne certificeringsinstantie (CA) of een bekende certificeringsinstantie.

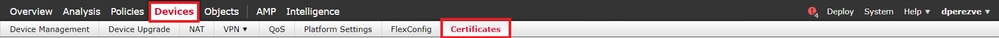

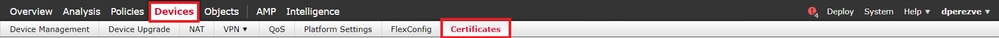

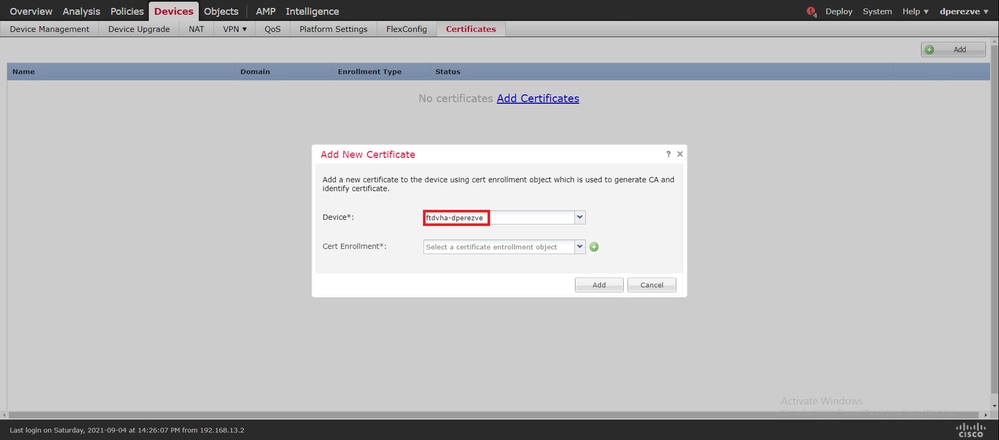

Om het zelf-ondertekende certificaat te creëren, navigeer aan Apparaten > Certificaten.

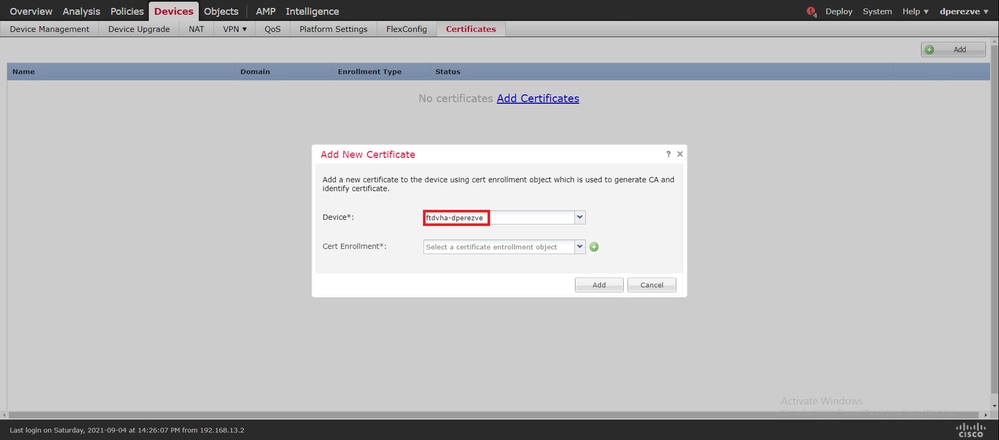

Klik op Add (Toevoegen). Kies vervolgens de FTD die wordt vermeld in het vervolgkeuzemenu Apparaat in het venster Nieuw certificaat toevoegen.

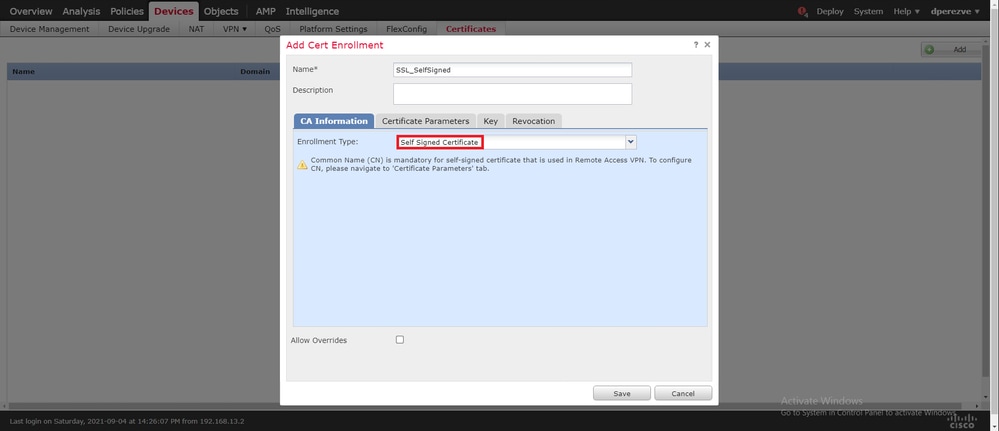

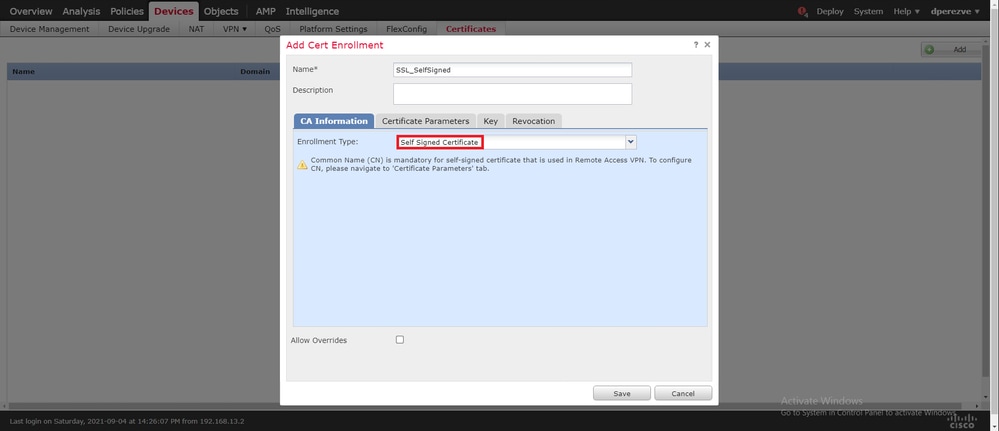

Klik op de knop Inschrijving toevoegen (groen + symbool) om een nieuw inschrijvingsobject te maken. Nu, in het venster Add Cert Enrollment, wijs een naam toe voor het object en selecteer Self Signed Certificate in het vervolgkeuzemenu Enrollment Type.

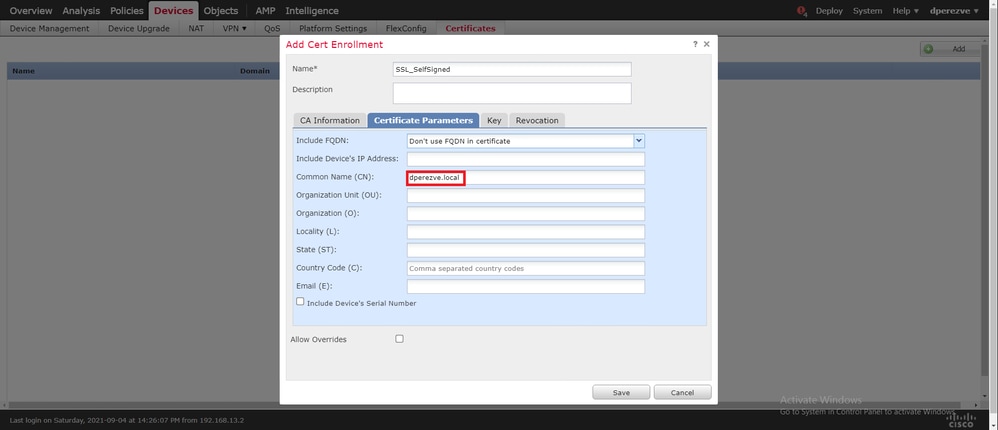

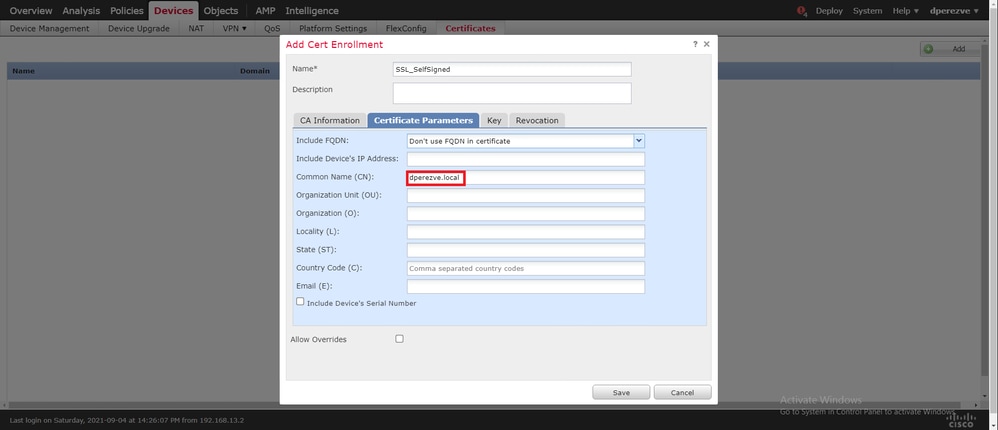

Ten slotte is het voor zelfondertekende certificaten verplicht een gemeenschappelijke naam (GN) te hebben. Navigeer naar het tabblad Certificaatparameters om een GN te definiëren:

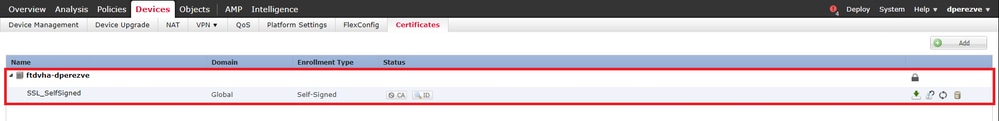

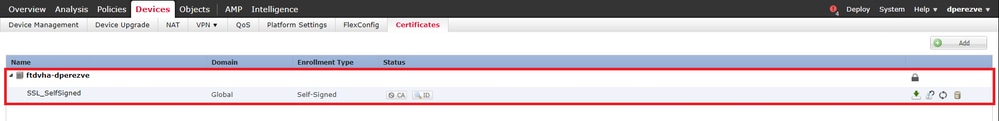

Klik op de knoppen Opslaan en Toevoegen. Na enkele seconden moet het nieuwe certificaat worden toegevoegd aan de lijst van certificaten:

Stap 4. Lokaal domein maken op FMC

Het lokale gebruikersgegevensbestand en de respectieve wachtwoorden worden opgeslagen in een lokaal gebied. Ga voor het maken van het lokale domein naar Systeem > Integratie > Realen:

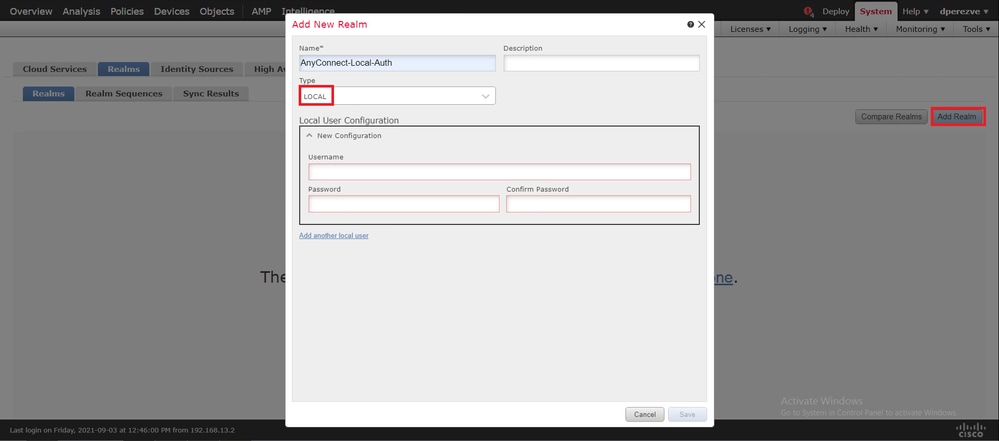

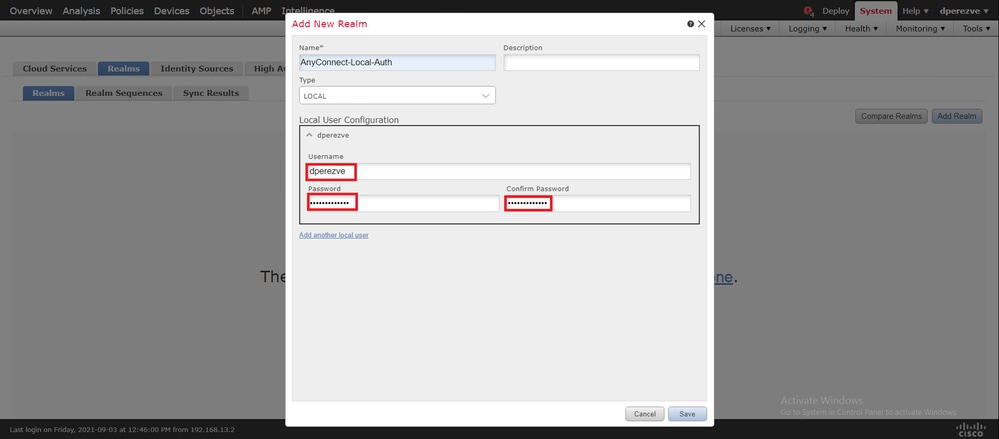

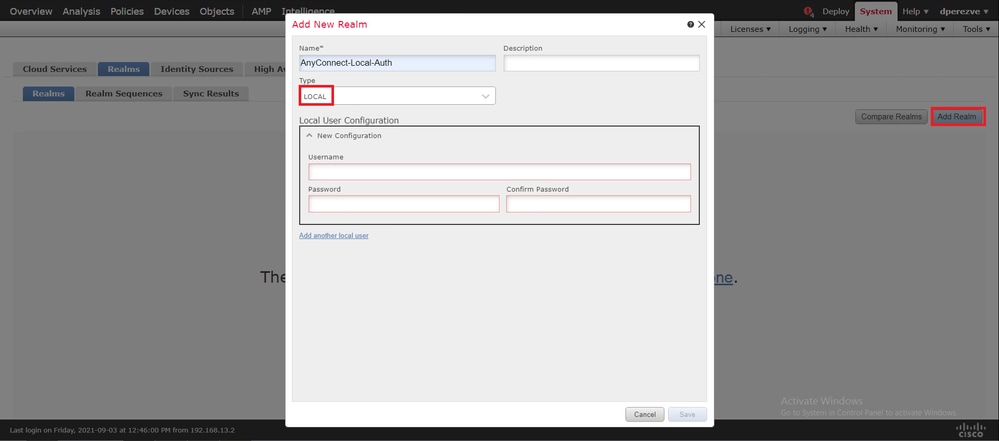

Kies de knop Add Real. In het venster Nieuwe domein toevoegen, een naam toewijzen en LOKALE optie kiezen in het vervolgkeuzemenu Type:

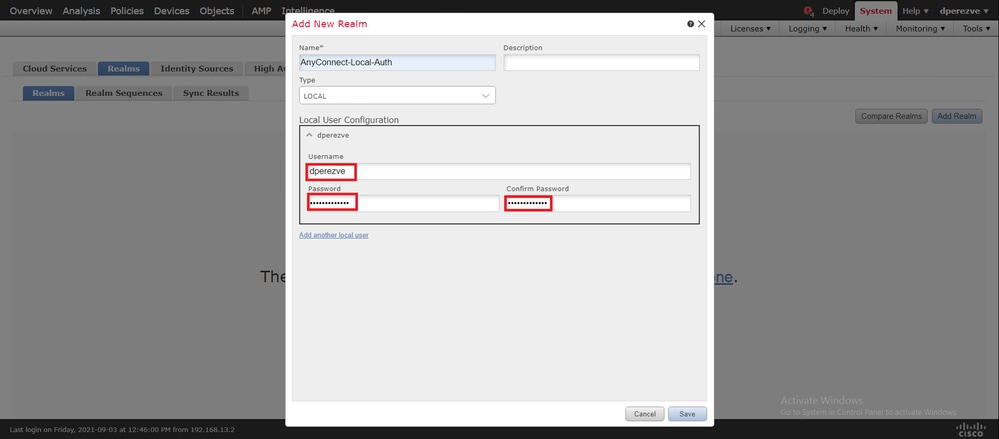

Gebruikersaccounts en wachtwoorden worden aangemaakt in het gedeelte Local User Configuration.

Opmerking: wachtwoorden moeten minimaal één hoofdletter, één kleine letter, één nummer en één speciaal teken hebben.

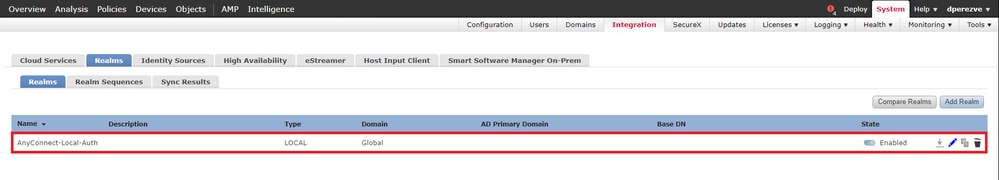

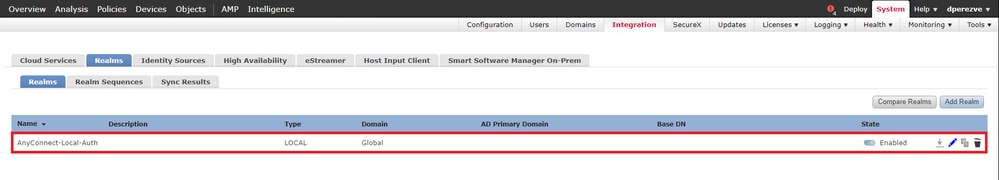

Sla wijzigingen op en klik op Add Real om een nieuw domein toe te voegen aan de lijst met bestaande domeinen.

Stap 5. SSL Cisco Secure-client configureren

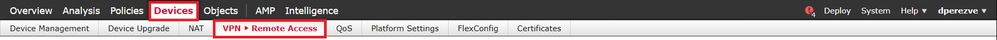

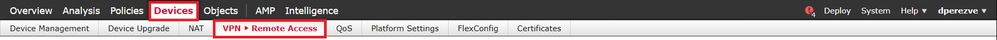

Om SSL Cisco Secure Client te configureren, navigeer u naar Apparaten > VPN > Externe toegang:

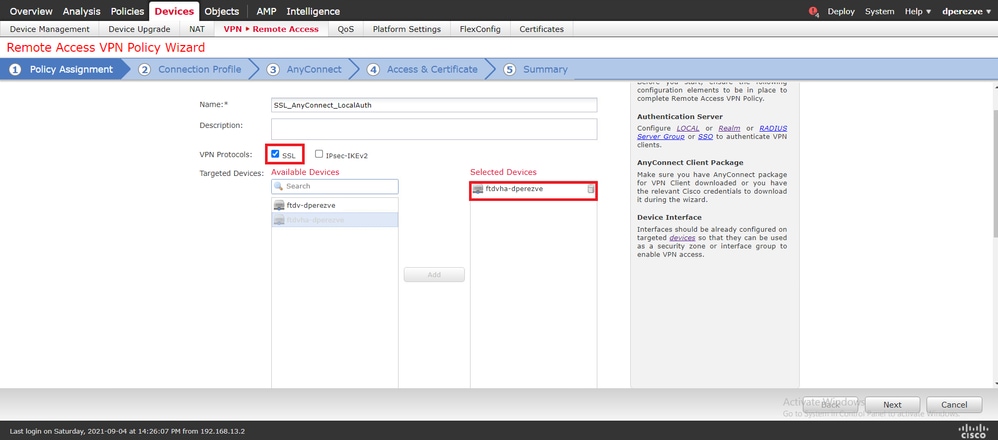

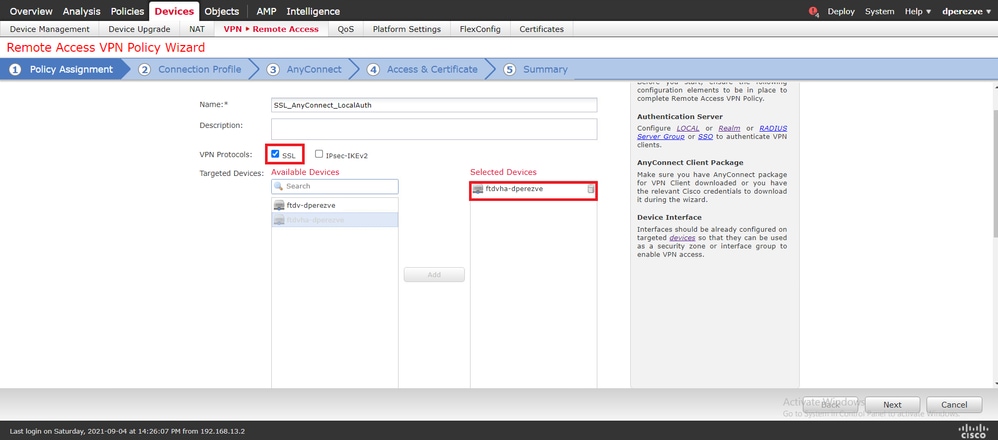

Klik op Add om een nieuw VPN-beleid te maken. Bepaal een naam voor het verbindingsprofiel, selecteer SSL selectieteken, en kies het FTD dat als het doelapparaat wordt vermeld. Alles moet worden geconfigureerd in de sectie Beleidstoewijzing in de wizard Beleid voor externe toegang van VPN:

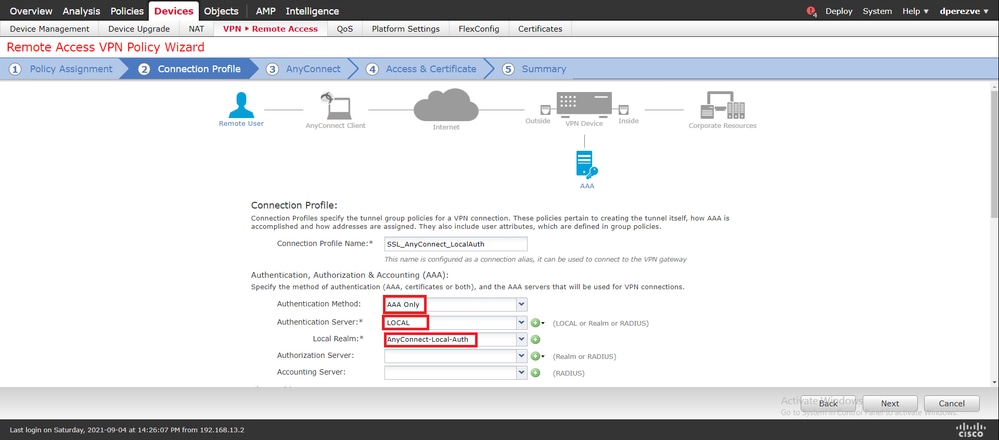

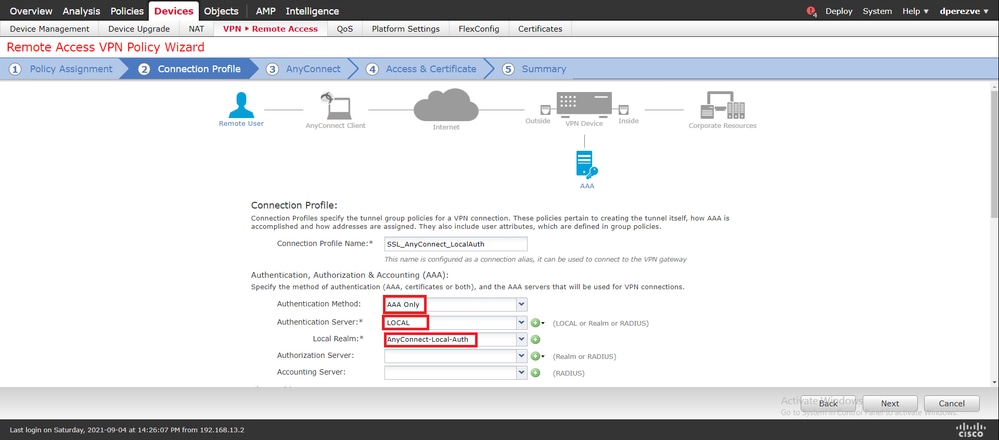

Klik op Volgende om naar de configuratie van het verbindingsprofiel te gaan. Definieer een naam voor het verbindingsprofiel en kies AAA Alleen als de verificatiemethode. Kies vervolgens in het vervolgkeuzemenu Verificatieserver LOCAL en kies ten slotte het lokale domein dat in Stap 4 is gemaakt in het vervolgkeuzemenu Local Area:

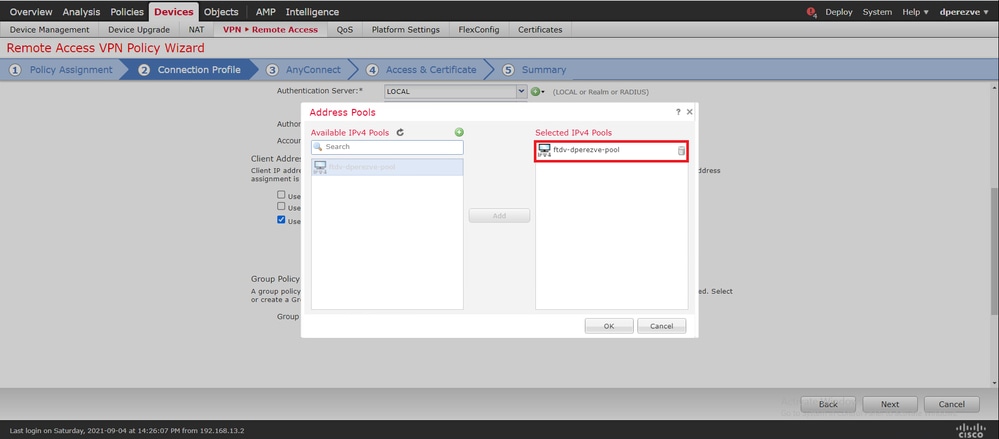

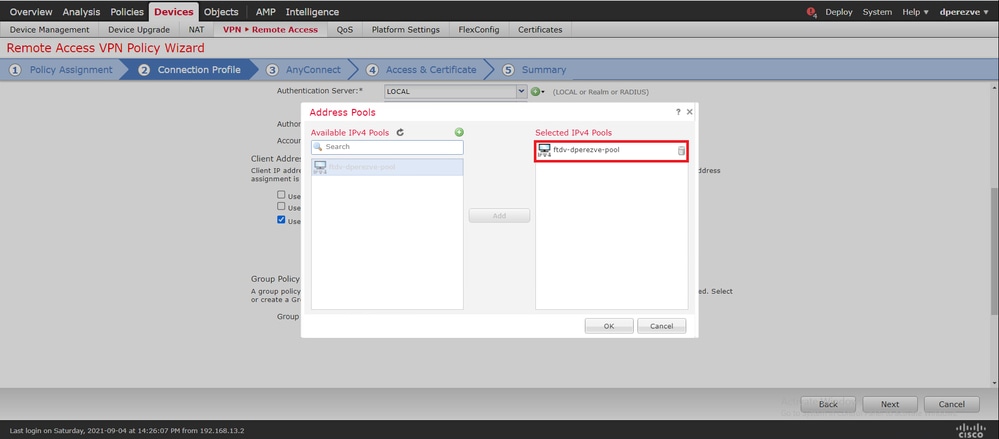

Scroll naar beneden op dezelfde pagina en klik vervolgens op het potloodpictogram in de sectie IPv4-adresgroep om de IP-pool te definiëren die door Cisco Secure Clients wordt gebruikt:

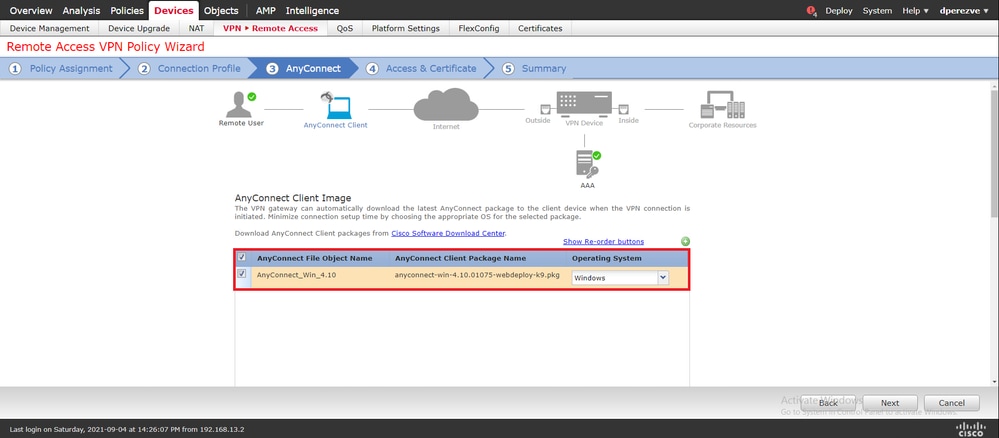

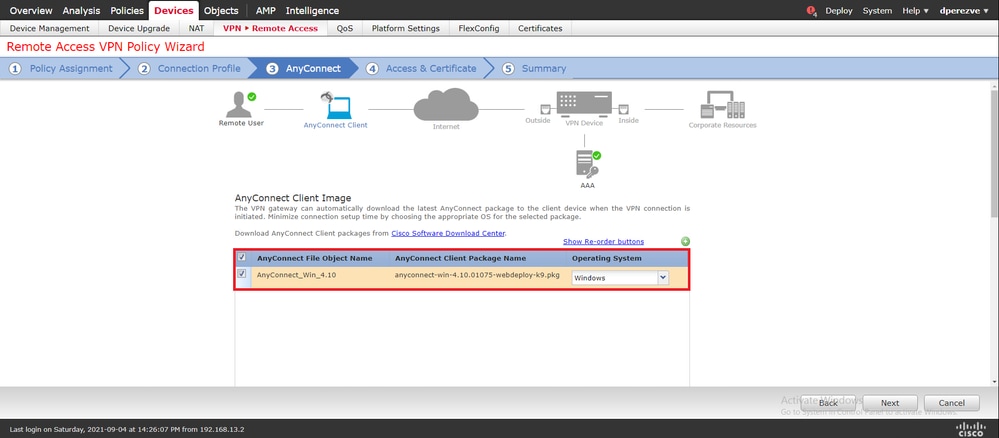

Klik op Volgende om naar de AnyConnect-sectie te gaan. Selecteer nu de Cisco Secure Client-afbeelding die in Stap 2 is geüpload:

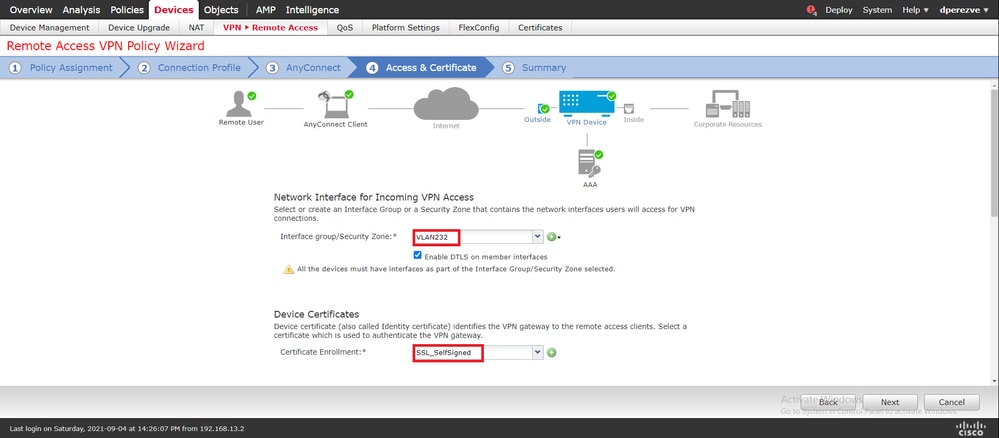

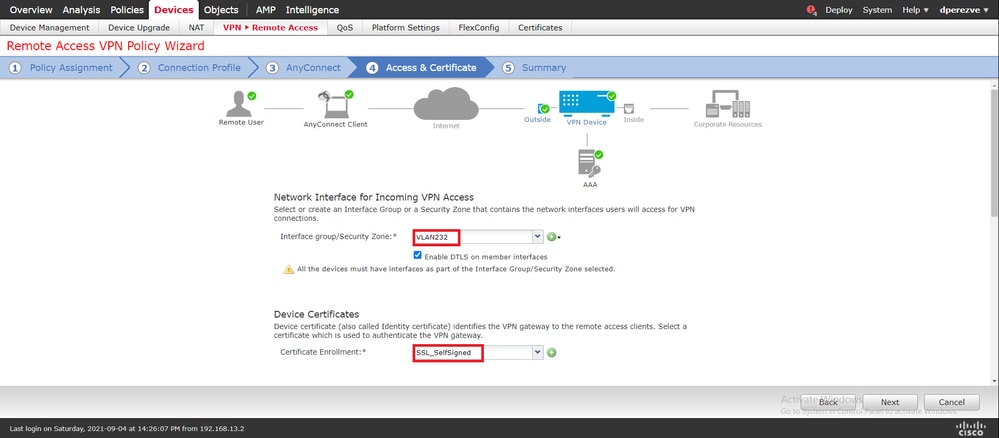

Klik op Volgende om naar de sectie Toegang en certificaat te gaan. Kies in het vervolgkeuzemenu Interfacegroep/Security Zone de interface waar Cisco Secure Client (AnyConnect) moet zijn ingeschakeld. Kies vervolgens in het vervolgkeuzemenu Certificaatinschrijving het certificaat dat in Stap 3 is gemaakt:

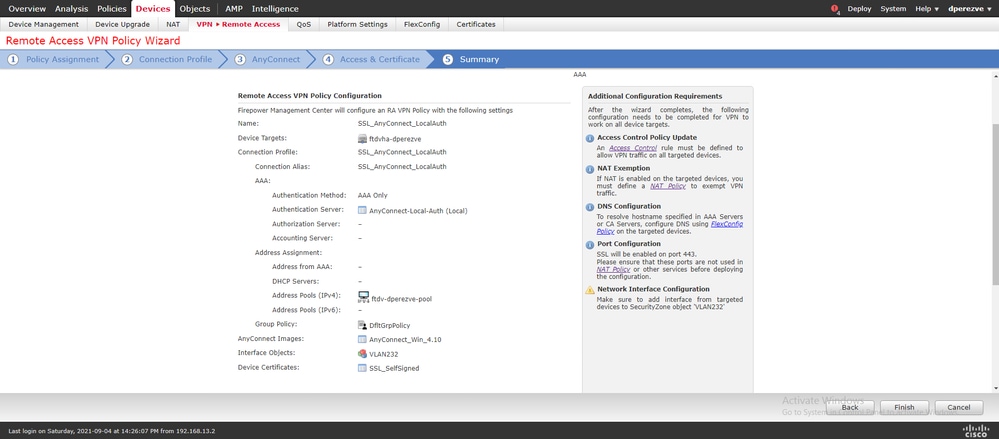

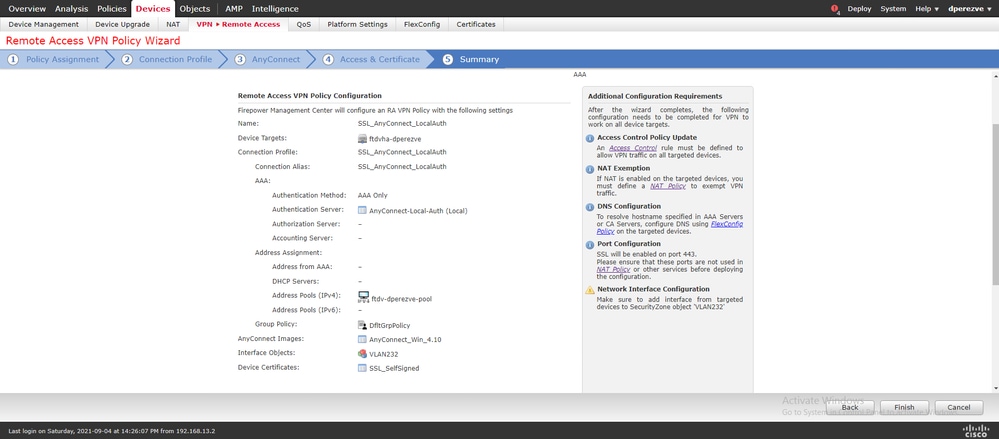

Klik tot slot op Next om een samenvatting van de Cisco Secure-clientconfiguratie te zien:

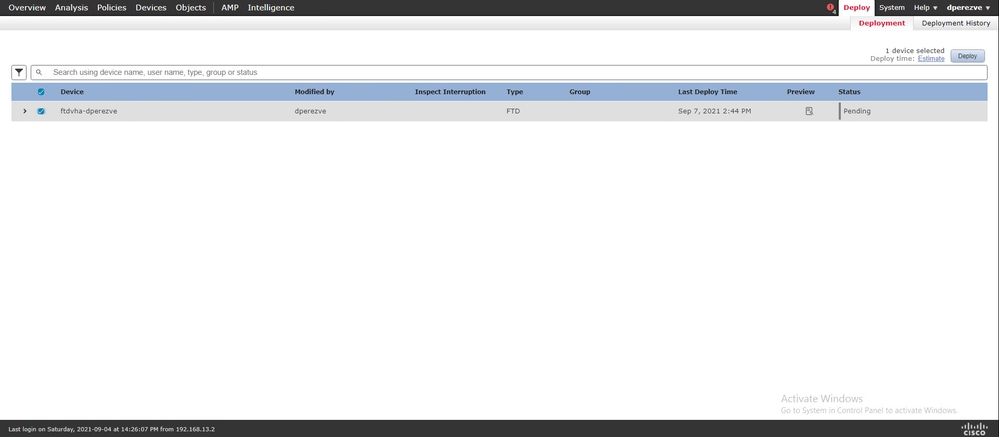

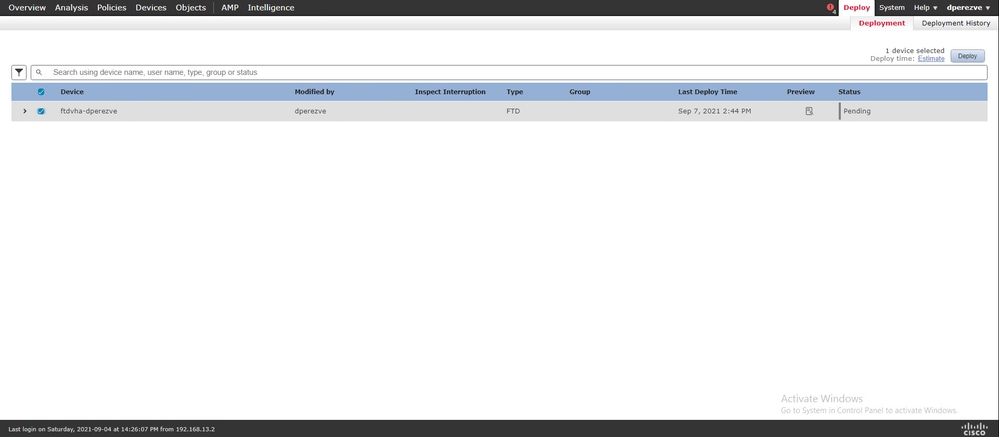

Als alle instellingen correct zijn, klikt u op Voltooien en implementeert u de wijzigingen in FTD.

Verifiëren

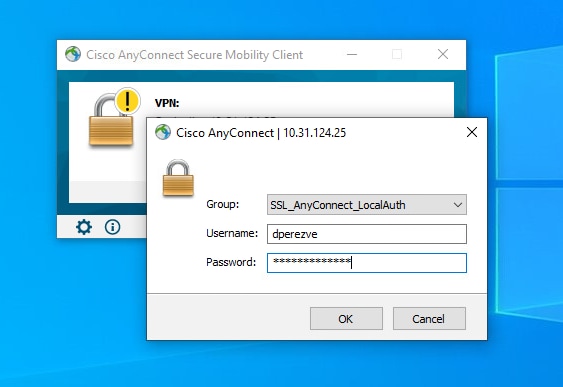

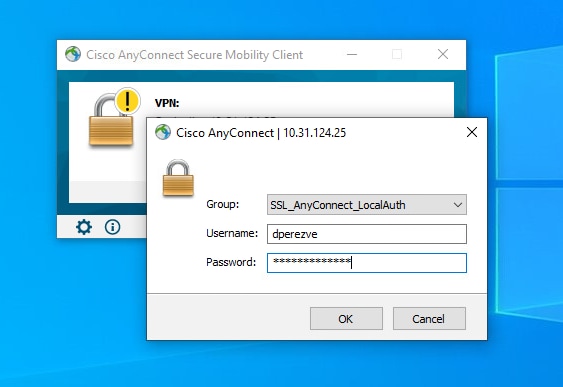

Nadat de implementatie is geslaagd, start u een Cisco AnyConnect Secure Mobility Client-verbinding van Windows-client naar FTD. De gebruikersnaam en het wachtwoord die worden gebruikt in de verificatieprompt moeten hetzelfde zijn als in Stap 4:

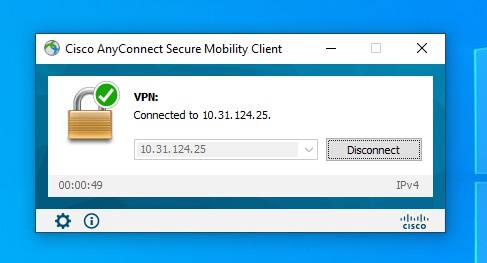

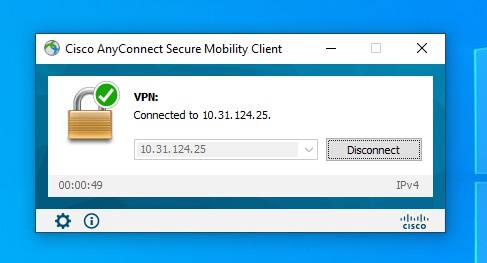

Nadat de referenties door FTD zijn goedgekeurd, moet de Cisco AnyConnect Secure Mobility Client-app de verbonden status weergeven:

Vanaf FTD kunt u de opdracht VPN-sessiondb AnyConnect uitvoeren om de beveiligde Cisco-clientsessies weer te geven die momenteel actief zijn in de firewall:

firepower# show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : dperezve Index : 8

Assigned IP : 172.16.13.1 Public IP : 10.31.124.34

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15756 Bytes Rx : 14606

Group Policy : DfltGrpPolicy

Tunnel Group : SSL_AnyConnect_LocalAuth

Login Time : 21:42:33 UTC Tue Sep 7 2021

Duration : 0h:00m:30s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 00000000000080006137dcc9

Security Grp : none Tunnel Zone : 0

Problemen oplossen

Start debug webvpn anyconnect 255 opdracht op FTD om SSL verbinding flow op FTD te zien:

firepower# debug webvpn anyconnect 255

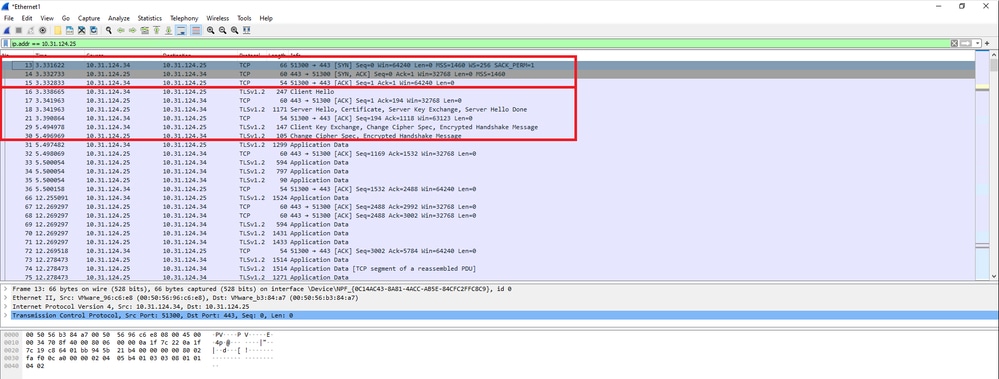

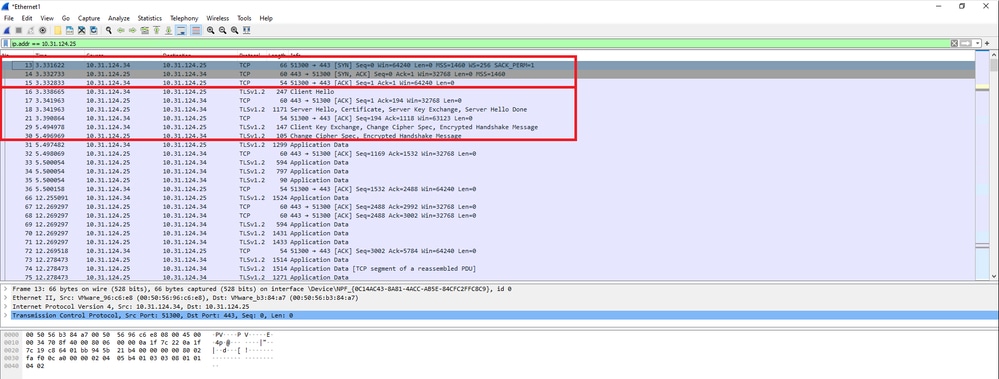

Naast debuggen van Cisco Secure Client kan ook een verbindingsstroom worden waargenomen met TCP-pakketopnamen. Dit is een voorbeeld van een succesvolle verbinding, een regelmatige drie handdruk tussen Windows-client en FTD wordt voltooid, gevolgd door een SSL-handdruk die wordt gebruikt om algoritmen overeen te komen.

Na protocolhandshakes moet FTD de referenties valideren met de informatie die is opgeslagen in het lokale domein.

Verzamel de DART-bundel en neem contact op met Cisco TAC voor verder onderzoek.

Feedback

Feedback