ASA 8.0 VPN (WebVPN): Advanced Portal-aanpassing

Inhoud

Inleiding

Cisco Adaptieve security applicatie (ASA) 5500 Series software versie 8.0 introduceert geavanceerde aanpassingsfuncties die de ontwikkeling van aantrekkelijke webportals voor clientloze gebruikers mogelijk maken. In dit document worden de vele opties aangegeven die beschikbaar zijn om de inlogpagina of het welkomstscherm te wijzigen, en de pagina met een webportal.

Voorwaarden

Vereisten

Cisco raadt u aan om kennis te hebben van het gebruik van Cisco Adaptieve Security Devices Manager (ASDM) om groepsbeleid en verbindingsprofielen op ASA te configureren.

Raadpleeg deze documenten voor algemene informatie:

-

Het Clientless SSL VPN-gedeelte van Cisco Security Appliance Opdracht Line Configuration Guide, versie 8.0

Voordat u een aangepast webportaal instelt, moet u een aantal basisstappen van ASA-configuratie voltooien. Zie het gedeelte Configuration Requirements van dit document voor meer informatie.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco ASA versie 8.x

-

Cisco ASDM versie 6.x

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configuratievereisten

U dient de ASA te configureren ter voorbereiding van de aanpassingsstappen die in dit document worden gepresenteerd.

Voer de volgende stappen uit:

-

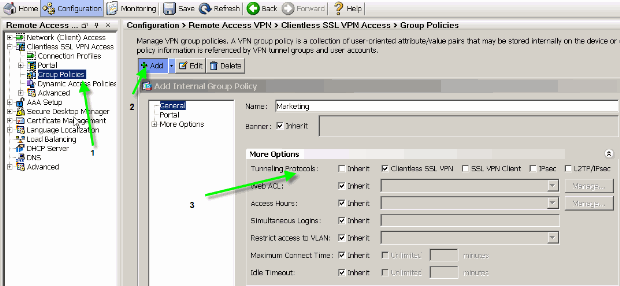

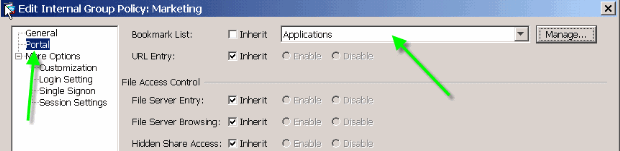

In ASDM kiest u Configuration > Remote Access VPN > Clientloze SSL VPN Access > Groepsbeleid om een groepsbeleid te maken, marketing bijvoorbeeld, en controleert u het aankruisvakje Clientless SSL VPN onder een tunneling protocol.

Afbeelding 1: Een nieuw groepsbeleid maken (marketing)

-

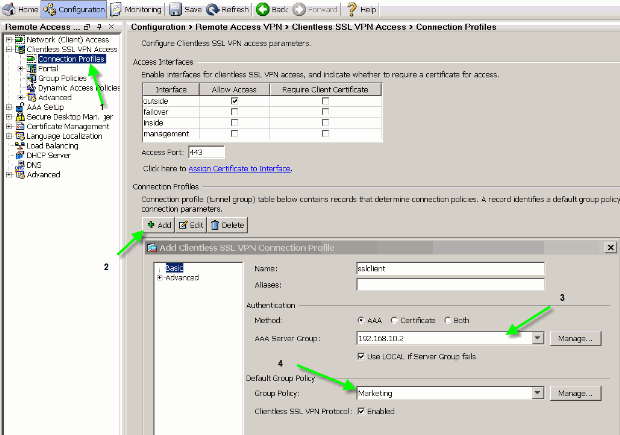

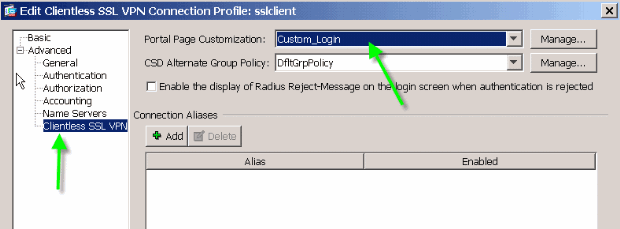

Kies Configuration > Remote Access VPN > Clientless SSL VPN > Connection Profiles om een verbindingsprofiel te maken, zoals client, samen met de vereiste gegevens van de verificatieserver, AAA server bijvoorbeeld, en verdeel het Marketing group beleid.

Afbeelding 2: Een nieuw verbindingsprofiel maken (client)

-

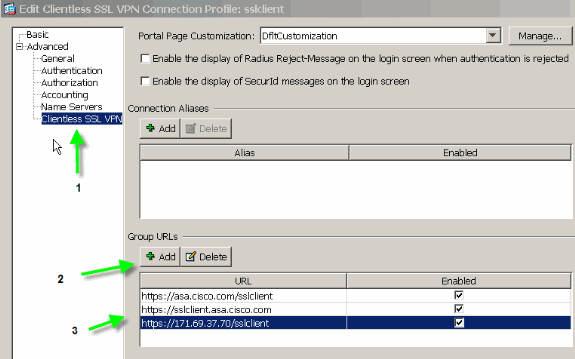

Om de configuratie van het verbindingsprofiel voort te zetten, klikt u op Geavanceerd en stelt u een groepsmodus in voor het verbindingsprofiel.

Afbeelding 3: Group-URL’s configureren voor het verbindingsprofiel

Opmerking: In dit voorbeeld wordt de groepsmodus in drie verschillende indelingen ingesteld. De gebruiker kan één van hen invoeren om verbinding te maken met de ASA via het verbindingsprofiel van de client.

-

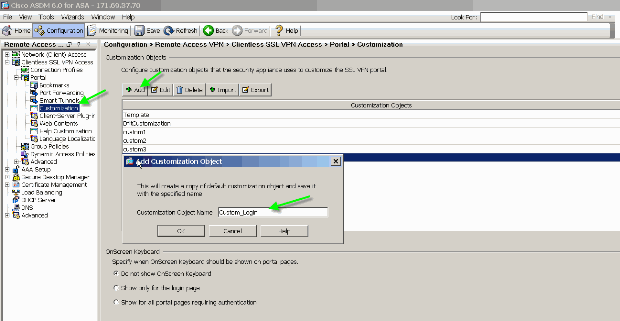

Kies Configuration > Remote Access VPN > Clientless SSL VPN Access > Portal > Pas de aanpassing aan en voeg deze twee aanpassingsobjecten toe:

-

Aangepaste_aanmelding

-

Aangepast_marketing

Opmerking: Afbeelding 4 illustreert hoe u het object Custom_Login kunt maken. Herhaal de zelfde stappen om het Custom_Marketing aanpassingsobject toe te voegen. Bewerk deze aanpassingsobjecten op dit moment echter niet. In de volgende delen van dit document worden verschillende configuratieopties besproken.

-

Conventies

Overzicht van aanpassingen

In een typisch clientloze scenario gaat een externe gebruiker de FQDN van de ASA in een browser in om er op te loggen. Vanaf daar verschijnt een inlogpagina of welkomstscherm. Na succesvolle authenticatie bekijkt de gebruiker een webportaal met alle geautoriseerde toepassingen.

In versies eerder dan 8.0 ondersteunt het webportaal beperkte aanpassingen, wat betekent dat alle ASA-gebruikers dezelfde webpagina's ervaren. Deze webpagina's, met een beperkt aantal afbeeldingen, wijken sterk af van de typische intranetpagina's.

Beter kijken en voelen

ASA introduceert een volledige aanpassingsfunctie, waarmee de "inlogfunctie" van de bestaande webpagina's kan worden geïntegreerd. Daarnaast zijn er belangrijke verbeteringen in de aanpassing van het webportaal. Dankzij de voorbeelden in dit document kunt u ASA-pagina's aanpassen zodat u er een uitzicht op hebt en er een beetje uitziet zoals op uw bestaande intranet pagina's, hetgeen een meer consistente gebruikerservaring biedt wanneer ASA-pagina's worden doorbladeren.

Virtualisatie

De verschillende aanpassingsopties versterken de mogelijkheid van ASA om virtualisatie te bieden tijdens de gebruikerservaring. Een Marketing group kan bijvoorbeeld worden voorgesteld met een inlogpagina en een webportal die een compleet andere uitzicht hebben en meer voelen dan de pagina's die worden gepresenteerd aan verkoopgroepen of technische groepen.

Ondersteunde pagina's

ASA ondersteunt twee verschillende soorten WebVPN pagina's die aanpasbaar zijn.

Aanmelden pagina

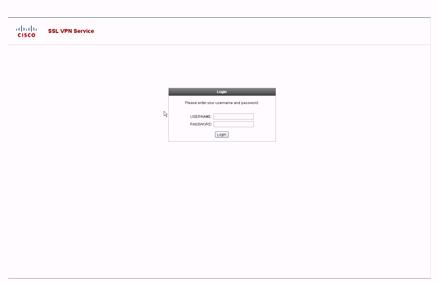

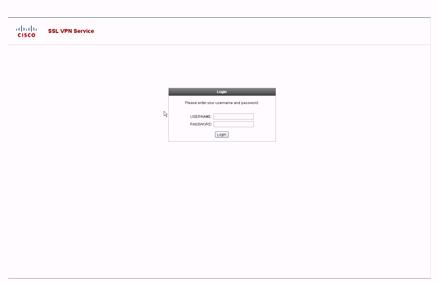

Wanneer een gebruiker de https://asa.cisco.com/sslclient group-url in een browser invoert om verbinding te maken met de ASA, verschijnt deze standaard loginpagina:

Afbeelding 5: Standaardlogpagina

Als u deze logpagina wilt wijzigen, bewerkt u de aanpassing die aan het verbindingsprofiel is gekoppeld. De stappen die nodig zijn om deze aanpassing aan te passen, worden weergegeven in het gedeelte Aangepaste logpagina van dit document. Voltooi voorlopig de volgende stappen:

-

Kies Configuration > Remote Access VPN > Clientloze SSL VPN-toegang > Connection-profielen.

-

Bewerk het verbindingsprofiel van de client en associeer de aanpassing Custom_Login met dit verbindingsprofiel.

Portal

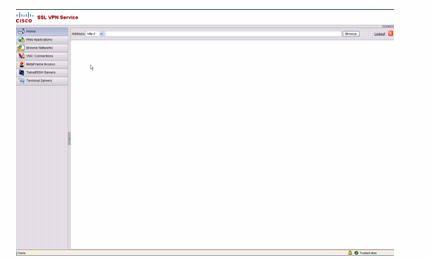

Nadat de gebruiker echt is bevonden, verschijnt deze standaard1 webportal pagina:

Afbeelding 7: Standaardpagina voor portal

1. Hierbij wordt ervan uitgegaan dat alle plug-ins (VNC, ICA, SSH en RDP) zijn ingeschakeld. Als de plug-ins niet ingeschakeld zijn, merkt u hun tabbladen niet op.

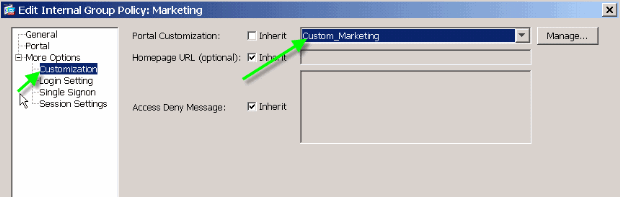

Als u dit webportaal wilt wijzigen, bewerkt u de aanpassing die aan het groepsbeleid is gekoppeld. De stappen die moeten worden ondernomen om deze aanpassing aan te passen, worden weergegeven in de Webex-portal van dit document aangepast. Voltooi voorlopig de volgende stappen:

-

Kies Configuration > Remote Access VPN > Clientloze SSL VPN-toegang > Groepsbeleid.

-

Bewerk het groepsbeleid van de Marketing en associeer de aanpassing Custom_Marketing met dit groepsbeleid.

Opmerking: meerdere verbindingsprofielen, elk met hun eigen authenticatieregeling, zoals RADIUS, LDAP of Certificaten, kunnen worden gekoppeld aan één groepsbeleid. Daarom hebt u de optie om meerdere inlogpagina's te maken, bijvoorbeeld één inlogaanpassing voor elk verbindingsprofiel, en ze kunnen allemaal worden gekoppeld aan dezelfde aangepaste webportal die aan het beleid van de marketinggroep is gekoppeld.

Web-portal aanpassen

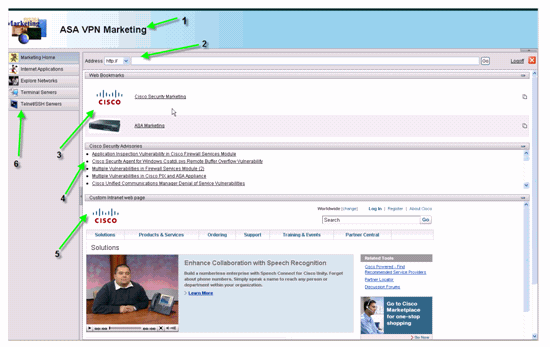

Dit is een voorbeeld van een aangepast webportaal:

Afbeelding 9: Pagina met aangepast webportal

Merk op dat de pagina een titel heeft met een kleurschema, een logo voor marketing, een paar webfavorieten met thumbnails, een RSS-feed en een aangepaste intranet pagina. De aangepaste intranet pagina staat de eindgebruiker toe om door hun intranet pagina te bladeren en tegelijkertijd de andere tabbladen op het webportaal te gebruiken.

Opmerking: U moet de lay-out van de webpagina met boven- en linkerframes behouden, wat betekent dat deze pagina volgens de regels niet volledig aanpasbaar is. U kunt veel kleine componenten veranderen om zo dicht mogelijk bij uw intranet te komen.

Deze sectie beslaat hoe u elke afzonderlijke component in het webportaal kunt configureren met de aanpassingseditor in ASDM.

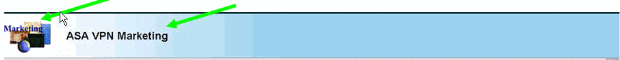

Titelpaneel

Afbeelding 10: Titelpaneel

Om het titelpaneel te configureren hebt u deze aanpassingsopties ingeschakeld:

Afbeelding 11: Redacteur voor aanpassing: Configuratie van titelpaneel

Logo URL

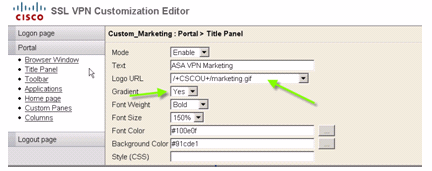

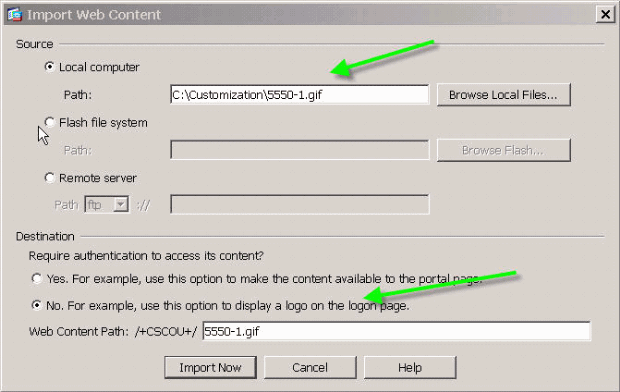

Om het logo in het titelpaneel aan te passen, uploadt u de afbeelding van het logo naar ASA.

Afbeelding 12: Upload Logo File marketing.gif als webcontent naar ASA

-

Kies Clientless SSL VPN Access > Portal > Web Contents, klik op Importeren en specificeer het pad naar het logo-bestand op uw lokale computer. Upload het als web content in de /+CSCOU+/ folder.

-

Voer de URL van het /+CSCOU+/marketing.gif-logo in, zoals in afbeelding 12.

-

Voer ASA VPN-marketing in als tekst.

-

Klik op de knop .. om de kleuren van het lettertype en de achtergrondkleur te kiezen.

-

Schakel de optie Gradiënt in om een aantrekkelijk geleidelijk kleurpatroon te maken.

Werkbalk

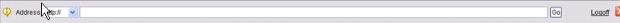

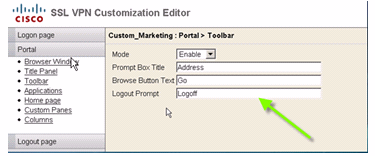

Afbeelding 13: Aangepaste werkbalk

Bewerk deze aanpassingsopties om dit adres/deze werkbalk te configureren:

Afbeelding 14: Redacteur voor aanpassing: Configuratie werkbalk

N.B.: De werkbalk is standaard ingeschakeld. In dit voorbeeld worden de resterende velden, zoals Titel van het Kastje, tekst van de Bladeren knop en Wachtwoord voor uitloggen, anders genoemd, zoals weergegeven.

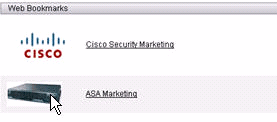

Web-favorieten met miniaturen

Afbeelding 15: Aangepaste bladwijzers met miniaturen

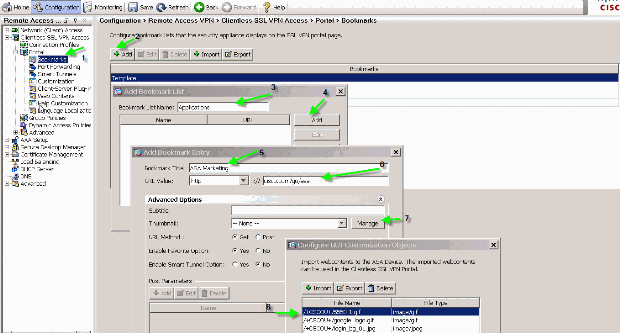

Voltooi de volgende stappen om thumbnails naast de bladwijzers toe te voegen:

-

Upload de gewenste afbeelding naar de /+CSCOU+/-map.

Afbeelding 16: Upload de thumbnail om deze met bladwijzers te associëren

-

Associeer de thumbnail met ASA bladwijzers.

-

Kies Portal > Bladwijzers.

-

Klik op Add (Toevoegen). Voer toepassingen in voor de naam van de favorietenlijst.

-

Klik op Add (Toevoegen). Voer ASA Marketing in voor de Bladwijzettel.

-

Voer http://cisco.com/go/asa in als de URL-waarde en kies Geavanceerde opties.

-

Klik op beheren. Kies de laatst geüpload /+CSCOU+/5550-1.gif thumbnail en klik op OK.

Afbeelding 17: Merk thumbnails op met bladwijzers

-

-

Associeer de favorieten met het ASA groepsbeleid.

Aangepaste vensters: RSS-feed

Afbeelding 19: Aangepaste RSS-feed

Bewerk deze aanpassingselementen om een aangepaste RSS-feed weer te geven:

Afbeelding 20: Aangepaste vensters: RSS-voedingsconfiguratie

Opmerking: RSS-feeds voor Cisco Security Advisories: http://newsroom.cisco.com/data/syndication/rss2/SecurityAdvisories_20.xml.

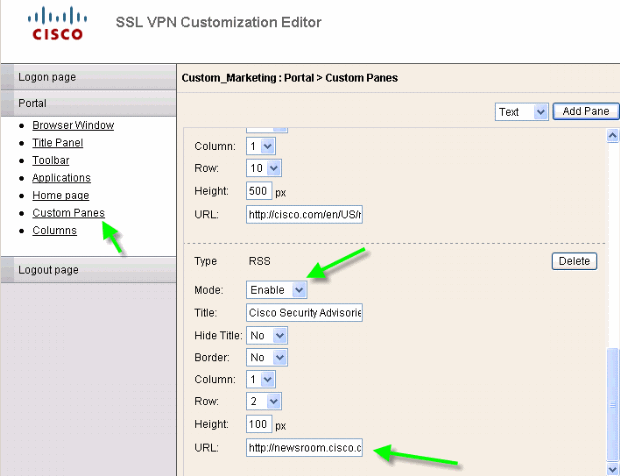

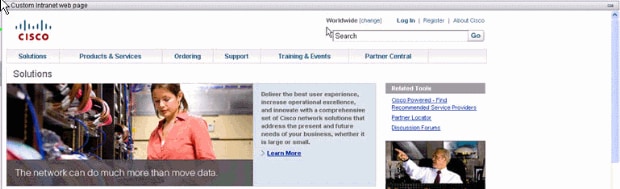

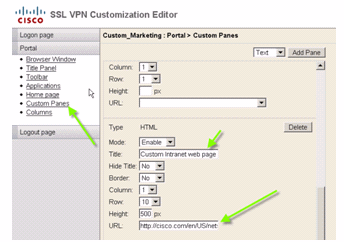

Aangepaste vensters: Aangepaste intranet pagina

Afbeelding 21: Web-pagina voor aangepast intranet

Bewerk deze aanpassingselementen om deze aangepaste intranet webpagina te configureren:

Afbeelding 22: Redacteur voor aanpassing: Aangepaste paneelconfiguratie

Opmerking: URL voor Cisco CCO-pagina: http://cisco.com/en/US/netsol.

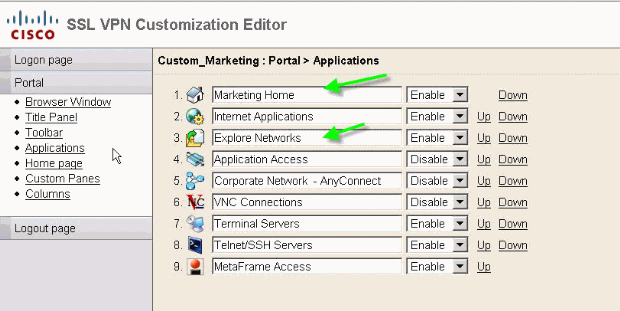

Aangepaste namen van het tabblad Application

Afbeelding 23: Aangepaste namen van het tabblad Application

Bewerk deze aanpassingselementen om de namen van het tabblad Application te configureren:

Afbeelding 24: De namen van het tabblad Application aanpassen

Opmerking: U schakelt de toepassingen selectief in en maakt ze ook opnieuw rangschikken met de links Up en Down.

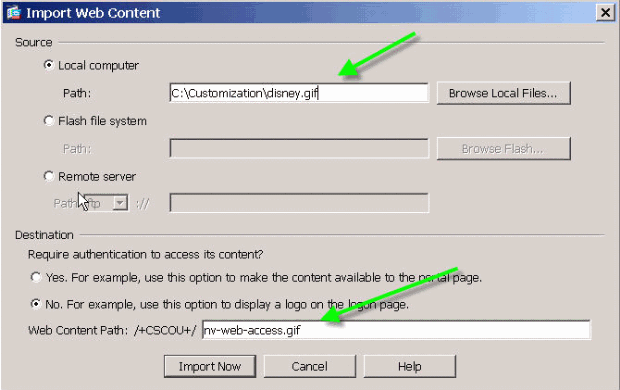

Aangepaste toepassingsminiaturen

Afbeelding 25: Aangepaste toepassingsminiaturen

Voltooi de volgende stappen om uw favoriete thumbnails naast de toepassingsnamen, zoals de pictogrammen in het voorbeeld, toe te voegen:

-

Klik vanuit de portal pagina met de rechtermuisknop op de standaard thumbnail om de naam en locatie te vinden.

-

In het tabblad Home is de locatie van de thumbnail /+CSCOU+/nv-home.gif.

-

Voor het tabblad Webtoepassingen is de locatie van de thumbnail /+CSCOU+/nv-web-access.gif.

-

-

Importeer de gewenste afbeelding als webinhoud naar ASA met de naam die in stap 1 is opgenomen.

Als u bijvoorbeeld het disney.gif wilt associëren met het tabblad Web Toepassingen, importeren het dan als nv-web-access.gif.

Afbeelding 26: Thumbnails importeren voor toepassingstabbladen

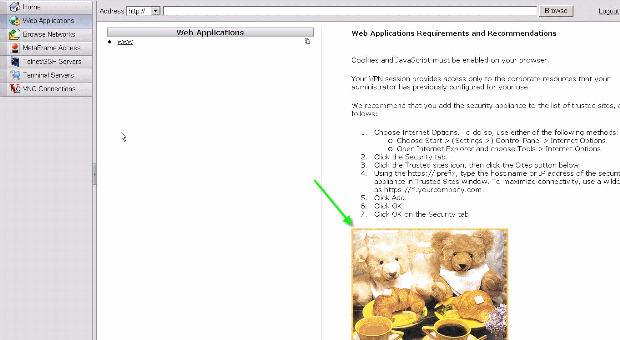

Aangepaste Help-pagina's voor toepassingen

Standaard biedt Cisco helpbestanden voor toepassingsgebruik. Deze pagina's kunnen worden vervangen door uw eigen HTML-pagina's. In afbeelding 27 kunt u bijvoorbeeld een aangepaste illustratie aan de Help-pagina toevoegen.

Afbeelding 27: Aangepaste Help-pagina

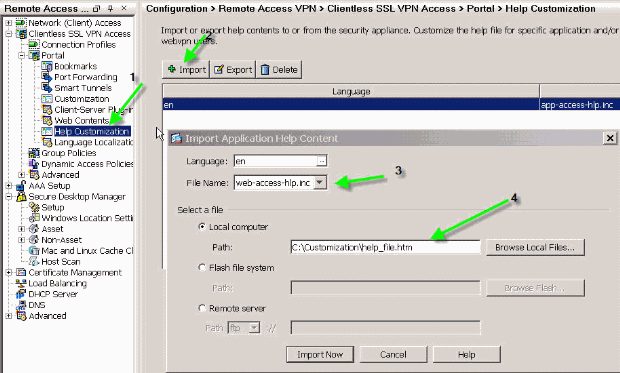

Voltooi de volgende stappen om de Help-bestanden aan te passen:

-

Kies Portal > Help Aanpassen en klik op Importeren.

-

Selecteer de taal.

-

Selecteer het .inc-bestand. Als u bijvoorbeeld de Help-pagina wilt bewerken die overeenkomt met het tabblad Webtoepassing, selecteert u het bestand webtoegang-Help.inc.

-

Kies uw aangepaste HTML-bestand.

Afbeelding 28: Aangepaste Help-bestanden voor toepassingen importeren

De aanpassing testen

Op dit moment, logt u in op de ASA op https://asa.cisco.com/sslclient. Na succesvolle authenticatie verschijnt het aangepaste webportaal.

Aanmelden pagina aanpassen

Dit is de standaard loginpagina:

Afbeelding 29: Standaardlogpagina

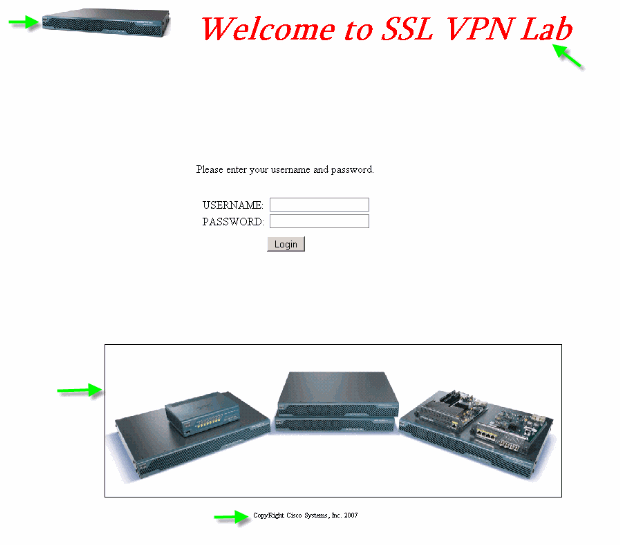

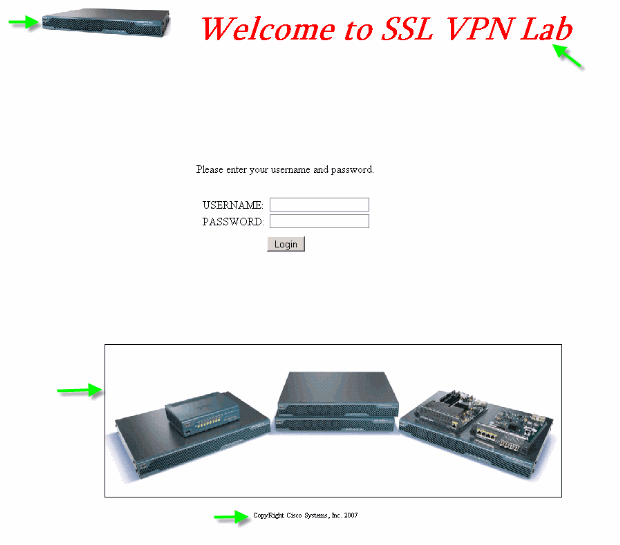

Dit is een volledig aangepaste loginpagina:

Afbeelding 30: Aangepaste logpagina

De nieuwe inlogpagina bevat een aangepast logo, een aangepaste titel en een afbeelding, samen met het dialoogvenster inlognaam/wachtwoord. De inlogpagina is volledig aanpasbaar, wat betekent dat u een HTML-pagina kunt maken en het dialoogvenster inlognaam/wachtwoord kunt invoegen op de gewenste locatie.

N.B.: Hoewel de gehele inlogpagina aanpasbaar is, is het specifieke dialoogvenster met inlognaam/wachtwoord dat ASA naar de eindgebruiker heeft geladen, niet volledig aanpasbaar.

U kunt met volledige aanpassing HTML voor uw eigen inlogscherm leveren en vervolgens Cisco HTML-code invoegen die functies belt op het security apparaat waarmee het inlogformulier en de vervolgkeuzelijst Taalkiezer worden gemaakt.

De volgende secties van dit document beschrijven de wijzigingen die in de HTML-code vereist zijn en de taken die vereist zijn om het security apparaat te configureren voor het gebruik van de nieuwe code.

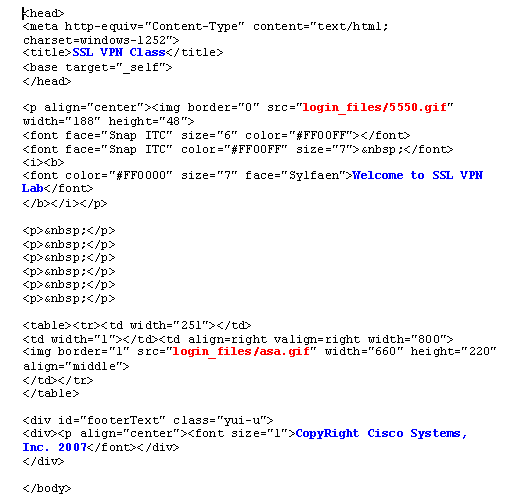

Begin met uw eigen HTML-bestand

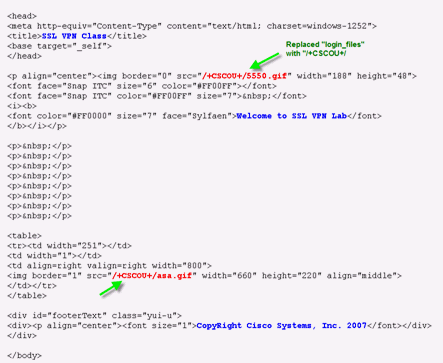

Deze HTML is verkregen van Microsoft FrontPage editor. Het omvat de titel, het aangepaste logo, een afbeelding en een voettekst.

Opmerking: de afbeeldingen 5550.gif en asa.gif worden opgeslagen in de directory login_files. De lege ruimtes zijn bedoeld en worden in latere stappen vervangen door de inlogknop/het wachtwoorddialoogvenster.

Op dit punt lijkt de pagina op afbeelding 31. Let op hoe de pagina lege ruimte bevat om invoeging van het dialoogvenster in toekomstige stappen toe te staan.

Afbeelding 31: Eerste webpagina

De links naar de afbeeldingslocatie wijzigen

Voor alle afbeeldingen vervangt u het pad met het trefwoord /+CSCOU+/, een interne directory in ASA. Wanneer u een afbeelding naar ASA uploadt, wordt het beeld opgeslagen in de /+CSCOU+/ interne folder in het ASA-bestandssysteem. Later, wanneer ASA deze aangepaste HTML oplaadt, laadt het de beeldbestanden correct.

Afbeelding 32: Gewijzigde HTML-code

Opmerking: in de eerste link wordt login_files/5550.gif vervangen door /+CSCOU+/5550.gif.

Hernoemen van het HTML-bestand

De volgende stap is om dit inlogbestand.html-bestand een andere naam te geven aan inlogbestand.inc.

De .inc-extensie is vereist, zodat ASA dit bestand als een speciaal type bestand kan herkennen en het benodigde javetschrift kan bevatten om het dialoogvenster inlognaam/wachtwoord te ondersteunen.

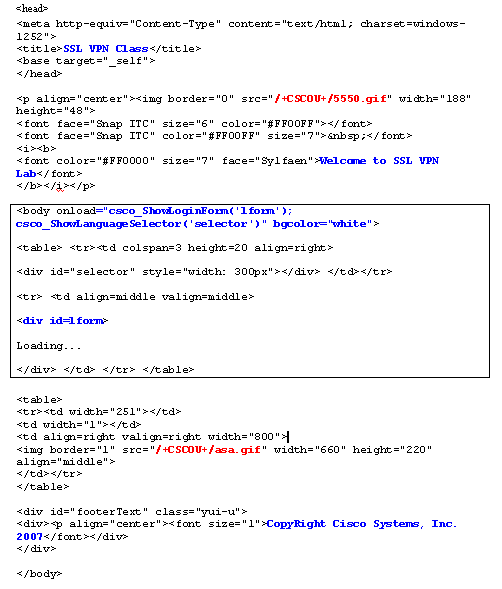

Code toevoegen aan het logbestand.inc

Deze HTML-code moet worden toegevoegd op de locatie waar u het dialoogvenster inlognaam/wachtwoord wilt weergeven.

<body onload="csco_ShowLoginForm('lform');

csco_ShowLanguageSelector('selector')"

bgcolor="white">

<table> <tr><td colspan=3 height=20 align=right>

<div id="selector" style="width: 300px"></div> </td></tr>

<tr> <td align=middle valign=middle>

Loading...

</div> </td> </tr> </table>

Opmerking: de eerste twee functies csco_ShowLoginForm(lform) en cisco_ShowLanguageSelector(selector) zijn twee java-script functies waarvan de definitie door ASA wordt geïmporteerd terwijl deze het .inc-bestand teruggeeft. In deze code gebruikt u gewoon de functie om samen met het taalkeuzerondje het dialoogvenster inlognaam/wachtwoord weer te geven.

Opmerking: het dialoogvenster wordt als tabelelement weergegeven. Dit kan worden omwikkeld rond andere afbeeldingen of tekst of is uitgelijnd zoals u wilt voor uw HTML-pagina.

In dit scenario verschijnt het dialoogvenster inlognaam/wachtwoord boven de asa.gif-afbeelding in het midden. Wanneer u de code opneemt, ziet de laatste HTML-pagina er zo uit:

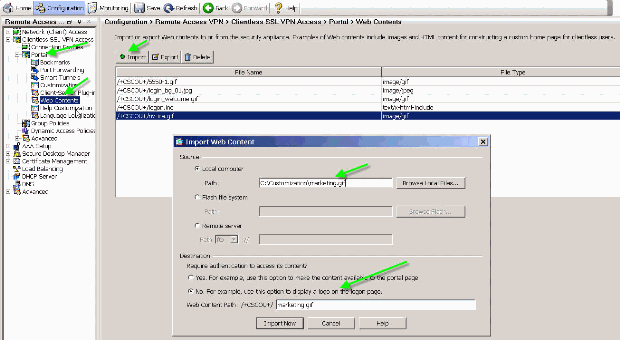

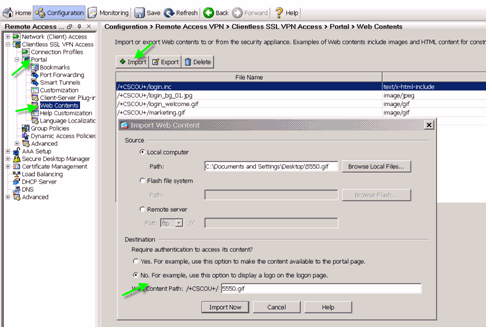

De inlognaam.inc en de beeldbestanden als webcontent naar ASA uploaden

De volgende stap is het uploaden van het definitieve inlogbestand.inc en de beeldbestanden als webinhoud naar de ASA. U moet ervoor zorgen dat de benedenoptie wordt geselecteerd om de bestanden in de /+CSCOU+/map op te slaan.

Afbeelding 33: Beeldbestanden als webcontent importeren naar ASA

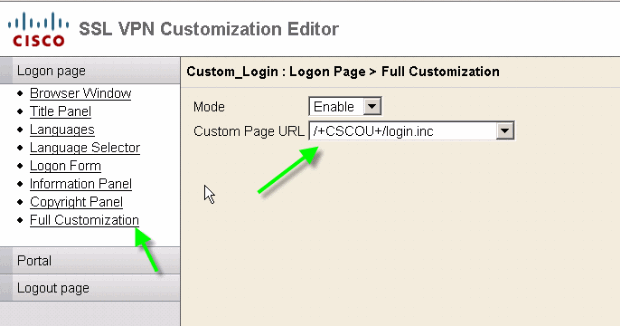

Selecteer inloggen.inc als het bestand voor volledige aanpassing

Tot slot selecteert u in de aanpassingseditor het tabblad Volledig aanpassen en specificeert u een link naar het bestand login.inc dat u hebt geüpload. Wanneer de eindgebruiker verbinding maakt met een verbindingsprofiel dat aan deze aanpassing is gekoppeld, zoals een client, ziet de gebruiker de volledig aangepaste inlogpagina.

Afbeelding 34: Associeer de inlognaam.inc om het bestand voor volledige aanpassing te zijn

De volledige aanpassing testen

Wanneer u verbinding maakt met de ASA via https://asa.cisco.com/sslclient, verschijnt de volledig aangepaste loginpagina.

Afbeelding 35: Laatste volledig aangepaste logpagina

CLI-ondersteuning

Zoals uitgelegd worden alle aanpassingen met de ASDM bewerkt. U kunt deze CLI-opdrachten echter nog steeds gebruiken om de aanpassingen en andere WebVPN-inhoud te verwijderen:

site terug :

all Revert all webvpn related data customization Revert customization file plug-in Revert plug-in options translation-table Revert translation table url-list Revert a list of URLs for use with WebVPN webcontent Revert webcontent

Bijvoorbeeld:

-

Om een aanpassing te wissen, geef de omgekeerde web customization Custom_Marketing CLI opdracht uit.

-

Om het logbestand te verwijderen, geeft u de omgekeerde webcontent /+CSCOU+/marketing.gif uit.

-

Om de favorieten te wissen, geef de omgekeerde website url-list Marketing_URL_List opdracht uit.

-

Om alle aanpassingen, webcontent, plug-ins en bladwijzers te verwijderen, geeft u de omgekeerde webversie uit alle opdracht.

Opmerking: Aangezien de WebVPN-aanpassingen niet in de actieve configuratie zijn opgeslagen, wordt een standaard schrijfgewist, herlaadvolgorde niet aangepast of webinhoud van de ASA gewist. U moet expliciet internetopdrachten uitgeven om VPN uit te schakelen of de aanpassingen handmatig uit de ASDM verwijderen.

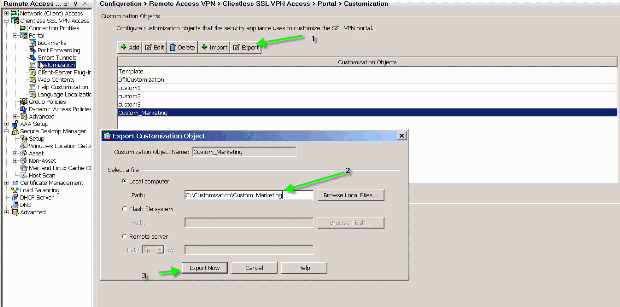

Back-up van de aanpassingen

In tegenstelling tot de andere CLI-opdrachten, worden de aanpassingen niet opgeslagen in de actieve configuratie. In plaats daarvan moet je de aanpassingen expliciet exporteren en ze worden in XML formaat opgeslagen op de host computer.

Afbeelding 36: Aanpassen van export naar back-up of replicatie naar een andere ASA

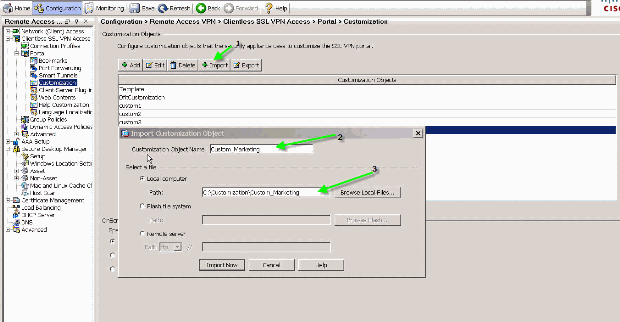

Om de aanpassingen te herstellen, importeer ze met het XML bestand dat in de vorige stap is verkregen.

Afbeelding 37: Importeer een Aanpassing uit een eerder geëxporteerd XML-bestand

Opmerking: Naast het exporteren/importeren van de aanpassing moet u ook handmatig back-up maken/de webcontent herstellen, inclusief de afbeeldingsbestanden, de Help-bestanden en de thumbnailbeelden, expliciet. Anders werkt de aanpassing niet volledig.

Conclusie

Dankzij de geavanceerde aanpassingsfuncties die in ASA versie 8.0 worden geïntroduceerd, kunnen er aantrekkelijke webportpagina's worden ontwikkeld. U kunt virtualisatie bereiken door verschillende aangepaste webportalen voor verschillende groepen te maken. Bovendien kan de inlogpagina volledig worden aangepast om de reguliere intranet te koppelen aan die welke een consistente gebruikerservaring bieden.

Problemen oplossen

U kunt deze foutmelding ontvangen nadat de WebVPN-aanpassing is ingeschakeld:

%ERROR: csco_config.lua:36: csco_config.lua:552: copying 'disk0:/csco_config/locale/ja/LC_MESSAGES/PortForwarder.po' to a temporary ramfs file failed %ERROR: csco_config.lua:36: csco_config.lua:552: copying 'disk0:/csco_config/locale/ja/LC_MESSAGES/webvpn.po' to a temporary ramfs file failed %ERROR: csco_config.lua:36: csco_config.lua:552: copying 'disk0:/csco_config/locale/fr/LC_MESSAGES/customization.po' to a temporary ramfs file failed.

Om dit probleem op te lossen, voert u de omgekeerde website, alle commando uit en herlaadt ASA.

Gerelateerde informatie

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback