ASA/PIX met OSPF-configuratievoorbeeld

Inhoud

Inleiding

Dit document beschrijft hoe u de Cisco ASA kunt configureren om routes door Open Kortste Pad Eerst (OSPF) te leren, verificatie en herdistributie uit te voeren.

Raadpleeg PIX/ASA 8.X: Het configureren van HTTP op de Cisco adaptieve security applicatie (ASA) voor meer informatie over de configuratie van Ecu.

Opmerking: Asymmetrische routing wordt niet ondersteund in ASA/PIX.

Voorwaarden

Vereisten

Zorg ervoor dat u aan deze vereisten voldoet voordat u deze configuratie probeert:

-

Cisco ASA/PIX moet versie 7.x of hoger uitvoeren.

-

OSPF wordt niet ondersteund in multi-context-modus; het wordt alleen in één modus ondersteund.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco 5500 Series adaptieve security applicatie (ASA) die softwareversie 8.0 en hoger uitvoeren

-

Cisco Adaptieve Security Devices Manager (ASDM) softwareversie 6.0 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Verwante producten

De informatie in dit document is ook van toepassing op de Cisco 500 Series PIX-firewall die softwareversie 8.0 en hoger uitvoert.

Conventies

Raadpleeg de Cisco Technical Tips Convention voor meer informatie over documentconventies.

Achtergrondinformatie

OSPF gebruikt een link-state algoritme om het kortste pad naar alle bekende bestemmingen te bouwen en te berekenen. Elke router in een OSPF-gebied bevat een identieke link-state-database, die een lijst is van elk van de router bruikbare interfaces en bereikbare buren.

De voordelen van OSPF over RIP omvatten:

-

OSPF link-staat database updates worden minder vaak verzonden dan RIP updates, en de link-staat database wordt direct bijgewerkt in plaats van geleidelijk als gestale informatie wordt getimed.

-

De routingbesluiten zijn gebaseerd op kosten, wat een indicatie is van de overheadkosten die vereist zijn om pakketten over een bepaalde interface te verzenden. Het veiligheidsapparaat berekent de kosten van een interface op basis van link bandbreedte in plaats van het aantal hop naar de bestemming. De kosten kunnen worden ingesteld om voorkeurpaden te specificeren.

Het nadeel van de kortste weg eerste algoritmen is dat zij veel CPU-cycli en geheugen vereisen.

Het security apparaat kan twee processen van OSPF protocol gelijktijdig op verschillende reeksen interfaces uitvoeren. U kunt twee processen willen uitvoeren als u interfaces hebt die dezelfde IP-adressen gebruiken (NAT staat deze interfaces toe om te naast elkaar te bestaan, maar OSPF staat geen overlappende adressen toe). Of je zou het ene proces aan de binnenkant willen draaien, en een ander aan de buitenkant, en een deelgroep routes tussen de twee processen opnieuw verdelen. Op dezelfde manier zou u privé adressen van openbare adressen kunnen moeten scheiden.

U kunt routes in een OSPF-routingproces herverdelen van een ander OSPF-routingproces, een RIP-routingproces of van statische en verbonden routes die op OSPF-enabled interfaces zijn ingesteld.

Het veiligheidsapparaat ondersteunt deze OSPF-functies:

-

Ondersteuning van intragebiedslijnen, intergebiedslijnen en externe (Type I en Type II) routes.

-

Ondersteuning van een virtuele link.

-

OSPF LSA-overstroming.

-

Verificatie naar OSPF-pakketten (zowel wachtwoord als MD5-verificatie).

-

Ondersteuning voor het configureren van het beveiligingsapparaat als een aangewezen router of een aangewezen reservekoprouter. Het security apparaat kan ook worden ingesteld als een ABR. De mogelijkheid om het security apparaat als een ASBR te configureren is echter beperkt tot alleen standaardinformatie (bijvoorbeeld door een standaardroute te injecteren).

-

Ondersteuning voor stoomgebieden en niet-zozeer-broze gebieden.

-

Gebiedsgrens router type-3 LSA-filtering.

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik het Opdrachtupgereedschap (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

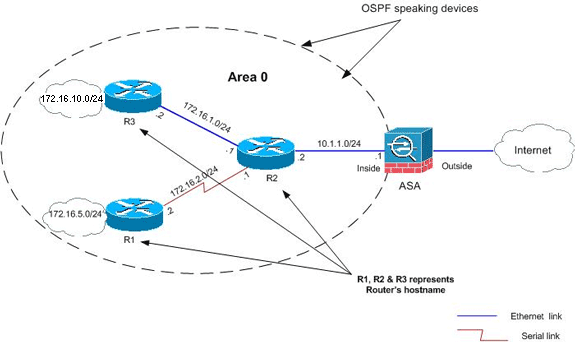

Netwerkdiagram

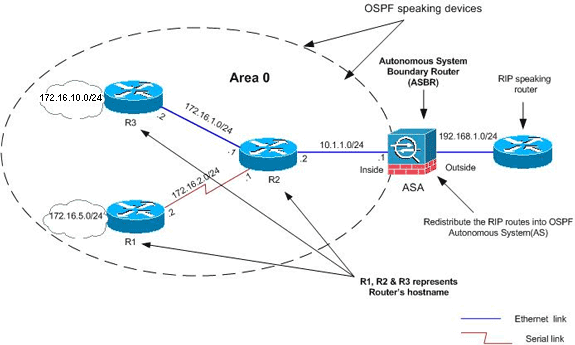

Het netwerk in dit document is als volgt opgebouwd:

In deze netwerktopologie is Cisco ASA binnen interface-IP-adres 10.1.1.1/24. Het doel is om OSPF op de Cisco ASA te configureren om routes naar de interne netwerken te leren (172.16.1.0/24, 172.16.2.0/24, 172.16.5.0/24 en 172.16.10.0/24) dynamisch door de aangrenzende router (R2). R2 leert de routes naar externe interne netwerken door de andere twee routers (R1 en R3).

Configuraties

Dit document gebruikt deze configuraties:

ASDM-configuratie

Adaptieve Security Devices Manager (ASDM) is een op browser gebaseerde toepassing die wordt gebruikt om de software op security apparaten te configureren en te controleren. ASDM wordt geladen vanaf het security apparaat en gebruikt om het apparaat te configureren, te controleren en te beheren. U kunt de ASDM Launcher (alleen Windows) ook gebruiken om de ASDM-toepassing sneller te starten dan de Java-applicatie. In dit gedeelte wordt de informatie beschreven die u nodig hebt om de functies te configureren die in dit document worden beschreven met ASDM.

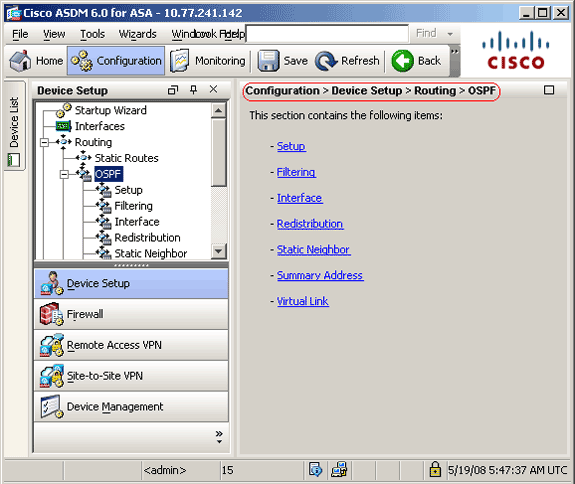

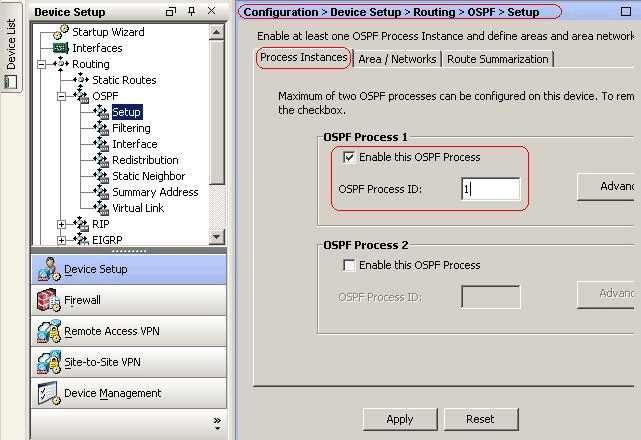

Voltooi deze stappen om OSPF in Cisco ASA te configureren:

-

Meld u aan bij Cisco ASA met ASDM.

-

Navigeer naar de Configuratie > de Instellen van het apparaat > Routing > OSPF-gebied van de ASDM-interface, zoals in deze afbeelding getoond.

-

Schakel het OSPF-routingproces in op het tabblad Setup > Procesorganen, zoals in dit afbeelding. In dit voorbeeld, is het OSPF ID-proces 1.

-

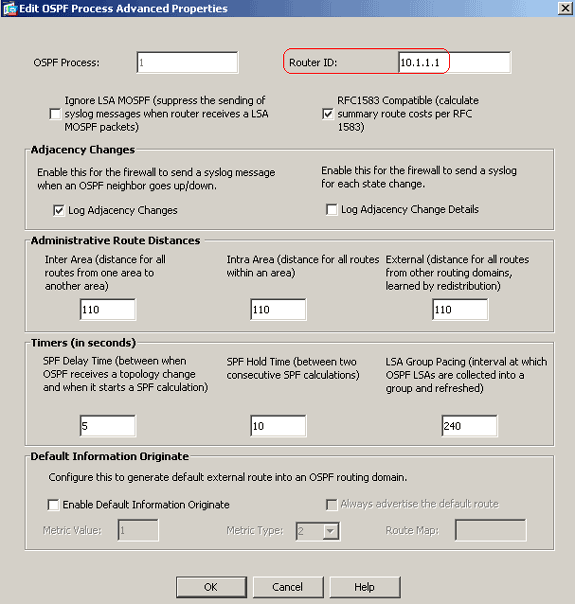

U kunt Geavanceerd klikken op het tabblad Setup > Afbeeldingen verwerken om optionele geavanceerde OSPF-routingparameters te configureren. U kunt processpecifieke instellingen bewerken, zoals de instellingen van de router-ID, de veranderingen in de nabijheid, de administratieve routeafstanden, de timers en de standaardinstellingen van de Informatie.

In deze lijst wordt elk veld beschreven:

-

OSPF-proces-hiermee wordt het OSPF-proces dat u configureren hebt, weergegeven. U kunt deze waarde niet wijzigen.

-

Router ID-Als u een vaste router-ID wilt gebruiken, voert u een router-ID in in IP-adresindeling in het veld ID van de router in. Als u deze waarde blanco laat, wordt het IP-adres van het hoogste niveau op het security apparaat gebruikt als de router-ID.

In dit voorbeeld, wordt de router-ID statistisch geconfigureerd met het IP-adres van de interne interface (10.1.1.1).

-

Negeren LSA MOSPF—Controleer dit aankruisvakje om het verzenden van systeemlogberichten te onderdrukken wanneer het security apparaat type 6 (MOSPF) LSA-pakketten ontvangt. Deze instelling is standaard niet ingeschakeld.

-

RFC 1583 Compatibel-Controleer dit aankruisvakje om summiere routekosten per RFC 1583 te berekenen. Schakel dit aankruisvakje uit om de kosten voor summiere route per RFC 2328 te berekenen. Om de kans op het verzenden van loops te minimaliseren, zouden alle apparaten OSPF in een OSPF routingdomein RFC vergelijkend moeten hebben ingesteld. Deze instelling wordt standaard geselecteerd.

-

Wijzigingen in de nabijheid bevatten instellingen die de nabijheidsveranderingen definiëren die de logberichten van het systeem veroorzaken om te worden verzonden.

-

Log aanpassing - Controleer dit aanvinkvakje om het security apparaat te laten gebruiken om een systeemlogbericht te verzenden wanneer een OSPF-buurman omhoog of omlaag gaat. Deze instelling wordt standaard geselecteerd.

-

Logboek Adjacency Change Detail-Controleer dit aankruisvakje om er zeker van te zijn dat het beveiligingsapparaat een systeemlogbericht moet verzenden wanneer er een verandering in de toestand optreedt, en niet alleen wanneer een buurman omhoog of omlaag gaat. Deze instelling is standaard niet ingeschakeld.

-

-

Administratieve routeafstanden — Bevat de instellingen voor de administratieve afstanden van routes op basis van het routetype.

-

Inter Area—Hiermee stelt u de administratieve afstand in voor alle routes van het ene gebied naar het andere. Geldige waarden variëren van 1 tot 255. De standaardwaarde is 100.

-

Intra gebied: stelt de administratieve afstand in voor alle routes in een gebied. Geldige waarden variëren van 1 tot 255. De standaardwaarde is 100.

-

Extern—stelt de administratieve afstand in voor alle routes van andere routingdomeinen die door herdistributie worden geleerd. Geldige waarden variëren van 1 tot 255. De standaardwaarde is 100.

-

-

Timers-bevat de instellingen die worden gebruikt om LSA pacing en SPF rekentimers te configureren.

-

SPF vertragingstijd-specificeert de tijd tussen wanneer OSPF een topologie verandering ontvangt en wanneer de SPF berekening begint. Geldige waarden variëren van 0 tot 65535. De standaardwaarde is 5.

-

SPF Hold Time-to stelt de houdtijd tussen opeenvolgende SPF-berekeningen op. Valide waarden variëren van 1 tot 65534. De standaardwaarde is 10.

-

LSA Group Pacing-Specificeert het interval waarmee LSAs in een groep wordt verzameld en verfriest, checksum, of verouderd. Geldige waarden variëren van 10 tot 1800. De standaardwaarde is 240.

-

-

Standaard Informatie Origineel - bevat de instellingen die door een ASBR worden gebruikt om een standaard externe route naar een OSPF-routingdomein te genereren.

-

Schakel deze optie uit om informatie op standaard te zetten. Controleer deze optie om de generatie van de standaardroute in het OSPF-routingdomein in te schakelen.

-

Noteer altijd de standaardroute—Schakel dit aankruisvakje in om altijd de standaardroute te adverteren. Deze optie is standaard niet ingeschakeld.

-

Metrische waarde-Specificeert de OSPF standaard metriek. Geldige waarden variëren van 0 tot 16777214. De standaardwaarde is 1.

-

Metriek type-specificeert het externe verbindingstype geassocieerd met de standaardroute die in het OSPF-routingdomein wordt geadverteerd. Geldige waarden zijn 1 of 2, wat een uitwendige route van type 1 of type 2 aangeeft. De standaardwaarde is 2.

-

Routekaart— (optioneel) De naam van de toe te passen routekaart. Het routingproces genereert de standaardroute als de routekaart is tevreden.

-

-

-

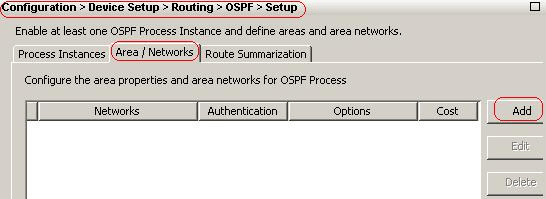

Nadat u de vorige stappen hebt voltooid, definieert u de netwerken en interfaces die deelnemen aan OSPF-routing op het tabblad Setup > Gebied/netwerken en vervolgens klikt u op Toevoegen zoals in deze afbeelding:

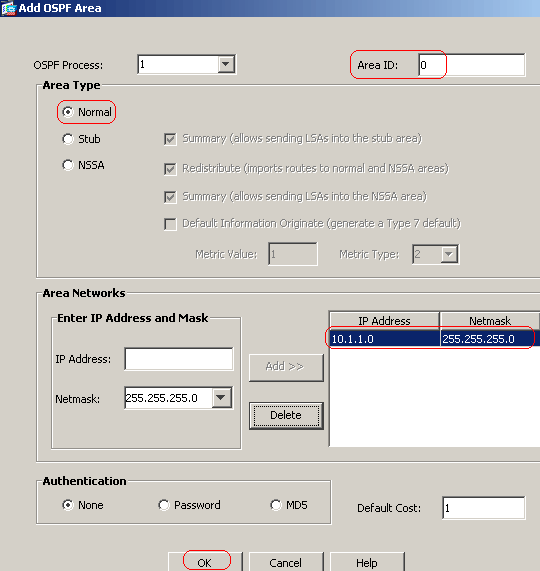

Het dialoogvenster Gebied toevoegen verschijnt.

In dit voorbeeld, is het enige netwerk dat wordt toegevoegd het binnennetwerk (10.1.1.0/24) aangezien OSPF slechts op de binneninterface wordt toegelaten.

Opmerking: Alleen interfaces met een IP-adres die binnen de gedefinieerde netwerken vallen, nemen deel aan het OSPF-routingproces.

-

Klik op OK.

In deze lijst worden alle velden beschreven:

-

OSPF-proces-Wanneer u een nieuw gebied toevoegt, kiest u de id voor het OSPF-proces. Als er slechts één OSPF-proces is ingeschakeld op het security apparaat, wordt dat proces standaard geselecteerd. Wanneer u een bestaand gebied bewerkt, kunt u de OSPF-proces-ID niet wijzigen.

-

Gebied-ID: wanneer u een nieuw gebied toevoegt, voert u de gebiedsID in. U kunt de gebied-ID als een decimaal nummer of een IP-adres specificeren. Geldige decimale waarden variëren van 0 tot 4294967295. U kunt de gebied-ID niet wijzigen wanneer u een bestaand gebied bewerkt.

In dit voorbeeld is gebied-ID 0.

-

Gebiedstype instellen op het type gebied dat wordt ingesteld.

-

Normaal-Kies deze optie om van het gebied een standaard OSPF-gebied te maken. Deze optie wordt standaard geselecteerd bij het maken van een gebied.

-

Klik op deze optie om het gebied een statief gebied te maken. Stub-gebieden hebben geen routers of gebieden voorbij. Stub-gebieden voorkomen dat AS Externe LSA's (type 5 LSA's) in het staafgebied worden overstroomd. Wanneer u een stob gebied maakt, kunt u het aankruisvakje voor Samenvatting uitschakelen om te voorkomen dat samenvatting van de LSA's (type 3 en 4) in het gebied wordt overstroomd.

-

Summary-wanneer het gebied dat wordt gedefinieerd een stompgebied is, verwijdert u deze optie om te voorkomen dat LSA's naar het stompgebied worden verzonden. Dit aankruisvakje wordt standaard geselecteerd voor staafgebieden.

-

NSSA—Kies deze optie om van het gebied een niet gebied zo stubby te maken. NSSA's aanvaarden type 7 LSA's. Wanneer u een NSSA maakt, kunt u het vakje van de Samenvatting van controle unchecken om te voorkomen dat de samenvatting LSAs in het gebied wordt overstroomd. Daarnaast kunt u het aanvinkvakje Herdistribueren uitschakelen en standaardinformatie maken om routeherdistributie uit te schakelen.

-

Verdeel-ontcontroleer deze controledoos om te voorkomen dat routes in NSSA worden geïmporteerd. Dit aankruisvakje is standaard geselecteerd.

-

Samenvatting-wanneer het gebied dat wordt gedefinieerd een NSSA is, wisst deze controledoos uit om te voorkomen dat LSAs in het stompgebied wordt verzonden. Dit aankruisvakje wordt standaard voor NSSA's geselecteerd.

-

Standaard informatie Origineel-controleer dit aankruisvakje om een standaard type 7 in de NSSA te genereren. Dit aankruisvakje is standaard niet ingeschakeld.

-

Metrische waarde-Voer een waarde in om de OSPF metrische waarde voor de standaardroute te specificeren. Geldige waarden variëren van 0 tot 16777214. De standaardwaarde is 1.

-

Metrisch type-Kies een waarde om het OSPF metrisch type voor de standaardroute te specificeren. De keuzes zijn 1 (type 1) of 2 (type 2). De standaardwaarde is 2.

-

-

Gebiedsnetwerken - Bevat de instellingen die een OSPF-gebied definiëren.

-

Voer IP-adres en -masker in - Bevat de instellingen die worden gebruikt om de netwerken in het gebied te definiëren.

-

IP-adres: Voer het IP-adres in van het netwerk of de host die aan het gebied moet worden toegevoegd. Gebruik 0.0.0.0 met een netwerkmasker van 0.0.0.0 om het standaardgebied te maken. U kunt 0.0.0.0 in slechts één gebied gebruiken.

-

NetMash-Kies het netwerkmasker voor het IP-adres of de host die aan het gebied moet worden toegevoegd. Als u een host toevoegt, kiest u het 255.255.255.255 masker.

In dit voorbeeld is 10.1.1.0/24 het netwerk dat moet worden geconfigureerd.

-

-

Voeg toe—voegt het netwerk toe dat in het gebied Voer IP-adres en -masker in het gebied is gedefinieerd. Het toegevoegde netwerk verschijnt in de tabel Gebiedsnetwerken.

-

Verwijdert het geselecteerde netwerk uit de tabel Gebiedsnetwerken.

-

Gebiedsnetwerken—Hier worden de netwerken weergegeven die voor het gebied zijn gedefinieerd.

-

IP-adres—geeft het IP-adres van het netwerk weer.

-

NetMash-Hier wordt het netwerkmasker voor het netwerk weergegeven.

-

-

Verificatie-bevat de instellingen voor OSPF-gebiedsverificatie.

-

Geen—Kies deze optie om OSPF-gebiedsverificatie uit te schakelen. Dit is de standaardinstelling.

-

Wachtwoord-Kies deze optie om een duidelijk tekstwachtwoord te gebruiken voor gebiedverificatie. Deze optie wordt niet aanbevolen wanneer de veiligheid een zorg is.

-

MD5-Kies deze optie om MD5-verificatie te gebruiken.

-

-

Standaardkosten: geef een standaardkosten voor het gebied op. Geldige waarden variëren van 0 tot 65535. De standaardwaarde is 1.

-

-

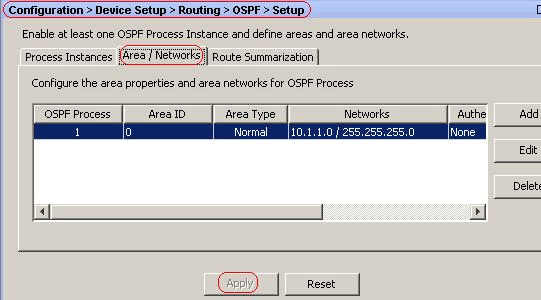

Klik op Apply (Toepassen).

-

Optioneel kunt u routefilters definiëren in het venster Filterregels. Routerfiltering biedt meer controle over de routes die toegestaan zijn om te worden verzonden of ontvangen in OSPF-updates.

-

U kunt naar keuze routeherdistributie configureren. Cisco ASA kan routes herverdelen die door RIP en DHCP in het OSPF routingproces worden ontdekt. U kunt ook statische en verbonden routes in het OSPF-routingproces herverdelen. Bepaal routeherdistributie op het venster Herdistributie.

-

OSPF-hallo-pakketten worden verzonden als multicast-pakketten. Als een buur OSPF over een niet-uitgezonden netwerk gelegen is, moet u die buur handmatig definiëren. Wanneer u handmatig een OSPF-buurman definieert, worden hallo-pakketten naar die buurman verzonden als unicast-berichten. Om statische OSPF-buren te definiëren, gaat u naar het statische buurvenster.

-

Routes die van andere routingprotocollen worden geleerd kunnen worden samengevat. De maatstaf die gebruikt wordt om de samenvatting te adverteren, is de kleinste maatstaf van alle meer specifieke routes. De samenvatting routes helpen de grootte van de routingtabel verminderen.

Het gebruiken van summiere routes voor OSPF veroorzaakt een OSPF ASBR om één externe route als aggregaat voor alle opnieuw verdeelde routes te adverteren die door het adres worden gedekt. Alleen routes van andere routingprotocollen die in OSPF worden herverdeeld kunnen worden samengevat.

-

In het virtuele venster van de verbinding, kunt u een gebied aan een netwerk toevoegen OSPF, en het is niet mogelijk om het gebied direct aan het backbone gebied aan te sluiten; u moet een virtuele link maken . Een virtuele verbinding sluit twee OSPF-apparaten aan die een gemeenschappelijk gebied hebben, het transitgebied genoemd. Eén van de OSPF-apparaten moet op het backbone-gebied zijn aangesloten.

OSPF-verificatie

Cisco ASA ondersteunt MD5 verificatie van routing updates van het OSPF-routingprotocol. De MD5 keyed digest in elk OSPF-pakket voorkomt de introductie van onbevoegde of valse routingberichten uit niet-goedgekeurde bronnen. De toevoeging van Verificatie aan uw OSPF-berichten waarborgt dat uw routers en Cisco ASA alleen routingberichten van andere routingapparaten accepteren die met dezelfde vooraf gedeelde sleutel zijn geconfigureerd. Zonder deze authenticatie ingesteld, als iemand een ander routeapparaat met andere of tegenovergestelde routeinformatie op het netwerk introduceert, kunnen de routingtabellen op uw routers of Cisco ASA corrupt worden, en kan een ontkenning van de dienstaanval optreden. Wanneer u authenticatie aan de EIS berichten toevoegt die tussen uw routingapparaten (die de ASA omvatten) worden verzonden, voorkomt het de doelgerichte of toevallige toevoeging van een andere router aan het netwerk en om het even welk probleem.

OSPF-routeverificatie wordt per interface ingesteld. Alle OSPF-buren op interfaces die voor OSPF-berichtverificatie zijn geconfigureerd, moeten met dezelfde verificatiemodus en -toets worden geconfigureerd voor nabijheid.

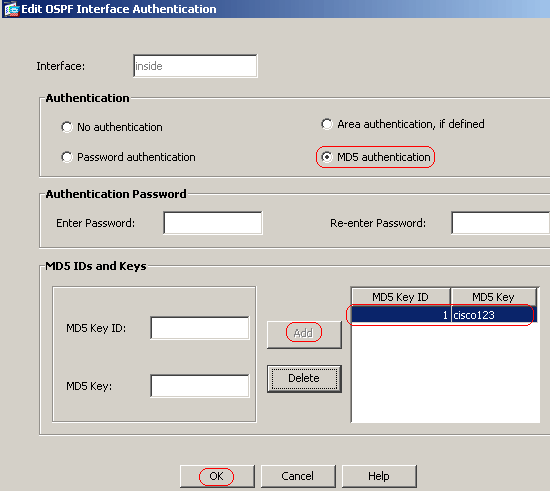

Voltooi deze stappen om OSPF MD5-verificatie op Cisco ASA mogelijk te maken:

-

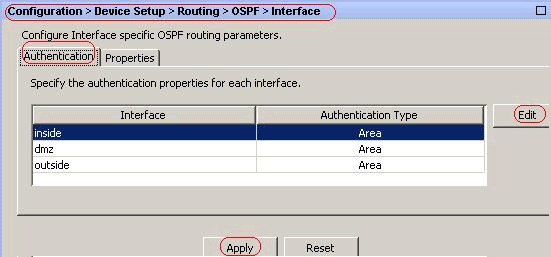

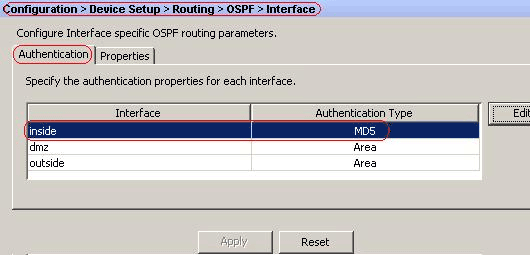

Op ASDM, navigeer naar Configuratie > de Instellen van het apparaat > Routing > OSPF > Interface en klik vervolgens op het tabblad Verificatie zoals in deze afbeelding weergegeven.

In dit geval, wordt OSPF op de binneninterface geactiveerd.

-

Kies de binneninterface en klik op Bewerken.

-

Selecteer onder Verificatie de optie MD5-verificatie en voeg hier meer informatie toe over de verificatieparameters.

In dit geval is de gedeelde toets cisco123 en is de belangrijkste ID 1.

-

Klik op OK en vervolgens op Toepassen.

Cisco ASA CLI-configuratie

| Cisco ASA |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted names !--- Inside interface configuration interface Ethernet0/1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ospf cost 10 !--- OSPF authentication is configured on the inside interface ospf message-digest-key 1 md5 <removed> ospf authentication message-digest ! !--- Outside interface configuration interface Ethernet0/2 nameif outside security-level 0 ip address 192.168.1.2 255.255.255.0 ospf cost 10 ! !--- Output Suppressed icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-602.bin no asdm history enable arp timeout 14400 ! !--- OSPF Configuration router ospf 1 network 10.1.1.0 255.255.255.0 area 0 log-adj-changes ! !--- This is the static default gateway configuration in order to reach Internet route outside 0.0.0.0 0.0.0.0 192.168.1.1 1 ciscoasa# |

Cisco IOS-configuratie (R2) CLI-router

| Cisco IOS-router (R2) |

|---|

!--- Interface that connects to the Cisco ASA. !--- Notice the OSPF authentication parameters interface Ethernet0 ip address 10.1.1.2 255.255.255.0 ip ospf authentication message-digest ip ospf message-digest-key 1 md5 cisco123 !--- Output Suppressed !--- OSPF Configuration router ospf 1 log-adjacency-changes network 10.1.1.0 0.0.0.255 area 0 network 172.16.1.0 0.0.0.255 area 0 network 172.16.2.0 0.0.0.255 area 0 |

Configuratie van Cisco IOS-router (R1) CLI

| Cisco IOS-router (R1) |

|---|

!--- Output Suppressed !--- OSPF Configuration router ospf 1 log-adjacency-changes network 172.16.5.0 0.0.0.255 area 0 network 172.16.2.0 0.0.0.255 area 0 |

Cisco IOS-routerconfiguratie (R3) CLI

| Cisco IOS-router (R3) |

|---|

!--- Output Suppressed !--- OSPF Configuration router ospf 1 log-adjacency-changes network 172.16.1.0 0.0.0.255 area 0 network 172.16.10.0 0.0.0.255 area 0 |

Herdistribueren in OSPF met ASA

Zoals eerder vermeld, kunt u routes in een OSPF-routingproces van een ander OSPF-routingproces, een RIP-routingproces of van statische en verbonden routes die op OSPF-enabled interfaces zijn geconfigureerd opnieuw verdelen.

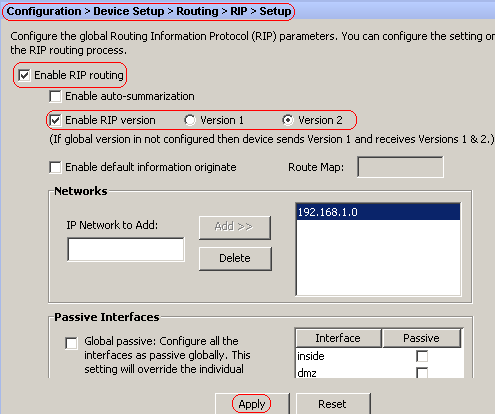

In dit voorbeeld, herverdelend de lijnen van RIP in OSPF met het netwerkdiagram zoals getoond:

ASDM-configuratie

-

Kies Configuratie > Instellen van het apparaat > Routing > RIP > Instellen om RIP toe te laten, en voeg het netwerk 192.168.1.0 toe zoals in deze afbeelding.

-

Klik op Apply (Toepassen).

-

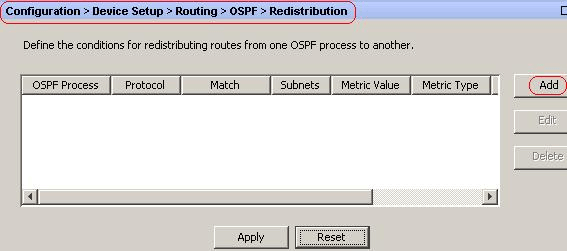

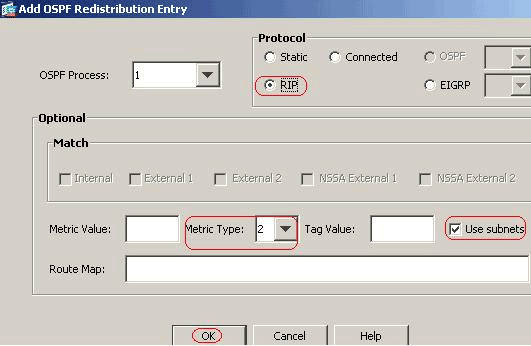

Kies Configuratie > Instellen van het apparaat > Routing > OSPF > Herdistributie > Toevoegen om RIP-routes te herverdelen in OSPF.

-

Klik op OK en vervolgens op Toepassen.

Compatibele CLI-configuratie

| CLI-configuratie van ASA voor herdistributie van RIP in OSPF AS |

|---|

router ospf 1 network 10.1.1.0 255.255.255.0 area 0 log-adj-changes redistribute rip subnets router rip network 192.168.1.0 |

U kunt de routingtabel van de aangrenzende IOS router (R2) zien na het opnieuw verdelen van RIP routes in OSPF AS.

R2#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

172.16.0.0/16 is variably subnetted, 4 subnets, 2 masks

O 172.16.10.1/32 [110/11] via 172.16.1.2, 01:17:29, Ethernet1

O 172.16.5.1/32 [110/65] via 172.16.2.2, 01:17:29, Serial1

C 172.16.1.0/24 is directly connected, Ethernet1

C 172.16.2.0/24 is directly connected, Serial1

10.0.0.0/24 is subnetted, 1 subnets

C 10.1.1.0 is directly connected, Ethernet0

O E2 192.168.1.0/24 [110/20] via 10.1.1.1, 01:17:29, Ethernet0

!--- Redistributed route adverstied by Cisco ASA

Verifiëren

Volg deze stappen om de configuratie van uw computer te controleren:

-

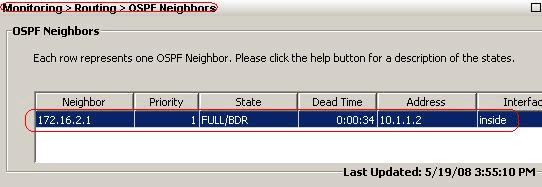

Op ASDM, kunt u aan Controle > Routing > OSPF buren navigeren om elk van de OSPF-buren te zien. Dit beeld toont de binnenrouter (R2) als een actieve buur. U kunt ook de interface zien waar deze buurman woont, router-ID, toestand en dode tijd van de buurrouter.

-

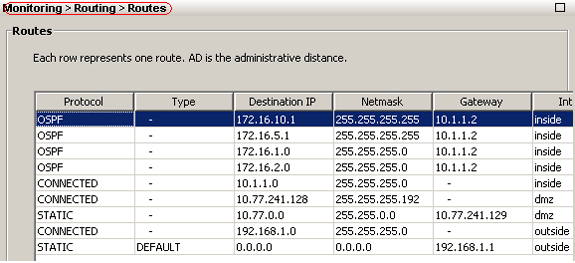

Daarnaast kunt u de routingtabel controleren als u nadert naar Monitoring > Routing > Routes. In deze afbeelding worden de netwerken 172.16.1.0/24, 172.16.2.0/24, 172.16.5.0/24 en 172.16.10.0/24 geleerd via R2 (10.1.1.2).

-

Vanaf de CLI kunt u de opdracht Show route gebruiken om dezelfde output te krijgen.

ciscoasa#show route Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODR P - periodic downloaded static route Gateway of last resort is 192.168.1.1 to network 0.0.0.0 O 172.16.10.1 255.255.255.255 [110/21] via 10.1.1.2, 0:00:06, inside O 172.16.5.1 255.255.255.255 [110/75] via 10.1.1.2, 0:00:06, inside O 172.16.1.0 255.255.255.0 [110/20] via 10.1.1.2, 0:00:06, inside O 172.16.2.0 255.255.255.0 [110/74] via 10.1.1.2, 0:00:06, inside C 10.1.1.0 255.255.255.0 is directly connected, inside C 10.77.241.128 255.255.255.192 is directly connected, dmz S 10.77.0.0 255.255.0.0 [1/0] via 10.77.241.129, dmz C 192.168.1.0 255.255.255.0 is directly connected, outside S* 0.0.0.0 0.0.0.0 [1/0] via 192.168.1.1, outside -

U kunt ook de opdracht ospf-database weergeven gebruiken om informatie te verkrijgen over de aangelegde netwerken en de Ospf-topologie.

ciscoasa#show ospf database OSPF Router with ID (192.168.1.2) (Process ID 1) Router Link States (Area 0) Link ID ADV Router Age Seq# Checksum Link count 172.16.1.2 172.16.1.2 123 0x80000039 0xfd1d 2 172.16.2.1 172.16.2.1 775 0x8000003c 0x9b42 4 172.16.5.1 172.16.5.1 308 0x80000038 0xb91b 3 192.168.1.2 192.168.1.2 1038 0x80000037 0x29d7 1 Net Link States (Area 0) Link ID ADV Router Age Seq# Checksum 10.1.1.1 192.168.1.2 1038 0x80000034 0x72ee 172.16.1.1 172.16.2.1 282 0x80000036 0x9e68 -

De opdracht buren van de show is ook nuttig om de actieve buren en de corresponderende informatie te verifiëren. Dit voorbeeld toont de zelfde informatie die u van ASDM op stap 1 verkregen hebt.

ciscoasa#show ospf neighbor Neighbor ID Pri State Dead Time Address Interface 172.16.2.1 1 FULL/BDR 0:00:36 10.1.1.2 inside

Problemen oplossen

Deze sectie verschaft informatie die problemen oplossen bij OSPF-problemen kan vergemakkelijken.

Statische buurtconfiguratie voor point-to-point netwerk

Als u OSPF netwerk point-to-point non-broadcast op de ASA hebt ingesteld, moet u statische OSPF-buren definiëren om OSPF-routes via een point-to-point, niet-broadcast-netwerk te adverteren. Raadpleeg Statische OSPF-buren voor meer informatie.

Opdrachten voor troubleshooting

Het Uitvoer Tolk (uitsluitend geregistreerde klanten) (OIT) ondersteunt bepaalde show opdrachten. Gebruik de OIT om een analyse van tonen opdrachtoutput te bekijken.

Opmerking: Raadpleeg Belangrijke informatie over debug Commands voordat u debug-opdrachten gebruikt.

-

debug ospf gebeurtenissen: hiermee kan het foutoptreden van OSPF-gebeurtenissen worden uitgevoerd.

ciscoasa(config)#debug ospf events OSPF events debugging is on ciscoasa(config)# int e0/1 ciscoasa(config-if)# no shu ciscoasa(config-if)# OSPF: Interface inside going Up OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: 2 Way Communication to 172.16.2.1 on inside, state 2WAY OSPF: Backup seen Event before WAIT timer on inside OSPF: DR/BDR election on inside OSPF: Elect BDR 172.16.2.1 OSPF: Elect DR 172.16.2.1 DR: 172.16.2.1 (Id) BDR: 172.16.2.1 (Id) OSPF: Send DBD to 172.16.2.1 on inside seq 0x1abd opt 0x2 flag 0x7 len 32 OSPF: Send with youngest Key 1 OSPF: End of hello processing OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processing OSPF: Rcv DBD from 172.16.2.1 on inside seq 0x12f3 opt 0x42 flag 0x7 len 32 mtu 1500 state EXSTART OSPF: First DBD and we are not SLAVE OSPF: Rcv DBD from 172.16.2.1 on inside seq 0x1abd opt 0x42 flag 0x2 len 152 mt u 1500 state EXSTART OSPF: NBR Negotiation Done. We are the MASTER OSPF: Send DBD to 172.16.2.1 on inside seq 0x1abe opt 0x2 flag 0x3 len 132 OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Database request to 172.16.2.1 OSPF: sent LS REQ packet to 10.1.1.2, length 12 OSPF: Rcv DBD from 172.16.2.1 on inside seq 0x1abe opt 0x42 flag 0x0 len 32 mtu 1500 state EXCHANGE OSPF: Send DBD to 172.16.2.1 on inside seq 0x1abf opt 0x2 flag 0x1 len 32 OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Rcv DBD from 172.16.2.1 on inside seq 0x1abf opt 0x42 flag 0x0 len 32 mtu 1500 state EXCHANGE OSPF: Exchange Done with 172.16.2.1 on inside OSPF: Synchronized with 172.16.2.1 on inside, state FULL OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: Neighbor change Event on interface inside OSPF: DR/BDR election on inside OSPF: Elect BDR 192.168.1.2 OSPF: Elect DR 172.16.2.1 OSPF: Elect BDR 192.168.1.2 OSPF: Elect DR 172.16.2.1 DR: 172.16.2.1 (Id) BDR: 192.168.1.2 (Id) OSPF: End of hello processing OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processing OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processing OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processing OSPF: Send with youngest Key 1 OSPF: Rcv hello from 172.16.2.1 area 0 from inside 10.1.1.2 OSPF: End of hello processingN.B.: Raadpleeg het gedeelte debug ospf van de opdracht Cisco Security Appliance, versie 8.0 voor meer informatie over verschillende opdrachten die handig zijn voor het oplossen van het probleem.

Gerelateerde informatie

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback