ASA/PIX: Remote VPN-server met inkomende NAT voor VPN-clientverkeer met CLI en ASDM-configuratievoorbeeld

Inhoud

Inleiding

Dit document beschrijft hoe u de Cisco 5500 Series adaptieve security applicatie (ASA) kunt configureren om als een externe VPN-server te fungeren met behulp van Adaptive Security Device Manager (ASDM) of CLI en NAT in het inkomende VPN-clientverkeer. De ASDM levert beveiligingsbeheer en -bewaking van wereldklasse via een intuïtieve, gebruiksvriendelijke webgebaseerde beheerinterface. Nadat de Cisco ASA-configuratie is voltooid, kan deze worden geverifieerd via de Cisco VPN-client.

Voorwaarden

Vereisten

Dit document gaat ervan uit dat de ASA volledig operationeel is en geconfigureerd om Cisco ASDM of CLI in staat te stellen configuratiewijzigingen door te voeren. ASA wordt ook verondersteld om voor Uitgaande NAT worden gevormd. Zie Inside Hosts toegang tot buitennetwerken toestaan met het gebruik van PAT voor meer informatie over hoe u uitgaande NAT kunt configureren.

Opmerking: Raadpleeg Toestaan van HTTPS-toegang voor ASDM of PIX/ASA 7.x: SSH in het configuratievoorbeeld van de binnen- en buitenkant-interface om het apparaat op afstand te kunnen configureren door de ASDM of Secure Shell (SSH).

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Software voor Cisco adaptieve security applicatie versie 7.x en hoger

-

Adaptieve Security Device Manager versie 5.x en hoger

-

Cisco VPN-clientversie 4.x en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Verwante producten

Deze configuratie kan ook worden gebruikt met Cisco PIX security applicatie versie 7.x en hoger.

Conventies

Achtergrondinformatie

Configuraties voor externe toegang bieden beveiligde externe toegang voor Cisco VPN-clients, zoals mobiele gebruikers. Een externe VPN-toegang stelt externe gebruikers veilig in staat toegang te krijgen tot gecentraliseerde netwerkbronnen. De Cisco VPN-client voldoet aan het IPSec-protocol en is specifiek ontworpen om met het security apparaat te werken. Het security apparaat kan echter wel IPsec-verbindingen tot stand brengen met veel protocolconforme clients. Raadpleeg ASA Configuration Guides voor meer informatie over IPSec.

Groepen en gebruikers zijn kernconcepten in het beheer van de beveiliging van VPN’s en in de configuratie van het security apparaat. Zij specificeren eigenschappen die gebruikerstoegang tot en gebruik van VPN bepalen. Een groep is een verzameling gebruikers die als één entiteit worden behandeld. Gebruikers krijgen hun kenmerken van groepsbeleid. Tunnelgroepen bepalen het groepsbeleid voor specifieke verbindingen. Als u geen bepaald groepsbeleid aan gebruikers toewijst, is het standaardgroepsbeleid voor de verbinding van toepassing.

Een tunnelgroep bestaat uit een verzameling records die het tunnelverbindingsbeleid bepaalt. Deze records identificeren de servers waaraan de tunnelgebruikers zijn geauthenticeerd, evenals de eventuele accountingservers waarnaar de verbindingsinformatie wordt verzonden. Zij identificeren ook een standaardgroepsbeleid voor de verbindingen, en zij bevatten protocol-specifieke verbindingsparameters. Tunnelgroepen bevatten een klein aantal kenmerken die betrekking hebben op de creatie van de tunnel zelf. Tunnelgroepen bevatten een aanwijzer naar een groepsbeleid dat gebruikersgeoriënteerde kenmerken definieert.

Configuraties

ASA/PIX configureren als een externe VPN-server met ASDM

Voltooi deze stappen om Cisco ASA te configureren als een externe VPN-server met ASDM:

-

Open uw browser en voer https://<IP_Address van de interface van ASA in die is geconfigureerd voor ASDM Access> om toegang te krijgen tot de ASDM op de ASA.

Zorg ervoor om alle waarschuwingen die uw browser u geeft met betrekking tot SSL-certificaat authenticiteit te autoriseren. De standaardgebruikersnaam en het wachtwoord zijn allebei leeg.

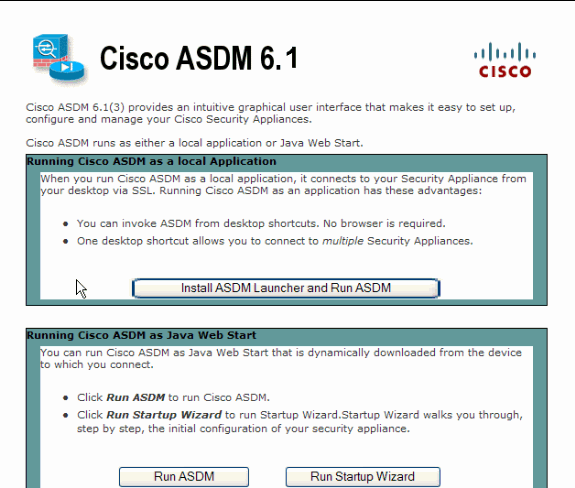

ASA presenteert dit venster om de download van de ASDM-applicatie mogelijk te maken. In dit voorbeeld wordt de toepassing op de lokale computer geladen en wordt niet uitgevoerd in een Java-applet.

-

Klik op Download ASDM Launcher en Start ASDM om het installatieprogramma voor de ASDM-toepassing te downloaden.

-

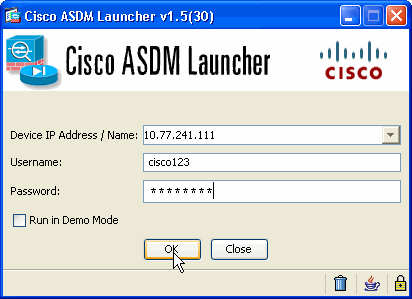

Nadat de ASDM Launcher is gedownload, volgt u de instructies van de aanwijzingen om de software te installeren en de Cisco ASDM Launcher uit te voeren.

-

Voer het IP-adres in voor de interface die u hebt geconfigureerd met de http -opdracht en een gebruikersnaam en wachtwoord als u deze hebt opgegeven.

Dit voorbeeld gebruikt cisco123 als gebruikersnaam en cisco123 als wachtwoord.

-

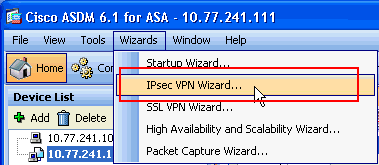

Selecteer Wizard > IPsec VPN in het hoofdvenster.

-

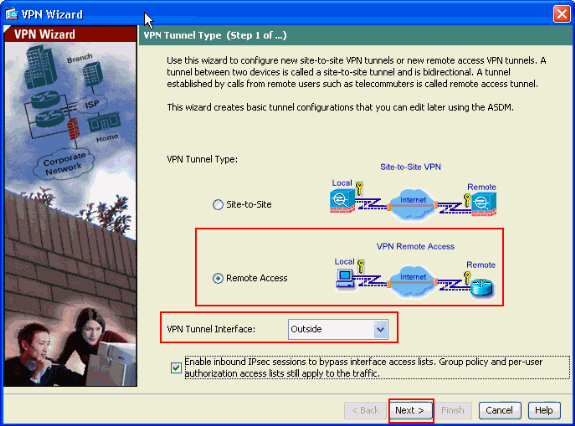

Selecteer het tunneltype van Remote Access VPN en zorg ervoor dat de VPN Tunnel Interface is ingesteld zoals gewenst, en klik op Volgende zoals hier getoond.

-

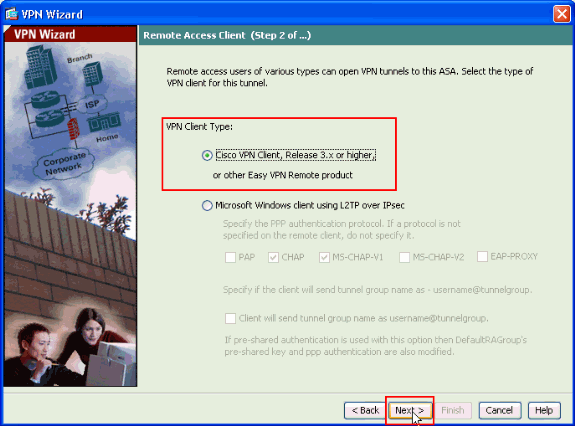

Het VPN-clienttype is geselecteerd, zoals wordt aangegeven. Hier wordt Cisco VPN-client gekozen. Klik op Next (Volgende).

-

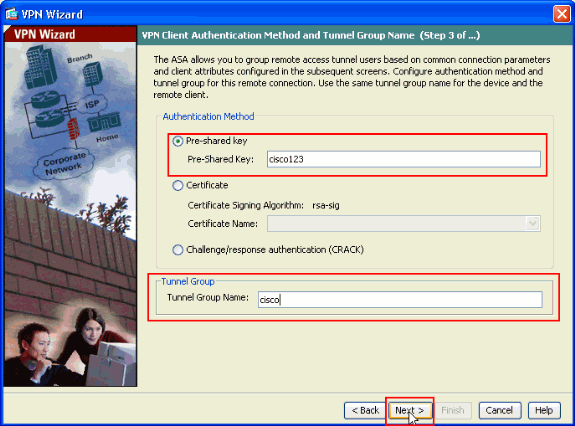

Voer een naam in voor de naam van de tunnelgroep. Voer de te gebruiken verificatiegegevens in. Dit is de vooraf gedeelde sleutel in dit voorbeeld. De vooraf gedeelde sleutel die in dit voorbeeld wordt gebruikt, is cisco123. De naam van de tunnelgroep die in dit voorbeeld wordt gebruikt is cisco. Klik op Next (Volgende).

-

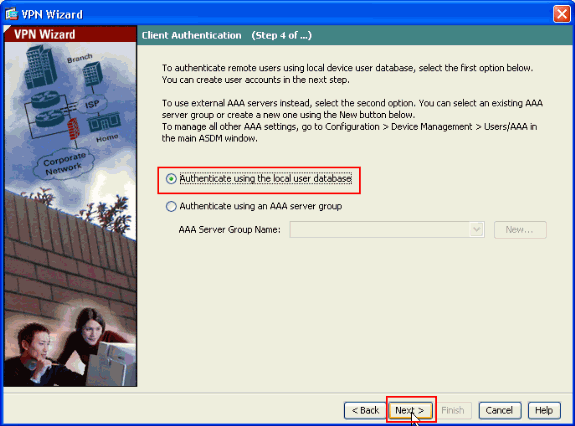

Kies of u wilt dat externe gebruikers worden geverifieerd naar de lokale gebruikersdatabase of naar een externe AAA-servergroep.

Opmerking: u voegt gebruikers toe aan de lokale gebruikersdatabase in stap 10.

Opmerking: Raadpleeg PIX/ASA 7.x-verificatie- en autorisatieservergroepen voor VPN-gebruikers via ASDM Configuration Voorbeeld voor informatie over het configureren van een externe AAA-servergroep met ASDM.

-

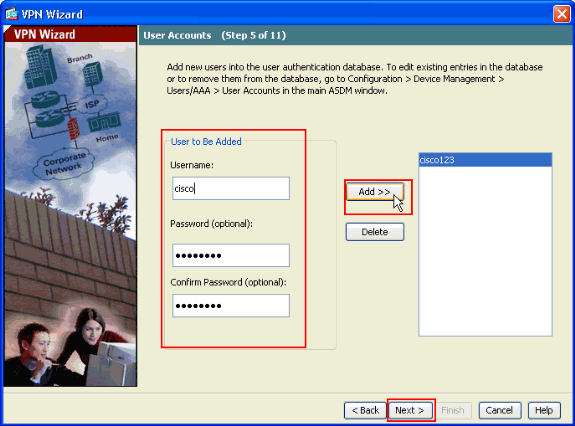

Geef een gebruikersnaam en optioneel wachtwoord op en klik op Toevoegen om nieuwe gebruikers aan de gebruikersverificatiedatabank toe te voegen. Klik op Next (Volgende).

Opmerking: verwijder bestaande gebruikers niet uit dit venster. Selecteer Configuratie > Apparaatbeheer > Gebruikers/AAA > Gebruikersaccounts in het hoofdvenster van ASDM om bestaande vermeldingen in de database te bewerken of uit de database te verwijderen.

-

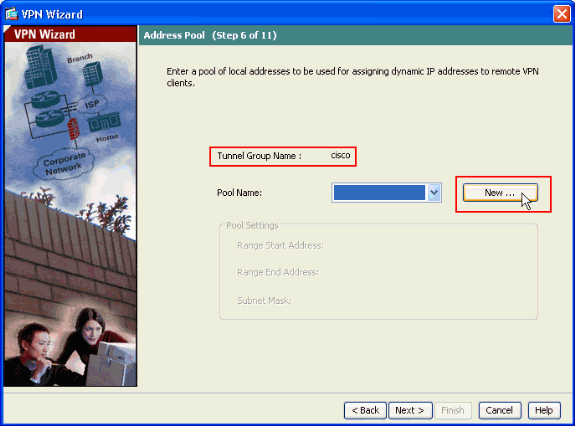

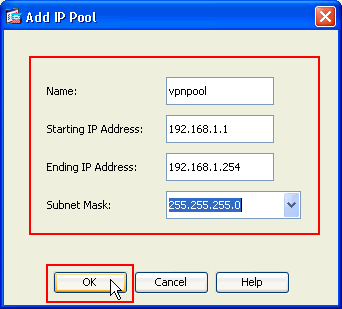

Om een pool van lokale adressen te definiëren die dynamisch worden toegewezen aan externe VPN-clients, klikt u op Nieuw om een nieuwe IP-pool te maken.

-

Geef deze informatie op in het nieuwe venster met de titel IP-pool toevoegen en klik op OK.

-

Naam van de IP-groep

-

IP-adres starten

-

IP-adres beëindigen

-

Subnetmasker

-

-

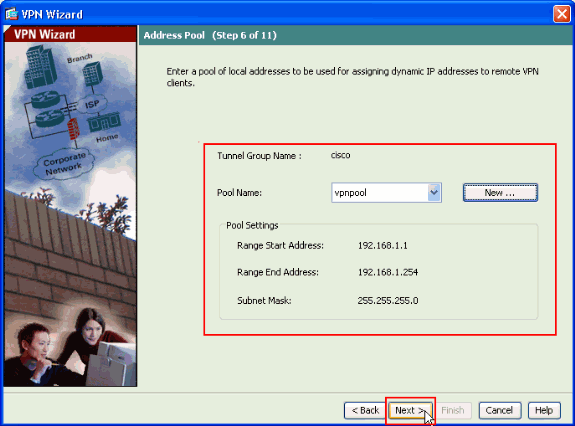

Nadat u de pool van lokale adressen hebt gedefinieerd die dynamisch worden toegewezen aan externe VPN-clients wanneer deze verbinding maken, klikt u op Volgende.

-

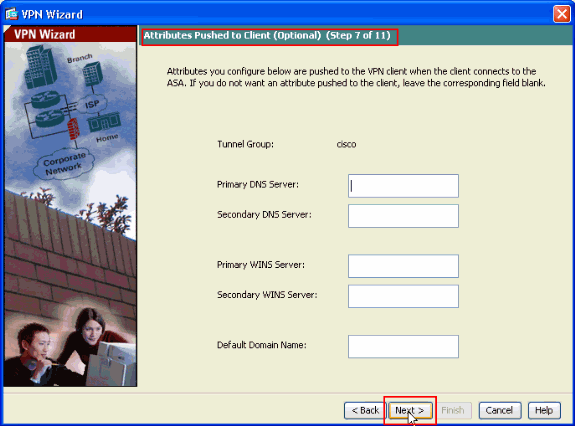

Optioneel: Specificeer de DNS en WINS server informatie en een standaard domein naam te duwen naar externe VPN Clients.

-

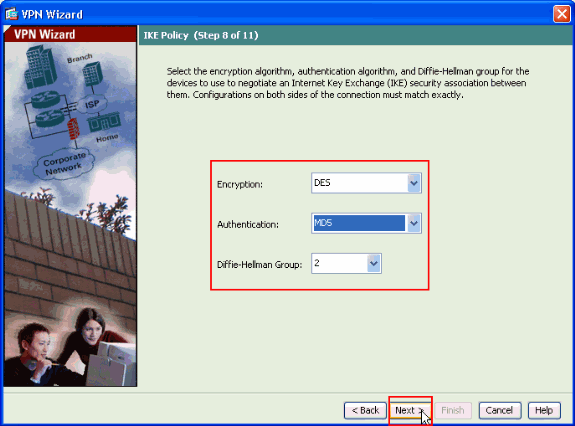

Specificeer de parameters voor IKE, ook bekend als IKE fase 1.

Configuraties aan beide zijden van de tunnel moeten exact overeenkomen. De Cisco VPN-client selecteert echter automatisch de juiste configuratie voor zichzelf. Daarom is er geen IKE-configuratie nodig op de client-pc.

-

Dit venster toont een samenvatting van de acties die u hebt ondernomen. Klik op Voltooien als u tevreden bent met de configuratie.

Configureer de ASA/PIX naar NAT inkomend VPN-clientverkeer met ASDM

Voltooi deze stappen om Cisco ASA naar NAT Inkomende VPN-clientverkeer met ASDM te configureren:

-

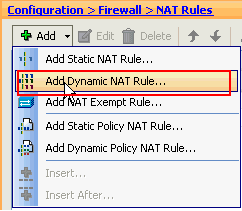

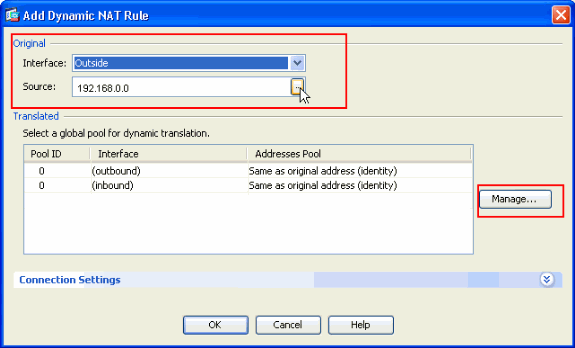

Kies Configuratie > Firewall > NAT-regels en klik op Toevoegen. Selecteer in de vervolgkeuzelijst Dynamische NAT-regel toevoegen.

-

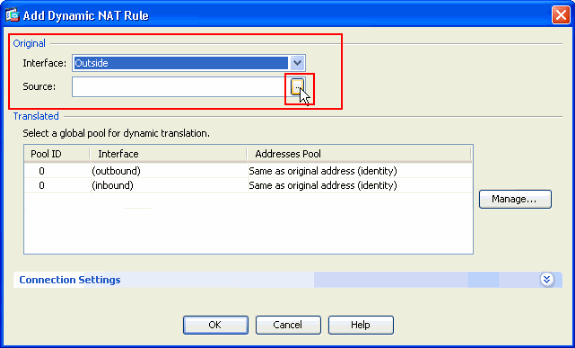

In het venster Dynamische NAT-regel toevoegen, kiest u Buiten als interface en klikt u op de knop Bladeren naast het vakje Bron.

-

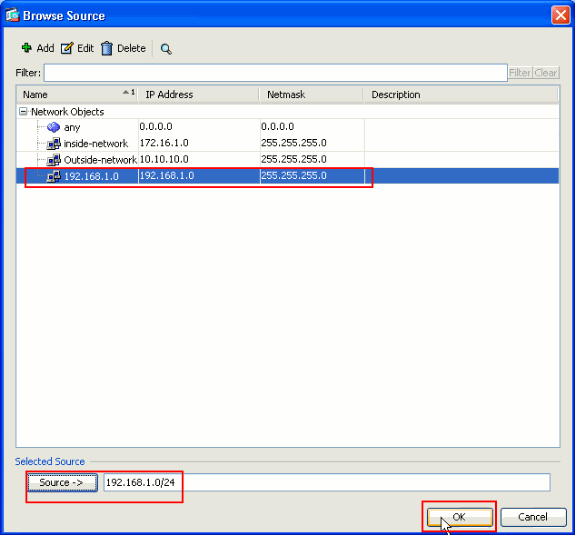

Selecteer in het venster Bron bladeren de juiste netwerkobjecten en kies ook de bron onder de sectie Geselecteerde bron en klik op OK. Hier wordt het 192.168.1.0 Network Object gekozen.

-

Klik op Beheren.

-

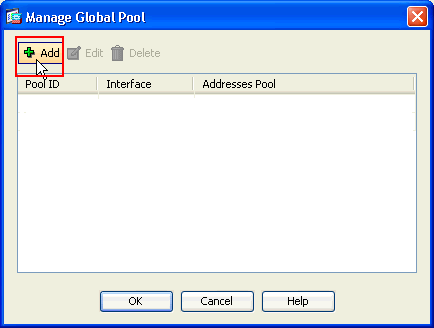

Klik in het venster Globale pool beheren op Toevoegen.

-

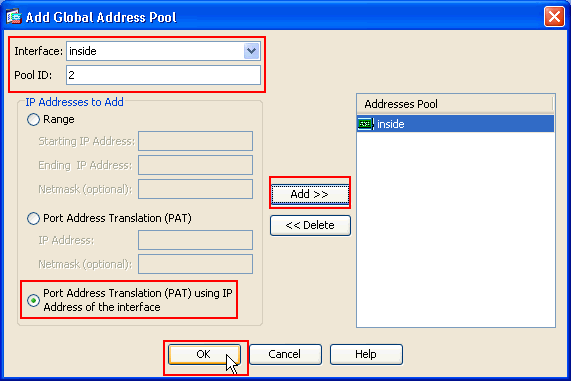

Kies Inside in het venster Add Global Address Pool als de interface en 2 als de Pool ID. Zorg ook dat het keuzerondje naast PAT met IP-adres van de interface is geselecteerd. Klik op Add>>en klik vervolgens op OK.

-

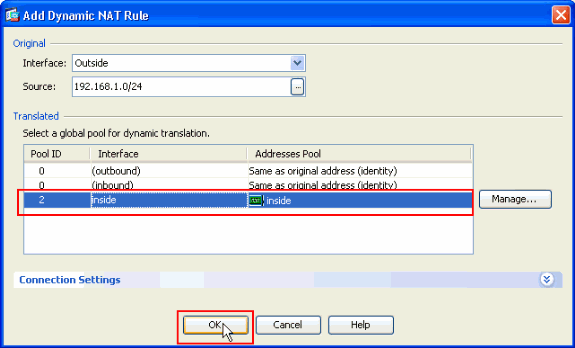

Klik op OK nadat u de globale pool hebt geselecteerd met de in de vorige stap ingestelde Pool ID 2.

-

Klik nu op Toepassen zodat de configuratie op de ASA wordt toegepast.Hiermee is de configuratie voltooid.

ASA/PIX configureren als een externe VPN-server en voor inkomende NAT met de CLI

| Config op het ASA-apparaat uitvoeren |

|---|

ciscoasa#show running-config : Saved ASA Version 8.0(3) ! hostname ciscoasa enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0/0 nameif Outside security-level 0 ip address 10.10.10.2 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 172.16.1.2 255.255.255.0 ! ! passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa803-k8.bin ftp mode passive access-list inside_nat0_outbound extended permit ip any 192.168.1.0 255.255.255 0 pager lines 24 logging enable mtu Outside 1500 mtu inside 1500 ip local pool vpnpool 192.168.1.1-192.168.1.254 mask 255.255.255.0 no failover icmp unreachable rate-limit 1 burst-size 1 asdm image disk0:/asdm-615.bin asdm history enable arp timeout 14400 nat-control global (Outside) 1 interface global (inside) 2 interface nat (Outside) 2 192.168.1.0 255.255.255.0 outside nat (inside) 0 access-list inside_nat0_outbound nat (inside) 1 0.0.0.0 0.0.0.0 route Outside 0.0.0.0 0.0.0.0 10.10.10.3 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute dynamic-access-policy-record DfltAccessPolicy http server enable no snmp-server location no snmp-server contact !--- Configuration for IPsec policies. !--- Enables the crypto transform configuration mode, !--- where you can specify the transform sets that are used !--- during an IPsec negotiation. crypto ipsec transform-set ESP-DES-SHA esp-des esp-sha-hmac crypto ipsec transform-set ESP-DES-MD5 esp-des esp-md5-hmac crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set pfs group1 crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set transform-set ESP-DES-SH ESP-DES-MD5 crypto map Outside_map 65535 ipsec-isakmp dynamic SYSTEM_DEFAULT_CRYPTO_MAP crypto map Outside_map interface Outside crypto isakmp enable Outside !--- Configuration for IKE policies. !--- Enables the IKE policy configuration (config-isakmp) !--- command mode, where you can specify the parameters that !--- are used during an IKE negotiation. Encryption and !--- Policy details are hidden as the default values are chosen. crypto isakmp policy 10 authentication pre-share encryption des hash sha group 2 lifetime 86400 crypto isakmp policy 30 authentication pre-share encryption des hash md5 group 2 lifetime 86400 telnet timeout 5 ssh timeout 60 console timeout 0 management-access inside threat-detection basic-threat threat-detection statistics access-list group-policy cisco internal group-policy cisco attributes vpn-tunnel-protocol IPSec !--- Specifies the username and password with their !--- respective privilege levels username cisco123 password ffIRPGpDSOJh9YLq encrypted privilege 15 username cisco password ffIRPGpDSOJh9YLq encrypted privilege 0 username cisco attributes vpn-group-policy cisco tunnel-group cisco type remote-access tunnel-group cisco general-attributes address-pool vpnpool default-group-policy cisco !--- Specifies the pre-shared key "cisco123" which must !--- be identical at both peers. This is a global !--- configuration mode command. tunnel-group cisco ipsec-attributes pre-shared-key * ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns migrated_dns_map_1 parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns migrated_dns_map_1 inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global prompt hostname context Cryptochecksum:f2ad6f9d5bf23810a26f5cb464e1fdf3 : end ciscoasa# |

Verifiëren

Probeer met Cisco ASA verbinding te maken via de Cisco VPN-client om te verifiëren dat de ASA met succes is geconfigureerd.

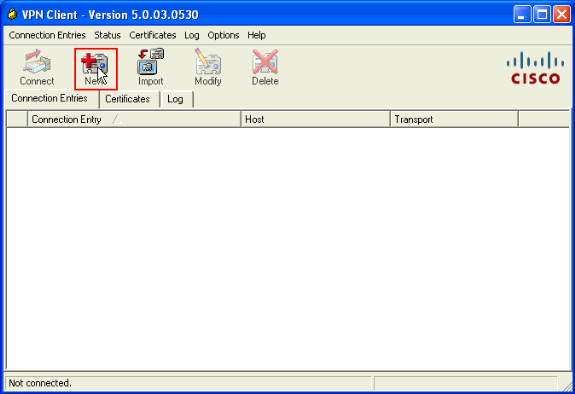

-

Klik op New (Nieuw).

-

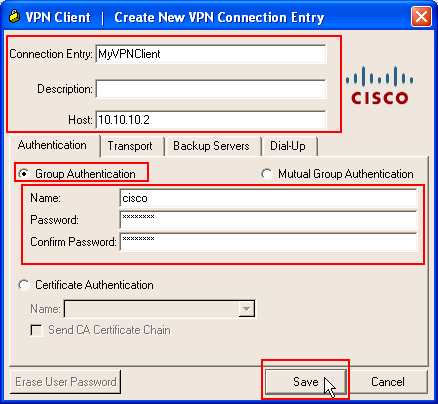

Vul de details van uw nieuwe verbinding in.

Het veld Host moet het IP-adres of de hostnaam van de eerder geconfigureerde Cisco ASA bevatten. De informatie over groepsverificatie moet overeenkomen met de informatie die in stap 4 wordt gebruikt. Klik op Opslaan als u klaar bent.

-

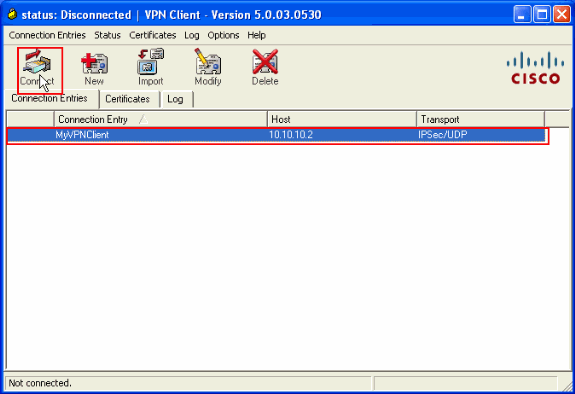

Selecteer de nieuwe verbinding en klik op Verbinden.

-

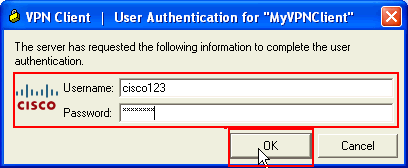

Voer een gebruikersnaam en wachtwoord in voor uitgebreide verificatie. Deze informatie moet overeenkomen met de informatie die in stap 5 en 6 is opgegeven.

-

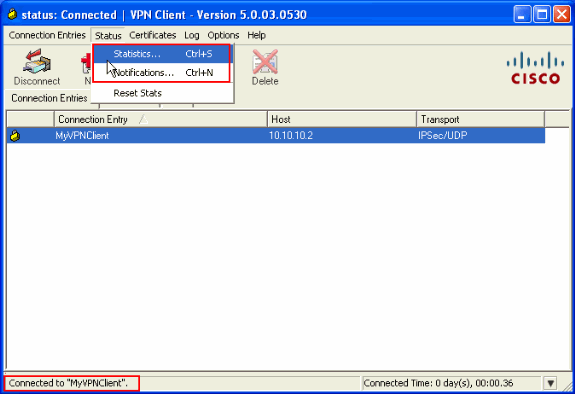

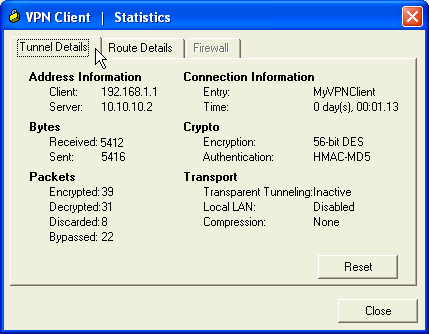

Zodra de verbinding met succes tot stand is gebracht, kiest u Statistieken in het menu Status om de details van de tunnel te verifiëren.

Dit venster toont verkeers- en cryptoinformatie:

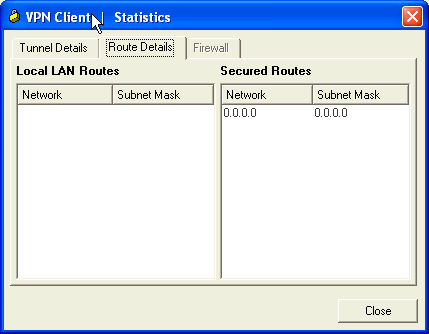

Dit venster toont gesplitste tunnelinformatie:

ASA/PIX security applicatie - toon opdrachten

-

show crypto isakmp sa – toont alle huidige IKE security koppelingen bij een peer.

ASA#show crypto isakmp sa Active SA: 1 Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey) Total IKE SA: 1 1 IKE Peer: 10.10.10.1 Type : user Role : responder Rekey : no State : AM_ACTIVE -

show crypto ipsec sa – toont alle huidige IPsec security koppelingen bij een peer.

ASA#show crypto ipsec sa interface: Outside Crypto map tag: SYSTEM_DEFAULT_CRYPTO_MAP, seq num: 65535, local addr: 10.10 .10.2 local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0) remote ident (addr/mask/prot/port): (192.168.1.1/255.255.255.255/0/0) current_peer: 10.10.10.1, username: cisco123 dynamic allocated peer ip: 192.168.1.1 #pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20 #pkts decaps: 74, #pkts decrypt: 74, #pkts verify: 74 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 20, #pkts comp failed: 0, #pkts decomp failed: 0 #pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0 #PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 10.10.10.2, remote crypto endpt.: 10.10.10.1 path mtu 1500, ipsec overhead 58, media mtu 1500 current outbound spi: F49F954C inbound esp sas: spi: 0x3C10F9DD (1007745501) transform: esp-des esp-md5-hmac none in use settings ={RA, Tunnel, } slot: 0, conn_id: 24576, crypto-map: SYSTEM_DEFAULT_CRYPTO_MAP sa timing: remaining key lifetime (sec): 27255 IV size: 8 bytes replay detection support: Y outbound esp sas: spi: 0xF49F954C (4104099148) transform: esp-des esp-md5-hmac none in use settings ={RA, Tunnel, } slot: 0, conn_id: 24576, crypto-map: SYSTEM_DEFAULT_CRYPTO_MAP sa timing: remaining key lifetime (sec): 27255 IV size: 8 bytes replay detection support: Y -

ciscoasa(config)#debug icmp trace !--- Inbound Nat Translation is shown below for Outside to Inside ICMP echo request translating Outside:192.168.1.1/768 to inside:172.16.1.2/1 ICMP echo reply from inside:172.16.1.3 to Outside:172.16.1.2 ID=1 seq=7936 len=3 2 !--- Inbound Nat Translation is shown below for Inside to Outside ICMP echo reply untranslating inside:172.16.1.2/1 to Outside:192.168.1.1/768 ICMP echo request from Outside:192.168.1.1 to inside:172.16.1.3 ID=768 seq=8192 len=32 ICMP echo request translating Outside:192.168.1.1/768 to inside:172.16.1.2/1 ICMP echo reply from inside:172.16.1.3 to Outside:172.16.1.2 ID=1 seq=8192 len=3 2 ICMP echo reply untranslating inside:172.16.1.2/1 to Outside:192.168.1.1/768 ICMP echo request from 192.168.1.1 to 172.16.1.2 ID=768 seq=8448 len=32 ICMP echo reply from 172.16.1.2 to 192.168.1.1 ID=768 seq=8448 len=32 ICMP echo request from 192.168.1.1 to 172.16.1.2 ID=768 seq=8704 len=32 ICMP echo reply from 172.16.1.2 to 192.168.1.1 ID=768 seq=8704 len=32 ICMP echo request from 192.168.1.1 to 172.16.1.2 ID=768 seq=8960 len=32 ICMP echo reply from 172.16.1.2 to 192.168.1.1 ID=768 seq=8960 len=32

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Raadpleeg de meest gebruikelijke oplossingen voor probleemoplossing bij L2L en externe toegang van IPSec VPN voor meer informatie over het oplossen van problemen met site-site VPN.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

03-Jun-2010 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback