ASA/PIX 7.X: Schakel standaard wereldwijde inspectie uit en schakel niet-standaard inspectie van toepassingen in met ASDM

Inhoud

Inleiding

Dit document beschrijft hoe u de standaardinspectie uit het algemene beleid voor een toepassing kunt verwijderen en hoe u de inspectie voor een niet-standaardtoepassing kunt inschakelen.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de Cisco adaptieve security applicatie (ASA) die de 7.x-softwareafbeelding uitvoert.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Verwante producten

Deze configuratie kan ook worden gebruikt met de PIX security applicatie die de 7.x software image draait.

Conventies

Standaard globaal beleid

Standaard bevat de configuratie een beleid dat overeenkomt met al het verkeer van de standaard applicatie-inspectie en dat bepaalde inspecties toepast op het verkeer op alle interfaces (een globaal beleid). Niet alle inspecties zijn standaard ingeschakeld. Je kunt maar één globaal beleid toepassen. Als u het algemene beleid wilt wijzigen, moet u het standaardbeleid bewerken of uitschakelen en een nieuw beleid toepassen. (Een interfacebeleid heeft voorrang op het wereldwijde beleid).

De standaardbeleidsconfiguratie omvat deze opdrachten:

class-map inspection_default match default-inspection-traffic policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp service-policy global_policy global

Toepassingsinspectie zonder standaardwaarde inschakelen

Voltooi deze procedure om Non-Default Application Inspection op Cisco ASA in te schakelen:

-

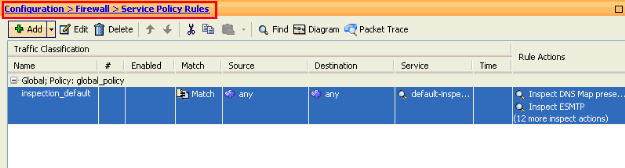

Meld u aan bij ASDM. Ga naar Configuratie > Firewall > Regels voor servicebeleid.

-

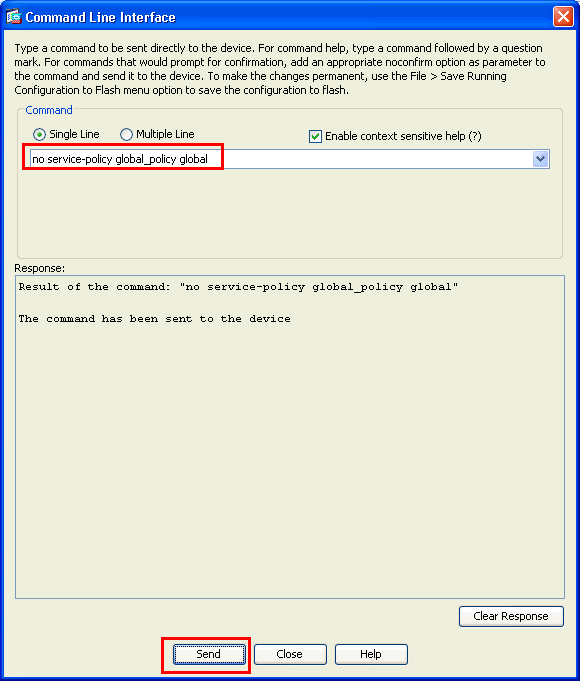

Als u de Configuration voor Global Policy wilt behouden, inclusief Default Class-map en Default Policy-map, maar het beleid wereldwijd wilt verwijderen, gaat u naar Tools > Command Line Interface en gebruikt u de globale opdracht no service-policy global-om het beleid wereldwijd te verwijderen. Klik vervolgens op Verzenden om de opdracht op de ASA toe te passen.

Opmerking: met deze stap wordt het wereldwijde beleid onzichtbaar in de Adaptieve Security Device Manager (ASDM), maar wordt het weergegeven in de CLI.

-

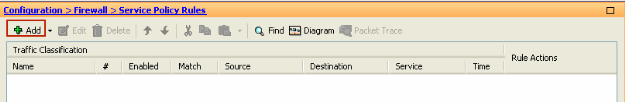

Klik op Add om een nieuw beleid toe te voegen zoals hier wordt getoond:

-

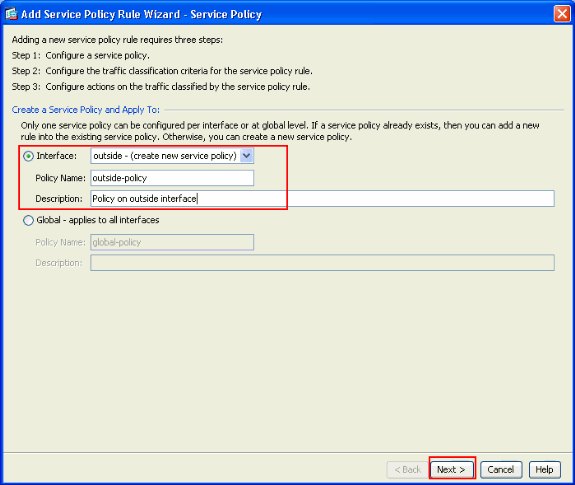

Zorg ervoor dat de knop naast Interface is ingeschakeld en kies de interface die u wilt toepassen op het beleid in het vervolgkeuzemenu. Typ vervolgens de naam van het beleid en de beschrijving. Klik op Next (Volgende).

-

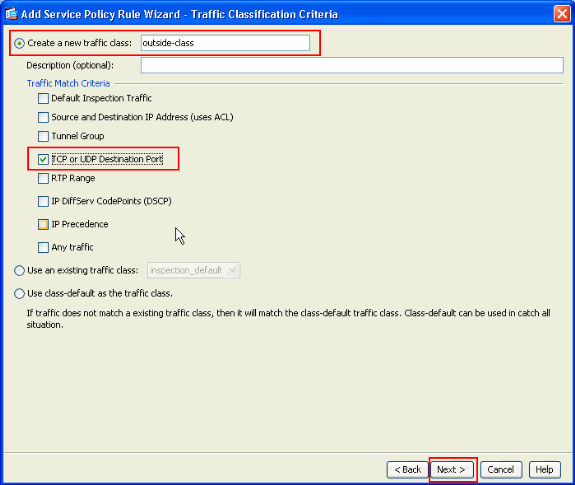

Maak een nieuwe class-map om het TCP-verkeer aan te passen als HTTP onder TCP valt. Klik op Next (Volgende).

-

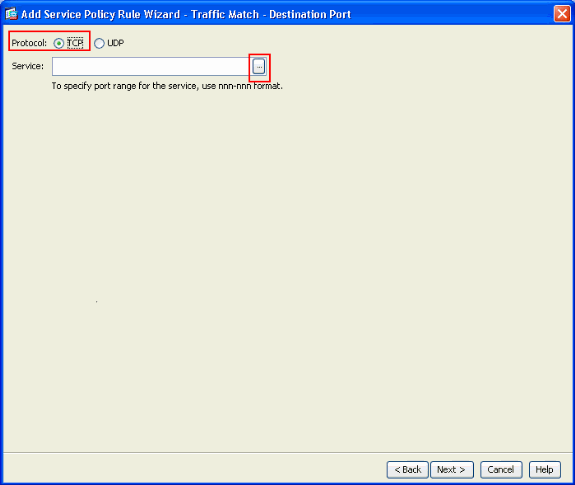

Kies TCP als protocol.

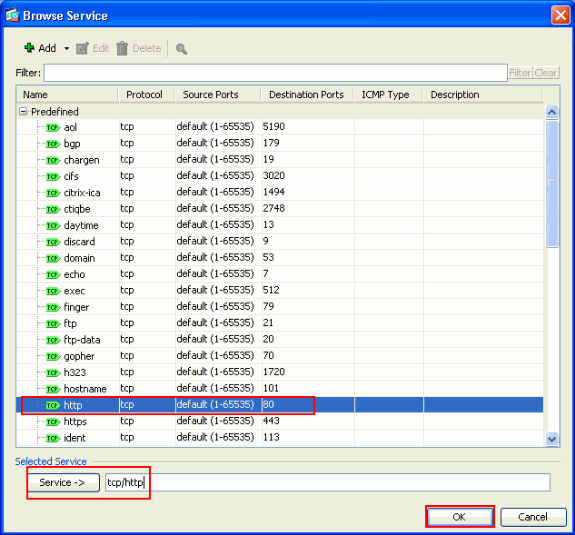

Kies HTTP-poort 80 als de Service en klik op OK.

-

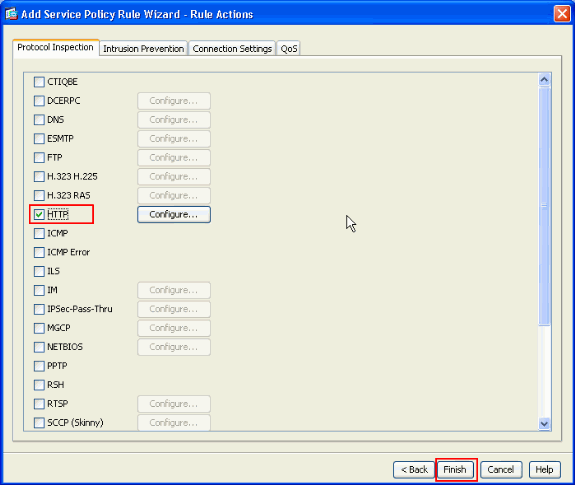

Kies HTTP en klik op Voltooien.

-

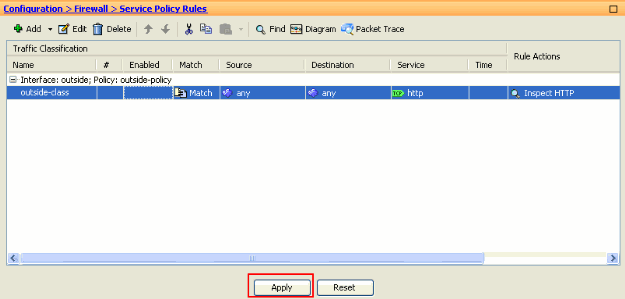

Klik op Toepassen om deze configuratiewijzigingen vanuit de ASDM naar de ASA te sturen. Hiermee is de configuratie voltooid.

Verifiëren

Gebruik deze show opdrachten om de configuratie te verifiëren:

-

Gebruik het bevel van de show looppas klasse-kaart om de gevormde klassenkaarten te bekijken.

ciscoasa# sh run class-map ! class-map inspection_default match default-inspection-traffic class-map outside-class match port tcp eq www !

-

Gebruik het bevel van de show looppas beleid-kaart om de gevormde beleidskaarten te bekijken.

ciscoasa# sh run policy-map ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect rsh inspect rtsp inspect esmtp inspect sqlnet inspect skinny inspect sunrpc inspect xdmcp inspect sip inspect netbios inspect tftp policy-map outside-policy description Policy on outside interface class outside-class inspect http !

-

Gebruik de opdracht Service Policy voor show run om het geconfigureerde servicebeleid te bekijken.

ciscoasa# sh run service-policy service-policy outside-policy interface outside

Gerelateerde informatie

- Adaptieve security applicaties van Cisco ASA 5500 Series

- Cisco ASA 5500 Series opdrachtreferenties

- Ondersteuningspagina voor Cisco Adaptive Security Device Manager (ASDM)

- Cisco PIX-firewallsoftware

- Requests for Comments (RFC’s)

- Cisco PIX 500 Series security applicaties

- Toepassen van Application Layer Protocol Inspectie

- Referenties voor Cisco Secure PIX-firewall-opdracht

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

25-Nov-2010 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback