ASA 8.2: Poortomleiding (doorsturen) met NAT, wereldwijde, statische en toegangslijsten met opdrachten die ASDM gebruiken

Inhoud

Inleiding

Dit document beschrijft hoe de poortomleiding werkt op Cisco adaptieve security applicatie (ASA) met ASDM. Het behandelt de toegangscontrole van het verkeer door ASA en hoe de vertaalregels werken.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco 5500 Series ASA versie 8.2

-

Cisco ASDM versie 6.3

Opmerking: deze configuratie werkt alleen prima vanuit Cisco ASA-softwareversie 8.0 tot 8.2, omdat er geen belangrijke wijzigingen in de NAT-functionaliteit zijn.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

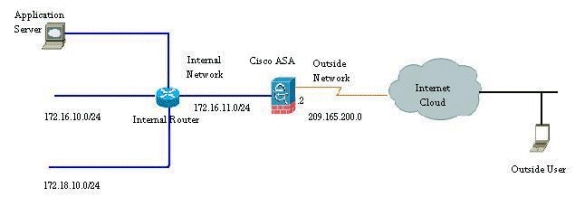

Netwerkdiagram

De IP-adresseringsschema's die in deze configuratie worden gebruikt, zijn juridisch niet routeerbaar op internet. Dit zijn RFC 1918 adressen die in een laboratoriumomgeving zijn gebruikt.

Uitgaande toegang toestaan

Uitgaande toegang beschrijft verbindingen van een interface met een hoger veiligheidsniveau naar een interface met een lager veiligheidsniveau. Dit omvat verbindingen van binnen naar buiten, van binnen naar gedemilitariseerde zones (DMZ's) en DMZ's naar buiten. Dit kan ook verbindingen van één DMZ aan een andere omvatten, zolang de verbinding broninterface een hoger veiligheidsniveau dan de bestemming heeft.

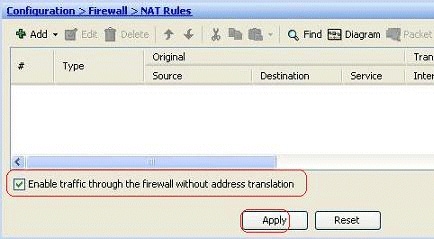

Geen verbinding kan via de security applicatie worden doorgegeven zonder dat een vertaalregel is geconfigureerd. Deze functie wordt nat-control genoemd . De afbeelding hier laat zien hoe u dit via ASDM kunt uitschakelen om verbindingen via de ASA mogelijk te maken zonder adresomzetting. Als u echter een vertaalregel hebt ingesteld, dan blijft het uitschakelen van deze functie niet geldig voor al het verkeer en moet u de netwerken expliciet vrijstellen van adresomzetting.

Toegang tot buitennetwerken met NAT voor binnen-hosts toestaan

U kunt een groep interne hosts/netwerken toegang verlenen tot de buitenwereld door de dynamische NAT-regels te configureren. Om dit te bereiken, moet u het echte adres selecteren van de hosts/netwerken die toegang moeten krijgen en ze moeten dan worden toegewezen aan een pool van vertaalde IP-adressen.

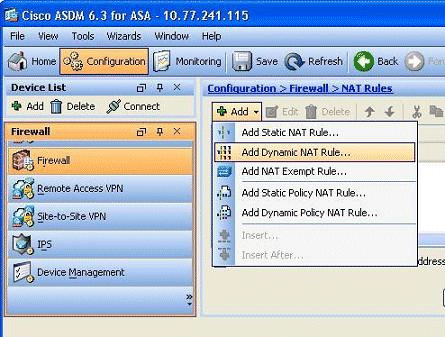

Voltooi deze stappen om binnengastheren toegang tot buitennetwerken met NAT te verlenen:

-

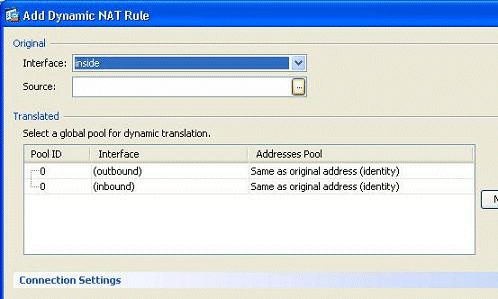

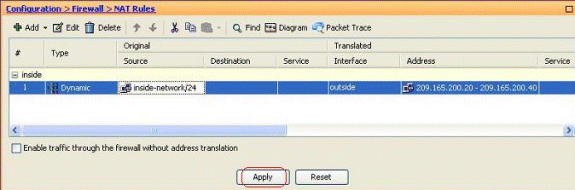

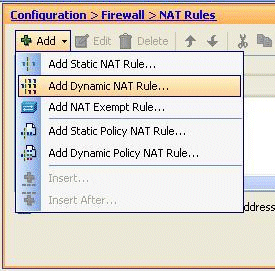

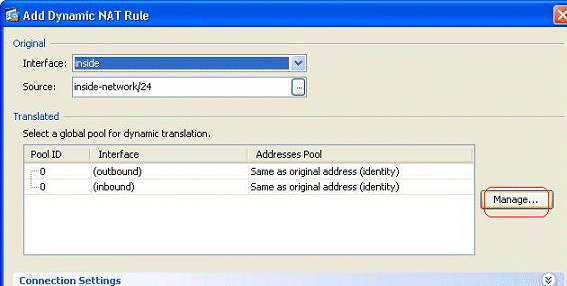

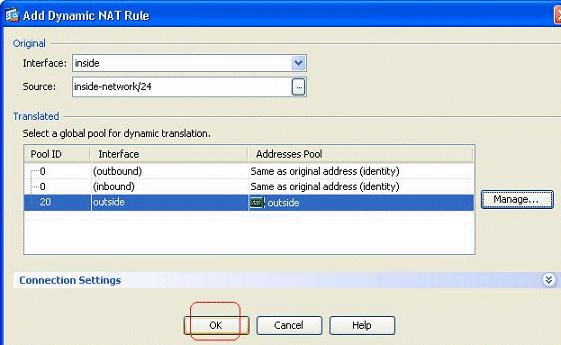

Ga naar Configuratie > Firewall > NAT-regels, klik op Add, en kies vervolgens de optie Add Dynamic NAT Rule om een dynamische NAT-regel te configureren.

-

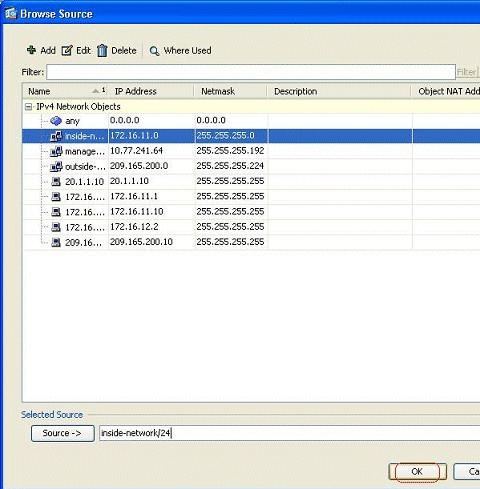

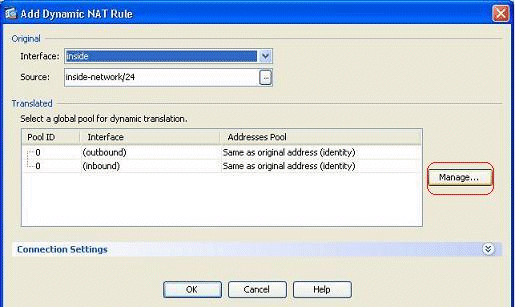

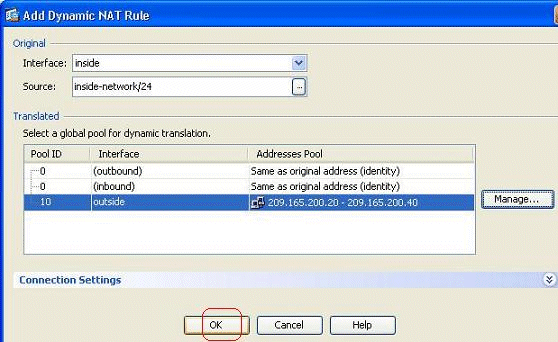

Kies de naam van de interface waarmee de echte hosts zijn verbonden. Kies het echte IP-adres van de hosts/netwerken met behulp van de knop Details in het veld Bron.

-

In dit voorbeeld is het gehele interne netwerk geselecteerd. Klik op OK om de selectie te voltooien.

-

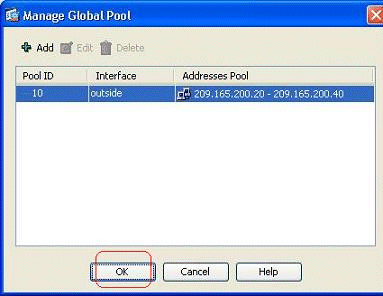

Klik op Beheer om de pool van IP-adressen te selecteren waaraan het echte netwerk wordt toegewezen.

-

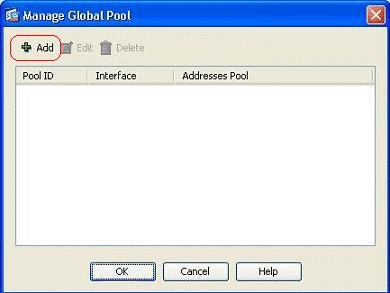

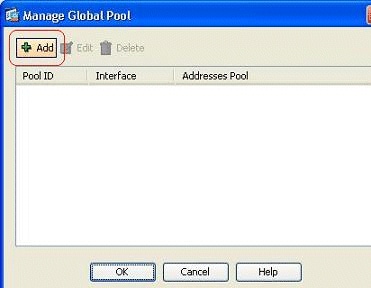

Klik op Add om het venster Add Global Address Pool te openen.

-

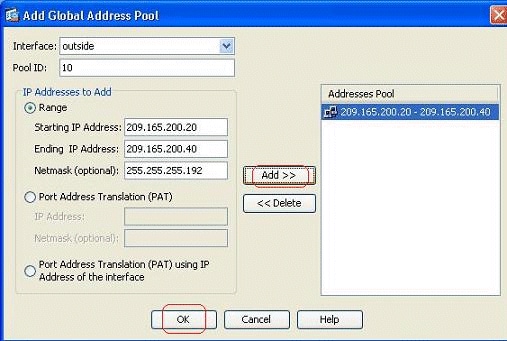

Kies de optie Bereik en specificeer de begin- en eindadressen samen met de uitgangsinterface. Specificeer ook een unieke pool-ID en klik op Toevoegen om deze toe te voegen aan de adresgroep. Klik op OK om terug te keren naar het venster Wereldwijde pool beheren.

-

Klik op OK om terug te keren naar het venster Dynamische NAT-regel toevoegen.

-

Klik op OK om de configuratie van de Dynamische NAT-regel te voltooien.

-

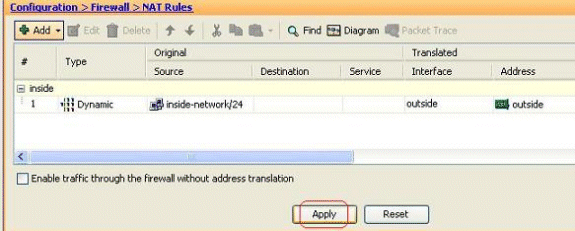

Klik op Toepassen om de wijzigingen door te voeren.

Opmerking: de optie Schakel verkeer door de firewall in zonder adresomzetting is niet ingeschakeld.

Dit is de equivalente CLI-uitvoer voor deze ASDM-configuratie:

nat-control global (outside) 10 209.165.200.20-209.165.200.40 netmask 255.255.255.192 nat (inside) 10 172.16.11.0 255.255.255.0

Volgens deze configuratie zullen de hosts in het 172.16.11.0-netwerk worden vertaald naar elk IP-adres uit de NAT-pool, 209.165.200.20-209.165.200.40. Hier, is het NAT zwembad ID zeer belangrijk. U kunt dezelfde NAT-pool toewijzen aan een ander intern/dmz-netwerk. Als de in kaart gebrachte pool minder adressen heeft dan de echte groep, kunt u uit adressen raken als de hoeveelheid verkeer meer is dan verwacht. Dientengevolge, kon u proberen implementerend PAT of u kon proberen om de bestaande adrespool uit te geven om het uit te breiden.

N.B.: tijdens het wijzigen van de bestaande vertaalregel moet u de duidelijke opdracht gebruiken om deze wijzigingen van kracht te laten worden. Anders blijft de vorige bestaande verbinding tot aan de time-out in de verbindingstabel staan. Wees voorzichtig bij het gebruik van de opdracht clear xlate, omdat de bestaande verbindingen direct worden beëindigd.

Toegang tot buitennetwerken met PAT voor inside hosts toestaan

Als u wilt dat binnenhosts één openbaar adres voor vertaling delen, gebruik dan PAT. Als de globale verklaring één adres specificeert, is dat adres vertaalde haven. ASA staat één poortvertaling per interface toe en die vertaling ondersteunt tot 65.535 actieve xlate objecten op één wereldwijd adres.

Voltooi deze stappen om binnengastheren toegang tot buitennetwerken met PAT te verlenen:

-

Ga naar Configuratie > Firewall > NAT-regels, klik op Add, en kies vervolgens de optie Add Dynamic NAT Rule om een dynamische NAT-regel te configureren.

-

Kies de naam van de interface waarmee de echte hosts zijn verbonden. Kies het echte IP-adres van de hosts/netwerken met behulp van de knop Details in het veld Bron en kies in het netwerk. Klik op Beheer om de vertaalde adresinformatie te definiëren.

-

Klik op Add (Toevoegen).

-

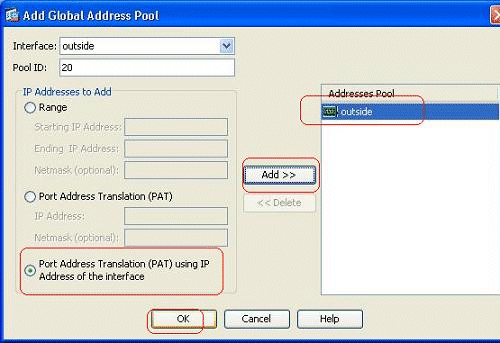

Kies de Poortadresomzetting (PAT) met behulp van IP-adres van de interfaceoptie en klik op Toevoegen om het toe te voegen aan de adrespool. Vergeet niet om een unieke ID toe te wijzen aan deze NAT-adresgroep.

-

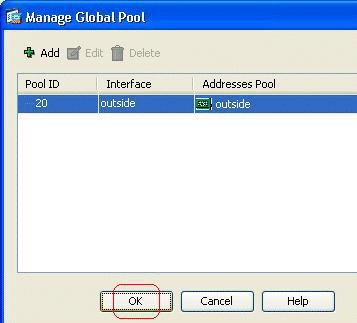

Hier getoond is de gevormde adrespool met de buiteninterface als enige beschikbaar adres in die pool. Klik op OK om terug te keren naar het venster Dynamische NAT-regel toevoegen.

-

Klik op OK.

-

De ingestelde dynamische NAT-regel wordt hier weergegeven in het deelvenster Configuratie > Firewall > NAT-regels.

Dit is de equivalente CLI-uitvoer voor deze PAT-configuratie:

global (outside) 20 interface nat (inside) 20 172.16.11.0 255.255.255.0

Toegang tot buitennetwerken binnen hosts beperken

Wanneer er geen toegangsregels zijn gedefinieerd, kunnen de gebruikers vanuit een interface met hogere beveiliging toegang krijgen tot alle bronnen die gekoppeld zijn aan een interface met lagere beveiliging. Gebruik toegangsregels in de ASDM om te voorkomen dat bepaalde gebruikers toegang krijgen tot bepaalde bronnen. Dit voorbeeld beschrijft hoe één gebruiker toegang kan krijgen tot externe bronnen (met FTP, SMTP, POP3, HTTPS en WWW) en hoe alle anderen kunnen worden beperkt om toegang te krijgen tot de externe bronnen.

Opmerking: er zal een regel "impliciet ontkennen" staan aan het einde van elke toegangslijst.

Voer de volgende stappen uit:

-

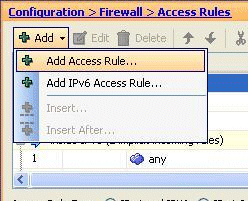

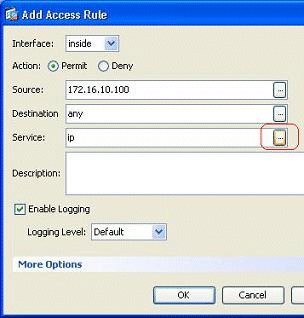

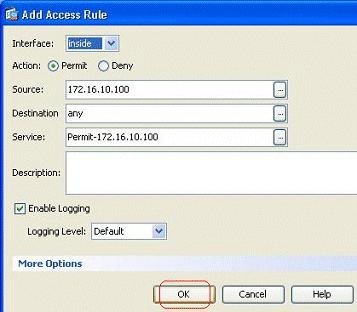

Ga naar Configuratie > Firewall > Toegangsregels, klik op Add, en kies de optie Toegangsregel toevoegen om een nieuwe toegangslijst te maken.

-

Kies het IP-bronadres dat in het veld Bron moet worden toegestaan. Kies om het even welk als Bestemming, binnen als Interface, en sta als Actie toe. Klik tot slot op de knop Details in het veld Service om een TCP-servicegroep voor de vereiste poorten te maken.

-

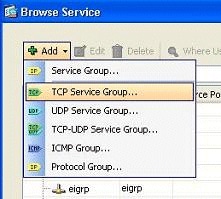

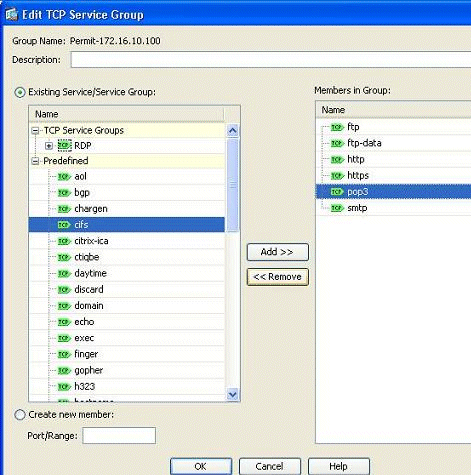

Klik op Add en kies vervolgens de optie TCP-servicegroep.

-

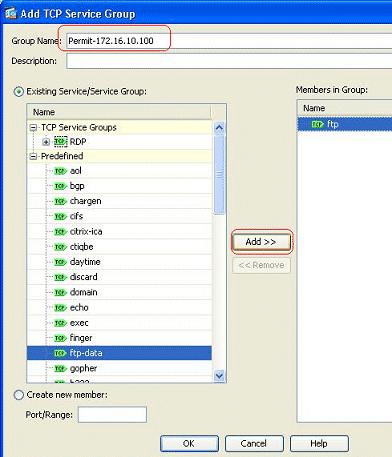

Voer een naam in voor deze groep. Kies elk van de vereiste poorten en klik op Toevoegen om deze naar de Leden in het veld Groep te verplaatsen.

-

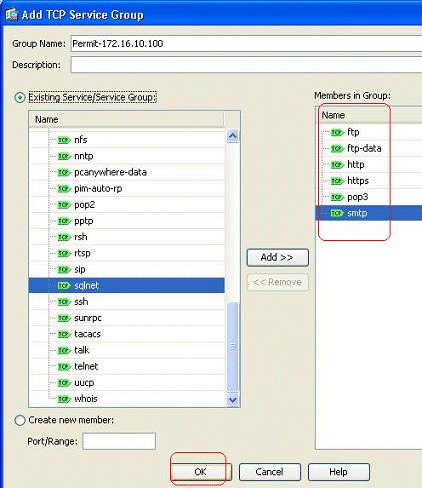

U dient alle geselecteerde poorten in het veld rechts weer te geven. Klik op OK om het selectieproces voor de servicepoorten te voltooien.

-

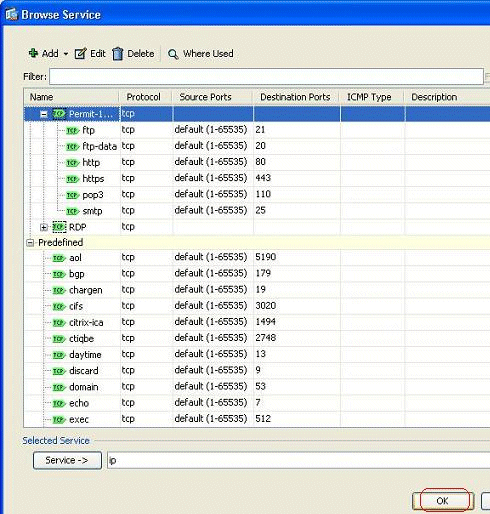

U kunt hier de geconfigureerde TCP-servicegroep zien. Klik op OK.

-

Klik op OK om de configuratie te voltooien.

-

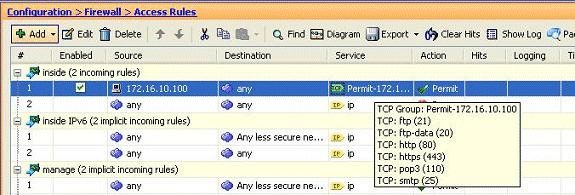

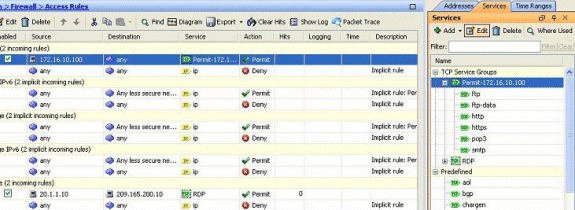

De ingestelde toegangsregel kan worden weergegeven onder de binnenkant van de interface in het deelvenster Configuratie > Firewall > Toegangsregels.

-

Voor gebruiksgemak kunt u de TCP-servicegroep ook rechtstreeks in het rechter deelvenster in het tabblad Services bewerken. Klik op Bewerken om deze servicegroep rechtstreeks aan te passen.

-

Het wordt opnieuw doorgestuurd naar het venster TCP-servicegroep bewerken. Voer wijzigingen uit op basis van uw vereisten en klik op OK om de wijzigingen op te slaan.

-

Hier ziet u een compleet overzicht van de ASDM:

Dit is de equivalente CLI-configuratie:

object-group service Permit-172.16.10.100 TCP

port-object eq ftp

port-object eq ftp-data

port-object eq www

port-object eq https

port-object eq pop3

port-object eq smtp

!

access-list inside_access_in extended permit TCP host 172.16.10.100 any

object-group Permit-172.16.10.100

!

access-group inside_access_in in interface inside

!

Zie Een toegangslijst toevoegen of wijzigen via de ASDM GUI voor volledige informatie over de implementatie van toegangscontrole.

Sta verkeer tussen interfaces met hetzelfde beveiligingsniveau toe

In deze paragraaf wordt beschreven hoe u verkeer kunt inschakelen binnen interfaces die dezelfde beveiligingsniveaus hebben.

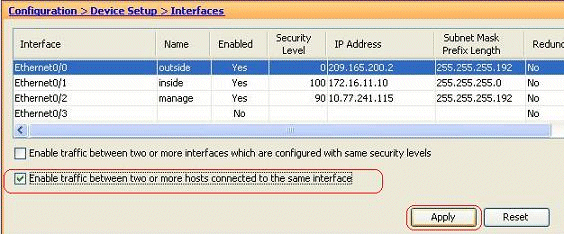

Deze instructies beschrijven hoe te om intra-interfacemededeling toe te laten.

Dit zal nuttig zijn voor VPN-verkeer dat een interface invoert, maar vervolgens via dezelfde interface wordt uitgevoerd. Het VPN-verkeer is in dit geval mogelijk niet versleuteld of het kan opnieuw worden versleuteld voor een andere VPN-verbinding. Ga naar Configuratie > Apparaatinstellingen > Interfaces en kies de optie Schakel verkeer tussen twee of meer hosts in die op dezelfde interface zijn aangesloten.

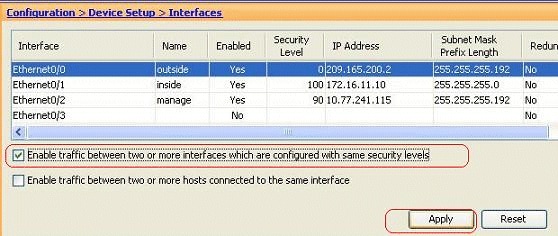

In deze instructies wordt beschreven hoe communicatie tussen interfaces mogelijk is.

Dit is nuttig om communicatie tussen interfaces met gelijke veiligheidsniveaus mogelijk te maken. Ga naar Configuratie > Apparaatinstellingen > Interfaces en kies de optie Schakel verkeer tussen twee of meer interfaces in die met dezelfde optie voor beveiligingsniveaus zijn geconfigureerd.

Dit is de equivalente CLI voor beide instellingen:

same-security-traffic permit intra-interface same-security-traffic permit inter-interface

Verleen onbetrouwbare hosts toegang tot hosts op uw vertrouwde netwerk

Dit kan worden bereikt door een statische NAT-vertaling toe te passen en een toegangsregel om die hosts toe te staan. U moet dit configureren wanneer een externe gebruiker toegang wil tot elke server die in uw interne netwerk zit. De server in het interne netwerk zal een privé IP adres hebben dat niet routable op Internet is. Dientengevolge, moet u dat privé IP adres aan een openbaar IP adres door een statische NAT regel vertalen. Stel dat u een interne server hebt (172.16.11.5). Om dit te laten werken, moet u deze privé server IP naar een openbare IP vertalen. Dit voorbeeld beschrijft hoe u de tweerichtingsstatische NAT kunt implementeren voor het omzetten van 172.16.11.5 t/m 209.165.200.5.

De sectie over het toestaan van de externe gebruiker om toegang te krijgen tot deze webserver door het implementeren van een toegangsregel wordt hier niet getoond. Een kort CLI fragment wordt hier getoond voor uw begrip:

access-list 101 permit TCP any host 209.165.200.5

Verwijs voor meer informatie naar Een toegangslijst toevoegen of wijzigen via de ASDM GUI.

Opmerking: als u het trefwoord "een willekeurige" opgeeft, heeft elke gebruiker van buiten de wereld toegang tot deze server. Ook, als het niet voor enige de diensthavens wordt gespecificeerd, kan de server op om het even welke de diensthaven worden betreden aangezien die open blijven. Gebruik voorzichtigheid wanneer u implementeert, en u wordt geadviseerd om de toestemming tot de individuele buitengebruiker en ook tot de vereiste poort op de server te beperken.

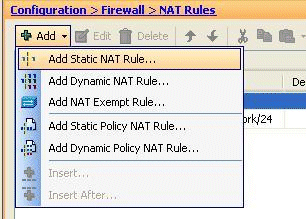

Voltooi deze stappen om statische NAT te configureren:

-

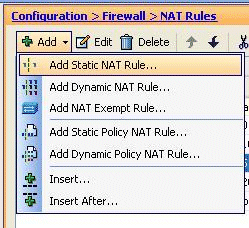

Ga naar Configuratie > Firewall > NAT-regels, klik op Add, en kies Statische NAT-regel toevoegen.

-

Specificeer het oorspronkelijke IP-adres en het Vertaalde IP-adres samen met de bijbehorende interfaces en klik op OK.

-

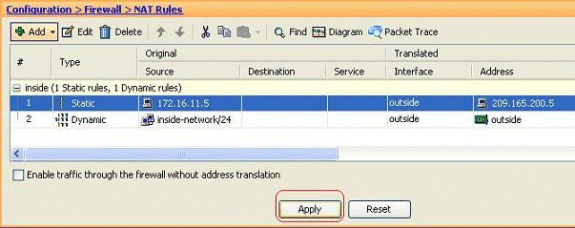

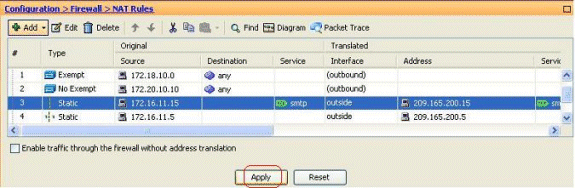

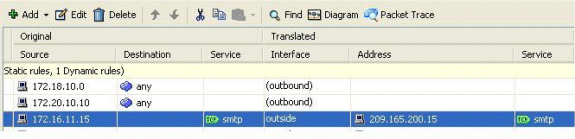

U kunt de geconfigureerde statische NAT-ingang hier zien. Klik op Toepassen om dit naar de ASA te sturen.

Dit is een kort CLI-voorbeeld voor deze ASDM-configuratie:

! static (inside,outside) 209.165.200.5 172.16.11.5 netmask 255.255.255.255 !

NAT voor specifieke hosts/netwerken uitschakelen

Wanneer u specifieke hosts of netwerken moet vrijstellen van NAT, voegt u een NAT-vrijstellingsregel toe om de adresomzetting uit te schakelen. Hierdoor kunnen zowel vertaalde als externe hosts verbindingen starten.

Voer de volgende stappen uit:

-

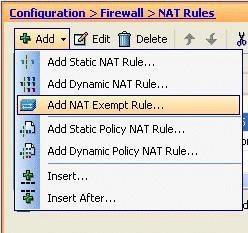

Ga naar Configuratie > Firewall > NAT-regels, klik op Add, en kies NAT-vrijstellingsregel toevoegen.

-

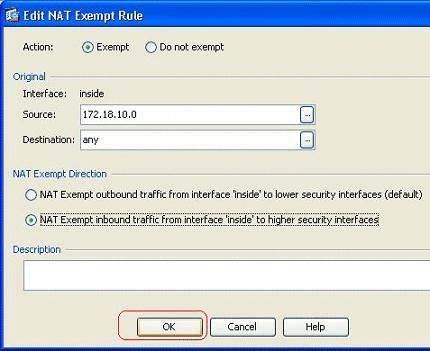

Hier is het binnennetwerk 172.18.10.0 vrijgesteld van adresomzetting. Zorg dat de optie Vrijstellen is geselecteerd. NAT Vrijgestelde Richting heeft twee opties:

-

Uitgaand verkeer naar lagere beveiligingsinterfaces

-

Inkomend verkeer naar hogere beveiligingsinterfaces

De standaardoptie is voor het uitgaande verkeer. Klik op OK om de stap te voltooien.

Opmerking: Wanneer u de optie Niet vrijstellen kiest, zal die bepaalde host niet worden uitgezonderd van NAT en zal een afzonderlijke toegangsregel worden toegevoegd met het trefwoord "ontkennen". Dit is nuttig in het vermijden van specifieke hosts van NAT vrijgesteld als de volledige subnetverbinding, met uitzondering van deze hosts, zal NAT vrijgesteld zijn.

-

-

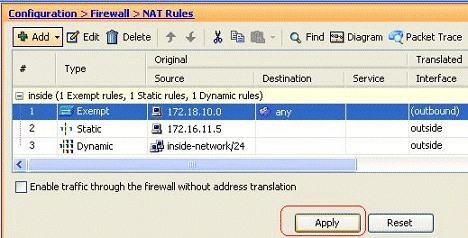

Hier ziet u de NAT-uitzonderingsregel voor de uitgaande richting. Klik op Toepassen om de configuratie naar de ASA te sturen.

Dit is de equivalente CLI-uitvoer voor uw referentie:

access-list inside_nat0_outbound extended permit ip host 172.18.10.0 any ! nat (inside) 0 access-list inside_nat0_outbound

-

Hier kunt u zien hoe u de NAT-vrijstellingsregel voor de richting kunt bewerken. Klik op OK om de optie in te schakelen.

-

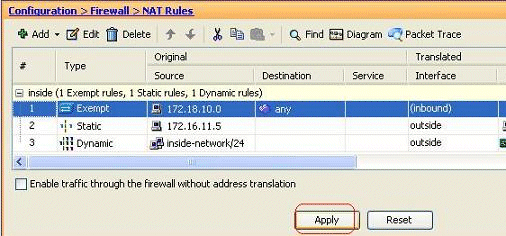

Je kunt nu zien dat de richting is veranderd in inbound.

Klik op Toepassen om deze CLI-uitvoer naar de ASA te verzenden:

access-list inside_nat0_outbound extended permit ip host 172.18.10.0 any ! nat (inside) 0 access-list inside_nat0_outbound outside

Opmerking: vanaf dit kunt u zien dat een nieuw trefwoord (buiten) is toegevoegd aan einde van de opdracht NAT 0. Deze eigenschap wordt genoemd Buiten NAT.

-

Een andere manier om NAT uit te schakelen is door implementatie van Identity NAT. Identity NAT vertaalt een host naar hetzelfde IP-adres. Hier is een Regular Static Identity NAT voorbeeld, waar de host (172.16.11.20) wordt vertaald naar hetzelfde IP-adres wanneer het van buitenaf wordt benaderd.

Dit is de equivalente CLI-uitvoer:

! static (inside,outside) 172.16.11.20 172.16.11.20 netmask 255.255.255.255 !

Poortomleiding (doorsturen) met statistieken

Het doorsturen van poorten of poortomleiding is een nuttige functie waar externe gebruikers proberen toegang te krijgen tot een interne server op een specifieke poort. Om dit te bereiken, zal de interne server, die een privaat IP-adres heeft, worden vertaald naar een publiek IP-adres dat op zijn beurt toegang krijgt voor de specifieke poort.

In dit voorbeeld, wil de buitengebruiker toegang tot de SMTP-server, 209.165.200.15 bij poort 25. Dit gebeurt in twee stappen:

-

Vertaal de interne mailserver 172.16.11.15 op poort 25 naar het openbare IP-adres 209.165.200.15 op poort 25.

-

Toegang tot de openbare mailserver, 209.165.200.15 bij poort 25.

Wanneer de externe gebruiker probeert toegang te krijgen tot de server, 209.165.200.15 bij poort 25, wordt dit verkeer omgeleid naar de interne mailserver, 172.16.11 15 bij poort 25.

-

Ga naar Configuratie > Firewall > NAT-regels, klik op Add, en kies Statische NAT-regel toevoegen.

-

Specificeer de oorspronkelijke bron en het Vertaalde IP-adres samen met de bijbehorende interfaces. Kies Poortadresomzetting inschakelen (PAT), specificeer de poorten die moeten worden omgeleid en klik op OK.

-

De geconfigureerde statische PAT-regel wordt hier weergegeven:

Dit is de equivalente CLI-uitvoer:

! static (inside,outside) TCP 209.165.200.15 smtp 172.16.11.15 smtp netmask 255.255.255.255 ! -

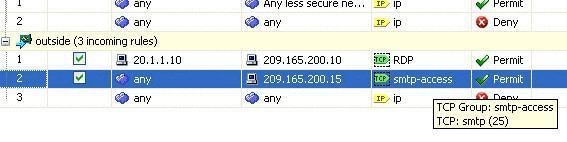

Dit is de toegangsregel die de externe gebruiker toegang biedt tot de openbare smtp-server op 209.165.200.15:

Opmerking: Zorg ervoor dat u specifieke hosts gebruikt in plaats van het enige trefwoord in de bron van de toegangsregel.

Beperking van TCP/UDP-sessie met statisch

U kunt het maximale aantal TCP/UDP-verbindingen instellen met behulp van de statische regel. U kunt ook het maximale aantal embryonale verbindingen opgeven. Een embryonale verbinding is een verbinding die half open is. Een groter aantal hiervan zal de prestaties van de ASA beïnvloeden. Het beperken van deze verbindingen zal bepaalde aanvallen zoals DoS en SYN tot op zekere hoogte verhinderen. Voor volledige mitigatie moet u het beleid definiëren in het MPF-kader, dat buiten het bereik van dit document valt. Raadpleeg Netwerkaanvallen beperken voor meer informatie over dit onderwerp.

Voer de volgende stappen uit:

-

Klik op het tabblad Verbindingsinstellingen en specificeer de waarden voor de maximale verbindingen voor deze statische vertaling.

-

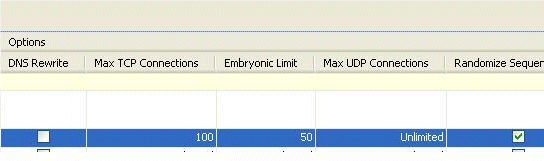

Deze beelden tonen de verbindingsgrenzen voor deze specifieke statische vertaling:

Dit is de equivalente CLI-uitvoer:

! static (inside,outside) TCP 209.165.200.15 smtp 172.16.11.15 smtp netmask 255.255.255.255 TCP 100 50 !

Tijdgebaseerde toegangslijst

In dit gedeelte worden tijdgebaseerde toegangslijsten geïmplementeerd met behulp van de ASDM. Toegangsregels kunnen op basis van tijd worden toegepast. Om dit te implementeren, moet u een tijdschaal definiëren die de timing per dag/week/maand/jaar specificeert. Vervolgens moet u deze tijdschaal aan de vereiste toegangsregel binden. Tijdbereik kan op twee manieren worden gedefinieerd:

-

Absoluut - definieert een tijdsperiode met begintijd en eindtijd.

-

Periodiek - Ook bekend als terugkerend. Bepaalt een tijdsperiode die met gespecificeerde intervallen plaatsvindt.

Opmerking: Zorg ervoor dat de ASA is geconfigureerd met de juiste datum/tijd-instellingen voordat u de tijdschaal configureert, aangezien deze functie de te implementeren systeemklokinstellingen gebruikt. Wanneer ASA gesynchroniseerd is met de NTP-server, levert dit veel betere resultaten op.

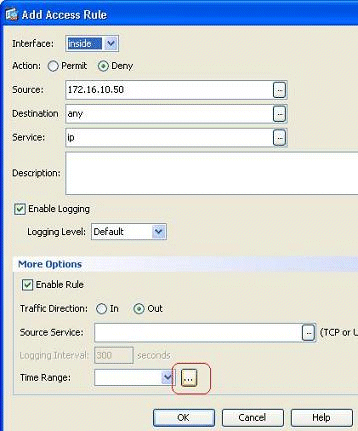

Voltooi de volgende stappen om deze optie via ASDM te configureren:

-

Terwijl u de toegangsregel definieert, klikt u op de knop Details in het veld Tijdbereik.

-

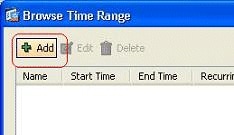

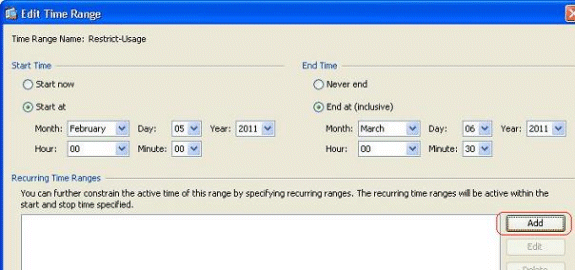

Klik op Add om een nieuw tijdbereik te maken.

-

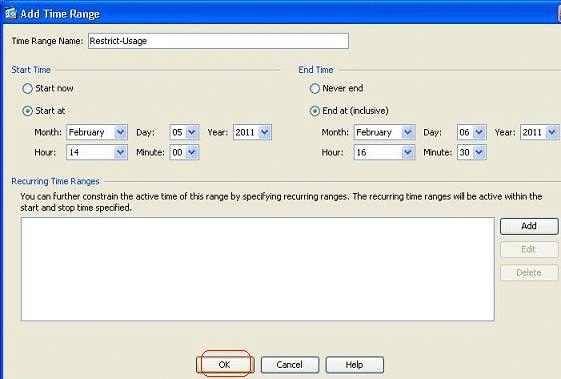

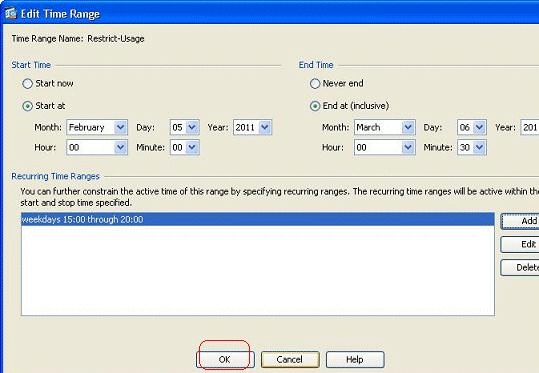

Bepaal de naam van het tijdbereik en specificeer de begintijd en de eindtijd. Klik op OK.

-

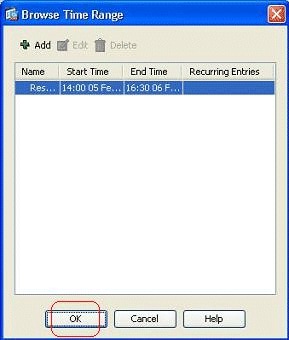

Hier kun je de tijdschaal zien. Klik op OK om terug te keren naar het venster Toegangsregel toevoegen.

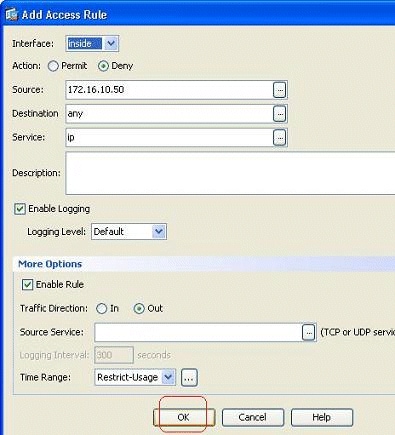

-

U kunt nu zien dat de tijdschaal voor beperkt gebruik is gebonden aan deze toegangsregel.

Volgens deze configuratie van toegangsregels, is de gebruiker op 172.16.10.50 beperkt van het gebruik van middelen van 05/Feb/2011 2 PM tot 06/Feb/2011 4.30 PM. Dit is de equivalente CLI-uitvoer:

time-range Restrict-Usage absolute start 14:00 05 February 2011 end 16:30 06 February 2011 ! access-list inside_access_out extended deny ip host 172.16.10.50 any time-range Restrict-Usage ! access-group inside_access_out in interface inside -

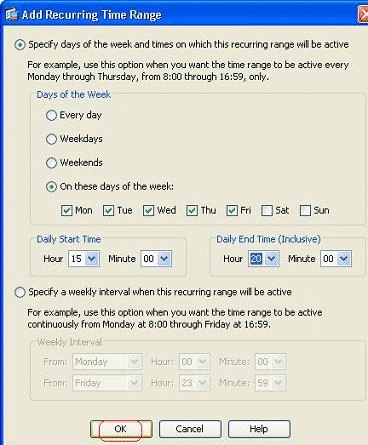

Hier is een voorbeeld hoe u een terugkerende tijdschaal kunt opgeven. Klik op Add om een terugkerend tijdbereik te definiëren.

-

Specificeer de instellingen op basis van uw vereisten en klik op OK om te voltooien.

-

Klik op OK om terug te keren naar het venster Tijdbereik.

Zoals per deze configuratie, is de gebruiker bij 172.16.10.50 ontzegd toegang tot om het even welke middelen van 3 PM tot 8 PM op alle weekdagen behalve Zaterdag en Zondag.

! time-range Restrict-Usage absolute start 00:00 05 February 2011 end 00:30 06 March 2011 periodic weekdays 15:00 to 20:00 ! access-list inside_access_out extended deny ip host 172.16.10.50 any time-range Restrict-Usage ! access-group inside_access_out in interface insideOpmerking: Als een tijdbereikopdracht zowel absolute als periodieke waarden heeft, dan worden de periodieke opdrachten pas geëvalueerd nadat de absolute begintijd is bereikt en niet verder geëvalueerd nadat de absolute eindtijd is bereikt.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

30-May-2011 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback