ASA voor redundante of back-up van ISP-links configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u de Cisco ASA 5500 Series statische route-traceringsfunctie kunt configureren voor gebruik van redundante of back-upinternetverbindingen.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ASA 5555-X Series waarin software versie 9.x of hoger wordt uitgevoerd

- Cisco ASDM versie 7.x of hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Verwante producten

U kunt deze configuratie ook gebruiken met Cisco ASA 5500 Series versie 9.1(5).

Opmerking: De back-upinterfaceopdracht is vereist om de vierde interface op de ASA 5505 Series te kunnen configureren. Raadpleeg het gedeelte Reserve-interface van de Opdrachtreferentie voor Cisco Security Appliance, versie 7.2 voor meer informatie.

Achtergrondinformatie

Deze sectie biedt een overzicht van de statische route tracking functie die wordt beschreven in dit document, evenals een aantal belangrijke aanbevelingen voordat u begint.

Statische routetracering - Overzicht

Een probleem met het gebruik van statische routes is dat er geen inherent mechanisme bestaat dat kan bepalen of de route omhoog of omlaag is.

De route blijft in de routerlijst zelfs als de volgende hopgateway niet beschikbaar wordt.

Statische routes worden alleen uit de routeringstabel verwijderd als de bijbehorende interface op het security apparaat omlaag gaat.

Om dit probleem op te lossen, wordt een statische route tracking functie gebruikt om de beschikbaarheid van een statische route te volgen.

De eigenschap verwijdert de statische route uit de routeringstabel en vervangt het met een reserveroute op mislukking.

Statische route-tracering maakt het voor ASA mogelijk om een goedkope verbinding met een secundaire ISP te gebruiken in het geval dat de primaire huurlijn niet beschikbaar wordt.

Om deze redundantie te bereiken, associeert de ASA een statische route met een controledoel dat u definieert.

De SLA-operatie (Service Level Agreement) bewaakt het doel met periodieke ICMP-echoverzoeken.

Als een echoantwoord niet wordt ontvangen, dan wordt het voorwerp overwogen neer, en de bijbehorende route wordt verwijderd uit de verpletterende lijst.

Een eerder ingestelde back-uproute wordt gebruikt in plaats van de route die wordt verwijderd.

Tijdens het gebruik van de back-uproute gaat de SLA-monitorbewerking door met pogingen om het monitoringdoel te bereiken.

Zodra het doel opnieuw beschikbaar is, wordt de eerste route vervangen in de routeringstabel, en de reserveroute wordt verwijderd.

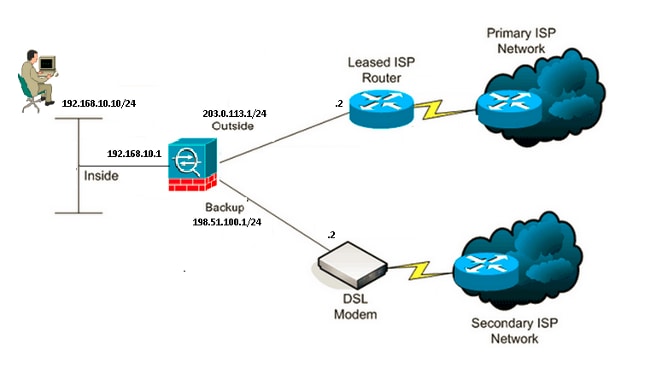

In het voorbeeld dat in dit document wordt gebruikt, onderhoudt de ASA twee verbindingen met het internet.

De eerste verbinding is een snelle huurlijn die door een router wordt betreden die door primaire ISP wordt verstrekt.

De tweede verbinding is een digitale Subscriber Line (DSL) met lagere snelheden, die wordt benaderd via een DSL-modem die door de secundaire ISP wordt geleverd.

Opmerking: De configuratie die in dit document wordt beschreven, kan niet worden gebruikt voor taakverdeling of taakverdeling, omdat deze niet op de ASA wordt ondersteund. Gebruik deze configuratie alleen voor redundantie of back-updoeleinden. Uitgaand verkeer gebruikt de primaire ISP, en vervolgens de secundaire ISP als de primaire ISP uitvalt. Een storing van de primaire ISP veroorzaakt een tijdelijke verstoring van het verkeer.

De DSL-verbinding is niet actief zolang de huurlijn actief is en de primaire ISP-gateway bereikbaar is.

Als de verbinding met de primaire ISP echter uitvalt, wijzigt de ASA de routeringstabel om verkeer naar de DSL-verbinding te leiden.

Statische route tracking wordt gebruikt om deze redundantie te bereiken.

ASA wordt geconfigureerd met een statische route die al het internetverkeer naar de primaire ISP leidt.

Om de tien seconden controleert het SLA-monitorproces om te bevestigen dat de primaire ISP-gateway bereikbaar is.

Als het SLA-monitorproces bepaalt dat de primaire ISP-gateway niet bereikbaar is, wordt de statische route die het verkeer naar die interface leidt verwijderd uit de routeringstabel.

Om die statische route te vervangen, wordt een alternatieve statische route die verkeer naar de secundaire ISP leidt geïnstalleerd.

Deze alternatieve statische route leidt verkeer naar de secundaire ISP via de DSL-modem tot de koppeling naar de primaire ISP bereikbaar is.

Deze configuratie verstrekt een vrij goedkope manier om ervoor te zorgen dat de uitgaande toegang van Internet aan gebruikers achter ASA beschikbaar blijft.

Zoals in dit document is beschreven, is deze setup niet altijd geschikt voor inkomende toegang tot bronnen achter de ASA. Geavanceerde netwerkvaardigheden zijn vereist om naadloze inkomende verbindingen te kunnen realiseren.

Deze vaardigheden worden in dit document niet behandeld.

Belangrijke aanbevelingen

Alvorens u de configuratie probeert die in dit document wordt beschreven, moet u een controledoel kiezen dat aan de echoverzoeken van het Bericht van de Controle van Internet van het Protocol (ICMP) kan antwoorden.

Het doel kan elk netwerkobject zijn dat u kiest, maar een doel dat nauw verbonden is met uw internetserviceprovider (ISP)-verbinding wordt aanbevolen.

Hier zijn enkele mogelijke monitoringdoelstellingen:

- Het ISP-gatewayadres

- Een ander ISP-beheerd adres

- Een server op een ander netwerk, zoals een AAA-server (Verificatie, autorisatie en accounting) waarmee de ASA moet communiceren

- Een persistent netwerkobject op een ander netwerk (een desktop of notebook-computer die u 's nachts kunt afsluiten is geen goede keuze)

In dit document wordt ervan uitgegaan dat de ASA volledig operationeel en geconfigureerd is om Cisco Adaptive Security Device Manager (ASDM) in staat te stellen configuratiewijzigingen door te voeren.

Tip: Raadpleeg het gedeelte HTTPS-toegang configureren voor de ASDM-sectie van het CLI-boek 1 voor informatie over het configureren van het apparaat: Configuratiehandleiding voor Cisco ASA Series General Operations CLI, 9.1.

Configureren

Gebruik de informatie die in deze sectie wordt beschreven om ASA te vormen voor het gebruik van de statische route volgfunctie.

Opmerking: Gebruik de Command Lookup Tool (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

Opmerking: De IP-adressen die in deze configuratie worden gebruikt, zijn juridisch niet routeerbaar op internet. Het zijn RFC 1918-adressen, die in een laboratoriumomgeving worden gebruikt.

Netwerkdiagram

In het voorbeeld in deze sectie wordt gebruikgemaakt van deze netwerkinstelling:

CLI-configuratie

Gebruik deze informatie om de ASA via de CLI te configureren:

ASA# show running-config

ASA Version 9.1(5)

!

hostname ASA

!

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 192.168.10.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 203.0.113.1 255.255.255.0

!

interface GigabitEthernet0/2

nameif backup

security-level 0

ip address 198.51.100.1 255.255.255.0

!--- The interface attached to the Secondary ISP.

!--- "backup" was chosen here, but any name can be assigned.

!

interface GigabitEthernet0/3

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/4

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/5

no nameif

no security-level

no ip address

!

interface Management0/0

management-only

no nameif

no security-level

no ip address

!

boot system disk0:/asa915-smp-k8.bin

ftp mode passive

clock timezone IND 5 30

object network Inside_Network

subnet 192.168.10.0 255.255.255.0

object network inside_network

subnet 192.168.10.0 255.255.255.0

pager lines 24

logging enable

mtu inside 1500

mtu outside 1500

mtu backup 1500

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

no arp permit-nonconnected

!

object network Inside_Network

nat (inside,outside) dynamic interface

object network inside_network

nat (inside,backup) dynamic interface

!--- NAT Configuration for Outside and Backup

route outside 0.0.0.0 0.0.0.0 203.0.113.2 1 track 1

!--- Enter this command in order to track a static route.

!--- This is the static route to be installed in the routing

!--- table while the tracked object is reachable. The value after

!--- the keyword "track" is a tracking ID you specify.

route backup 0.0.0.0 0.0.0.0 198.51.100.2 254

!--- Define the backup route to use when the tracked object is unavailable.

!--- The administrative distance of the backup route must be greater than

!--- the administrative distance of the tracked route.

!--- If the primary gateway is unreachable, that route is removed

!--- and the backup route is installed in the routing table

!--- instead of the tracked route.

timeout xlate 3:00:00

timeout pat-xlate 0:00:30

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout sip-provisional-media 0:02:00 uauth 0:05:00 absolute

timeout tcp-proxy-reassembly 0:01:00

timeout floating-conn 0:00:00

sla monitor 123

type echo protocol ipIcmpEcho 4.2.2.2 interface outside

num-packets 3

frequency 10

!--- Configure a new monitoring process with the ID 123. Specify the

!--- monitoring protocol and the target network object whose availability the tracking

!--- process monitors. Specify the number of packets to be sent with each poll.

!--- Specify the rate at which the monitor process repeats (in seconds).

sla monitor schedule 123 life forever start-time now

!--- Schedule the monitoring process. In this case the lifetime

!--- of the process is specified to be forever. The process is scheduled to begin

!--- at the time this command is entered. As configured, this command allows the

!--- monitoring configuration specified above to determine how often the testing

!--- occurs. However, you can schedule this monitoring process to begin in the

!--- future and to only occur at specified times.

crypto ipsec security-association pmtu-aging infinite

crypto ca trustpool policy

!

track 1 rtr 123 reachability

!--- Associate a tracked static route with the SLA monitoring process.

!--- The track ID corresponds to the track ID given to the static route to monitor:

!--- route outside 0.0.0.0 0.0.0.0 10.0.0.2 1 track 1

!--- "rtr" = Response Time Reporter entry. 123 is the ID of the SLA process

!--- defined above.

telnet timeout 5

ssh stricthostkeycheck

ssh timeout 5

ssh key-exchange group dh-group1-sha1

console timeout 0

priority-queue inside

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum client auto

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect rtsp

inspect esmtp

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect ip-options

inspect icmp

!

service-policy global_policy global

ASDM-configuratie

Voltooi deze stappen om redundante of back-up ISP-ondersteuning te configureren met de ASDM-toepassing:

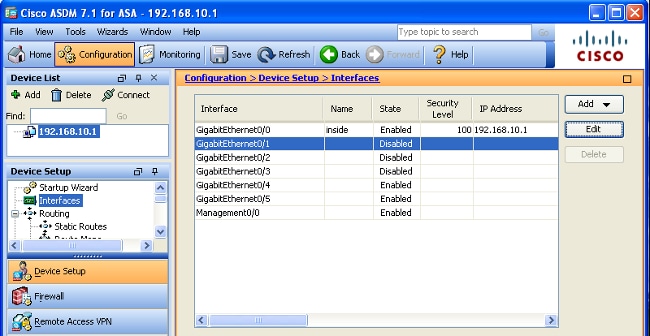

- Klik binnen de ASDM-toepassing op Configuration en vervolgens op Interfaces.

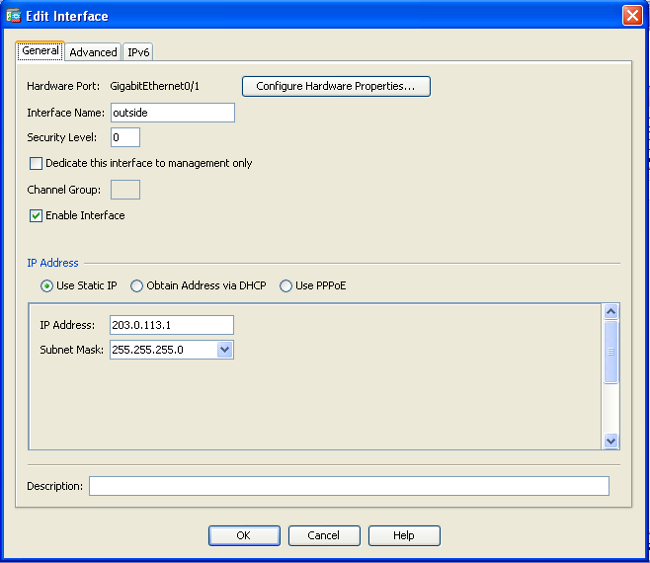

- Selecteer Gigabit Ethernet0/1 in de lijst Interfaces en klik op Bewerken. Dit dialoogvenster verschijnt:

- Controleer het aanvinkvakje Interface inschakelen en voer de juiste waarden in de velden Interfacenaam, Beveiligingsniveau, IP-adres en subnetmasker in.

- Klik op OK om het dialoogvenster te sluiten.

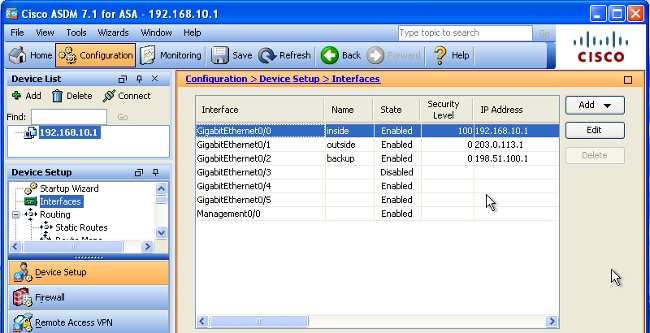

- Configureer de andere interfaces zoals nodig en klik vervolgens op Toepassen om de ASA-configuratie bij te werken:

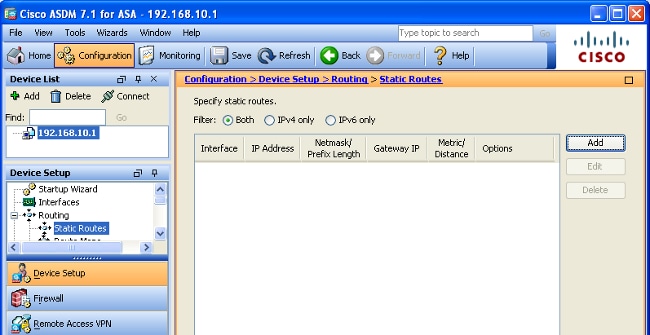

- Selecteer Routing en klik op Statische routers links in de ASDM-toepassing:

- Klik op Add om de nieuwe statische routes toe te voegen. Dit dialoogvenster verschijnt:

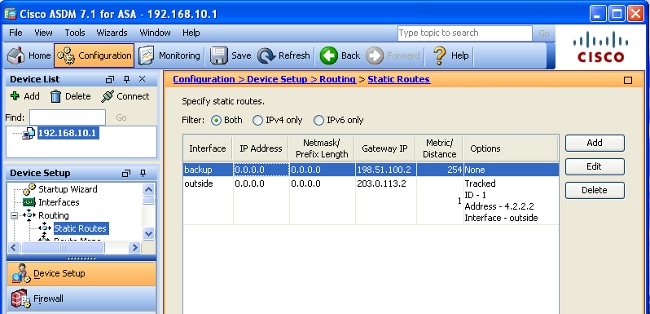

- Van de vervolgkeuzelijst Interfacenaam, kies de interface waarop de route verblijft, en vorm de standaardroute om de gateway te bereiken. In dit voorbeeld is 203.0.113.2 de primaire ISP-gateway en is 4.2.2.2 het object dat met ICMP-echo's moet worden bewaakt.

- In het gebied Opties klikt u op het keuzerondje Volgnummer en voert u de juiste waarden in de velden Track-id, SLA-id en IP-adres volgen.

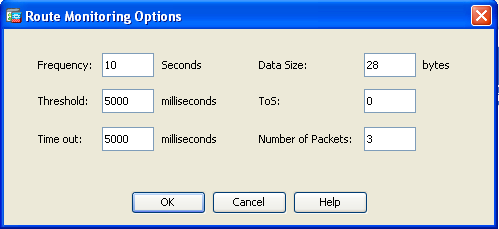

- Klik op Bewakingsopties. Dit dialoogvenster verschijnt:

- Voer de juiste waarden in voor de frequentie en andere bewakingsopties en klik vervolgens op OK.

- Voeg een andere statische route voor de secundaire ISP toe om een route te verstrekken om Internet te bereiken. Om tot het een secundaire route te maken, vorm deze route met hogere metriek, zoals 254. Als de primaire route (primaire ISP) ontbreekt, wordt die route verwijderd uit de routeringstabel. Deze secundaire route (secundaire ISP) is in plaats daarvan geïnstalleerd in de Routeringstabel Private Internet Exchange (PIX).

- Klik op OK om het dialoogvenster te sluiten:

De configuraties worden weergegeven in de interfacelijst:

- Selecteer de routeringsconfiguratie en klik vervolgens op Toepassen om de ASA-configuratie bij te werken.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Bevestig dat de configuratie voltooid is

Opmerking: De Output Interpreter Tool (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de Output Interpreter Tool om een analyse te bekijken van de output van de opdracht show.

Gebruik deze show opdrachten om te verifiëren dat uw configuratie compleet is:

- toon in werking stelt -in werking stellen-Config dia monitor - de output van dit bevel toont de bevelen SLA in de configuratie.

ASA# show running-config sla monitor

sla monitor 123

type echo protocol ipIcmpEcho 4.2.2.2 interface outside

num-packets 3

frequency 10

sla monitor schedule 123 life forever start-time now - toon sla monitor configuratie - de output van dit bevel toont de huidige configuratie instellingen van de verrichting.

ASA# show sla monitor configuration 123

IP SLA Monitor, Infrastructure Engine-II.

Entry number: 123

Owner:

Tag:

Type of operation to perform: echo

Target address: 4.2.2.2

Interface: outside

Number of packets: 3

Request size (ARR data portion): 28

Operation timeout (milliseconds): 5000

Type Of Service parameters: 0x0

Verify data: No

Operation frequency (seconds): 10

Next Scheduled Start Time: Start Time already passed

Group Scheduled : FALSE

Life (seconds): Forever

Entry Ageout (seconds): never

Recurring (Starting Everyday): FALSE

Status of entry (SNMP RowStatus): Active

Enhanced History: - toon sla monitor operationeel-staat - de output van dit bevel toont de operationele statistieken van de verrichting van SLA.

- Alvorens primaire ISP ontbreekt, is dit de operationele staat:

ASA# show sla monitor operational-state 123

Entry number: 123

Modification time: 13:30:40.672 IND Sun Jan 4 2015

Number of Octets Used by this Entry: 2056

Number of operations attempted: 46

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: FALSE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): 1

Latest operation start time: 13:38:10.672 IND Sun Jan 4 2015

Latest operation return code: OK

RTT Values:

RTTAvg: 1 RTTMin: 1 RTTMax: 1

NumOfRTT: 3 RTTSum: 3 RTTSum2: 3 - Nadat de primaire ISP mislukt (en de ICMP-echo-time-out), is dit de operationele status:

ASA# show sla monitor operational-state

Entry number: 123

Modification time: 13:30:40.671 IND Sun Jan 4 2015

Number of Octets Used by this Entry: 2056

Number of operations attempted: 57

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: TRUE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): NoConnection/Busy/Timeout

Latest operation start time: 13:40:00.672 IND Sun Jan 4 2015

Latest operation return code: Timeout

RTT Values:

RTTAvg: 0 RTTMin: 0 RTTMax: 0

NumOfRTT: 0 RTTSum: 0 RTTSum2: 0

- Alvorens primaire ISP ontbreekt, is dit de operationele staat:

Controleer of de back-uproute is geïnstalleerd (CLI-methode)

Voer de opdracht route show in om te bevestigen dat de back-uproute is geïnstalleerd.

Alvorens primaire ISP ontbreekt, lijkt de routeringstabel aan dit vergelijkbaar:

ASA# show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 203.0.113.2 to network 0.0.0.0

C 203.0.113.0 255.255.255.0 is directly connected, outside

C 192.168.10.0 255.255.255.0 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, backup

S* 0.0.0.0 0.0.0.0 [1/0] via 203.0.113.2, outside

Nadat primaire ISP ontbreekt, wordt de statische route verwijderd, en de reserveroute wordt geïnstalleerd, lijkt de routeringstabel aan dit gelijkaardig:

ASA# show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 198.51.100.2 to network 0.0.0.0

C 203.0.113.0 255.255.255.0 is directly connected, outside

C 192.168.10.0 255.255.255.0 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, backup

S* 0.0.0.0 0.0.0.0 [254/0] via 198.51.100.2, backup

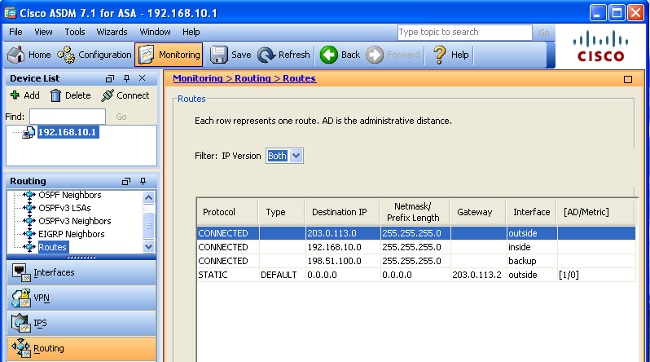

Controleer of de back-uproute is geïnstalleerd (ASDM-methode)

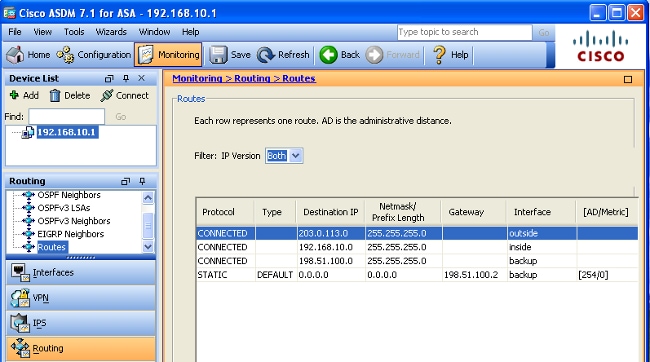

Om te bevestigen dat de back-uproute via de ASDM is geïnstalleerd, navigeer je naar Monitoring > Routing en kies je vervolgens Routes uit de Routing-structuur.

Alvorens primaire ISP ontbreekt, lijkt de routeringstabel op dat getoond in het volgende beeld. Merk op dat de STANDAARD route wijst naar 203.0.113.2 door de buiteninterface:

Nadat de primaire ISP faalt, wordt de route verwijderd en wordt de reserveroute geïnstalleerd. De STANDAARD route wijst nu naar 198.51.100.2 via de back-upinterface:

Problemen oplossen

Deze sectie biedt enkele nuttige debug-opdrachten en beschrijft hoe u problemen kunt oplossen bij een probleem waarbij de getraceerde route onnodig wordt verwijderd.

Opdrachten voor debugging

U kunt deze debug opdrachten gebruiken om uw configuratieproblemen op te lossen:

- debug sla monitor-spoor - de output van dit bevel toont de vooruitgang van de echoverrichting.

- Als het getraceerde object (primaire ISP-gateway) omhoog is en de ICMP-echo's succesvol zijn, verschijnt de uitvoer ongeveer als volgt:

IP SLA Monitor(123) Scheduler: Starting an operation

IP SLA Monitor(123) echo operation: Sending an echo operation

IP SLA Monitor(123) echo operation: RTT=0 OK

IP SLA Monitor(123) echo operation: RTT=0 OK

IP SLA Monitor(123) echo operation: RTT=1 OK

IP SLA Monitor(123) Scheduler: Updating result - Als het getraceerde object (de primaire ISP-gateway) niet goed werkt en de ICMP-echo's niet werken, verschijnt de uitvoer als volgt:

IP SLA Monitor(123) Scheduler: Starting an operation

IP SLA Monitor(123) echo operation: Sending an echo operation

IP SLA Monitor(123) echo operation: Timeout

IP SLA Monitor(123) echo operation: Timeout

IP SLA Monitor(123) echo operation: Timeout

IP SLA Monitor(123) Scheduler: Updating result

- Als het getraceerde object (primaire ISP-gateway) omhoog is en de ICMP-echo's succesvol zijn, verschijnt de uitvoer ongeveer als volgt:

- debug sla monitor error - De output van deze opdracht toont alle fouten die het SLA monitor proces tegenkomt.

- Als het getraceerde object (primaire ISP-gateway) omhoog is en de ICMP slaagt, verschijnt de uitvoer ongeveer als volgt:

%ASA-7-609001: Built local-host identity:203.0.113.1

%ASA-7-609001: Built local-host outside:4.2.2.2

%ASA-6-302020: Built outbound ICMP connection for faddr 4.2.2.2/0

gaddr 203.0.113.1/39878 laddr 203.0.113.1/39878

%ASA-6-302021: Teardown ICMP connection for faddr 4.2.2.2/0 gaddr

203.0.113.1/39878 laddr 203.0.113.1/39878

%ASA-7-609002: Teardown local-host identity:203.0.113.1 duration 0:00:00

%ASA-7-609002: Teardown local-host outside:4.2.2.2 duration 0:00:00

%ASA-7-609001: Built local-host identity:203.0.113.1

%ASA-7-609001: Built local-host outside:4.2.2.2

%ASA-6-302020: Built outbound ICMP connection for faddr 4.2.2.2/0

gaddr 203.0.113.1/39879 laddr 203.0.113.1/39879

%ASA-6-302021: Teardown ICMP connection for faddr 4.2.2.2/0 gaddr

203.0.113.1/39879 laddr 203.0.113.1/39879

%ASA-7-609002: Teardown local-host identity:203.0.113.1 duration 0:00:00

%ASA-7-609002: Teardown local-host outside:4.2.2.2 duration 0:00:00 - Als het getraceerde object (primaire ISP-gateway) is ingedrukt en de getraceerde route is verwijderd, verschijnt de uitvoer ongeveer als volgt:

%ASA-7-609001: Built local-host identity:203.0.113.1

%ASA-7-609001: Built local-host outside:4.2.2.2

%ASA-6-302020: Built outbound ICMP connection for faddr 4.2.2.2/0

gaddr 203.0.113.1/59003 laddr 203.0.113.1/59003

%ASA-6-302020: Built outbound ICMP connection for faddr 4.2.2.2/0

gaddr 203.0.113.1/59004 laddr 203.0.113.1/59004

%ASA-6-302020: Built outbound ICMP connection for faddr 4.2.2.2/0

gaddr 203.0.113.1/59005 laddr 203.0.113.1/59005

%ASA-6-302021: Teardown ICMP connection for faddr 4.2.2.2/0 gaddr

203.0.113.1/59003 laddr 203.0.113.1/59003

%ASA-6-302021: Teardown ICMP connection for faddr 4.2.2.2/0 gaddr

203.0.113.1/59004 laddr 203.0.113.1/59004

%ASA-6-302021: Teardown ICMP connection for faddr 4.2.2.2/0 gaddr

203.0.113.1/59005 laddr 203.0.113.1/59005

%ASA-7-609002: Teardown local-host identity:203.0.113.1 duration 0:00:02

%ASA-7-609002: Teardown local-host outside:4.2.2.2 duration 0:00:02

%ASA-6-622001: Removing tracked route 0.0.0.0 0.0.0.0 203.0.113.2,

distance 1, table Default-IP-Routing-Table, on interface outside

!--- 4.2.2.2 is unreachable, so the route to the Primary ISP is removed.

- Als het getraceerde object (primaire ISP-gateway) omhoog is en de ICMP slaagt, verschijnt de uitvoer ongeveer als volgt:

Volgroute wordt onnodig verwijderd

Als de gevolgde route onnodig wordt verwijderd, zorg ervoor dat uw controledoel altijd beschikbaar is om echoverzoeken te ontvangen.

Zorg er bovendien voor dat de status van uw controledoel (dat wil zeggen, of het doel bereikbaar is of niet) nauw verbonden is met de status van de primaire ISP-verbinding.

Als u een controledoel kiest dat verder weg is dan de ISP-gateway, kan een andere link langs die route mislukken of kan een ander apparaat interfereren.

Deze configuratie kan er daarom voor zorgen dat de SLA-monitor concludeert dat de verbinding met de primaire ISP is mislukt en de ASA onnodig laat mislukken naar de secundaire ISP-link.

Bijvoorbeeld, als u een router van het bijkantoor als uw controledoel kiest, zou de ISP verbinding aan uw bijkantoor, evenals een andere verbinding langs de manier kunnen ontbreken.

Zodra de ICMP-echo's die door de controlehandeling worden verzonden, mislukken, wordt de primaire getraceerde route verwijderd, ook al is de primaire ISP-link nog steeds actief.

In dit voorbeeld wordt de primaire ISP-gateway die als controledoel wordt gebruikt, beheerd door de ISP en bevindt zich aan de andere kant van de ISP-link.

Deze configuratie zorgt ervoor dat als de ICMP-echo's die door de controlehandeling worden verzonden falen, de ISP-link vrijwel zeker omlaag is.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

14-Aug-2024 |

Hercertificering |

1.0 |

15-May-2015 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Prashant JoshiTechnisch adviseur-engineer

- Dinkar SharmaTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback