PIX/ASA 7.x en hoger: Meervoudige interne netwerken verbinden met voorbeeld van internetconfiguratie

Inhoud

Inleiding

Dit document biedt een voorbeeldconfiguratie voor PIX/ASA security applicatie versie 7.x en hoger met meerdere interne netwerken die verbinding maken met internet (of een extern netwerk) met behulp van de opdrachtregelinterface (CLI) of Adaptive Security Device Manager (ASDM) 5.x en hoger.

Raadpleeg Connectiviteit instellen en probleemoplossing zoeken via de Cisco security applicatie voor informatie over het instellen en oplossen van connectiviteit via PIX/ASA.

Raadpleeg Nationale, wereldwijde, statische, geleider- en toegangslijsten, Opdrachten en poortomleiding (doorsturen) op PIX voor informatie over gebruikelijke PIX-opdrachten.

Opmerking: sommige opties in andere ASDM-versies kunnen afwijken van de opties in ASDM 5.1. Raadpleeg de ASDM-documentatie voor meer informatie.

Voorwaarden

Vereisten

Wanneer u meer dan één intern netwerk achter een PIX-firewall toevoegt, dient u deze punten in gedachten te houden:

-

PIX ondersteunt secundaire adressering niet.

-

Er moet een router achter de PIX worden gebruikt om routing tussen het bestaande netwerk en het nieuw toegevoegde netwerk te realiseren.

-

De standaardgateway van alle hosts moet naar de interne router wijzen.

-

Voeg een standaardroute op de binnenrouter toe die aan PIX richt.

-

Schakel de ARP-cache (Address Resolution Protocol) op de interne router uit.

HTTP-toegang voor ASDM toestaan om het apparaat door de ASDM te kunnen configureren.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

PIX security applicatie 5150E met softwareversie 7.1

-

ASDM 15.1

-

Cisco-routers met Cisco IOS®-softwarerelease 12.3(7)T

Opmerking: dit document is opnieuw gecertificeerd met PIX/ASA-softwareversie 8.x en Cisco IOS-softwarerelease 12.4.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Verwante producten

Deze configuratie kan ook worden gebruikt met Cisco ASA security applicatie versie 7.x en hoger.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik de Command Lookup Tool (alleen voor geregistreerde klanten) voor meer informatie over de opdrachten die in deze sectie worden gebruikt.

De IP-adresseringsschema's die in deze configuratie worden gebruikt, zijn juridisch niet routeerbaar op internet. Dit zijn RFC 1918 adressen die in een laboratoriumomgeving zijn gebruikt.

Achtergrondinformatie

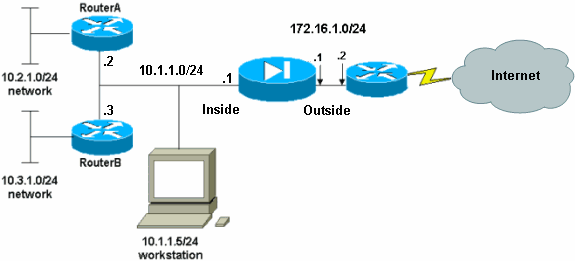

In dit scenario zijn er drie interne netwerken (10.1.1.0/24, 10.2.1.0/24 en 10.3.1.0/24) die via PIX met het internet (of een extern netwerk) moeten worden verbonden. De interne netwerken worden aangesloten op de binneninterface van PIX. De internetverbinding verloopt via een router die is aangesloten op de buiteninterface van de PIX. PIX heeft het IP-adres 172.16.1.1/24.

De statische routes worden gebruikt om de pakketten van de interne netwerken naar het internet te leiden en vice versa. In plaats van de statische routes te gebruiken, kunt u ook een dynamisch routingprotocol gebruiken zoals Routing Information Protocol (RIP) of Open Shortest Path First (OSPF).

De interne hosts communiceren met het internet door de interne netwerken op PIX te vertalen met behulp van dynamische NAT (pool van IP-adressen - 172.16.1.5 tot 172.16.1.10 ). Als de pool van IP-adressen is uitgeput, zal de PIX de interne hosts naar het internet sturen (met IP-adres 172.16.1.4).

Raadpleeg PIX/ASA 7.x NAT- en PAT-verklaringen voor meer informatie over NAT/PAT.

Opmerking: als de statische NAT het externe IP-adres (global_IP) gebruikt om te vertalen, kan dit leiden tot een vertaling. Gebruik daarom de trefwoordinterface in plaats van het IP-adres in de statische vertaling.

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

De standaardgateway van de hosts op het 10.1.1.0-netwerk wijst naar RouterA. Een standaardroute op RouterB wordt toegevoegd die aan RouterA richt. RouterA heeft een standaardroute die aan PIX binnen interface richt.

Configuraties

Dit document gebruikt de volgende configuraties:

| Configuratie router A |

|---|

RouterA#show running-config Building configuration... Current configuration : 1151 bytes ! version 12.4 service config service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! interface Ethernet2/0 ip address 10.2.1.1 255.255.255.0 half-duplex ! interface Ethernet2/1 ip address 10.1.1.2 255.255.255.0 half-duplex ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.1 ip route 10.3.1.0 255.255.255.0 10.1.1.3 ! ! line con 0 line aux 0 line vty 0 4 ! end RouterA# |

| Configuratie van router B |

|---|

RouterB#show running-config Building configuration... Current configuration : 1132 bytes ! version 12.4 service config service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname RouterB ! interface FastEthernet0/0 ip address 10.1.1.3 255.255.255.0 speed auto ! interface Ethernet1/0 ip address 10.3.1.1 255.255.255.0 half-duplex ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.2 ! control-plane ! ! line con 0 line aux 0 line vty 0 4 ! end RouterB# |

Als u de ASDM wilt gebruiken voor de configuratie van de PIX security applicatie, maar niet bootstrapped het apparaat, voltooi dan deze stappen:

-

Console in de PIX.

-

Gebruik vanuit een ontruimde configuratie de interactieve aanwijzingen om ASDM in te schakelen voor het beheer van de PIX vanaf werkstation 10.1.1.5.

| Configuratie PIX security applicatie 7.1 |

|---|

Pre-configure Firewall now through interactive prompts [yes]? yes

Firewall Mode [Routed]:

Enable password [<use current password>]: cisco

Allow password recovery [yes]?

Clock (UTC):

Year [2005]:

Month [Mar]:

Day [15]:

Time [05:40:35]: 14:45:00

Inside IP address: 10.1.1.1

Inside network mask: 255.255.255.0

Host name: OZ-PIX

Domain name: cisco.com

IP address of host running Device Manager: 10.1.1.5

The following configuration will be used:

Enable password: cisco

Allow password recovery: yes

Clock (UTC): 14:45:00 Mar 15 2005

Firewall Mode: Routed

Inside IP address: 10.1.1.1

Inside network mask: 255.255.255.0

Host name: OZ-PIX

Domain name: cisco.com

IP address of host running Device Manager: 10.1.1.5

Use this configuration and write to flash? yes

INFO: Security level for "inside" set to 100 by default.

Cryptochecksum: a0bff9bb aa3d815f c9fd269a 3f67fef5

965 bytes copied in 0.880 secs

INFO: converting 'fixup protocol dns maximum-length 512' to MPF commands

INFO: converting 'fixup protocol ftp 21' to MPF commands

INFO: converting 'fixup protocol h323_h225 1720' to MPF commands

INFO: converting 'fixup protocol h323_ras 1718-1719' to MPF commands

INFO: converting 'fixup protocol netbios 137-138' to MPF commands

INFO: converting 'fixup protocol rsh 514' to MPF commands

INFO: converting 'fixup protocol rtsp 554' to MPF commands

INFO: converting 'fixup protocol sip 5060' to MPF commands

INFO: converting 'fixup protocol skinny 2000' to MPF commands

INFO: converting 'fixup protocol smtp 25' to MPF commands

INFO: converting 'fixup protocol sqlnet 1521' to MPF commands

INFO: converting 'fixup protocol sunrpc_udp 111' to MPF commands

INFO: converting 'fixup protocol tftp 69' to MPF commands

INFO: converting 'fixup protocol sip udp 5060' to MPF commands

INFO: converting 'fixup protocol xdmcp 177' to MPF commands

Type help or '?' for a list of available commands.

OZ-PIX> |

PIX-configuratie met ASDM

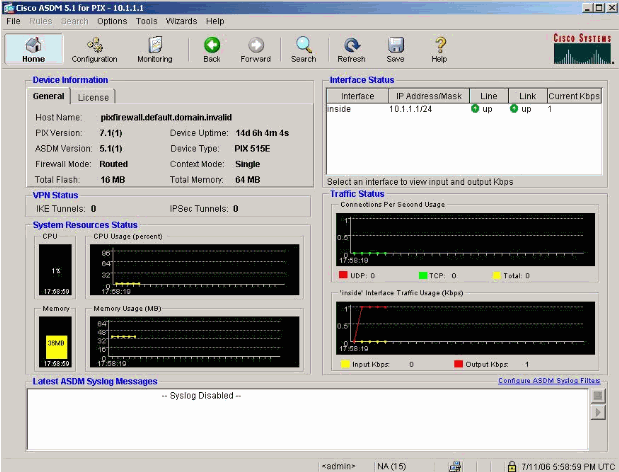

Voltooi de volgende stappen om via de ASDM GUI te configureren:

-

Open vanuit werkstation 10.1.1.5 een webbrowser om ADSM te gebruiken (in dit voorbeeld https://10.1.1.1).

-

Klik op de aanwijzingen voor het certificaat op Ja.

-

Log in met het wachtwoord voor inschakelen, zoals eerder ingesteld.

-

Als dit de eerste keer is dat ASDM op de PC wordt uitgevoerd, wordt u gevraagd om ASDM Launcher of ASDM als Java App te gebruiken. In dit voorbeeld wordt de ASDM Launcher geselecteerd en geïnstalleerd.

-

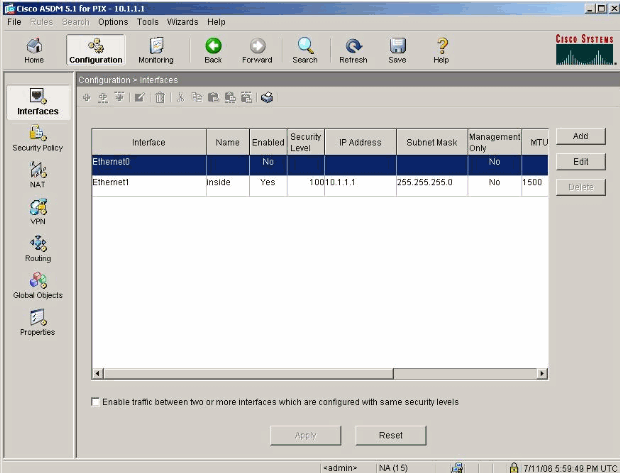

Ga naar het hoofdvenster van ASDM en klik op Configuration.

-

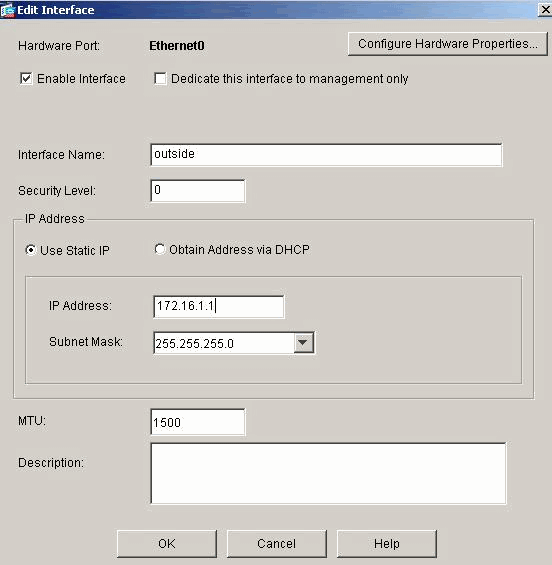

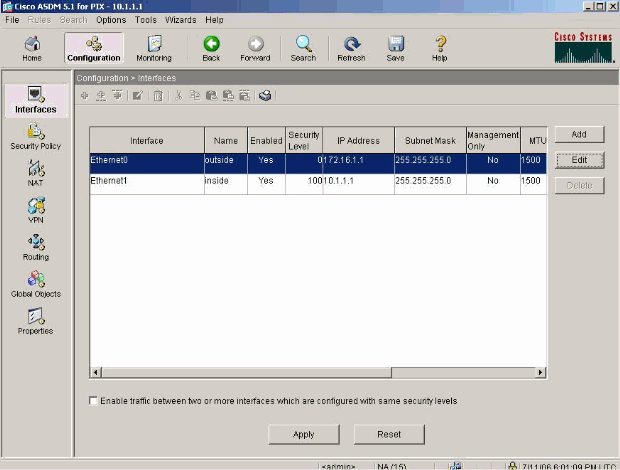

Kies Interface > Bewerken om de buiteninterface te configureren.

-

Voer de interfacegegevens in en klik op OK wanneer u klaar bent.

-

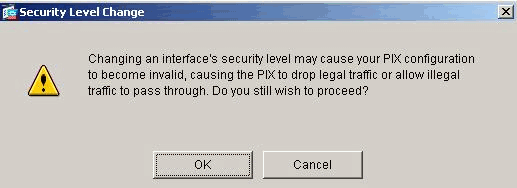

Klik op OK in het dialoogvenster Wijzigen op beveiligingsniveau.

-

Klik op Toepassen om de interfaceconfiguratie te accepteren. De configuratie wordt ook gedrukt op de PIX.

-

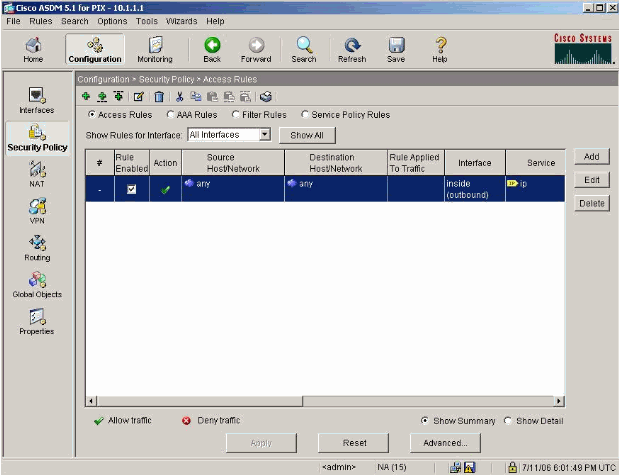

Kies Beveiligingsbeleid op het tabblad Functies om de gebruikte beveiligingsbeleidsregel te bekijken. In dit voorbeeld wordt de standaardinterne regel gebruikt.

-

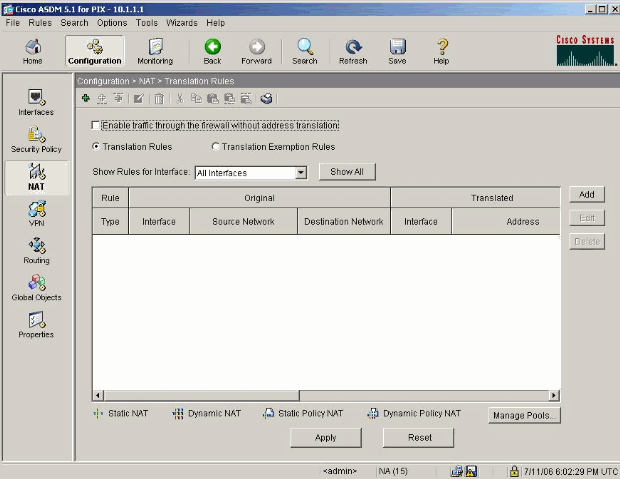

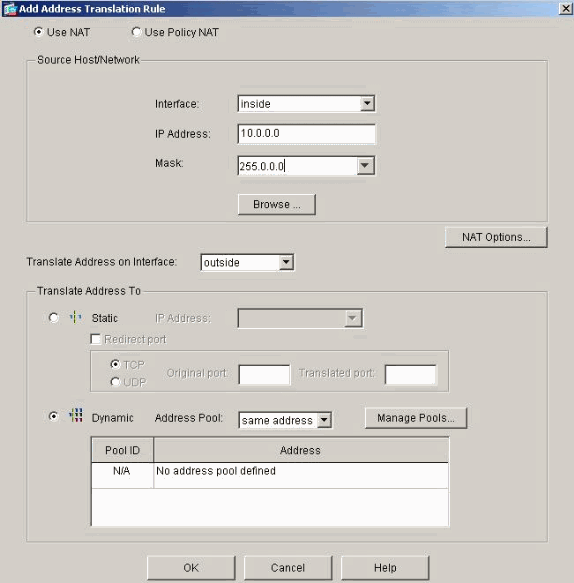

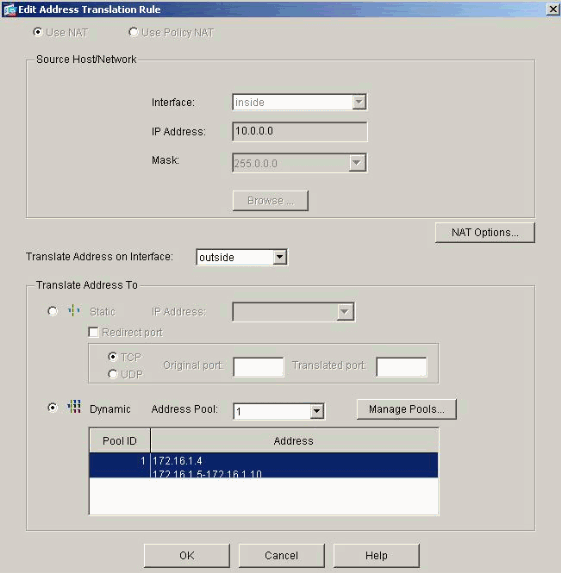

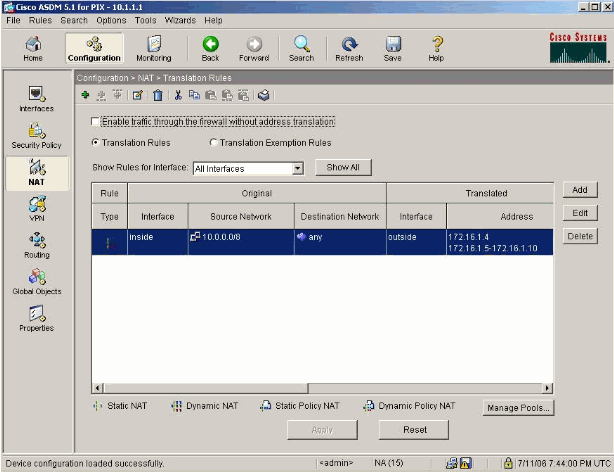

In dit voorbeeld wordt NAT gebruikt. Schakel het selectievakje Schakel verkeer door de firewall zonder adresomzetting in en klik op Toevoegen om de NAT-regel te configureren.

-

Configureer het bronnetwerk. In dit voorbeeld wordt 10.0.0.0 gebruikt voor het IP-adres en 255.0.0.0 voor het masker.

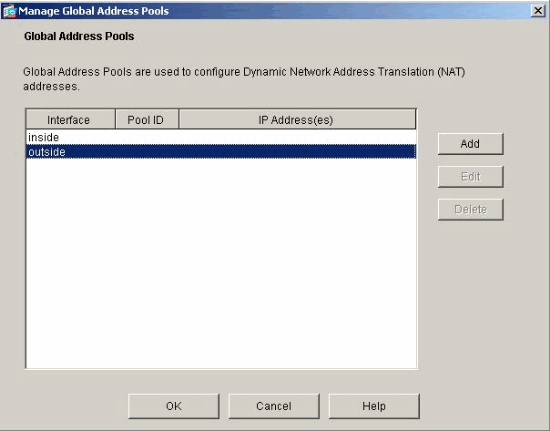

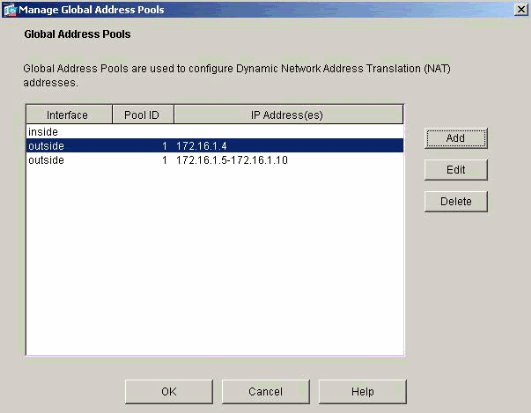

Klik op Pools beheren om de NAT-pooladressen te definiëren.

-

Selecteer de buiteninterface en klik op Toevoegen.

-

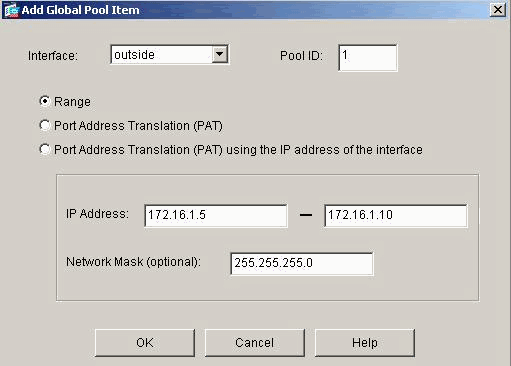

In dit voorbeeld worden een bereik- en PAT-adrespool geconfigureerd. Configureer het bereik NAT-pooladres en klik op OK.

-

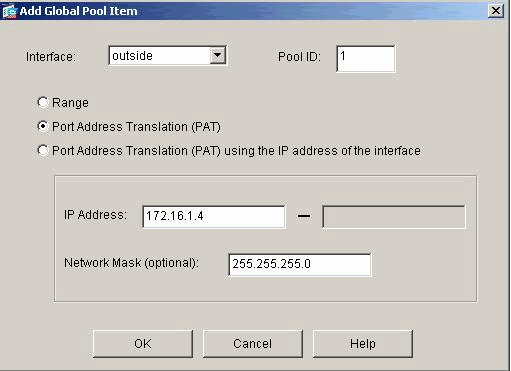

Selecteer de buiteninterface in stap 13 om het IP-adres te configureren. Klik op OK

Klik op OK om verder te gaan.

-

Selecteer in het venster Adresvertaalregel bewerken de Pool-id die moet worden gebruikt door het geconfigureerde bronnetwerk. Klik op OK.

-

Klik op Toepassen om de geconfigureerde NAT-regel op de PIX te drukken.

-

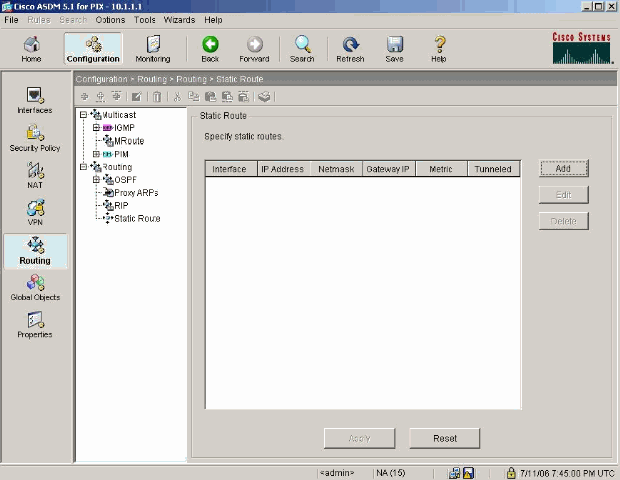

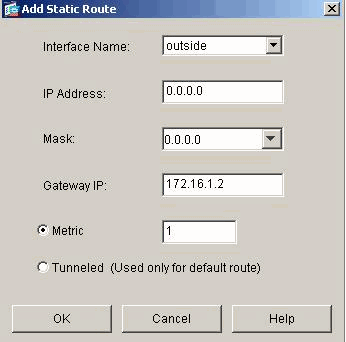

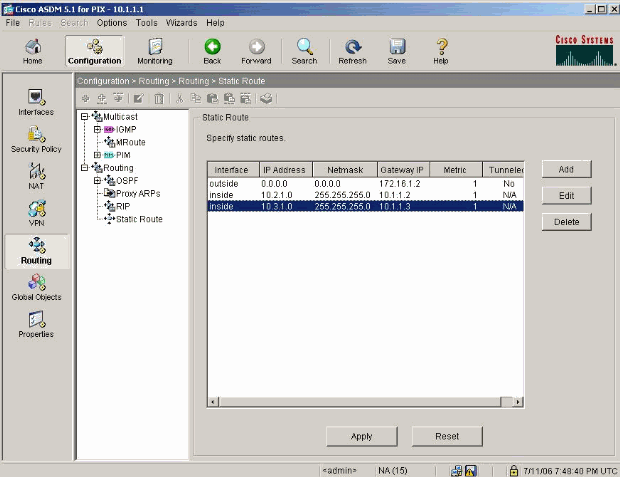

In dit voorbeeld worden statische routes gebruikt. Klik op Routing, kies Statische route en klik op Add.

-

Configureer de standaardgateway en klik op OK.

-

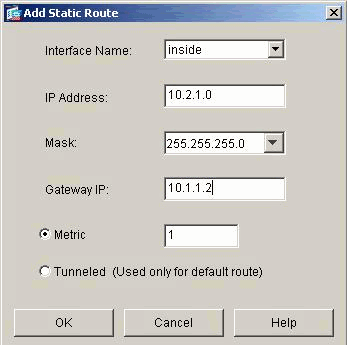

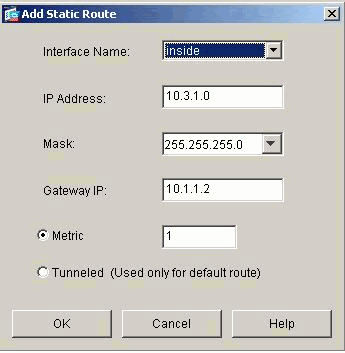

Klik op Add en voeg de routes toe aan de binnennetwerken.

-

Bevestig dat de juiste routes zijn geconfigureerd en klik op Toepassen.

PIX-configuratie met CLI

De configuratie via de ASDM GUI is nu voltooid.

U kunt deze configuratie zien via de CLI:

| PIX security applicatie CLI |

|---|

pixfirewall(config)#write terminal PIX Version 7.0(0)102 names ! interface Ethernet0 nameif outside security-level 0 ip address 172.16.1.1 255.255.255.0 ! interface Ethernet1 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 !--- Assign name and IP address to the interfaces enable password 2KFQnbNIdI.2KYOU encrypted passwd 2KFQnbNIdI.2KYOU encrypted asdm image flash:/asdmfile.50073 no asdm history enable arp timeout 14400 nat-control !--- Enforce a strict NAT for all the traffic through the Security appliance global (outside) 1 172.16.1.5-172.16.1.10 netmask 255.255.255.0 !--- Define a pool of global addresses 172.16.1.5 to 172.16.1.10 with !--- NAT ID 1 to be used for NAT global (outside) 1 172.16.1.4 netmask 255.255.255.0 !--- Define a single IP address 172.16.1.4 with NAT ID 1 to be used for PAT nat (inside) 1 10.0.0.0 255.0.0.0 !--- Define the inside networks with same NAT ID 1 used in the global command for NAT route inside 10.3.1.0 255.255.255.0 10.1.1.3 1 route inside 10.2.1.0 255.255.255.0 10.1.1.2 1 !--- Configure static routes for routing the packets towards the internal network route outside 0.0.0.0 0.0.0.0 172.16.1.2 1 !--- Configure static route for routing the packets towards the Internet (or External network) timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absolute http server enable !--- Enable the HTTP server on PIX for ASDM access http 10.1.1.5 255.255.255.255 inside !--- Enable HTTP access from host 10.1.1.5 to configure PIX using ASDM (GUI) ! !--- Output suppressed ! ! Cryptochecksum:a0bff9bbaa3d815fc9fd269a3f67fef5 : end |

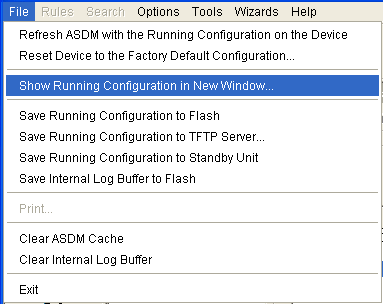

Kies Bestand > Uitvoeren configuratie in nieuw venster tonen om de CLI-configuratie in ASDM te bekijken.

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Opdrachten voor troubleshooting

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

-

debug icmp spoor-toont of ICMP-verzoeken van de hosts de PIX bereiken. Om dit in werking te stellen zuiver, moet u het toegang-lijst bevel toevoegen om ICMP in uw configuratie toe te laten.

-

debugging van logboekbuffer—Toont verbindingen die zijn ingesteld en geweigerd aan hosts die door de PIX gaan. De informatie wordt opgeslagen in de PIX-logbuffer en u kunt de uitvoer zien met de opdracht show log.

Procedure voor probleemoplossing

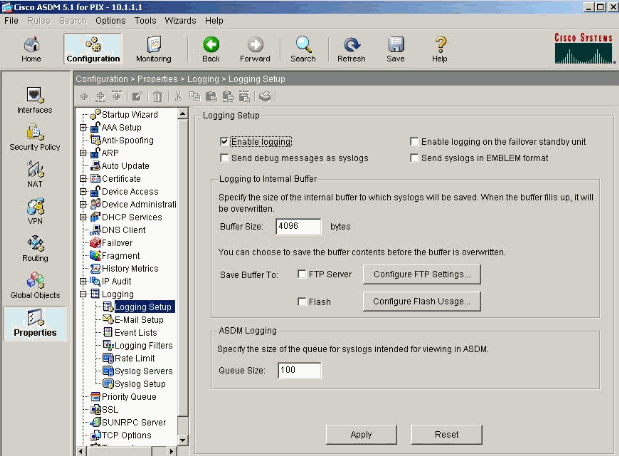

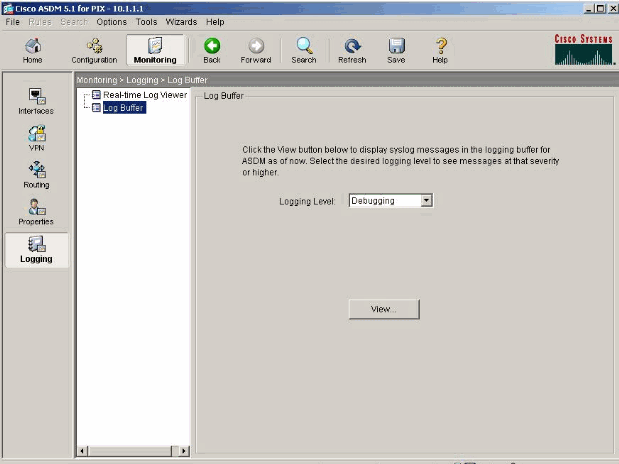

ASDM kan worden gebruikt om vastlegging in te schakelen en ook om de logbestanden te bekijken:

-

Kies Configuratie > Eigenschappen > Vastlegging > Vastlegging, controleer Vastlegging inschakelen en klik op Toepassen.

-

Kies Bewaking > Vastlegging > Buffer voor logboek > Niveau voor vastlegging en kies Buffer voor vastlegging in de vervolgkeuzelijst. Klik op Weergeven.

-

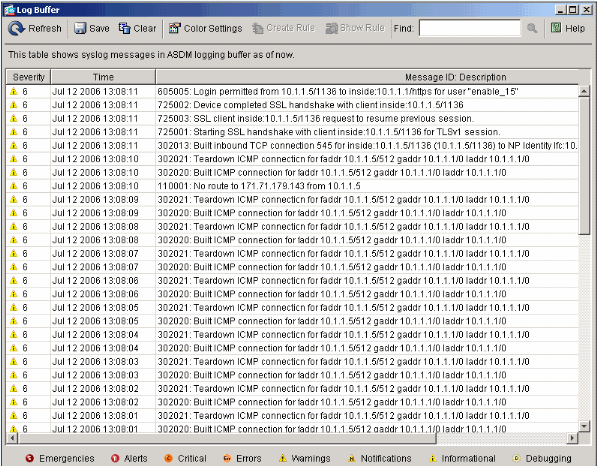

Hier is een voorbeeld van de Logbuffer:

Kan geen toegang krijgen tot websites op naam

In bepaalde scenario's kunnen de interne netwerken geen toegang krijgen tot de internetwebsites door in de webbrowser een naam te gebruiken (werkt met IP-adres). Dit probleem is gebruikelijk en treedt meestal op als de DNS-server niet is gedefinieerd, met name in gevallen waarin PIX/ASA de DHCP-server is. Dit kan ook voorkomen als PIX/ASA niet in staat is om de DNS server te duwen of als de DNS server niet bereikbaar is.

Gerelateerde informatie

- Cisco PIX 500 Series security applicaties

- Adaptieve security applicaties van Cisco ASA 5500 Series

- Referenties voor Cisco Secure PIX-firewall-opdracht

- Cisco adaptieve security apparaatbeheer

- Probleemoplossing en meldingen voor Cisco Adaptive Security Device Manager (ASDM)

- Requests for Comments (RFC’s)

- Technische ondersteuning en documentatie – Cisco Systems

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

27-Jan-2005 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback