Inleiding

In dit document wordt beschreven hoe u de Cisco AnyConnect Secure Mobility Client toegang geeft tot het lokale LAN, terwijl deze is verbonden met een Cisco ASA.

Voorwaarden

Vereisten

Dit document gaat ervan uit dat er al een functionele VPN-configuratie voor externe toegang bestaat op de Cisco adaptieve security applicatie (ASA).

Raadpleeg CLI Book 3: Cisco ASA Series VPN CLI Configuration Guide, 9.17 voor hulp bij configuratie indien nodig.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ASA 5500 Series, versie 9(2)E1

- Cisco Adaptive Security Device Manager (ASDM), versie 7.1(6)

- Cisco AnyConnect Secure Mobility Client, versie 3.1.05152

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

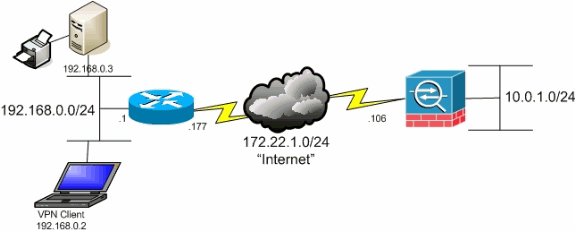

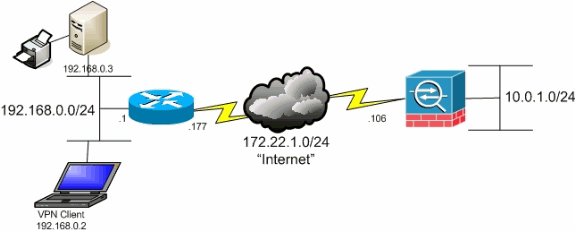

Netwerkdiagram

De client bevindt zich in een SOHO-netwerk (klein kantoor/thuiskantoor) en maakt via het internet verbinding met het hoofdkantoor.

Achtergrondinformatie

Deze configuratie biedt Cisco AnyConnect Secure Mobility Client beveiligde toegang tot bedrijfsbronnen via IPsec, Secure Sockets Layer (SSL) of Internet Key Exchange Versie 2 (IKEv2) en geeft de client nog steeds de mogelijkheid om activiteiten uit te voeren zoals afdrukken op de locatie van de client. Waar toegestaan wordt verkeer naar het internet nog steeds naar de ASA getunneld.

Als u lokale LAN-toegang inschakelt voor VPN-clients, kunnen deze clients – in tegenstelling tot een klassiek scenario van split-tunneling waarbij al het internetverkeer niet-versleuteld wordt verzonden – alleen niet-versleuteld communiceren met apparaten op het netwerk waar ze zich bevinden. Een client die thuis lokale LAN-toegang krijgt terwijl hij verbonden is met de ASA, kan bijvoorbeeld afdrukken naar zijn eigen printer, maar alleen toegang tot internet krijgen als de client eerst het verkeer via de tunnel verstuurt.

Er wordt een toegangslijst gebruikt om lokale LAN-toegang toe te staan op veelal dezelfde manier als split-tunneling op de ASA wordt geconfigureerd. In tegenstelling tot het scenario gesplitste tunneling definieert deze toegangslijst echter niet welke netwerken moeten worden versleuteld. In plaats daarvan wordt bepaald welke netwerken niet mogen worden versleuteld. En in tegenstelling tot een klassiek scenario van split-tunneling hoeven de werkelijke netwerken in de lijst niet bekend te zijn. In plaats daarvan voorziet de ASA in het standaardnetwerk 0.0.0.0/255.255.255.255: het lokale LAN van de client.

Opmerking: dit is geen configuratie voor gesplitste tunneling waarbij de client unencrypted toegang tot internet heeft terwijl hij verbonden is met de ASA. Raadpleeg het beleid voor splitter-tunneling in CLI Book 3: Cisco ASA Series VPN CLI Configuration Guide, 9.17 voor informatie over het configureren van gesplitste tunneling op de ASA.

Opmerking: wanneer de client is verbonden en geconfigureerd voor lokale LAN-toegang, kunt u niet met naam op de lokale LAN afdrukken of bladeren. U kunt echter wel afdrukken of bladeren op IP-adres. Zie de sectie Troubleshooten in dit document voor meer informatie en voor tijdelijke oplossingen voor deze situatie.

Lokale LAN-toegang configureren voor de AnyConnect Secure Mobility-client

Voltooi deze taken om Cisco AnyConnect Secure Mobility Clients toegang te bieden tot hun lokale LAN tijdens de verbinding met de ASA:

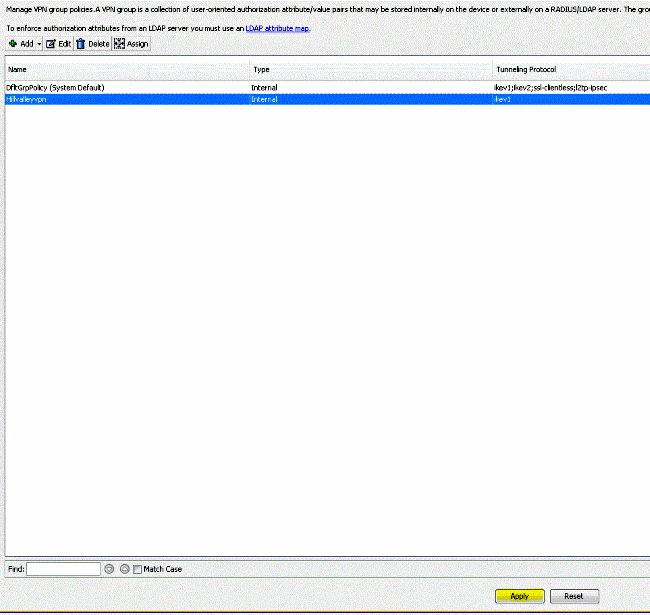

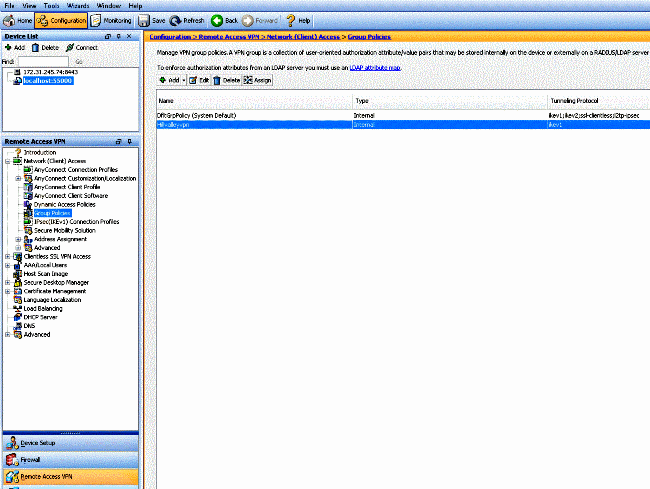

De ASA configureren via de ASDM

Voer de volgende taken uit in de ASDM om VPN-clients lokale LAN-toegang te verlenen terwijl ze met de ASA zijn verbonden:

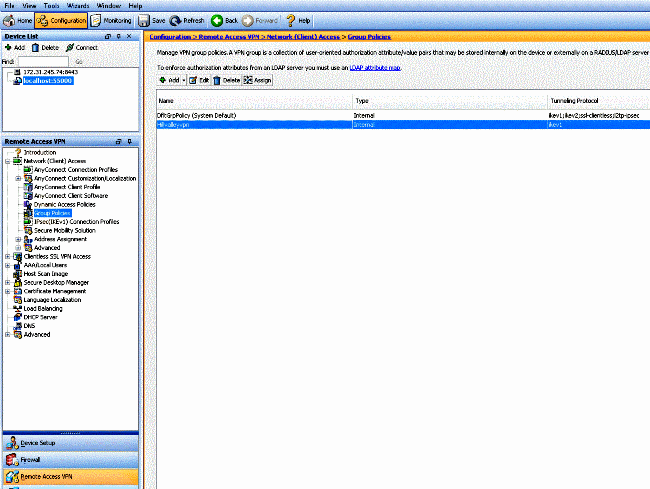

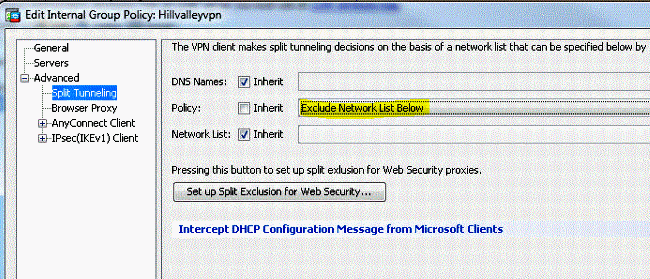

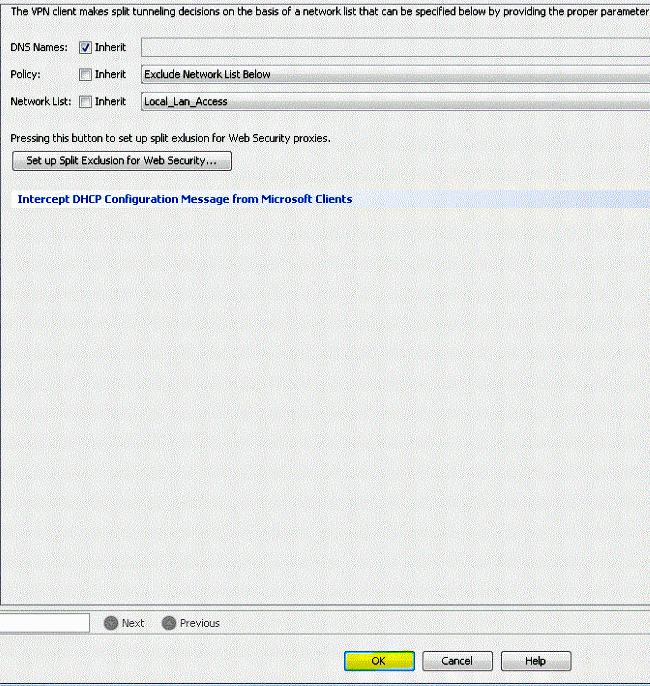

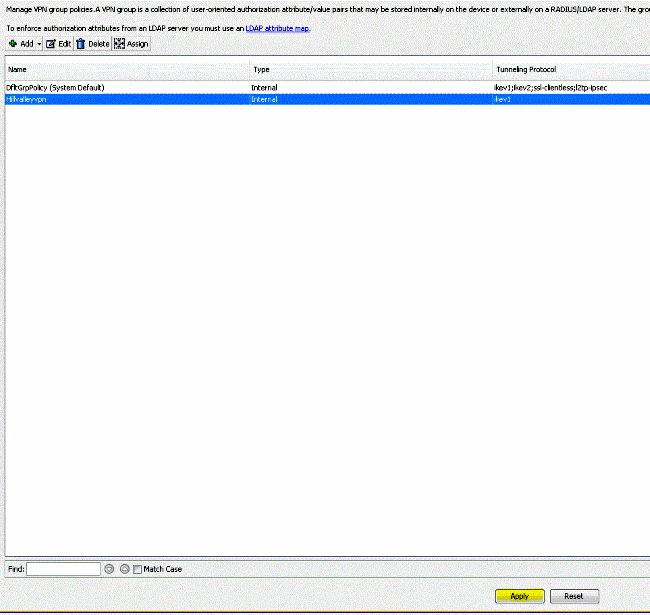

- Kies

Configuration > Remote Access VPN > Network (Client) Access > Group Policy en selecteer het groepsbeleid waarin u lokale LAN-toegang wilt inschakelen. Klik vervolgens op Edit.

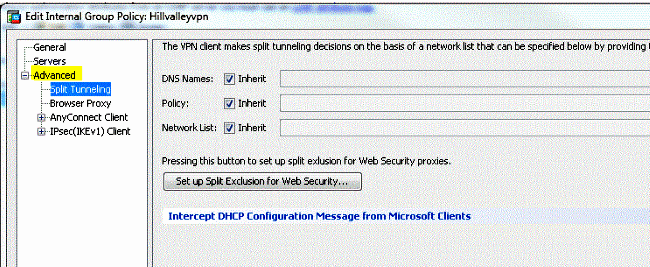

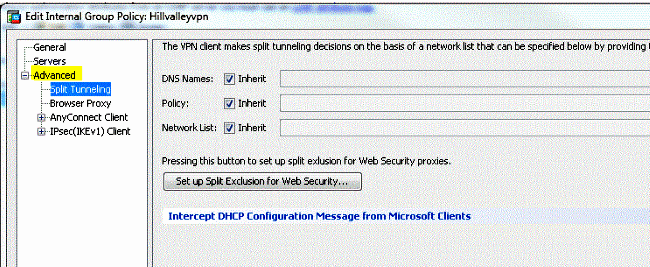

- Ga naar

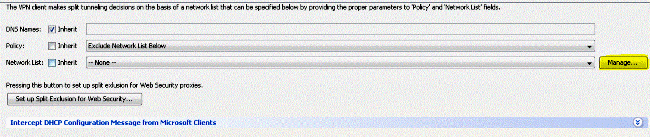

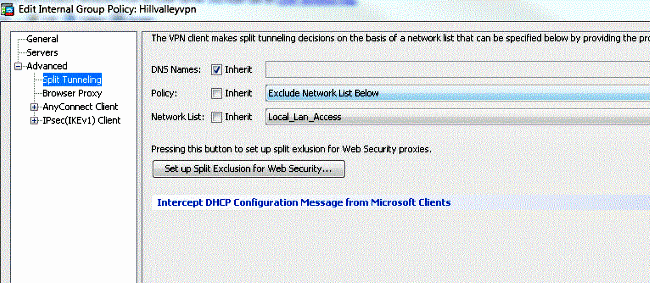

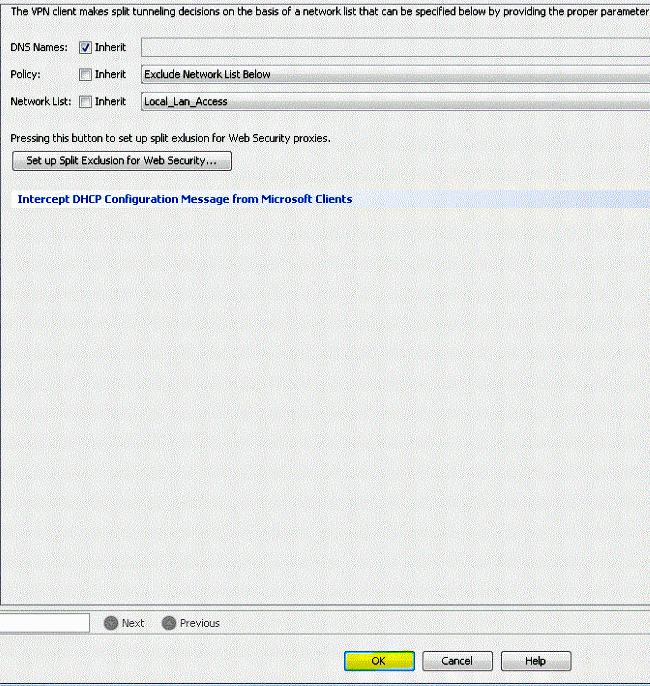

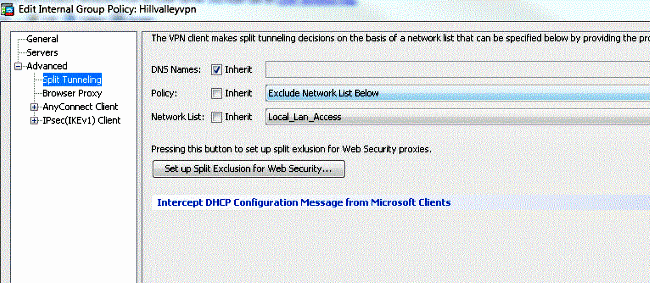

Advanced > Split Tunneling.

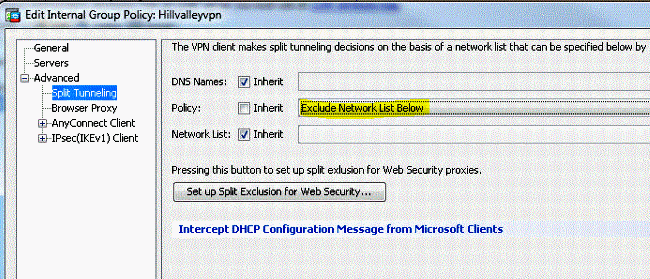

- Schakel het

Inherit vakje Policy uit en kies Exclude Network List Below.

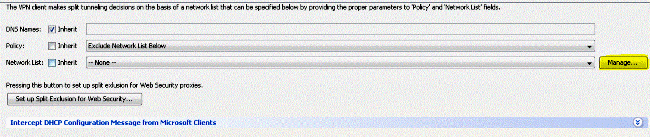

- Schakel het

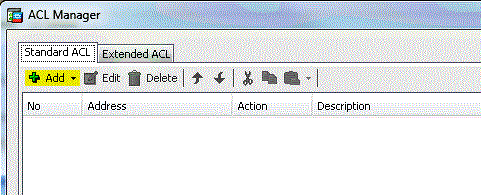

Inherit selectievakje Netwerklijst uit en klik vervolgens Manage om de ACL-beheerder (Toegangscontrolelijst) te starten.

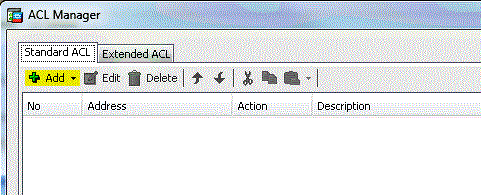

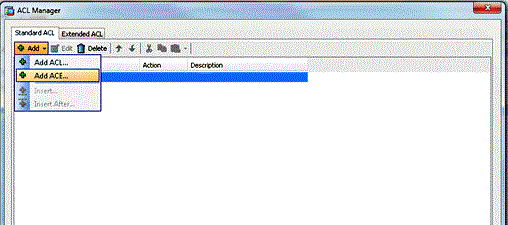

- Kies

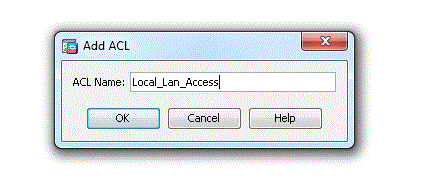

Add > Add ACL... in ACL Manager om een nieuwe toegangslijst te maken.

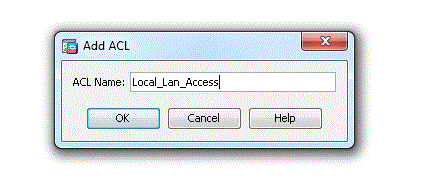

- Typ een naam voor de ACL en klik op

OKdeze.

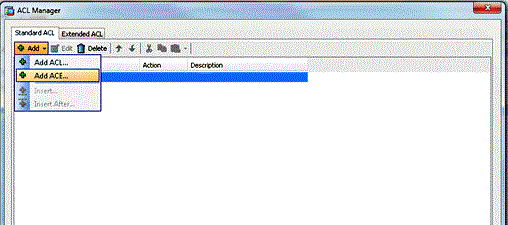

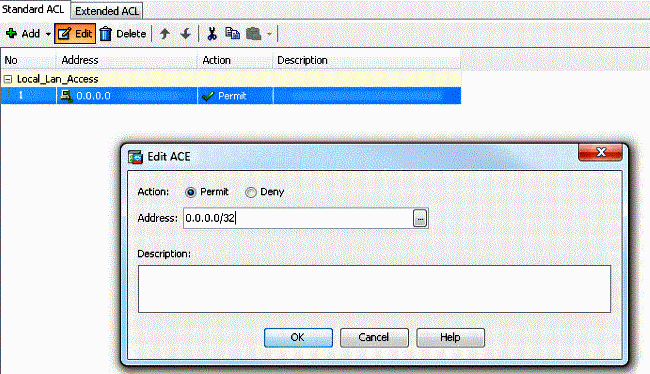

- Nadat de ACL is gemaakt, kiest u

Add > Add ACE... om een Access Control Entry (ACE) toe te voegen.

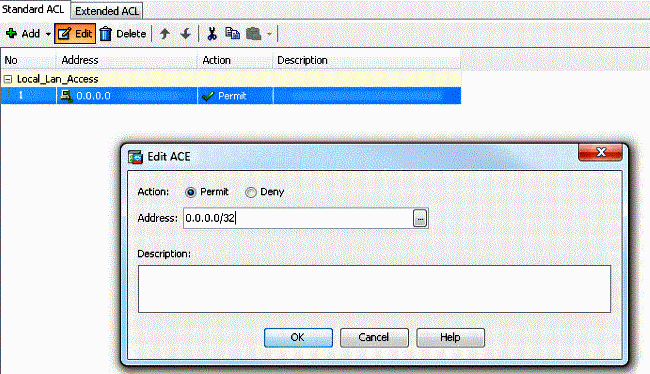

- Definieer de ACE die overeenkomt met het lokale LAN van de client.

- Kies

Permit.

- Kies IP-adres 0.0.0.0.

- Kies netwerkmasker /32.

- (Optioneel) Geef een beschrijving.

- Klik op de knop .

OK

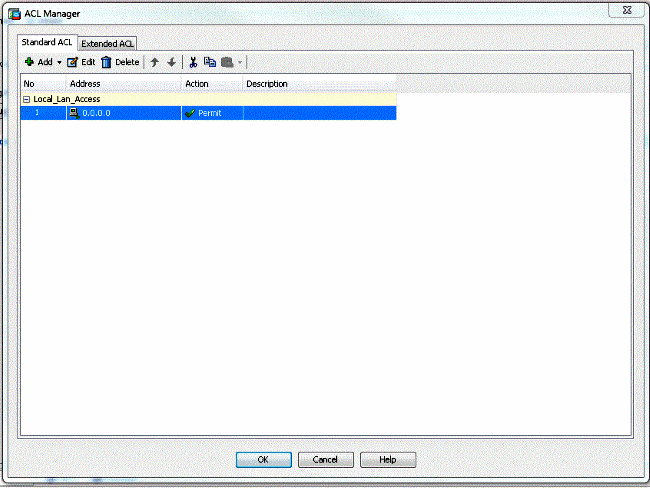

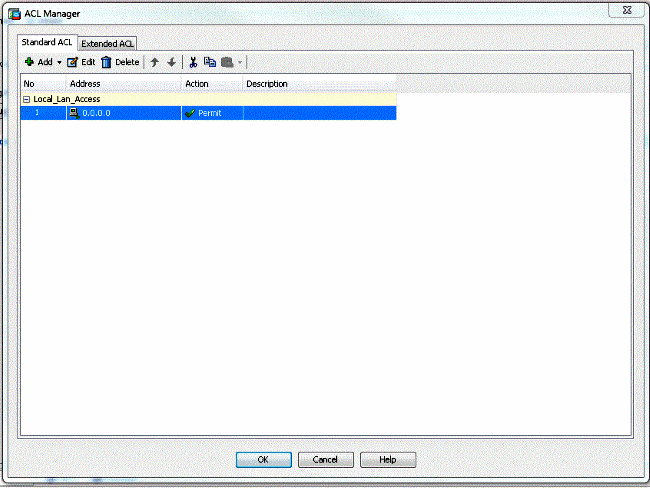

- Klik om

OK de ACL Manager af te sluiten.

- Controleer of de zojuist gemaakte ACL is geselecteerd voor de netwerklijst voor split-tunneling.

- Klik

OK om terug te keren naar de groepsbeleidsconfiguratie.

- Klik

Apply en vervolgens Send (indien nodig) om de opdrachten naar de ASA te sturen.

De ASA configureren via de opdrachtregelinterface

In plaats van de ASDM te gebruiken, kunt u deze stappen via de ASA-opdrachtregelinterface uitvoeren om VPN-clients lokale LAN-toegang te verlenen terwijl ze met de ASA zijn verbonden:

- Geef de configuratiemodus op.

ciscoasa>enable

Password:

ciscoasa#configure terminal

ciscoasa(config)#

- Maak de toegangslijst om lokale LAN-toegang te verlenen.

ciscoasa(config)#access-list Local_LAN_Access remark Client Local LAN Access

ciscoasa(config)#access-list Local_LAN_Access standard permit host 0.0.0.0

- Geef de configuratiemodus voor het groepsbeleid op voor het beleid dat u wilt wijzigen.

ciscoasa(config)#group-policy hillvalleyvpn attributes

ciscoasa(config-group-policy)#

- Geef het beleid voor split-tunneling op. In dit geval is het beleid

excludespecified.

ciscoasa(config-group-policy)#split-tunnel-policy excludespecified

- Geef de toegangslijst voor split-tunneling op. In dit geval is de lijst

Local_LAN_Access.

ciscoasa(config-group-policy)#split-tunnel-network-list value Local_LAN_Access

- Voer de volgende opdracht uit:

ciscoasa(config)#tunnel-group hillvalleyvpn general-attributes

- Koppel het groepsbeleid aan de tunnelgroep.

ciscoasa(config-tunnel-ipsec)# default-group-policy hillvalleyvpn

- Sluit de twee configuratiemodi af.

ciscoasa(config-group-policy)#exit

ciscoasa(config)#exit

ciscoasa#

- Sla de configuratie op in niet-vluchtig RAM (NVRAM) en druk op

Enter wanneer u wordt gevraagd om de bronbestandsnaam te specificeren.

ciscoasa#copy running-config startup-config

Source filename [running-config]?

Cryptochecksum: 93bb3217 0f60bfa4 c36bbb29 75cf714a

3847 bytes copied in 3.470 secs (1282 bytes/sec)

ciscoasa#

De Cisco AnyConnect Secure Mobility Client configureren

Raadpleeg het gedeelte AnyConnect Connections van CLI Book 3: Cisco ASA Series VPN CLI Configuration Guide, 9.17 voor het configureren van de Cisco AnyConnect Secure Mobility Client.

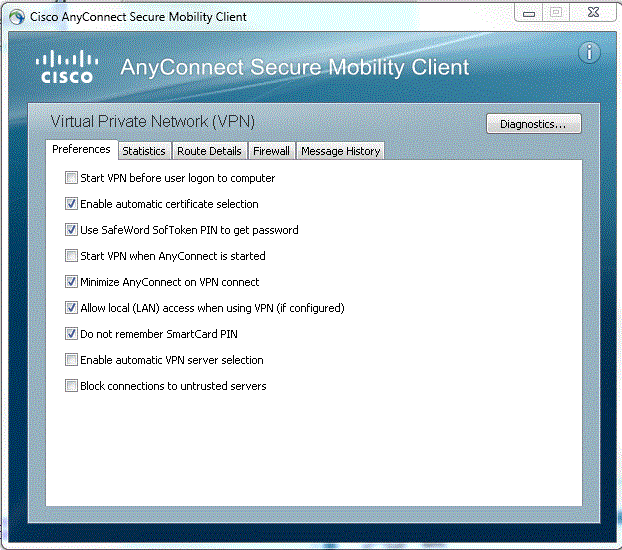

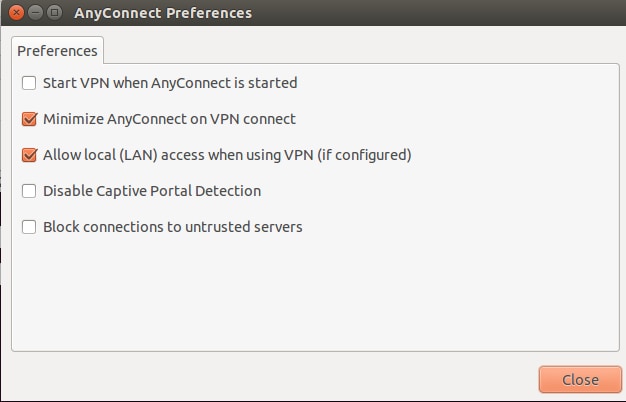

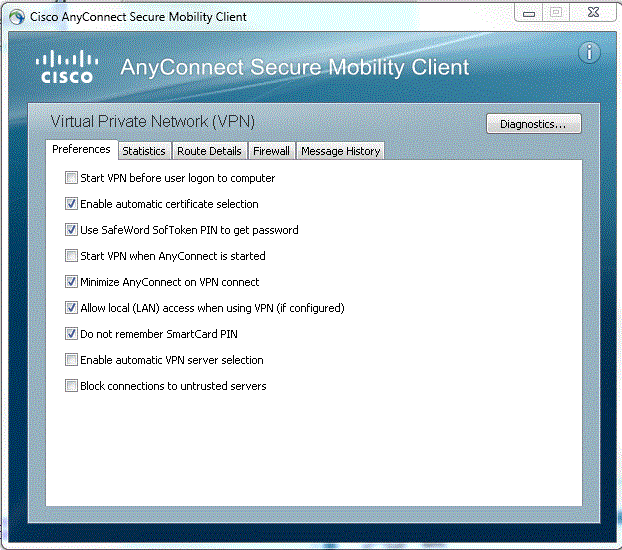

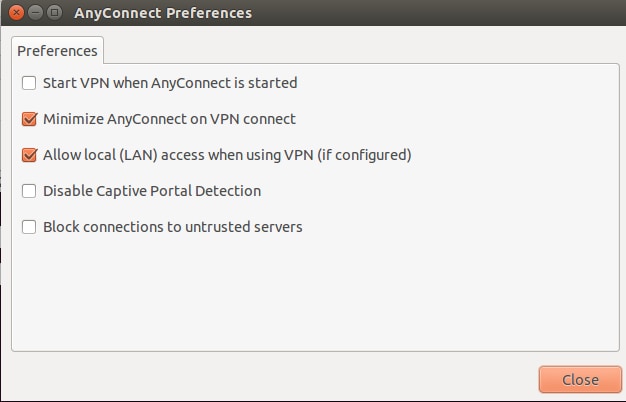

Voor het tunnelen met splitsen/uitsluiten moet u AllowLocalLanAccess de AnyConnect-client inschakelen. Split Exclude-tunneling wordt beschouwd als lokale LAN-toegang. Als u de uitsluitingsfunctie van split-tunneling wilt gebruiken, moet u de AllowLocalLanAccess voorkeur in de AnyConnect VPN-clientvoorkeuren inschakelen. Standaard is lokale LAN-toegang uitgeschakeld.

Om lokale LAN-toegang toe te staan, en daarmee Split Exclude-tunneling, moet een netwerkbeheerder dit inschakelen in het profiel. Gebruikers kunnen dit ook inschakelen via hun voorkeursinstellingen (zie afbeelding in volgende sectie). Om lokale LAN-toegang toe te staan, selecteert een gebruiker het Allow Local LAN access aankruisvakje als split-tunneling is ingeschakeld op de beveiligde gateway en met het split-tunnel-policy exclude specified beleid is geconfigureerd. Daarnaast kunt u het VPN-clientprofiel configureren als lokale LAN-toegang is toegestaan bij

true

.

Gebruikersvoorkeuren

Hier zijn de selecties die u moet maken in het tabblad Voorkeuren op de Cisco AnyConnect Secure Mobility Client om lokale LAN-toegang te verlenen.

Op Linux

Voorbeeld van XML-profiel

Hierna volgt een configuratievoorbeeld van het VPN-clientprofiel met XML.

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap.org/encoding/"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://schemas.xmlsoap.org/encoding/ AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="true">false</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AllowLocalProxyConnections>true</AllowLocalProxyConnections>

<AuthenticationTimeout>12</AuthenticationTimeout>

<AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">true</LocalLanAccess>

<ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin>

<IPProtocolSupport>IPv4,IPv6</IPProtocolSupport>

<AutoReconnect UserControllable="false">true

<AutoReconnectBehavior UserControllable="false">DisconnectOnSuspend

</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="false">Automatic

</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment>

<AutomaticVPNPolicy>false</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Disable

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<EnableAutomaticServerSelection UserControllable="false">false

<AutoServerSelectionImprovement>20</AutoServerSelectionImprovement>

<AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime>

</EnableAutomaticServerSelection>

<RetainVpnOnLogoff>false

</RetainVpnOnLogoff>

</ClientInitialization>

</AnyConnectProfile>

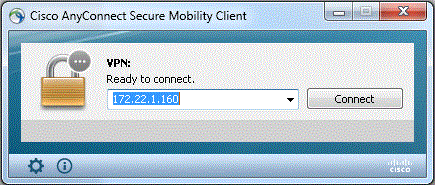

Verifiëren

Volg de stappen in deze secties om de configuratie te verifiëren:

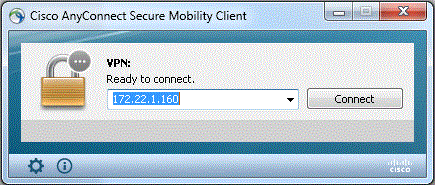

Verbind uw Cisco AnyConnect Secure Mobility Client met de ASA om uw configuratie te verifiëren.

- Kies uw verbindingsitem in de serverlijst en klik op

Connect.

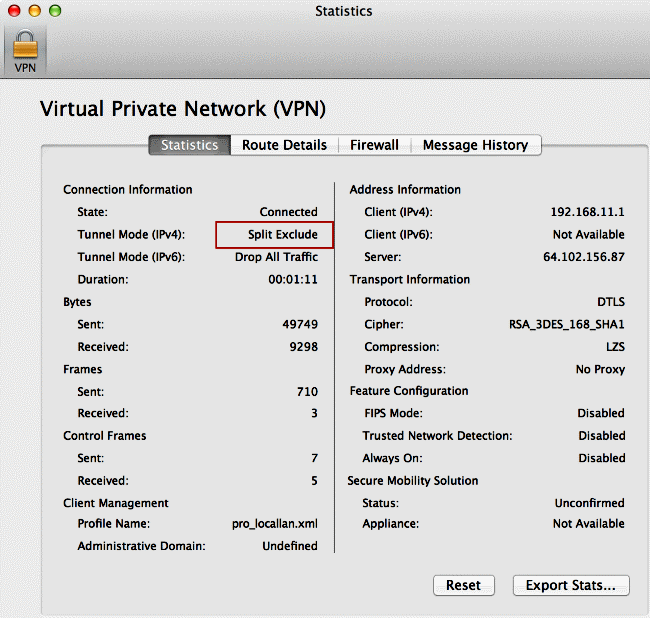

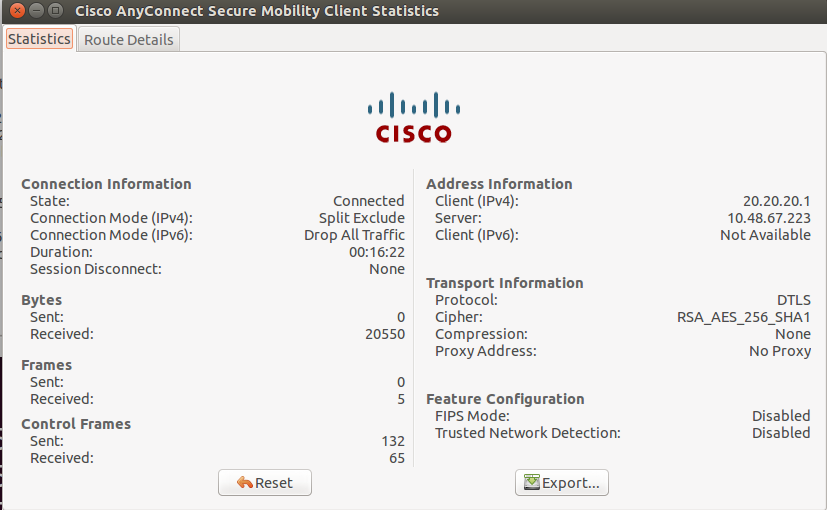

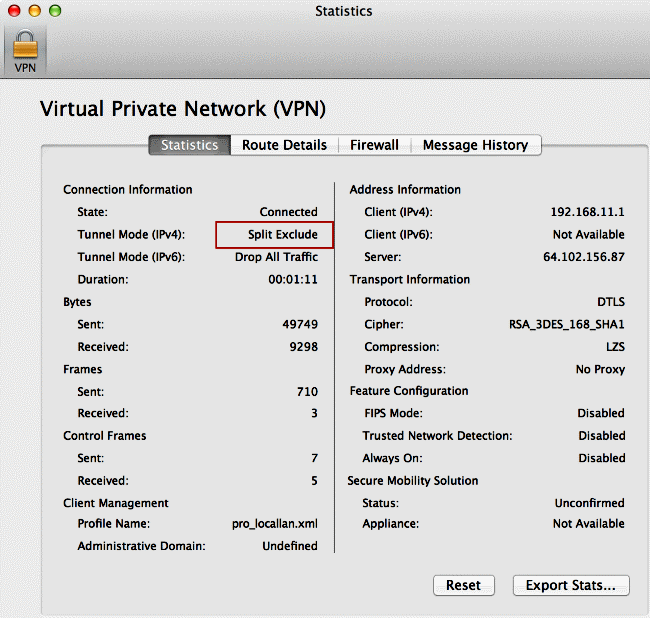

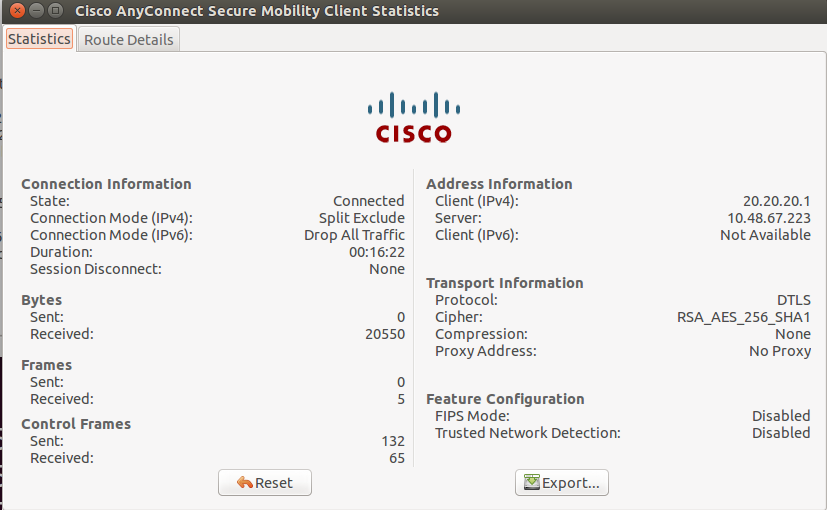

- Kies

Advanced Window for All Components > Statistics... om de tunnelmodus weer te geven.

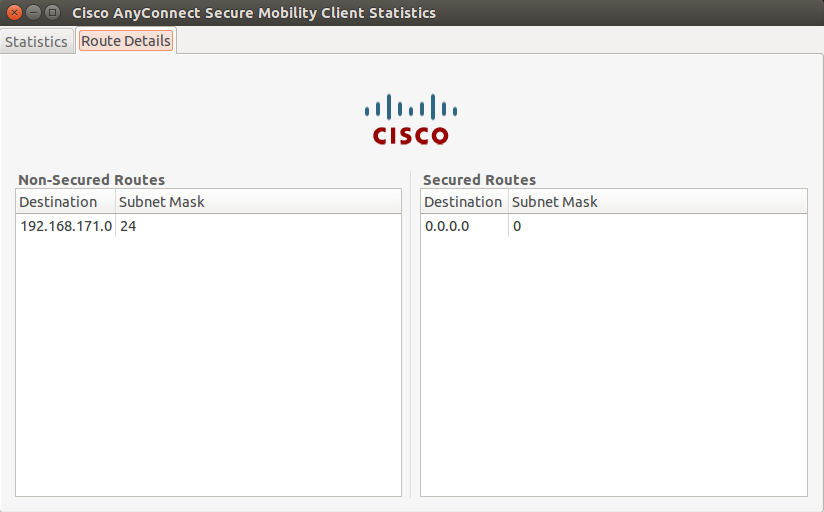

Op Linux

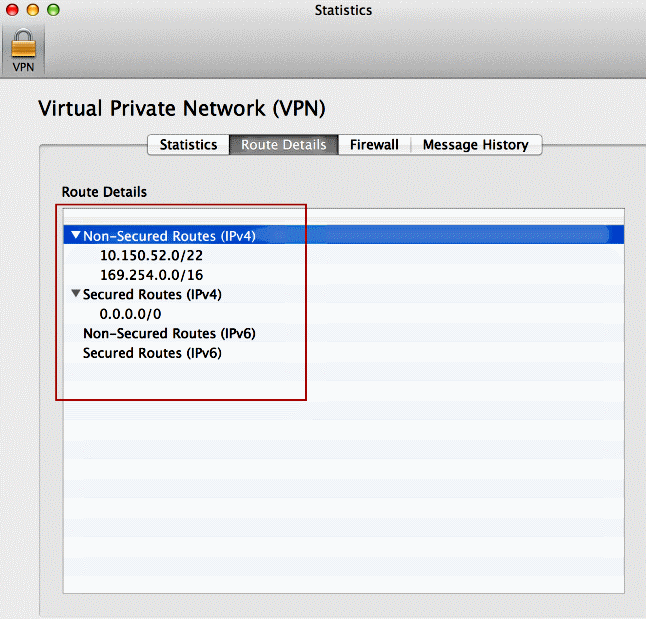

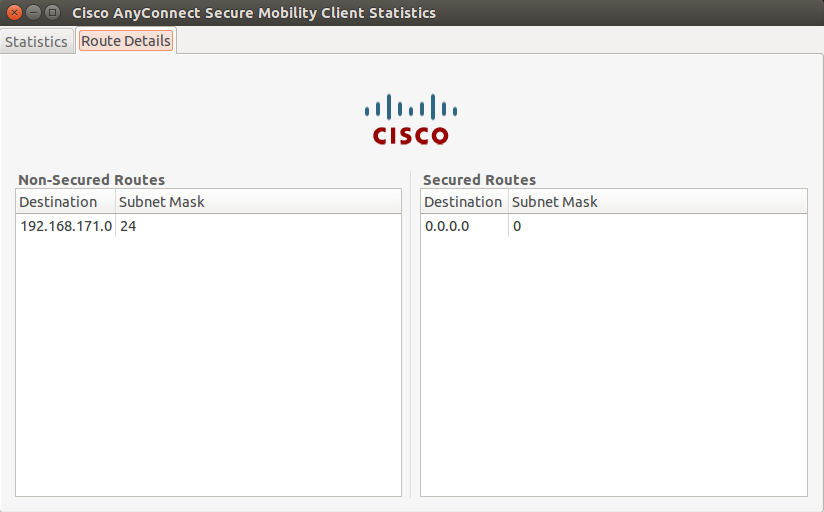

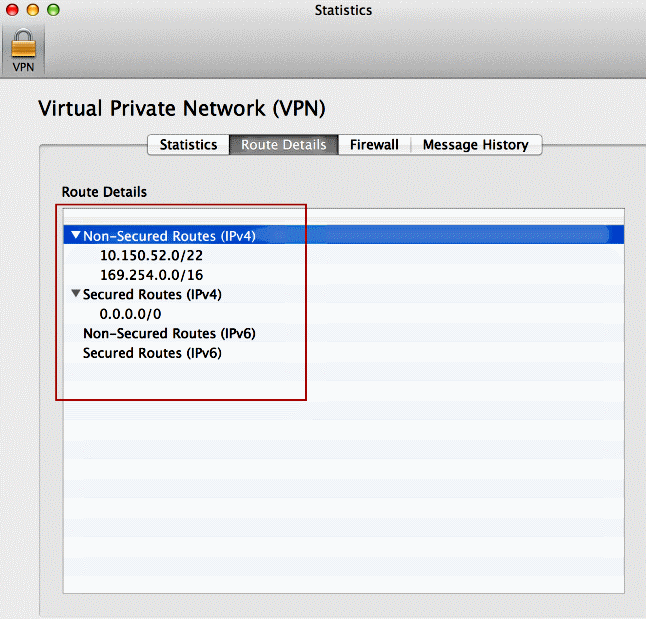

- Klik op het

Route Details tabblad om de routes te zien waartoe de Cisco AnyConnect Secure Mobility Client nog steeds lokaal toegang heeft.

In dit voorbeeld heeft de client lokale LAN-toegang tot 10.150.52.0/22 en 169.254.0.0/16, terwijl al het andere verkeer wordt versleuteld en via de tunnel wordt verzonden.

Op Linux

Cisco AnyConnect Secure Mobility Client

Wanneer u de AnyConnect-logboeken van de DART-bundel (Diagnostics en Reporting Tool) raadpleegt, kunt u nagaan of de parameter die lokale LAN-toegang mogelijk maakt al dan niet is ingesteld.

******************************************

Date : 11/25/2011

Time : 13:01:48

Type : Information

Source : acvpndownloader

Description : Current Preference Settings:

ServiceDisable: false

CertificateStoreOverride: false

CertificateStore: All

ShowPreConnectMessage: false

AutoConnectOnStart: false

MinimizeOnConnect: true

LocalLanAccess: true

AutoReconnect: true

AutoReconnectBehavior: DisconnectOnSuspend

UseStartBeforeLogon: false

AutoUpdate: true

RSASecurIDIntegration: Automatic

WindowsLogonEnforcement: SingleLocalLogon

WindowsVPNEstablishment: LocalUsersOnly

ProxySettings: Native

AllowLocalProxyConnections: true

PPPExclusion: Disable

PPPExclusionServerIP:

AutomaticVPNPolicy: false

TrustedNetworkPolicy: Disconnect

UntrustedNetworkPolicy: Connect

TrustedDNSDomains:

TrustedDNSServers:

AlwaysOn: false

ConnectFailurePolicy: Closed

AllowCaptivePortalRemediation: false

CaptivePortalRemediationTimeout: 5

ApplyLastVPNLocalResourceRules: false

AllowVPNDisconnect: true

EnableScripting: false

TerminateScriptOnNextEvent: false

EnablePostSBLOnConnectScript: true

AutomaticCertSelection: true

RetainVpnOnLogoff: false

UserEnforcement: SameUserOnly

EnableAutomaticServerSelection: false

AutoServerSelectionImprovement: 20

AutoServerSelectionSuspendTime: 4

AuthenticationTimeout: 12

SafeWordSofTokenIntegration: false

AllowIPsecOverSSL: false

ClearSmartcardPin: true

******************************************

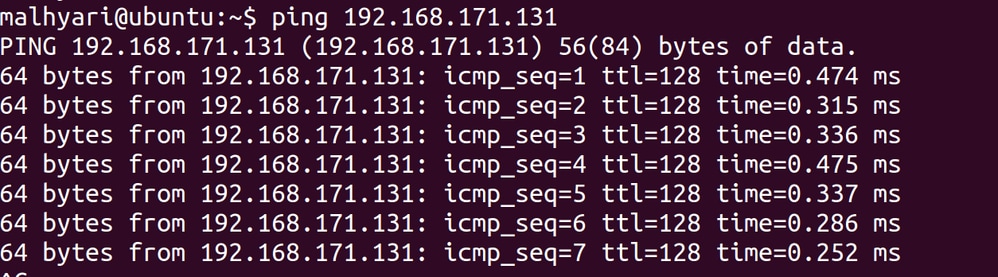

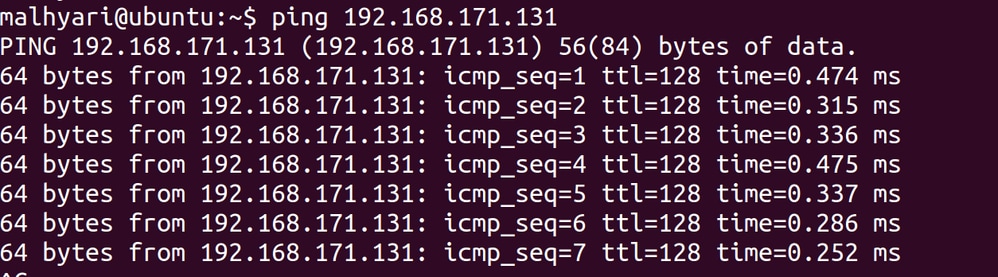

Lokale LAN-toegang testen met ping

ping Een extra manier om te testen of de VPN-client nog steeds lokale LAN-toegang heeft terwijl er een tunnel wordt gegraven naar de VPN-head-end is om de opdracht te gebruiken via de Microsoft Windows-opdrachtregel. Hierna volgt een voorbeeld waarin het lokale LAN van de client 192.168.0.0/24 is en een andere host aanwezig is op het netwerk met IP-adres 192.168.0.3.

C:\>ping 192.168.0.3

Pinging 192.168.0.3 with 32 bytes of data:

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Reply from 192.168.0.3: bytes=32 time<1ms TTL=255

Ping statistics for 192.168.0.3:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Op Linux

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

Kan niet afdrukken of bladeren op naam

Wanneer de VPN-client is verbonden en geconfigureerd voor lokale LAN-toegang, kunt u niet afdrukken of bladeren op naam op het lokale LAN. Er zijn twee opties om deze situatie te omzeilen:

Gerelateerde informatie

Feedback

Feedback