ASA: Verzend netwerkverkeer van de ASA naar het AIP SSM-configuratievoorbeeld

Inhoud

Inleiding

Dit document biedt een voorbeeldconfiguratie voor het verzenden van netwerkverkeer dat door de Cisco ASA 5500 Series adaptieve security applicatie (ASA) wordt doorgegeven aan de security servicesmodule voor geavanceerde inspectie en preventie (AIP-SSM) (IPS). De voorbeelden van de configuratie worden voorzien van de interface van de bevellijn (CLI).

Raadpleeg ASA: Verzend netwerkverkeer van de ASA naar het CSC-SSM Configuration Voorbeeld om netwerkverkeer van de Cisco ASA 5500 Series adaptieve security applicatie (ASA) naar de Content Security and Control Security Services Module (CSC-SSM) te verzenden.

Raadpleeg Toewijzen van virtuele sensoren aan een beveiligingscontext (alleen AIP SSM) voor meer informatie over het verzenden van netwerkverkeer dat door de Cisco ASA 5500 Series adaptieve security applicatie (ASA) in meerdere contextmodus wordt doorgegeven aan de module voor geavanceerde inspectie en preventie van security services (AIP-SSM) (IPS).

Opmerking: netwerkverkeer dat de ASA doorkruist, omvat interne gebruikers die toegang hebben tot internet of internetgebruikers die toegang hebben tot door ASA beschermde bronnen in een gedemilitariseerde zone (DMZ) of in een netwerk. Netwerkverkeer dat naar en van de ASA wordt verzonden, wordt niet naar de IPS-module gestuurd voor inspectie. Een voorbeeld van verkeer dat niet naar de IPS-module is verzonden, omvat pingelen (ICMP), de ASA-interfaces of Telnetting naar de ASA.

Opmerking: het modulaire beleidskader dat door de ASA wordt gebruikt om verkeer voor inspectie te classificeren, ondersteunt IPv6 niet. Dus als u het IPv6-verkeer via ASA naar de AIP-SSM afleidt, wordt deze niet ondersteund.

Opmerking: Raadpleeg voor meer informatie over de eerste configuratie van AIP-SSM de eerste configuratie van de AIP-SSM-sensor.

Voorwaarden

Vereisten

Dit document veronderstelt dat het publiek een basiskennis heeft van de manier waarop u Cisco ASA-softwareversie 8.x en IPS-softwareversie 6.x kunt configureren.

-

De benodigde configuratiecomponenten voor ASA 8.x omvatten interfaces, toegangslijsten, Network Address Translation (NAT) en routing.

-

De noodzakelijke configuratiecomponenten voor AIP-SSM (IPS software 6.x) omvatten netwerkinstallatie, toegestane hosts, interfaceconfiguratie, handtekeningdefinities en regels voor gebeurtenisactie.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

ASA 5510 met softwareversie 8.0.2

-

AIP-SM-10 met IPS-softwareversie 6.1.2

Opmerking: dit configuratievoorbeeld is compatibel met elke Cisco ASA 5500 Series firewall met OS 7.x en hoger en de AIP-SSM module met IPS 5.x en hoger.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik de Command Lookup Tool (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

De IP-adresseringsschema's die in deze configuratie worden gebruikt, zijn juridisch niet routeerbaar op internet. Dit zijn RFC 1918 adressen die in een laboratoriumomgeving zijn gebruikt.![]()

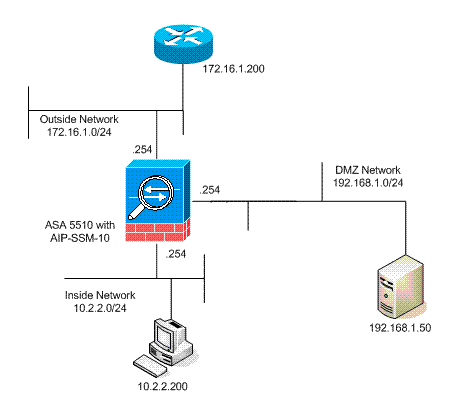

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Eerste configuraties

Dit document gebruikt de volgende configuraties. Zowel de ASA als AIP-SSM beginnen met een standaardconfiguratie maar hebben specifieke wijzigingen voor testdoeleinden. In de configuratie worden toevoegingen aangegeven.

| ASA 5510 router |

|---|

ciscoasa#show running-config : Saved : ASA Version 8.0(2) ! hostname ciscoasa enable password 2KFQnbNIdI.2KYOU encrypted names ! !--- IP addressing is added to the default configuration. interface Ethernet0/0 nameif outside security-level 0 ip address 172.16.1.254 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.2.2.254 255.255.255.0 ! interface Ethernet0/2 nameif dmz security-level 50 ip address 192.168.1.254 255.255.255.0 ! interface Management0/0 nameif management security-level 0 ip address 172.22.1.160 255.255.255.0 management-only ! passwd 9jNfZuG3TC5tCVH0 encrypted ftp mode passive !--- Access lists are added in order to allow test !--- traffic (ICMP and Telnet). access-list acl_outside_in extended permit icmp any host 172.16.1.50 access-list acl_inside_in extended permit ip 10.2.2.0 255.255.255.0 any access-list acl_dmz_in extended permit icmp 192.168.1.0 255.255.255.0 any pager lines 24 !--- Logging is enabled. logging enable logging buffered debugging mtu outside 1500 mtu inside 1500 mtu dmz 1500 mtu management 1500 asdm image disk0:/asdm-613.bin no asdm history enable arp timeout 14400 !--- Translation rules are added. global (outside) 1 172.16.1.100 global (dmz) 1 192.168.1.100 nat (inside) 1 10.2.2.0 255.255.255.0 static (dmz,outside) 172.16.1.50 192.168.1.50 netmask 255.255.255.255 static (inside,dmz) 10.2.2.200 10.2.2.200 netmask 255.255.255.255 !--- Access lists are applied to the interfaces. access-group acl_outside_in in interface outside access-group acl_inside_in in interface inside access-group acl_dmz_in in interface dmz timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute http server enable http 0.0.0.0 0.0.0.0 dmz no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5 ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy !--- Out-of-the-box default configuration includes !--- policy-map global_policy. class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global !--- Out-of-the-box default configuration includes !--- the service-policy global_policy applied globally. prompt hostname context . : end |

| AIP SSM (IPS) |

|---|

AIP-SSM#show configuration ! ------------------------------ ! Version 6.1(2) ! Current configuration last modified Mon Mar 23 21:46:47 2009 ! ------------------------------ service interface exit ! ------------------------------ service analysis-engine virtual-sensor vs0 physical-interface GigabitEthernet0/1 exit exit ! ------------------------------ service authentication exit ! ------------------------------ service event-action-rules rules0 !--- The variables are defined. variables DMZ address 192.168.1.0-192.168.1.255 variables IN address 10.2.2.0-10.2.2.255 exit ! ------------------------------ service host network-settings !--- The management IP address is set. host-ip 172.22.1.169/24,172.22.1.1 host-name AIP-SSM telnet-option disabled access-list x.x.0.0/16 !--- The access list IP address is removed from the configuration !--- because the specific IP address is not relevant to this document. exit time-zone-settings offset -360 standard-time-zone-name GMT-06:00 exit summertime-option recurring offset 60 summertime-zone-name UTC start-summertime month april week-of-month first day-of-week sunday time-of-day 02:00:00 exit end-summertime month october week-of-month last day-of-week sunday time-of-day 02:00:00 exit exit exit ! ------------------------------ service logger exit ! ------------------------------ service network-access exit ! ------------------------------ service notification exit ! ------------------------------ service signature-definition sig0 !--- The signature is modified from the default setting for testing purposes. signatures 2000 0 alert-severity high engine atomic-ip event-action produce-alert|produce-verbose-alert exit alert-frequency summary-mode fire-all summary-key AxBx exit exit status enabled true exit exit !--- The signature is modified from the default setting for testing purposes. signatures 2004 0 alert-severity high engine atomic-ip event-action produce-alert|produce-verbose-alert exit alert-frequency summary-mode fire-all summary-key AxBx exit exit status enabled true exit exit !--- The custom signature is added for testing purposes. signatures 60000 0 alert-severity high sig-fidelity-rating 75 sig-description sig-name Telnet Command Authorization Failure sig-string-info Command authorization failed sig-comment signature triggers string command authorization failed exit engine atomic-ip specify-l4-protocol yes l4-protocol tcp no tcp-flags no tcp-mask exit specify-payload-inspection yes regex-string Command authorization failed exit exit exit exit exit ! ------------------------------ service ssh-known-hosts exit ! ------------------------------ service trusted-certificates exit ! ------------------------------ service web-server enable-tls true exit AIP-SSM# |

Opmerking: Als u de AIP-SSM module niet kunt gebruiken met https, moet u deze stappen uitvoeren:

-

Configureer een IP-adres voor beheer voor de module. En u kunt de lijst van de netwerktoegang vormen, waarin u IPs/IP netwerken specificeert die met het beheer IP worden toegestaan te verbinden.

-

Zorg ervoor dat u de externe Ethernet-interface van de AIP-module hebt aangesloten. Beheertoegang tot de AIP-module is alleen mogelijk via deze interface.

Zie AIP-SSM initialiseren voor meer informatie.

Inspecteer Al het verkeer met AIP-SSM in inline of promiscue modus

De netwerkbeheerders en het senior management van het bedrijf geven vaak aan dat alles moet worden bewaakt. Deze configuratie voldoet aan de eis om alles te controleren. Naast de bewaking van alles moeten er twee beslissingen worden genomen over de interactie tussen de ASA en AIP-SSM.

-

Moet de AIP-SSM-module functioneren of worden ingezet in de promiscuous of inline modus?

-

Promiscuous mode betekent dat een kopie van de gegevens wordt verzonden naar de AIP-SSM terwijl de ASA de oorspronkelijke gegevens doorstuurt naar de bestemming. AIP-SSM in promiscuous mode kan beschouwd worden als een inbraakdetectiesysteem (IDS). In deze modus kan het trigger-pakket (het pakket dat het alarm veroorzaakt) nog steeds de bestemming bereiken. Shunning kan plaatsvinden en het bereiken van de bestemming van extra pakketten stoppen, maar het triggerpakket wordt niet gestopt.

-

Inline-modus betekent dat de ASA de gegevens doorstuurt naar de AIP-SSM voor inspectie. Als de gegevens AIP-SSM-inspectie doorstaan, worden de gegevens naar de ASA teruggestuurd om verder te worden verwerkt en naar de bestemming te worden verzonden. AIP-SSM in inline modus kan worden beschouwd als een inbraakpreventiesysteem (IPS). In tegenstelling tot de promiscuous mode kan de inline mode (IPS) het trigger pakket daadwerkelijk stoppen om de bestemming te bereiken.

-

-

Als de ASA niet met de AIP-SSM kan communiceren, hoe moet de ASA dan te inspecteren verkeer verwerken? De voorbeelden van instanties wanneer ASA niet met AIP-SSM kan communiceren omvatten herladingen AIP-SSM of als de module ontbreekt en vervanging vergt. In dit geval kan de ASA failopen of fail-closed zijn.

-

Fail-open staat ASA toe om te blijven om te inspecteren verkeer aan de eindbestemming over te gaan als AIP-SSM niet kan worden bereikt.

-

Fail-closed blokkeert te inspecteren verkeer wanneer de ASA niet kan communiceren met de AIP-SSM.

Opmerking: het te inspecteren verkeer wordt gedefinieerd aan de hand van een toegangslijst. In deze voorbeelduitvoer staat de toegangslijst al het IP-verkeer vanaf elke bron naar elke bestemming toe. Daarom kan het te inspecteren verkeer om het even wat zijn die door ASA overgaat.

-

ciscoasa(config)#access-list traffic_for_ips permit ip any any ciscoasa(config)#class-map ips_class_map ciscoasa(config-cmap)#match access-list traffic_for_ips !--- The match any command can be used in place of !--- the match access-list [access-list name] command. !--- In this example, access-list traffic_for_ips permits !--- all traffic. The match any command also !--- permits all traffic. You can use either configuration. !--- When you define an access-list, it can ease troubleshooting. ciscoasa(config)#policy-map global_policy !--- Note that policy-map global_policy is a part of the !--- default configuration. In addition, policy-map global_policy !--- is applied globally with the service-policy command. ciscoasa(config-pmap)#class ips_class_map ciscoasa(config-pmap-c)#ips inline fail-open !--- Two decisions need to be made. !--- First, does the AIP-SSM function !--- in inline or promiscuous mode? !--- Second, does the ASA fail-open or fail-closed? ciscoasa(config-pmap-c)#ips promiscous fail-open !--- If AIP-SSM is in promiscous mode, issue !--- the no ips promiscous fail-open command !--- in order to negate the command and then use !--- the ips inline fail-open command.

Controleer al het verkeer met de AIP-SSM met behulp van ASDM

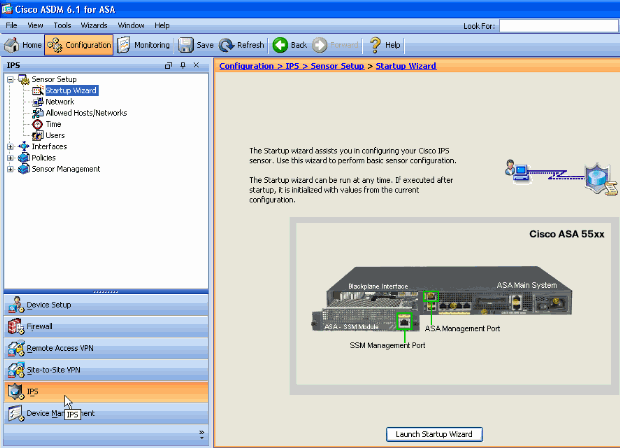

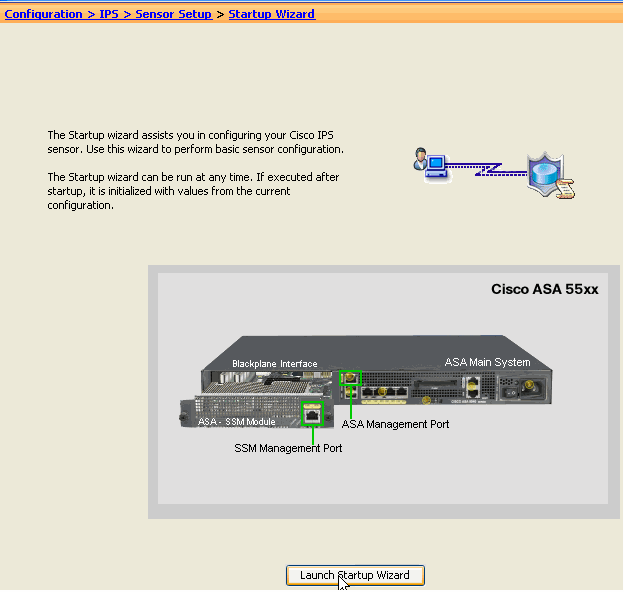

Voltooi deze stappen om al verkeer met AIP-SSM te inspecteren dat ASDM gebruikt:.

-

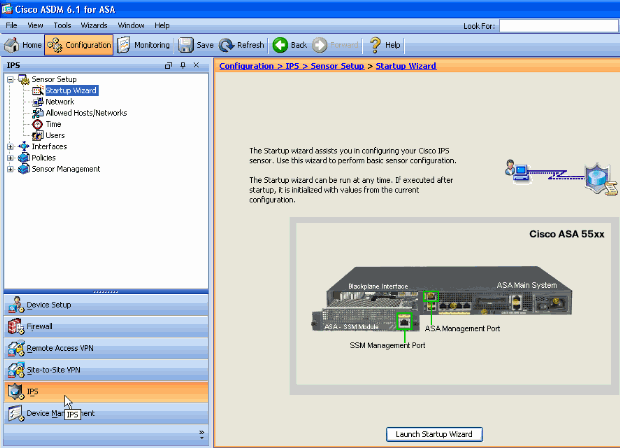

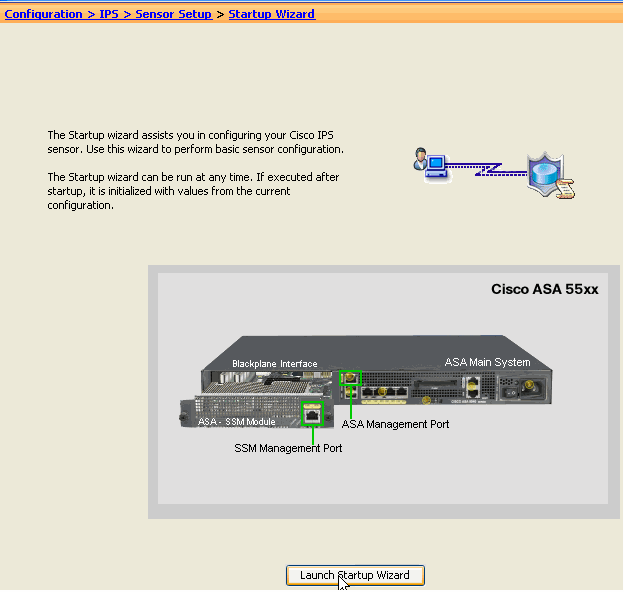

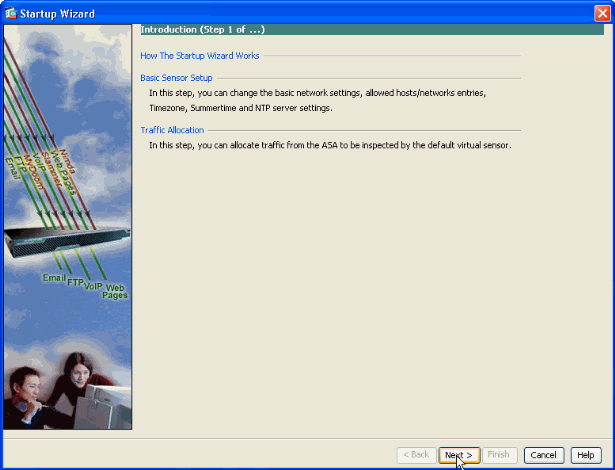

Kies Configuratie > IPS > Sensor Setup > Startup Wizard in ASDM startpagina om de configuratie te starten, zoals wordt getoond:

-

Klik op Opstartwizard starten.

-

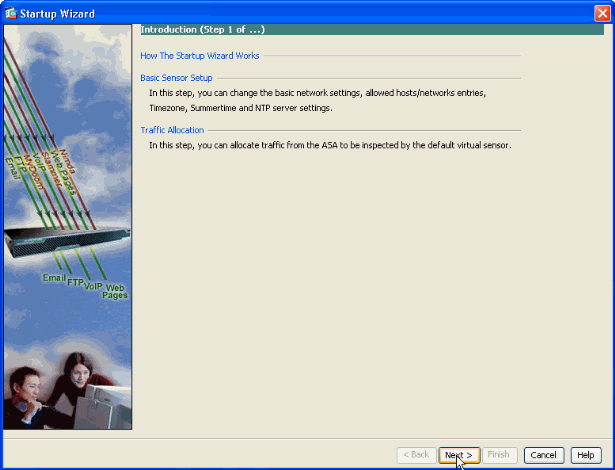

Klik op Volgende in het nieuwe venster dat wordt weergegeven nadat u de opstartwizard hebt gestart.

-

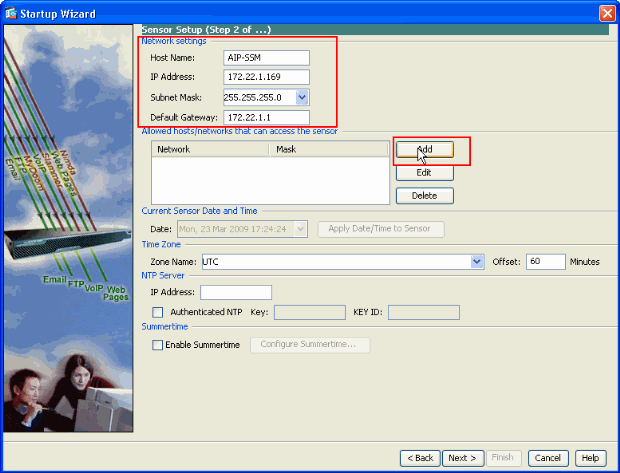

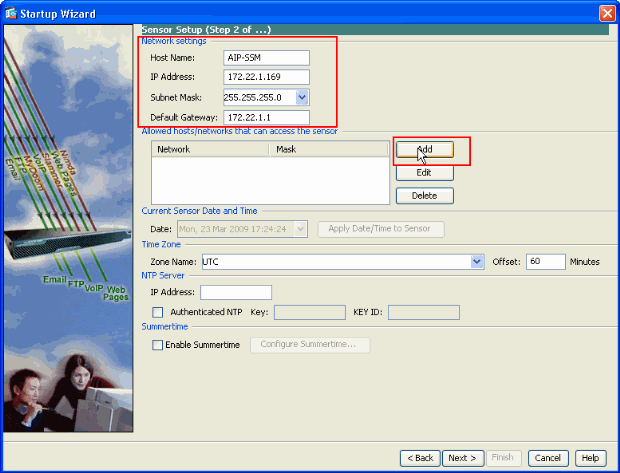

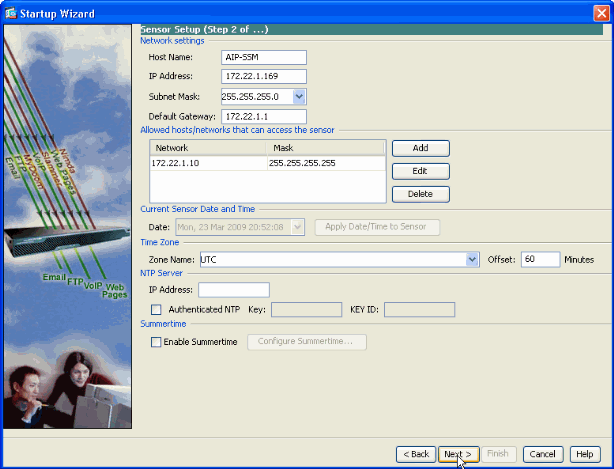

Typ in het nieuwe venster de hostnaam, het IP-adres, het subnetmasker en het standaardgatewayadres voor de AIP-SSM-module in de respectieve ruimte die onder de sectie Netwerkinstellingen is voorzien. Klik vervolgens op Add om de toegangslijsten toe te voegen om al het verkeer met AIP-SSM toe te staan.

-

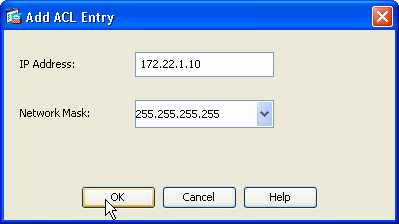

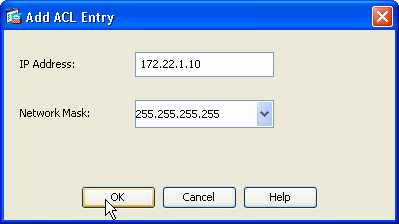

In het venster Add ACL Entry het IP-adres en de details van het netwerkmasker van de hosts/netwerken verstrekken die toegang tot de sensor moeten krijgen. Klik op OK.

Opmerking: het IP-adres van de host/het netwerk moet behoren tot het bereik van het beheernetwerk.

-

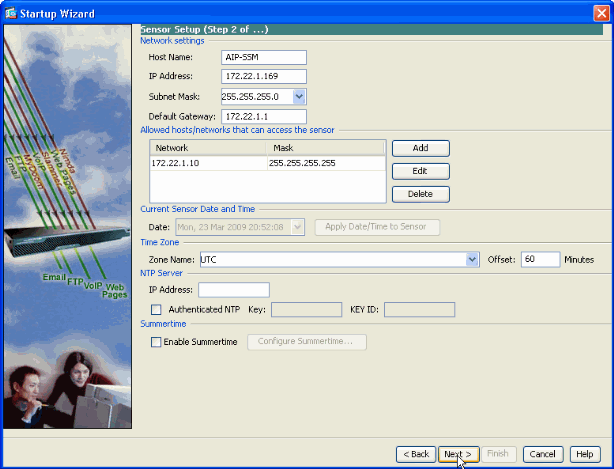

Klik op Volgende nadat u de details in de betreffende spaties hebt opgegeven.

-

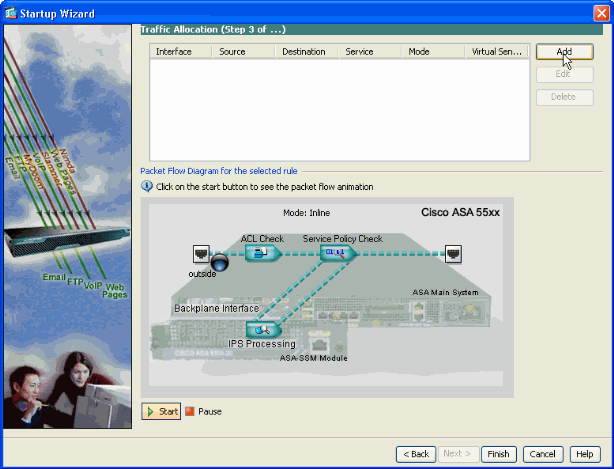

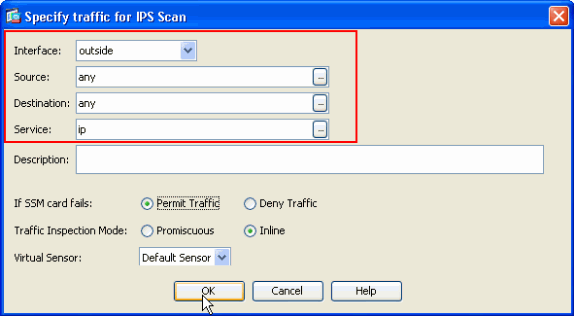

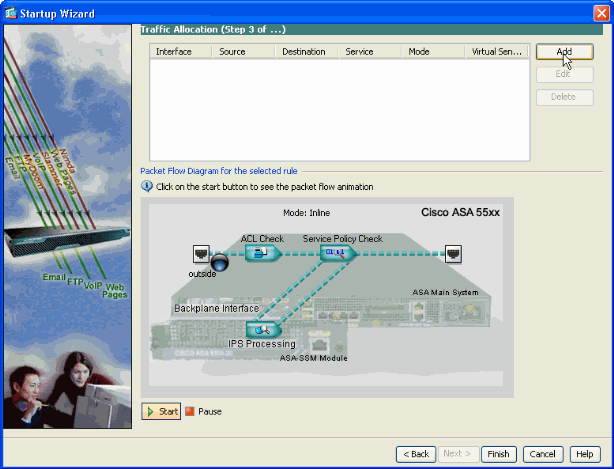

Klik op Add om de verkeerstoewijzingsdetails te configureren.

-

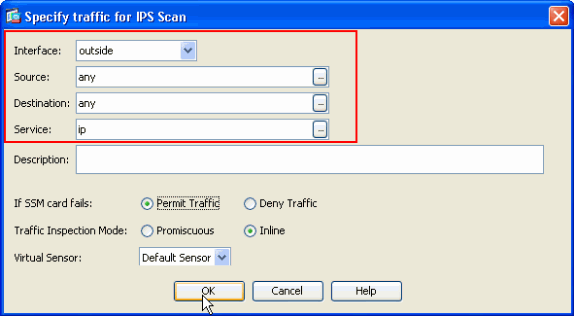

Verstrek de bron en het adres van het bestemmingsnetwerk en ook het type van de dienst, bijvoorbeeld, IP wordt hier gebruikt. In dit voorbeeld wordt elke toepassing gebruikt voor bron en bestemming wanneer u al het verkeer met AIP-SSM inspecteert. Klik vervolgens op OK.

-

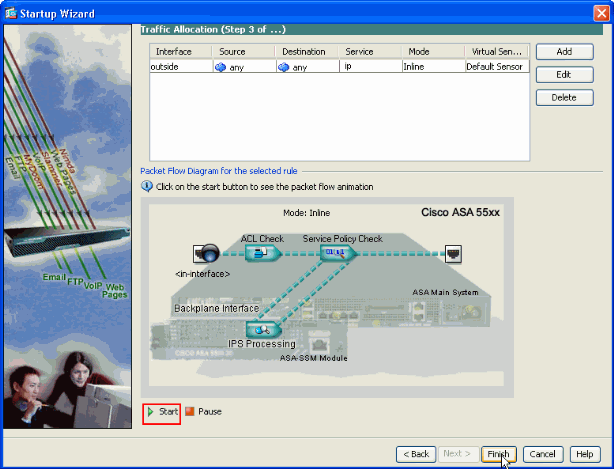

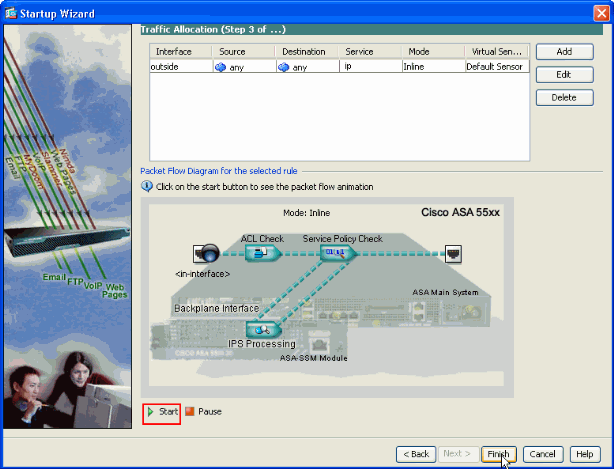

De ingestelde verkeerstoewijzingsregels worden in dit venster weergegeven en u kunt zo veel regels toevoegen als u nodig hebt als u dezelfde procedure uitvoert zoals uitgelegd in stap 7 en 8. Klik vervolgens op Voltooien om de ASDM-configuratieprocedure te voltooien.

Opmerking: u kunt de animatie van de pakketstroom bekijken als u op Start klikt.

Inspecteer specifiek verkeer met de AIP-SSM

In het geval dat de netwerkbeheerder de AIP-SSM-monitor als een subset van al het verkeer wil hebben, heeft de ASA twee onafhankelijke variabelen die kunnen worden gewijzigd. Eerst, kan de toegang-lijst worden geschreven om het noodzakelijke verkeer te omvatten of uit te sluiten. Naast de wijziging van toegangslijsten kan een servicebeleid worden toegepast op een interface of wereldwijd om het verkeer te wijzigen dat door de AIP-SSM wordt geïnspecteerd.

Met verwijzing naar het netwerkdiagram in dit document, wil de netwerkbeheerder AIP-SSM al verkeer tussen het buitennetwerk en het DMZ-netwerk inspecteren.

ciscoasa#configure terminal ciscoasa(config)#access-list traffic_for_ips deny ip 10.2.2.0 255.255.255.0 192.168.1.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips permit ip any 192.168.1.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips deny ip 192.168.1.0 255.255.255.0 10.2.2.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips permit ip 192.168.1.0 255.255.255.0 any ciscoasa(config)#class-map ips_class_map ciscoasa(config-cmap)#match access-list traffic_for_ips ciscoasa(config)#policy-map interface_policy ciscoasa(config-pmap)#class ips_class_map ciscoasa(config-pmap-c)#ips inline fail-open ciscoasa(config)#service-policy interface_policy interface dmz !--- The access-list denies traffic from the inside network to the DMZ network !--- and traffic to the inside network from the DMZ network. !--- In addition, the service-policy command is applied to the DMZ interface.

Vervolgens wil de netwerkbeheerder dat de AIP-SSM het verkeer bewaakt dat van het binnennetwerk naar het buitennetwerk wordt gestart. Inside-netwerk naar DMZ-netwerk wordt niet bewaakt.

Opmerking: voor deze specifieke sectie is een tussentijds begrip nodig van statefulness, TCP, UDP, ICMP, verbinding en communicatie zonder verbinding.

ciscoasa#configure terminal ciscoasa(config)#access-list traffic_for_ips deny ip 10.2.2.0 255.255.255.0 192.168.1.0 255.255.255.0 ciscoasa(config)#access-list traffic_for_ips permit ip 10.2.2.0 255.255.255.0 any ciscoasa(config)#class-map ips_class_map ciscoasa(config-cmap)#match access-list traffic_for_ips ciscoasa(config)#policy-map interface_policy ciscoasa(config-pmap)#class ips_class_map ciscoasa(config-pmap-c)#ips inline fail-open ciscoasa(config)#service-policy interface_policy interface inside

De toegangslijst ontkent verkeer dat wordt geïnitieerd op het binnennetwerk dat voor het DMZ-netwerk is bestemd. De tweede toegangslijst maakt het mogelijk verkeer dat wordt geïnitieerd op het interne netwerk dat voor het buitennetwerk is bestemd, toe te staan of te verzenden naar de AIP-SSM. Op dit punt speelt de statefulness van de ASA een rol. Een interne gebruiker start bijvoorbeeld een TCP-verbinding (Telnet) met een apparaat op het buitennetwerk (router). De gebruiker verbindt met succes met de router en logt in. De gebruiker geeft vervolgens een routeropdracht uit die niet geautoriseerd is. De router reageert niet met opdrachtautorisatie. Het gegevenspakket dat de opdrachtautorisatie bevat, heeft een bron van de buitenrouter en een bestemming van de binnengebruiker. De bron (buiten) en de bestemming (binnen) komen niet overeen met de toegangslijsten die eerder in dit document zijn gedefinieerd. ASA houdt bij welke stateful verbindingen er zijn, daarom wordt het gegevenspakket dat (van buiten naar binnen) terugkeert naar de AIP-SSM verzonden voor inspectie. Aangepaste handtekening 60000 0, die is ingesteld op het AIP-SSM, alarmen.

Opmerking: standaard houdt de ASA geen status bij voor ICMP-verkeer. In de vorige steekproefconfiguratie, pingelt de interne gebruiker (het echoverzoek ICMP) de buitenrouter. De router reageert met ICMP echo-antwoord. AIP-SSM inspecteert het pakket van het echoverzoek maar niet het pakket van het echoantwoord. Als ICMP-inspectie is ingeschakeld op de ASA, worden zowel het echoverzoek als de echoantwoordpakketten geïnspecteerd door de AIP-SSM.

Specifiek netwerkverkeer uitsluiten van AIP-SSM-scannen

Het gegeven algemene voorbeeld geeft een weergave van het vrijstellen van specifiek verkeer dat moet worden gescand met AIP-SSM. Om dit uit te voeren, moet u een toegang-lijst creëren die de verkeersstroom bevat die van het aftasten AIP-SSM in deny verklaring moet worden uitgesloten. In dit voorbeeld is IPS de naam van de toegangslijst die de verkeersstroom definieert die door AIP-SSM moet worden gescand. Het verkeer tussen <source> en <target> wordt niet gescand. Al het andere verkeer wordt geïnspecteerd.

access-list IPS deny IP <source> <destination> access-list IPS permit ip any any ! class-map my_ips_class match access-list IPS ! ! policy-map my-ids-policy class my-ips-class ips inline fail-open

Verifiëren

Controleer of in de AIP-SSM waarschuwingsgebeurtenissen worden opgenomen.

Log in op de AIP-SSM met de gebruikersaccount van de beheerder. De opdracht show events alert genereert deze uitvoer.

Opmerking: de uitvoer varieert op basis van handtekeninginstellingen, het type verkeer dat naar de AIP-SSM wordt verzonden en de netwerkbelasting.

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik OIT om een analyse van show opdrachtoutput te bekijken.

show events alert

evIdsAlert: eventId=1156198930427770356 severity=high vendor=Cisco

originator:

hostId: AIP-SSM

appName: sensorApp

appInstanceId: 345

time: 2009/03/23 22:52:57 2006/08/24 17:52:57 UTC

signature: description=Telnet Command Authorization Failure id=60000 version=custom

subsigId: 0

sigDetails: Command authorization failed

interfaceGroup:

vlan: 0

participants:

attacker:

addr: locality=OUT 172.16.1.200

port: 23

target:

addr: locality=IN 10.2.2.200

port: 33189

riskRatingValue: 75

interface: ge0_1

protocol: tcp

evIdsAlert: eventId=1156205750427770078 severity=high vendor=Cisco

originator:

hostId: AIP-SSM

appName: sensorApp

appInstanceId: 345

time: 2009/03/23 23:46:08 2009/03/23 18:46:08 UTC

signature: description=ICMP Echo Request id=2004 version=S1

subsigId: 0

interfaceGroup:

vlan: 0

participants:

attacker:

addr: locality=OUT 172.16.1.200

target:

addr: locality=DMZ 192.168.1.50

triggerPacket:

000000 00 16 C7 9F 74 8C 00 15 2B 95 F9 5E 08 00 45 00 ....t...+..^..E.

000010 00 3C 2A 57 00 00 FF 01 21 B7 AC 10 01 C8 C0 A8 .<*W....!.......

000020 01 32 08 00 F5 DA 11 24 00 00 00 01 02 03 04 05 .2.....$........

000030 06 07 08 09 0A 0B 0C 0D 0E 0F 10 11 12 13 14 15 ................

000040 16 17 18 19 1A 1B 1C 1D 1E 1F ..........

riskRatingValue: 100

interface: ge0_1

protocol: icmp

evIdsAlert: eventId=1156205750427770079 severity=high vendor=Cisco

originator:

hostId: AIP-SSM

appName: sensorApp

appInstanceId: 345

time: 2009/03/23 23:46:08 2009/03/23 18:46:08 UTC

signature: description=ICMP Echo Reply id=2000 version=S1

subsigId: 0

interfaceGroup:

vlan: 0

participants:

attacker:

addr: locality=DMZ 192.168.1.50

target:

addr: locality=OUT 172.16.1.200

triggerPacket:

000000 00 16 C7 9F 74 8E 00 03 E3 02 6A 21 08 00 45 00 ....t.....j!..E.

000010 00 3C 2A 57 00 00 FF 01 36 4F AC 10 01 32 AC 10 .<*W....6O...2..

000020 01 C8 00 00 FD DA 11 24 00 00 00 01 02 03 04 05 .......$........

000030 06 07 08 09 0A 0B 0C 0D 0E 0F 10 11 12 13 14 15 ................

000040 16 17 18 19 1A 1B 1C 1D 1E 1F ..........

riskRatingValue: 100

interface: ge0_1

protocol: icmp

In de voorbeeldconfiguraties worden verschillende IPS-handtekeningen afgestemd om het testverkeer te alarmeren. Handtekening 2000 en 2004 worden gewijzigd. Aangepaste handtekening 60000 toegevoegd. In een laboratoriumomgeving of een netwerk waar weinig gegevens door de ASA gaan, kan het nodig zijn handtekeningen aan te passen om gebeurtenissen te activeren. Als de ASA en AIP-SSM worden geïmplementeerd in een omgeving waarin een grote hoeveelheid verkeer wordt doorgegeven, zullen de standaardinstellingen voor handtekeningen waarschijnlijk een gebeurtenis genereren.

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik OIT om een analyse van show opdrachtoutput te bekijken.

Geef deze showbevelen van ASA uit.

-

toon module-toont informatie over SSM op ASA evenals systeeminformatie.

ciscoasa#show module Mod Card Type Model Serial No. --- -------------------------------------------- ------------------ ----------- 0 ASA 5510 Adaptive Security Appliance ASA5510 JMX0935K040 1 ASA 5500 Series Security Services Module-10 ASA-SSM-10 JAB09440271 Mod MAC Address Range Hw Version Fw Version Sw Version --- --------------------------------- ------------ ------------ --------------- 0 0012.d948.e912 to 0012.d948.e916 1.0 1.0(10)0 8.0(2) 1 0013.c480.cc18 to 0013.c480.cc18 1.0 1.0(10)0 6.1(2)E3 Mod SSM Application Name Status SSM Application Version --- ------------------------------ ---------------- -------------------------- 1 IPS Up 6.1(2)E3 Mod Status Data Plane Status Compatibility --- ------------------ --------------------- ------------- 0 Up Sys Not Applicable 1 Up Up !--- Each of the areas highlighted indicate that !--- the ASA recognizes the AIP-SSM and the AIP-SSM status is up.

-

show run

ciscoasa#show run !--- Output is suppressed. access-list traffic_for_ips extended permit ip any any ... class-map ips_class_map match access-list traffic_for_ips ... policy-map global_policy ... class ips_class_map ips inline fail-open ... service-policy global_policy global !--- Each of these lines are needed !--- in order to send data to the AIP-SSM.

-

toon toegang-lijst-toont de tellers voor een toegang-lijst.

ciscoasa#show access-list traffic_for_ips access-list traffic_for_ips; 1 elements access-list traffic_for_ips line 1 extended permit ip any any (hitcnt=2) 0x9bea7286 !--- Confirms the access-list displays a hit count greater than zero.

Alvorens u installeert en AIP-SSM gebruikt, gaat het netwerkverkeer door ASA zoals verwacht over? Als dit niet het geval is, kan het nodig zijn om problemen op te lossen met het netwerk en de regels voor het ASA-toegangsbeleid.

Problemen met failover

-

Als u twee ASA’s in een failover-configuratie hebt en elk een AIP-SSM heeft, moet u de configuratie van de AIP-SSM’s handmatig repliceren. Alleen de configuratie van de ASA wordt door het failover-mechanisme gerepliceerd. AIP-SSM is niet opgenomen in de failover. Raadpleeg het configuratievoorbeeld van PIX/ASA 7.x Active/Standby failover voor meer informatie over failover-problemen.

-

AIP-SSM neemt niet deel aan stateful failover als stateful failover is geconfigureerd op het ASA failover-paar.

Foutmeldingen

De IPS-module (AIP-SSM) produceert foutmeldingen zoals getoond en niet afvuren van gebeurtenissen.

07Aug2007 18:59:50.468 0.757 interface[367] Cid/W errWarning Inline data bypass has started. 07Aug2007 18:59:59.619 9.151 mainApp[418] cplane/E Error during socket read 07Aug2007 19:03:13.219 193.600 nac[373] Cid/W errWarning New host ip [192.168.101.76] 07Aug2007 19:06:13.979 180.760 sensorApp[417] Cid/W errWarning unspecifiedWarning:There are no interfaces assigned to any virtual sensors. This can result in some packets not being monitored. 07Aug2007 19:08:42.713 148.734 mainApp[394] cplane/E Error - accept() call returned -1 07Aug2007 19:08:42.740 0.027 interface[367] Cid/W errWarning Inline data bypass has started.

De oorzaak van deze foutmelding is dat de IPS virtuele sensor niet is toegewezen aan de backplane interface van de ASA. ASA is op de juiste manier ingesteld om verkeer naar de SSM-module te verzenden, maar u moet de virtuele sensor toewijzen aan de backplane interface die de ASA maakt, zodat de SSM het verkeer kan scannen.

errorMessage: IpLogProcessor::addIpLog: Ran out of file descriptors name=errWarn errorMessage: IpLog 1701858066 terminated early due to lack of file handles. name=ErrLimitExceeded

Deze berichten wijzen erop dat IP LOGGING is ingeschakeld, wat op zijn beurt alle systeembronnen heeft opgepot. Cisco raadt aan IP-VASTLEGGING uit te schakelen omdat deze alleen mag worden gebruikt voor probleemoplossing/onderzoek.

Opmerking: De errWarning Inline data-omzeiling is begonnen foutmelding wordt verwacht als de sensor tijdelijk herstart de analyse engine na de handtekeningen update, die een noodzakelijk onderdeel van het handtekeningen update proces.

Syslog-ondersteuning

AIP-SSM ondersteunt syslog niet als waarschuwingsformaat.

De standaardmethode om alarminformatie van AIP-SSM te ontvangen is via Security Device Event Exchange (SDEE). Een andere optie is om individuele handtekeningen te configureren om een SNMP-trap te genereren als een actie die moet worden uitgevoerd wanneer ze worden geactiveerd.

AIP-SM opnieuw opstarten

De AIP-SSM-module reageert niet goed.

Als de AIP-SSM-module niet goed reageert, moet u de AIP-SSM-module opnieuw opstarten zonder de ASA opnieuw te starten. Gebruik de hw-module module module 1 herladenopdracht om de AIP-SSM module te herstarten en start ASA niet opnieuw op.

AIP-SSM e-mailwaarschuwing

Kan AIP-SSM e-mailberichten naar gebruikers verzenden?

Nee, het wordt niet ondersteund.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

25-Aug-2006 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback