ASA 8.0: LDAP-verificatie configureren voor WebVPN-gebruikers

Inhoud

Inleiding

Dit document toont aan hoe u de Cisco adaptieve security applicatie (ASA) moet configureren om een LDAP-server te gebruiken voor verificatie van WebVPN-gebruikers. De LDAP-server in dit voorbeeld is Microsoft Active Directory. Deze configuratie wordt uitgevoerd met Adaptive Security Device Manager (ASDM) 6.0(2) op een ASA die softwareversie 8.0(2) uitvoert.

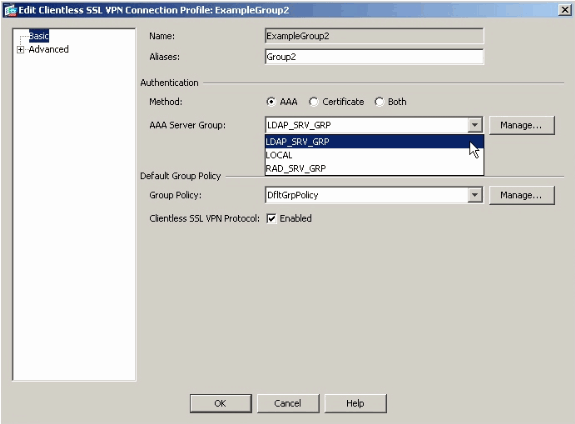

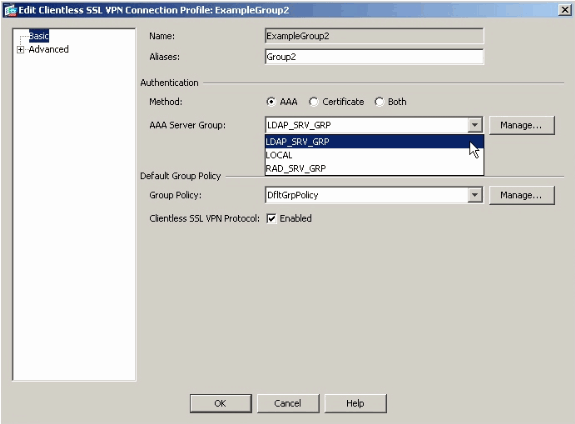

Opmerking: In dit voorbeeld is LDAP-verificatie (Lighweight Directory Access Protocol) geconfigureerd voor WebVPN-gebruikers, maar deze configuratie kan ook worden gebruikt voor alle andere soorten externe toegangscliënten. Wijs de AAA-servergroep toe aan het gewenste verbindingsprofiel (tunnelgroep), zoals aangegeven in de afbeelding.

Voorwaarden

Er is een standaard VPN-configuratie vereist. In dit voorbeeld wordt WebVPN gebruikt.

Achtergrondinformatie

In dit voorbeeld controleert de ASA met een LDAP-server de identiteit van de gebruikers die door de server worden geverifieerd. Dit proces werkt niet zoals een traditionele Remote Verification Dial-In User Service (RADIUS) of Terminal Access Controller Access-Control System Plus (TACACS+) uitwisseling. Deze stappen verklaren, op hoog niveau, hoe ASA een LDAP server gebruikt om gebruikersreferenties te controleren.

-

De gebruiker stelt een verbinding met de ASA in werking.

-

ASA wordt geconfigureerd om die gebruiker te verifiëren met de Microsoft Active Directory (AD)/LDAP-server.

-

ASA bindt aan de LDAP-server met de referenties die op de ASA zijn geconfigureerd (in dit geval admin) en zoekt de opgegeven gebruikersnaam op. De beheerder gebruiker verkrijgt ook de juiste referenties om inhoud op te nemen in Active Directory. Raadpleeg http://support.microsoft.com/?id=320528

voor meer informatie over het toekennen van LDAP-query-rechten.

voor meer informatie over het toekennen van LDAP-query-rechten.Opmerking: de Microsoft-website op http://support.microsoft.com/?id=320528

wordt beheerd door een externe provider. Cisco is niet verantwoordelijk voor de inhoud.

wordt beheerd door een externe provider. Cisco is niet verantwoordelijk voor de inhoud. -

Als de gebruikersnaam wordt gevonden, probeert de ASA zich te binden aan de LDAP-server met de referenties die de gebruiker bij de aanmelding heeft opgegeven.

-

Als de tweede bind succesvol is, slaagt de authentificatie en ASA verwerkt de attributen van de gebruiker.

Opmerking: in dit voorbeeld worden de eigenschappen nergens voor gebruikt. Verwijs naar ASA/PIX: Toewijzing van VPN-clients aan VPN-groepsbeleid via LDAP Configuration Voorbeeld om een voorbeeld te zien van hoe de ASA LDAP-kenmerken kan verwerken.

LDAP-verificatie configureren

In deze sectie, wordt u voorgesteld met de informatie om ASA te vormen om een LDAP server voor de authentificatie van de cliënten van WebVPN te gebruiken.

ASDM

Voltooi deze stappen in ASDM om ASA te configureren om te communiceren met de LDAP-server en WebVPN-clients te verifiëren.

-

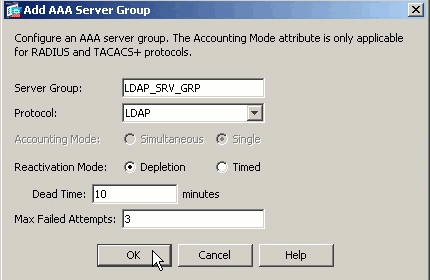

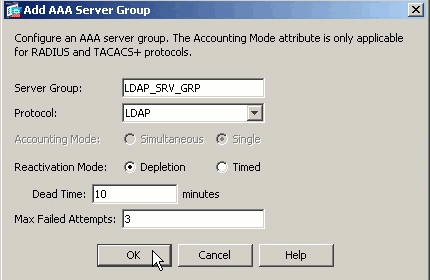

Navigeer naar Configuratie > Remote Access VPN > AAA-instelling > AAA-servergroepen.

-

Klik op Add naast AAA-servergroepen

-

Specificeer een naam voor de nieuwe AAA-servergroep en kies LDAP als protocol.

-

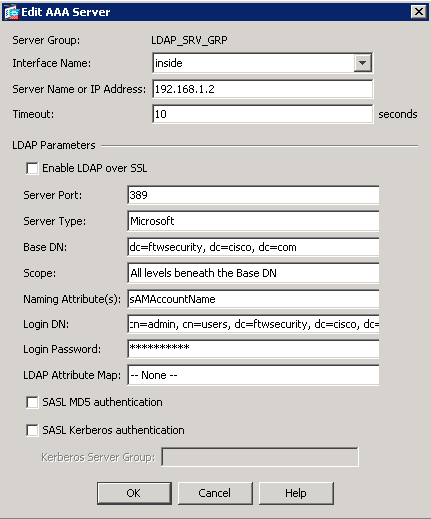

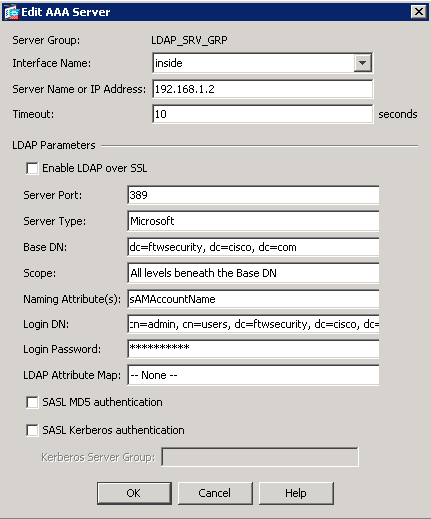

Zorg dat de nieuwe groep is geselecteerd in het bovenste deelvenster en klik op Toevoegen naast de servers in het deelvenster Geselecteerde groep.

-

Geef de configuratie-informatie voor uw LDAP-server op. De volgende screenshot illustreert een voorbeeldconfiguratie. Dit is een verklaring van veel van de configuratieopties:

-

Interfacenaam - de interface die de ASA gebruikt om de LDAP-server te bereiken

-

Servernaam of IP-adres—het adres dat de ASA gebruikt om de LDAP-server te bereiken

-

Servertype: het type LDAP-server, zoals Microsoft

-

Base-DN - de locatie in de LDAP-hiërarchie waar de server moet beginnen met zoeken

-

Toepassingsgebied: de omvang van de zoekactie in de LDAP-hiërarchie die de server moet uitvoeren

-

Naming Attribute - de Relative Distinguished Name attribuut (of attributen) dat een ingang op de LDAP server uniek identificeert. sAMAaccountName is het standaardattribuut in de Microsoft Active Directory. Andere veel gebruikte attributen zijn CN, UID en userPrincipalName.

-

Login DN—de DN met voldoende rechten om gebruikers in de LDAP-server te kunnen zoeken/lezen/opzoeken

-

Login Wachtwoord—het wachtwoord voor de DN-account

-

LDAP Attribute Map—een LDAP attribuut map die gebruikt wordt met reacties van deze server. Raadpleeg ASA/PIX: Toewijzing van VPN-clients aan VPN-groepsbeleid via LDAP Configuration Voorbeeld voor meer informatie over het configureren van LDAP-attribuutkaarten.

-

-

Nadat u de AAA-servergroep hebt geconfigureerd en er een server aan hebt toegevoegd, is het nodig om uw verbindingsprofiel (tunnelgroep) te configureren om de nieuwe AAA-configuratie te gebruiken. Navigeer naar Configuratie > Externe toegang VPN > Clientloze SSL VPN-toegang > Verbindingsprofielen.

-

Kies het verbindingsprofiel (tunnelgroep) waarvoor u AAA wilt configureren en klik op Bewerken

-

Kies onder Verificatie de LDAP-servergroep die u eerder hebt gemaakt.

Opdrachtlijninterface

Voltooi deze stappen in de opdrachtregelinterface (CLI) om de ASA te configureren voor communicatie met de LDAP-server en voor de verificatie van WebVPN-clients.

ciscoasa#configure terminal !--- Configure the AAA Server group. ciscoasa(config)#aaa-server LDAP_SRV_GRP protocol ldap !--- Configure the AAA Server. ciscoasa(config-aaa-server-group)#aaa-server LDAP_SRV_GRP (inside) host 192.168.1.2 ciscoasa(config-aaa-server-host)#ldap-base-dn dc=ftwsecurity, dc=cisco, dc=com ciscoasa(config-aaa-server-host)#ldap-login-dn cn=admin, cn=users, dc=ftwsecurity, dc=cisco, dc=com ciscoasa(config-aaa-server-host)#ldap-login-password ********** ciscoasa(config-aaa-server-host)#ldap-naming-attribute sAMAccountName ciscoasa(config-aaa-server-host)#ldap-scope subtree ciscoasa(config-aaa-server-host)#server-type microsoft ciscoasa(config-aaa-server-host)#exit !--- Configure the tunnel group to use the new AAA setup. ciscoasa(config)#tunnel-group ExampleGroup2 general-att ciscoasa(config-tunnel-general)#authentication-server-group LDAP_SRV_GRP

Zoekopdrachten met meerdere domeinen uitvoeren (optioneel)

Optioneel. ASA ondersteunt momenteel het LDAP-referentiemechanisme voor zoekopdrachten met meerdere domeinen (Cisco bug-id CSCsj32153) niet. Zoekopdrachten met meerdere domeinen worden ondersteund met de AD in de Global Catalog Server-modus. Om multidomeinzoekopdrachten uit te voeren, stelt u de AD-server in voor de modus Global Catalog Server, meestal met de volgende sleutelparameters voor de LDAP-serverinvoer in de ASA. De sleutel is om een lap-naam-attribuut te gebruiken dat over de folderboom uniek moet zijn.

server-port 3268 ldap-scope subtree ldap-naming-attribute userPrincipalName

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

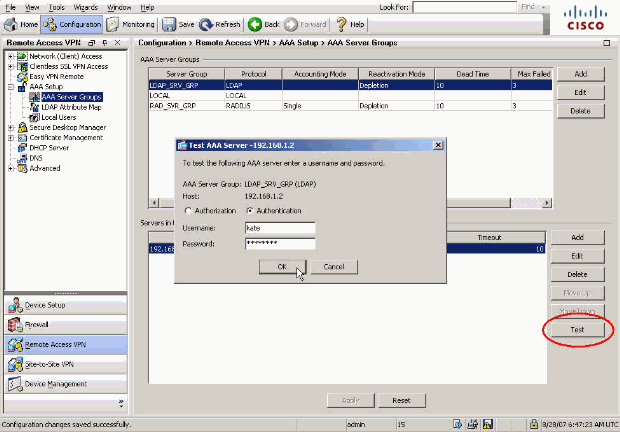

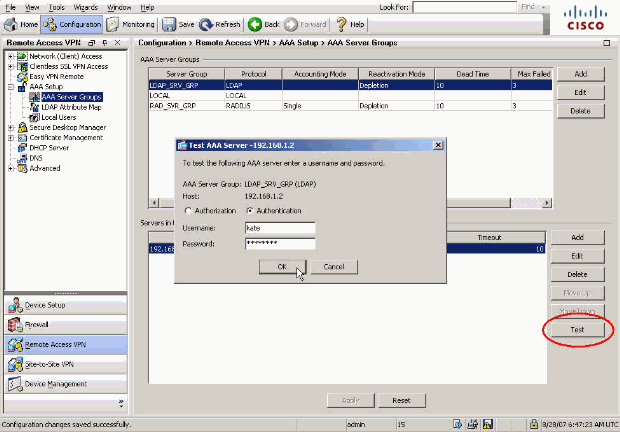

Testen met ASDM

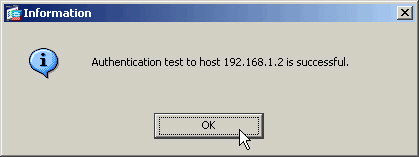

Controleer de LDAP-configuratie met de Test-knop op het configuratiescherm van de AAA-servergroepen. Zodra u een gebruikersnaam en wachtwoord opgeeft, kunt u met deze knop een aanvraag voor testverificatie naar de LDAP-server sturen.

-

Navigeer naar Configuratie > Remote Access VPN > AAA-instelling > AAA-servergroepen.

-

Selecteer de gewenste AAA-servergroep in het bovenste deelvenster.

-

Selecteer de AAA-server die u in het onderste deelvenster wilt testen.

-

Klik op de knop Test rechts van het onderste deelvenster.

-

Klik in het venster dat wordt weergegeven op het keuzerondje Verificatie en geef de referenties op waarmee u wilt testen. Klik op OK als u klaar bent.

-

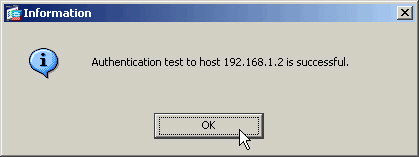

Nadat de ASA contact opneemt met de LDAP-server, verschijnt er een bericht over succes of falen.

Testen met CLI

U kunt de testopdracht op de opdrachtregel gebruiken om de AAA-instelling te testen. Er wordt een testaanvraag naar de AAA-server verzonden en het resultaat wordt op de opdrachtregel weergegeven.

ciscoasa#test aaa-server authentication LDAP_SRV_GRP host 192.168.1.2 username kate password cisco123 INFO: Attempting Authentication test to IP address <192.168.1.2> (timeout: 12 seconds) INFO: Authentication Successful

Problemen oplossen

Als u niet zeker weet hoe de huidige DN-string moet worden gebruikt, kunt u de dsquery-opdracht uitgeven op een Windows Active Directory-server via een opdrachtprompt om de juiste DN-string van een gebruikersobject te verifiëren.

C:\Documents and Settings\Administrator>dsquery user -samid kate !--- Queries Active Directory for samid id "kate" "CN=Kate Austen,CN=Users,DC=ftwsecurity,DC=cisco,DC=com"

De opdracht debug ldap 255 kan helpen om verificatieproblemen in dit scenario op te lossen. Met deze opdracht kunt u LDAP-debugging inschakelen en kijken naar het proces dat de ASA gebruikt om verbinding te maken met de LDAP-server. Deze uitgangen tonen dat de ASA verbinding maakt met de LDAP-server zoals is aangegeven in het gedeelte Achtergrondinformatie van dit document.

Dit debug toont een succesvolle verificatie:

ciscoasa#debug ldap 255

[7] Session Start

[7] New request Session, context 0xd4b11730, reqType = 1

[7] Fiber started

[7] Creating LDAP context with uri=ldap://192.168.1.2:389

[7] Connect to LDAP server: ldap://192.168.1.2:389, status = Successful

[7] defaultNamingContext: value = DC=ftwsecurity,DC=cisco,DC=com

[7] supportedLDAPVersion: value = 3

[7] supportedLDAPVersion: value = 2

[7] supportedSASLMechanisms: value = GSSAPI

[7] supportedSASLMechanisms: value = GSS-SPNEGO

[7] supportedSASLMechanisms: value = EXTERNAL

[7] supportedSASLMechanisms: value = DIGEST-MD5

!--- The ASA connects to the LDAP server as admin to search for kate.

[7] Binding as administrator

[7] Performing Simple authentication for admin to 192.168.1.2

[7] LDAP Search:

Base DN = [dc=ftwsecurity, dc=cisco, dc=com]

Filter = [sAMAccountName=kate]

Scope = [SUBTREE]

[7] User DN = [CN=Kate Austen,CN=Users,DC=ftwsecurity,DC=cisco,DC=com]

[7] Talking to Active Directory server 192.168.1.2

[7] Reading password policy for kate, dn:CN=Kate Austen,CN=Users,

DC=ftwsecurity,DC=cisco,DC=com

[7] Read bad password count 1

!--- The ASA binds to the LDAP server as kate to test the password.

[7] Binding as user

[7] Performing Simple authentication for kate to 192.168.1.2

[7] Checking password policy for user kate

[7] Binding as administrator

[7] Performing Simple authentication for admin to 192.168.1.2

[7] Authentication successful for kate to 192.168.1.2

[7] Retrieving user attributes from server 192.168.1.2

[7] Retrieved Attributes:

[7] objectClass: value = top

[7] objectClass: value = person

[7] objectClass: value = organizationalPerson

[7] objectClass: value = user

[7] cn: value = Kate Austen

[7] sn: value = Austen

[7] givenName: value = Kate

[7] distinguishedName: value = CN=Kate Austen,CN=Users,DC=ftwsecurity,

DC=cisco,DC=com

[7] instanceType: value = 4

[7] whenCreated: value = 20070815155224.0Z

[7] whenChanged: value = 20070815195813.0Z

[7] displayName: value = Kate Austen

[7] uSNCreated: value = 16430

[7] memberOf: value = CN=Castaways,CN=Users,DC=ftwsecurity,DC=cisco,DC=com

[7] memberOf: value = CN=Employees,CN=Users,DC=ftwsecurity,DC=cisco,DC=com

[7] uSNChanged: value = 20500

[7] name: value = Kate Austen

[7] objectGUID: value = ..z...yC.q0.....

[7] userAccountControl: value = 66048

[7] badPwdCount: value = 1

[7] codePage: value = 0

[7] countryCode: value = 0

[7] badPasswordTime: value = 128321799570937500

[7] lastLogoff: value = 0

[7] lastLogon: value = 128321798130468750

[7] pwdLastSet: value = 128316667442656250

[7] primaryGroupID: value = 513

[7] objectSid: value = ............Q..p..*.p?E.Z...

[7] accountExpires: value = 9223372036854775807

[7] logonCount: value = 0

[7] sAMAccountName: value = kate

[7] sAMAccountType: value = 805306368

[7] userPrincipalName: value = kate@ftwsecurity.cisco.com

[7] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,

DC=ftwsecurity,DC=cisco,DC=com

[7] dSCorePropagationData: value = 20070815195237.0Z

[7] dSCorePropagationData: value = 20070815195237.0Z

[7] dSCorePropagationData: value = 20070815195237.0Z

[7] dSCorePropagationData: value = 16010108151056.0Z

[7] Fiber exit Tx=685 bytes Rx=2690 bytes, status=1

[7] Session End

Deze debug toont een verificatie die mislukt vanwege een onjuist wachtwoord:

ciscoasa#debug ldap 255

[8] Session Start

[8] New request Session, context 0xd4b11730, reqType = 1

[8] Fiber started

[8] Creating LDAP context with uri=ldap://192.168.1.2:389

[8] Connect to LDAP server: ldap://192.168.1.2:389, status = Successful

[8] defaultNamingContext: value = DC=ftwsecurity,DC=cisco,DC=com

[8] supportedLDAPVersion: value = 3

[8] supportedLDAPVersion: value = 2

[8] supportedSASLMechanisms: value = GSSAPI

[8] supportedSASLMechanisms: value = GSS-SPNEGO

[8] supportedSASLMechanisms: value = EXTERNAL

[8] supportedSASLMechanisms: value = DIGEST-MD5

!--- The ASA connects to the LDAP server as admin to search for kate.

[8] Binding as administrator

[8] Performing Simple authentication for admin to 192.168.1.2

[8] LDAP Search:

Base DN = [dc=ftwsecurity, dc=cisco, dc=com]

Filter = [sAMAccountName=kate]

Scope = [SUBTREE]

[8] User DN = [CN=Kate Austen,CN=Users,DC=ftwsecurity,DC=cisco,DC=com]

[8] Talking to Active Directory server 192.168.1.2

[8] Reading password policy for kate, dn:CN=Kate Austen,CN=Users,

DC=ftwsecurity,DC=cisco,DC=com

[8] Read bad password count 1

!--- The ASA attempts to bind as kate, but the password is incorrect.

[8] Binding as user

[8] Performing Simple authentication for kate to 192.168.1.2

[8] Simple authentication for kate returned code (49) Invalid credentials

[8] Binding as administrator

[8] Performing Simple authentication for admin to 192.168.1.2

[8] Reading bad password count for kate, dn: CN=Kate Austen,CN=Users,

DC=ftwsecurity,DC=cisco,DC=com

[8] Received badPwdCount=1 for user kate

[8] badPwdCount=1 before, badPwdCount=1 after for kate

[8] now: Tue, 28 Aug 2007 15:33:05 GMT, lastset: Wed, 15 Aug 2007 15:52:24 GMT,

delta=1122041, maxage=3710851 secs

[8] Invalid password for kate

[8] Fiber exit Tx=788 bytes Rx=2904 bytes, status=-1

[8] Session End

Deze debug toont een verificatie die mislukt omdat de gebruiker niet kan worden gevonden op de LDAP-server:

ciscoasa#debug ldap 255

[9] Session Start

[9] New request Session, context 0xd4b11730, reqType = 1

[9] Fiber started

[9] Creating LDAP context with uri=ldap://192.168.1.2:389

[9] Connect to LDAP server: ldap://192.168.1.2:389, status = Successful

[9] defaultNamingContext: value = DC=ftwsecurity,DC=cisco,DC=com

[9] supportedLDAPVersion: value = 3

[9] supportedLDAPVersion: value = 2

[9] supportedSASLMechanisms: value = GSSAPI

[9] supportedSASLMechanisms: value = GSS-SPNEGO

[9] supportedSASLMechanisms: value = EXTERNAL

[9] supportedSASLMechanisms: value = DIGEST-MD5

!--- The user mikhail is not found.

[9] Binding as administrator

[9] Performing Simple authentication for admin to 192.168.1.2

[9] LDAP Search:

Base DN = [dc=ftwsecurity, dc=cisco, dc=com]

Filter = [sAMAccountName=mikhail]

Scope = [SUBTREE]

[9] Requested attributes not found

[9] Fiber exit Tx=256 bytes Rx=607 bytes, status=-1

[9] Session End

De debugs tonen deze foutmelding wanneer de verbinding tussen de ASA en de LDAP-verificatieserver niet werkt:

ciscoasa# debug webvpn 255 INFO: debug webvpn enabled at level 255. ciscoasa# webvpn_portal.c:ewaFormSubmit_webvpn_login[2162] ewaFormSubmit_webvpn_login: tgCookie = NULL ewaFormSubmit_webvpn_login: cookie = 1 ewaFormSubmit_webvpn_login: tgCookieSet = 0 ewaFormSubmit_webvpn_login: tgroup = NULL ....not resuming [2587] webvpn_portal.c:http_webvpn_kill_cookie[787] webvpn_auth.c:http_webvpn_pre_authentication[2327] WebVPN: calling AAA with ewsContext (-847917520) and nh (-851696992)! webvpn_auth.c:webvpn_add_auth_handle[5118] WebVPN: started user authentication... webvpn_auth.c:webvpn_aaa_callback[5158] WebVPN: AAA status = (ERROR) webvpn_portal.c:ewaFormSubmit_webvpn_login[2162] ewaFormSubmit_webvpn_login: tgCookie = NULL ewaFormSubmit_webvpn_login: cookie = 1 ewaFormSubmit_webvpn_login: tgCookieSet = 0 ewaFormSubmit_webvpn_login: tgroup = NULL ....resuming [2564] webvpn_auth.c:http_webvpn_post_authentication[1506] WebVPN: user: (utrcd01) auth error.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

28-Aug-2007 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback