Inleiding

Dit document beschrijft hoe u de fout "Fout tijdens het ophalen van metagegevens informatie" kunt oplossen voor Security Assertion Markup Language (SAML) in de Security Management-applicatie (SMA).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- ADFS (Active Directory Federation Services)

- SAML-integratie met SMA

- OpenSSL geïnstalleerd

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- SMA AsyncOS versie 11.x.x

- SMA AsyncOS versie 12.x.x

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Cisco Content Security Management-applicatie ondersteunt nu SAML 2.0 Single Sign-On (SSO), zodat de eindgebruikers toegang hebben tot de spamquarantaine en dezelfde referenties kunnen gebruiken die worden gebruikt voor toegang tot andere door SAML 2.0 SSO enabled-services binnen hun organisatie. U kunt bijvoorbeeld Ping Identity inschakelen als uw SAML Identity Provider (IDP) en heeft accounts op Rally, Salesforce en Dropbox die SAML 2.0 SSO ingeschakeld hebben. Wanneer u het Cisco Content Security Management-apparaat configureert om SAML 2.0 SSO als Service Provider (SP) te ondersteunen, kunnen eindgebruikers één keer inloggen en toegang hebben tot al deze services, inclusief spamquarantaine.

Probleem

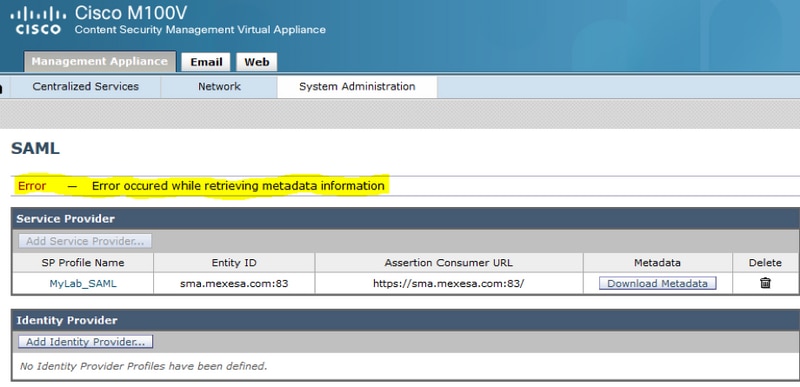

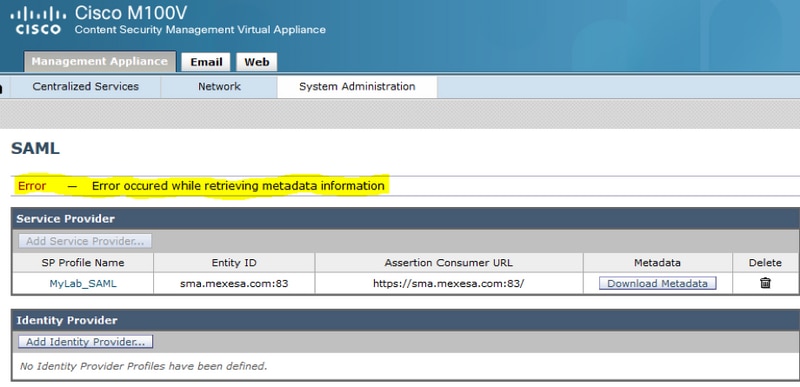

Wanneer u Download Metadata voor SAML selecteert, krijgt u de fout "Fout opgetreden tijdens het ophalen van metagegevens informatie", zoals in de afbeelding:

Oplossing

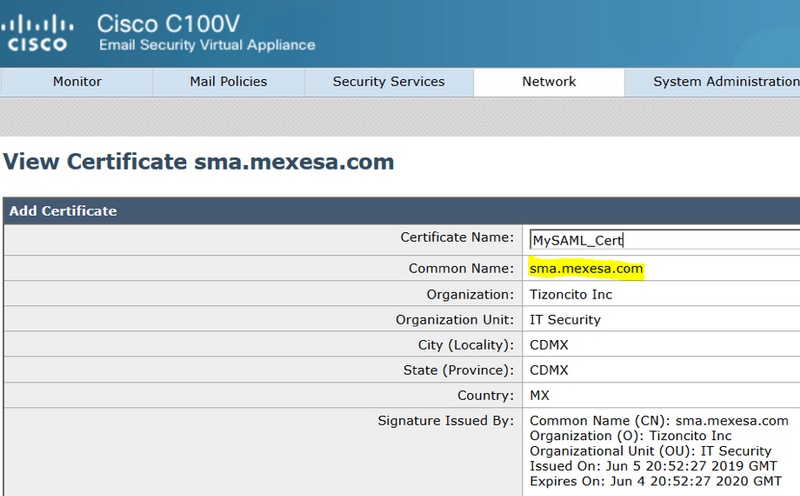

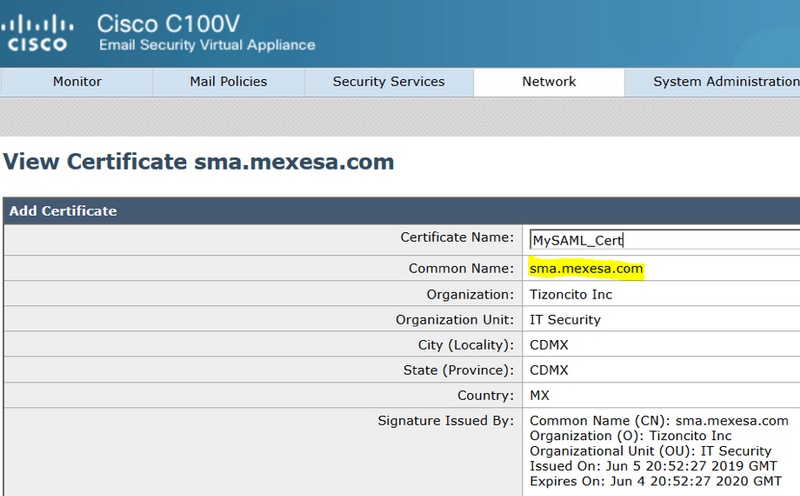

Stap 1. Maak een nieuw zelfondertekend certificaat op de e-mail security applicatie (ESA).

Zorg ervoor dat de algemene naam gelijk is aan de URL van de entiteit, maar zonder het poortnummer, zoals in de afbeelding:

Stap 2. Exporteer het nieuwe certificaat met de extensie .pfx, typ een wachtwoord en sla het op in de machine.

Stap 3. Open een Windows-terminal en voer deze opdrachten in. Typ het wachtwoord voor de vorige stap.

- Voer deze opdracht uit om de privé-sleutel te exporteren:

openssl pkcs12 -in created_certificate.pfx -nocerts -out certificateprivatekey.pem -nodes

- Voer deze opdracht uit om het certificaat te exporteren:

openssl pkcs12 -in created_certificate.pfx -nokeys -out certificate.pem

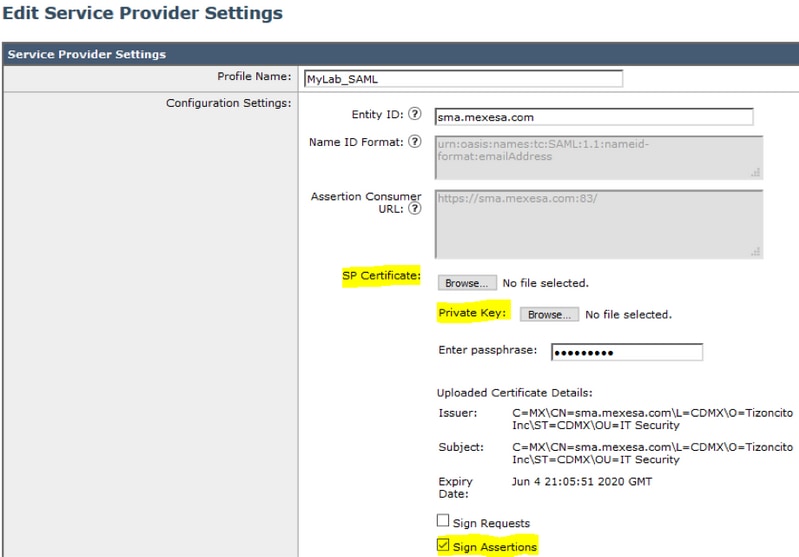

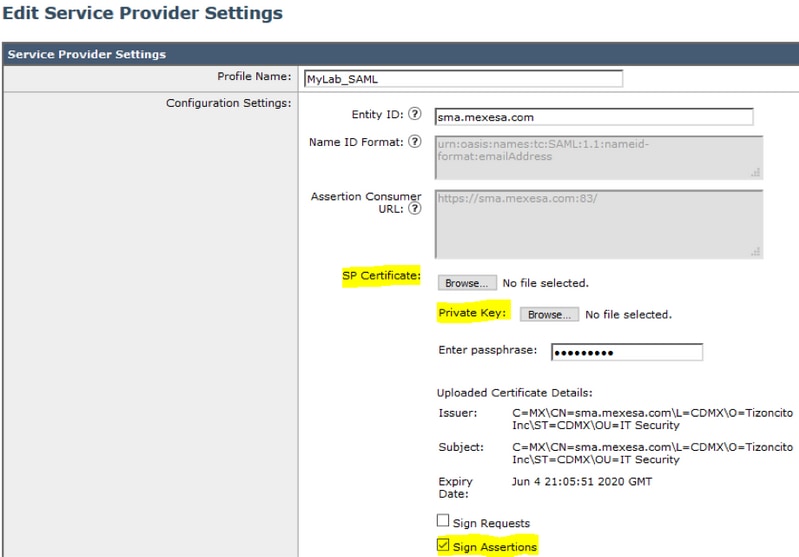

Stap 4. Aan het eind van dit proces moet u twee nieuwe bestanden hebben: certificateprivatekey.pem en certificate.pem. Upload beide bestanden in het serviceprovider-profiel en gebruik hetzelfde wachtwoord dat u gebruikt om het certificaat te exporteren.

Stap 5. De SMA vereist dat beide bestanden in .PEM formaat zijn om te kunnen werken, zoals in de afbeelding.

Stap 6. Zorg ervoor dat u het aankruisvakje Aantekeningen aanvinkt.

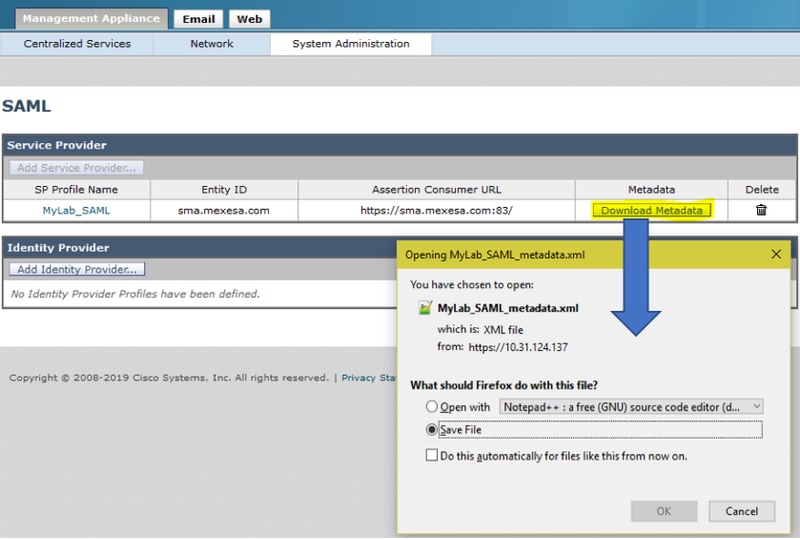

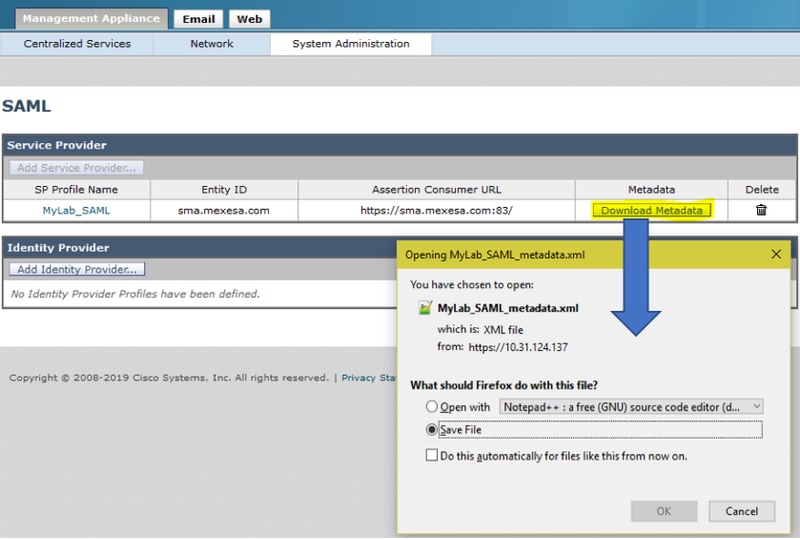

Stap 7. Verzend en leg de wijzigingen vast, u moet in staat zijn om de metagegevens te downloaden, zoals in de afbeelding.

Gerelateerde informatie

Feedback

Feedback