Inleiding

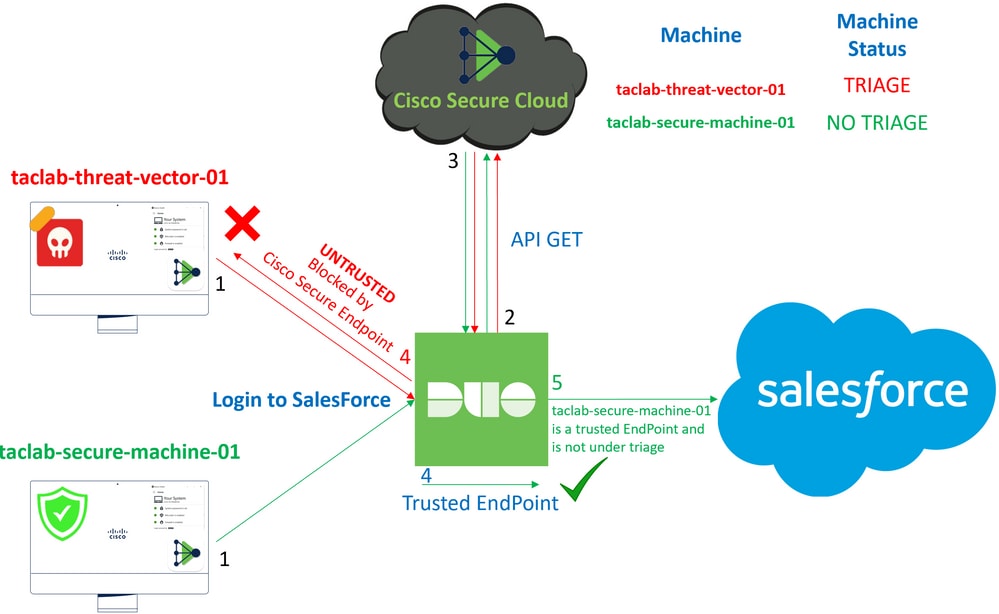

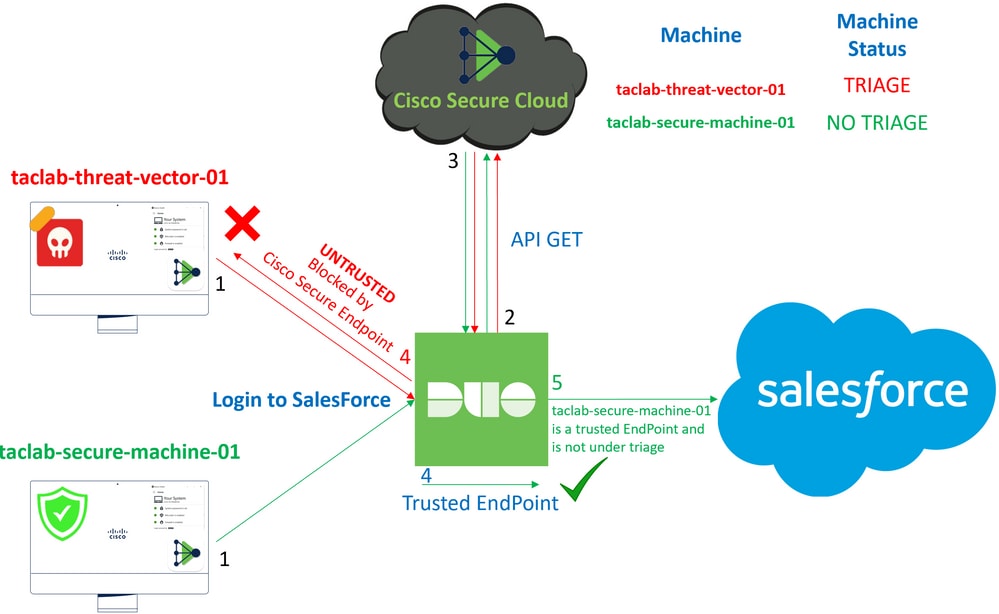

Dit document beschrijft hoe u Duo Trusted End Point kunt integreren met Cisco Secure End Point.

Achtergrondinformatie

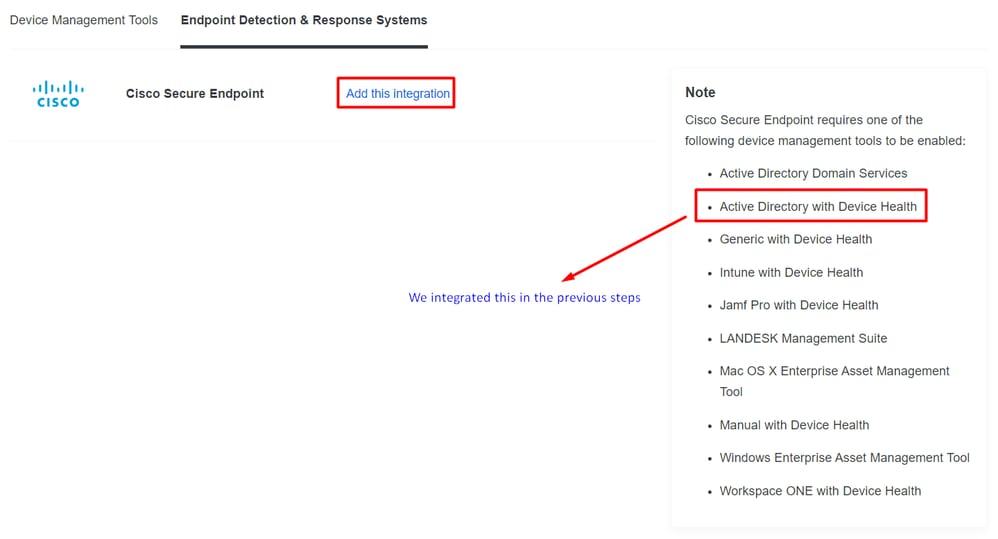

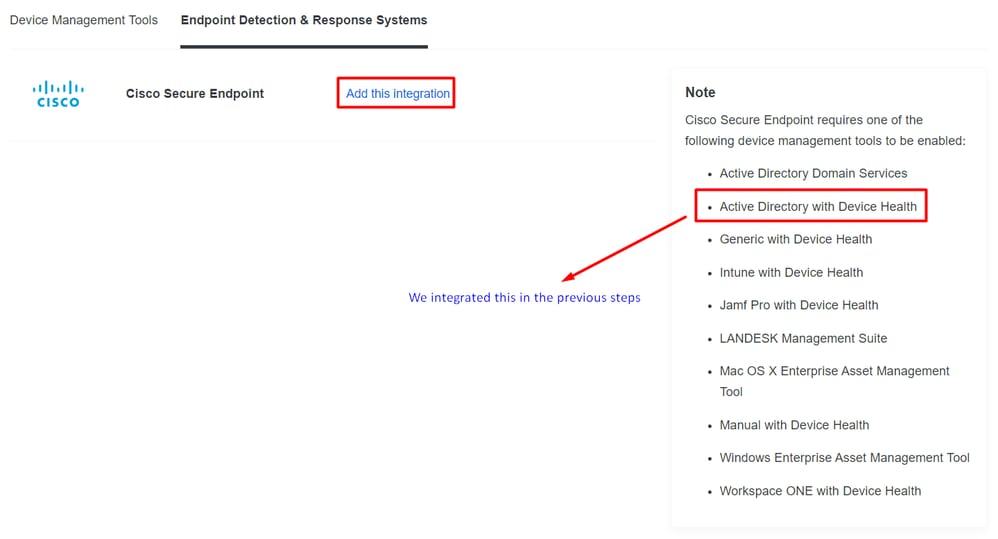

De integratie tussen Cisco Secure End Point en Duo maakt effectieve samenwerking mogelijk in reactie op bedreigingen die op vertrouwde netwerkapparaten worden gedetecteerd. Deze integratie wordt bereikt door meerdere apparaatbeheertools die de betrouwbaarheid van elk apparaat vaststellen. Enkele van deze hulpmiddelen omvatten:

- Active Directory Domain Services

- Active Directory met apparaatstatus

- Generiek met apparaatstatus

- Intune met apparaatstatus

- Jamf Pro met Apparaatstatus

- LANDESK Management Suite

- Mac OS X Enterprise Asset Management Tool

- Handmatig met status apparaat

- Windows Enterprise Asset Management Tool

- Workspace ONE met apparaatstatus

Zodra apparaten zijn geïntegreerd met een apparaatbeheerprogramma, is het mogelijk om Cisco Secure End Point en Duo te integreren via API in het Administration Panel. Vervolgens moet het juiste beleid worden geconfigureerd in Duo om betrouwbare apparaatverificatie uit te voeren en gecompromitteerde apparaten te detecteren die toepassingen kunnen beïnvloeden die worden beschermd door Duo.

Opmerking: In dit geval werken we met Active Directory en Device Health.

Voorwaarden

- Active Directory voor de integratie.

- Om Duo met Trusted Endpoints te kunnen integreren, moeten uw apparaten worden geregistreerd in het domein van Active Directory. Hierdoor kan Duo de toegang tot netwerkbronnen en -services op een veilige manier authenticeren en autoriseren.

- Het is een vervolg op Plan.

Configuratie- en gebruikscase

De integratie in Duo configureren

Log in op de Admin Panel en ga naar:

Trusted EndPoints > Add Integration- Kiezen

Active Directory Domain Services

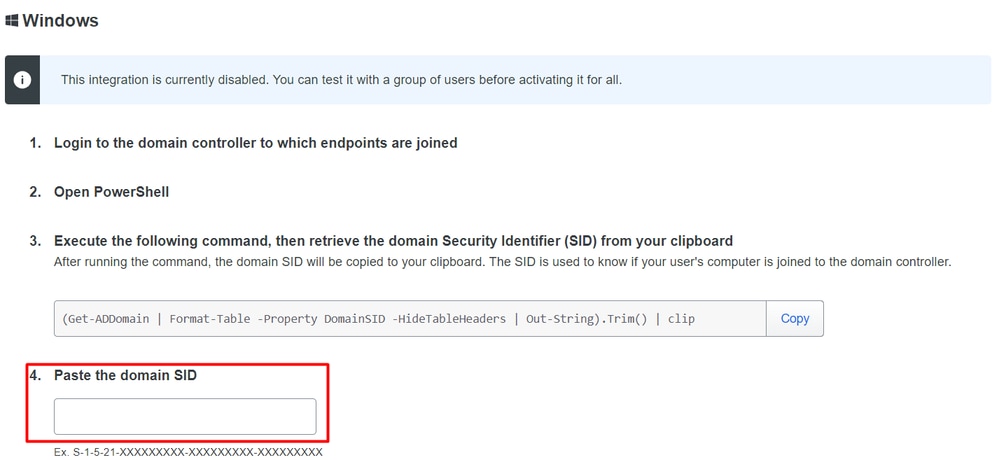

Daarna wordt u doorgestuurd om de Active Directory and Device Health.

Houd er rekening mee dat dit alleen werkt met machines in het domein.

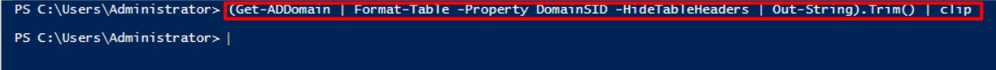

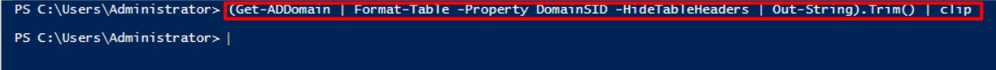

Ga naar de actieve map en voer de volgende opdracht uit in PowerShell:

(Get-ADDomain | Format-Table -Property DomainSID -HideTableHeaders | Out-String).Trim() | clip

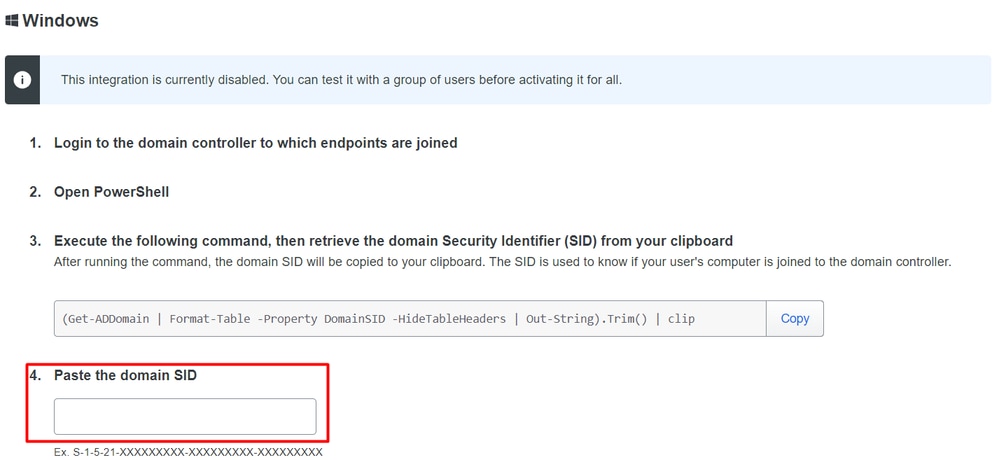

Daarna, zorg ervoor dat u hebt gekopieerd naar het klembord de security identifier van uw Active Directory.

Voorbeeld

S-1-5-21-2952046551-2792955545-1855548404

Dit wordt gebruikt in uw Active Directory en Device Health Integration.

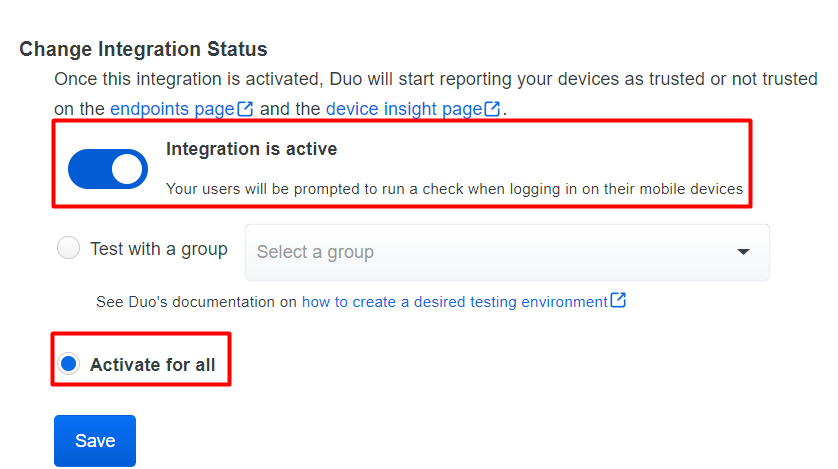

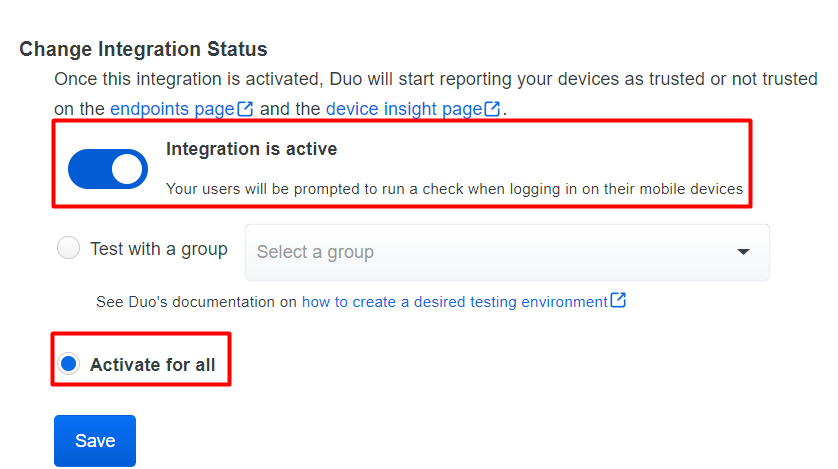

Klik op de knop Save en de integratie en Activate for all. Anders kunt u niet integreren met Cisco Secure EndPoint.

Ga naar veld Trusted EndPoints > Select Endpoint Detection & Response System > Add this integration.

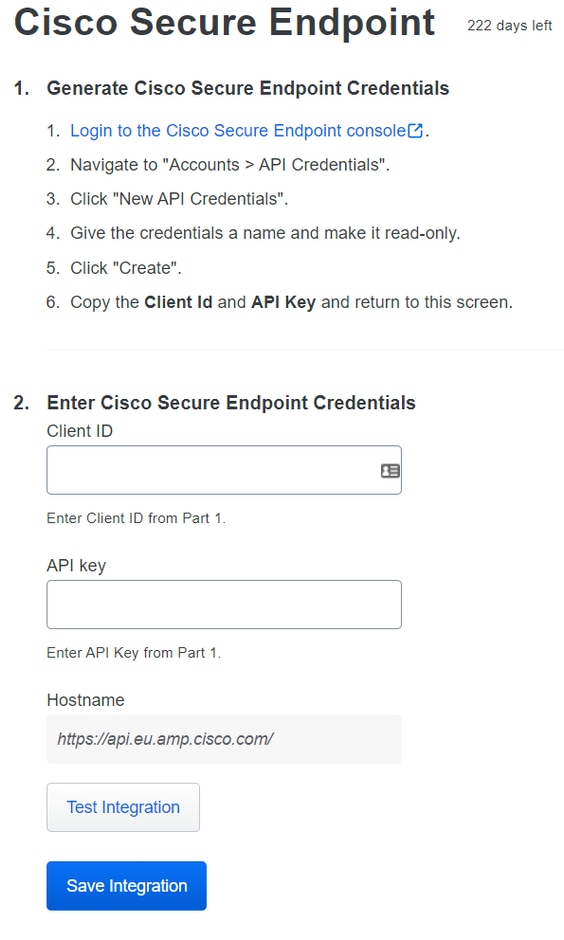

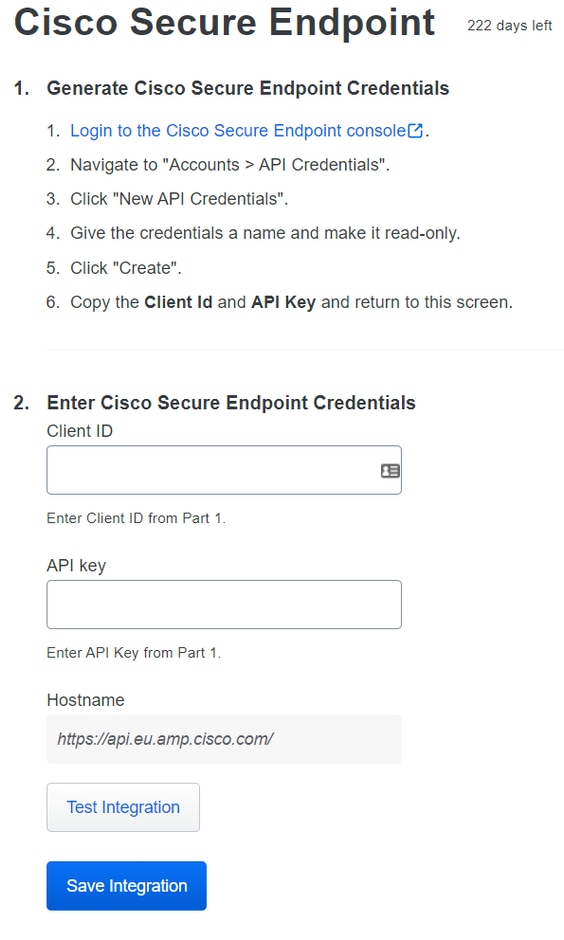

U bevindt zich nu op de hoofdpagina van de integratie voor Cisco Secure EndPoint.

Ga daarna naar de Admin Panel van het Cisco Secure End-punt.

De integratie in Cisco Secure End-point configureren

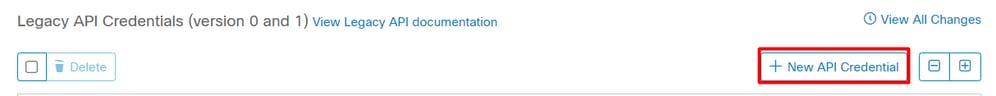

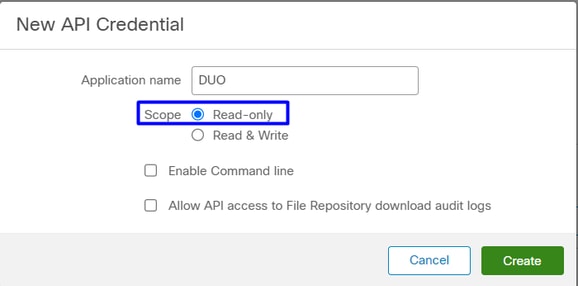

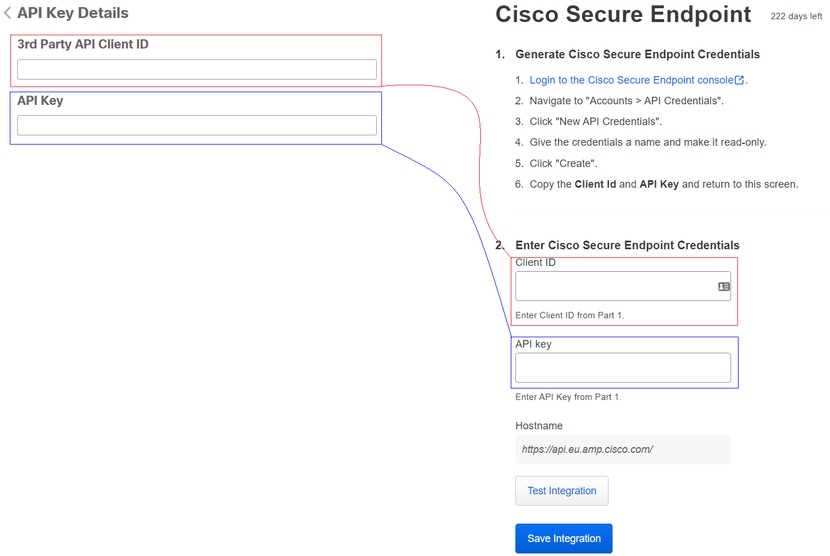

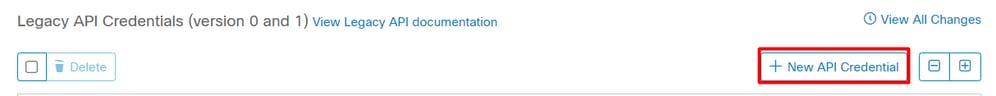

En navigeer naar Accounts > API Credentials en selecteer New API Credentials.

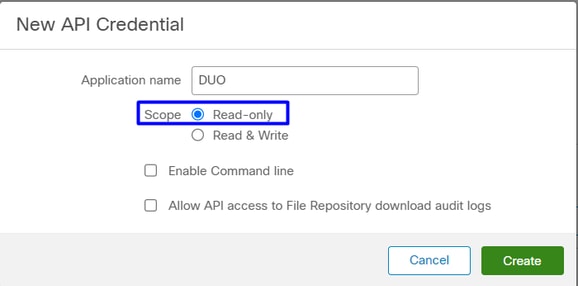

Opmerking: alleen Read-only is nodig om deze integratie te realiseren, omdat Duo GET Vragen aan Cisco Secure EndPoint om te weten of het apparaat voldoet aan de vereisten van het beleid.

Invoegen Application Name, Scope,Create.

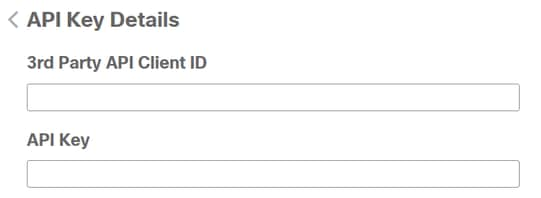

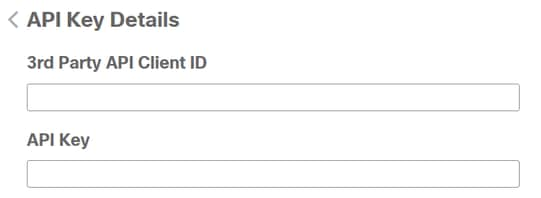

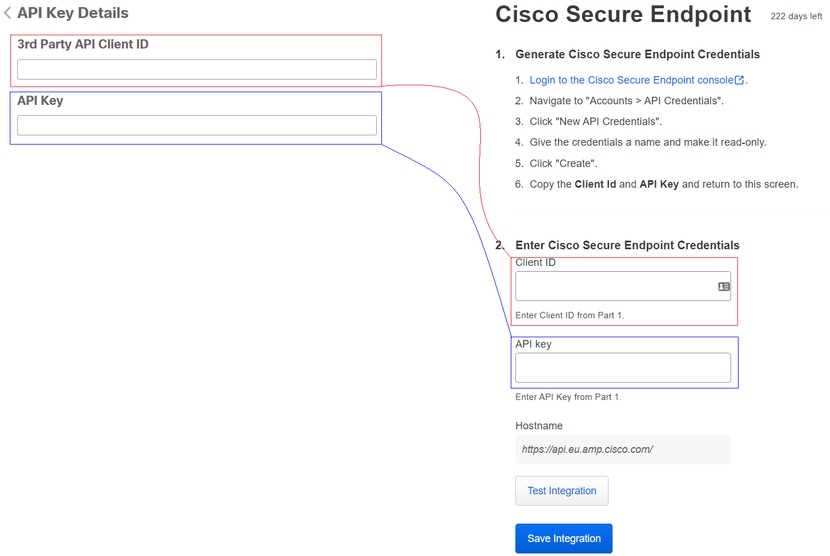

- Kopieert de

3rd API Party Client ID van Cisco Secure EndPoint naar Duo Admin Panel in Client ID.

- Kopieert de

API Key van Cisco Secure EndPoint naar Duo Admin Panel in API Key.

Test de integratie en als alles goed werkt, klikt u op Save de integratie redden.

Configureren van beleid in Duo

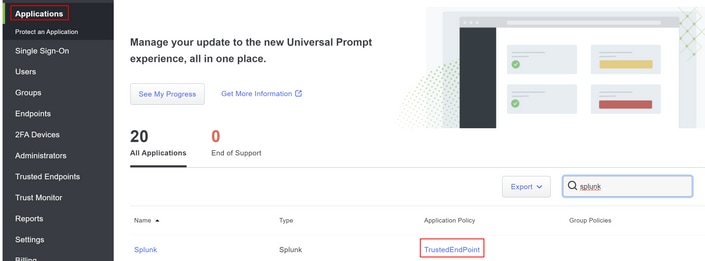

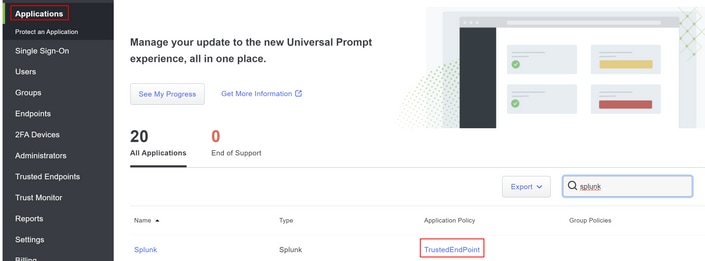

Om het beleid voor uw integratie te vormen, gaat u door uw toepassing:

Navigate to Application > Search for your Application > Select your policy

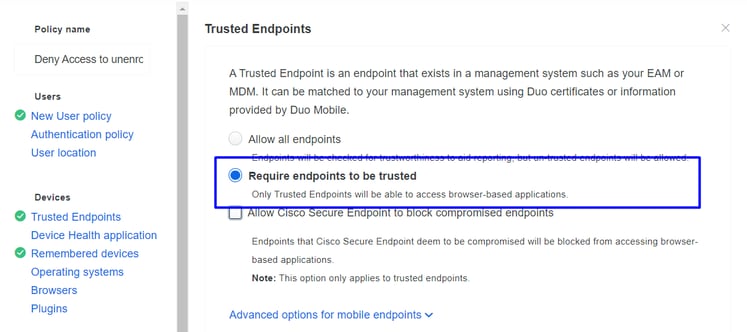

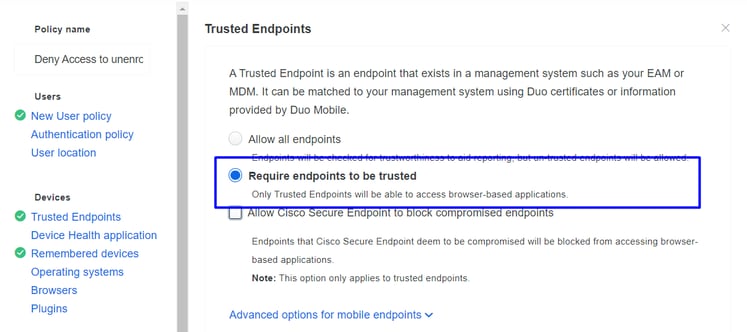

Configureer het beleid om een betrouwbaar apparaat te detecteren

Test Trusted Machines

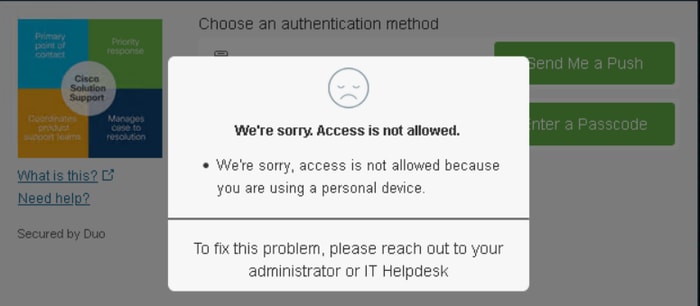

Machine met Duo Device Health en aangesloten bij het domein

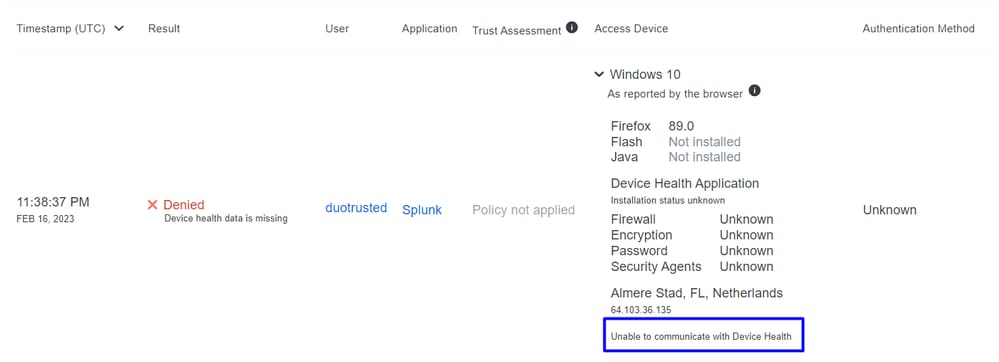

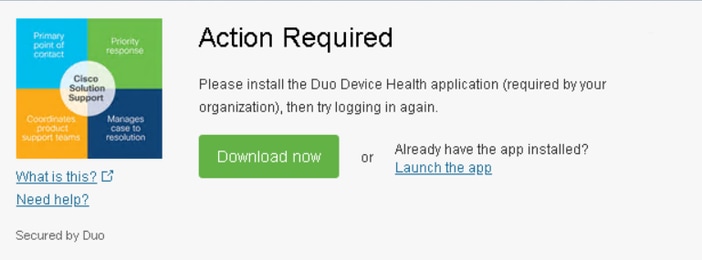

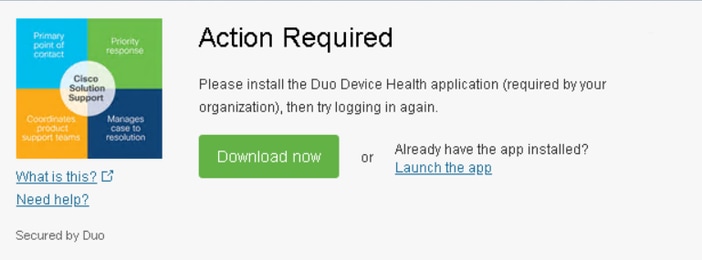

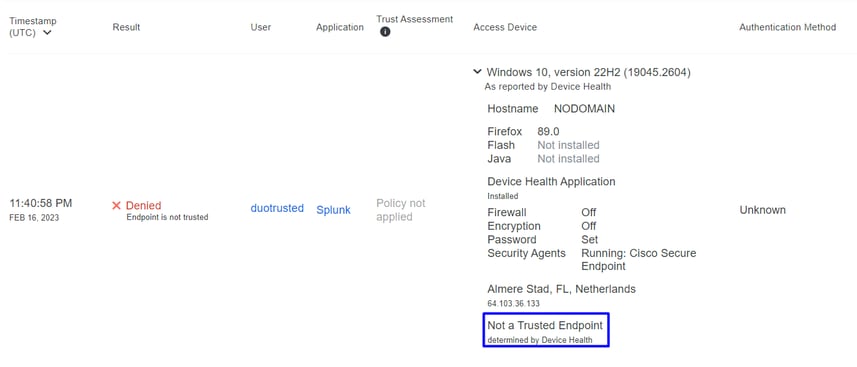

Machine buiten het domein zonder Duo Device Health

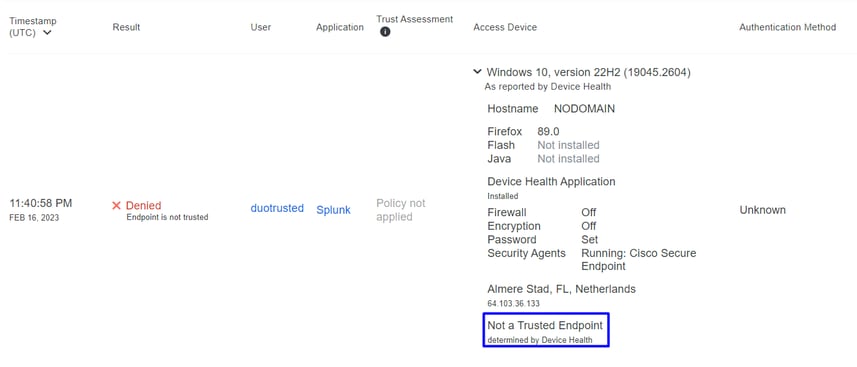

Machine buiten het domein met Duo Device Health

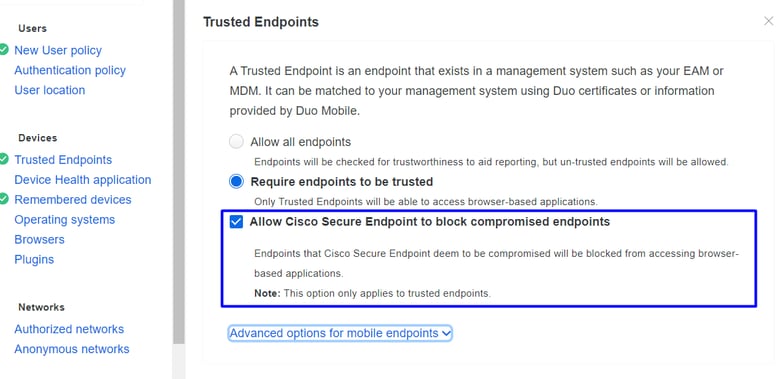

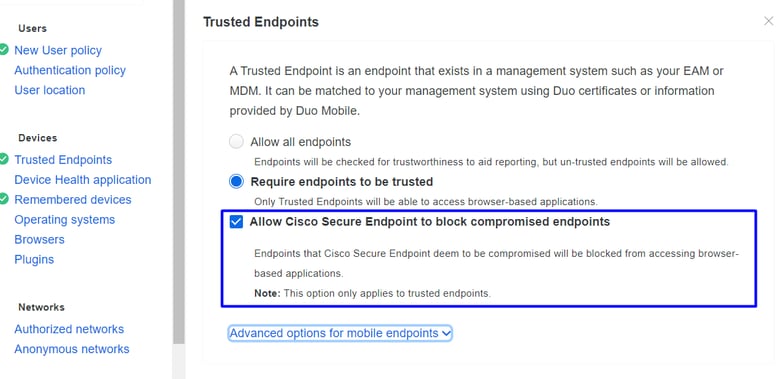

Het beleid voor Cisco Secure End-point configureren

In deze beleidsopstelling, vorm het reeds vertrouwde op apparaat om aan het vereiste over bedreigingen te voldoen die uw toepassing kunnen beïnvloeden, zodat als een apparaat geïnfecteerd wordt, of als sommige gedragingen merken die machine met suspicious artifacts of Indicators of Compromise, kunt u de toegang van de machine tot de beveiligde toepassingen blokkeren.

Test de vertrouwde machines met Cisco Secure EndPoint

Machine zonder Cisco Secure Agent geïnstalleerd

In dit geval kan de machine zonder AMP-verificatie doorgaan.

Als u een restrictief beleid wilt hebben, kunt u het beleid instellen om restrictiever te zijn als u de Device Health Application beleid van Reporting in Enforcing.

En toevoegen Block Access if an EndPoint Security Agent is not running.

Computer zonder infectie

Computer zonder infectie

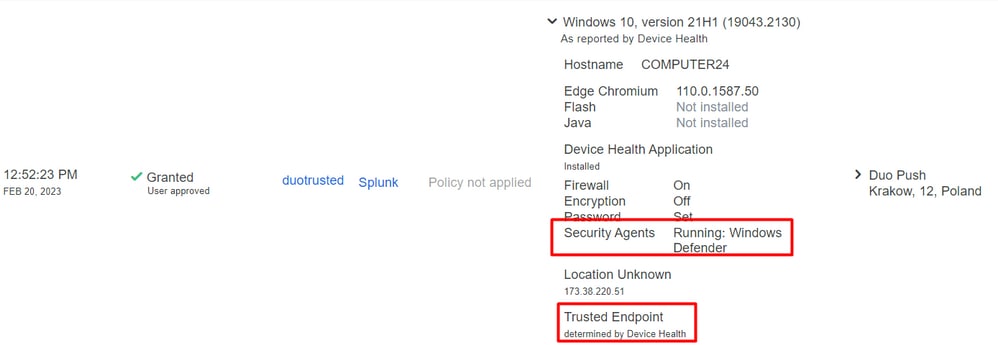

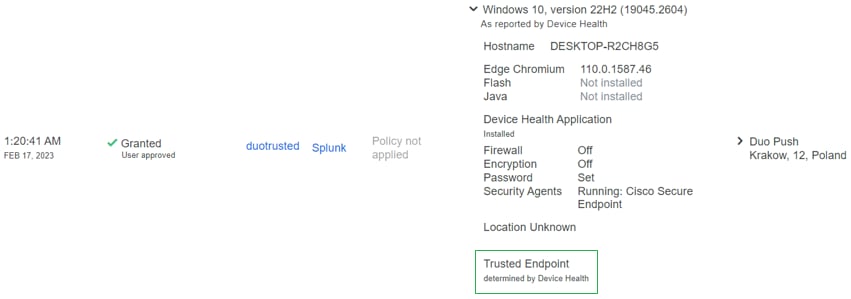

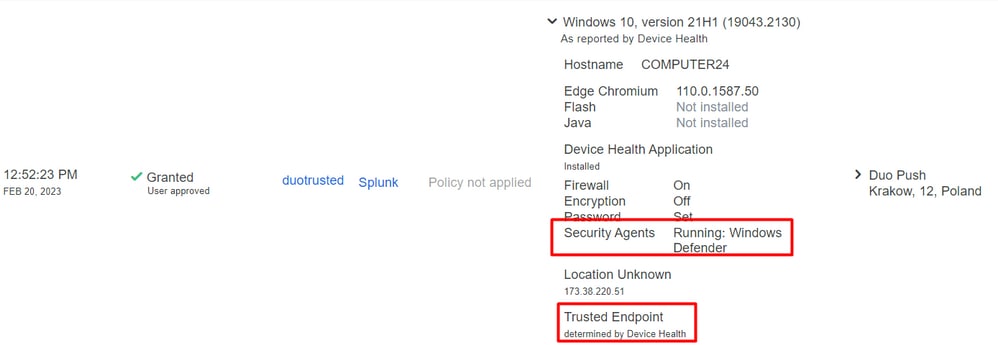

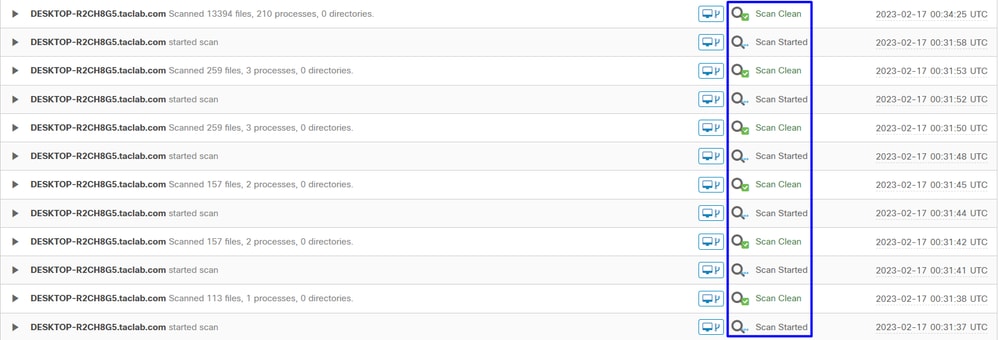

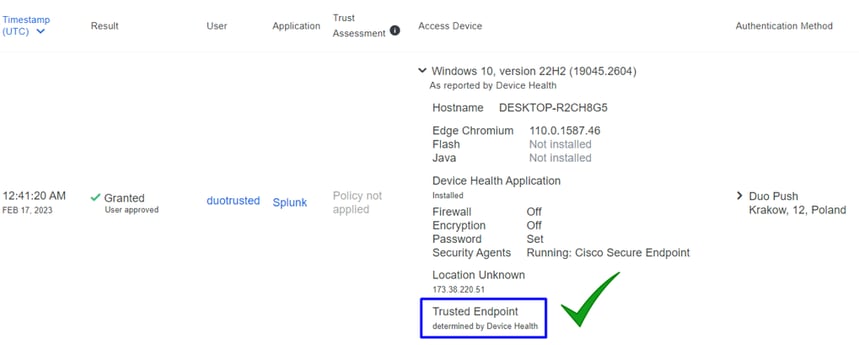

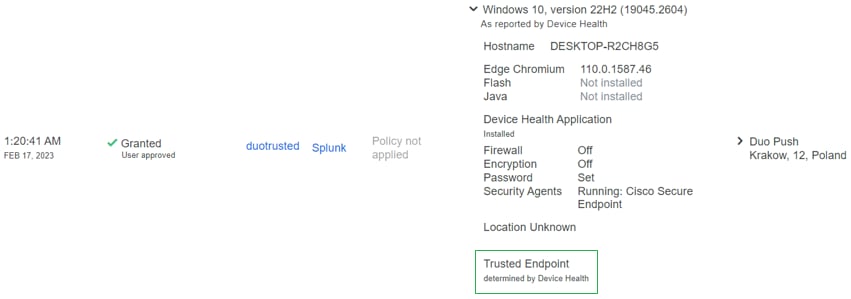

Met een machine, zonder infectie, kunt u testen hoe Duo met Cisco Secure EndPoint werkt om informatie uit te wisselen over de status van de machine en hoe de gebeurtenissen in dit geval worden getoond in Duo en Cisco Secure EndPoint.

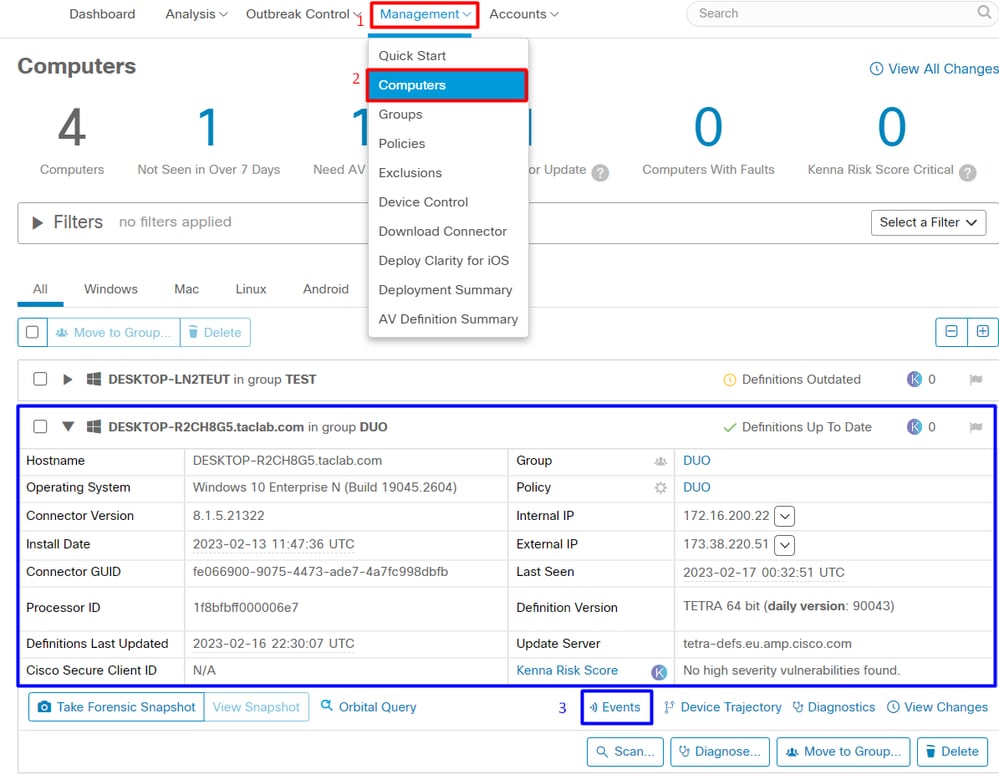

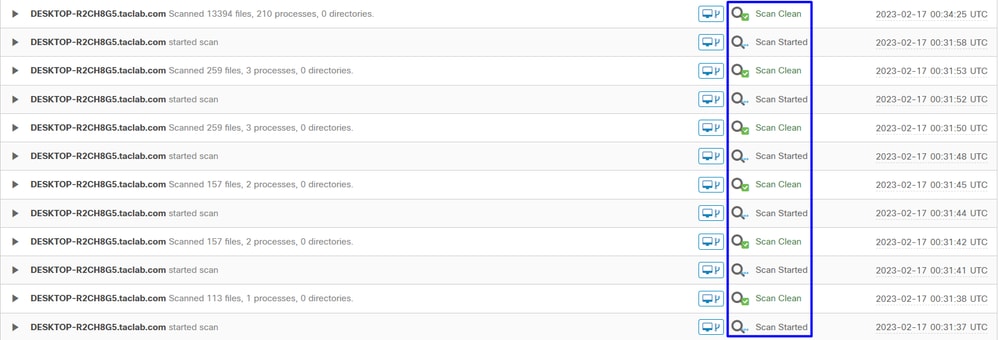

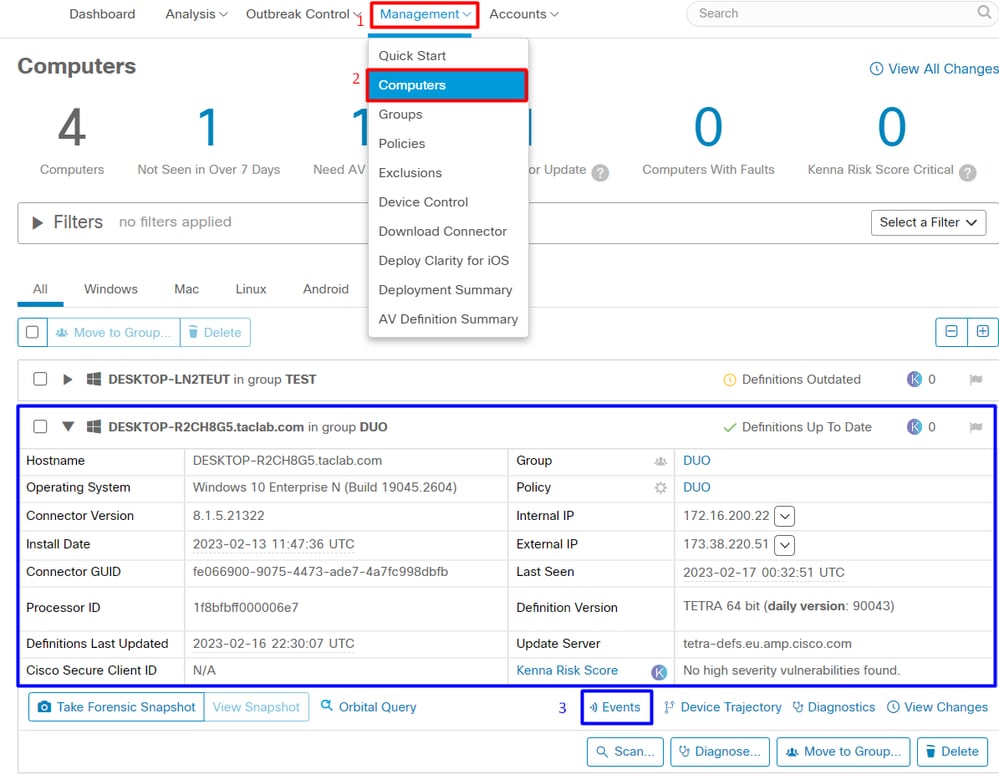

Als u de status van uw machine in Cisco Secure EndPoint controleert:

Navigate to Management > Computers.

Als je voor je machine filtert, kun je het resultaat zien en in dit geval kun je bepalen of de machine schoon is.

U kunt zien dat er geen detectie is voor uw apparaat, en het is ook op een status van schoon, wat betekent dat uw machine niet in staat is om bij te wonen.

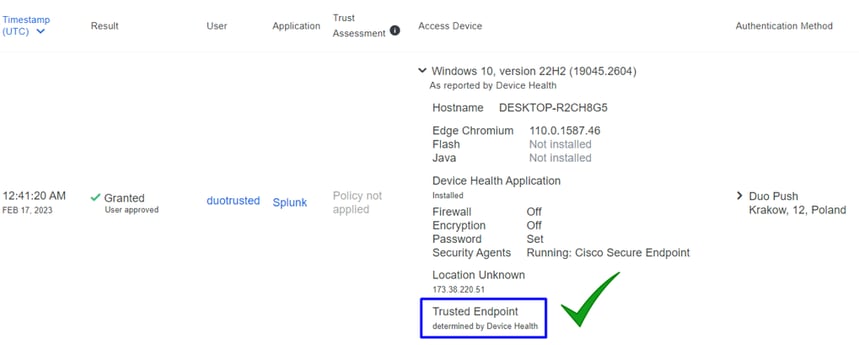

Zo categoriseert Duo die machine als volgt:

De machine onderhoudt het trusted etiket.

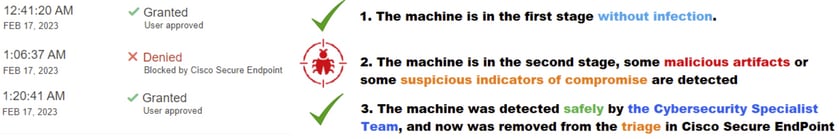

Wat gebeurt er als dezelfde machine geïnfecteerd raakt met een Malicious ActorIndicators of Compromise Waarschuwingen over deze machine?

Computer met infectie

Om met een voorbeeld van EICAR te proberen om de functie te testen, toegang te krijgen tot https://www.eicar.org/, en een kwaadaardige steekproef te downloaden.

Opmerking: maak u geen zorgen. U kunt die EICAR-test downloaden, het is veilig en het is slechts een testbestand.

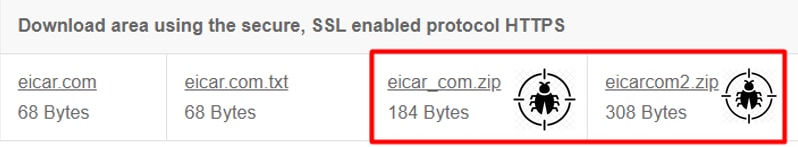

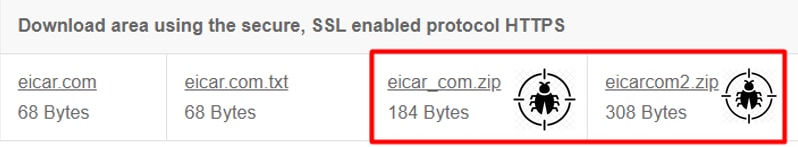

Scroll naar beneden, ga naar de sectie en download het testbestand.

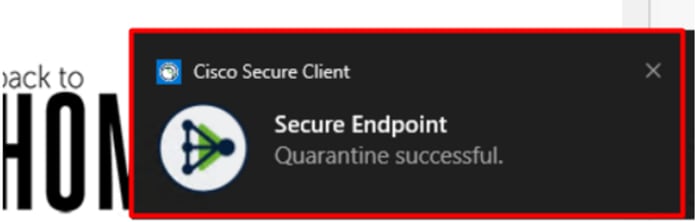

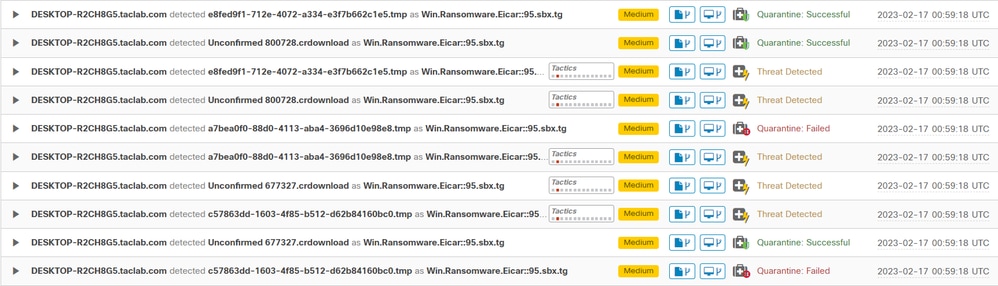

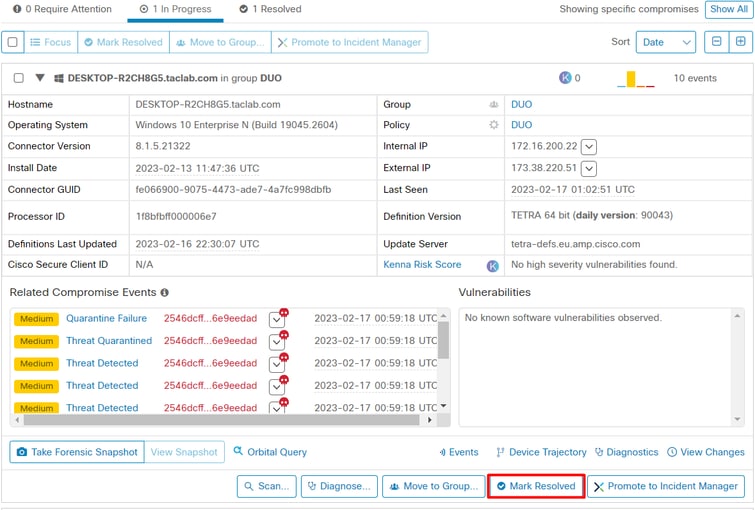

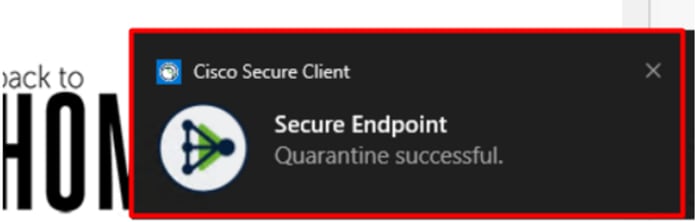

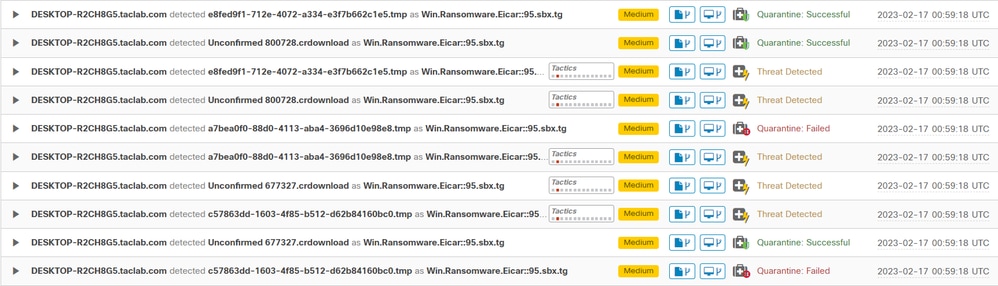

Cisco Secure EndPoint detecteert de malware en verplaatst deze naar quarantaine.

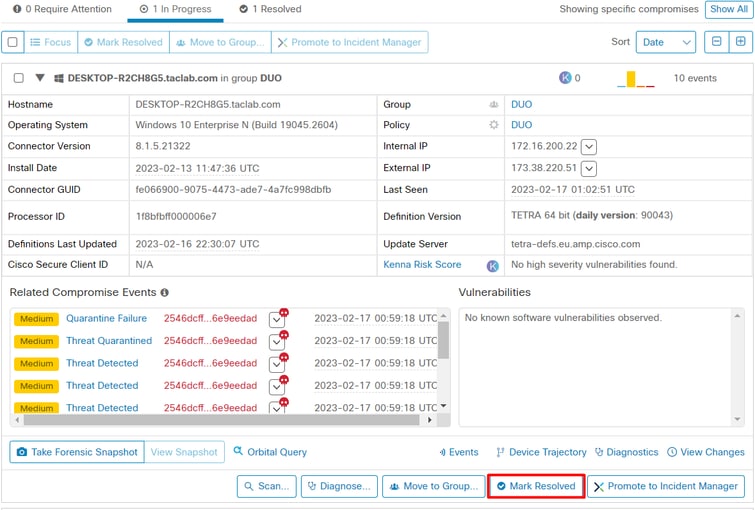

Dit is de manier waarop dit verandert, zoals wordt getoond in het paneel Cisco Secure EndPoint Admin.

U hebt ook de detectie van de malware in de machine, maar dit betekent dat de endpoints worden beschouwd als geanalyseerd onder het proces van Cisco Secure EndPoint op de Inbox.

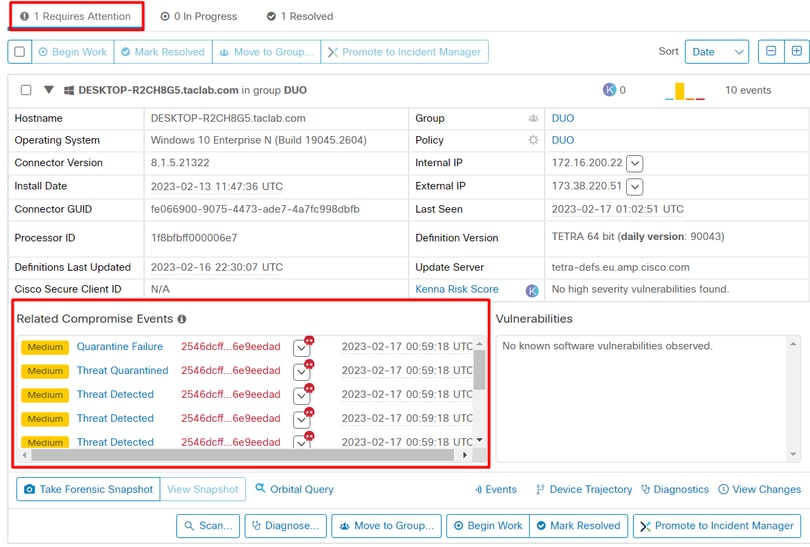

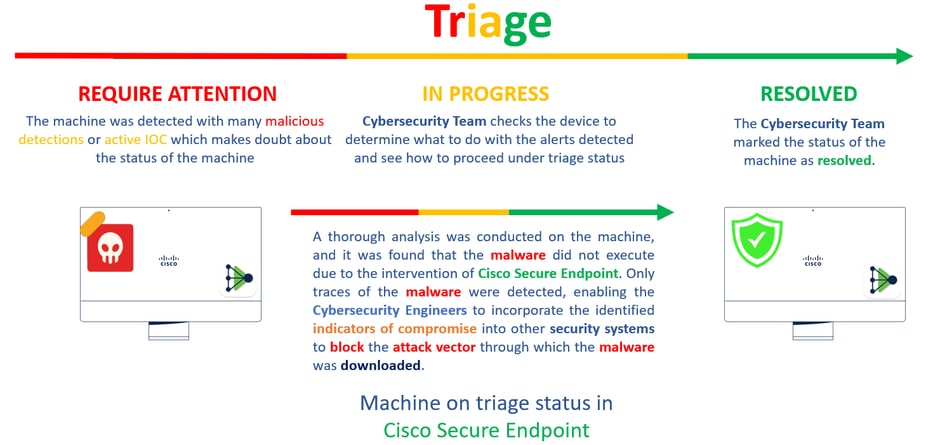

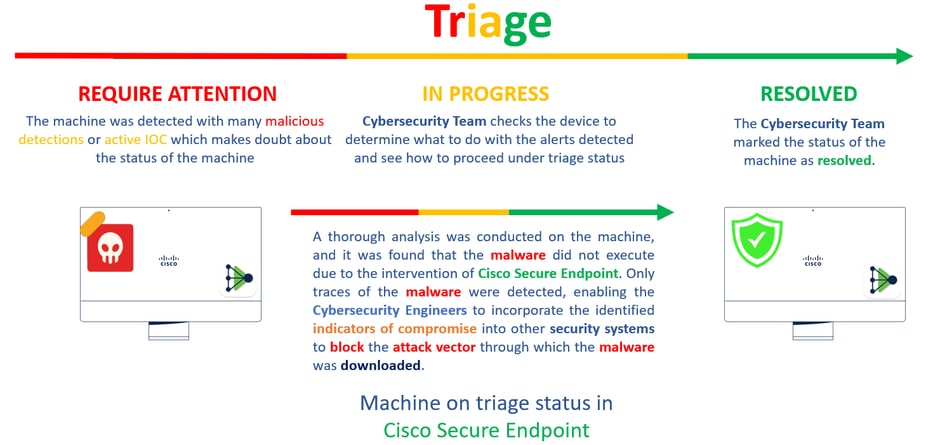

Opmerking: om een eindpunt naar triage te sturen, moet het meerdere detecties van artefacten of vreemd gedrag hebben die een aantal Indicators of Compromise in het eindpunt.

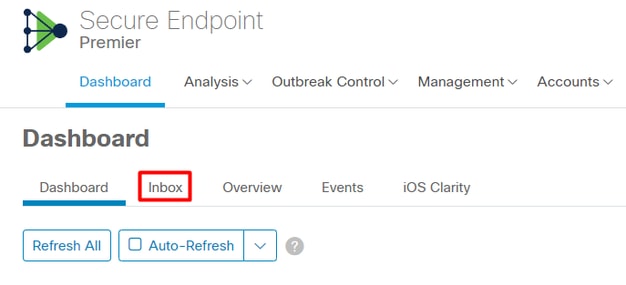

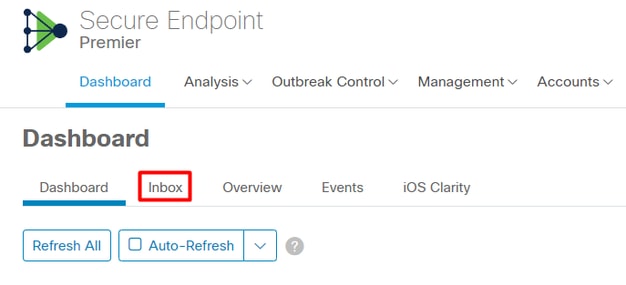

In het Dashboardklikt u op in het Inbox.

Nu heb je een machine die aandacht nodig heeft.

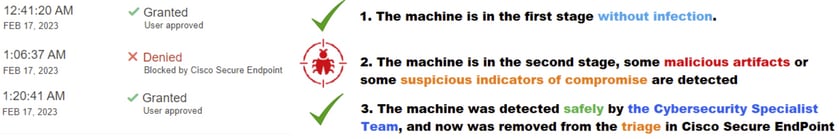

Switch nu naar Duo en kijk wat de status is.

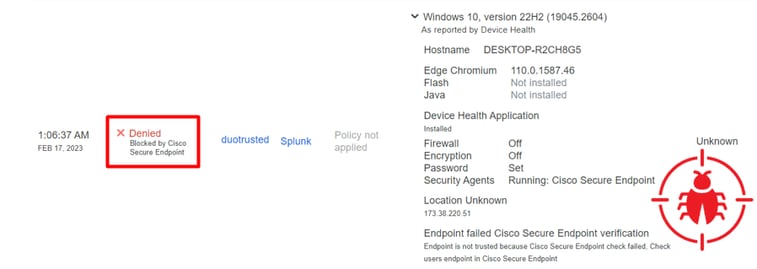

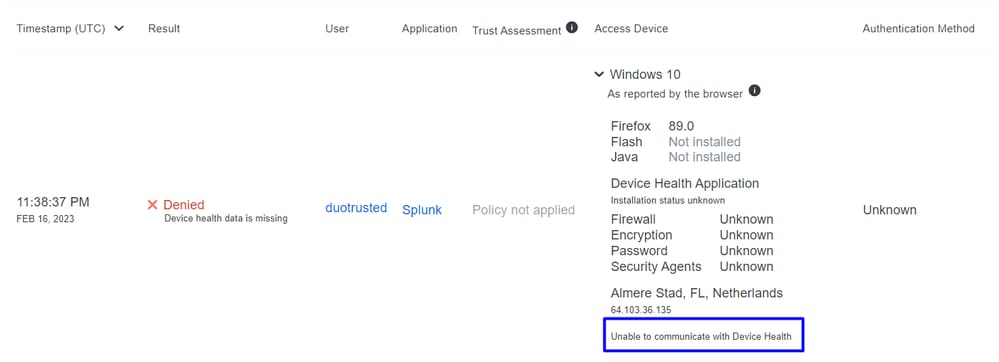

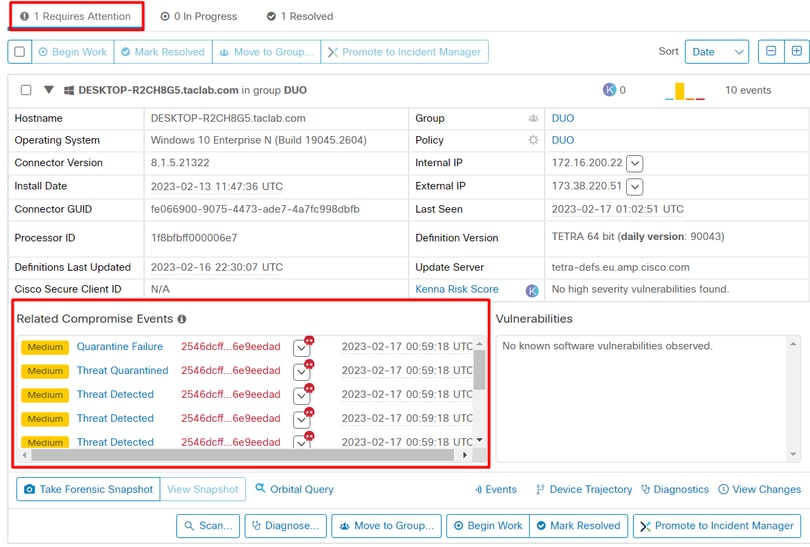

Verificatie wordt eerst geprobeerd om het gedrag te zien nadat de machine onder op Cisco Secure End-point is gezet Require Attention.

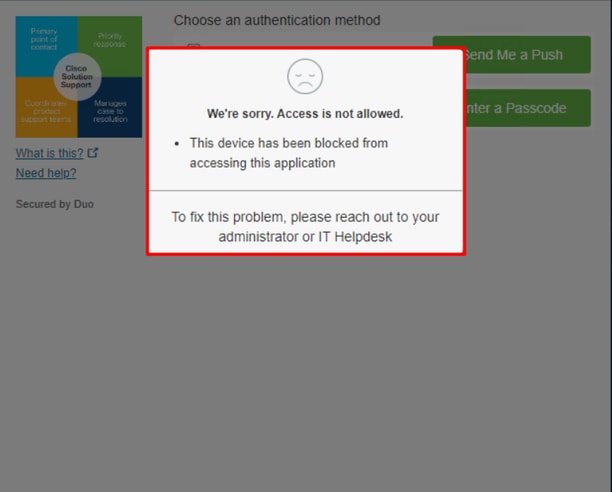

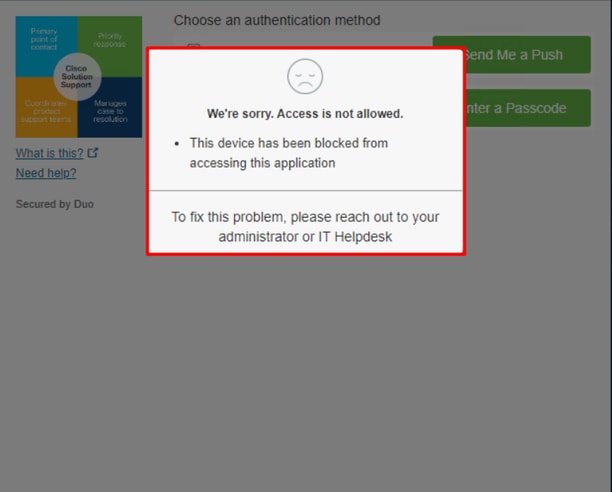

Zo verandert het in Duo en hoe wordt de gebeurtenis onder authenticatie gebeurtenissen getoond.

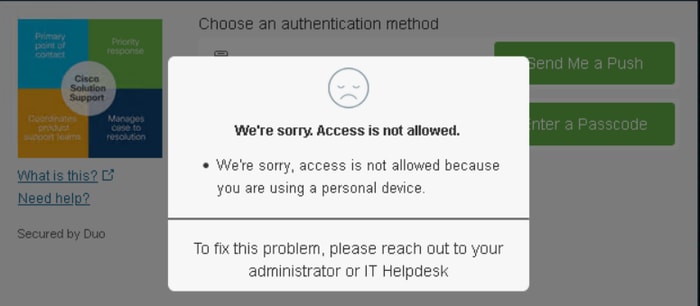

Uw machine is gedetecteerd als geen veiligheidsapparaat voor uw organisatie.

Toegang tot een machine na review toestaan

Na verificatie onder Cisco Secure EndPoint en door uw Cybersecurity Specialist, kunt u toegang tot deze machine aan uw app in Duo toestaan.

De vraag is nu hoe je de toegang weer kunt toestaan tot de app die door Duo wordt beschermd.

U moet onder Cisco Secure EndPoint en in uw Inbox, moet dit apparaat worden gemarkeerd als resolved toegang te verlenen tot de door Duo beschermde applicatie.

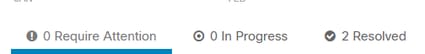

Daarna hebt u de machine niet meer met de status attention required. Dit veranderde in resolved status.

Kort samengevat bent u nu bereid om de toegang tot onze door Duo beschermde applicatie opnieuw te testen.

Nu heb je toestemming om de push naar Duo te sturen, en je bent ingelogd op de app.

Triage Workflow

Feedback

Feedback