Inleiding

Dit document beschrijft hoe de spamquarantaine op de ESA of SMA en de bijbehorende functies te configureren: externe authenticatie met LDAP en spam quarantaine melding.

Procedure

Stel lokale spamquarantaine in op de ESA

- Kies in het ESR Monitor > Spamquarantaine.

- In de sectie Instellingen spam-quarantaine, schakelt u het aanvinkvakje Spam quarantaine inschakelen in en stelt u de gewenste quarantaine-instellingen in.

- Kies Beveiligingsservices > Spamquarantaine.

- Zorg ervoor dat het aanvinkvakje Enable External Spam Quarantine niet is aangevinkt, tenzij u van plan bent de functie Externe Spam Quarantine te gebruiken (zie onderstaande sectie).

- Wijzigingen indienen en doorvoeren.

Schakel Quarantine-poorten in en geef een Quarantaine-URL op de interface op

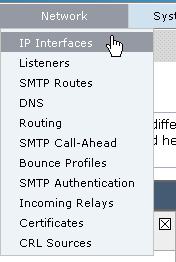

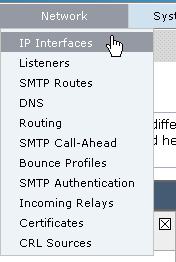

- Kies Netwerk > IP-interfaces.

- Klik op de interfacenaam van de interface die u zult gebruiken om toegang te krijgen tot de quarantaine.

In de sectie van de spamquarantaine, controleer de controlevakjes en specificeer standaardhavens of verander zoals vereist:

- Spam-quarantaine HTTP

- Spamquarantaine HTTPS

- Schakel het selectievakje Dit is de standaardinterface voor spamquarantaine in.

- Onder "URL weergegeven in meldingen" gebruikt het apparaat standaard de hostnaam van het systeem (client: sethostname) tenzij anders aangegeven in de tweede keuzerondoptie en het tekstveld.

Dit voorbeeld specificeert de standaard hostname instelling.

U kunt een aangepaste URL opgeven om toegang te krijgen tot uw spamquarantaine.

Opmerking: als u de quarantaine voor externe toegang configureert, hebt u een extern IP-adres nodig dat op de interface is geconfigureerd of een extern IP dat netwerkadres is, vertaald naar een intern IP.

Als u geen hostname gebruikt, kunt u het keuzerondje Hostname aangevinkt houden, maar toch toegang tot de quarantaine via IP-adres alleen. Bijvoorbeeld https://10.10.10.10:83.

- Wijzigingen indienen en doorvoeren.

- Valideren.

Als u een hostnaam voor de spamquarantaine specificeert, zorg ervoor dat de hostnaam oplosbaar is via een intern Domain Name System (DNS) of een externe DNS. DNS lost de hostnaam op naar uw IP-adres.

Als u geen resultaat krijgt, raadpleegt u uw netwerkbeheerder en gaat u door met het verkrijgen van toegang tot de quarantaine via IP-adres, zoals in het vorige voorbeeld, totdat de host in DNS verschijnt.

> nslookup quarantine.mydomain.com

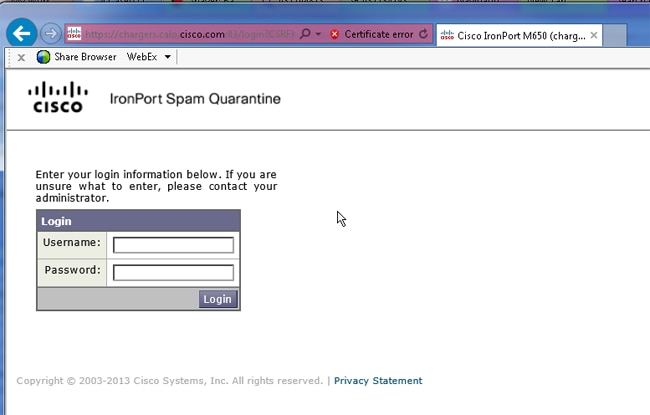

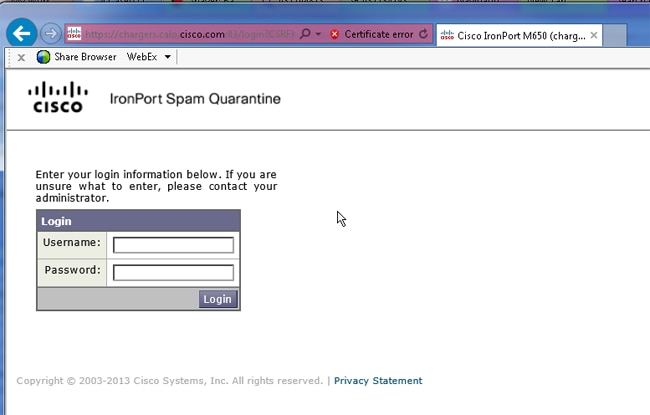

Navigeer naar uw URL die eerder in een webbrowser is geconfigureerd om te bevestigen dat u toegang hebt tot de quarantaine:

https://quarantine.mydomain.com:83

https://10.10.10.10:83

Configureer de ESE om positieve spam en/of verdachte spam naar spamquarantaine te verplaatsen

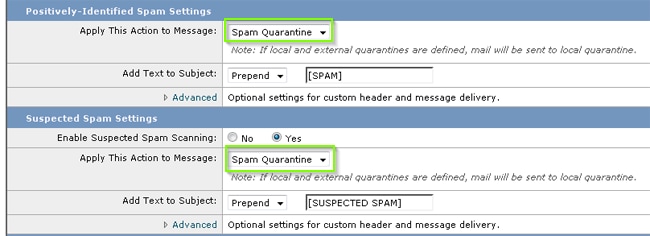

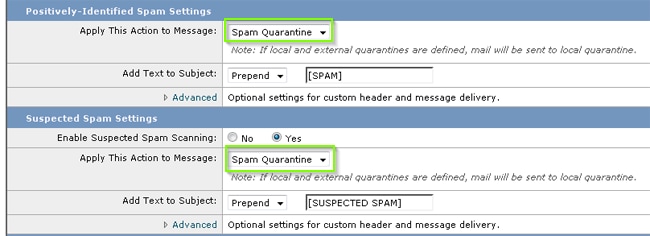

Voltooi de volgende stappen om uw berichten over verdachte spam en/of positief geïdentificeerde spam in quarantaine te plaatsen:

- Klik op de ESA op Mail Policies > Inkomende Mail Policies en vervolgens op de anti-spam kolom voor het Default Policy.

- Verander de actie van de Positive Identified Spam of Suspect Spam om naar de Spam Quarantaine te sturen."

- Herhaal het proces voor andere ESA's die u hebt geconfigureerd voor externe spamquarantaine. Als u deze wijziging op clusterniveau heeft aangebracht, hoeft u deze niet te herhalen, aangezien de wijziging zal worden voorgesteld aan de andere toestellen in het cluster.

- Wijzigingen indienen en doorvoeren.

- Op dit moment wordt post die anders geleverd of weggelaten zou zijn in quarantaine geplaatst.

Externe spamquarantaine op de SMA configureren

De stappen voor het configureren van externe spamquarantaine op de SMA zijn hetzelfde als de vorige sectie met een paar uitzonderingen:

- Op elk van uw ESA’s moet u de lokale quarantaine uitschakelen. Kies Monitor > Quarantines.

- Kies in uw ESA Security Services > Spam Quarantine en klik op Enable External Spam Quarantine.

- Wijs de ESA naar het IP-adres van uw SMA en specificeer de poort die u wilt gebruiken. De standaardinstelling is Port 6025.

- Zorg ervoor dat Port 6025 van de ESA naar de SMA is geopend. Deze poort is voor het leveren van gequaranteerde berichten van ESA > SMA.

Dit kan worden gevalideerd door een telnet test van de CLI op de ESA op poort 6025. Als een verbinding wordt geopend en open blijft, moet u worden ingesteld.

tarheel.rtp> telnet 14.2.30.116 6025

Trying 14.2.30.116...

Connected to steelers.rtp.

Escape character is '^]'.

220 steelers.rtp ESMTP

- Zorg ervoor dat u de IP/hostnaam hebt geconfigureerd om toegang te krijgen tot de spamquarantaine, zoals in "Poorten voor quarantaine inschakelen en een quarantaine-URL opgeven bij de interface".

- Controleer dat de berichten in de spamquarantaine van uw ESA's aankomen. Als de spamquarantaine geen berichten toont, kan er een probleem zijn met de verbinding van ESA > SMA op poort 6025 (zie vorige stappen).

Kennisgeving van spamquarantaine configureren

- Kies in het ESR Monitor > Spamquarantaine.

- Op de SMA zou u naar de spam quarantaine instellingen navigeren om dezelfde stappen uit te voeren.

- Klik op Spamquarantaine.

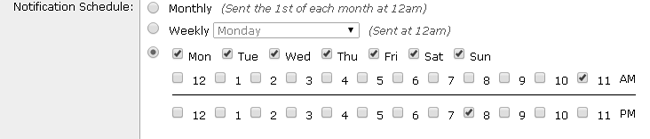

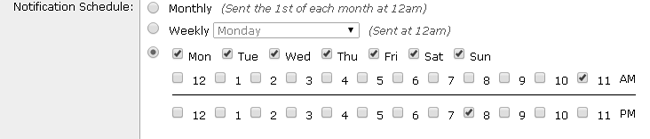

- Controleer het aanvinkvakje Spammelding inschakelen.

- Kies uw aanmeldingsschema.

- Wijzigingen indienen en doorvoeren.

De toegang tot spamquarantaine van de eindgebruiker configureren via spamquarantaine van de eindgebruiker via de Spam Quarantine Query

- Kies op de SMA of ESA System Administration > LDAP.

- Open uw LDAP-serverprofiel.

- Controleer of de Spam Quarantine End-User Authenticatie Query is ingeschakeld om te controleren of u met een Active Directory-account kunt verifiëren.

- Controleer het aanvinkvakje Toewijzen als actieve query.

- Klik op Test om de query te testen.

Match Positive betekent dat de authenticatie is geslaagd:

- Wijzigingen indienen en doorvoeren.

- Kies in het ESR Monitor > Spamquarantaine.

Ga op de SMA naar de instellingen voor spamquarantaine om dezelfde stappen uit te voeren.

- Klik op Spamquarantaine.

- Schakel het aanvinkvakje Enable End-User Quarantine Access in.

- Kies LDAP in de vervolgkeuzelijst Eindgebruikersverificatie.

- Wijzigingen indienen en doorvoeren.

- Controleer of de externe verificatie op de ESA/SMA staat.

- Navigeer naar uw URL die eerder in een webbrowser is geconfigureerd om te bevestigen dat u toegang hebt tot de quarantaine:

https://quarantine.mydomain.com:83

https://10.10.10.10:83

- Log in met uw LDAP account. Als dit mislukt, controleer dan het profiel voor externe verificatie LDAP en schakel de optie End-User Quarantine Access in (zie vorige stappen).

Configureer de beheerderstoegang tot de spamquarantaine

Gebruik de procedure in deze sectie om administratieve gebruikers met deze rollen toe te staan om berichten in de Spam Quarantaine te beheren: Exploitant, Read-Only Exploitant, Help Desk, of Guestrollen, en aangepaste gebruikersrollen die toegang tot de Spam Quarantaine omvatten.

Gebruikers op beheerdersniveau, waaronder de gebruikers van de standaardbeheerder en de e-mailbeheerder, kunnen altijd toegang krijgen tot de functie Spam Quarantine en hoeven niet te worden gekoppeld aan de functie Spam Quarantine met behulp van deze procedure.

Opmerking: niet-administrateurs-gebruikers kunnen berichten in de spamquarantaine openen, maar ze kunnen de quarantaine-instellingen niet bewerken. Gebruikers op beheerdersniveau hebben toegang tot berichten en kunnen de instellingen bewerken.

Voltooi de volgende stappen om administratieve gebruikers die geen volledige beheerdersrechten hebben in staat te stellen om berichten in de spamquarantaine te beheren:

- Zorg ervoor dat u gebruikers hebt gemaakt en hun een gebruikersrol hebt toegewezen met toegang tot de spamquarantaine.

- Kies op het Security Management-apparaat Management-applicatie > Gecentraliseerde services > Spamquarantaine.

- Klik op Instellingen inschakelen of bewerken in het gedeelte Instellingen voor spamquarantaine.

- Klik in het gedeelte Administratieve Gebruikers van de sectie Instellingen spamquarantaine op de selectielink voor lokale gebruikers, extern geverifieerde gebruikers of aangepaste gebruikersrollen.

- Kies de gebruikers aan wie u toegang tot weergave en beheer van berichten wilt verlenen in de spamquarantaine.

- Klik op OK.

- Herhaal dit indien nodig voor elk van de andere typen Administratieve Gebruikers die in de sectie worden vermeld (Lokale Gebruikers, Extern Geverifieerde Gebruikers of Aangepaste Gebruikersrollen).

- Verzend en leg uw wijzigingen vast.

Feedback

Feedback