DANE voor e-mail security applicatie

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt de Deens-implementatie voor de uitgaande e-mailstroom van ESA beschreven.

Voorwaarden

algemene kennis van de concepten en de configuratie van het ESE.

Eisen voor de implementatie van de DEENSE:

- DNSEC geschikte DNS-sleuf

- ESA met AsyncOS 12.0 of nieuwer

Achtergrondinformatie

DANE is in ESR 12 ingevoerd voor de validering van uitgaande post.

DNS-gebaseerde verificatie van benoemde entiteiten (DANE).

- DANE is een internet security protocol waarmee X.509 digitale certificaten kunnen worden gebonden aan domeinnamen met DNSSEC (RFC 6698).

- DNSSEC is een verzameling IETF-specificaties voor het beveiligen van DNS-records door middel van public-key cryptografie. (Zeer elementaire uitleg. RFC 4033, RFC 4034 en RFC 4035)

Overwegingen bij de implementatie

Controleer of de ESA gebruik maakt van een DNS-Resolver met Dnssec-mogelijkheid.

DNS-mogelijkheid voor het uitvoeren van dnssec/DANE-vragen is vereist om DANE te implementeren.

Voor het testen van de DNS-DANE-capaciteit van de ESE kan een eenvoudige test worden uitgevoerd vanaf de inlognaam van de ESE CLI.

De CLI opdracht 'daneverify' zal de complexe vragen uitvoeren om te verifiëren of een domein in staat is om de Deens-verificatie te doorstaan.

Dezelfde opdracht kan worden gebruikt met een bekend goed domein om te bevestigen dat de ESA in staat is om dnssec vragen op te lossen.

'ietf.org' is een wereldwijd bekende bron. Het uitvoeren van het cli commando 'daneverify' zal verifiëren of de DNS Resolver al dan niet geschikt is voor DANE.

GELDIGE PASS: DANE CAPABLE DNS SERVER "DANE SUCCESS" RESULTATEN VOOR ietf.org

> daneverify ietf.org

SECURE MX record(mail.ietf.org) found for ietf.org

SECURE A record (4.31.198.44) found for MX(mail.ietf.org) in ietf.org

Connecting to 4.31.198.44 on port 25.

Connected to 4.31.198.44 from interface 216.71.133.161.

SECURE TLSA record found for MX(mail.ietf.org) in ietf.org

Checking TLS connection.

TLS connection established: protocol TLSv1.2, cipher ECDHE-RSA-AES256-GCM-SHA384.

Certificate verification successful

TLS connection succeeded ietf.org.

DANE SUCCESS for ietf.org

DANE verification completed.

ONGELDIGE FAIL: "BOGUS"-RESULTATEN VAN NIET-DANE CAPABLE DNS-SERVER VOOR ietf.org

> daneverify ietf.org

BOGUS MX record found for ietf.org

DANE FAILED for ietf.org

DANE verification completed.

GELDIG FAIL: daneverify cisco.com > cisco heeft DANE niet geïmplementeerd. Dit is het verwachte resultaat van een dnssec capabele resolver.

> daneverify cisco.com

INSECURE MX record(alln-mx-01.cisco.com) found for cisco.com

INSECURE MX record(alln-mx-01.cisco.com) found. The command will still proceed.

INSECURE A record (173.37.147.230) found for MX(alln-mx-01.cisco.com) in cisco.com

Trying next MX record in cisco.com

INSECURE MX record(rcdn-mx-01.cisco.com) found for cisco.com

INSECURE MX record(rcdn-mx-01.cisco.com) found. The command will still proceed.

INSECURE A record (72.163.7.166) found for MX(rcdn-mx-01.cisco.com) in cisco.com

Trying next MX record in cisco.com

INSECURE MX record(aer-mx-01.cisco.com) found for cisco.com

INSECURE MX record(aer-mx-01.cisco.com) found. The command will still proceed.

INSECURE A record (173.38.212.150) found for MX(aer-mx-01.cisco.com) in cisco.com

DANE FAILED for cisco.com

DANE verification completed.

Als de bovenstaande tests "GELDIG" werken:

- Een voorzichtige benadering zou zijn om elk domein te testen alvorens een profiel voor het domein toe te voegen.

- Een agressievere benadering zou zijn om DANE op het Profiel van de Controles van de Standaard van de Bestemming te vormen en te zien wie overgaat/ontbreekt.

Mail Direction bepaalt of DANE zal verifiëren.

Sender Group/Mail Flow Policies die de "RELAY"-actie geconfigureerd hebben, zullen Deens-verificatie uitvoeren.

Sender Group/Mail Flow Policies die de "Accepteer" actie geconfigureerd hebben zullen NIET peilen voor Deens verificatie.

Waarschuwing: als de ESA de Desination Controls "DANE" ingeschakeld heeft op het Default Policy, bestaat er een risico op mislukte levering. Als een eigen domein, zoals de in de RAT vermelde domeinnamen, doorloopt zowel RELAY als Accepteert e-mail flow beleid, gecombineerd met de aanwezigheid van een SMTP-route voor het domein.

SMTP-routes

DANE zal falen op SMTP-routes, tenzij de "Destination Host" is ingesteld op "USEDNS."

DANE Opportunistic zal de berichten niet leveren, die hen in de Leveringsrij bevatten tot de sprongprofieltijdopnemer verloopt.

Waarom? DANE Verification wordt overgeslagen omdat een SMTP-route een wijziging van de werkelijke bestemming zou zijn en wellicht niet correct DNS zou gebruiken.

Oplossing: Maak doelcontroleprofielen aan om Deens-verificatie expliciet uit te schakelen voor domeinen die SMTP-routers bevatten

Deen Opportunistisch of Deens Verplicht

De volgende opzoekingen worden uitgevoerd tijdens de Deens verificatie.

Elke verificatie voert inhoud in om de volgende verificatie uit te voeren.

- MX Record lookup controleert of >> Veilig, Onveilig, Bogus

- Een record lookup controleert of >> Secure Insecure > Bogus

- TLSA record lookup controleert of >> Veilig, Onveilig, Bogus, NXDOMAIN

- Certificaat verifiëren > Succes, mislukt

Beveiligd:

- DNS verifieerde de aanwezigheid van een beveiligde record met een RSIG gevalideerd RSIG DS en DNSKEY, in de keten van vertrouwen.

Onveilig:

- DNS bepaalt dat het domein geen dnssec-enabled records aanwezig heeft.

Bogus:

- Onvolledige, maar huidige dnssec-items kunnen niet worden geverifieerd.

- Ongeldige records vanwege een verlopen sleutel.

- Ontbrekende staat of sleutel in de vertrouwensketen.

NXDOMAIN

- Geen record gevonden in DNS.

Een combinatie van de bovenstaande record check en de verificatieresultaten zal bepalen "DANE Success | DANE Fail | DANE fallback naar TLS."

Bijvoorbeeld: als er geen RSIG verzonden bijvoorbeeld.com MX-record is, wordt de parent zone (.com) gecontroleerd om te zien of example.com een DNSKEY-record heeft, erop wijzend dat example.com zijn records zou moeten ondertekenen. Deze validatie gaat verder omhoog de keten van vertrouwen eindigend met de wortelzone (.) belangrijkste verificatie.wordt bereikt, en de wortelzone sleutels passen aan wat de ESA verwacht (hard-coded waarden op de ESA, die automatisch wordt bijgewerkt gebaseerd op RFC5011).

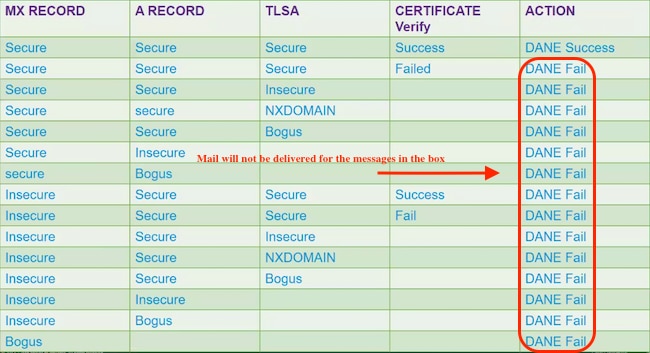

DEENS VERPLICHT

DEENS VERPLICHT

DEENS VERPLICHT

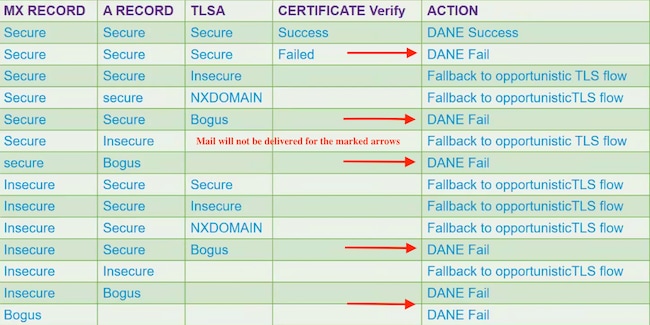

OPMERKING: DANE OPPORTUNISTIC GEDRAAGT ZICH NIET ALS TLS VOORKEUR. Het ACTIE gedeelte van de onderstaande grafiek resultaten DANE FAIL, zal niet leveren voor verplicht of opportunistisch. De berichten zullen in de leveringsrij blijven tot de tijdopnemer verloopt, dan beëindigt de levering.

DANE OPPORTUNISTIC

DANE OPPORTUNISTIC

DANE OPPORTUNISTIC

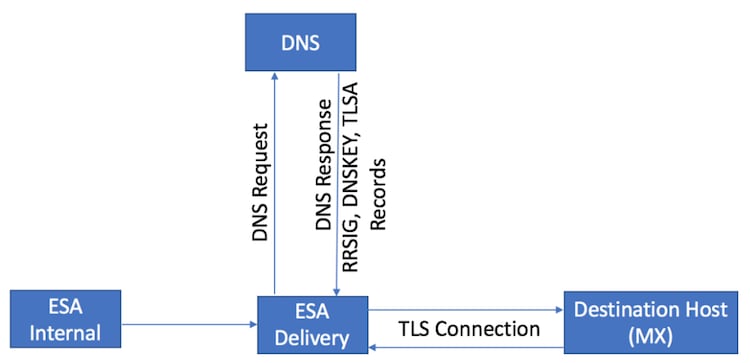

Schakel DANE in op omgeving van meerdere applicaties

De volgende figuur illustreert de workflow wanneer u DANE in een omgeving met meerdere apparaten inschakelt.

Als de omgeving meerdere lagen ESA-apparaten heeft, een voor scannen en een andere voor het afleveren van berichten Zorg ervoor dat DANE alleen geconfigureerd wordt op het apparaat dat direct verbinding maakt met de buitenbestemmingen.

Multi-ESA ontwerp. DANE geconfigureerd op de bezorgingsESA

Multi-ESA ontwerp. DANE geconfigureerd op de bezorgingsESA

Meervoudige DNS-oplossingen beheren

Als een ESA meerdere DNS-resolvers heeft geconfigureerd, een aantal die DNSSEC ondersteunen een aantal die DNSSEC niet ondersteunen, raadt Cisco aan DNSSEC-geschikte resolvers met een hogere prioriteit (lagere numerieke waarde) te configureren om inconsistenties te voorkomen.

Dit voorkomt dat de niet-DNSSEC bekwame resolver het bestemmingsdomein dat Deens ondersteunt als 'Bogus' classificeert.

Secundaire DNS-server beheren

Wanneer DNS resolver niet bereikbaar is, valt de DNS terug naar de secundaire DNS-server. Als u DNSSEC niet configureert op de secundaire DNS-server, worden de MX-records voor Deens geschikte doeldomeinen geclassificeerd als ‘Bogus’. Dit beïnvloedt de berichtlevering ongeacht de Deen-instellingen (Opportunistisch of Verplicht). Cisco raadt u aan een secundaire DNSEC-enabled-resolver te gebruiken.

Configuratie

Configureer DEEN voor uitgaande e-mailstroom.

- Webex Navigeren naar > Postbeleid > Bestemmingscontrole > Bestemming toevoegen

- Voltooi het bovenste gedeelte van het profiel naar uw voorkeur.

- TLS-ondersteuning: moet worden ingesteld op "TLS voorkeursinstelling | Voorkeur - Verifiëren | Vereist | Vereist - Verifiëren| Vereist - Controleer het gehoste domein."

- Zodra TLS-ondersteuning is ingeschakeld, wordt Deens ondersteuning: het vervolgkeuzemenu wordt actief.

- DANE Support: opties zijn onder andere "Geen | opportunistisch | Verplicht.

- Nadat de DEEN-ondersteuningsoptie is voltooid, dient u wijzigingen in en legt u deze vast.

Bestemmingscontroleprofiel - DANE verify

Bestemmingscontroleprofiel - DANE verify

Verifieer het succes van DANE

Leveringsstatus

Controleer het WebUI "Delivery Status"-rapport voor onbedoelde ophoping van bestemmingsdomeinen, mogelijk als gevolg van DANE-falen.

Voer dit uit voordat u de service inschakelt en periodiek gedurende meerdere dagen om blijvend succes te garanderen.

ESA WebUI > Monitor > Leveringsstatus > controleer de kolom "Actieve ontvangers".

E-maillogbestanden

Default Mail Logs op informatieniveau voor logniveau.

De e-maillogboeken tonen zeer subtiele indicatoren voor Deen succesvol onderhandelde berichten.

De definitieve TLS-onderhandeling uitgaand zal een enigszins aangepaste output omvatten om het domein aan het eind van de logboekingang te omvatten.

Het logbestand bevat "TLS-succesprotocol", gevolgd door TLS-versie/algoritme "for domain.com".

De magie zit in de "voor":

myesa.local> grep "TLS success.*for" mail_logs

Tue Feb 5 13:20:03 2019 Info: DCID 2322371 TLS success protocol TLSv1.2 cipher DHE-RSA-AES256-GCM-SHA384 for karakun.com

debug van maillogbestanden

Custom Mail Logs op Debug Level zal volledige DANE en dnssec lookups, verwachte onderhandeling, delen van de controle die slagen/falen en een succesindicator tonen.

Opmerking: Mail logs geconfigureerd voor Debug Level-vastlegging kunnen buitensporige bronnen op een ESA verbruiken, afhankelijk van de systeembelasting en configuratie.

Mail logs geconfigureerd voor Debug Level-vastlegging kunnen buitensporige resources op een ESA verbruiken, afhankelijk van de systeembelasting en configuratie.

De post logboeken worden gewoonlijk NIET gehandhaafd op Debug Niveau voor langere perioden.

De Debug Level-logbestanden kunnen in een korte periode een enorm volume e-maillogbestanden genereren.

Een frequente praktijk is om een extra logboekabonnement voor mail_logs_d te creëren en het registreren voor DEBUG te plaatsen.

De actie voorkomt impact op de bestaande mail_logs en maakt manipulatie mogelijk van het volume van logbestanden die worden onderhouden voor het abonnement.

Beperk het aantal bestanden dat moet worden onderhouden tot een kleiner aantal, zoals 2-4 bestanden, om het volume van gemaakte logbestanden te bepalen.

Wanneer de bewaking, proefperiode of probleemoplossing is voltooid, schakelt u het logbestand uit.

Mail logs ingesteld voor debug niveau tonen zeer gedetailleerde DANE-uitvoer:

Success sample daneverify

daneverify ietf.org

SECURE MX record(mail.ietf.org) found for ietf.org

SECURE A record (4.31.198.44) found for MX(mail.ietf.org) in ietf.org

Connecting to 4.31.198.44 on port 25.

Connected to 4.31.198.44 from interface 194.191.40.74.

SECURE TLSA record found for MX(mail.ietf.org) in ietf.org

Checking TLS connection.

TLS connection established: protocol TLSv1.2, cipher DHE-RSA-AES256-GCM-SHA384.

Certificate verification successful

TLS connection succeeded ietf.org.

DANE SUCCESS for ietf.org

DANE verification completed.

debug level mail logs during the above 'daneverify' exeuction.

Sample output from the execution of the daneverify ietf.org will populate the dns lookups within the mail logs

Mon Feb 4 20:08:47 2019 Debug: DNS query: Q('ietf.org', 'MX')

Mon Feb 4 20:08:47 2019 Debug: DNS query: QN('ietf.org', 'MX', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:47 2019 Debug: DNS query: QIP ('ietf.org','MX','194.191.40.84',60)

Mon Feb 4 20:08:47 2019 Debug: DNS query: Q ('ietf.org', 'MX', '194.191.40.84')

Mon Feb 4 20:08:48 2019 Debug: DNSSEC Response data([(0, 'mail.ietf.org.')], secure, 0, 1800)

Mon Feb 4 20:08:48 2019 Debug: DNS encache (ietf.org, MX, [(8496573380345476L, 0, 'SECURE', (0, 'mail.ietf.org'))])

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q('mail.ietf.org', 'A')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QN('mail.ietf.org', 'A', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QIP ('mail.ietf.org','A','194.191.40.84',60)

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q ('mail.ietf.org', 'A', '194.191.40.84')

Mon Feb 4 20:08:48 2019 Debug: DNSSEC Response data(['4.31.198.44'], secure, 0, 1800)

Mon Feb 4 20:08:48 2019 Debug: DNS encache (mail.ietf.org, A, [(8496573380345476L, 0, 'SECURE', '4.31.198.44')])

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q('mail.ietf.org', 'AAAA')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QN('mail.ietf.org', 'AAAA', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QIP ('mail.ietf.org','AAAA','194.191.40.84',60)

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q ('mail.ietf.org', 'AAAA', '194.191.40.84')

Mon Feb 4 20:08:48 2019 Warning: Received an invalid DNSSEC Response: DNSSEC_Error('mail.ietf.org', 'AAAA', '194.191.40.84', 'DNSSEC Error for hostname mail.ietf.org (AAAA) while asking 194.191.40.84. Error was: Unsupported qtype') of qtype AAAA looking up mail.ietf.org

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q('mail.ietf.org', 'CNAME')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QN('mail.ietf.org', 'CNAME', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:48 2019 Debug: DNS query: QIP ('mail.ietf.org','CNAME','194.191.40.83',60)

Mon Feb 4 20:08:48 2019 Debug: DNS query: Q ('mail.ietf.org', 'CNAME', '194.191.40.83')

Mon Feb 4 20:08:48 2019 Debug: DNSSEC Response data([], , 0, 1800)

Mon Feb 4 20:08:48 2019 Debug: Received NODATA for domain mail.ietf.org type CNAME

Mon Feb 4 20:08:48 2019 Debug: No CNAME record(NoError) found for domain(mail.ietf.org)

Mon Feb 4 20:08:49 2019 Debug: DNS query: Q('_25._tcp.mail.ietf.org', 'TLSA')

Mon Feb 4 20:08:49 2019 Debug: DNS query: QN('_25._tcp.mail.ietf.org', 'TLSA', 'recursive_nameserver0.parent')

Mon Feb 4 20:08:49 2019 Debug: DNS query: QIP ('_25._tcp.mail.ietf.org','TLSA','194.191.40.83',60)

Mon Feb 4 20:08:49 2019 Debug: DNS query: Q ('_25._tcp.mail.ietf.org', 'TLSA', '194.191.40.83')

Mon Feb 4 20:08:49 2019 Debug: DNSSEC Response data(['0301010c72ac70b745ac19998811b131d662c9ac69dbdbe7cb23e5b514b56664c5d3d6'], secure, 0, 1800)

Mon Feb 4 20:08:49 2019 Debug: DNS encache (_25._tcp.mail.ietf.org, TLSA, [(8496577312207991L, 0, 'SECURE', '0301010c72ac70b745ac19998811b131d662c9ac69dbdbe7cb23e5b514b56664c5d3d6')])

fail sample daneverify

[]> thinkbeyond.ch

INSECURE MX record(thinkbeyond-ch.mail.protection.outlook.com) found for thinkbeyond.ch

INSECURE MX record(thinkbeyond-ch.mail.protection.outlook.com) found. The command will still proceed.

INSECURE A record (104.47.9.36) found for MX(thinkbeyond-ch.mail.protection.outlook.com) in thinkbeyond.ch

Trying next A record (104.47.10.36) for MX(thinkbeyond-ch.mail.protection.outlook.com) in thinkbeyond.ch

INSECURE A record (104.47.10.36) found for MX(thinkbeyond-ch.mail.protection.outlook.com) in thinkbeyond.ch

DANE FAILED for thinkbeyond.ch

DANE verification completed.

mail_logs

Sample output from the execution of he danverify thinkbeyond.ch will populate the dns lookups within the mail logs

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q('thinkbeyond.ch', 'MX')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QN('thinkbeyond.ch', 'MX', 'recursive_nameserver0.parent')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QIP ('thinkbeyond.ch','MX','194.191.40.84',60)

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q ('thinkbeyond.ch', 'MX', '194.191.40.84')

Mon Feb 4 20:15:52 2019 Debug: DNSSEC Response data([(10, 'thinkbeyond-ch.mail.protection.outlook.com.')], insecure, 0, 3600)

Mon Feb 4 20:15:52 2019 Debug: DNS encache (thinkbeyond.ch, MX, [(8502120882844461L, 0, 'INSECURE', (10, 'thinkbeyond-ch.mail.protection.outlook.com'))])

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q('thinkbeyond-ch.mail.protection.outlook.com', 'A')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QN('thinkbeyond-ch.mail.protection.outlook.com', 'A', 'recursive_nameserver0.parent')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QIP ('thinkbeyond-ch.mail.protection.outlook.com','A','194.191.40.83',60)

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q ('thinkbeyond-ch.mail.protection.outlook.com', 'A', '194.191.40.83')

Mon Feb 4 20:15:52 2019 Debug: DNSSEC Response data(['104.47.9.36', '104.47.10.36'], insecure, 0, 10)

Mon Feb 4 20:15:52 2019 Debug: DNS encache (thinkbeyond-ch.mail.protection.outlook.com, A, [(8497631700844461L, 0, 'INSECURE', '104.47.9.36'), (8497631700844461L, 0, 'INSECURE', '104.47.10.36')])

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q('thinkbeyond-ch.mail.protection.outlook.com', 'AAAA')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QN('thinkbeyond-ch.mail.protection.outlook.com', 'AAAA', 'recursive_nameserver0.parent')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QIP ('thinkbeyond-ch.mail.protection.outlook.com','AAAA','194.191.40.84',60)

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q ('thinkbeyond-ch.mail.protection.outlook.com', 'AAAA', '194.191.40.84')

Mon Feb 4 20:15:52 2019 Debug: DNSSEC Response data([], , 0, 32768)

Mon Feb 4 20:15:52 2019 Debug: Received NODATA for domain thinkbeyond-ch.mail.protection.outlook.com type AAAA

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q('thinkbeyond-ch.mail.protection.outlook.com', 'CNAME')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QN('thinkbeyond-ch.mail.protection.outlook.com', 'CNAME', 'recursive_nameserver0.parent')

Mon Feb 4 20:15:52 2019 Debug: DNS query: QIP ('thinkbeyond-ch.mail.protection.outlook.com','CNAME','194.191.40.83',60)

Mon Feb 4 20:15:52 2019 Debug: DNS query: Q ('thinkbeyond-ch.mail.protection.outlook.com', 'CNAME', '194.191.40.83')

Mon Feb 4 20:15:53 2019 Warning: Received an invalid DNS Response: SERVER FAILED to IP 194.191.40.83 looking up thinkbeyond-ch.mail.protection.outlook.com

Mon Feb 4 20:15:53 2019 Debug: DNS query: QIP ('thinkbeyond-ch.mail.protection.outlook.com','CNAME','194.191.40.84',60)

Mon Feb 4 20:15:53 2019 Debug: DNS query: Q ('thinkbeyond-ch.mail.protection.outlook.com', 'CNAME', '194.191.40.84')

Mon Feb 4 20:15:54 2019 Warning: Received an invalid DNS Response: SERVER FAILED to IP 194.191.40.84 looking up thinkbeyond-ch.mail.protection.outlook.com

Mon Feb 4 20:15:54 2019 Debug: No CNAME record() found for domain(thinkbeyond-ch.mail.protection.outlook.com)

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

26-Aug-2019 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Guru NaralaCisco TAC Engineer

- Chris ArellanoCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback