Inleiding

Ongecontroleerde e-mailbezorging in grote aantallen kan ontvangende domeinen overspoelen. AsyncOS geeft u volledige controle over het afleveren van berichten door het aantal verbindingen te bepalen dat uw e-mail security dienst zal openen of het aantal berichten dat zal verzenden naar elk doeldomein.

In dit document zullen wij het volgende behandelen:

- Bounce verificatie instellen om uw organisatie te beschermen tegen Bounce aanvallen

- Gebruik van de Bestemmingscontroletabel om goed buurbeleid uit te oefenen

- Het implementeren van SMTP DNS-gebaseerde verificatie van benoemde entiteiten (DANE) om veilige levering van berichten te bieden

Bounce-verificatie

Het toestaan van Bounce Verification is een zeer goede manier om backscatter/bounce aanvallen te bestrijden. Het concept achter bounce verificatie is eenvoudig. Eerst markeert u berichten die uw ESA Zoek naar die markup op elke bounce berichten, als de markup aanwezig is, betekent het dat dit is een stuitje van een boodschap die in uw omgeving is ontstaan. Als de markering ontbreekt, de bounce is frauduleus en kan worden geweigerd of ingetrokken.

Bijvoorbeeld, E-mail VAN: joe@example.com wordt POST VAN: prvs=joe=123ABCDEFG@example.com. De 123... string in het voorbeeld is de bounce verificatietag die wordt toegevoegd aan de Envelope Sender zoals deze wordt verzonden door uw ESA-apparaat. Indien Als het bericht weerkaatst, zal het adres van de ontvanger van de envelop in het weerkaatste bericht omvatten de "bounce verification tag", die de ESA laat weten dat het een legitiem geprijsd bericht.

U kunt standaard de standaardinstelling voor het labelen van bounce-verificatie in- of uitschakelen. U kunt ook het instellen of uitschakelen van back-upverificatie voor specifieke domeinen. In de meeste implementaties, wordt het standaard ingeschakeld voor alle domeinen.

ESA-configuratie

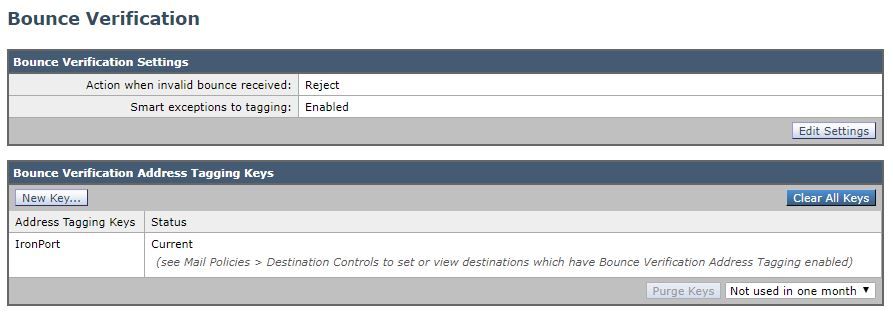

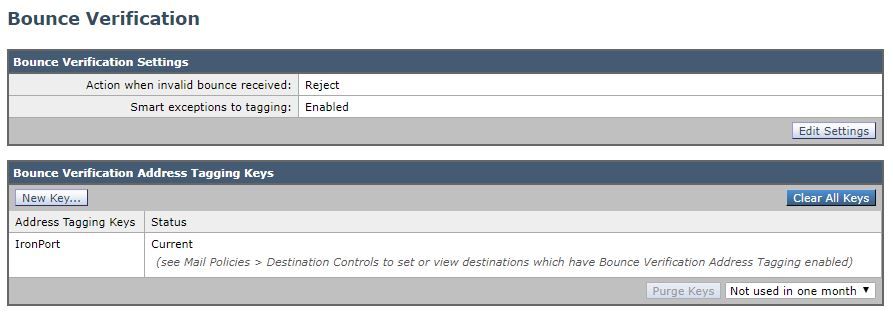

- Navigeer naar Mail Policies > Bounce Verification en klik op New Key

- Voer willekeurige tekst in die als sleutel in de codering en decodering van adrestags moet worden gebruikt. Bijvoorbeeld "Cisco_key".

- Klik op Indienen en controleer de nieuwe adrescoderingssleutel

Laten we nu Bounce Verification inschakelen voor ons "Default" domein:

- Navigeer naar Mailbeleid > Bestemmingscontroles en klik op Standaard.

- Configuratie van Bounce Verification: Voer adrescodering uit: Ja

- Klik op Verzenden en wijzigingen vastleggen. Merk op dat Bounce Verification nu is ingeschakeld voor het standaarddomein.

Bestemmingscontroletabel gebruiken

Ongecontroleerde e-maillevering kan ontvangende domeinen overweldigen. De ESA geeft u de volledige controle over berichtenlevering door het aantal verbindingen te bepalen dat uw apparaat zal openen of het aantal berichten die uw apparaat naar elk doeldomein zal versturen. De doelcontrolelijst bevat instellingen voor verbinding en berichtsnelheden wanneer de ESA levering aan afgelegen bestemmingen. Het biedt ook instellingen voor het proberen of afdwingen van het gebruik van TLS naar deze bestemmingen. De ESA is geconfigureerd met een standaardconfiguratie voor de Destination Control Table.

Wat wij in dit document zullen behandelen is hoe wij controle over bestemmingen kunnen beheren en vormen waar het gebrek geen pasvorm is. Google heeft bijvoorbeeld een verzameling ontvangstregels die Gmail-gebruikers moeten volgen, of ze riskeren het terugsturen van een SMTP 4XX-responscode en een bericht dat u te snel verzendt, of het postvak van de ontvanger heeft de opslaglimiet overschreden. We voegen het Gmail-domein toe aan de doelcontroletabel en beperken de hoeveelheid berichten die hieronder naar een Gmail-ontvanger worden verzonden.

Een nieuw domein toevoegen aan de doelcontroletabel

Zoals vermeld, heeft Google beperkingen voor zenders die naar Gmail sturen. De ontvangstbeperkingen kunnen worden geverifieerd door de hier gepubliceerde beperkingen van de Gmail-afzender te bekijken - https://support.google.com/a/answer/1366776?hl=en

Laten we het doeldomein voor Gmail instellen als voorbeeld van goed buurbeleid.

- Navigeer naar mailbeleid > Bestemmingscontroles en klik op Bestemming toevoegen en maak een nieuw profiel met de volgende parameters:

- Bestemming: gmail.com

- IP-adresvoorkeur: IPv4 bij voorkeur

- Gelijktijdige verbindingen: max. 20

- Max. aantal berichten per verbinding: 5

- Ontvangers: Max. 180 per 1 minuut

- Bounce Verification: Voer adrescodering uit: Standaard (Ja)

- Klik op Verzenden en wijzigingen vastleggen. Zo ziet onze Bestemmingscontroletabel eruit na de toevoeging van het domein.

Opmerking De wijzigingen 'Bestemmingslimieten' en 'Bounce Verification' in de onderstaande afbeelding:

Op SMTP DNS gebaseerde verificatie van benoemde entiteiten (DANE) implementeren

De op SMTP DNS-gebaseerde verificatie van Named Entities (DANE) protocol valideert uw X.509-certificaten met DNS-namen met behulp van een Domain Name System Security (DNSSEC)-extensie die op uw DNS-server is geconfigureerd en een DNS-bronrecord, ook bekend als een TLSA-record.

Het TLSA-record wordt toegevoegd in het certificaat met informatie over de certificaatinstantie (CA), het eindgebruikerscertificaat of het anker van het vertrouwen dat wordt gebruikt voor de DNS-naam die in RFC 6698 is beschreven. De Domain Name System Security (DNSSEC)-uitbreidingen bieden extra beveiliging op de DNS door kwetsbaarheden in DNS-beveiliging aan te pakken. DNSSEC met cryptografische sleutels en digitale handtekeningen zorgt ervoor dat de opzoekgegevens correct zijn en verbinding maken met legitieme servers.

Het volgende is de voordelen van het gebruik van SMTP DANE voor uitgaande TLS-verbindingen:

- Biedt veilige levering van berichten door te voorkomen dat Man-in-the-Middle (MITM) aanvallen, afluisteren en DNS cache vergiftiging aanvallen.

- Biedt authenticiteit van TLS-certificaten en DNS-informatie wanneer deze door DNSSEC is beveiligd.

ESA-configuratie

Voordat u begint met het opzetten van DANE op de ESA, zorg er dan voor dat de envelopsender en de TLSA resource record DNSSEC geverifieerd is en dat het ontvangende domein Deens beschermd is. U kunt dit op de ESA doen met behulp van de CLI-opdracht daneverify.

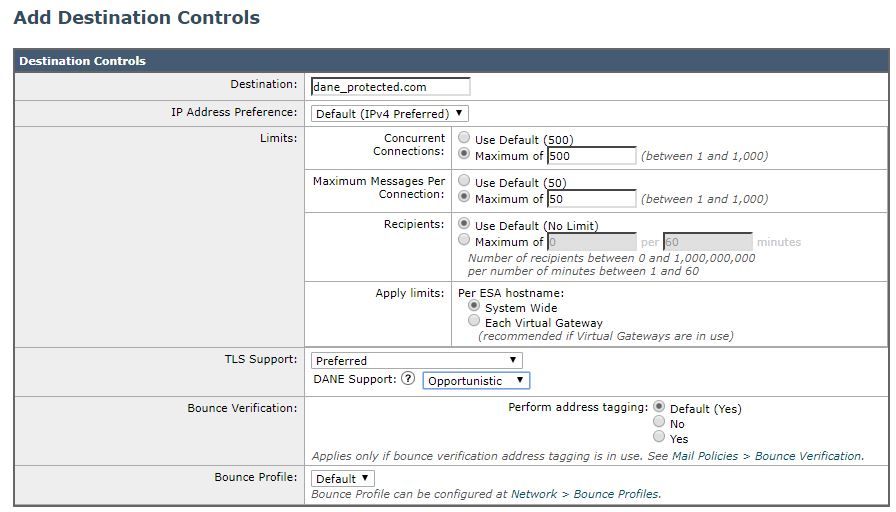

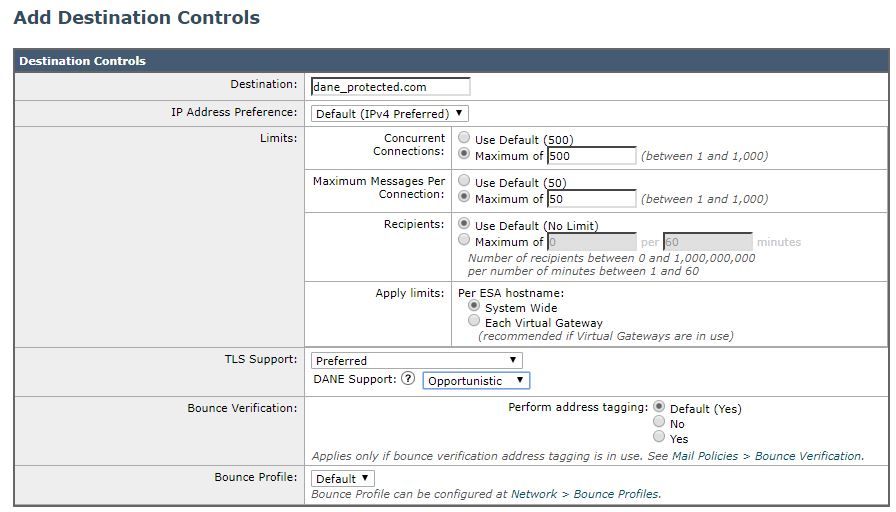

- Navigeer naar mailbeleid > Bestemmingscontroles en klik op Bestemming toevoegen en maak een nieuw profiel met de volgende parameters:

- Bestemming: dane_protected.com

- TLS-ondersteuning: voorkeur

- DANE Support: Opportunistisch

- Klik op Verzenden en wijzigingen vastleggen.

Feedback

Feedback