Inleiding

Dit document beschrijft hoe u Transport Layer Security versie 1.0 (TLSv1.0) op de Cisco Email Security Applicatie (ESA) en Cisco Cloud Email Security (CES) toewijzingen kunt inschakelen.

Hoe kunt u TLSv1.0 inschakelen op de Cisco ESA en CES?

Opmerking: de geleverde Cisco CES-toewijzingen hebben TLSv1.0 standaard uitgeschakeld volgens de beveiligingsvereisten vanwege kwetsbaarheidseffecten op het TLSv1.0-protocol. Dit omvat het algoritme om al gebruik van de SSLv3 gedeelde algoritme reeks te verwijderen.

Waarschuwing: De SSL/TLS methoden en algoritmen worden ingesteld op basis van het specifieke beveiligingsbeleid en de voorkeuren van uw bedrijf. Raadpleeg voor informatie van derden over algoritmen het Security/Server Side TLS Mozilla-document voor aanbevolen serverconfiguraties en gedetailleerde informatie.

U kunt TLSv1.0 inschakelen op uw Cisco ESA of CES door gebruik te maken van de Graphical User Interface (GUI) of de Command Line Interface (CLI).

Opmerking: Om toegang tot uw CES op de CLI te krijgen, raadpleegt u: Toegang tot de Command Line Interface (CLI) van uw Cloud Email Security (CES)-oplossing

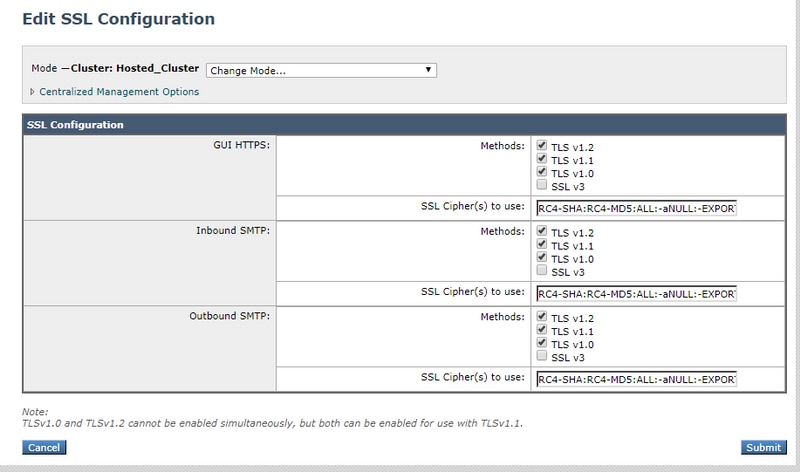

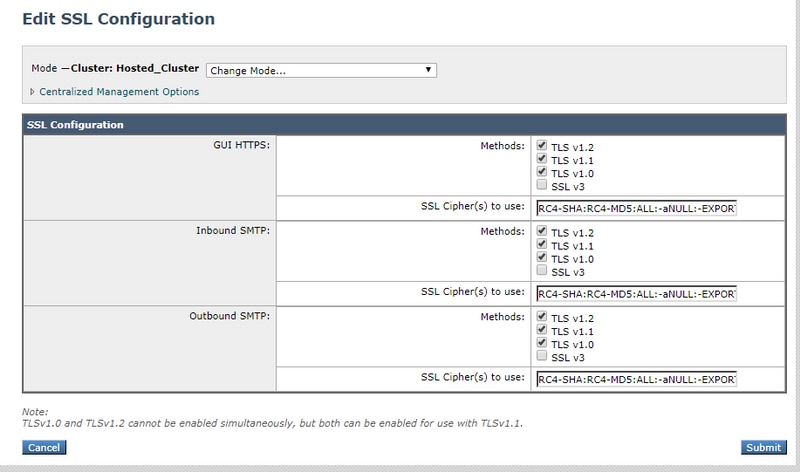

Grafische gebruikersinterface

- Log in op de GUI.

- Ga naar Systeembeheer > SSL-configuratie.

- Selecteer Instellingen bewerken.

- Controleer het vakje TLSv1.0. Het is belangrijk om op te merken dat TLSv1.2 en niet kunnen worden ingeschakeld in combinatie met TLSv1.0 tenzij het overbruggingsprotocol TLSv1.1 ook is ingeschakeld zoals in het afbeelding:

Opdrachtlijninterface

- Start de opdracht slconfig.

- Voer de opdracht GUI of INKOMENDE of UITGAANDE afhankelijk van het item dat u TLSv1.0 wilt inschakelen voor:

(Cluster Hosted_Cluster)> sslconfig

sslconfig settings:

GUI HTTPS method: tlsv1_2

GUI HTTPS ciphers:

RC4-SHA

RC4-MD5

ALL

-aNULL

-EXPORT

Inbound SMTP method: tlsv1_2

Inbound SMTP ciphers:

RC4-SHA

RC4-MD5

ALL

-aNULL

-EXPORT

Outbound SMTP method: tlsv1_2

Outbound SMTP ciphers:

RC4-SHA

RC4-MD5

ALL

-aNULL

-EXPORT

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

- CLUSTERSET - Set how ssl settings are configured in a cluster.

- CLUSTERSHOW - Display how ssl settings are configured in a cluster.

[]> INBOUND

Enter the inbound SMTP ssl method you want to use.

1. TLS v1.0

2. TLS v1.1

3. TLS v1.2

4. SSL v2

5. SSL v3

[3]> 1-3

Enter the inbound SMTP ssl cipher you want to use.

[RC4-SHA:RC4-MD5:ALL:-aNULL:-EXPORT]>

Coderingen

ESA’s en CES-allocaties kunnen worden geconfigureerd met strikte algoritme-suites, het is belangrijk om te verzekeren dat SSLv3-algoritmen niet worden geblokkeerd wanneer u het TLSv1.0-protocol inschakelt. Het niet toestaan van de SSLv3 algoritme suites resulteren in TLS onderhandeling mislukkingen of abrupte TLS verbinding sluitingen.

Voorbeeldalgoritme:

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:!SSLv3:!TLSv1:-aNULL:-EXPORT:-IDEA

Dit algoritme voorkomt dat de ESA/CES onderhandeling over SSLv3-algoritmen mogelijk maakt zoals aangegeven op !SSLv3: dit betekent dat wanneer het protocol in de handdruk wordt gevraagd, de SSL-handdruk mislukt omdat er geen gedeelde algoritmen beschikbaar zijn voor onderhandeling.

Om ervoor te zorgen dat de sample algoritme string functies met TLSv1.0, moet het worden aangepast om te verwijderen !SSLv3:!TLSv1: gezien in de vervangen algoritme string:

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:-aNULL:-EXPORT:-IDEA

Opmerking: u kunt de in de ESA/CES CLI op SSL-handdruk gedeelde coderingssuites verifiëren met de opdracht VERIFY.

Mogelijke fouten ingelogd in de mail_logs/Message Tracking maar niet beperkt tot:

Sun Feb 23 10:07:07 2020 Info: DCID 1407038 TLS failed: (336032784, 'error:14077410:SSL routines:SSL23_GET_SERVER_HELLO:sslv3 alert handshake failure')

Sun Feb 23 10:38:56 2020 Info: DCID 1407763 TLS failed: (336032002, 'error:14077102:SSL routines:SSL23_GET_SERVER_HELLO:unsupported protocol')

Gerelateerde informatie

Feedback

Feedback